划分多元VLAN MUX VLAN

Sever 1为主VLAN

PC1 PC2 设置为互通型

PC3 PC4 设置为隔离型

Server 2 是基于MAC地址划分VLAN,当他接入LSW4,就放到110 这个VLAN (MAC地址绑定)

LSW1、LSW2 和 R1运行 OSPF

R2\R3\R4 运行 ISIS

相互引入

LSW3 和 LSW1 做成access,设置为VLAN 20

基本的IP地址配置

1、基本配置

R1:

sys

sysname R1

int loop 0

ip add 1.1.1.1 24

int g0/0/0

ip add 192.168.15.1 24

int g0/0/1

ip add 192.168.16.1 24

int g0/0/2

ip add 192.168.12.1 24

int g0/0/3

ip add 192.168.13.1 24

q

R2:

sys

sysname R2

int loop 0

ip add 2.2.2.2 24

int g0/0/0

ip add 192.168.12.2 24

int g0/0/1

ip add 192.168.24.2 24

q

R3:

sys

sysname R3

int loop 0

ip add 3.3.3.3 24

int g0/0/1

ip add 192.168.13.3 24

int g0/0/2

ip add 192.168.34.3 24

q

R4:

sys

sysname R4

int loop 0

ip add 4.4.4.4 24

int loop 1

ip add 44.44.4.4 24

int g0/0/1

ip add 192.168.24.4 24

int g0/0/2

ip add 192.168.34.4 24

q

S1:

sys

sysname S1

int vlanif 20

ip add 50.1.10.1 24

int vlanif 51

ip add 192.168.15.5 24

int vlanif 52

ip add 192.168.56.5 24

q

S2:

sys

sysname S2

int vlanif 110

ip add 60.1.10.1 24

int vlanif 120

ip add 60.1.20.1 24

int vlanif 130

ip add 60.2.30.1 24

int vlanif 61

ip add 192.168.16.6 24

int vlanif 62

ip add 192.168.56.6 24

q

一、交换部分

1.接口配置为Access、Trunk

配置SW1 和 SW3相连接的接口为access端口,允许VLAN 20通过

配置SW1 和 SW4的接口,配置SW2和SW3的接口,配置SW2和SW4的接口,为Trunk,允许VLAN 10、VLAN 20、VLAN 30、VLAN 110、VLAN 120、VLAN 130通过。

SW1:

int g0/0/2

port link-type access

port default vlan 20

int g0/0/3

port link-type trunk

port trunk allow-pass vlan 10 20 30 110 120 130

SW2:

int g0/0/2

port link-type trunk

port trunk all vlan 10 20 30 110 120 130

int g0/0/3

port link-type trunk

port trunk all vlan 10 20 30 110 120 130

SW3:

int g0/0/2

port link-type access

port default vlan 20

int g0/0/1

port link-type trunk

port trunk all vlan 10 20 30 110 120 130

SW4:

int g0/0/1

port link-type trunk

port trunk all vlan 10 20 30 110 120 130

int g0/0/2

port link-type trunk

port trunk all vlan 10 20 30 110 120 130

在SW1和SW2上将两个接口划分到相应的VLAN中

SW1:

int g0/0/1

port link-type access

port default vlan 52

int g0/0/4

port link-type access

port default vlan 51

SW2:

int g0/0/1

port link-type access

port default vlan 62

int g0/0/4

port link-type access

port default vlan 61

dis ip int brief

Server 2属于VLAN 110的,要求Server 2无论从哪个接口接入SW4都必须属于VLAN 110,为此,基于MAC地址将Server 2添加到 VLAN 100

SW4:(不常用)

vlan 110

mac-vlan mac-address 5489-98AC-5782

int e0/0/1

port hybrid untagged vlan all

mac-vlan enable

[R4]dis mac-vlan vlan 110

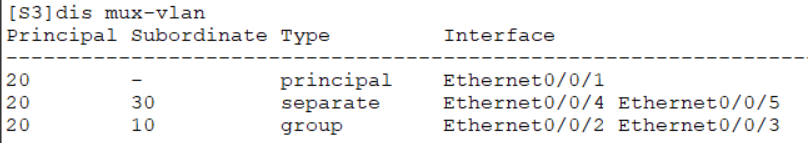

2.MUX VLAN

公司总部园区,公司员工和公司客户都可以访问公司的服务器,公司内部员工之间也可以互相交流,但与公司客户之间是隔离的,不能够相互访问。公司客户与客户之间不能互访,客户与公司员工也不能互访。这样的需求可以通过MUX VLAN来实现。

在交换机SW3 上,配置Server 1所在的VLAN 20为主VLAN,配置公司员工PC1和PC2所在的VLAN 10为互通从VLAN,配置公司客户PC3 和 PC4所在的VLAN 30 为隔离从VLAN。

接口是access才能配置MUX VLAN

SW3:

vlan 20

mux-vlan

subordinate group 10

subordinate separate 30

int e0/0/1

port mux-vlan enable

port link-type access

port default vlan 20

int e0/0/2

port mux-vlan enable

port link-type access

port default vlan 10

int e0/0/3

port mux-vlan enable

port link-type access

port default vlan 10

int e0/0/4

port mux-vlan enable

port link-type access

port de vlan 30

int e0/0/5

port mux-vlan enable

port link-type access

port de vlan 30

PC间测试验证

3.配置RSTP协议

为了防止公司总部园区网的二层环路,配置所有的交换机工作在RSTP模式。

SW1 为根交换机,SW2为备份根交换机

SW1:

stp mode rstp

stp root primary

SW2:

stp mode rstp

stp root secondary

[S3]stp mode rstp

[S4]stp mode rstp

为了提高网络的稳定性,配置根保护功能,使得无论网络发生什么变化,根交换机的角色都不会改变。根保护是指定端口的特性,当端口橘色是指定端口时,根保护才生效。

在交换机与交换间的 指定端口启动 根保护 连PC的DP不用做

dis stp brief

SW2:

int g0/0/2

stp root-protection

int g0/0/3

stp root-protection

SW2的g0/0/4端口是连接的上行路由器,SW3 SW4的指定端口连接的是PC或服务器,因此这些端口无需配置根保护功能。

SW1:

int g0/0/3

stp root-protection

如果有攻击者伪造拓扑变化BPDU报文来恶意攻击二层网络,则交换机在短时间内会收到大量的拓扑变化BPDU报文,这会给交换机的处理工作造成很大的复旦。为此,可以通过配置 TC-BPDU 保护功能来解决这个问题

SW1 SW2 SW3 SW4:

stp tc-protection

stp tc-protection threshold 2

为了加快收敛速度,将交换机SW3 和 SW4连接PC服务器的端口配置为边缘端口

作者徽是vip1024c

SW3:

int e0/0/1

stp edged-port enable

int e0/0/2

stp edged-port enable

int e0/0/3

stp edged-port enable

int e0/0/4

stp edged-port enable

int e0/0/5

stp edged-port enable

SW4:

int e0/0/1

stp edged-port enable

bpdu保护

stp bpdu-protection

[S3]stp bpdu-protection

[S4]stp bpdu-protection

二、路由部分

1.配置OSPF路由协议

在R1、SW1和SW2 上配置OSPF

R1:

ospf router-id 1.1.1.1

area 0

net 1.1.1.1 0.0.0.0

net 192.168.15.1 0.0.0.0

net 192.168.16.1 0.0.0.0

SW1:

ospf router-id 5.5.5.5

area 0

net 192.168.15.5 0.0.0.0

net 192.168.56.5 0.0.0.0

SW2:

ospf router-id 6.6.6.6

area 0

net 192.168.16.6 0.0.0.0

net 192.168.56.6 0.0.0.0

在R1上查看邻居的建立 display ospf peer brief

2.OSPF 路由引入

将SW1 上的VLAN 20所对应的网段作为外部路由引入OSPF 进程,并进行路由聚合。

将SW2 上的VLAN 110、VLAN 120和VLAN 130引入进来,并对VLAN 110、VLAN 120进行路由聚合,VLAN 130不聚合。

SW1:

ospf

本人从事网路安全工作12年,曾在2个大厂工作过,安全服务、售后服务、售前、攻防比赛、安全讲师、销售经理等职位都做过,对这个行业了解比较全面。

最近遍览了各种网络安全类的文章,内容参差不齐,其中不伐有大佬倾力教学,也有各种不良机构浑水摸鱼,在收到几条私信,发现大家对一套完整的系统的网络安全从学习路线到学习资料,甚至是工具有着不小的需求。

最后,我将这部分内容融会贯通成了一套282G的网络安全资料包,所有类目条理清晰,知识点层层递进,需要的小伙伴可以点击下方小卡片领取哦!下面就开始进入正题,如何从一个萌新一步一步进入网络安全行业。

学习路线图

其中最为瞩目也是最为基础的就是网络安全学习路线图,这里我给大家分享一份打磨了3个月,已经更新到4.0版本的网络安全学习路线图。

相比起繁琐的文字,还是生动的视频教程更加适合零基础的同学们学习,这里也是整理了一份与上述学习路线一一对应的网络安全视频教程。

网络安全工具箱

当然,当你入门之后,仅仅是视频教程已经不能满足你的需求了,你肯定需要学习各种工具的使用以及大量的实战项目,这里也分享一份我自己整理的网络安全入门工具以及使用教程和实战。

项目实战

最后就是项目实战,这里带来的是SRC资料&HW资料,毕竟实战是检验真理的唯一标准嘛~

面试题

归根结底,我们的最终目的都是为了就业,所以这份结合了多位朋友的亲身经验打磨的面试题合集你绝对不能错过!

261

261

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?