systemctl list-unit-files|grep enabled #查看已启动的服务列表

firewall-cmd --list-ports #查看所有打开的端口

firewall-cmd --list-services #查看所有允许的服务

开启firewalld防火墙

systemctl status firewalld

systemctl enable firewalld

systemctl start firewalld

firewall-cmd --get-default-zone

firewall-cmd --set-default-zone public

firewall-cmd --list-ports #查看所有打开的端口

firewall-cmd --list-services #查看所有允许的服务

firewall-cmd --permanent --zone=public --list-all

firewall-cmd --permanent --zone=public --add-port 8080/tcp

firewall-cmd —reload

**端口转发**

1. 比如我将 80 端口转发至 8080 端口,首先检查本地的 80 端口和目标的 8080 端口是否开

放监听了

2. 其次检查是否允许伪装 IP,没允许的话要开启伪装 IP

firewall-cmd --add-forward-port=port=80:proto=tcp:toport=8080 # 将80端口的流量转发至8080

firewall-cmd --add-forward-port=port=80:proto=tcp:toaddr=192.168.0.1 # 将80端口的流量转发至192.168.0.1

firewall-cmd --add-forward-port=port=80:proto=tcp:toaddr=192.168.0.1:toport=8080 # 将80端口的流量转发至192.168.0.1的8080端口

**案例**

rich规则比基本的firewalld语法实现更强的功能,不仅实现允许/拒绝,还可以实现日志syslog和auditd,也可以实现端口转发,伪装和限制速率

rich规则示例

拒绝从192.168.0.11的所有流量,当address 选项使用source 或 destination

时,必须用family= ipv4 |ipv6.

firewall-cmd --permanent --zone=classroom --add-rich-rule='rule

family=ipv4 source address=192.168.0.11/32 reject‘

限制每分钟只有两个连接到ftp服务

firewall-cmd --add-rich-rule=‘rule service name=ftp limit value=2/m

accept

抛弃esp( IPsec 体系中的一种主要协议)协议的所有数据包

firewall-cmd --permanent --add-rich-rule='rule protocol value=esp drop

接受所有192.168.1.0/24子网端口5900-5905范围的TCP流量

firewall-cmd --permanent --zone=vnc --add-rich-rule=‘rule family=ipv4

source address=192.168.1.0/24 port port=5900-5905 protocol=tcp accept’

**rich日志规则实例**

接受ssh新连接,记录日志到syslog的notice级别,每分钟最多三条信息

firewall-cmd --permanent --zone=work --add-rich-rule='rule service

name=“ssh” log prefix="ssh " level=“notice” limit value=“3/m” accept

从2001:db8::/64子网的DNS连接在5分钟内被拒绝,并记录到日志到audit,每

小时最大记录一条信息

firewall-cmd --add-rich-rule=‘rule family=ipv6 source

address=“2001:db8::/64” service name=“dns” audit limit value=“1/h”

reject’ --timeout=300

规则示例

firewall-cmd --permanent --add-rich-rule=‘rule family=ipv4 source

address=172.25. X .10/32 service name=“http” log level=notice

prefix="NEW HTTP " limit value=“3/s” accept’

firewall-cmd --reload

tail -f /var/log/messages

curl http://server X .example.com

**伪装和端口转发**

NAT网络地址转换,firewalld支持伪装和端口转发两种NAT方式

伪装NAT

firewall-cmd --permanent --zone= --add-masquerade

firewall-cmd --query-masquerade 检查是否允许伪装

firewall-cmd --add-masquerade 允许防火墙伪装IP

firewall-cmd --remove-masquerade 禁止防火墙伪装IP

示例:

firewall-cmd --add-rich-rule=‘rule family=ipv4 source

address=192.168.0.0/24 masquerade’

**端口转发**

端口转发:将发往本机的特定端口的流量转发到本机或不同机器的另一个端口。

通常要配合地址伪装才能实现

firewall-cmd --permanent --zone= --add-forward-

port=port= :proto= [:toport= ][:toaddr

= ]

说明:toport= 和toaddr= 至少要指定一个

示例:

转发传入的连接9527/TCP,到防火墙的80/TCP到public zone 的192.168.0.254

firewall-cmd --add-masquerade 启用伪装

firewall-cmd --zone=public --add-forward-

port=port=9527:proto=tcp:toport=80:toaddr=

192.168.0.254

rich规则

转发从192.168.0.0/24来的,发往80/TCP的流量到防火墙的端口8080/TCP

firewall-cmd --zone=work --add-rich-rule=‘rule family=ipv4 source

address=192.168.0.0/24 forward-port port=80 protocol=tcp to-

port=8080’

rich规则示例

firewall-cmd --permanent --add-rich-rule ‘rule family=ipv4 source

address=172.25. X .10/32 forward-port port=443 protocol=tcp to-

port=22’

firewall-cmd --reload

ssh -p 443 serverX.example.com

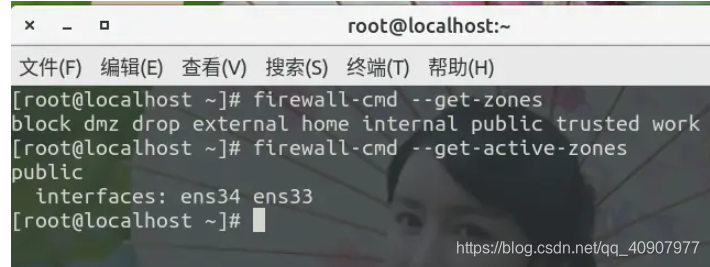

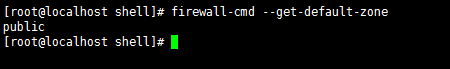

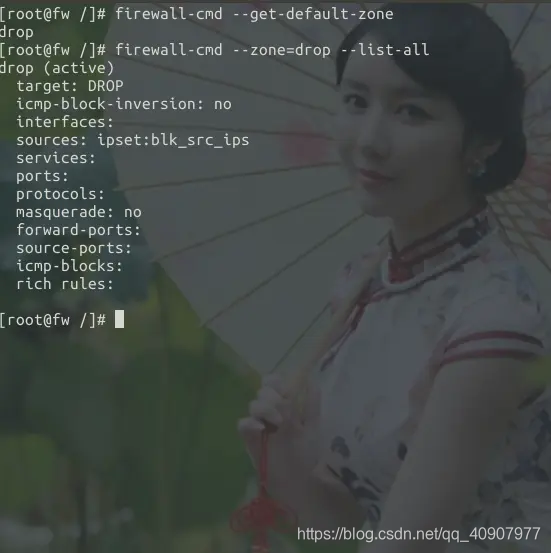

## 如何查找您的默认区域

如果您没有更改它,则默认区域设置为public,并且所有网络接口都分配给此区域,用户可以将网络接口和源分配给区域。其中一个区域设置为默认区域。要获取默认区域运行,请执行以下操作:

#firewall-cmd --get-default-zone

public

查看活动区域和分配给它们的网络接口,请执行以下操作:

firewall-cmd --get-active-zones

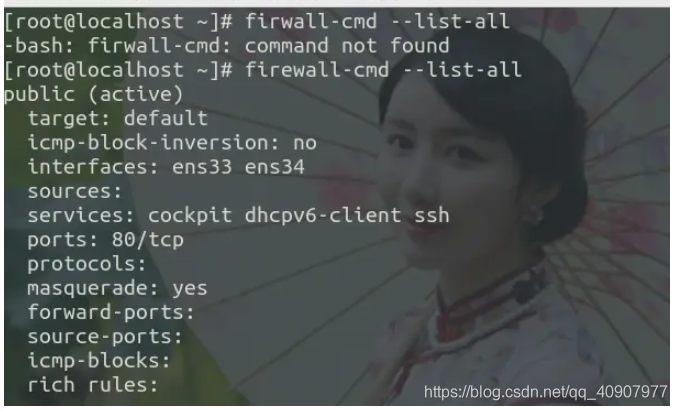

以下输出显示接口ens33和ens34已分配给public区域:

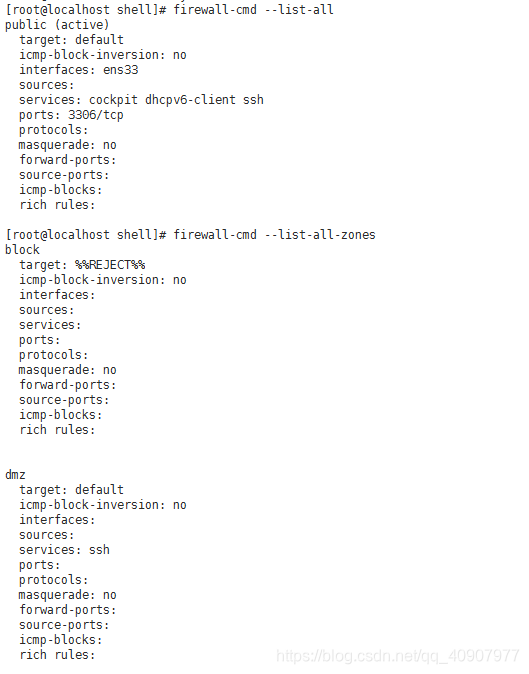

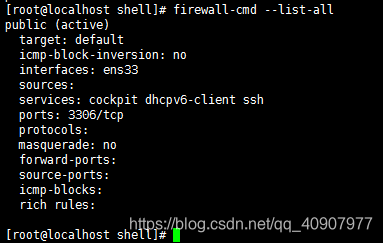

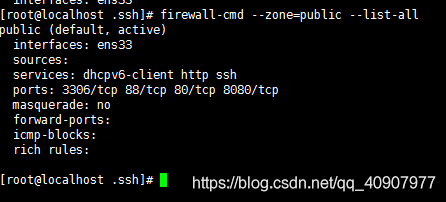

## 如何查看与公共区域关联的防火墙规则或服务

firewall-cmd --list-all 列出默认区域所有设置

firewall-cmd --list-all-zones 查看所有区域设置

firewall-cmd --get-default-zone 查看默认区域

可以看到流量与ssh、dhcpv6-client服务相关,则允许进入。

或

firewall-cmd --list-all --zone=public

从上面的输出中,我们可以看到public区域处于活动状态,并使用默认目标Reject。输出还显示该区域由eth0和eth1接口使用,并允许DHCP客户端和SSH流量。

* default:不做任何事情

* ACCEPT:接受数据包

* REJECT 拒绝数据包,返回拒绝的信息

* DROP:丢弃数据包,并且不做任何答应

要设置区域的target,请使用–zone选项指定区域,并使用–set-target选项指定目标。例如,要将公共区域的目标更改为DROP,您可以运行:

firewall-cmd --zone=public --set-target=DROP

## 创建新的区域

firewalld还允许您创建自己的区域。当您想要创建每个应用程序的规则时,这很方便。在以下示例中,我们将创建一个名为memcached的新分区,打开端口11211,并仅允许从IP地址192.168.100.30进行访问:

firewall-cmd --new-zone=visitors --permanent

放某些端口和添加

firewall-cmd --zone=visitors --add-port=80/tcp --permanent

firewall-cmd --zone=visitors --add-port=53/tcp --permanent

firewall-cmd --zone=visitors --add-source=10.10.2.0/24 --permanent

重新加载Firewalld守护程序以激活更改:

firewall-cmd --reload

如果CentOS 8上配置nginx,我需要使用firewall-cmd打开端口80/443。假设您不需要cockpit或dhcpv6-client等不必要的服务,可以通过修改规则将其删除。例如,删除服务dhcpv6-client和cockpit:

firewall-cmd --remove-service=cockpit --permanent

firewall-cmd --remove-service=dhcpv6-client --permanent

firewall-cmd --reload

运行时Firewalld配置更改是临时的。当您重新启动CetnOS8服务器时,它们就消失了。例如,以下命令将临时打开Nginx/Apache Web服务器的TCP端口80/443(Https):

firewall-cmd --zone=public --add-service=http

firewall-cmd --zone=public --add-service=https

当您重新启动Linux机器或重新启动Firewalld服务本身时,不会保留上述规则。

如何将规则添加到永久集并重新加载Firewalld?只需将添加–permanent参数即可

firewall-cmd --zone=public --add-service=http --permanent

firewall-cmd --zone=public --add-service=https --permanent

firewall-cmd --reload

## 如何查找Firewalld支持的服务列表

sudo firewall-cmd --get-services

前面都是预备的内容,下文才是firewalld的主体,如何向firewalld中添加规则

**如何将服务添加到特定的区域?**

指定特定的zone区域名称,并且使用–add-service添加服务名称

firewall-cmd --zone=public --add-service=dns --permanent

**如何永久从区域中删除(删除)服务**

firewall-cmd --zone=public --remove-service=dns --permanent

**如何永久允许/打开TCP/UDP端口/协议**

firewall-cmd --zone=public --add-port=8080/tcp --permanent

验证结构,可以使用以下命令验证

firewall-cmd --list-ports

**如何永久拒绝/阻止TCP/UDP端口/协议**

firewall-cmd --zone=public --remove-port=23/tcp --permanent

查看所有已开放的临时端口(默认为空):

firewall-cmd --list-ports;

查看所有永久开放的端口(默认为空):

firewall-cmd --list-ports --permanent;

添加临时开放端口:

firewall-cmd --add-port=8086/tcp;

添加永久开放的端口:

firewall-cmd --add-port=8086/tcp --permanent;

关闭临时端口:

firewall-cmd --remove-port=8086/tcp;

关闭永久端口:

firewll-cmd --remove-port=8086/tcp --permanent;

配置结束后需要输入重载命令并重启防火墙以生效配置:

firewall-cmd --reload;

systemctl restart firewalld;

## 打开端口和源IP

Firewalld还允许您快速启用来自可信IP地址或特定端口的所有流量,而无需创建服务定义

**开放源IP**

要允许来自特定IP地址(或范围)的所有传入流量,请使用–zone选项指定区域,并使用–add-source选项指定源IP。例如,要允许公共区域中来自192.168.172.32的所有传入流量,请运行:

firewall-cmd --zone=public --add-source=192.168.172.32

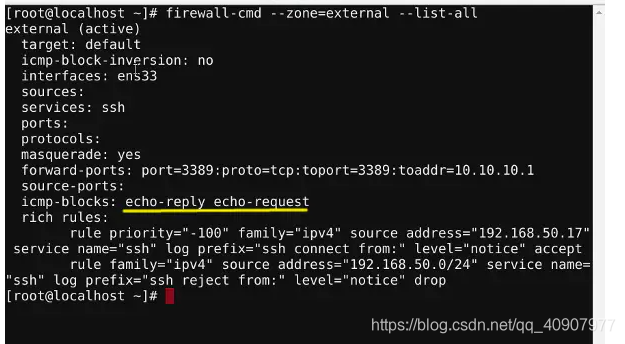

## firewalld与ICMP控制

**如何阻止和启用ICMP?**

首先,使用以下命令检查我们正在使用的ICMP类型。

firewall-cmd --get-icmptypes

要查看ICMP请求当前是否被阻止,请执行以下操作:

firewall-cmd --zone=external --query-icmp-block=echo-request

如果返回no的话,要阻止ICMP请求,请执行以下操作:

firewall-cmd --zone=external --add-icmp-block=echo-request

firewall-cmd --zone=external --add-icmp-block=echo-reply

firewall-cmd --runtime-to-permanent

firewalld在icmp处理上有些bug,**即便你已经使用持久配置了,也不会立即生效的,此时建议还是reload一下**。

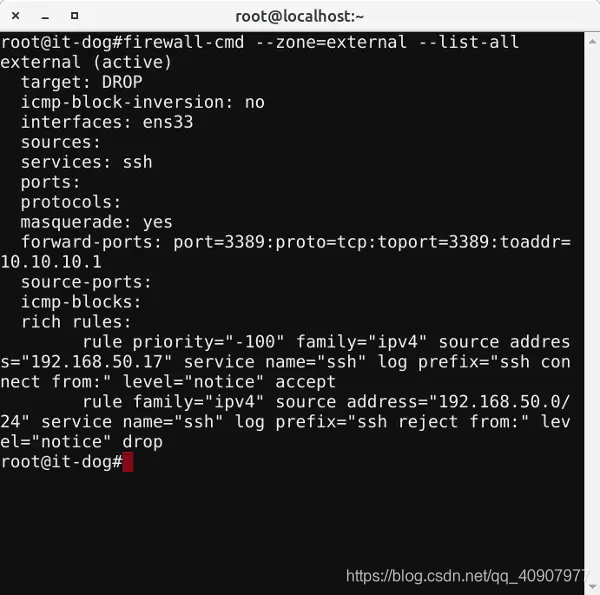

**在完全不提供任何信息的情况下阻止ICMP请求**

要完全隐藏此信息,您必须丢弃所有ICMP请求,这是以前iptables防火墙一贯使用的DROP大法。

* 首先,将external的target设定为DROP

firewall-cmd --zone=external --set-target=DROP --permanent

firewall-cmd --reload

验证external区域的target是否为DROP?

注意:不要迷信firewalld会对ICMP数据包的过滤会动态生效的,在没有reload之前,你原先在客户端测试icmp请求依然显式答应。

我们在192.168.50.0/24找其他主机测试一下ping是否没返回任何错误信息,如下图在一台Linux主机中显示"0 received 100% packet loss"

#ping10.10.10.10

## direct规则配置

对所有HTTP和HTTPS流量执行相同的操作:

firewall-cmd --permanent --direct

–add-rule ipv4 filter FORWARD 0 -i ens34 -o ens33

-p tcp -m multiport --dport 80,443

-m state --state NEW,RELATED,ESTABLISHED

-j ACCEPT

开放ssh端口

firewall-cmd --permanent --direct

–add-rule ipv4 filter FORWARD 0 -i ens34 -o ens33

-p tcp --dport 22

-m state --state NEW,RELATED,ESTABLISHED

-j ACCEPT

记录所有转发流量的日志

firewall-cmd --permanent --direct

–add-rule ipv4 filter FORWARD 0 -i enp34 -o enp33

-j LOG --log-prefix "forward_traffic "

最后一条默认规则

firewall-cmd --permanent --direct 、

–add-rule ipv4 filter FORWARD 0 -i ens34 -o ens33

-j REJECT

配置完以上规则,我们重新加载firewalld

firewall-cmd --reload

## 黑名单管理

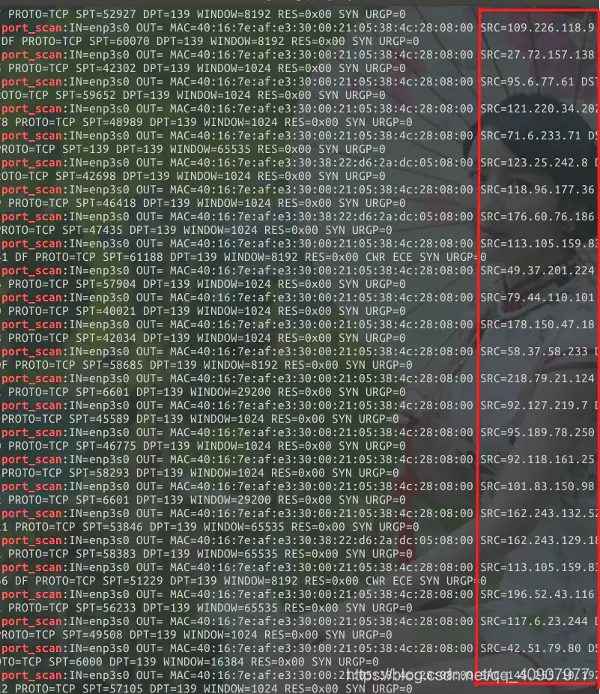

恶意IP地址的端口扫描

防止端口扫描为例,这个案例中会用到这些direct规则

ipv4 mangle PORT_SCANNING 0 -m recent --name portscan --rcheck --seconds 25200 -j DROP

ipv4 mangle PORT_SCANNING 1 -m recent --name portscan --remove

ipv4 mangle PORT_SCANNING 2 -p tcp --dport 139 -m recent --name portscan --set -j LOG --log-prefix port_scan:

ipv4 mangle PORT_SCANNING 3 -p tcp --dport 139 -m recent --name portscan --set -j DROP

ipv4 mangle PORT_SCANNING 4 -p tcp --dport 138 -m recent --name portscan --set -j LOG --log-prefix port_scan:

ipv4 mangle PORT_SCANNING 5 -p tcp --dport 138 -m recent --name portscan --set -j DROP

ipv4 mangle PORT_SCANNING 6 -p tcp --dport 137 -m recent --name portscan --set -j LOG --log-prefix port_scan:

ipv4 mangle PORT_SCANNING 7 -p tcp --dport 137 -m recent --name portscan --set -j DROP

根据前面一篇的日志管理,我们将防火墙日志保存在/var/log/iptables.log这个文件中,也就是上文第一个插图的日志记录。我们需要从日志中提取有用的源IP地址。你应该要想到“Python大法好,信Python得脱身!!”

* 下面的python程序就是从/var/log/iptables.log日志文件中提取每行记录的跟源IP地址的关键字,

* 并将这些源IP地址追加到一个集合中。

* 最后将set集合中的ip地址逐行写入一个叫ipList.txt的文本当中

为什么要用set,而不用list呢?因为set数据接口可以除去重复的IP地址。这个Python程序没什么好说的,一目了然。

#!/usr/bin/python3

import os,re

logFile=‘/var/log/iptables.log’

blkIpFile=‘~/iplist.txt’

ip_pat=re.compile(r’SRC=(\d+.\d+.\d+.\d+)')

if not os.path.exists(logFile):

raise FileNotFoundError(“{}文件不存在!!”.format(logFile))

keyWords=[“port_scan”,“syn_attack”]

res=None

blackIPs=set()

with open(logFile,‘r’) as f:

data=f.readlines()

for line in data:

for word in keyWords:

if word in line:

res=ip_pat.findall(line)

if len(res):

print("找到源ip:{}".format(res[1]))

blackIPs.add(res[1])

break

#if

#end-for

#end-for

#end-with

if not os.path.exists(blkIpFile):

raise FileNotFoundError(“{}文件不存在”.format(blkIpFile))

with open(blkIpFile,‘w’) as f:

if len(blackIPs)==0:

raise ValueError("参数blackIPs为空!!\n")

for item in blackIPs:

f.write("{}\n".format(item))

#end-for

#end-with

运行上面的脚本后,我们可以查看iplist.txt这个文本,笔者都惊呆了,运行短短十多天的服务器居然遭到650多个恶意IP地址

接下来,需要用到firewalld的ipset选项,将上面的iplist.txt文件导入到firewalld的规则中,

ipset指定的IP地址集可以在防火墙区域中用作源地址过滤,也可以用作rich规则中的源地址。 在Red Hat Enterprise Linux 7中,首选方法是在direct规则中使用用firewalld创建的ipset。

以本文为例,创建一个名为“blk\_src\_ips”的ipset

firewall-cmd --permanent --new-ipset=blk_src_ips --type=hash:net

type选项中的hash:net对应的是ipv4的网络环境。 要创建用于IPv6的IP集,请添加–option = family = inet6选项。

接下来,就是使用–add-entries-from-file选项将iplist.txt的内容导入到blk\_src\_ips的ipset空间中

firewall-cmd --permanent --ipset=blk_src_ips --add-entries-from-file=~/iplist.txt

跟着,我们在drop区域中定义一条源规则,将blk\_src\_ips的地址集作为源规则的源IP,我们之所以要使用drop区域是因为drop区域默认就是任何绑定到该区域的IP地址或端口的数据包都一律丢弃。

firewall-cmd --permanent --zone=drop --add-source=ipset:blk_src_ips

最后一步,非常关键,一定要确保drop区域是防火墙最后要被执行的默认区域,因此一定要补上这条命令

firewall-cmd --permanent --set-default-zone=drop

firewall-cmd --reload

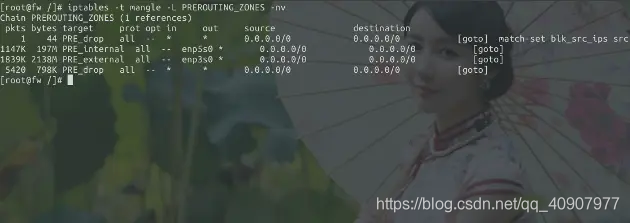

运行一段时间,或许你会发现的默认区域的策略已经生效了,PRE\_drop这条链中正是匹配ipset:blk\_src\_ips这个地址集的,刚好有一个数据包被拦截并且丢弃,这样已经说明刚才的配置已经生效了。

由于我们的日志文件可能每天会捕获到来自不同恶意源ip地址的新记录。我们不可能都将上面的python脚本每天都人工执行一遍,此时可以使用crontab的任务计划让python脚本每天设定的时间点执行一次,自动让ipset规则刷新一次

通过sudo crontab -e 命令,配置如下任务计划,让其在每天凌晨0点开始执行

0 0 * * * ~/set_ip.py

rich规则是运行10.10.10.4的一台主机访问防火墙的ssh端口

firewall-cmd --zone=internal --add-rich-rule=“rule

family=ipv4 source address=10.10.10.4/32

service name=ssh log prefix=“ssh connect:”

level=“notice” accept”

为以下几种攻击类型的添加以下目标动作的chain

* 端口扫描 chain名称是PORT\_SCANNING

* IP欺骗,chain名称是SPOOFING

* sync攻击,chain名称是SYN\_ATTACK

* tcp泛洪,chain名称是TCP\_FLOOD

firewall-cmd --permanent --direct --add-chain ipv4 filter PORT_SCANNING

firewall-cmd --permanent --direct --add-chain ipv4 filter SPOOFING

firewall-cmd --permanent --direct --add-chain ipv4 filter SYN_ATTACK

firewall-cmd --permanent --direct --add-chain ipv4 filter TCP_FLOOD

https://www.jianshu.com/p/b84315f4ea6c

## 实用实例

**针对指定IP**

允许指定ip的所有流量

firewall-cmd --add-rich-rule=“rule family=“ipv4” source address=“192.168.2.1” accept” # 表示允许来自192.168.2.1的所有流量

允许指定ip的指定协议

firewall-cmd --add-rich-rule=“rule family=“ipv4” source address=“192.168.2.208” protocol value=“icmp” accept” # 允许192.168.2.208主机的icmp协议,即允许192.168.2.208主机ping

允许指定ip访问指定服务

firewall-cmd --add-rich-rule=“rule family=“ipv4” source address=“192.168.2.208” service name=“ssh” accept” # 允许192.168.2.208主机访问ssh服务

允许指定ip访问指定端口

firewall-cmd --add-rich-rule=“rule family=“ipv4” source address=“192.168.2.1” port protocol=“tcp” port=“22” accept” # 允许192.168.2.1主机访问22端口

**指定网段**

将指定ip改为网段

firewall-cmd --zone=drop --add-rich-rule=“rule family=“ipv4” source address=“192.168.2.0/24” port protocol=“tcp” port=“22” accept”

表示允许192.168.2.0/24网段的主机访问22端口 。

**禁止指定ip/网段**

各个命令中,将 accept 设置为 reject表示拒绝,设置为 drop表示直接丢弃(会返回timeout连接超时)

**表示禁止192.168.2.0/24网段的主机访问22端口 。**

firewall-cmd --zone=drop --add-rich-rule=“rule family=“ipv4” source address=“192.168.2.0/24” port protocol=“tcp” port=“22” reject”

源自此IP或子网的流量导向指定的区域。

* –permanent代表永久设置

* -reload 代表使用永久设置立马生效。

* –zone代表设置的区域

* 不写就是默认区域。

firewall-cmd --permanent --zone=public --add-source=192.168.0.0/24

firewall-cmd --permanent --zone=public --remove-source=192.168.0.0/24

添加或移除mysql服务

firewall-cmd --permanent --zone=public --add-service=mysql

firewall-cmd --permanent --zone=public --remove-service=mysql

添加或移除端口

firewall-cmd --permanent --zone=public --add-port=3306

firewall-cmd --permanent --zone=public --remove-port=3306

允许或取消icmp协议流量,即ping

firewall-cmd --zone=drop --add-protocol=icmp

firewall-cmd --zone=drop --remove-protocol=icmp

## 生产可用

查看所有打开的端口

firewall-cmd–zone=public --list-ports

查看区域信息

firewall-cmd–get-active-zones

查看指定接口所属区域

firewall-cmd–get-zone-of-interface=eth0

将规则同时添加到持久规则集和运行时规则集中

sudo firewall-cmd --zone=public --add-service=http --permanent

sudo firewall-cmd --zone=public --add-service=http

要得到所有区域的配置

sudo firewall-cmd --list-all-zones

**防火墙的区域**

要找到默认区域

sudo firewall-cmd --get-default-zone

要修改默认区域

sudo firewall-cmd --set-default-zone=internal

要查看你网络接口使用的区域

sudo firewall-cmd --get-active-zones

要得到特定区域的所有配置

firewall-cmd --zone=public --list-all

要启用或禁用 HTTP 服务

sudo firewall-cmd --zone=public --add-service=http --permanent

启用http和https

sudo firewall-cmd --permanent --add-service={http,https} --permanent

sudo firewall-cmd --zone=public --remove-service=http --permanent

允许或者拒绝任意端口/协议

比如:允许或者禁用 12345 端口的 TCP 流量

sudo firewall-cmd --zone=public --add-port=12345/tcp --permanent

sudo firewall-cmd --zone=public --remove-port=12345/tcp --permanent

下面是在同一台服务器上将 80 端口的流量转发到 12345 端口

sudo firewall-cmd --zone=“public” --add-forward-port=port=80:proto=tcp:toport=12345

**用 FirewallD 构建规则集**

将 eth0 的默认区域设置为 dmz。 在所提供的默认区域中,dmz(非军事区)是最适合于这个程序的,因为它只允许 SSH 和 ICMP

sudo firewall-cmd --set-default-zone=dmz

sudo firewall-cmd --zone=dmz --add-interface=eth0

把 HTTP 和 HTTPS 添加永久的服务规则到 dmz 区域中

sudo firewall-cmd --zone=dmz --add-service=http --permanent

sudo firewall-cmd --zone=dmz --add-service=https --permanent

sudo firewall-cmd --reload 重新加载 FirewallD 让规则立即生效

如果你运行 firewall-cmd --zone=dmz --list-all, 会有下面的输出

dmz (default)

interfaces: eth0

sources:

services: http https ssh

ports:

masquerade: no

forward-ports:

icmp-blocks:

rich rules:

**高级配置**

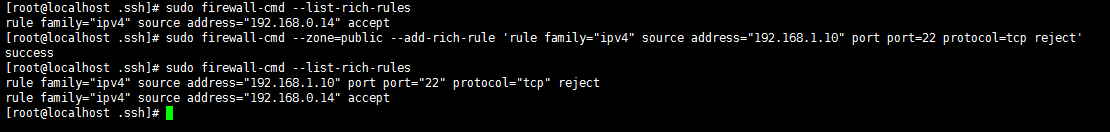

允许来自主机 192.168.0.14 的所有 IPv4 流量

sudo firewall-cmd --zone=public --add-rich-rule ‘rule family=“ipv4” source address=192.168.0.14 accept’

允许从特定子网/ IP访问端口

$ sudo firewall-cmd --add-rich-rule 'rule family=“ipv4” service name=“ssh”

source address=“192.168.0.12/32” accept’ --permanent

拒绝来自主机 192.168.1.10 到 22 端口的 IPv4 的 TCP 流量

sudo firewall-cmd --zone=public --add-rich-rule ‘rule family=“ipv4” source address=“192.168.1.10” port port=22 protocol=tcp reject’

允许来自主机 10.1.0.3 到 80 端口的 IPv4 的 TCP 流量,并将流量转发到 6532 端口上

sudo firewall-cmd --zone=public --add-rich-rule ‘rule family=ipv4 source address=10.1.0.3 forward-port port=80 protocol=tcp to-port=6532’

将主机 172.31.4.2 上 80 端口的 IPv4 流量转发到 8080 端口(需要在区域上激活 masquerade)

sudo firewall-cmd --zone=public --add-rich-rule ‘rule family=ipv4 forward-port port=80 protocol=tcp to-port=8080 to-addr=172.31.4.2’

列出你目前的丰富规则

sudo firewall-cmd --list-rich-rules

1541

1541

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?