添加隐藏用户网上也有很多帖子,但是百看不如一练,对于我来说,只有上手做过的东西才是自己的,再怎么看文章,不上手练都是没啥用处。“看了就会,我有我就会”这种要 不得,要不得~~~

之所以写一期“影子用户”是今天在梳理内网攻击流程和手法的时候,想到一个场景。在拿到一台“僵尸”机器,想留在手中 还不容易被发现的情况下,如何做一个后门。

添加“影子”用户条件比较苛刻,而且在正常的 hvv 中或者演练情况下,它是价值不高的,除非你特别想留一个后门。

利用条件

- 拥有一个最高权限的用户

- 非常想预留后门

正题

拿到一台权限足够高(Administrator)的用户时,添加一个普通用户并且加入到管理员组中。

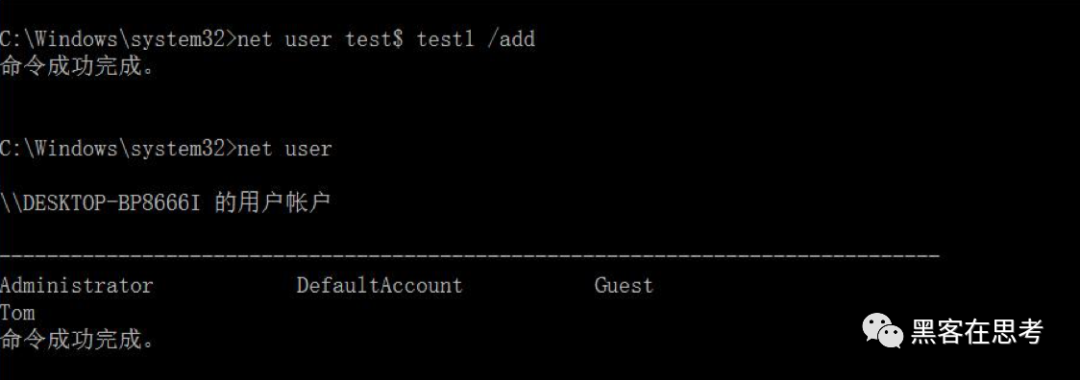

net user test$ test1 /add

添加隐藏账号($符添加时 , 只是在 net user 中无法查看到当前用户 ,而在 net localgroup administrators 中是可以看到的)

添加完成后,在登入界面一样是可以看见用户的。

隐藏用户:

1、权限设置

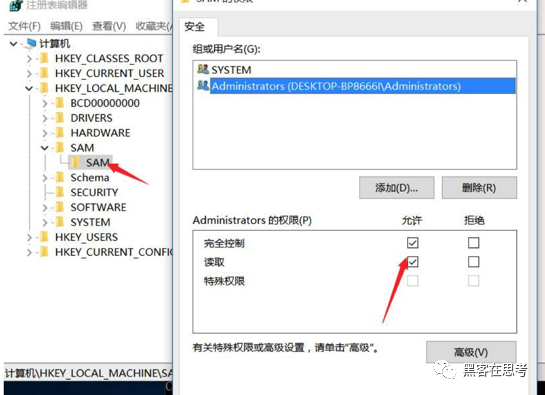

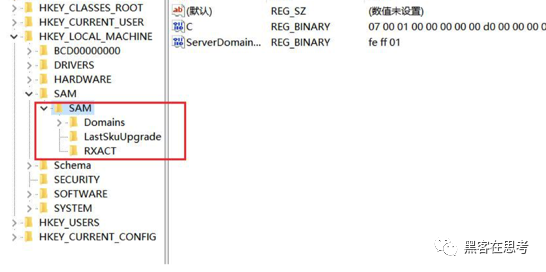

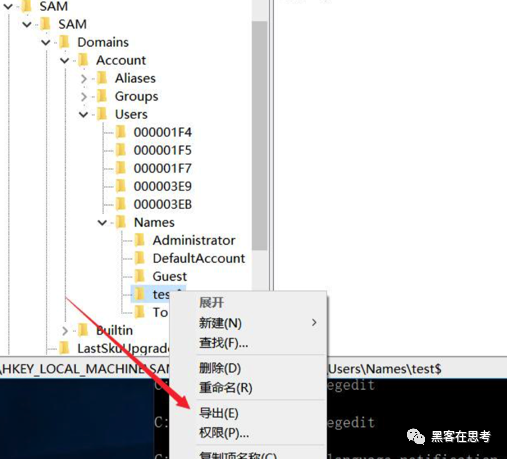

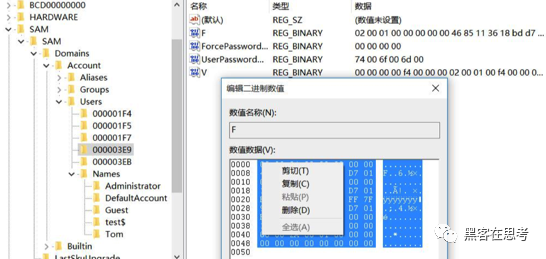

接下来就是重点,win + R 输入regedit。找到HKEY_LOCAL_MACHINE\SAM\SAM

右击 SAM 赋予Administrators 完全控制和读取权限,保存后刷新。

2、导出数据

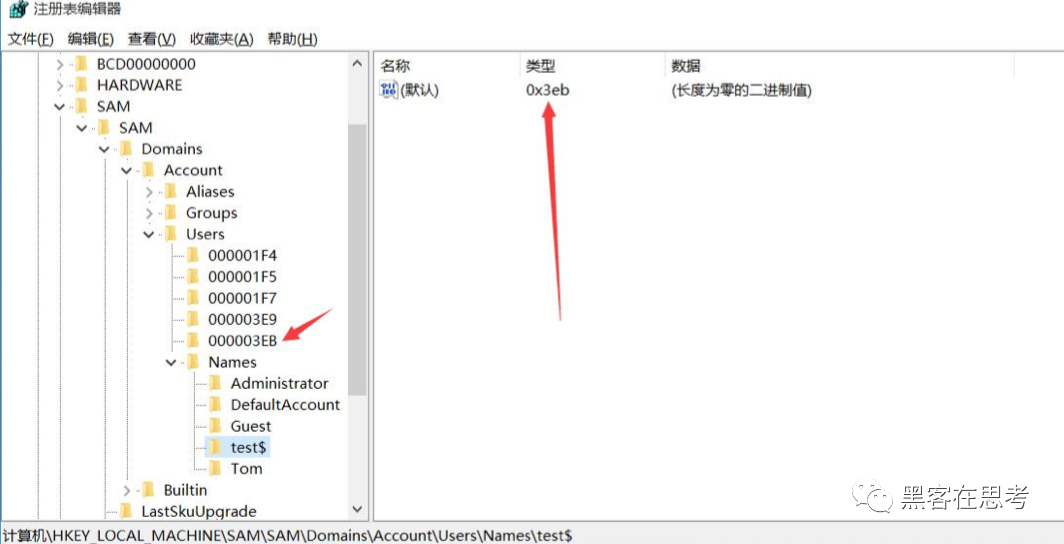

进入到:HKEY_LOCAL_MACHINE\SAM\SAM\Domains\Account\Users\Names

找到添加的用户,对应的类型0x3eb -->>000003EB

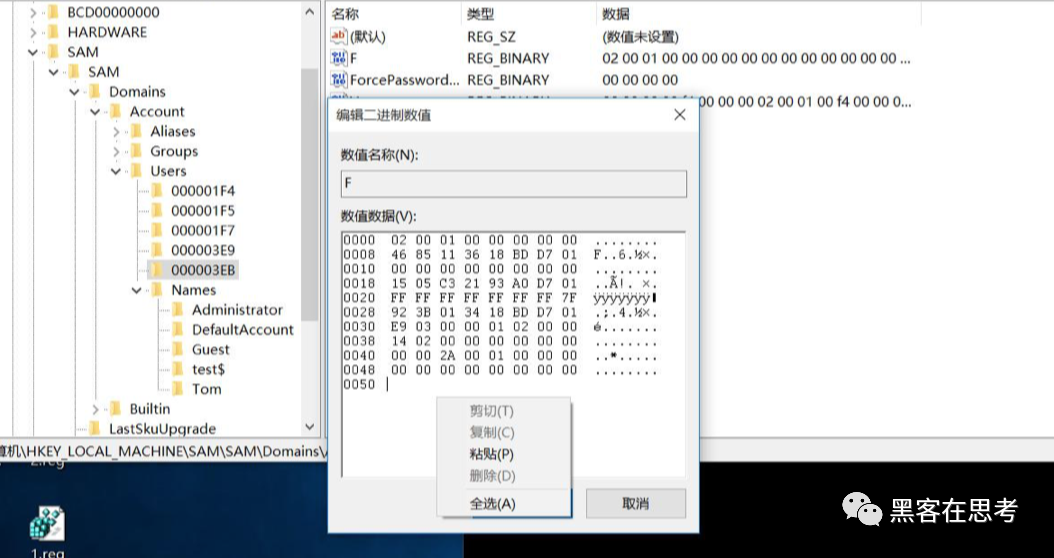

将两个文件保存为***.reg

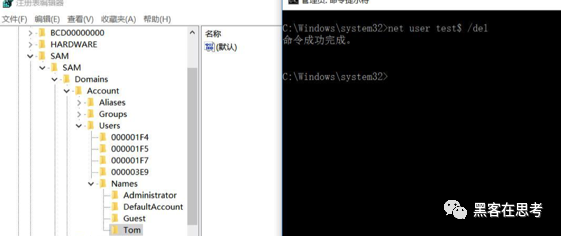

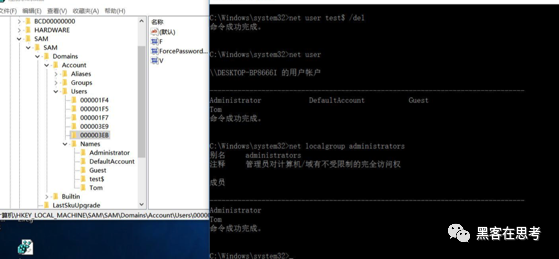

以上两个文件夹都导出之后,将添加的用户删除掉,然后刷新net user test$ /del

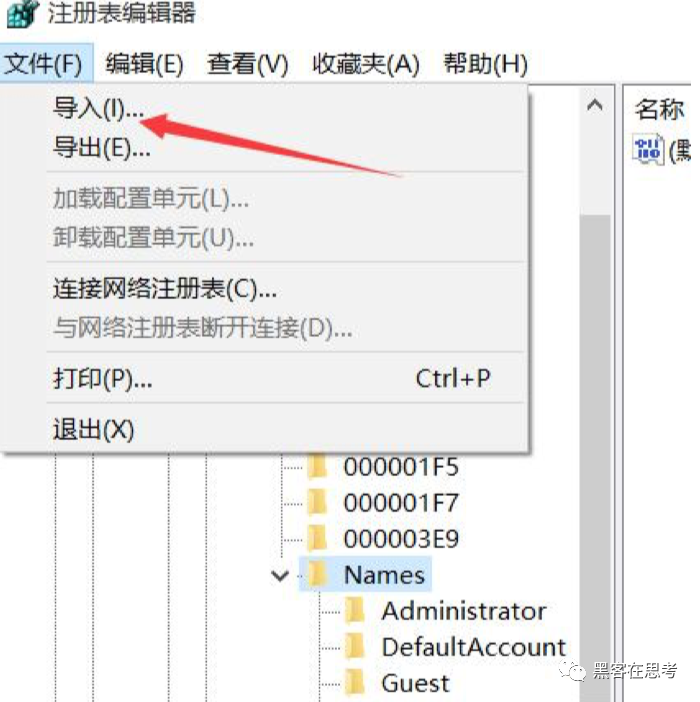

3、导入数据

然后导入刚刚导出的两个文件

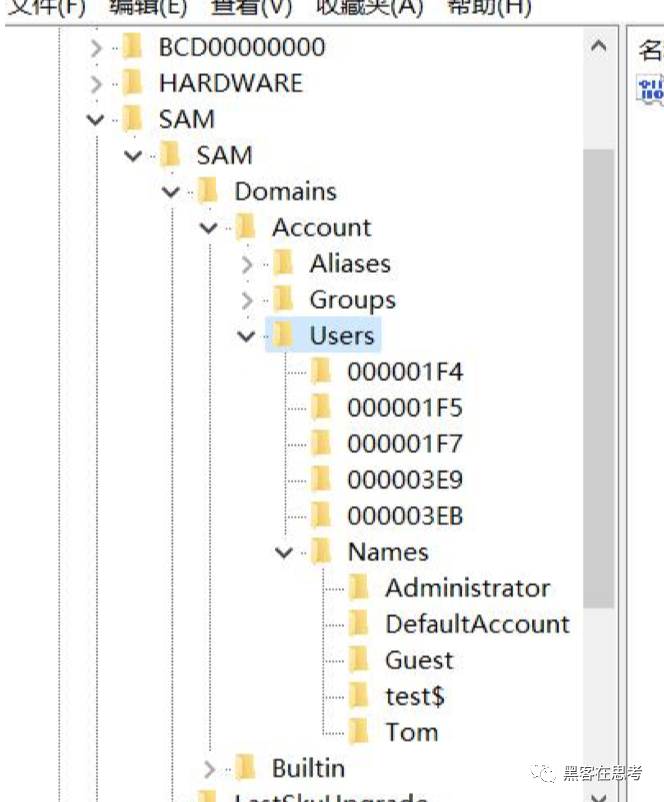

导入完成如下所示(一定不要偷懒的认为前面添加进去就有,没必要导出导入,如果没有导出导入的话,net user,net localgroup administrators能够看到添加的用户):

4、设置“影子”

最为重要的在下面,找到一个能够正常远程登入的用户,复制它的 F 值,放入到我们添加用户的对应 F 值里面

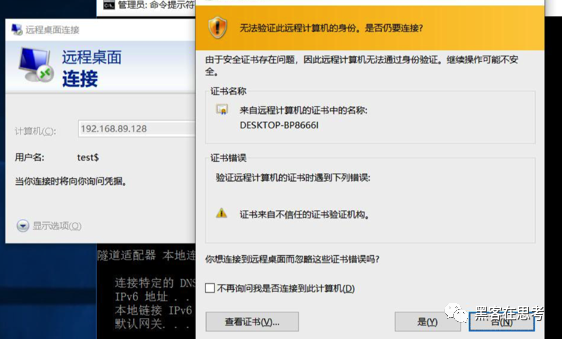

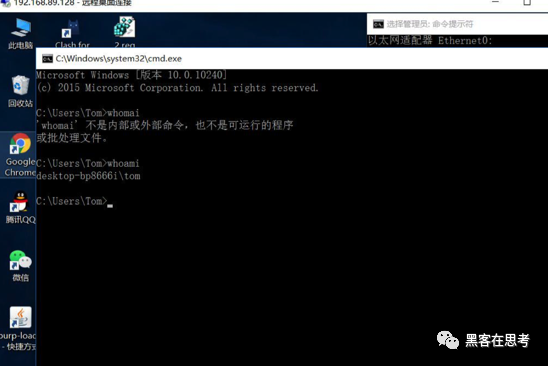

“影子”验证

上面两个图能够看见,如果不查看注册表是发现不了多了一个用户的。

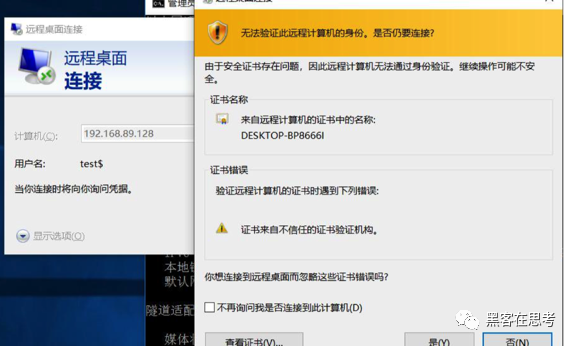

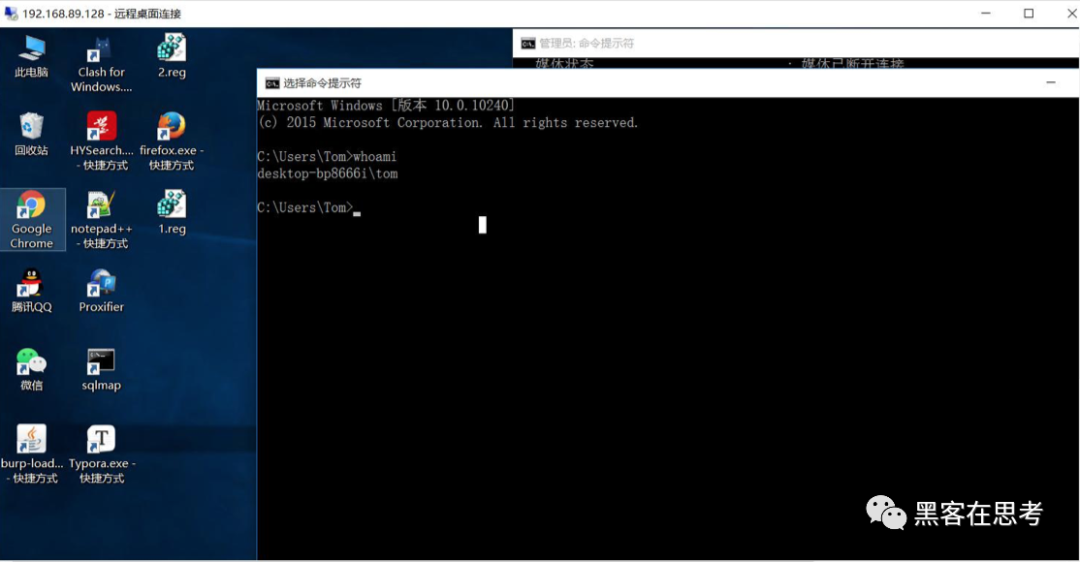

能够正常连接上去,而且连接上去后,就是我们复制 F 值的那个账户

我们将 Tom 用户进行密码修改,然后再来远程连接 test$账户。

net user Tom Tom,修改密码任意就好,一定得自己记得(到时候玩崩了我可不负责, ~~~~哈哈哈)

我们依旧是 test$ test1 登入上去,依旧是 Tom 用户。这就完美的设定了一个 Tom 的影 子用户,不管 Tom 密码怎么改,我们依旧可以登入成功。

虽然我们的隐藏账户已经在“命令提示符”中隐藏了,但是系统管理员仍可能通过注册 表编辑器删除我们的隐藏账户。

我们通过打开regedt32.exe,来到HKEY_LOCAL_MACHINESAMSAM处,设置SAM”项的权限 ,将 administrators所拥有的权限全部取消即可 。当真正的管理员想对 HKEY_LOCAL_MACHINESAMSAM下面的项进行操作的时候将会发生错误,而且无法通过 regedt32.exe再次赋予权限。

防御手段

1、对于用”$”添加的用户,我们用net localgroup administrator 就能够发现。

940

940

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?