根据题目发现答案分为两部分RSA

首先将n1放入factordb分解发现P相同有四个

所以脚本为

import libnum

import gmpy2

n=

e=

c=

#分解n

#yafu-x64.exe factor()

p=

phi_n=p**4-p**3

#求逆元

d=libnum.invmod(e,phi_n)

m=pow(c,d,n)

print(m)

#数字转字节,转字符串

print(libnum.n2s(int(m)).decode())

据此求出前半部分flag为flag{de8c3ea714f7f78

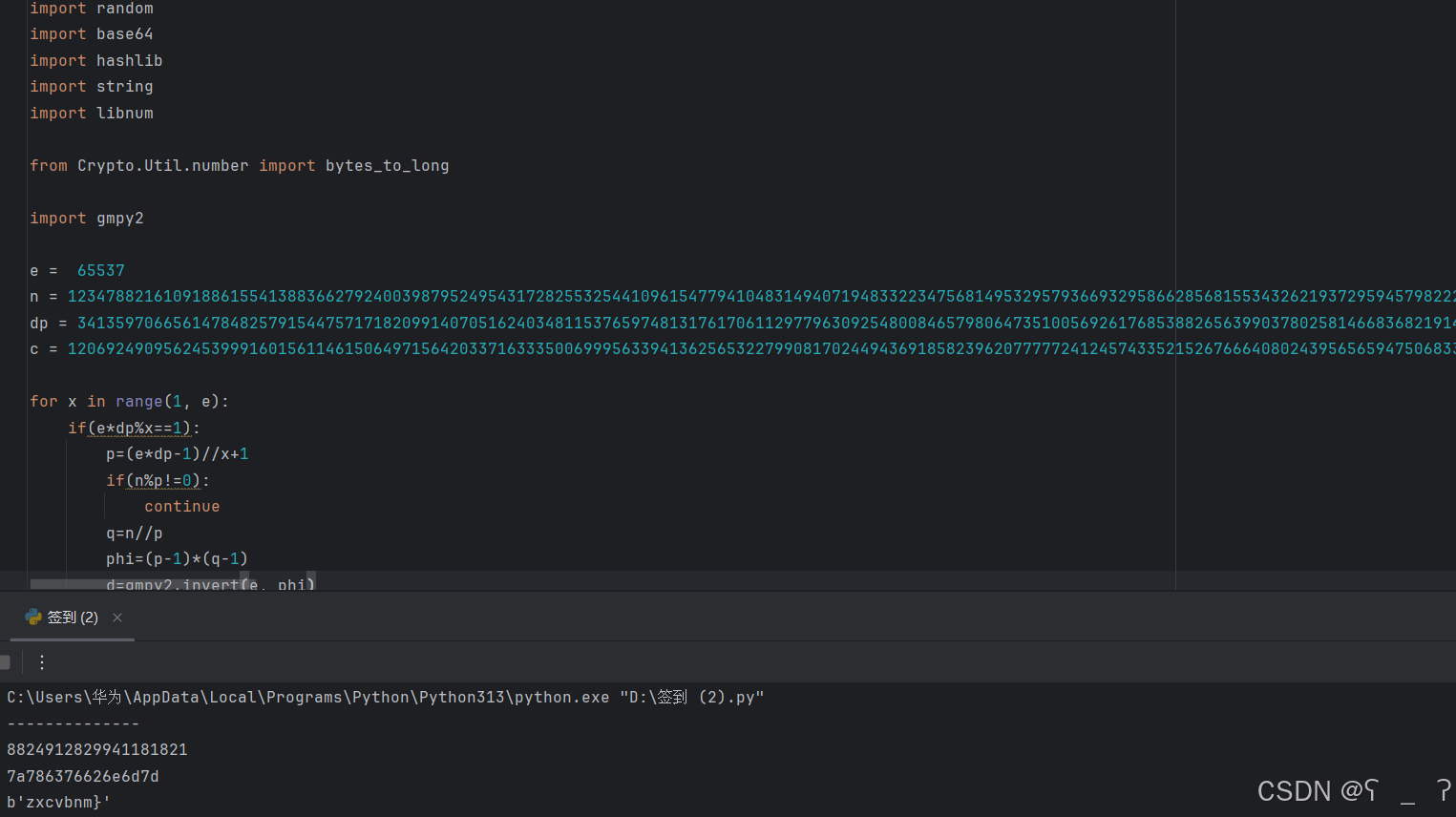

后半部分为很明显的一个dp泄露

在csdn上搜索得到相似题型代码把数字带进去得到

后半部分flag为zxcvbnm}

据此得到最终结果flag{de8c3ea714f7f78zxcvbnm}

2260

2260

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?