端口镜像,又称为“端口监视”或“端口抄送”,是一种网络管理技术,旨在将网络设备上的特定端口的流量复制到另一个端口,以供监测和分析。

网络安全要求:可审计性。

IDS入侵系统检测:入侵检测是监视并分析您的网络流量以寻找入侵迹象(例如对您的网络构成迫切威胁的漏洞利用和事件)的过程。就其本身而言,入侵预防是执行入侵检测然后阻止所检测到事件的过程,通常的方法是丢弃数据包或终止会话。这些安全措施可用作入侵检测系统 (IDS) 和入侵防御系统 (IPS),这些系统属于为了检测和阻止潜在事件而采取的网络安全措施的一部分,而且是下一代防火墙 (NGFW) 中包括的功能。

端口镜像的原理很简单,它涉及将一个端口的数据流复制到另一个端口,以便进行监视和分析。这个过程通常在交换机、路由器或网络设备上完成,这些设备通常都具有专用的镜像端口或镜像功能

基本的端口镜像原理包括以下几个步骤:

- 选择源端口(被监视的端口): 网络管理员选择要监视的源端口,通常是网络中的一个活跃端口,其流量需要进行监测或分析。

- 选择目标端口(镜像端口): 网络管理员选择一个目标端口,这是将源端口的流量复制到的地方。目标端口通常连接到一个监测设备,如网络分析器或日志记录系统。

- 启用端口镜像: 在网络设备上配置,启用端口镜像功能,并指定源端口和目标端口。这告诉设备将源端口的流量复制到目标端口。

- 复制流量: 一旦配置完成,网络设备将源端口的流量复制到目标端口,以供监测和分析。

通过这种方式,监测设备可以实时地监视和记录流经源端口的所有数据流量,无需干扰网络的正常运行。

指定观察端口:

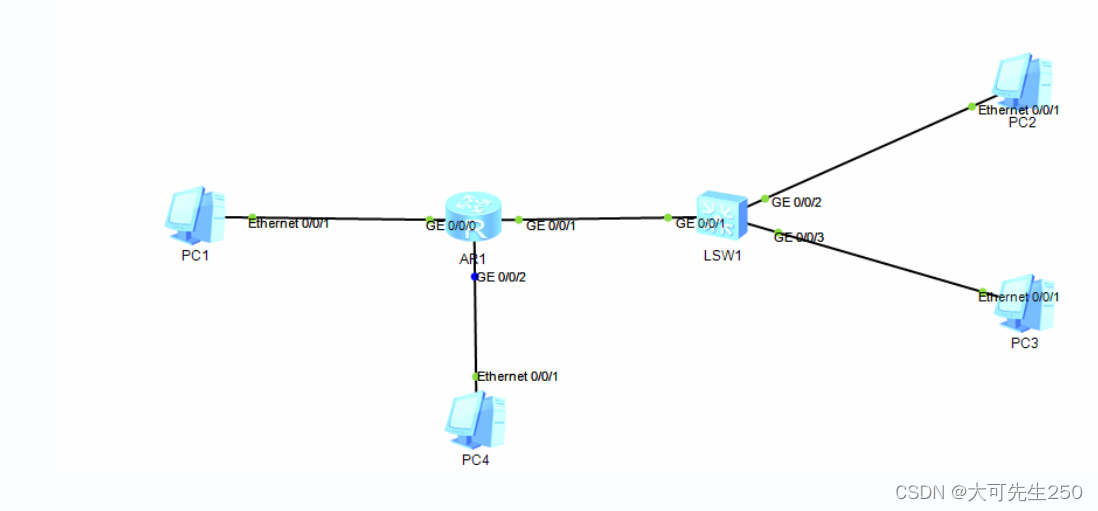

observe-port interface g0/0/2

配置镜像:

int g0/0/0mirror to observe-port inbound/outbound/both

端口安全

通过设置交换机得端口安全来防止mac地址攻击

端口安全设置

int g0/0/1port-security enableport-security max-mac num 2port-security protect-action ?

本文介绍了端口镜像作为一种网络管理技术,用于监视和分析网络流量,以实现网络安全的可审计性和入侵检测。通过配置交换机和路由器,管理员可以选择源端口和目标端口进行流量复制,同时探讨了端口安全设置如何防止MAC地址攻击。

本文介绍了端口镜像作为一种网络管理技术,用于监视和分析网络流量,以实现网络安全的可审计性和入侵检测。通过配置交换机和路由器,管理员可以选择源端口和目标端口进行流量复制,同时探讨了端口安全设置如何防止MAC地址攻击。

896

896

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?