[FSCTF 2023]源码!启动!

进入环境

查看源代码

提示

那就直接F12进行查看,发现也被禁用了

直接使用开发者工具进行查看

最后得到flag

NSSCTF{e3e2ce36-c1e5-45f2-9710-b1543697638b}[FSCTF 2023]webshell是啥捏

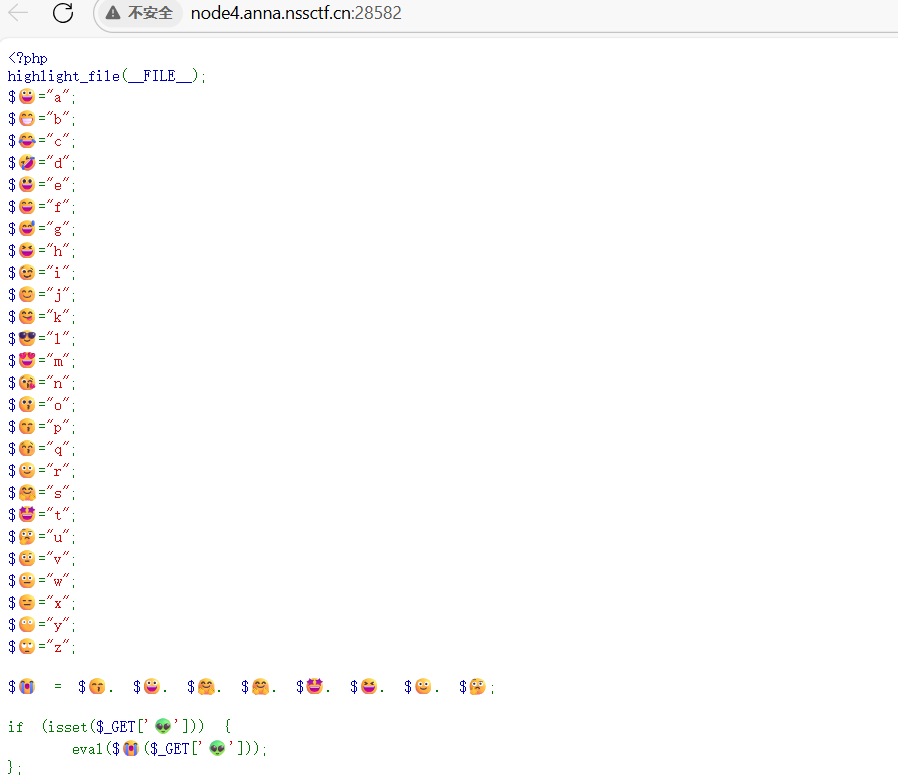

进入环境

接着分析一下php

sset($_GET[‘外星人’]) 用于检查通过 URL 传递的名为 外星人 的 GET 参数是否被设置

直接传入ls

接着使用cat查找flag

得到flag

FSCTF{h3llo_ctfe2_5ign_in_webshell_Is_e@sy_right}

1511

1511

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?