基于沙箱的恶意代码检测实验

实验工具及环境

1.win XP虚拟机一台(win 7也可)

2.sandboxie 沙盒计算机程序

Sandboxie是一个沙盒计算机程序,由Ronen Tzur开发,可以在32位及64位的、基于Windows NT的系统上运行(如Windows XP、Windows 7等)。Sandboxie会在系统中虚拟出一块与系统完全隔离的空间,称之为沙箱环境,在这个沙盘环境内,运行的一切程序都不会对原操作系统产生影响。Sandboxie的本意是提供安全的Web浏览以及增强隐私,但是它的许多特性使用得它非常适合进行恶意软件分析。

3.BSA(Buster Sandbox Analysis)

BSA是一款监控沙箱内进程行为的工具。通过分析程序行为对系统环境造成的影响,确定程序是否为恶意软件。通过对BSA和Sandboxie的配置,可以监控程序对文件系统、注册表、端口甚至API调用序列等的操作。

4.winpcap

Winpcap(windows packet capture)是Windows平台下一个免费、公共的网络访问系统,它为win32应用程序提供访问网络底层的能力,Winpcap不阻塞、过滤或控制其他应用程序数据报的发收,它仅仅只是监听共享网络上传送的数据报。

在本实验中,winpcap仅用于启动BSA

注意:需要配置sandboxie后,才能使得sandboxie和BSA联动

实验步骤 对恶意代码行为监控

1.启动BSA监控

进入BSA页面后,发现需要对sandbox的监控目录进行配置

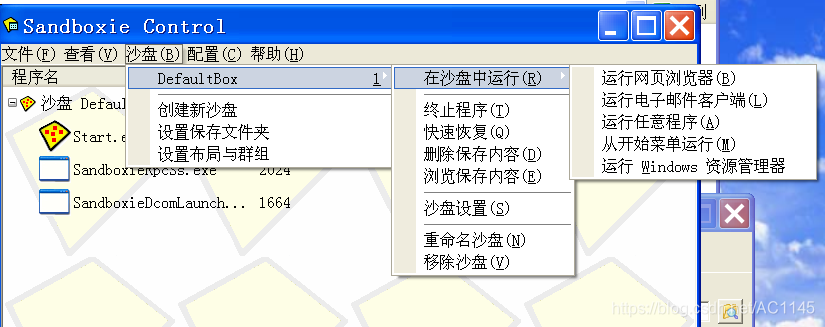

我们可以先让sandboxie运行一个程序,进而找到监控目录。于是我们使sandboxie运行网页浏览器,具体步骤如图

右击点击屏幕右下角的沙箱图标,点击“浏览保存内容”,具体操作如下

此时会弹出监控目录的路径,我们把这个路径抄到BSA中即可

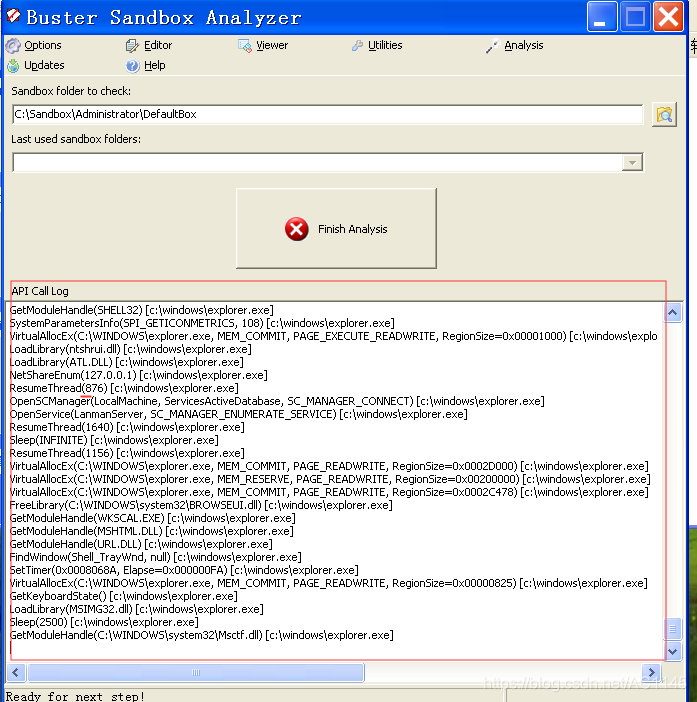

点击start analysis 按钮,进入监控模式

2.沙箱加载木马

我们再次通过沙箱打开已经存有的木马,点击“运行任意程序”,把木马放进去,加载运行

发现,BSA一直在监控记录信息,红框部分就是监控到的该程序调用的API信息

等不再有新条目产生后,我们从沙箱处结束程序,并点击BSA的finish analysis 按钮,结束监控

3.分析结果

a、 行为统计结果

打开view analysis fields,查看行为统计

该图罗列出恶意代码常见行为,其中yes表示当前运行程序所出现的恶意行为。该木马大体有如下恶意行为:

1.创建/修改磁盘目录

2.创建新的启动项

3.试图中止Windows会话

4.键盘记录

5.创建新服务

6.修改常见注册表项

7.存有其他可疑行为

b、详细记录

除了大体统计外,我们还可以看到程序运行的具体行为和具体操作对象

打开view report

详细报告如下

本文介绍了一种基于沙箱环境的恶意代码检测实验,使用Sandboxie和BSA工具,通过监控程序行为和系统环境变化来识别恶意软件。实验步骤包括配置Sandboxie、启动BSA监控、加载木马并分析其行为特征。

本文介绍了一种基于沙箱环境的恶意代码检测实验,使用Sandboxie和BSA工具,通过监控程序行为和系统环境变化来识别恶意软件。实验步骤包括配置Sandboxie、启动BSA监控、加载木马并分析其行为特征。

2万+

2万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?