系统安全分析与设计

大家好呀!我是小笙,本章我主要分享系统架构设计师 - 系统安全分析与设计知识,希望内容对你有所帮助!!

系统安全分析与设计(2-4分)

安全基础技术

对称与非对称加密 ★★★

对称加密技术

加解密使用的密钥是同一个

常见对称密钥加密算法

- DES:替换+移位、56位密钥、64位数据块、速度快、密钥易产生

- 3DES(三重DES):两个56位的密钥K1、K2

- 加密:K1加密 -> K2解密 -> K1加密

- 解密:K1解密 -> K2加密 -> K1解密

- RC-5:RSA数据安全公司的很多产品都使用了RC-5

- IDEA算法:128位密钥、64位数据块、比DES的加密性好、对计算机功能要求相对低,PGP

- AES算法:高级加密标准,又称Rijndael加密法,是美国政府采用的一种区块加密标准

缺点

- 加密强度不高,但效率高

- 密钥分发困难

非对称加密技术

加解密使用的密钥不是同一个,分公钥、私钥

常见非对称密钥加密算法

- RSA:(2048位或1024位)密钥、计算量极大、难破解

- Elgamal:安全性依赖于计算有限域上离散对数这一难题

- ECC:椭圆曲线算法

数字签名 ★★★

一种用于确保电子信息的真实性和完整性的技术,广泛应用于各种数字通信和交易场景中。它依赖于加密技术来实现验证和保护

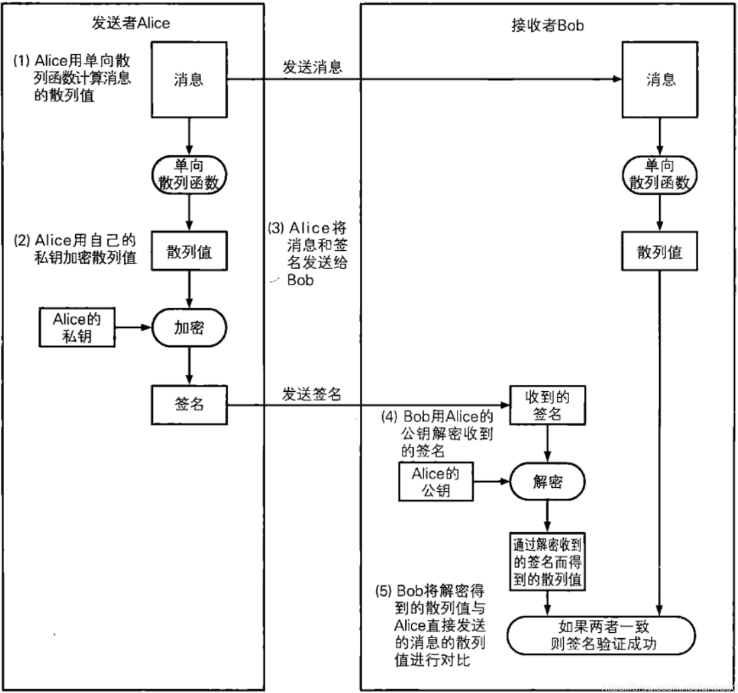

数字签名过程

- 生成密钥对:数字签名依赖于公钥加密技术。首先,签署者需要生成一对密钥:一个公钥和一个私钥。公钥和私钥是一对匹配的密钥,其中私钥用于生成数字签名,公钥用于验证数字签名

- 签名过程:

- 生成摘要:对待签署的消息或文件进行哈希运算,生成固定长度的摘要值。这是因为直接对整个文件进行加密不够高效,哈希运算可以生成较短的代表文件内容的值

- 加密摘要:使用签署者的私钥对生成的摘要进行加密,生成数字签名。这个签名是摘要的加密版本

- 验证过程:

- 生成摘要:接收者使用相同的哈希算法对收到的消息或文件进行哈希运算,生成新的摘要值

- 解密签名:使用签署者的公钥对数字签名进行解密,得到原始的摘要值

- 比较摘要:将解密得到的摘要值与接收者生成的摘要值进行比较。如果两者相同,说明消息在传输过程中没有被篡改,签名是有效的

应用场景

数字签名在许多领域有广泛应用,包括:

- 电子邮件:确保邮件内容的真实性和完整性。

- 软件分发:验证软件和更新的来源,确保它们没有被篡改。

- 合同和协议:数字签名可以用于签署电子合同,使其具有法律效力。

- 金融交易:在银行和支付系统中保护交易的安全性。

信息摘要 ★★★

信息摘要:单向散列函数、固定长度的散列值

常用的消息摘要算法有MD5,SHA等,市场上广泛使用的MD5,SHA算法的散列值

分别为128和160位,由于SHA通常采用的密钥长度较长,因此安全性高于MD5

数字证书

概述

一种用于验证网络上实体身份的数字文档,它由受信任的证书颁发机构(CA)签发,类似于身份证的概念

基本结构

- 公钥:证书持有者的公钥,用于加密信息或验证数字签名

- 持有者信息:持有者的身份信息,如名称、电子邮件地址等

- 证书颁发机构(CA)信息:颁发证书的机构名称及其公钥,用于验证证书的有效性

- 有效期:证书的有效起始和结束日期

- 序列号:证书的唯一标识符

- 签名:由CA使用其私钥生成的签名,用于验证证书的真实性

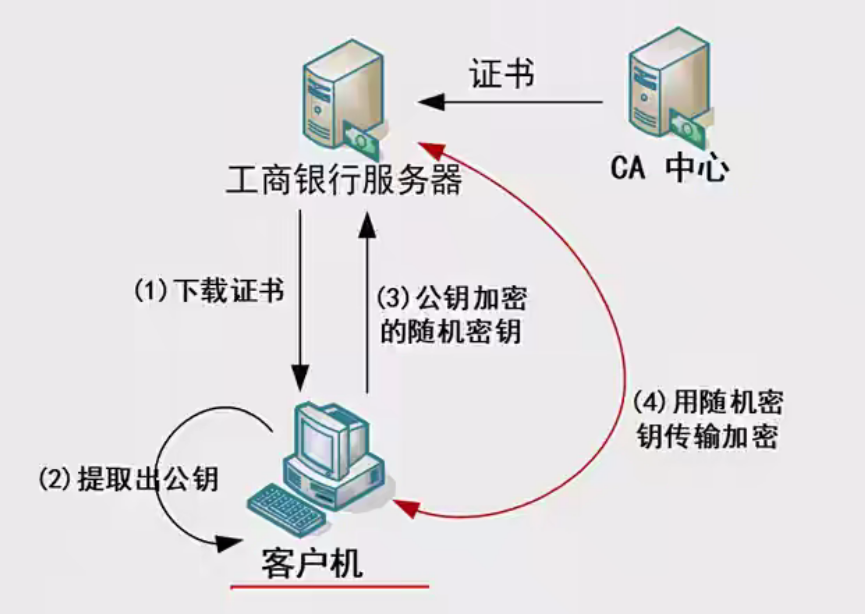

工作原理

- 证书请求:用户或组织生成一个密钥对(公钥和私钥),然后将公钥及身份信息提交给证书颁发机构(CA)

- 证书颁发:CA验证用户身份后,将公钥和身份信息包含在证书中,并用CA的私钥对证书进行数字签名

- 证书使用:持有证书的用户可以使用其私钥进行加密或签名,其他人则使用该用户的公钥(从证书中获得)来解密或验证签名

- 证书验证:接收方使用CA的公钥对证书的数字签名进行验证,确保证书的真实性和完整性

应用场景

- HTTPS:用于加密Web通信,确保用户和网站之间的数据安全

- 电子邮件加密:用于加密和验证电子邮件内容

- 软件签名:用于确认软件的来源和完整性

- 身份验证:用于验证用户或设备的身份

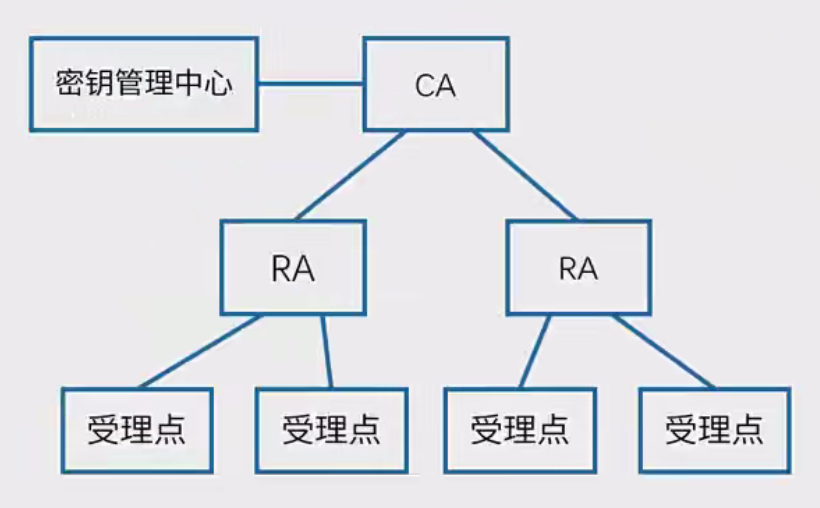

CA 认证中心

负责颁发数字证书

如下是体系图,RA是注册审批机构,最底层是证书受理点

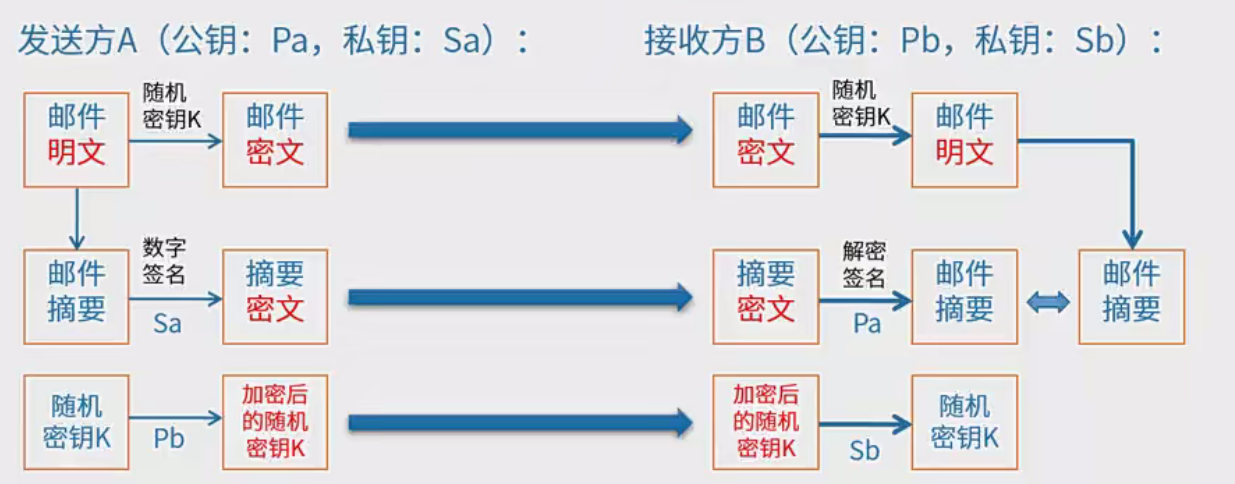

综合例题

1、请设计一个安全邮件传输系统,要求:该邮件以加密方式传输,邮件最大附件内容可达2GB,发送者不可抵赖,若邮件被第三方截获,第三方无法篡改

解读

- 加密方式传输,可以通过对称/非对称加密算法技术实现

- 邮件最大附件内容可达2GB,传输文件较大,需要用对称加密进行传输

- 发送者不可抵赖,可以使用数字签名

- 若邮件被第三方截获,第三方无法篡改,可以使用摘要技术

2、公司总部与分部之间需要传输大量数据,在保障数据安全的同时又要兼顾密钥算法效率,最合适的加密算法是 RC-5

- RC-5

- RSA

- ECC

- MD5

3、数字签名首先需要生成消息摘要,然后发送方用自己的私钥对报文摘要进行加密,接收方用发送方的公钥验证真伪。生成消息摘要的目的是 防止篡改 ,对摘要进行加密的目的是 防止抵赖

- 防止窃听

- 防止抵赖

- 防止篡改

- 防止重放

网络安全

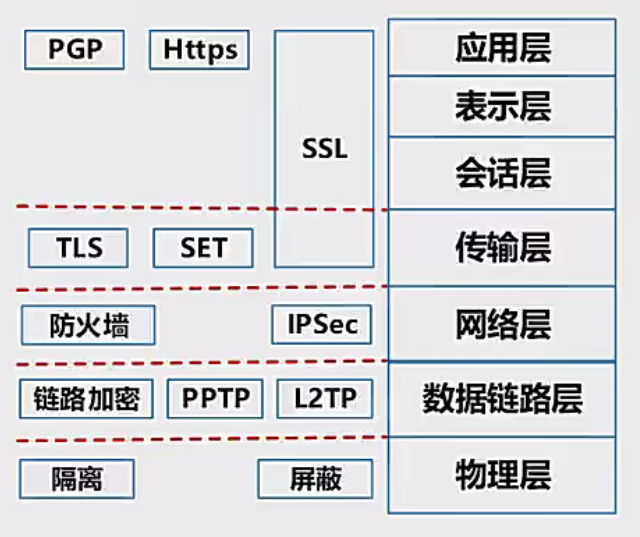

安全协议 ★★★

- PGP:针对邮件和文件的混合加密系统

- SSL:工作在传输层至应用层

- TLS:传输层安全协议

- SET:电子商务,身份认证

- IPSEC:对IP包加密

例题

1、下列安全协议中 HTTPS 是应用层安全协议

- IPSec

- L2TP

- PAP

- HTTPS

2、下列协议中与电子邮箱安全无关的是 MIME

- SSL

- HTTPS

- MIME

- PGP

网络攻击 ★★

- 被动攻击:收集信息为主,破坏保密性

- 窃听:用各种可能的合法或非法的手段窃取系统中的信息资源和敏感信息

- 业务流分析:通过对系统进行长期监听,利用统计分析方法对诸如通信频度、通信的信息流向、通信总量的变化等参数进行研究,从而发现有价值的信息和规律

- 非法登录:有些资料将这种方式归为被动攻击方式

- 主动攻击:中断(破坏可用性),篡改(破坏完整性),伪造(破坏真实性)

- 假冒身份:通过欺骗通信系统达到非法用户冒充成为合法用户,或者特权小的用户冒充成为特权大的用户的目的。黑客大多是采用假冒进行攻击

- 抵赖:这是一种来自用户的攻击,比如:否认自己曾经发布过的某条消息、伪造一份对方来信等

- 旁路控制:绕过对加密算法的繁琐分析,利用密码算法的硬件实现的运算中泄露的信息。如执行时间、功耗、电磁辐射等,结合统计理论快速的破解密码系统

- 重放攻击:所截获的某次合法的通信数据拷贝,出于非法的目的而被重新发送;加时间戳能识别并应对重放攻击

- 拒绝服务(DOS):对信息或其他资源的合法访问被无条件的阻止

例题

1、下列攻击方式中,流量分析属于 被动攻击 方式

- 被动攻击

- 主动攻击

- 物理攻击

- 分发攻击

等级保护标准 ★★

计算机信息系统安全保护等级划分准则

-

用户自主保护级:适用于普通内联网用户

系统被破坏后,对公民、法人和其他组织权益有损害,但不损害国家安全社会秩序和公共利益

-

系统审计保护级:适用于通过内联网或国际网进行商务活动,需要保密的非重要单位

系统被破坏后,对公民、法人和其他组织权益有严重损害,或损害社会秩序和公共利益,但不损害国家安全

-

安全标记保护级:适用于地方各级国家机关、金融机构、邮电通信、能源与水源供给部门、交通运输、大型工商与信息技术企业、重点工程建设等单位

系统被破坏后,对社会秩序和公共利益造成严重损害,或对国家安全造成损害

-

结构化保护级:适用于中央级国家机关、广播电视部门、重要物资储备单位、社会应急服务部门、尖端科技企业集团、国家重点科研机构和国防建设等部门

系统被破坏后,对社会秩序和公共利益造成特别严重损害,或对国家安全造成严重损害

-

访问验证保护级:适用于国防关键部门和依法需要对计算机信息系统实施特殊隔离的单位

系统被破坏后,对国家安全造成特别严重损害

安全防范体系得层次

- 物理环境的安全性,包括通信线路、物理设备和机房的安全等

- 操作系统的安全性,主要表现在三个方面,一是操作系统本身的缺陷带来的不安全因素,主要包括身份认证、访问控制和系统漏洞等;二是对操作系统的安全配置问题;三是病毒对操作系统的威胁

- 网络的安全性,网络层的安全问题主要体现在计算机网络方面的安全性,包括网络层身份认证、网络资源的访问控制、数据传输的保密与完整性、远程接入的安全、域名系统的安全、路由系统的安全、入侵检测的手段和网络设施防病毒等

- 应用的安全性,由提供服务所采用的应用软件和数据的安全性产生,包括Web服务、电子邮件系统和DNS等。此外,还包括病毒对系统的威胁

- 管理的安全性,包括安全技术和设备的管理、安全管理制度、部门与人员的组织规则等

例题

1、信息系统安全可划分为物理安全、网络安全、系统安全和应用安全, 漏洞补丁管理 属于系统安全, 数据库安全 属于应用安全

- 机房安全

- 入侵检测

- 漏洞补丁管理

- 数据库安全

1748

1748

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?