Spring Security——基于表达式的权限控制

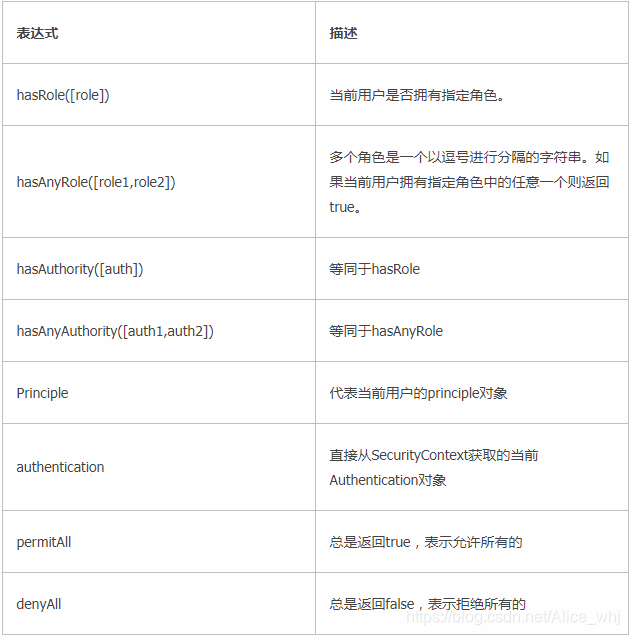

Spring Security允许我们在定义URL访问或方法访问所应有的权限时使用Spring EL表达式,在定义所需的访问权限时如果对应的表达式返回结果为true则表示拥有对应的权限,反之则无。

通过表达式控制方法权限

Spring Security中定义了四个支持使用表达式的注解,分别是@PreAuthorize、@PostAuthorize、@PreFilter和@PostFilter。其中前两者可以用来在方法调用前或者调用后进行权限检查,后两者可以用来对集合类型的参数或者返回值进行过滤。要使它们的定义能够对我们的方法的调用产生影响我们需要设置global-method-security元素的pre-post-annotations=”enabled”,默认为disabled。

1.2.1使用@PreAuthorize和@PostAuthorize进行访问控制

@PreAuthorize可以用来控制一个方法是否能够被调用。

@Service

public class UserServiceImpl implements UserService {

@PreAuthorize("hasRole('ROLE_ADMIN')")

public void addUser(User user) { }

@PreAuthorize("hasRole('ROLE_USER') or hasRole('ROLE_ADMIN')")

public User find(int id) {

return null; }

}

在上面的代码中我们定义了只有拥有角色ROLE_ADMIN的用户才能访问adduser()方法,而访问find()方法需要有ROLE_USER角色或ROLE_ADMIN角色。使用表达式时我们还可以在表达式中使用方法参数。

public class UserServiceImpl implements UserService {

/**

* 限制只能查询Id小于10的用户

*/

@PreAuthorize("#id<10")

public User find(int id) {

return null;

}

/**

* 限制只能查询自己的信息

*/

@PreAuthorize(“principal.username.equals(#username)”)

public User find(String username) {

return null;

}

/**

* 限制只能新增用户名称为abc的用户

*/

@PreAuthorize("#user.name.equals(‘abc’)")

public void add(User user) {}

}

在上面代码中我们定义了调用find(int id)方法时,只允许参数id小于10的调用;调用find(String username)时只允许username为当前用户的用户名;定义了调用add()方法时只有当参数user的name为abc时才可以调用。

有时候可能你会想在方法调用完之后进行权限检查,这种情况比较少,但是如果你有的话,Spring Security也为我们提供了支持,通过@PostAuthorize可以达到这一效果。使用@PostAuthorize时我们可以使用内置的表达式returnObject表示方法的返回值。我们来看下面这一段示例代码。

@PostAuthorize(“returnObject.id%2==0”)

public User find(int id) {

User user = new User();

user.setId(id);

return user;

}

上面这一段代码表示将在方法find()调用完成后进行权限检查,如果返回值的id是偶数则表示校验通过,否则表示校验失败,将抛出AccessDeniedException。 需要注意的是@PostAuthorize是在方法调用完成后进行权限检查,它不能控制方法是否能被调用,只能在方法调用完成后检查权限决定是否要抛出AccessDeniedException。

1.2.2使用@PreFilter和@PostFilter进行过滤

使用@PreFilter和@PostFilter可以对集合类型的参数或返回值进行过滤。使用@PreFilter和@PostFilter时,Spring Security将移除使对应表达式的结果为false的元素。

@PostFilter(“filterObject.id%2==0”)

public List findAll() {

List userList = new ArrayList();

User user;

for (int i=0; i<10; i++) {

user = new User();

user.setId(i);

userList.add(user);

}

return userList;

}

上述代码表示将对返回结果中id不为偶数的user进行移除。filterObject是使用@PreFilter和@PostFilter时的一个内置表达式,表示集合中的当前对象。当@PreFilter标注的方法拥有多个集合类型的参数时,需要通过@PreFilter的filterTarget属性指定当前@PreFilter是针对哪个参数进行过滤的。如下面代码就通过filterTarget指定了当前@PreFilter是用来过滤参数ids的。

@PreFilter(filterTarget=“ids”, value=“filterObject%2==0”)

public void delete(List ids, List usernames) {

}

1.3 使用hasPermission表达式

Spring Security为我们定义了hasPermission的两种使用方式,它们分别对应着PermissionEvaluator的两个不同的hasPermission()方法。Spring Security默认处理Web、方法的表达式处理器分别为DefaultWebSecurityExpressionHandler和DefaultMethodSecurityExpressionHandler,它们都继承自AbstractSecurityExpressionHandler,其所持有的PermissionEvaluator是DenyAllPermissionEvaluator,其对于所有的hasPermission表达式都将返回false。所以当我们要使用表达式hasPermission时,我们需要自已手动定义SecurityExpressionHandler对应的bean定义,然后指定其PermissionEvaluator为我们自己实现的PermissionEvaluator,然后通过global-method-security元素或http元素下的expression-handler元素指定使用的SecurityExpressionHandler为我们自己手动定义的那个bean。

接下来看一个自己实现PermissionEvaluator使用hasPermission()表达式的简单示例。

首先实现自己的PermissionEvaluator,如下所示:

public class MyPermissionEvaluator implements PermissionEvaluator {

public boolean hasPermission(Authentication authentication,

Object targetDomainObject, Object permission) {

if (“user”.equals(targetDomainObject)) {

return this.hasPermission(authentication, permission);

}

return false;

}

/**

* 总是认为有权限

*/

public boolean hasPermission(Authentication authentication,

Serializable targetId, String targetType, Object permission) {

return true;

}

/**

* 简单的字符串比较,相同则认为有权限

*/

private boolean hasPermission(Authentication authentication, Object permission) {

Collection<? extends GrantedAuthority> authorities = authentication.getAuthorities();

for (GrantedAuthority authority : authorities) {

if (authority.getAuthority().equals(permission)) {

return true;

}

}

return false;

}

}

接下来在ApplicationContext中显示的配置一个将使用PermissionEvaluator的SecurityExpressionHandler实现类,然后指定其所使用的PermissionEvaluator为我们自己实现的那个。这里我们选择配置一个针对于方法调用使用的表达式处理器,DefaultMethodSecurityExpressionHandler,具体如下所示。

<bean id=“expressionHandler”

class=“org.springframework.security.access.expression.method.DefaultMethodSecurityExpressionHandler”>

有了SecurityExpressionHandler之后,我们还要告诉Spring Security,在使用SecurityExpressionHandler时应该使用我们显示配置的那个,这样我们自定义的PermissionEvaluator才能起作用。因为我们上面定义的是针对于方法的SecurityExpressionHandler,所以我们要指定在进行方法权限控制时应该使用它来进行处理,同时注意设置pre-post-annotations=”true”以启用对支持使用表达式的@PreAuthorize等注解的支持。

<security:global-method-security

pre-post-annotations="enabled">

<security:expression-handler ref="expressionHandler" />

</security:global-method-security>

之后我们就可以在需要进行权限控制的方法上使用@PreAuthorize以及hasPermission()表达式进行权限控制了。

@Service

public class UserServiceImpl implements UserService {

/**

* 将使用方法hasPermission(Authentication authentication,

Object targetDomainObject, Object permission)进行验证。

*/

@PreAuthorize(“hasPermission(‘user’, ‘ROLE_USER’)”)

public User find(int id) {

return null;

}

/**

* 将使用PermissionEvaluator的第二个方法,即hasPermission(Authentication authentication,

Serializable targetId, String targetType, Object permission)进行验证。

*/

@PreAuthorize(“hasPermission(‘targetId’,‘targetType’,‘permission’)”)

public User find(String username) {

return null;

}

@PreAuthorize(“hasPermission(‘user’, ‘ROLE_ADMIN’)”)

public void add(User user) {

}

}

在上面的配置中,find(int id)和add()方法将使用PermissionEvaluator中接收三个参数的hasPermission()方法进行验证,而find(String username)方法将使用四个参数的hasPermission()方法进行验证。因为hasPermission()表达式与PermissionEvaluator中hasPermission()方法的对应关系就是在hasPermission()表达式使用的参数基础上加上当前Authentication对象调用对应的hasPermission()方法进行验证。

1万+

1万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?