@[TOC] 玄机靶场——IIS日志分析

IIS(Internet Information Services)日志是记录网站访问行为的重要数据源,通过分析这些日志可以优化网站性能、排查错误、检测异常流量或安全威胁。以下是关于IIS日志分析的详细指南:

1. IIS 日志基础

日志位置

• 默认路径:%SystemDrive%\inetpub\logs\LogFiles\

• 根据网站名称或站点ID分目录存储(如 W3SVC1)。

日志格式

• 默认使用 W3C 扩展日志格式(文本文件)。

• 常见字段:

• date:请求日期(UTC时间)。

• time:请求时间(UTC时间)。

• s-ip:服务器IP地址。

• cs-method:HTTP方法(GET/POST等)。

• cs-uri-stem:请求的资源路径(如 /index.html)。

• cs-uri-query:查询字符串(URL参数)。

• s-port:服务器端口。

• cs(User-Agent):客户端浏览器或爬虫标识。

• c-ip:客户端IP地址。

• sc-status:HTTP状态码(如 200、404、500)。

• sc-bytes:服务器发送的字节数。

• time-taken:请求处理时间(毫秒)。

配置日志设置

• 通过 IIS管理器 > 网站 > 日志设置,可调整日志字段、滚动频率(按小时/天/月)和存储路径。

2. 常用分析工具

Log Parser(微软官方工具)

• 支持SQL语法查询日志文件,适合快速分析。

• 示例命令:

# 统计状态码分布

LogParser.exe "SELECT sc-status, COUNT(*) FROM ex*.log GROUP BY sc-status"

# 查找耗时最长的请求

LogParser.exe "SELECT TOP 10 cs-uri-stem, time-taken FROM ex*.log ORDER BY time-taken DESC"

# 按IP统计访问次数

LogParser.exe "SELECT c-ip, COUNT(*) AS Hits FROM ex*.log GROUP BY c-ip ORDER BY Hits DESC"

Excel/Power BI

• 导入日志文件(CSV格式),使用数据透视表或图表进行可视化分析。

第三方工具

• Splunk:企业级日志分析平台,支持实时监控和告警。

• ELK Stack(Elasticsearch, Logstash, Kibana):开源日志管理方案,适合大规模数据分析。

• AWStats/GoAccess:轻量级Web流量分析工具,提供可视化报告。

3. 常见分析场景

流量分析

• 热门页面:统计访问量最高的URL。

LogParser.exe "SELECT cs-uri-stem, COUNT(*) AS Hits FROM ex*.log GROUP BY cs-uri-stem ORDER BY Hits DESC"

• 流量趋势:按时间分析请求量变化(如高峰时段)。

错误排查

• HTTP错误码:识别404(资源不存在)、500(服务器错误)等问题。

LogParser.exe "SELECT cs-uri-stem, sc-status, COUNT(*) FROM ex*.log WHERE sc-status >= 400 GROUP BY cs-uri-stem, sc-status"

• 慢请求:查找处理时间(time-taken)过长的请求,优化代码或数据库查询。

安全审计

• 异常IP:检测高频访问的客户端IP(可能为爬虫或攻击者)。

LogParser.exe "SELECT c-ip, COUNT(*) AS Hits FROM ex*.log GROUP BY c-ip HAVING Hits > 1000 ORDER BY Hits DESC"

• 恶意请求:扫描包含 ../(路径遍历)或SQL关键词的URI。

• 爬虫识别:通过 User-Agent 过滤搜索引擎或恶意爬虫。

性能优化

• 带宽使用:统计 sc-bytes 总和,优化大文件传输。

• 缓存命中率:分析 If-Modified-Since 和 304 Not Modified 状态码。

4. 高级技巧

• 正则表达式过滤:使用 WHERE cs-uri-stem LIKE '%/admin/%' 定位敏感路径。

• 时间范围筛选:

LogParser.exe "SELECT * FROM ex*.log WHERE TO_TIMESTAMP(date, time) BETWEEN '2023-10-01 00:00:00' AND '2023-10-31 23:59:59'"

• 自定义日志格式:在IIS中启用额外字段(如 X-Forwarded-For 用于代理环境)。

简介

用户名:server2012

密码:URSZf3A

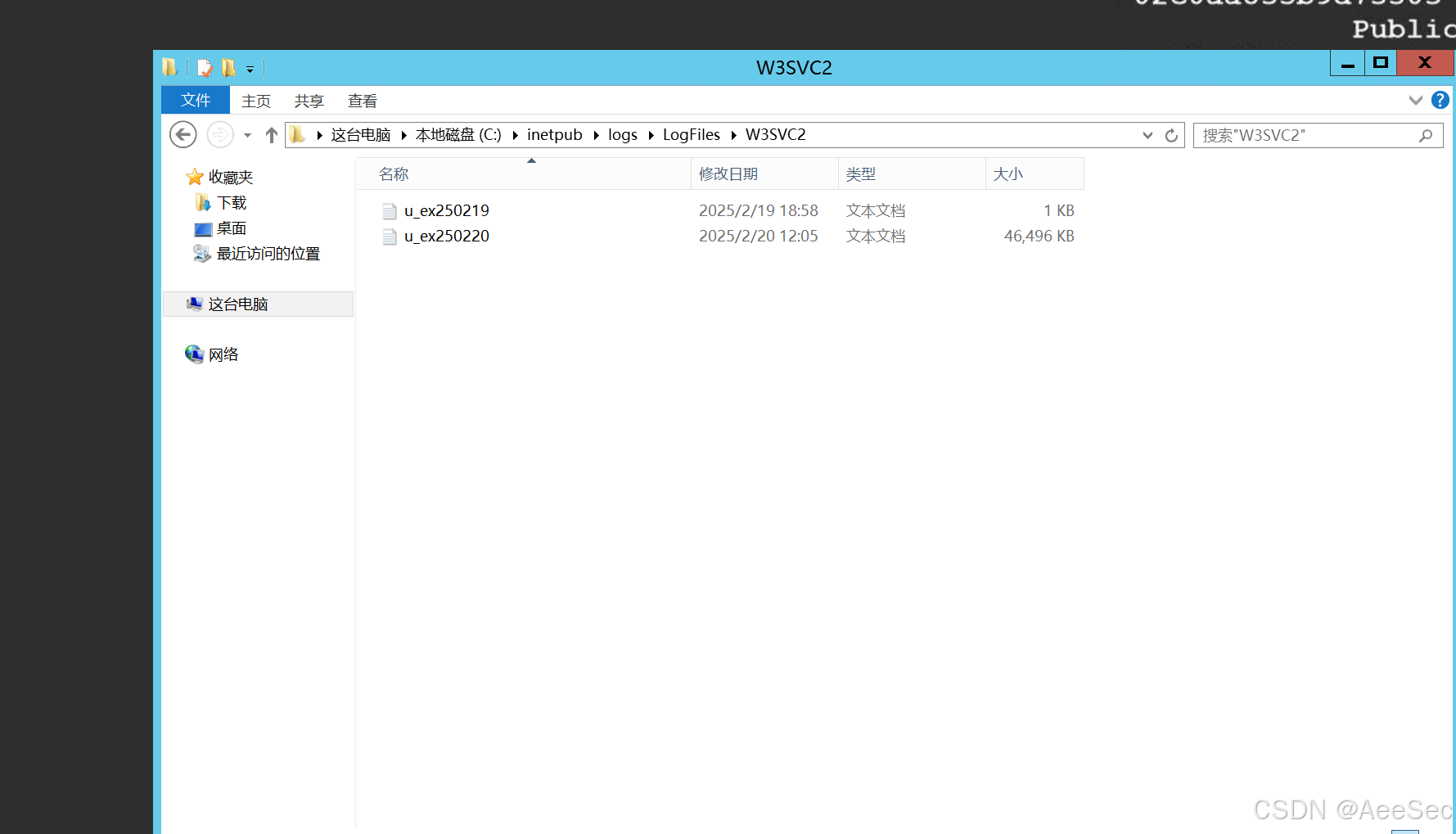

1.phpstudy-2018站点日志.(.log文件)所在路径,提供绝对路径

首先去访问

• 默认路径:%SystemDrive%\inetpub\logs\LogFiles\

发现有两个目录第一个日志很少所以排除

flag{C:\inetpub\logs\LogFiles\W3SVC2}

2.系统web日志中状态码为200请求的数量是多少

下载日志文件 awk分析

awk '$12 == 200 ' u_ex250220.log| wc -l

flag{2315}

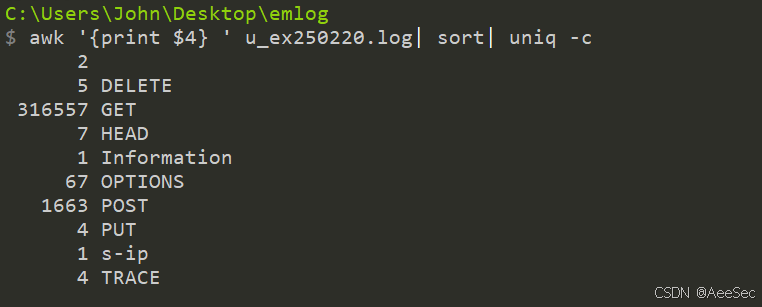

3.系统web日志中出现了多少种请求方法

继续分析请求方式

awk '{print $4} ' u_ex250220.log| sort| uniq -c

其中请求方式有 DELETE GET HEAD OPTIONS POST PUT TRACE七种

flag{7}

4.存在文件上传漏洞的路径是什么(flag{/xxxxx/xxxxx/xxxxxx.xxx})

打开网站根目录

发现是emlog bing搜索emlog文件上传漏洞

在日志文件中搜索/admin/plugin.php 并且返回值为200的日志

找到存在文件上传漏洞的php文件

flag{/emlog/admin/plugin.php}

5.攻击者上传并且利用成功的webshell的文件名是什么

打包下载源码 解压 火绒报毒

在日志文件中搜索window.php并且返回值为200

grep "window.php" u_ex250220.log | awk '$12==200

也找到上传用的zip插件

https://github.com/yangliukk/emlog/tree/main

flag{window.php}

因经验有限,文中若有疏漏,还请多多包涵。

3610

3610

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?