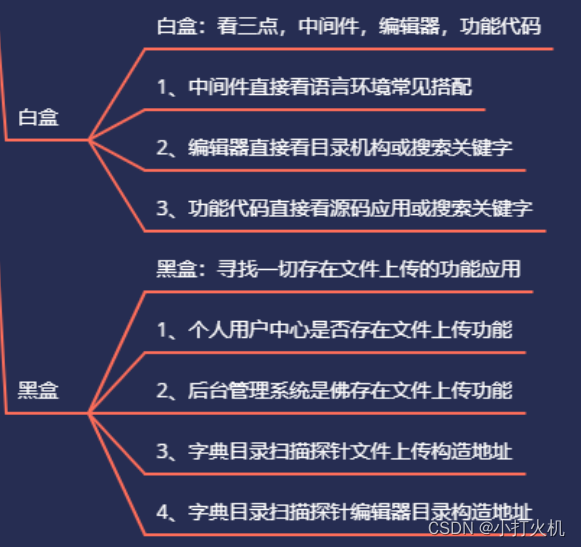

本节课是文件上传的最后一节。知识点为下面的内容:

- 白盒审计三要素:

白盒:看三点,中间件,编辑器,功能代码

中间件直接看语言环境常见搭配(第三个案例)

编辑器直接看目录机构或搜索关键字(第二个案例)

功能代码直接看源码应用或搜索关键字(第一个案例)

- 黑盒审计四要素:

黑盒:寻找一切存在文件上传的功能应用

个人用户中心是否存在文件上传功能(第一个案例)

后台管理系统是佛存在文件上传功能(第二个案例)

字典目录扫描探针文件上传构造地址(第三个案例)

字典目录扫描探针编辑器目录构造地址(第三个案例)

- 白黑测试流程思路

可能看完上面的之后一头雾水,我会对三个案例进行说明,然后就差不多懂了。

#白盒审计-Finecms-代码常规-处理逻辑

黑盒思路:寻找上传点抓包修改突破获取状态码及地址

审计流程:功能点-代码文件-代码块-抓包调试-验证测试

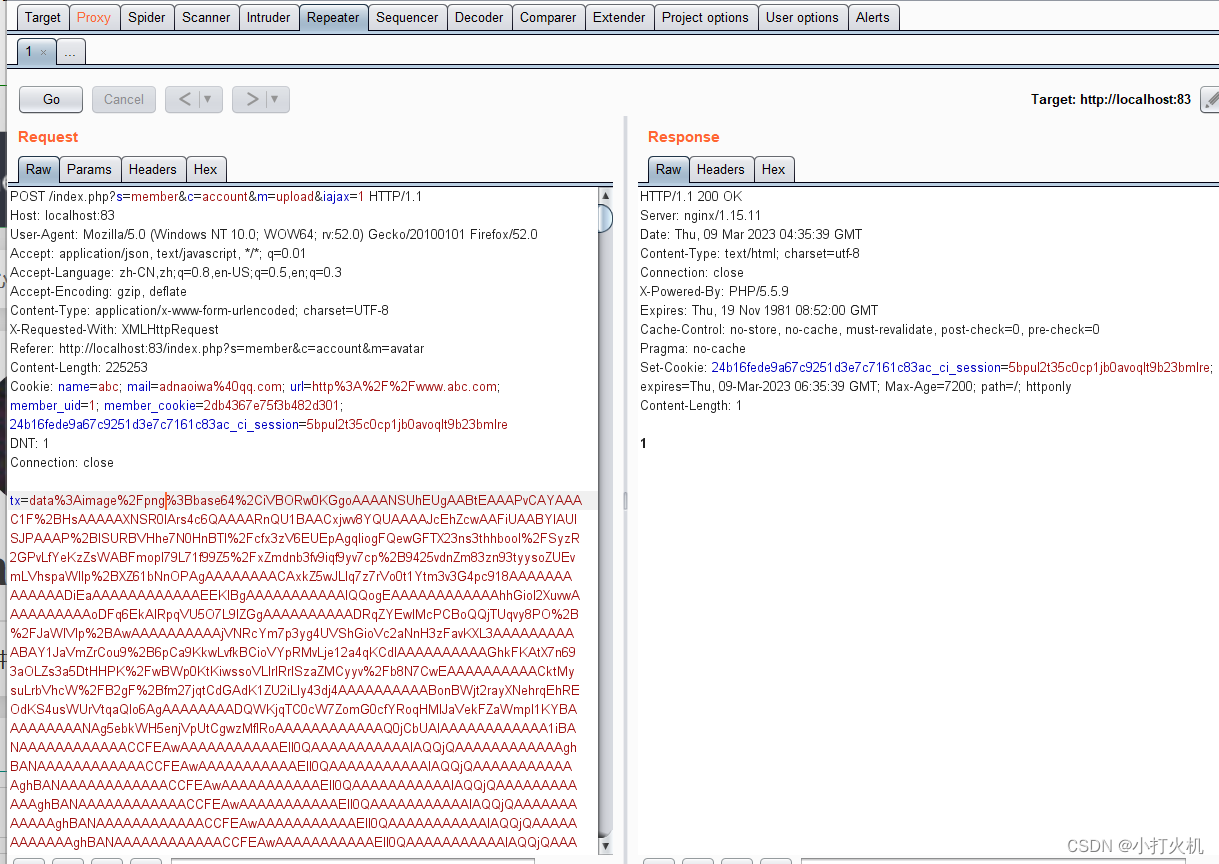

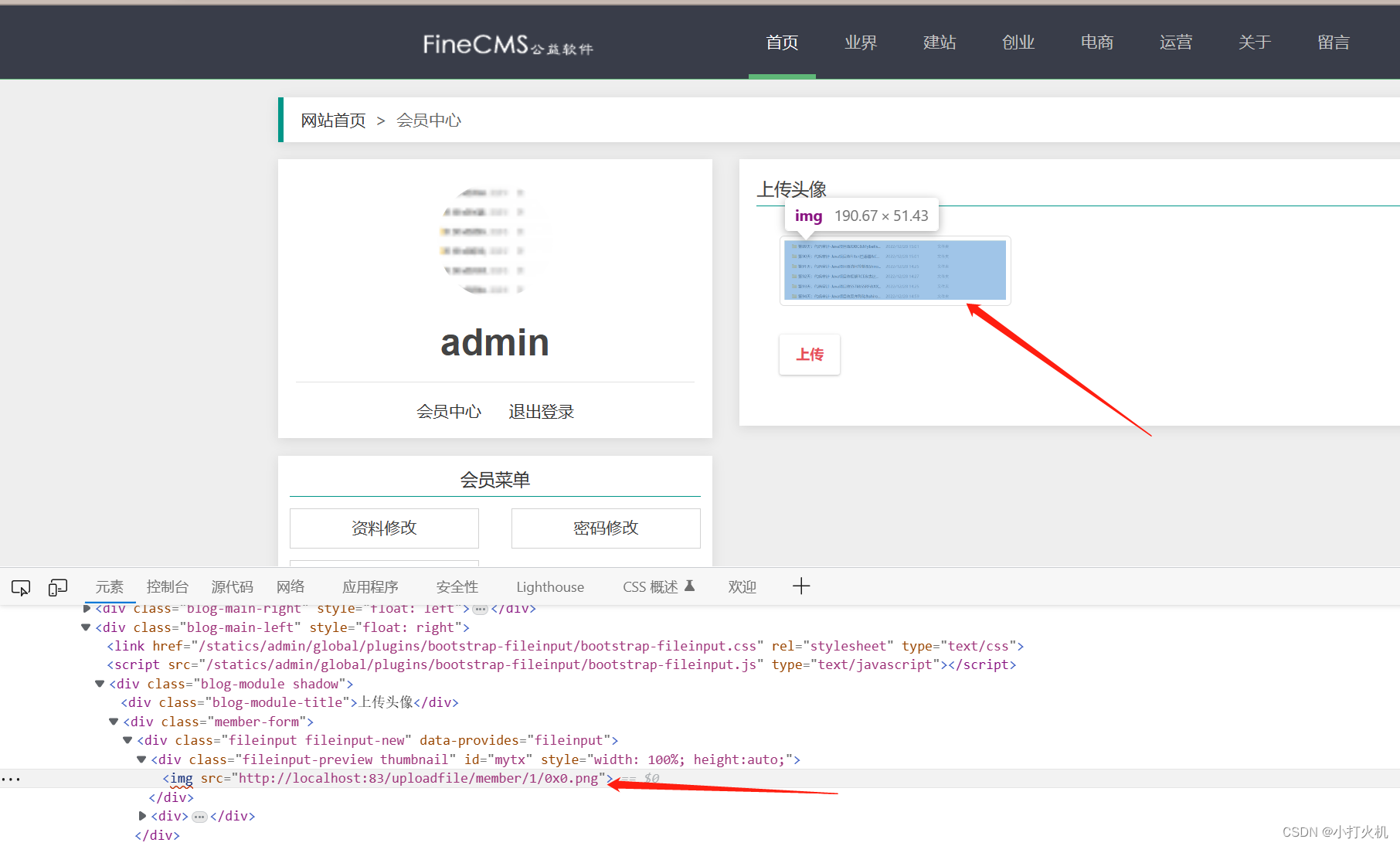

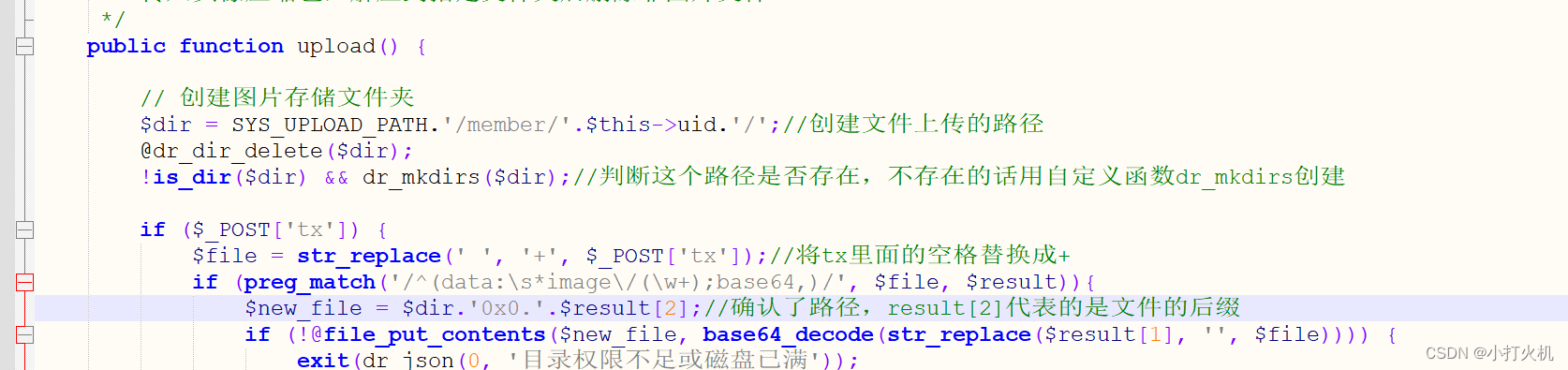

黑盒:首先把网站搭建好,源码在资源库。访问网站后就可以看到会员中心,这里可以上传图片,我们尝试上传后缀为.php的文件,发现不行。然后只能上传png图片进行抓包。

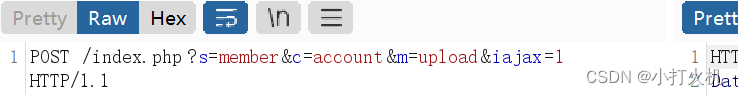

这里没有filename 或者是type等,可以看出只有tx一个变量。并且可以看到有base64加密。修改png为php后,并且把后面的数据修改成base64加密后的后门代码。可以通过访问文件,看到php是正常被上传上去的,但是路径还有文件名被修改了,导致黑盒测试的话,无法获取具体路径。小迪讲的是因为是黑盒不知道上传后的具体路径,所以弄不了,但我在前端页面发现了上传图片后的地址,所以就可以访问后门文件获取信息。

审计流程:功能点-代码文件-代码块-抓包调试-验证测试

可以看出是mvc架构。

这个是文件上传功能是源码编写的,跟中间件和编辑器没啥关系,这是第一个案例。

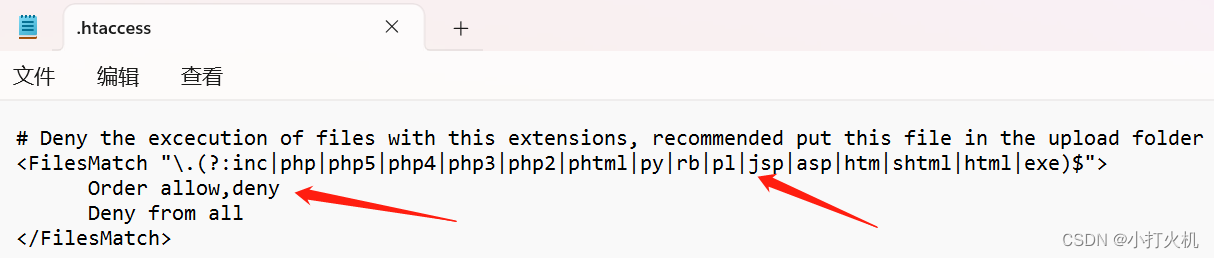

#白盒审计-CuppaCms-中间件-.htaccess

黑盒思路:存在文件管理上传改名突破,访问后在突破

在上传文件进行反复测试(发现绕不过,白名单),那我们只能上传png图片了,然后在修改文件名那里发现问题,通过bp抓包,将文件修改成PHP文件,发现没办法直接执行,就算把后缀改成php了,也是不能直接执行的,这里我们猜测有可能是文件权限不足导致不能执行php文件,或则是中间件设置的问题(当执行php文件时,予以拒绝,如下图,这个。Htaccess配置文件时apache的),怀疑是有限制导致的,然后通过修改包加上../,移动到上一级目录,执行成功.

第二个思路就是把.htaccess配置文件直接删除。

审计流程:功能点-代码文件-代码块-抓包调试-验证测试

这个是中间件问题导致的漏洞。

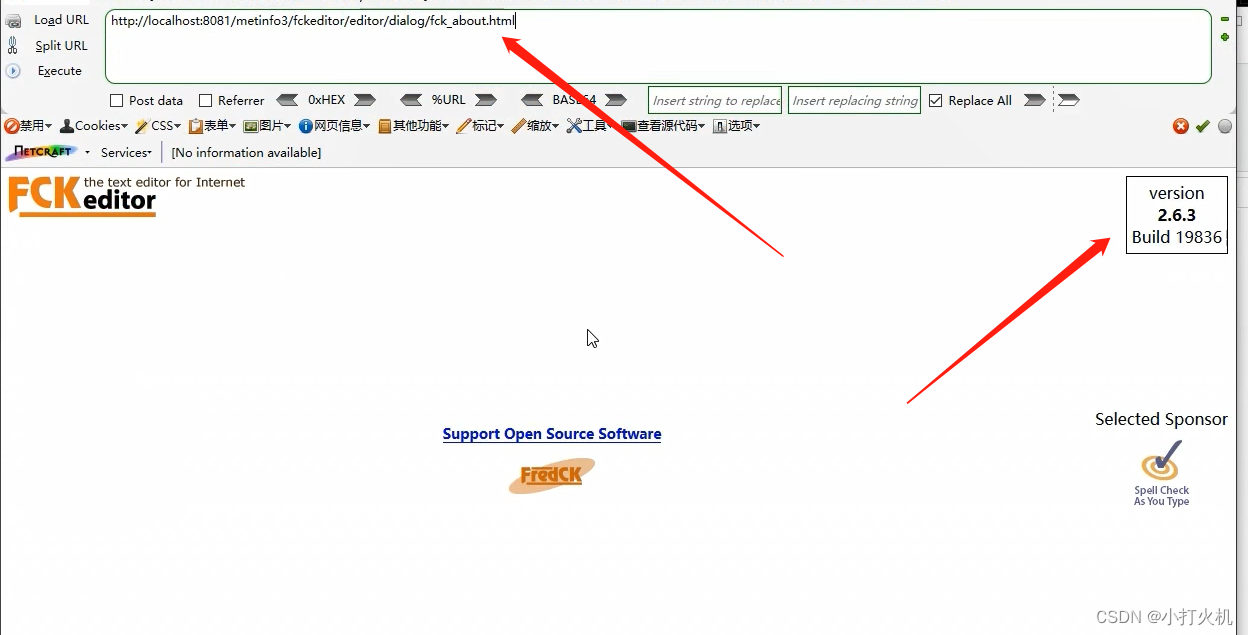

白盒审计-Metinfo-编辑器引用-第三方安全

黑盒思路:探针目录利用编辑器漏洞验证测试

审计流程:目录结构-引用编辑器-编辑器安全查询-EXP利用验证

这个直接就是利用目录扫描工具扫到了编辑器,然后知道是哪个编辑器之后就上网上找了一个看这个编辑器版本的路径,访问后就得到了版本,然后就直接上网上找这个编辑器该版本的exp,然后利用进而渗透。这个是利用编辑器进行攻破的。

那么这个时候再看刚开始说的那个白盒审计三要素,黑盒审计四要素就一目了然了。

374

374

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?