程序只有这么点代码,稍微分析一下

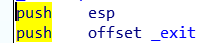

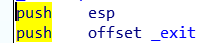

esp入栈,返回地址入栈(这里直接返回到exit函数,就退出程序了)

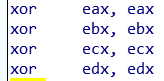

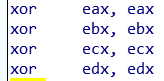

清空四个寄存器

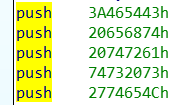

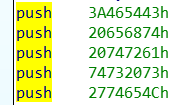

这些东西被入栈,不知道是什么,往下看

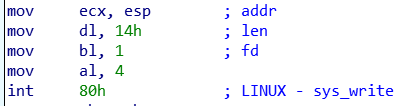

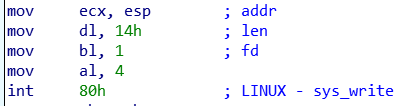

这里调用了write函数,在汇编当中调用write函数的形式和寄存器是这样的

wtite ( fd , addr , length ) 三个参数对应的寄存器为 ebx ecx edx

将esp赋值给了ecx,说明要打印刚入栈的那一串东西

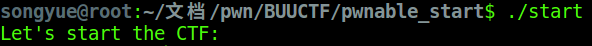

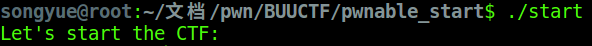

运行一下就是这样

博客分析了一个CTF挑战的pwnable_start程序,涉及栈溢出、write函数调用、read函数调用以及int 80h系统调用。博主解释了如何通过覆盖返回地址来执行shellcode,强调了参数寄存器的使用,并提示了shellcode编写中的注意事项。

博客分析了一个CTF挑战的pwnable_start程序,涉及栈溢出、write函数调用、read函数调用以及int 80h系统调用。博主解释了如何通过覆盖返回地址来执行shellcode,强调了参数寄存器的使用,并提示了shellcode编写中的注意事项。

程序只有这么点代码,稍微分析一下

esp入栈,返回地址入栈(这里直接返回到exit函数,就退出程序了)

清空四个寄存器

这些东西被入栈,不知道是什么,往下看

这里调用了write函数,在汇编当中调用write函数的形式和寄存器是这样的

wtite ( fd , addr , length ) 三个参数对应的寄存器为 ebx ecx edx

将esp赋值给了ecx,说明要打印刚入栈的那一串东西

运行一下就是这样

4158

4158

293

293

1420

1420

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?