攻击者可以控制 file_get_contents() 文件系统路径参数,借此访问或修改原本受保护的文件。

Details

当满足以下两个条件时,就会产生 path manipulation 错误:

1.攻击者能够指定某一文件系统操作中所使用的路径。

- 攻击者可以通过指定特定资源来获取某种权限,而这种权限在一般情况下是不可能获得的。

例如,在某一程序中,攻击者可以获得特定的权限,以重写指定的文件或是在其控制的配置环境下运行程序。 在这种情况下,攻击者可以指定通过

mysql_query() 进入程序的值,这一数值用于通过 file_get_contents() 访问文件系统资源。

例 1: 下面的代码使用来自于 HTTP 请求的输入来创建一个文件名。程序员没有考虑到攻击者可能使用像

“…/…/tomcat/conf/server.xml” 一样的文件名,从而导致应用程序删除它自己的配置文件。 $rName =

$_GET[‘reportName’];

$rFile = fopen(“/usr/local/apfr/reports/” . rName,“a+”);

unlink($rFile);

示例 2:

以下代码使用来自于配置文件的输入来决定打开哪个文件,并返回给用户。如果程序以足够的权限运行,且恶意用户能够篡改配置文件,那么他们可以通过程序读取系统中以扩展名

.txt 结尾的任何文件。

$filename = $CONFIG_TXT[‘sub’] . “.txt”;

h a n d l e = f o p e n ( handle = fopen(handle=fopen(filename,“r”);

a m t = f r e a d ( amt = fread(amt=fread(handle, filesize($filename));

echo $amt;

Recommendations

防止 Path Manipulation

的最佳方法是采用一些间接手段:创建一个必须由用户选择的合法值的列表。通过这种方法,就不能直接使用用户提供的输入来指定资源名称。

但在某些情况下,这种方法并不可行,因为这样一份合法资源名的列表过于庞大,维护难度过大。

因此,在这种情况下,程序员通常会采用执行拒绝列表的办法。在输入之前,拒绝列表会有选择地拒绝或避免潜在的危险字符。但是,任何这样一个列表都不可能是完整的,而且将随着时间的推移而过时。更好的方法是创建一个字符列表,允许其中的字符出现在资源名称中,且只接受完全由这些被认可的字符组成的输入 。

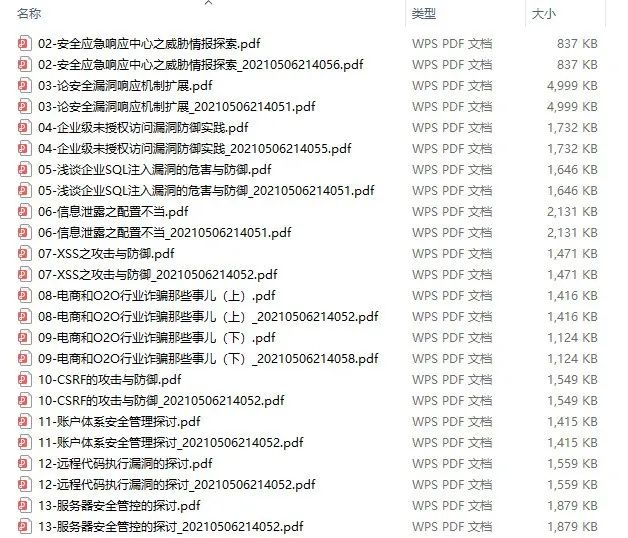

如果你是准备学习网络安全或者正在学习,下面这些你应该能用得上:

①网络安全学习路线

②20份渗透测试电子书

③安全攻防357页笔记

④50份安全攻防面试指南

⑤安全红队渗透工具包

⑥网络安全必备书籍

⑦100个漏洞实战案例

⑧安全大厂内部视频资源

⑨历年CTF夺旗赛题解析😝有需要的小伙伴,可以点击下方链接免费领取或者V扫描下方二维码免费领取🆓

小白成长路线图

许多入门者转行网络安全,或者是有一定基础想进一步深化学习,却发现不知从何下手。接下来我将从成长路线开始一步步带大家揭开网安的神秘面纱。

1.成长路线图

共可以分为:

一、基础阶段

二、渗透阶段

三、安全管理

四、提升阶段

同时每个成长路线对应的板块都有配套的视频提供:

视频配套资料&国内外网安书籍、文档

当然除了有配套的视频,同时也为大家整理了各种文档和书籍资料

SRC技术文档汇总

还有大家最喜欢的黑客技术、

绿盟护网行动

网络安全源码合集+工具包

网络安全面试题

最后就是大家最关心的网络安全面试题板块

所有资料共87.9G,朋友们如果有需要全套《网络安全入门+进阶学习资源包》,可以扫描下方CSDN官方合作二维码免费领取哦~

6478

6478

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?