暴力破解的原理和其危害

暴力破解利用计算机程序自动化地生成所有可能的密码组合,并将其提交到目标系统进行验证,直到找到正确的组合为止。

暴力破解对计算机程序和系统的安全性构成了重大威胁,具体危害包括:

1.数据泄露:一旦密码被破解,攻击者可以获取系统内的敏感数据,包括用户信息、财务数据等。

2.身份盗用:攻击者可以使用被破解的账号进行身份盗用,进行恶意操作如财务欺诈、数据篡改等。

3.系统破坏:攻击者可以通过获取管理员权限,修改或删除系统文件,造成系统瘫痪。

4.服务中断:大量的暴力破解尝试会消耗系统资源,导致服务性能下降甚至中断。

5.信用损失:对于企业来说,数据泄露或系统被攻击不仅带来经济损失,还会导致客户信任度下降,影响公司声誉。

通用策略

- 强密码策略:使用高强度的用户名和密码组合

- 多因素认证:如IP白名单设置

- 帐户锁定机制:多次尝试后锁定账户

知行之桥的管理界面默认会启用这种策略。设置为:

- LockoutTimeCheckPeriod = 5

- LockoutFailedAttempts = 6

- LockoutMinutes = 30

意义是:5分钟(LockoutTimeCheckPeriod)内连续失败6次(LockoutFailedAttempts),锁定账户和对应IP 30分钟(LockoutMinutes)

在一些知行之桥的MFT协议服务中,比如OFTP和SFTP,也会默认启用同种策略。设置为:

- LockoutTimeCheckPeriod = 5

- LockoutFailedAttempts = 6

- LockoutPeriod = 30

意义是:5分钟(LockoutTimeCheckPeriod)内连续失败 6次(LockoutFailedAttempts),锁定对应IP 30分钟(LockoutPeriod)

真实案例

某客户的交易伙伴发现他们提供的SFTP服务,会经常返回用户名或密码不匹配的错误(todo:错误消息)。

原因:在经过我们的协助研究后发现,他们的SFTP服务受到了不明身份者的暴力破解,进而触发了默认的防暴力破解机制。

细节:知行之桥默认情况下会封禁远端IP一段时间。只会阻止不明身份者的攻击,而不会影响其客户。但是由于客户的转发方式会将TCP包中的远端IP地址替换为一固定内网地址,从而导致SFTP服务无法识别不同客户端,并影响与交易伙伴之间的通信。

解决方案:首先,在防火墙/路由器层面设置IP白名单。再优化对应的路由转发方式,在TCP包中保留远端IP(此行为应该是路由器端口转发的默认行为)。

其它信息:由于SFTP基于SSH协议,是一种非常通用的传输协议,容易收到攻击。并且客户是将其SFTP服务器开放在其默认端口22之上,更容易遭受此类攻击。所以,我们建议一定要设置防火墙/路由器的IP白名单,做到只允许可信连接。再者,理解知行之桥的默认安全机制,在出现问题后快速定位发现处理问题。

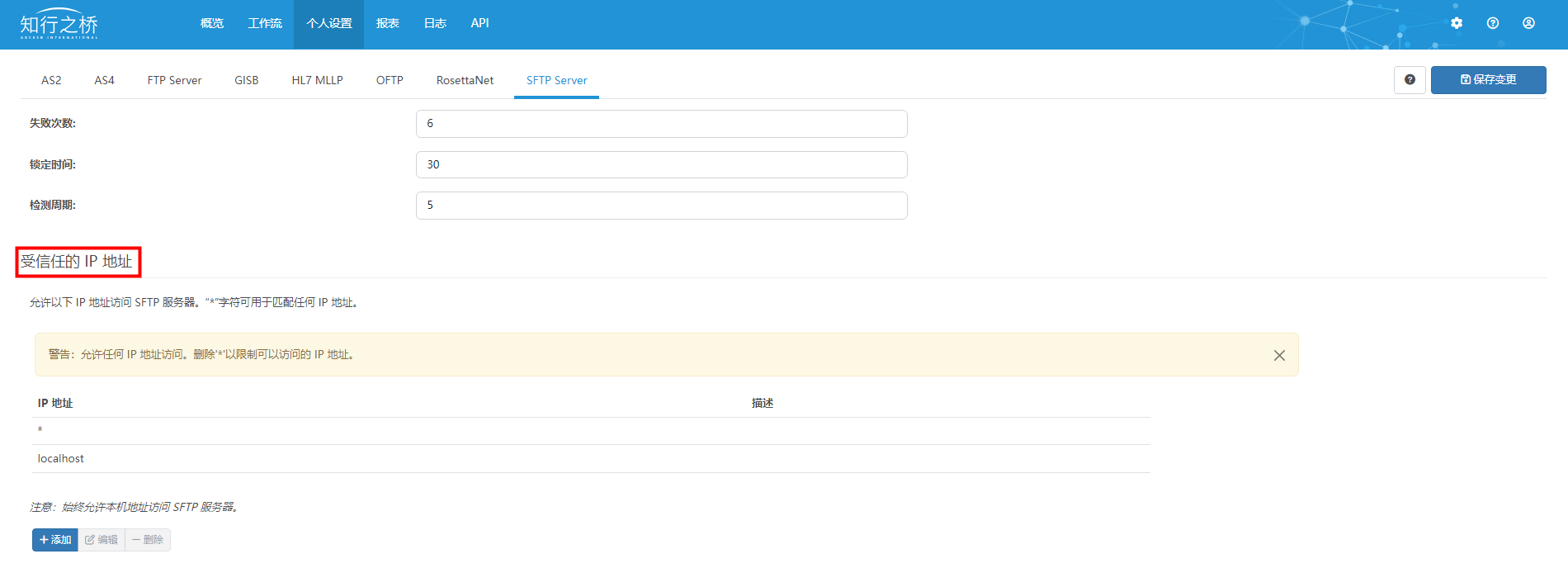

进入知行之桥EDI系统,点击 个人设置 选项卡,选择 SFTPServer,然后在受信任的IP地址下点击蓝色 添加 按钮,添加受信任的IP地址。

如果您希望了解有关EDI对接的相关信息,欢迎交流。

1450

1450

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?