快速体验

- 打开 InsCode(快马)平台 https://www.inscode.net

- 输入框内输入如下内容:

创建一个基于OWASP ZAP的自动化安全测试工具,集成AI模型分析扫描结果。功能包括:1. 自动配置ZAP扫描目标网站;2. 使用AI模型分析扫描报告,识别高危漏洞;3. 生成可视化报告,标注风险等级和建议修复方案;4. 支持定时扫描和邮件通知。要求使用Python实现,界面简洁易用。 - 点击'项目生成'按钮,等待项目生成完整后预览效果

作为一名开发者,安全测试是每个项目上线前必不可少的环节。最近我尝试结合AI技术改进传统的OWASP ZAP安全扫描流程,效果出乎意料地好。下面分享我的实践过程。

-

项目背景与目标 传统安全扫描工具虽然强大,但报告分析需要专业知识。我希望打造一个能自动完成配置、扫描、分析全流程的工具,并通过AI降低报告解读门槛。核心需求包括自动化配置ZAP、智能分析报告、可视化展示和定时任务管理。

-

技术选型与架构设计

- 基础工具:OWASP ZAP作为核心扫描引擎,提供API接口控制扫描流程

- AI组件:选用支持自然语言处理的模型(如Kimi-K2),用于解析技术报告并提取关键风险

- 开发语言:Python搭建主程序,Flask制作简易管理界面

-

通知系统:SMTP协议实现邮件提醒功能

-

关键实现步骤

- 通过ZAP的API实现自动登录认证和扫描范围配置

- 设计Python中间件处理扫描结果JSON数据,提取漏洞数量、类型等关键指标

- 将原始报告发送至AI模型,要求输出:风险等级评估、漏洞原理简化和修复建议

- 使用Matplotlib生成带颜色标记的风险分布图表

-

添加定时任务模块,支持按日/周循环扫描

-

AI整合亮点

- 模型训练:用历史漏洞报告微调AI,使其能识别XSS、SQL注入等常见漏洞特征

- 智能过滤:AI自动忽略低危误报(如无害的INFO级提示)

-

自然语言建议:将技术术语转化为开发者易懂的修复步骤,比如把"CORS配置不当"解释为"需要设置Access-Control-Allow-Origin头"

-

实际应用案例 在测试公司官网时,系统10分钟内完成了以下工作:

- 自动识别出未加密的登录表单

- 发现某API接口存在CSRF风险

- 通过AI分析建议"添加CSRF Token验证"并附上示例代码链接

-

次日定时扫描验证了修复效果

-

优化方向

- 增加多目标并行扫描能力

- 集成更多AI模型对比分析结果

- 开发Chrome插件实现一键扫描当前页面

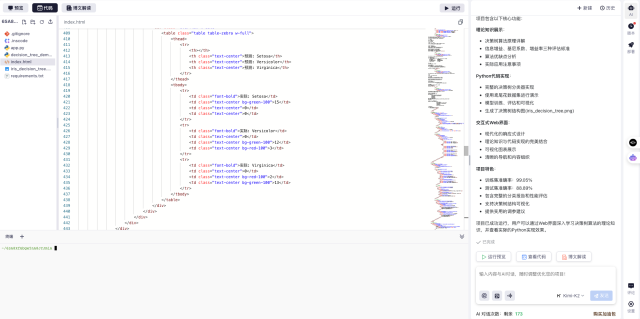

整个项目在InsCode(快马)平台上开发特别顺畅,它的在线编辑器可以直接调试ZAP API调用,部署测试环境也只需要点一次按钮。 最惊喜的是AI对话区能实时解答ZAP的技术问题,帮我省去大量查文档时间。

最惊喜的是AI对话区能实时解答ZAP的技术问题,帮我省去大量查文档时间。

这套方案现已作为团队标配工具,新手同事也能独立完成安全扫描。如果你也想尝试AI+安全的组合,不妨从这个小项目开始实践。

快速体验

- 打开 InsCode(快马)平台 https://www.inscode.net

- 输入框内输入如下内容:

创建一个基于OWASP ZAP的自动化安全测试工具,集成AI模型分析扫描结果。功能包括:1. 自动配置ZAP扫描目标网站;2. 使用AI模型分析扫描报告,识别高危漏洞;3. 生成可视化报告,标注风险等级和建议修复方案;4. 支持定时扫描和邮件通知。要求使用Python实现,界面简洁易用。 - 点击'项目生成'按钮,等待项目生成完整后预览效果

创作声明:本文部分内容由AI辅助生成(AIGC),仅供参考

700

700

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?