上篇文章简要介绍了freeradius的搭建及配置,在最后数据库连接阶段还没进行测试验证,今天继续。

修改相关文件

1 radiusd.conf

打开762行注释($INCLUDE mods-enabled/sql);

2 sites-available/default

打开-sql和sql前面的注释;

3. sites-available/inner-tunnel

打开-sql和sql前面的注释;

4. mods-available/sql

找到tls_required = yes这行,暂时将yes改为no;

创建sql软连接

#ln -s /etc/freeradius/3.0/mods-available/sql /etc/freeradius/3.0/mods-enabled/

#chgrp -h freerad /etc/freeradius/3.0/mods-available/sql

#chown -R freerad:freerad /etc/freeradius/3.0/mods-enabled/sql注意一定要创建软连接,因为相关配置文件里面均有涉及到mods-enabled/sql,相关权限也需赋予(实际上mods-enabled路径下会存放实际要调用的模块,而mods-available文件夹下存放的是可支持的功能模块)。

创建数据库测试账号信息

1 创建组信息

#mysql -u root

mysql> use radius;

mysql> insert into radgroupreply (groupname,attribute,op,value) values ('user','Auth-Type',':=','Local');

mysql> insert into radgroupreply (groupname,attribute,op,value) values ('user','Service-Type',':=','Framed-User');

mysql> insert into radgroupreply (groupname,attribute,op,value) values ('user','Framed-IP-Address',':=','255.255.255.255');

mysql> insert into radgroupreply (groupname,attribute,op,value) values ('user','Framed-IP-Netmask',':=','255.255.255.0');2 创建用户信息

mysql> insert into radcheck (username,attribute,op,value) values ('mike','Cleartext-Password',':=','testpwd');3 关联用户和组

mysql> insert into radusergroup (username,groupname) values ('mike','user');4 添加用户回复消息

mysql> insert into radreply(username,attribute,op,value) values('mike','Reply-Message','=','Yes,Nice!');5 查询各张表确认信息无误

可以通过slect * from 表名分别查询;

测试

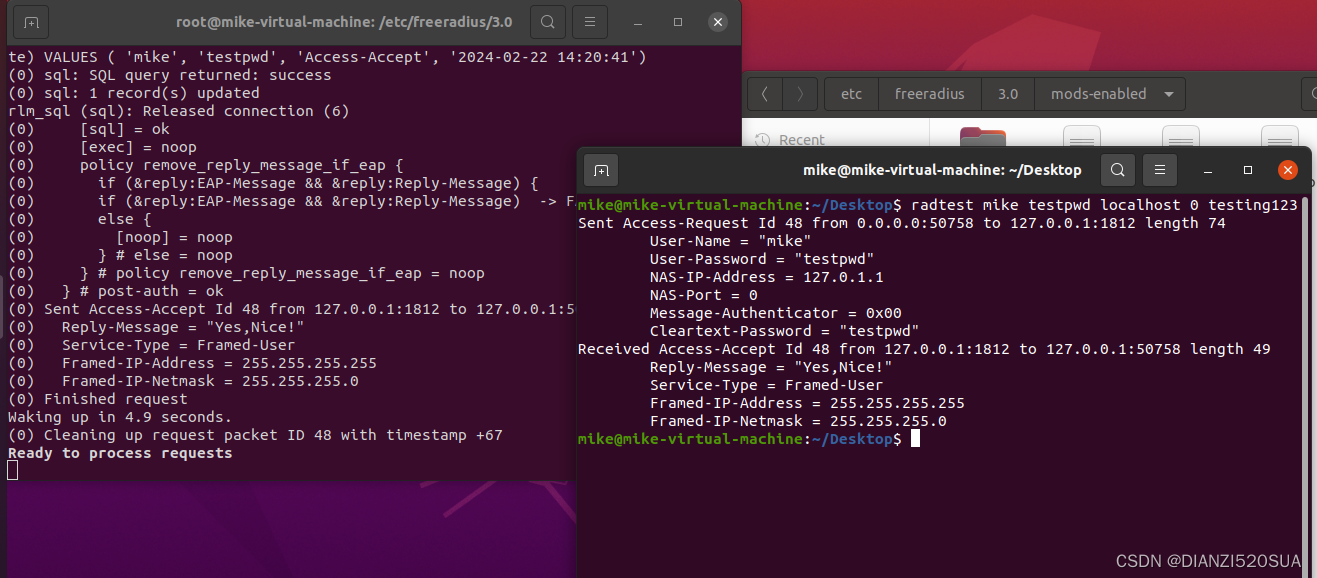

开启俩终端,一终端运行freeradius -X,另一运行radtest mike testpwd localhost 0 testing123,效果如下图所示。至此,已经验证了两种方式user文件及数据库均正常执行。

遗留问题

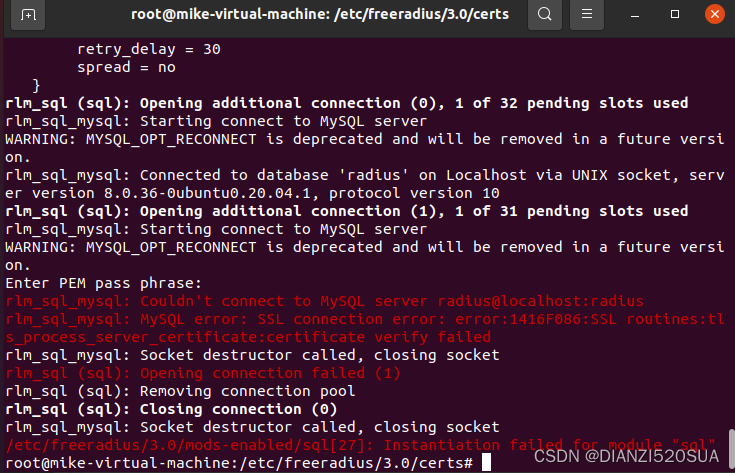

在测试过程中(昨天),如果sql文件里面的tls_required = yes,会提示需要输入密钥短语(默认是whatever,可以在certs文件夹内的*.cnf里面找到,可搜索关键词input_password和output_password),成功后会提示连接MySQL失败,如下图所示,原因不知为何(tls认证时不能兼容使用MySQL??),还需时间研究下。

如果输入的密钥短语不正确的话(也可以通过类似于openssl rsa -in /etc/freeradius/3.0/certs/client.key -check语句首先验证下,如果正确,终端会完整输出该证书文件的内容,如不对,则有error出现),终端会输出类似于无法获取client.key的private key这样的信息,此时如果实在记不起这个短语是几何时,可以考虑重新生成新的证书文件,这块可参考certs/README文件。

问题解答参考

在官方提供的完全手册上(inner-tunnel),我们会看到一句话,这有可能会解释的通上面的问题原因所在。

Inner-tunnel

This virtual server handles only inner tunnel requests for EAP-TTLS and PEAP types.inner-tunnel是本地(localhost)测试所调用文件,不支持TLS认证,所以tls_required = no语句可以正常启动,而yes则失败。

下篇再见。

参考:

7628

7628

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?