点击“开发者技术前线”,选择“星标”

让一部分开发者看到未来

来自:OSC开源社区

来自:OSC开源社区

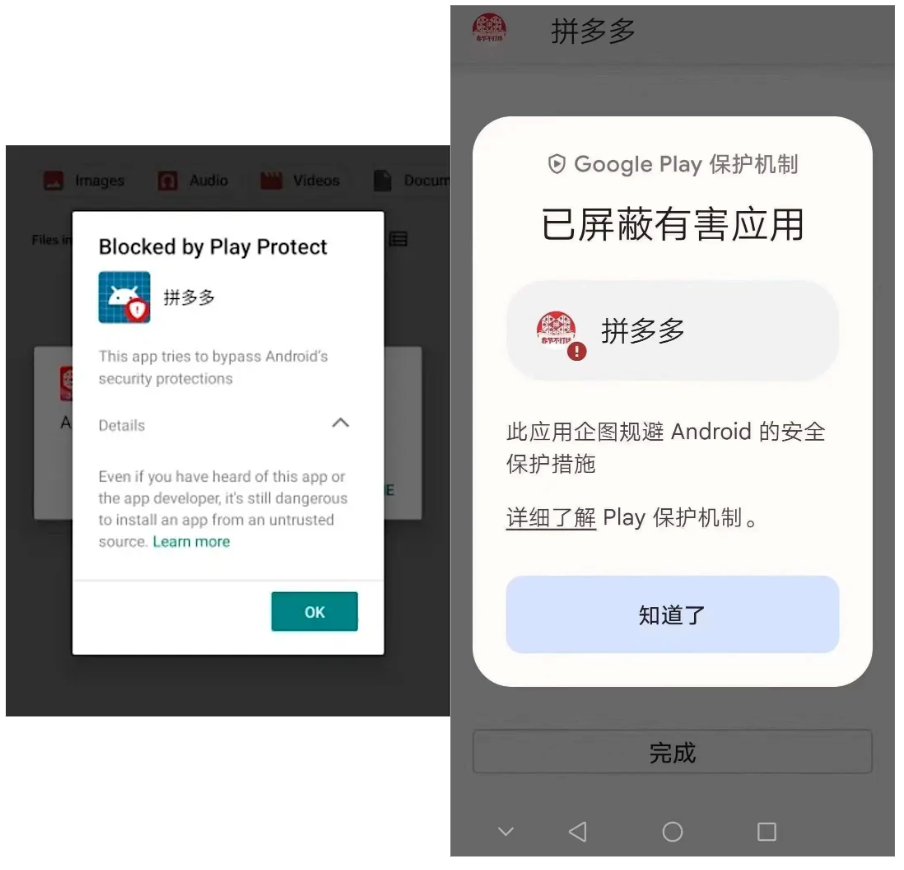

之前就有爆出《某国产电商 APP 利用 Android 漏洞细节曝光:内嵌提权代码、动态下发 Dex》,读者一眼基本猜测到是哪家公司。现在根据彭博社昨日的报道,卡巴斯基实验室的安全研究人员证实拼多多 App 包含恶意代码,此前谷歌已将其从官方应用商店 Play Store 中下架。

在对恶意代码的首批公开报告之一中,卡巴斯基阐述了该应用程序如何提升自身权限以破坏用户隐私和数据安全。它测试了通过中国本地应用商店分发的应用版本 —— 包含来自华为、腾讯和小米的应用市场。

卡巴斯基与彭博社分享的调查结果是独立安全团队对上周触发谷歌行动和恶意软件警告的最清晰解释之一。这家网络安全公司在揭露历史上一些最大的网络攻击方面发挥了作用,该公司表示,它发现了早期版本的拼多多利用系统软件漏洞安装后门并获得对用户数据和通知的未授权访问的证据。

这些结论在很大程度上与过去几周其他研究人员在网上发布的结论一致,尽管彭博新闻社尚未证实早期报道的真实性。

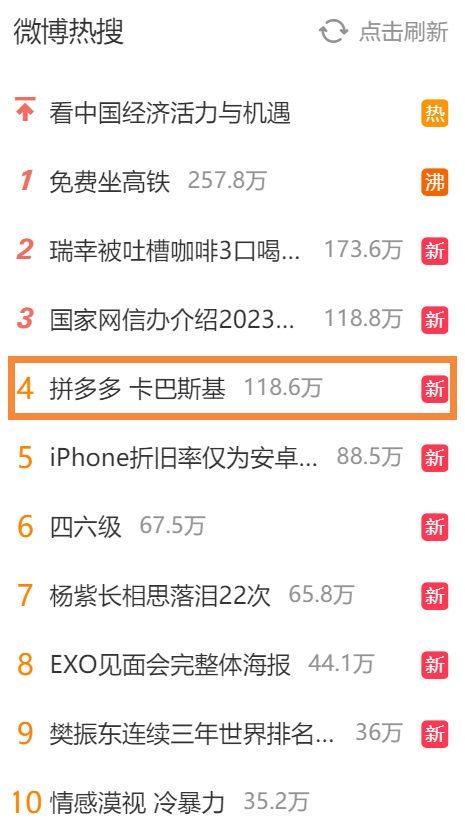

目前微博上关于此事的讨论已上榜热搜。

网络安全专家 @sunwear 也发表了对此事的看法:

除了卡巴斯基实验室,另外一家安全公司 Lookout 的研究人员对非 Google Play 版本的拼多多应用的分析也确认了独立安全研究机构 DarkNavy 的指控。初步分析显示,至少两个非 Play 版本的拼多多应用利用了漏洞 CVE-2023-20963。

该漏洞是 Google 在 3 月 6 日公开的,利用该漏洞可以提权,而且整个过程不需要用户交互。两周前修复补丁才提供给终端用户。

Lookout 的研究人员分析了拼多多在 3 月 5 日前发布的两个版本,都包含了利用 CVE-2023-20963 的代码。这两个版本都使用了与拼多多 Google Play 版本相同的密钥签名。

目前没有证据表明 Play Store 和苹果 App Store 的版本含有恶意代码,但通过第三方市场下载的 Android 用户则没有那么幸运了,鉴于拼多多有数亿用户,受影响的用户数量可能是非常惊人。

企业为了发展和惠民,盈利无可厚非,但请堂堂正正赚钱

— 完 —

点这里👇关注我,记得收藏订阅哦~历史推荐

网曝科大讯飞搞“绩效回溯”:员工辛苦加班工作一年,还得倒给公司钱!

微软称 ChatGPT 版 Bing 将登陆 Android 和 iOS 平台,Bing App 下载量一夜间猛增 10 倍

好文点个在看吧

2万+

2万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?