1.1 体系结构原则

1.1.1 分组,连接和数据报

1.1.2 端到端论点和命运共享

1.1.3 差错控制和流量控制

1.2 设计与实现

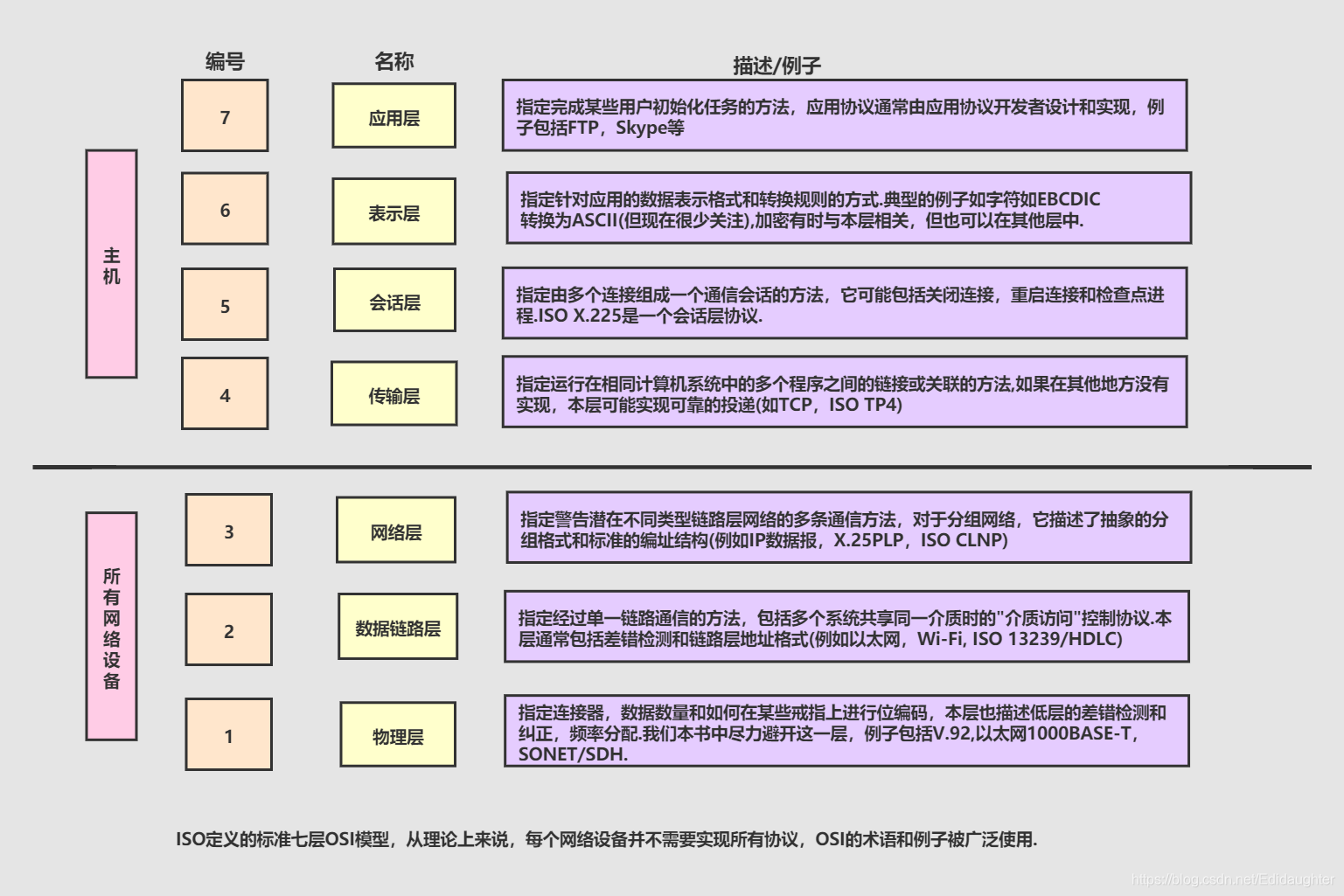

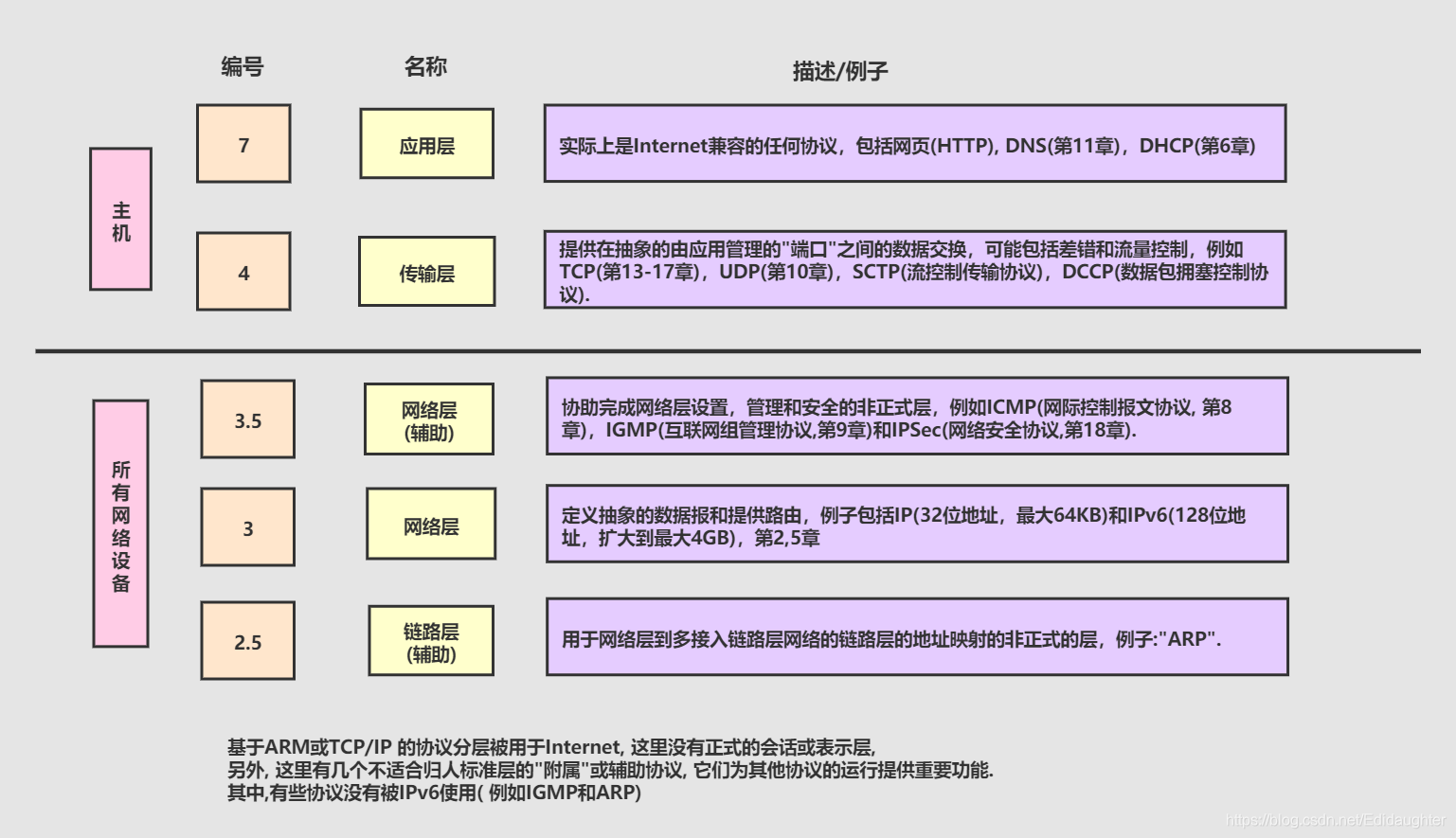

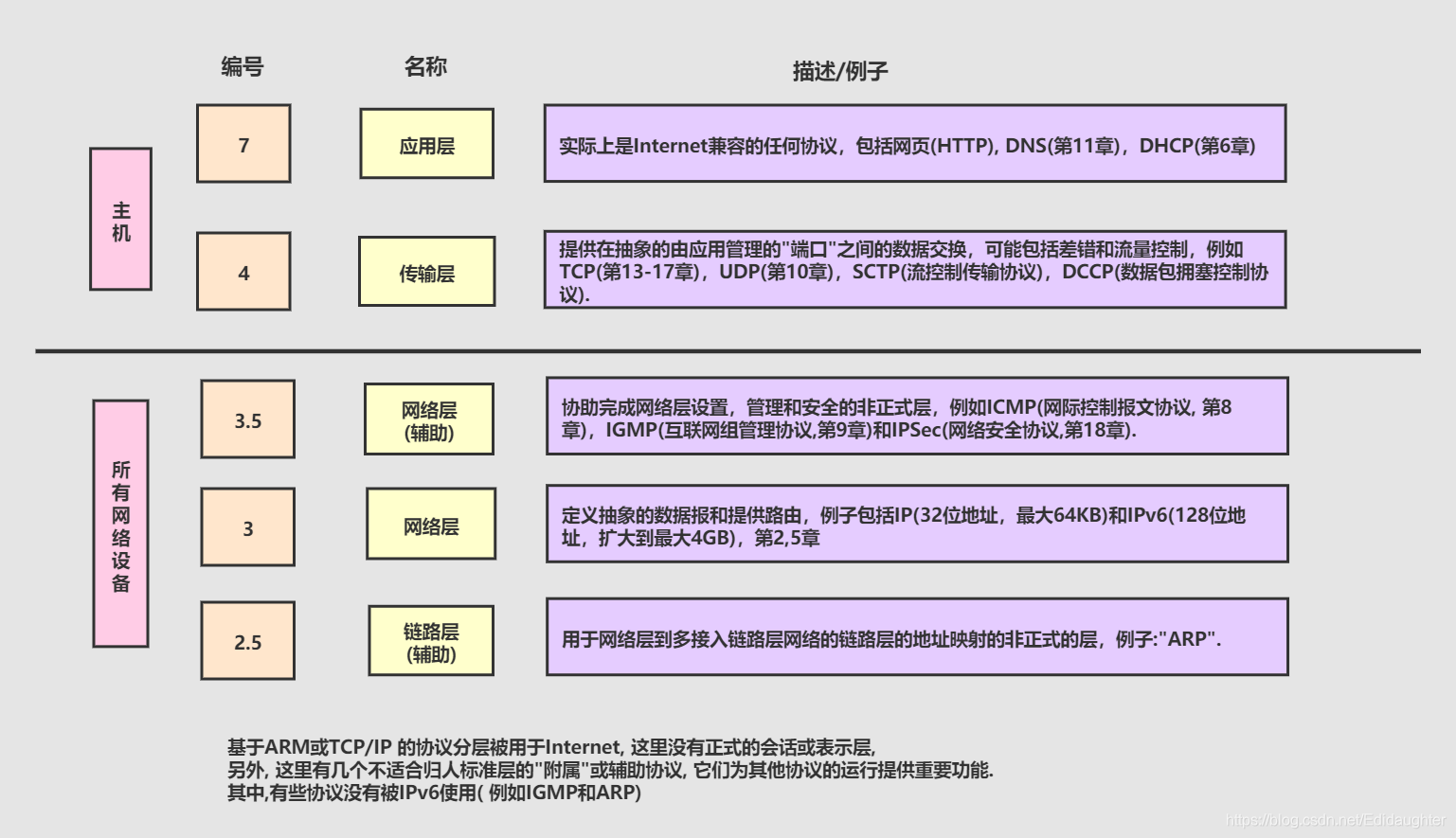

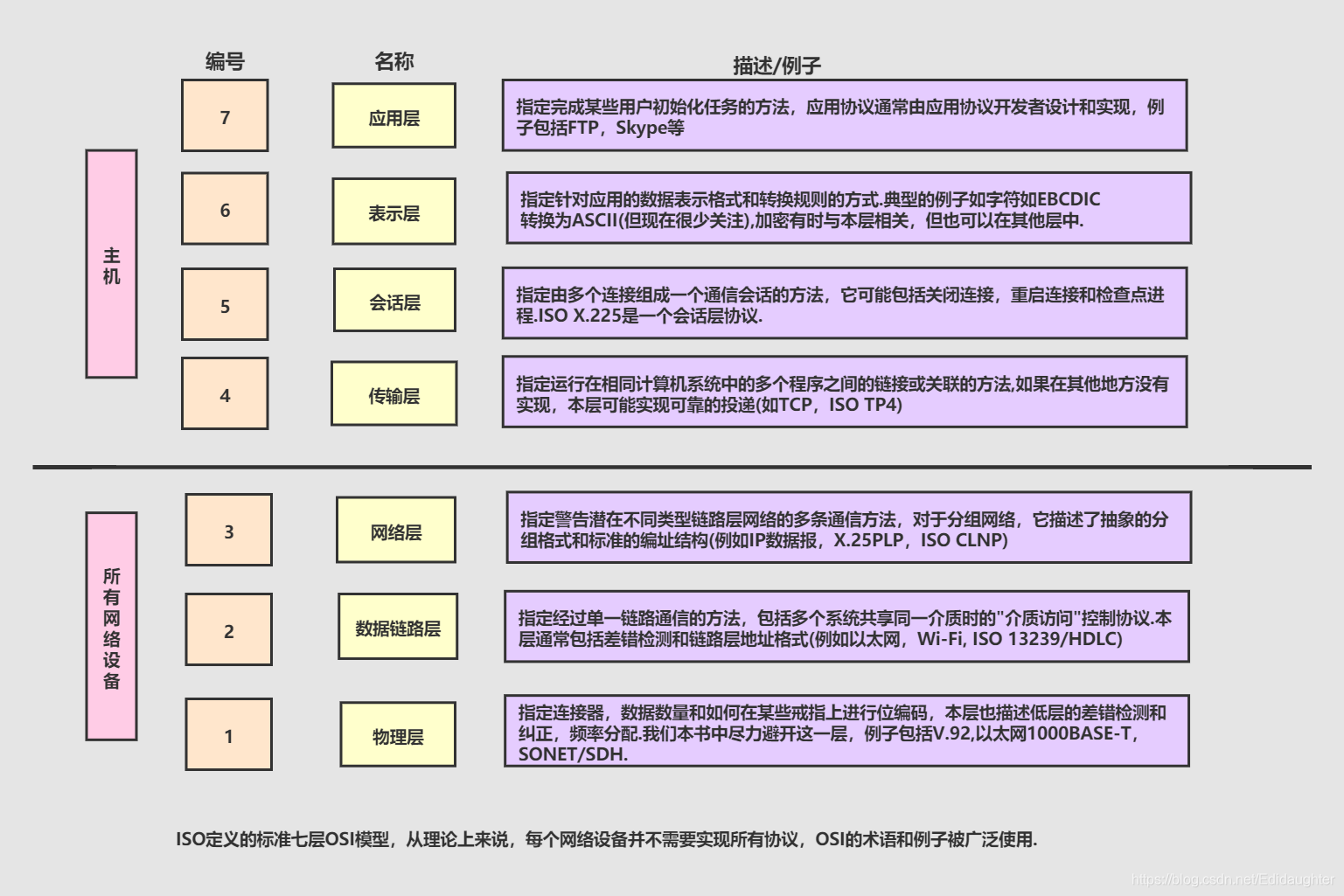

1.2.1 分层

OSI 7层

TCP/IP 5层

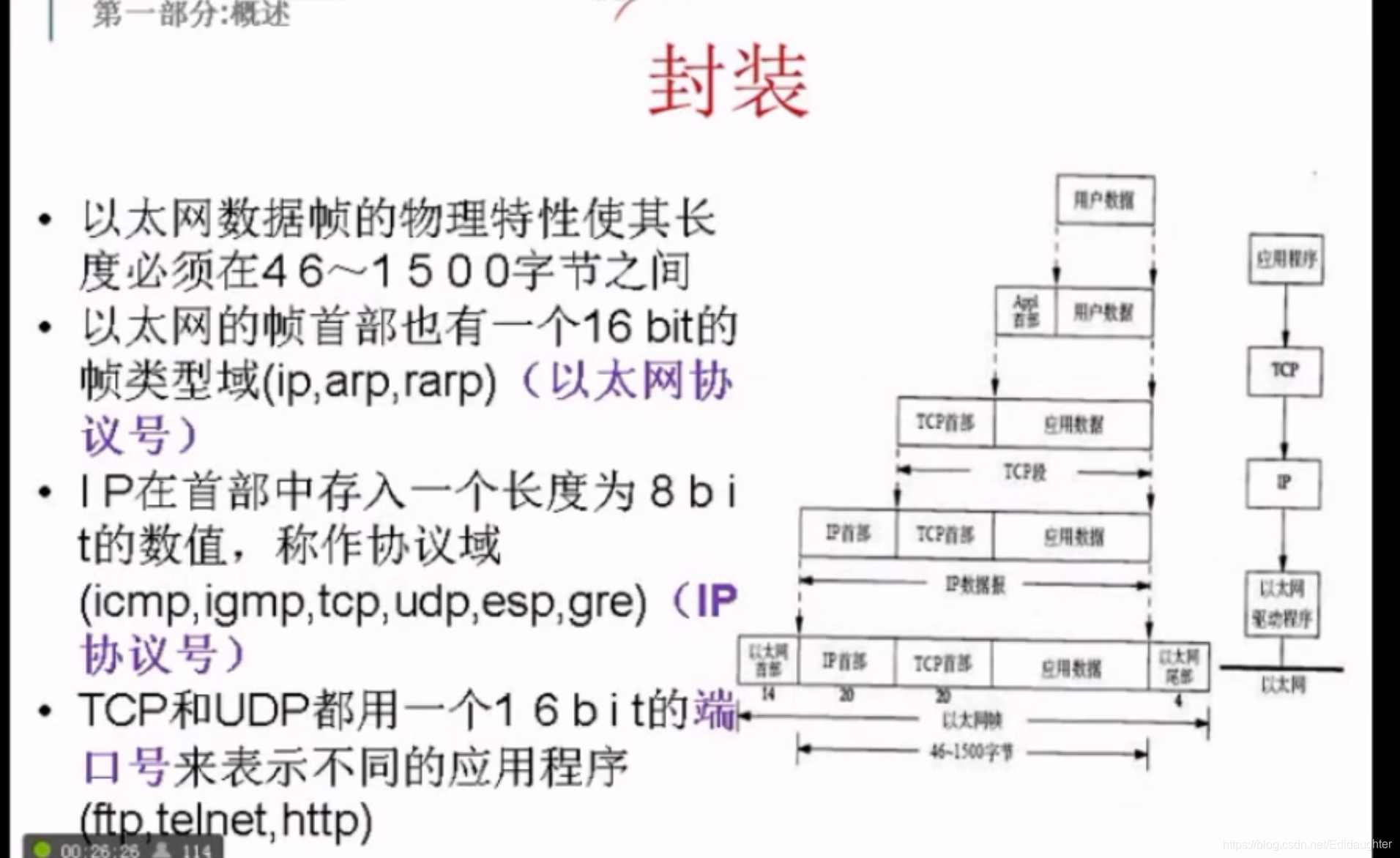

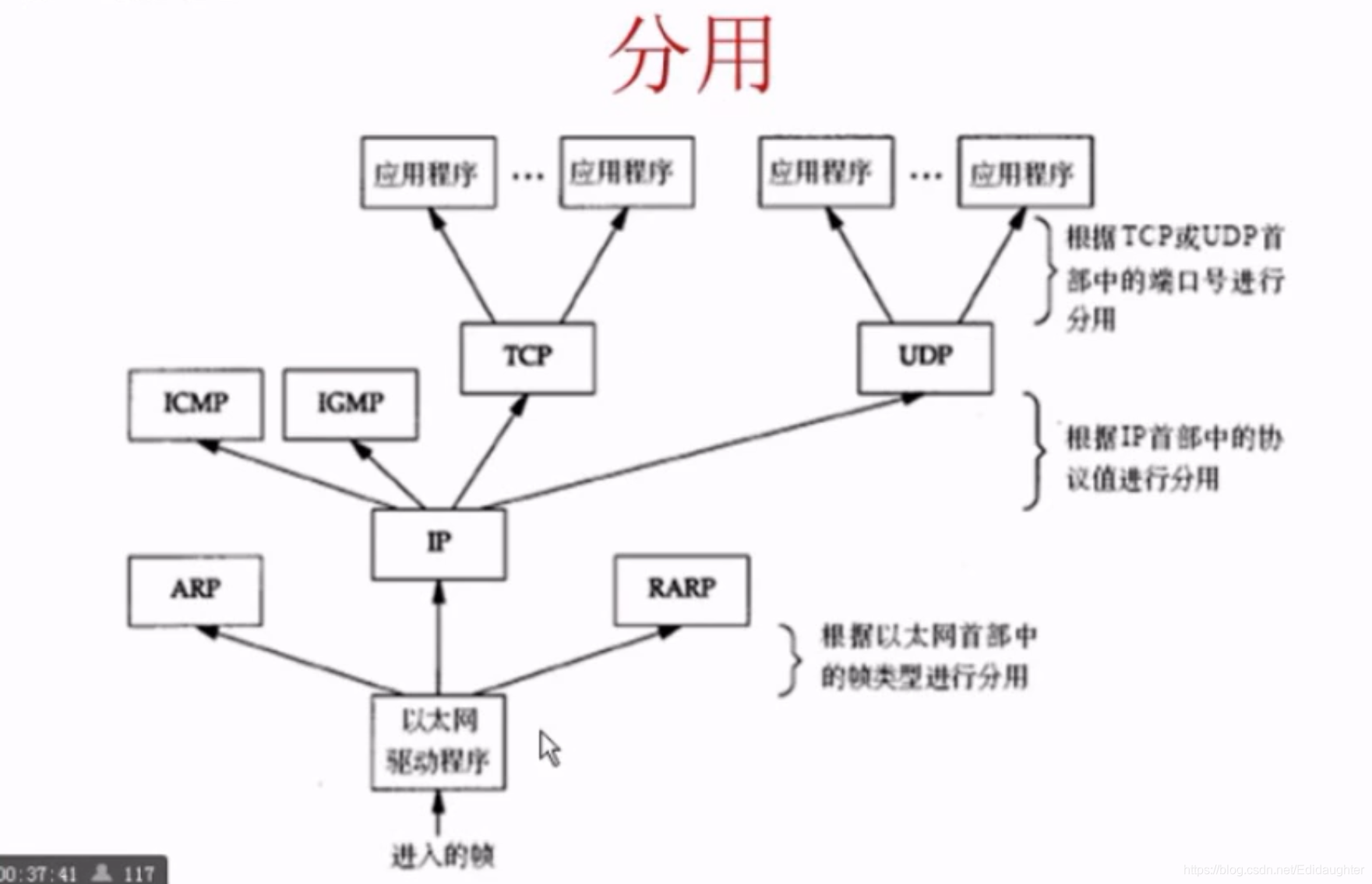

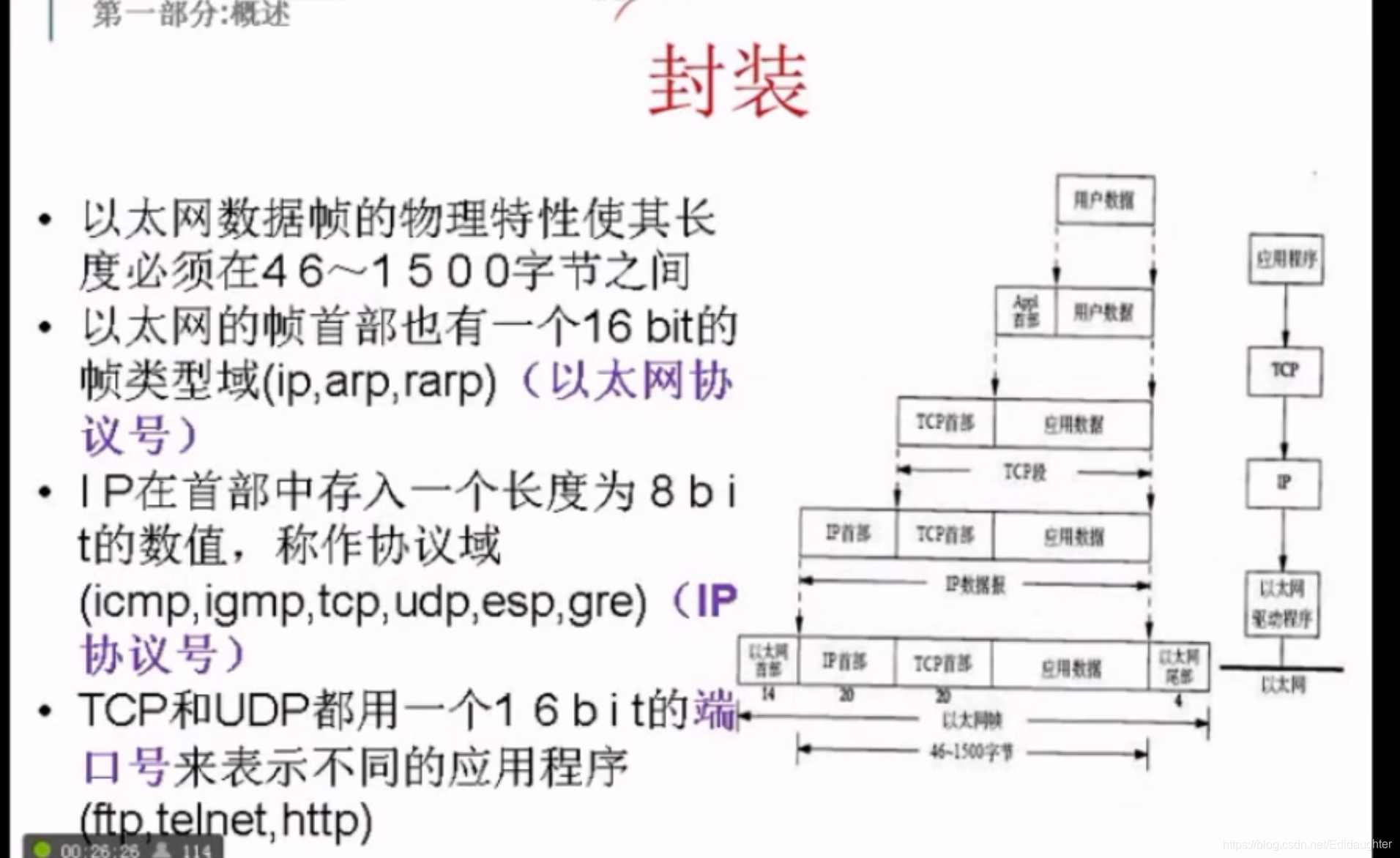

1.2.2 分层实现中的复用,分解与封装

1.3 TCP/IP协议族结构与协议

1.3.1 ARPANET(阿帕网)参考模型

IP是TCP/IP中最重要的网络层协议.

ICMP主要由IP使用,但它也能被其他应用使用,实际上,两个流行的诊断工具ping和traceroute都使用ICMP.

ICMP消息被封装在IP数据报中,采用与传输层PDU相同的封装方式.

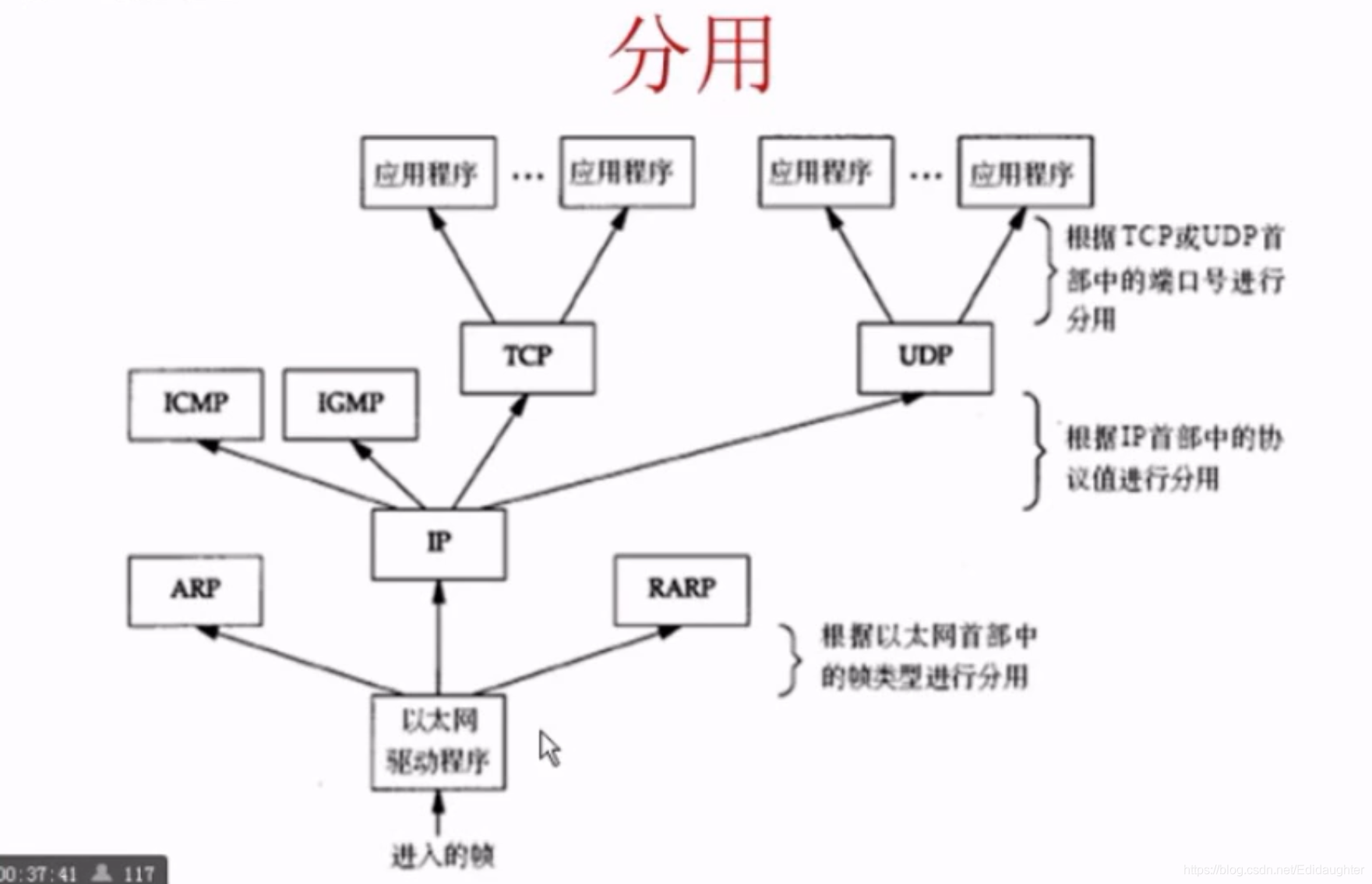

1.3.2 TCP/IP中的复用,分解和封装

1.复用

比如上面的ICMP就被好几个协议复用.

2.分解

TCP/IP协议栈将地址信息和协议分解标识符相结合,以决定一个数据报是否被正确接收,以及

哪个实体将会处理该数据报.有几层还会检测数值(例如校验和),以保证内容在传输中没有损坏.

3.封装

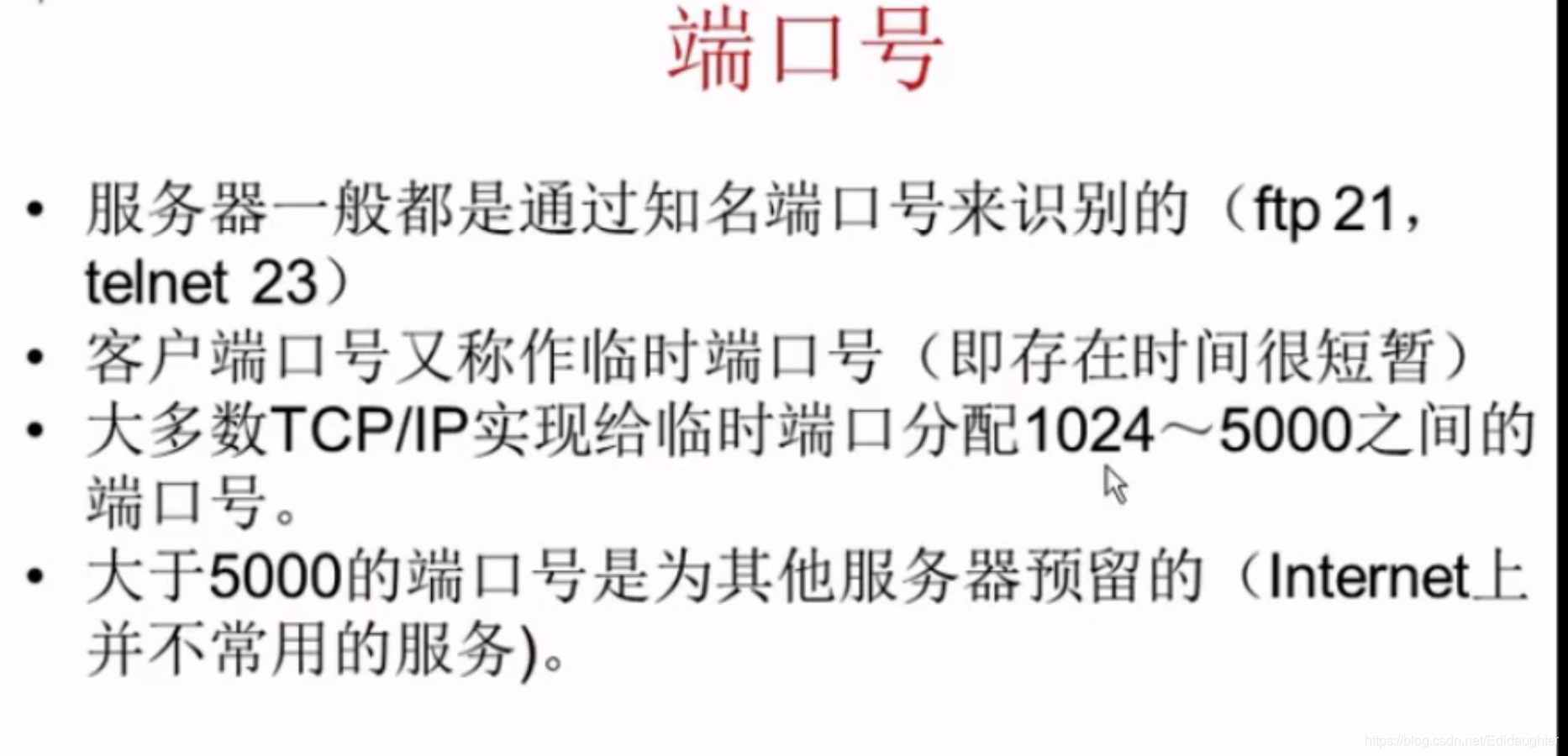

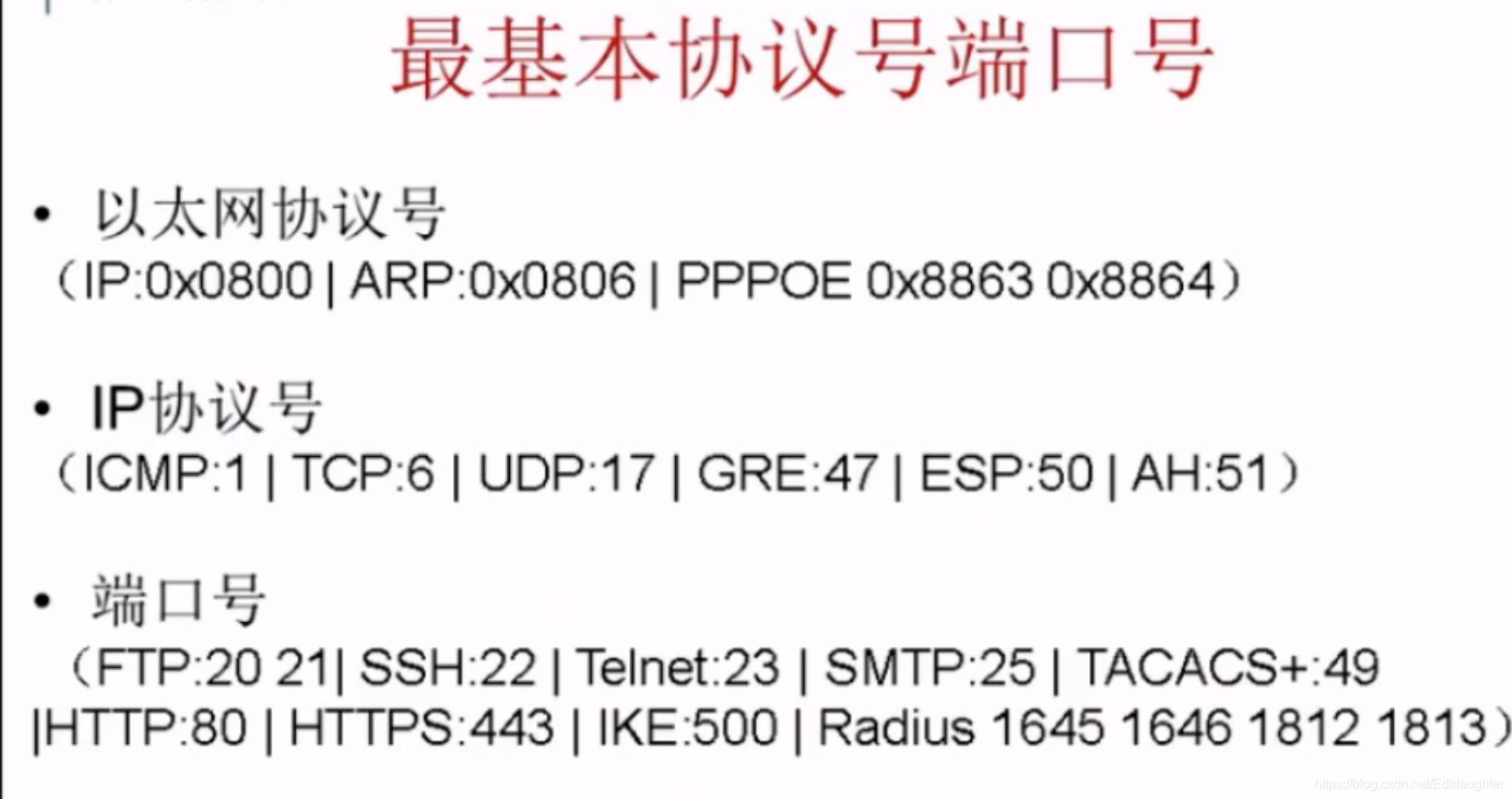

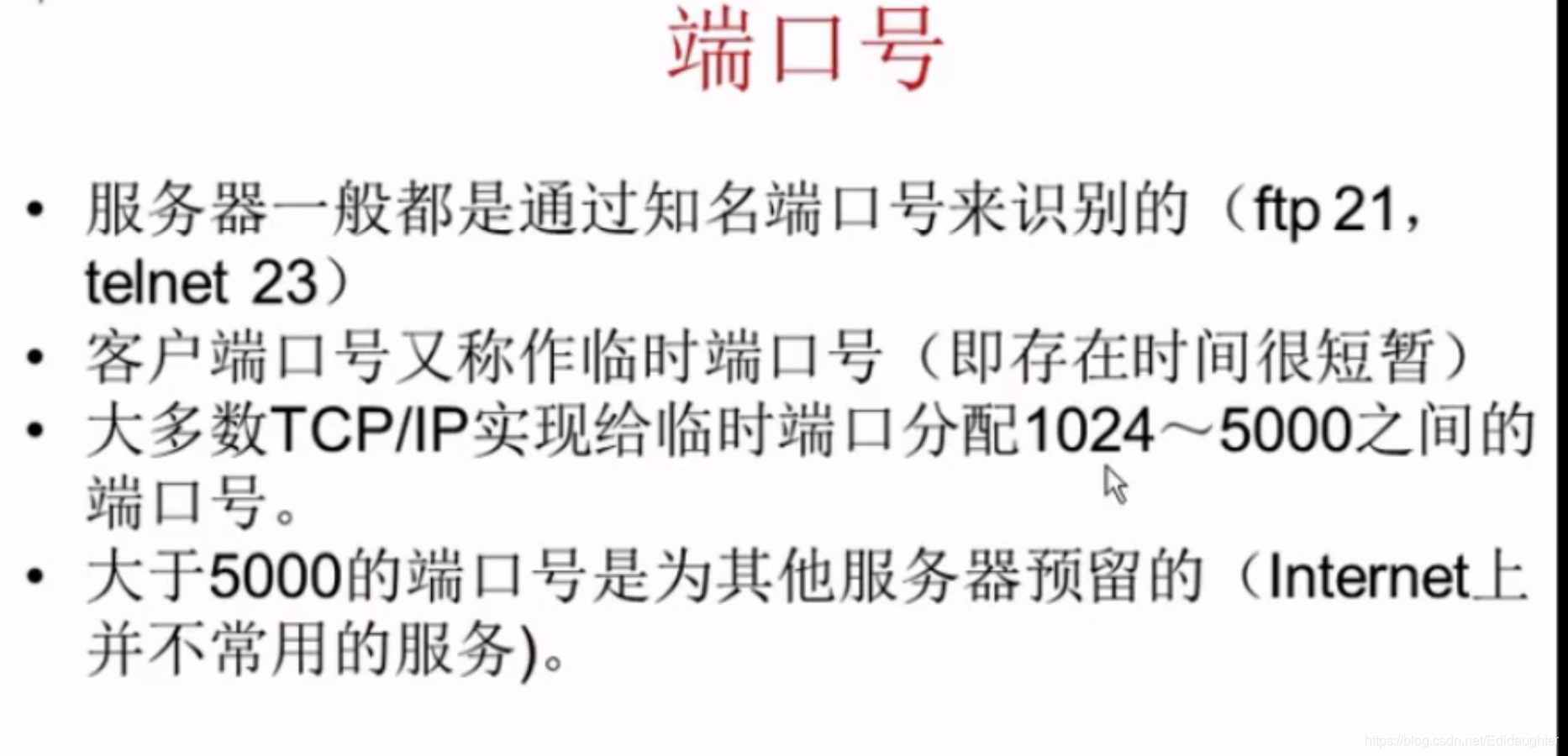

1.3.3 端口号

端口号是16位的非负整数( 范围是0-65535),这些数字是抽象的, 在物理上没有指

任何东西.相反,每个IP地址有65536个可用的端口号, 每个传输协议可使用这些端口号

(在大多数情况下),它们被用于确定正确的接收数据的具体服务.对于客户机/服务器应用

(见1.5.1节), 一台服务器首先“绑定”到一个端日号,然后一个或多个客户机可使用某种特

定的传输协议与一台服务器上的端口号建立连接.从这个意义上来说, 端口号的功能更像电

话号码的扩展, 差别是它们通常是由某个标准来分配。

标准的端口号由Internet号码分配机构(IANA)分配,这组数字被划分为特定范围,包括

熟知端口号( 0-1023),注册端口号(1024-49151)和动态/私有端口号(49152-65535).

在传统上, 服务器需要绑定到(即在上面提供服务)一个熟知端口, 它需要管理员或“根”访

问这样的特殊权限.

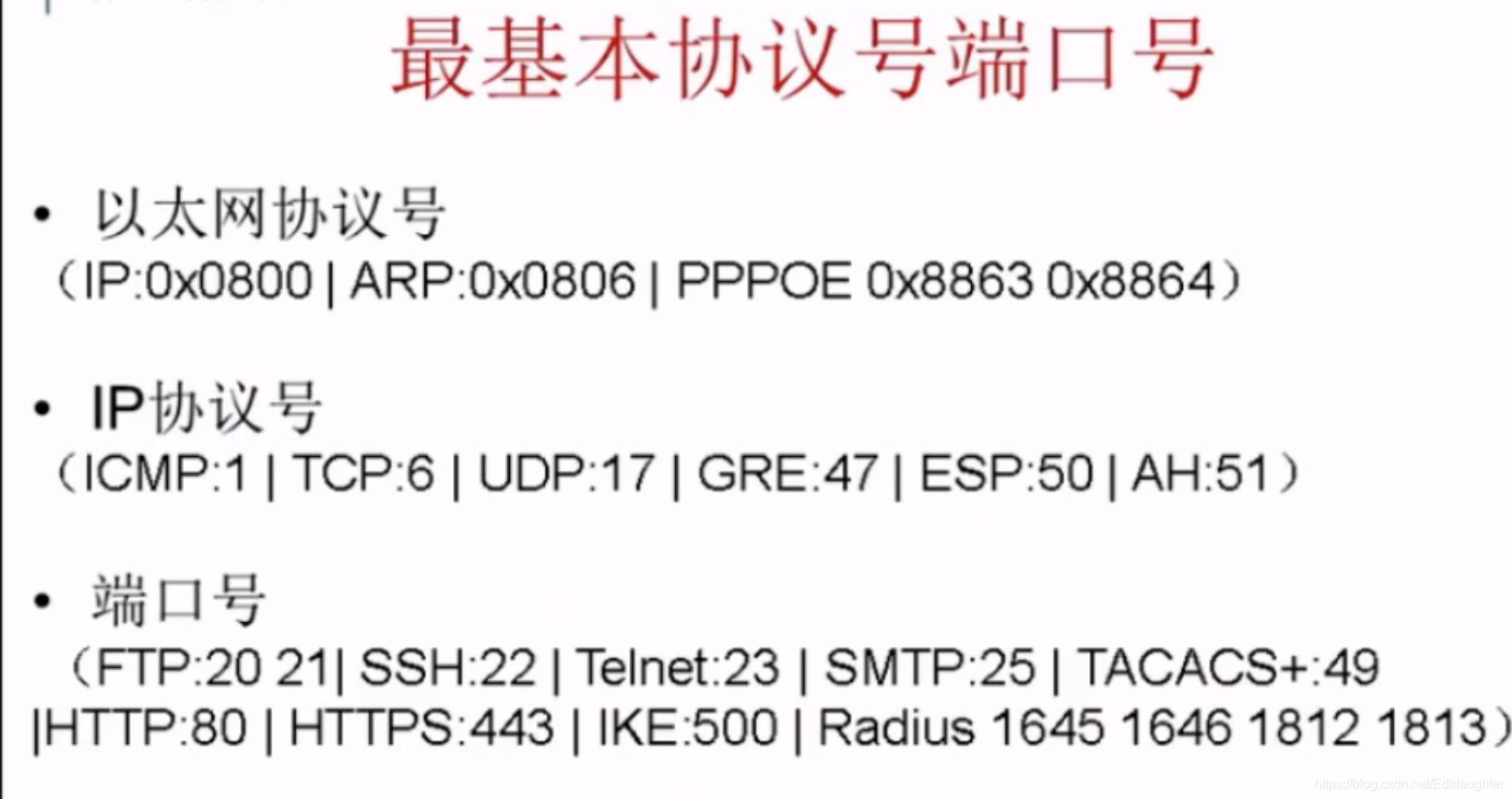

熟知端口用于识别很多众所周知的服务, 例如:

安全外壳协议(SSH, 端口22)

FTP(端口20和21),

Telnet远程终端协议(端口23),

电子邮件/简单邮件传输协议(SMTP,端口25),

域名系统(DNS, 端口53),

超文本传输协议或Web(HTTP和HTTPS,端口80和443),

交互式邮件访问协议(IMAP和IMAPS, 端口143和993) ,

简单网络管理协议(SNMP, 端口161和162) ,

轻量级目录访问协议(LDAP,端口389),以及其他几种服务.

拥有多个端口的协议(例如HTTP和HTTPS)通常使用不同端口号,

这取决于是否将传输层安全(TLS)与基础的应用层协议共同使用(见第18章).

1.3.4 名称,地址和DNS

1.4 Internet,内联网和外联网

1.Internet

Internet(因特网)已发展成为由很多网络互联起来的网络集;

2.内联网

内联网是一个用于描述专用互联网络的术语,它通常由一个商业机构或其他企业来运行.

大多数情况下,内联网提供的访问资源只供特定企业的成员使用.

3.外联网

在很多情况下,一个企业或商业机构可能希望建立一个网络,其中包含可供合作伙伴或

其他相关公司通过Internet访问的服务器。这种涉及VPN的网络通常被称为外联网,由连接

在提供服务的企业防火墙之外的计算机组成(见第7章).

1.5 设计应用

1.5.1 客户机/服务器

大多数网络应用被设计为一端是客户机,而另一端是服务器.服务器为客户机提供某类服务,例如访问服务器主机中的文件.

1.5.2 对等

有些应用以更分布式的形式设计, 其中没有专门的服务器. 相反,每个应用既

是客户机, 又是服务器, 有时同时是两者, 并能转发请求. 有些很流行的应用

(例如skype[SK.YPE],BitTorrent[BT])采用这种形式. 这种应用称为对等或P2P应用.

并发的P2P应用接收到传人的请求, 确定它是否能响应这个请求, 如果不能,将这个请求转发给其

他对等方.因此, 一组P2P应用共同形成一个应用网络, 也称为覆盖网络.

目前, 这种覆盖网络是常见的, 并且功能强大.

例如, Skype已发展成国际电话呼叫的最大运营商.

P2P网络的一个主要问题是发现服务,也就是说, 一个对等方如何在一个网络中发现提供

它所需的数据或服务的其他对等方, 以及可能进行交互的那些对等方的位置? 这通常由一个引

导程序来处理, 以便每个客户机在最初配置中使用它所需的对等方的地址和端口号。一旦连接

成功, 新的参与者向其他活跃的对等方发出请求, 并根据协议获得对等方提供的服务或文件.

1.5.3 应用程序编程接口

无论是P2P或客户机/服务器,都需要表述其所需的网络操作(例如建立一个连接、写

人或读取数据).这通常由主机操作系统使用一个网络应用程序编程接口(API)来实现.最

流行的API被称为套接字或Berkeley套接字,它最初由[LJFK93]开发.

本书不是讲述网络编程的,我们只是通过介绍它说明TCP/IP的特点, 以及哪个特点是

由套接字API提供的.

1.6 标准化进程

1.6.1 RFC

Internet社会中的每个官方标准都以一个RFC(征求意见)的形式发布RFC可以通过

多种方式创建, R F C 发布者(RFC编者) 对一个已发布的RFC创建多个文件。

当前文件( 在2010年)包括IETF、IAB、IRTF和独立提交的文件.

在被接受并作为RFC发布之前, 文件将作为临时的Internet草案存在,在编辑和审查过程中将接收意见和公布进展.

不是所有RFC都是标准.只有标准跟踪类别的RFC被认为是官方标准.

其他类别包括当前最佳实践(BCP) 、信息、实验和历史.重要的是,一个文件成为一个RFC, 并不意味着已采纳它作

为标准.事实上, 针对现有RFC有明显分歧.

1.6.2 其他标准

虽然IETF负责我们在书中讨论的大部分协议的标准化, 但是其他SDO负责定义的协议

同样值得我们注意.这些重要组织包括电气和电子工程师学会(IEEE)万维网联盟(W3C)

以及国际电信联盟(ITU).

在本书描述的相关活动中, IEEE关注第3层以下标准(例如Wi-Fi和以太网),W3C关注应用层协议,特别是那些涉及

Web的技术(例如基于HTML的语法).ITU特别是ITU-T(原来的CCITT)标准化的协议用于电话和蜂窝网络, 它正成为

Internet中一个越来越重要的组成部分.

1.7 实现和软件分发

1.8 与Internet体系结构相关的攻击

欺骗可以与Internet中出现的各种攻击相结合,如DoS攻击;

未授权访问攻击涉及以未授权方式访问信息或资源,它可以采用多种技术来实现,例如利用协议实现上的错误来控制

一个系统( 称为占有这个系统, 并将它变成一个僵尸);

...

1.9 总结

见书

1.10 参考文献

见书

1.11 其他补充

1.11.1 最基本协议号和端口号

1835

1835

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?