20202418 2022-2023-2 《网络与系统攻防技术》实验五实验报告

20202418 2022-2023-2 《网络与系统攻防技术》实验五实验报告

1.实验内容

(1)使用whois、dig、nslookup、traceroute、以及各类在线和离线工具获得baidu.com的DNS注册人及联系方式、该域名对应IP地址、IP地址注册人及联系方式、IP地址所在国家、城市和具体地理位置

(2)尝试获取QQ某一好友的IP地址,并查询获取该好友所在的具体地理位置。

(3)使用nmap开源软件对靶机环境进行扫描,查看靶机IP地址是否活跃、靶机开放了哪些TCP和UDP端口、安装了什么操作系统,版本是多少、安装了哪些服务

(4)使用Nessus开源软件对靶机环境进行扫描,查看靶机上开放了哪些端口、各个端口上网络服务存在哪些安全漏洞、并回答如何攻陷靶机环境,以获得系统访问权

(5)练习使用Google hack搜索自己在网上的足迹,并确认自己是否有隐私和信息泄漏问题。

2.实验过程

2.1 使用相关工具获得baidu.com的相关信息

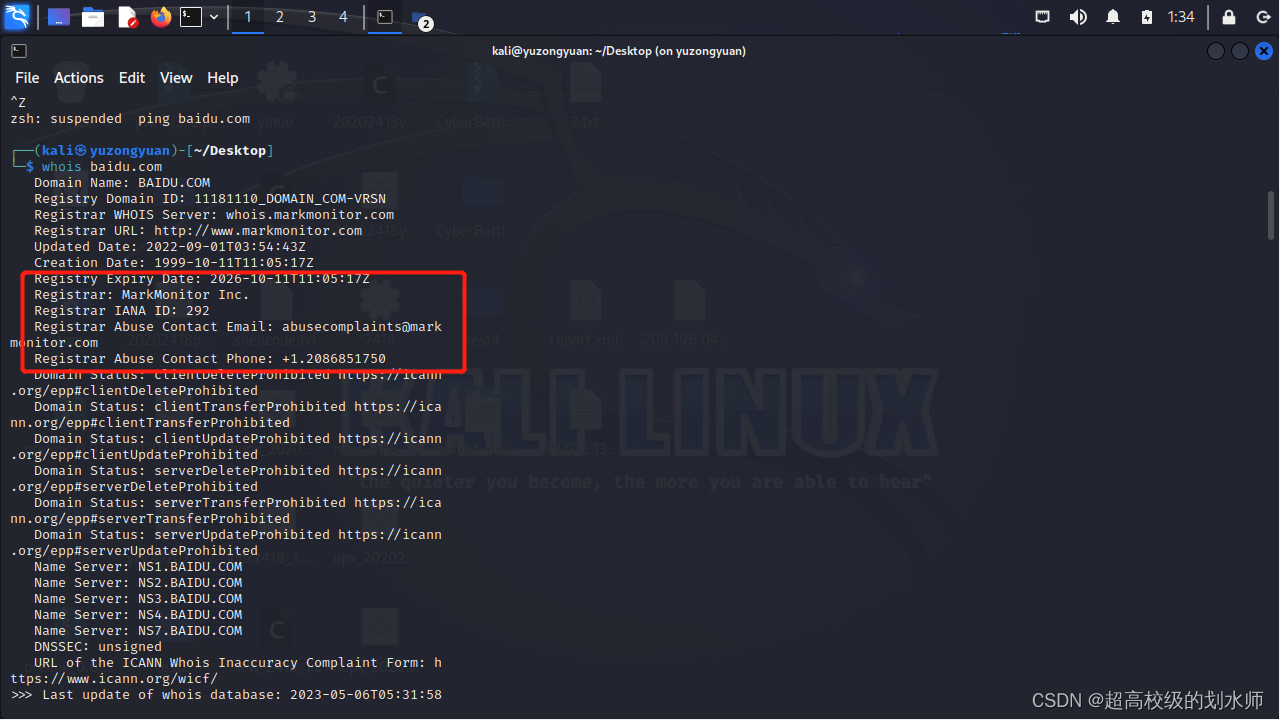

2.1.1 DNS注册人及联系方式

使用如下指令可查找域名对应的注册人和联系方式

whois baidu.com

如图,可知注册人为:MarkMonitor Inc。

MarkMonitor是一家从事互联网品牌保护的软件和服务公司,成立于1999年,总部位于美国加利福尼亚州旧金山,2012年7月被全球知名信息提供商汤森路透收购。

MarkMonitor公司主要业务为:域名管理,反欺诈,品牌保护和反盗版。同时对商标、假货和版权问题进行例行研究。在品牌保护和防止欺诈及版权方面拥有丰富经验。Markmonitor被认为是目前最安全的域名注册商,因此,世界500强网站中的22%域名托管于markmonitor公司,包括apple、Google、Microsoft、Facebook、Alibaba以及维基百科等世界知名企业。

联系方式是邮箱和手机号:

邮箱:abusecomplaints@markmonitor.com

电话:2086851750

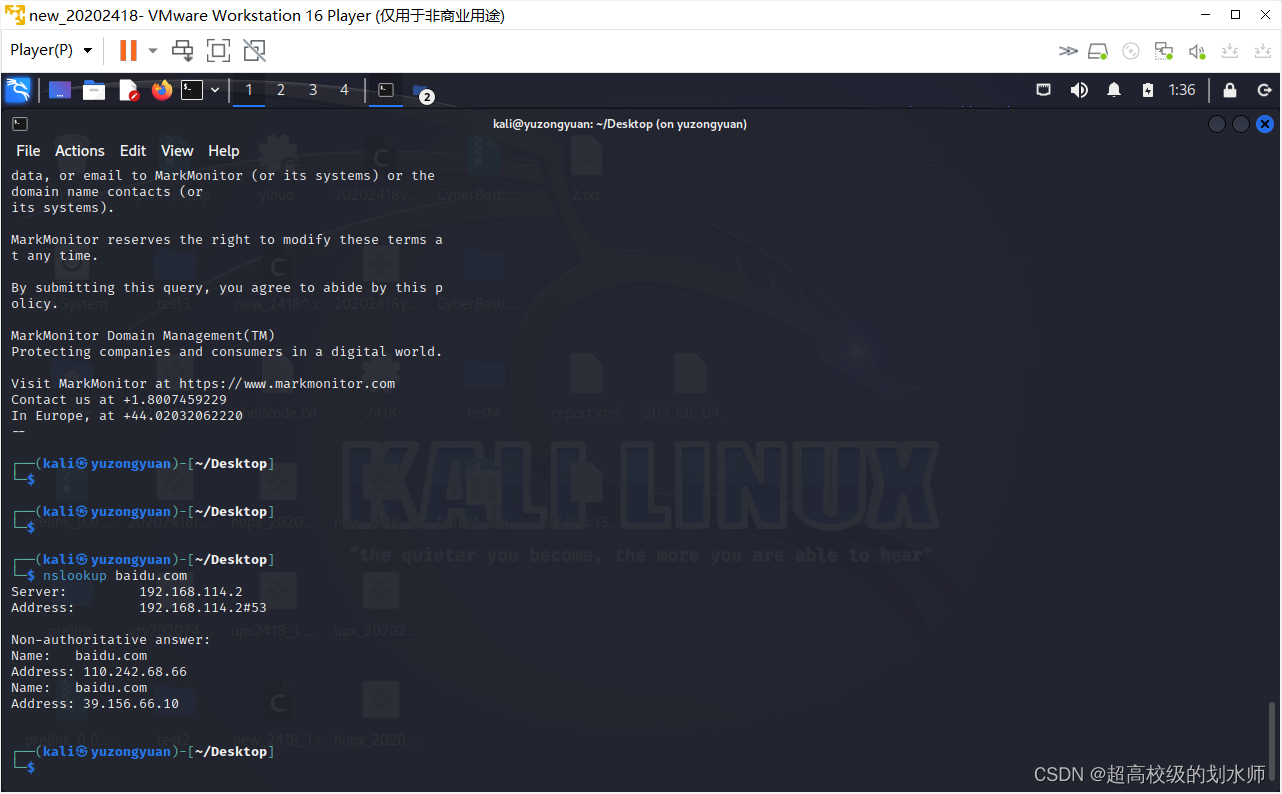

2.1.2 该域名对应IP地址

使用nslookup指令便可查到ip地址:

nslookup baidu.com

可知其ip地址为 110.242.68.66和39.156.66.10

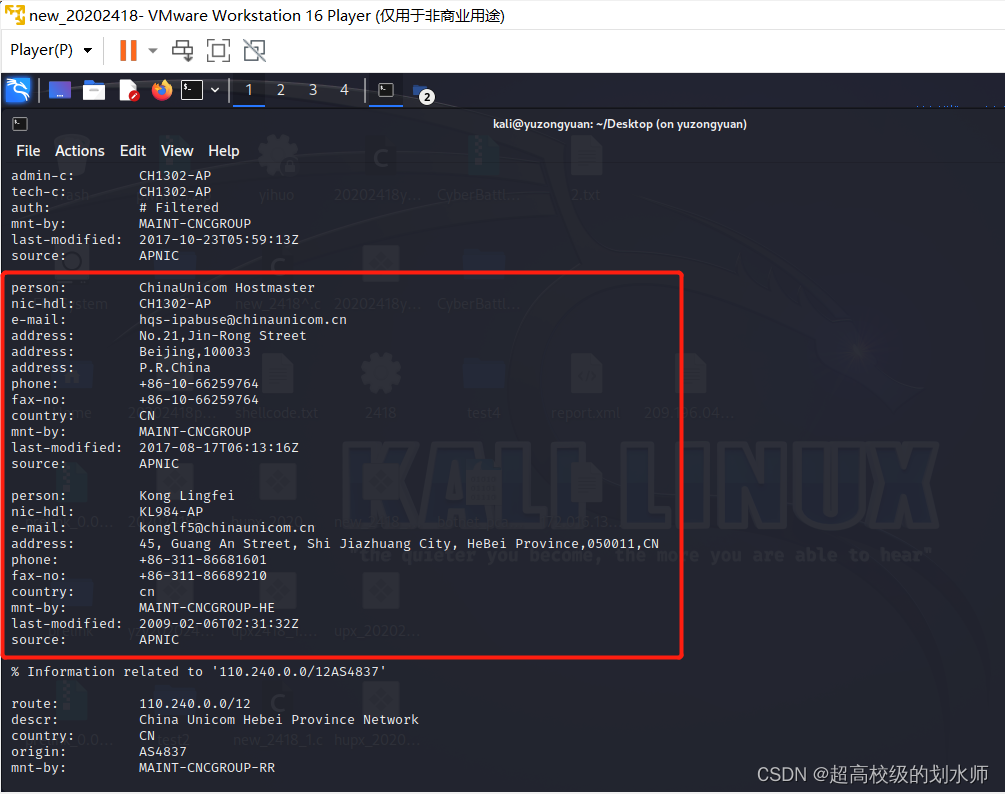

2.1.3 IP地址注册人及联系方式、IP地址所在国家、城市和具体地理位置

我们使用如下指令:

whois 110.242.68.66

便可查询出来有关此IP地址的相关注册人及联系方式、IP地址所在国家、城市和具体地理位置。

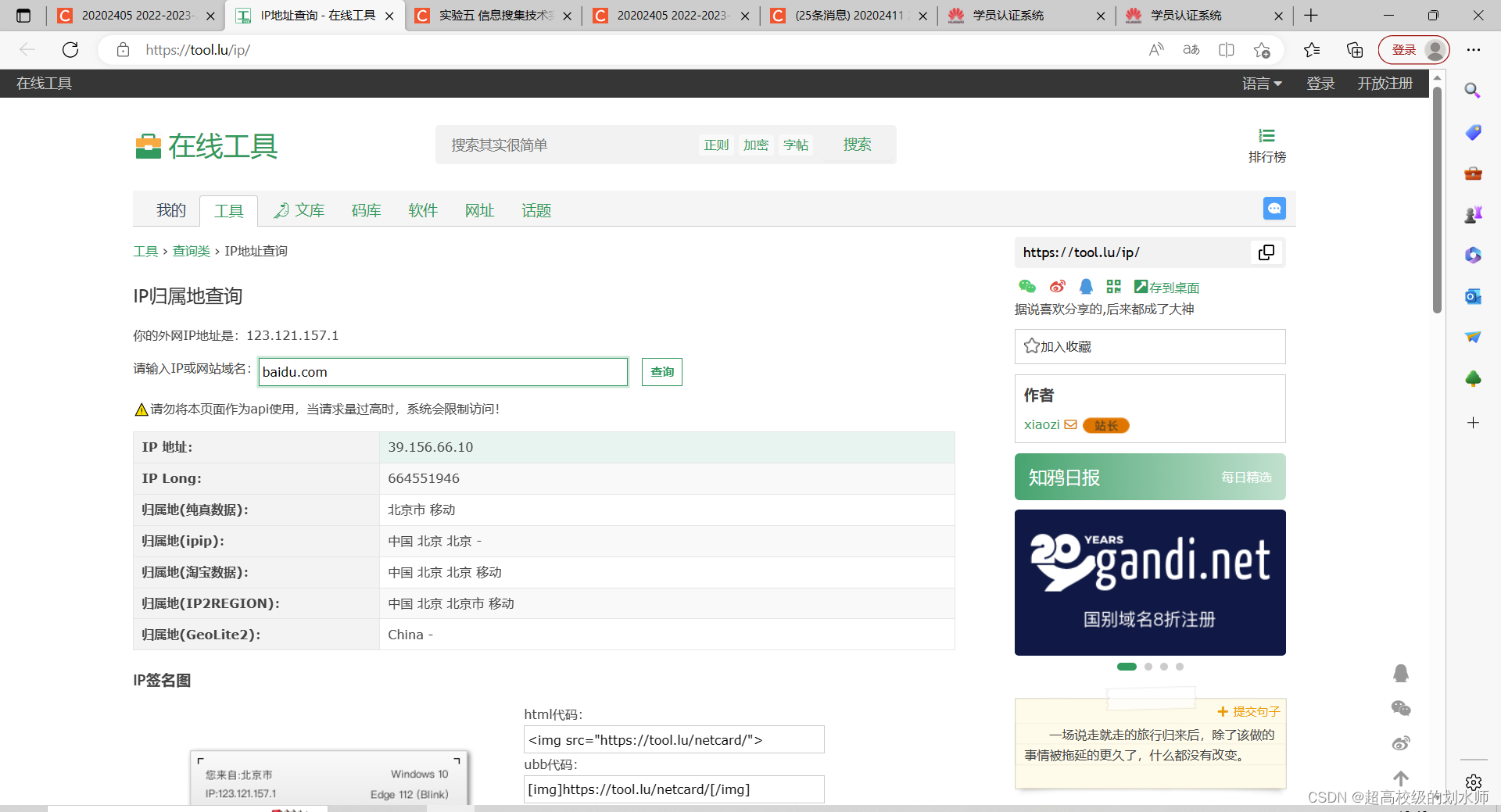

2.1.4 使用其他网址查看此网站的相关信息

使用该网址:https://tool.lu/ip/

打开并输入百度的域名后,便可查出相关信息。

2.2 获取QQ某一好友的IP地址和具体地理位置

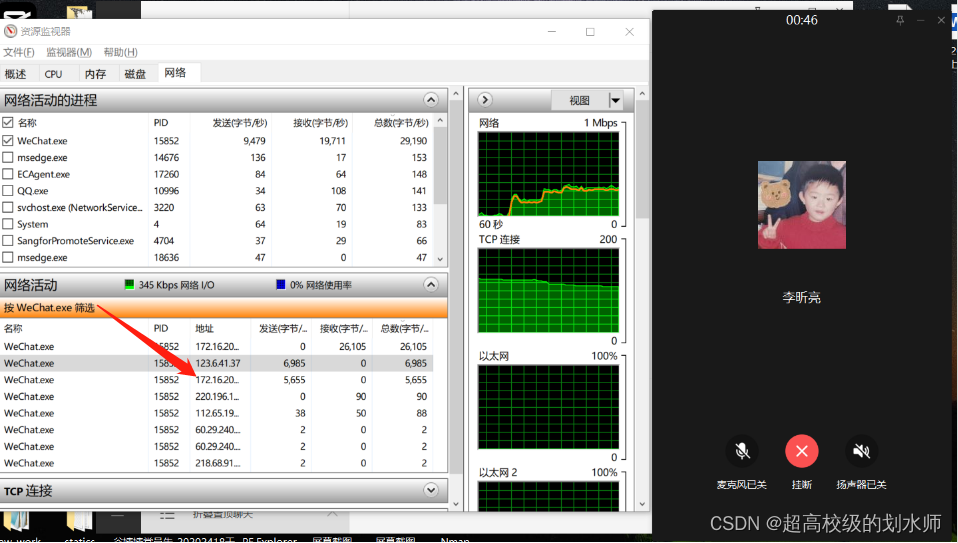

2.2.1 确定好友的IP地址

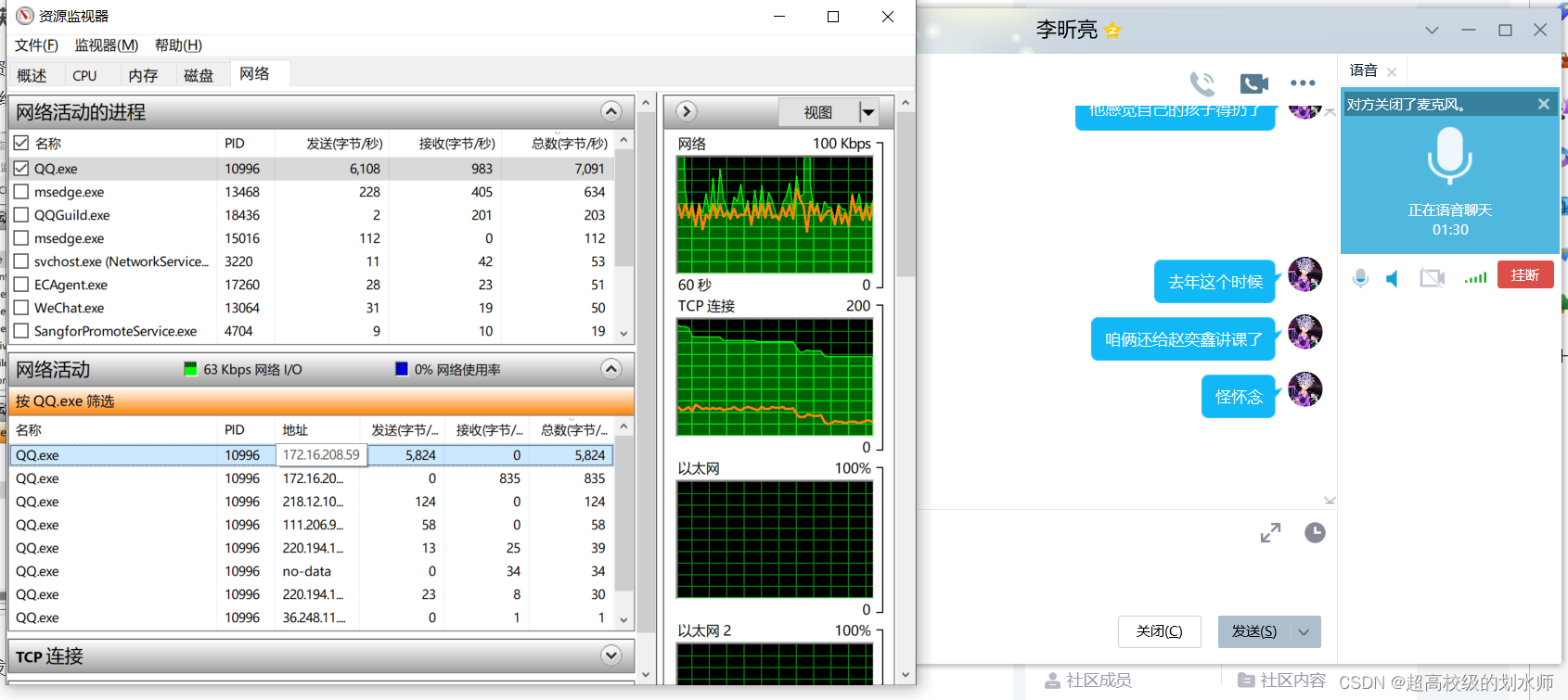

打开资源监视器,在“网络”的“网络活动的进程”中选择“QQ.exe”。在选中进程后,下方会有很多连接,尚不知哪一个是我想要的这个好友。

于是需要通过给这个好友打电话、打视频、或者发语音的方式提升这一链接的发送字节,确定那个属于是目标对象。

如图所示,第一个连接发送字节较多,故第一个链接是目标ip地址。为172.16.209.59。

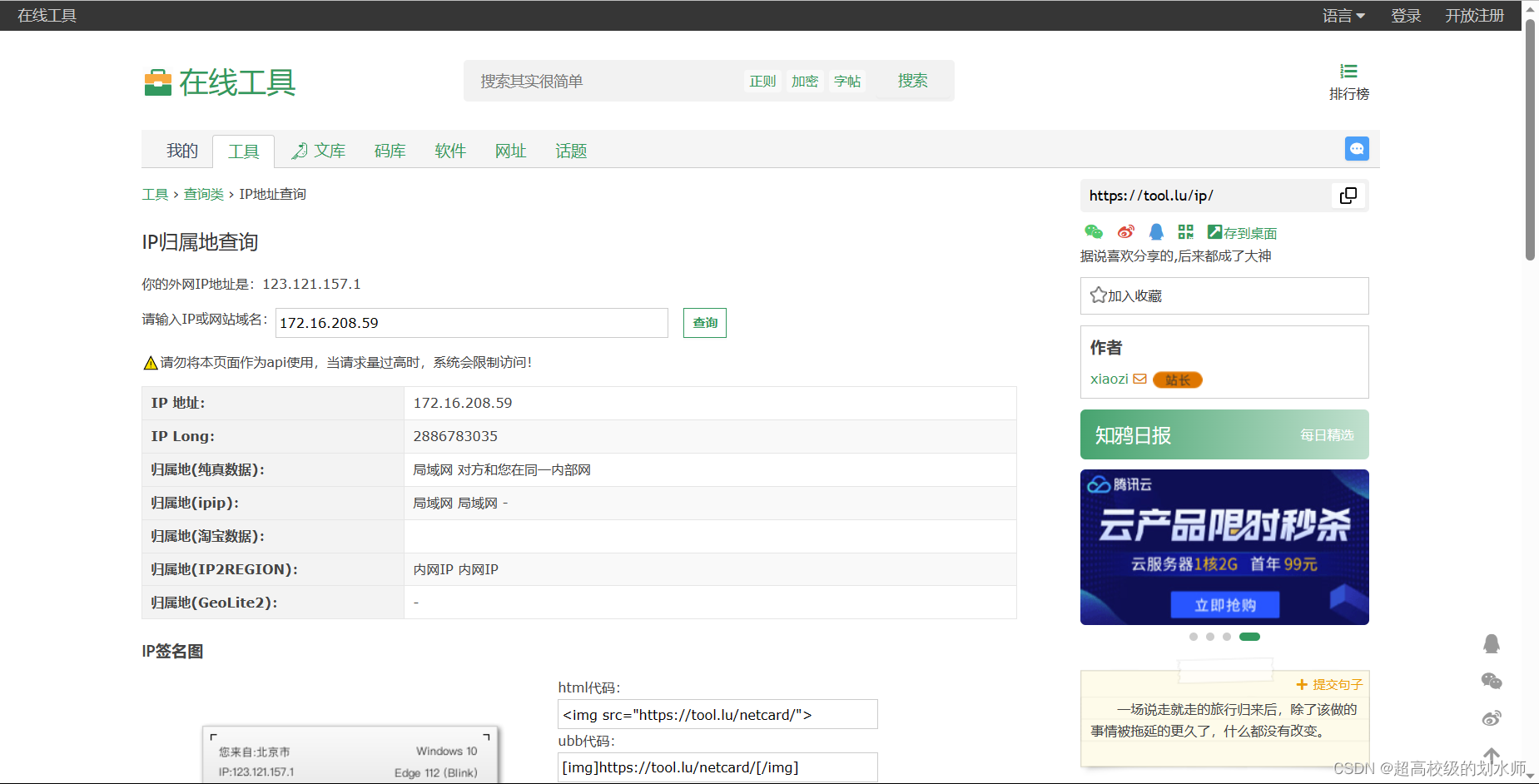

2.2.2 确定好友的具体地理位置

如图,使用刚刚的那个网址,输入好友的ip地址:

发现确实正确,李昕亮确实就和我处于同一局域网。

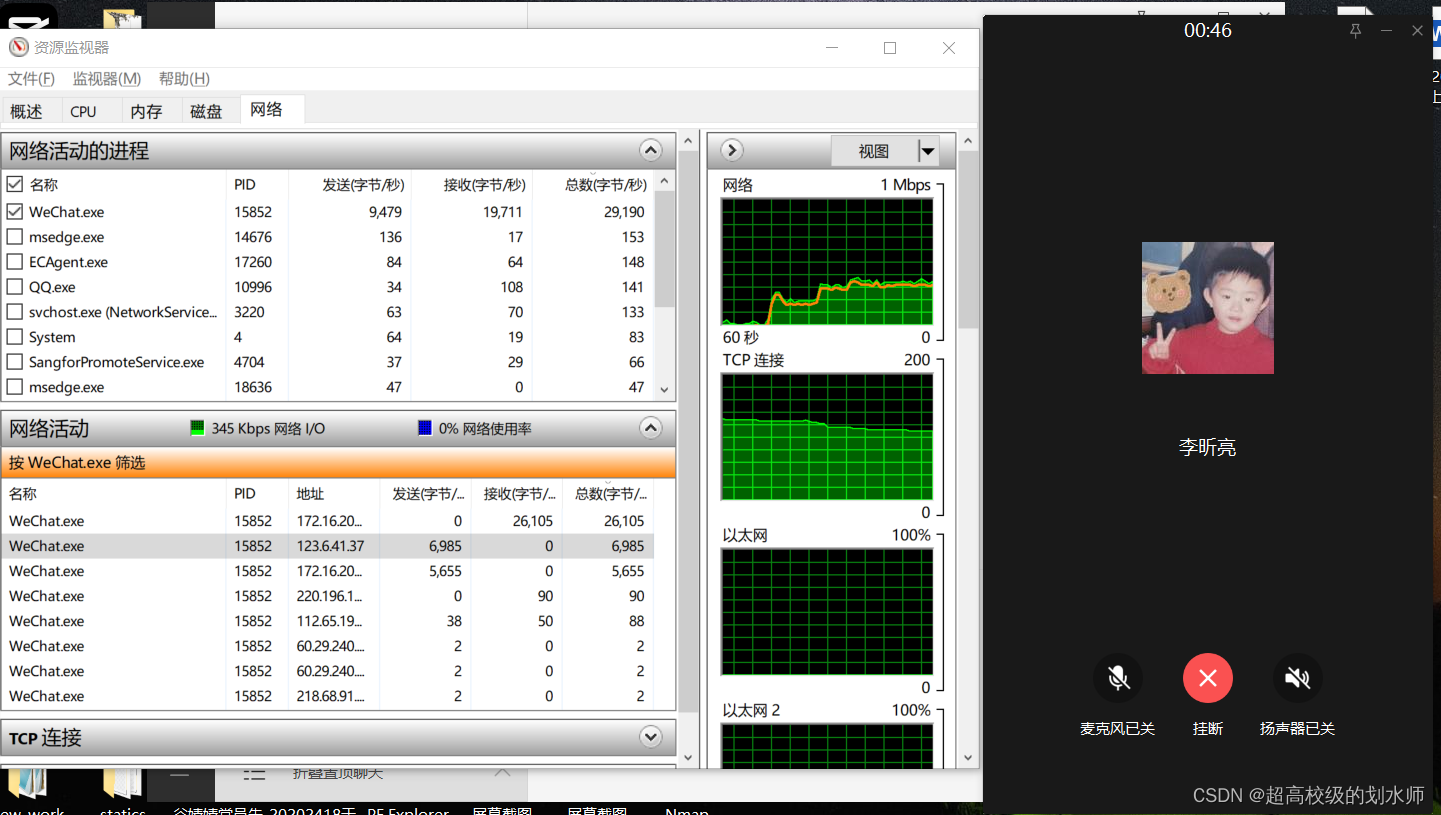

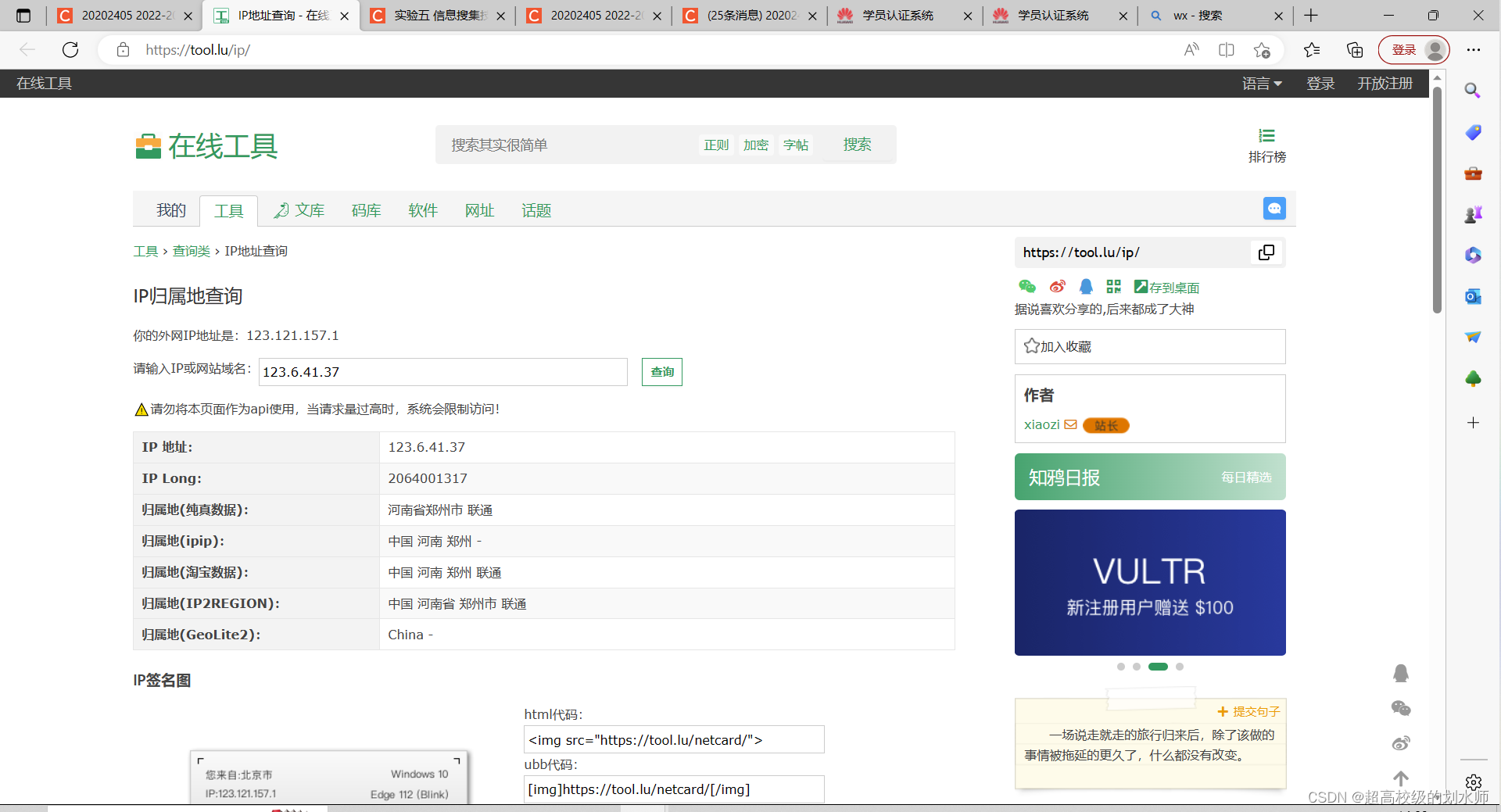

2.2.3 尝试换软件操作

后来我又尝试使用微信进行操作,发现并不太行:

问题分析见最后。

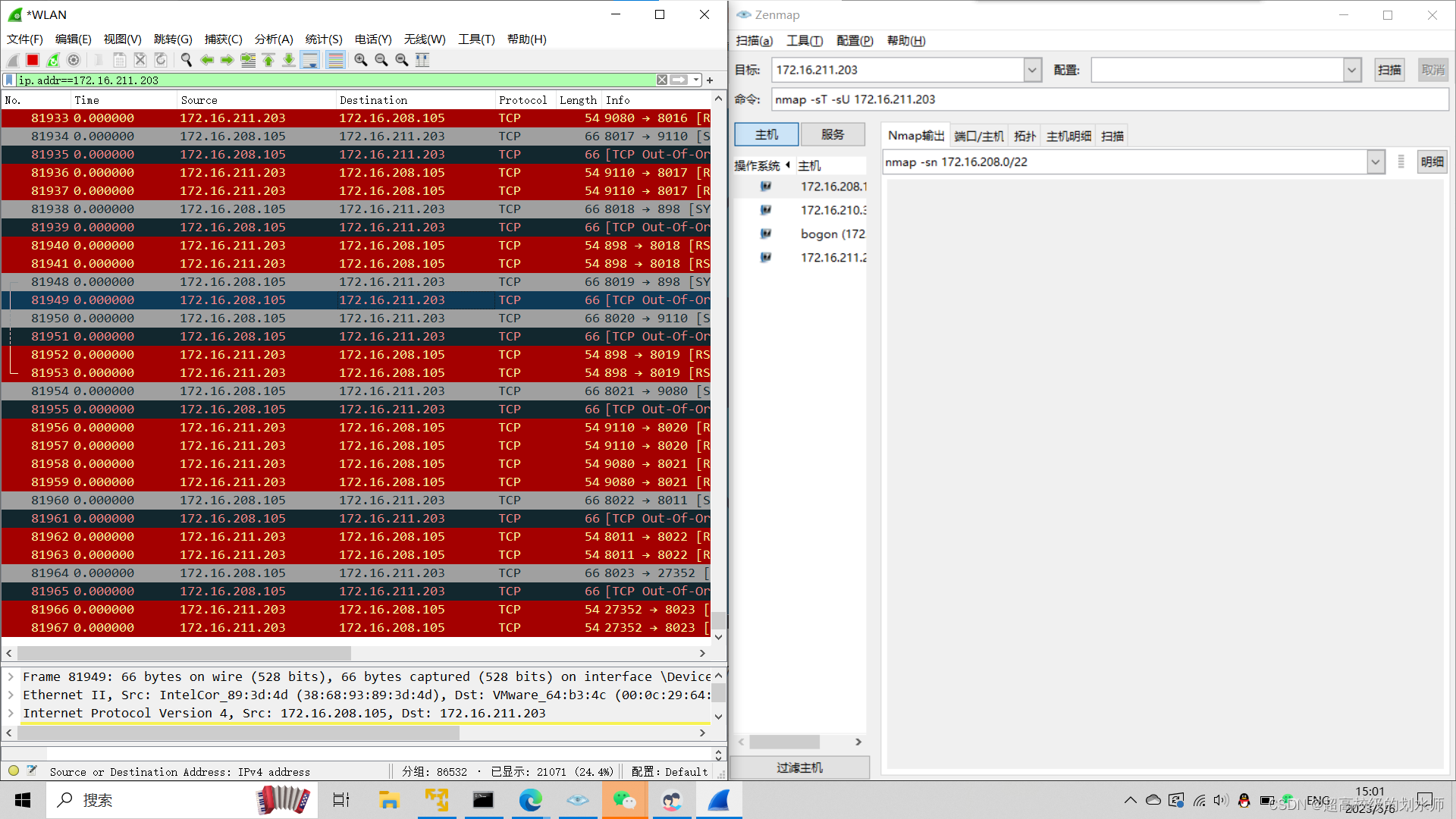

2.3 使用nmap对靶机进行扫描

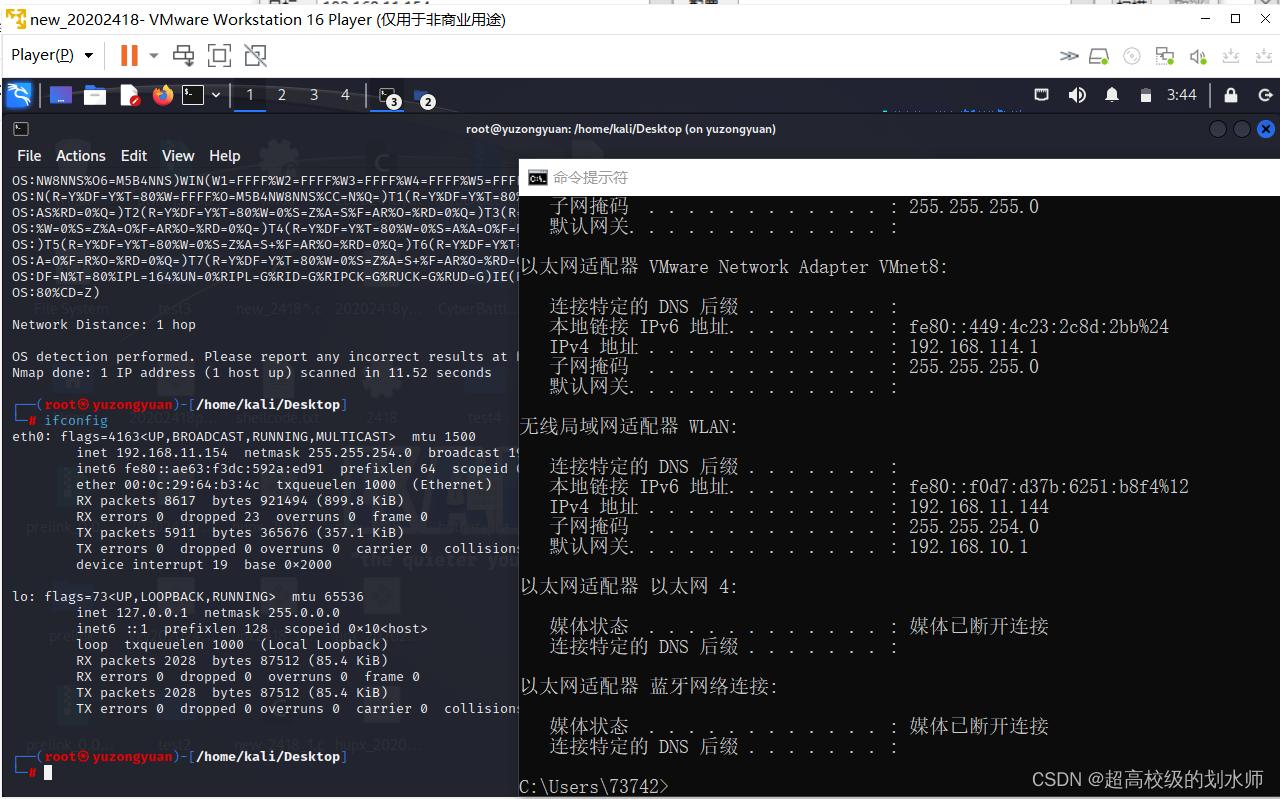

在这里使用kali系统对windows系统进行扫描,由于其中我更换过教室,因此ip地址有所变化。

kali:172.16.211.203/192.168.11.154

windows:192.168.11.144

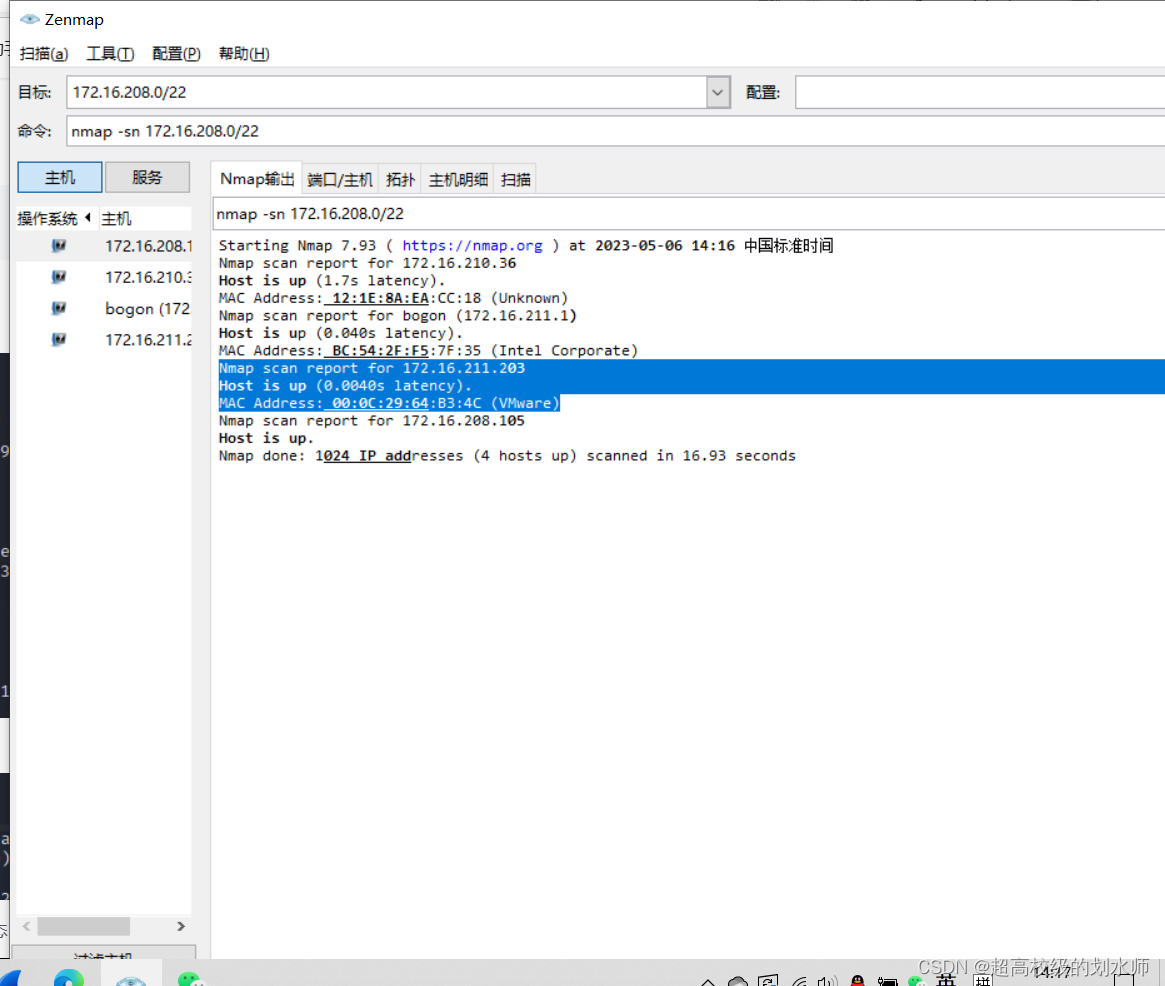

2.3.1 靶机IP地址是否活跃

nmap -sn 网络号/掩码长度

首先使用网段扫描,发现有如下ip地址是活跃的,其中蓝底白字的为靶机。因此靶机是活跃的。

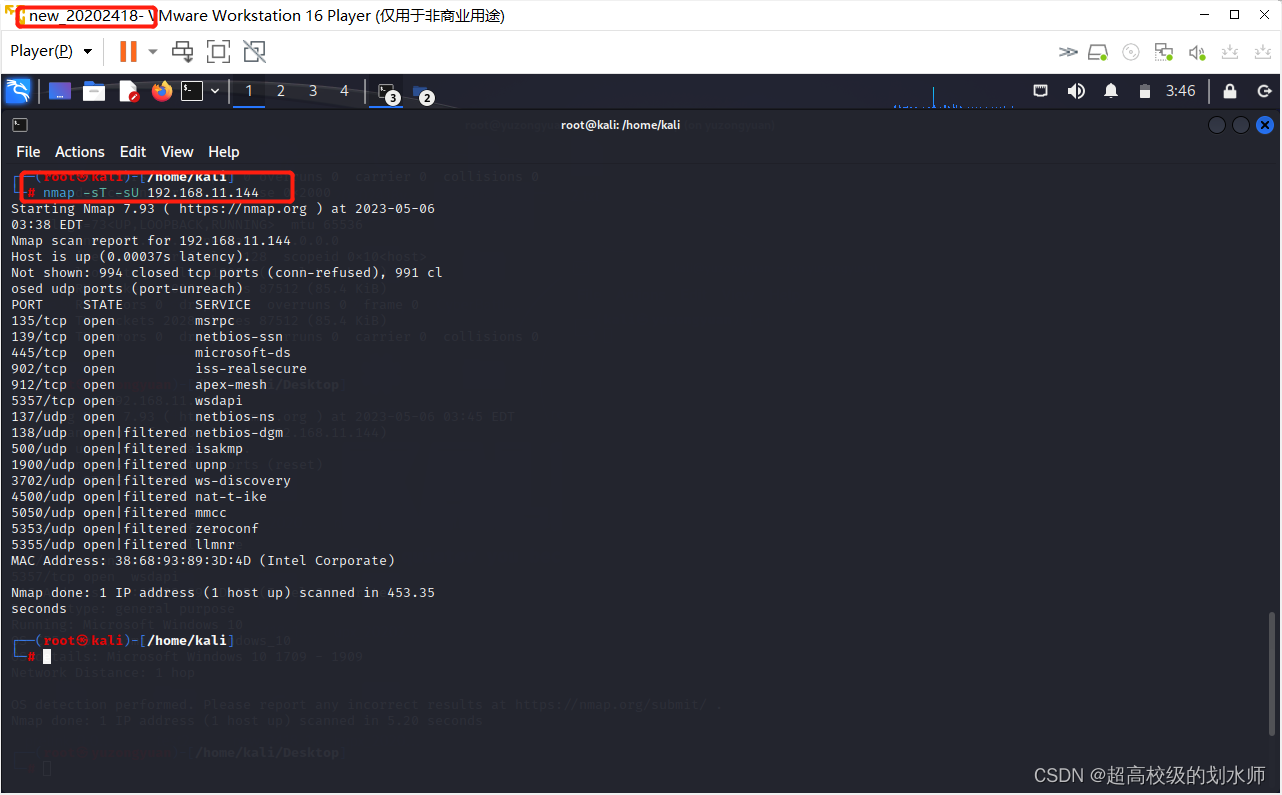

2.3.2 靶机开放了哪些TCP和UDP端口

nmap -sT -sU 靶机地址

其中sT指的是扫描TCP端口,sU是扫描UDP端口,如下所示。这里我更换了靶机,还忘记给kali换名字了,但是这个虚拟机的名字能够证明确实是我做的。

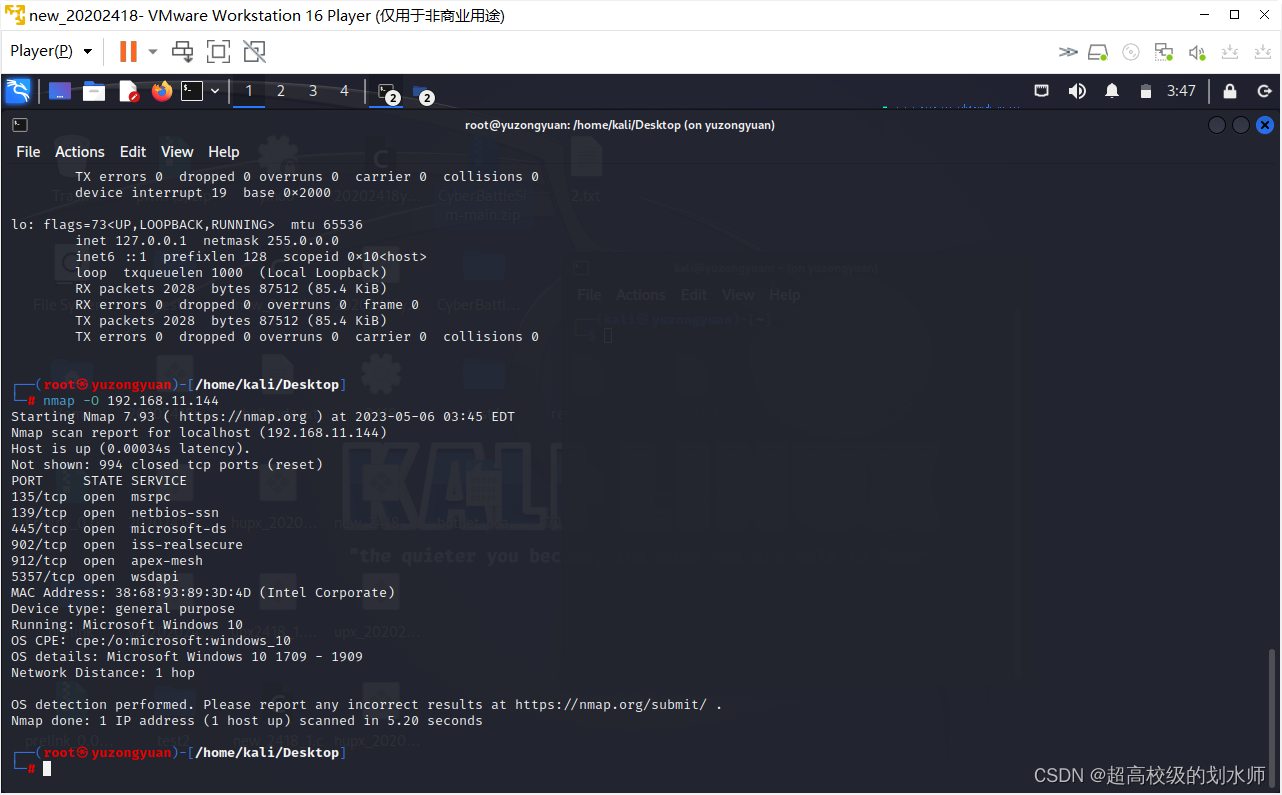

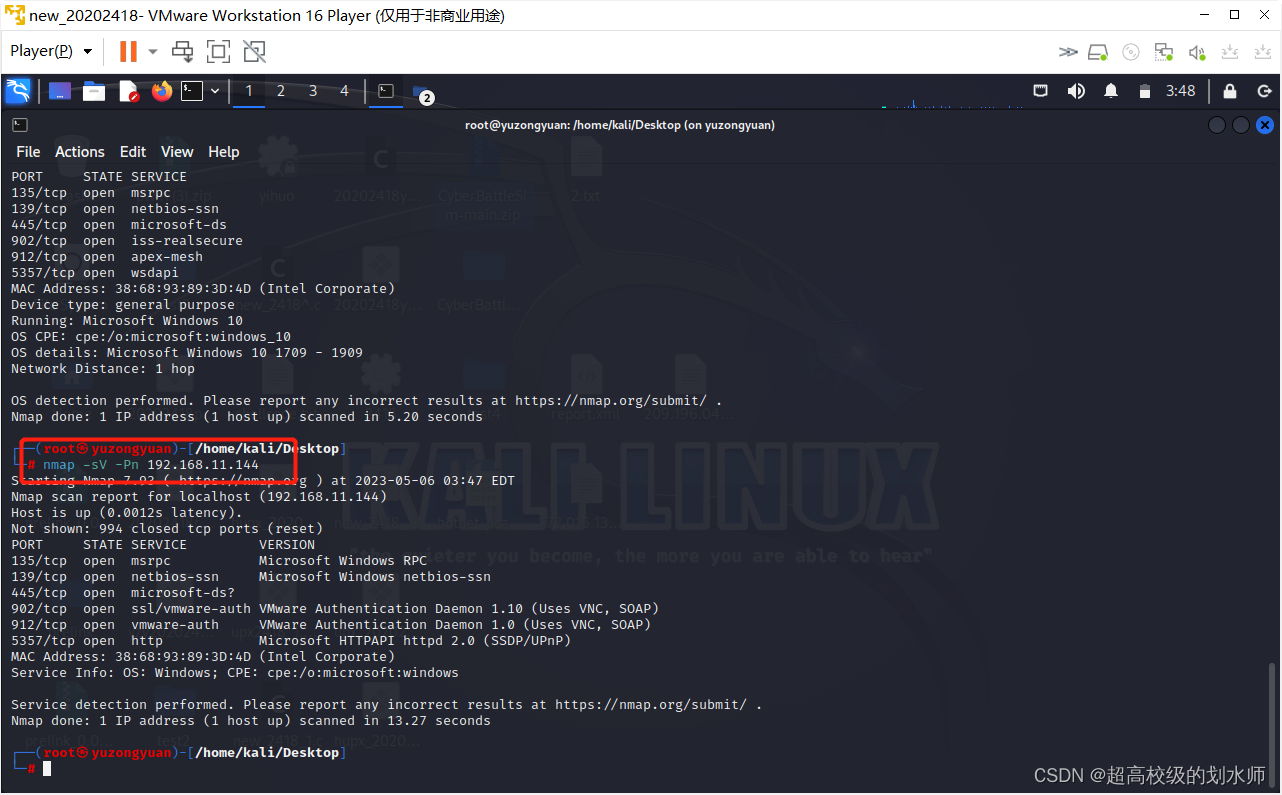

2.3.3 靶机安装了什么操作系统,版本是多少

nmap -O 靶机地址

如图所示,他能够扫描出来是win10系统在运行。

2.3.4 靶机上安装了哪些服务

nmap -sV -Pn 靶机地址

如图所示,可知有msrpc、netbios-ssn、microsoft-ds?、ssl/vmware-auth、vmware-auth、http等服务运行

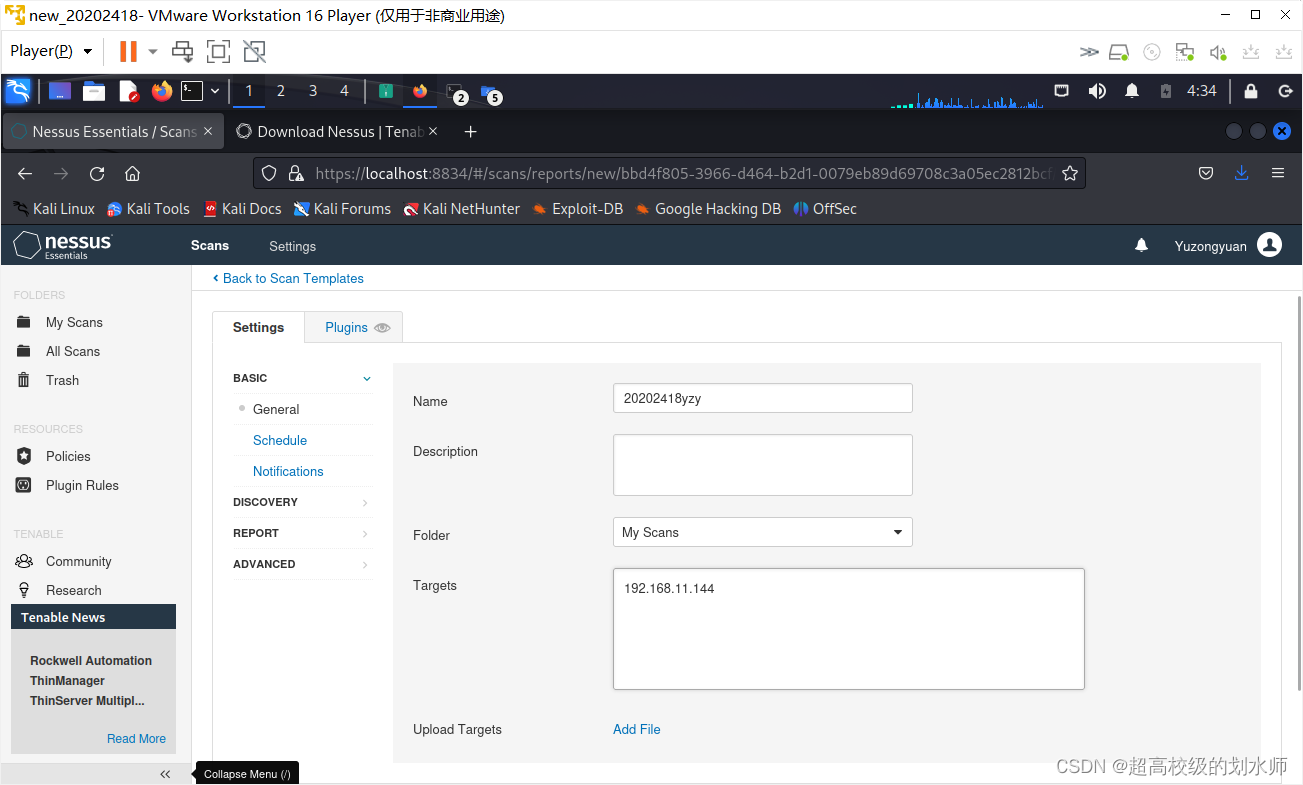

2.4 使用Nessus对靶机扫描

Nessus安装地址和方法可参考如下博文:https://blog.csdn.net/q_u_a_r_t_e_r/article/details/120145700

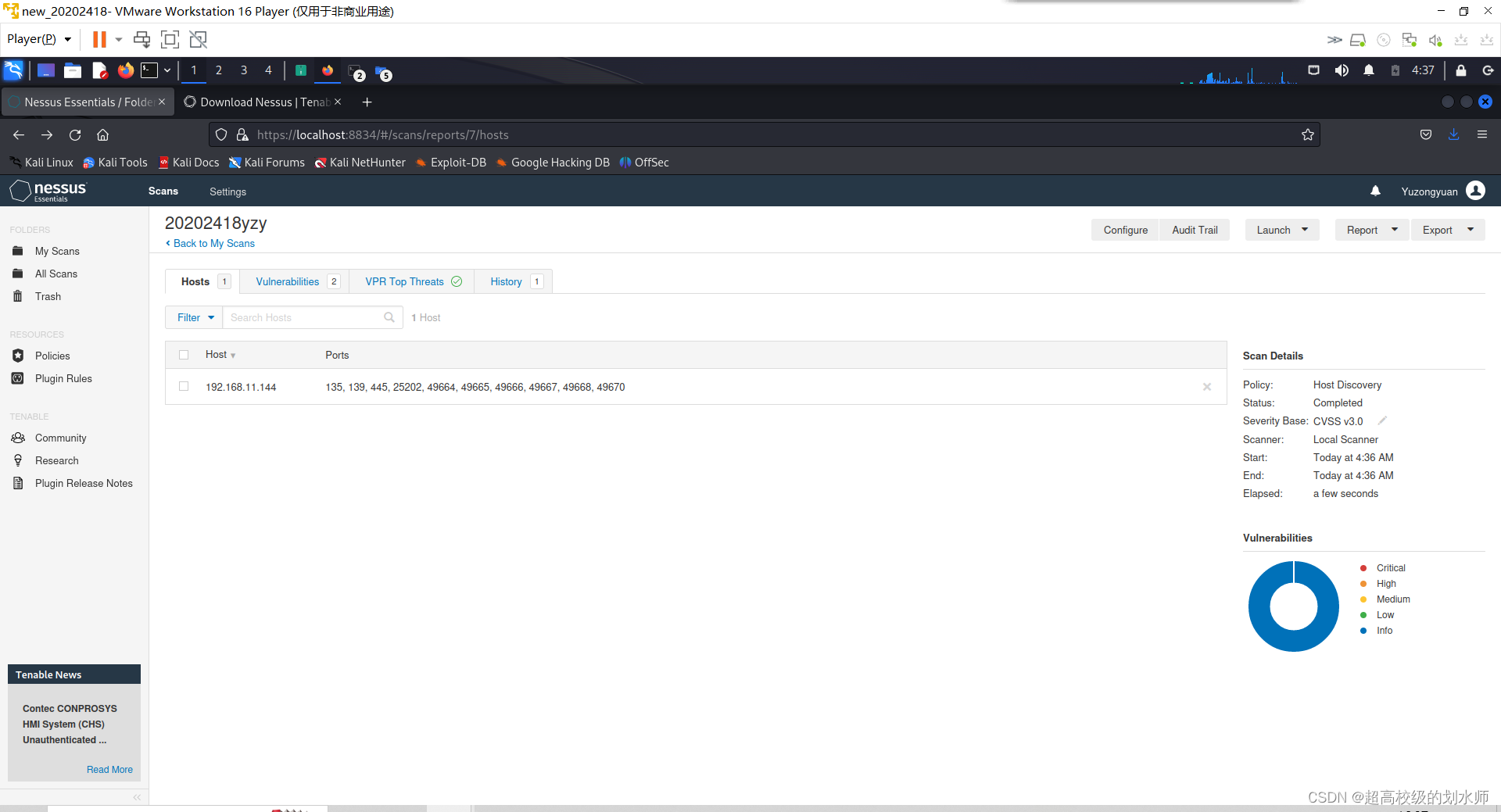

2.4.1 使用Nessus扫描端口

新建任务,如下所示。

运行任务后,等个十几秒就可以发现有结果出来了:

因此,开放的端口有135,139,445,25202,49664, 49665,49666,49667,49668, 49670。

2.4.2 靶机各个端口上网络服务存在哪些安全漏洞

2.4.2.1 135端口

135端口主要用于使用RPC ( Remote Procedure Call,远程过程调用)协议并提供DCOM(分布式组件对象模型)服务,通过RPC可以保证在一台计算机上运行的程序可以顺利地执行远程计算机上的代码;使用IDCOM可以通过网络直接进行通信,能够跨包括HTTP协议在内的多科网络传输,同时这个端口也爆出过不少的漏洞,最严重的就是缓冲区溢出漏洞,曾经疯狂一时的“冲击波”病毒就是利用这个漏洞进行传播的,抓135端口肉鸡之前我们需要开启的

2.4.2.2 139端口和445漏洞

139和445的Samba后门漏洞

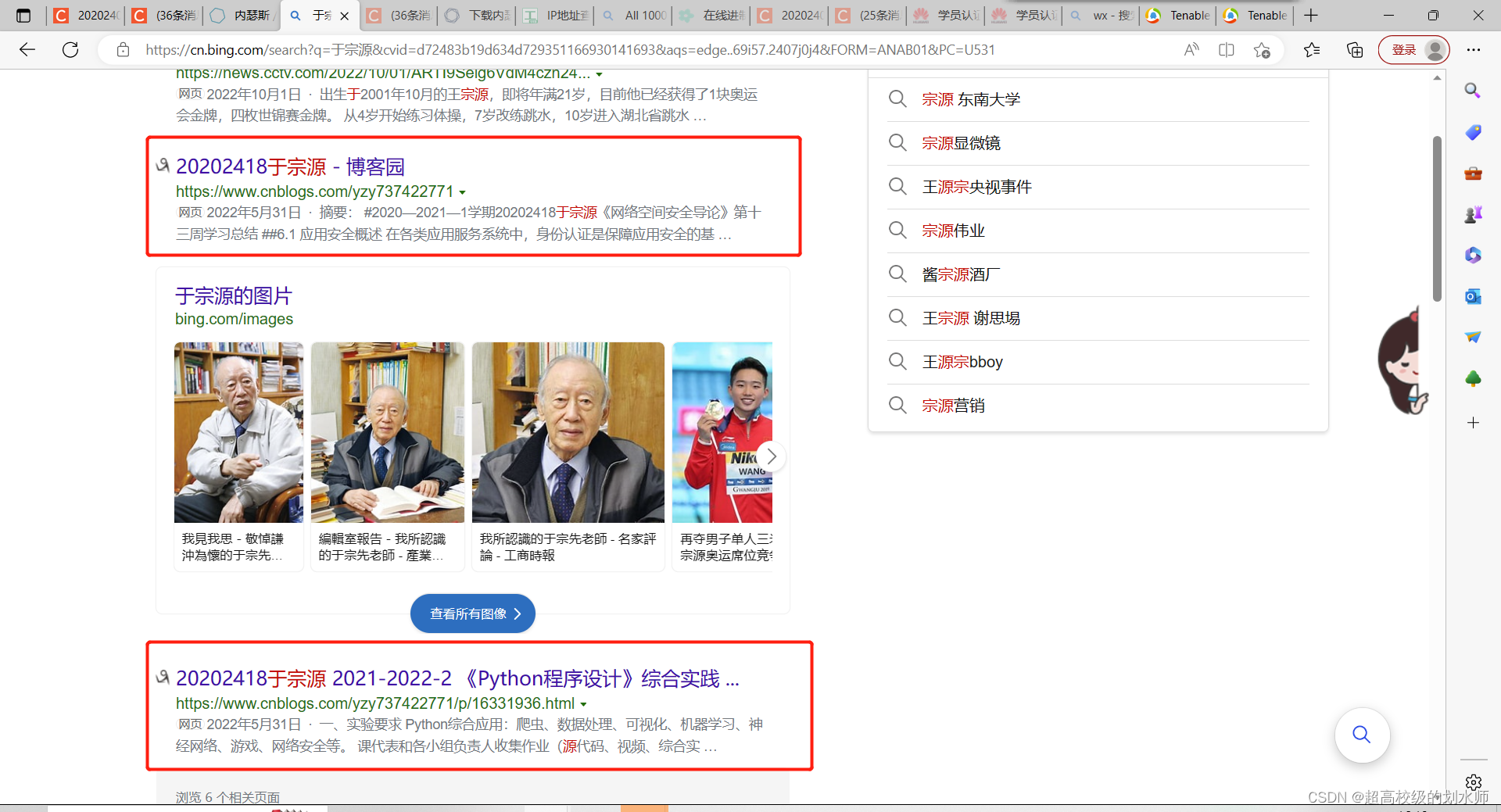

2.5 通过搜索引擎搜索自己在网上的足迹

2.5.1 通过搜索框简单搜索

以自己的名字为关键字,查找出如下结果:

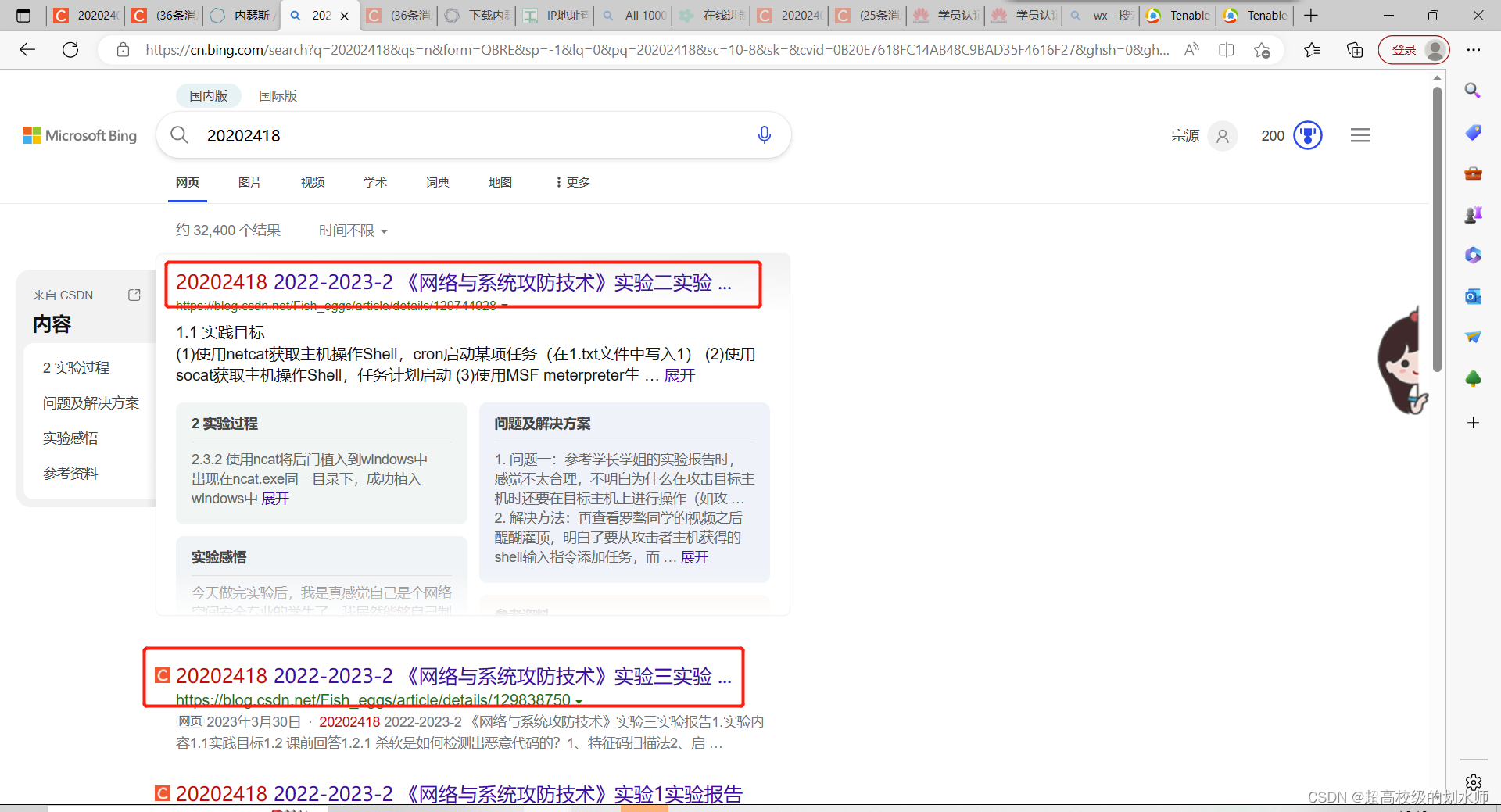

以自己的学号为关键字,查找出如下结果:

发现通过对自己学号和姓名的搜索,能够搜索出来自己上大学以来的学习博客资料,但本来这些都是写出来给大家看的,因此到不存在什么隐私泄露的问题。

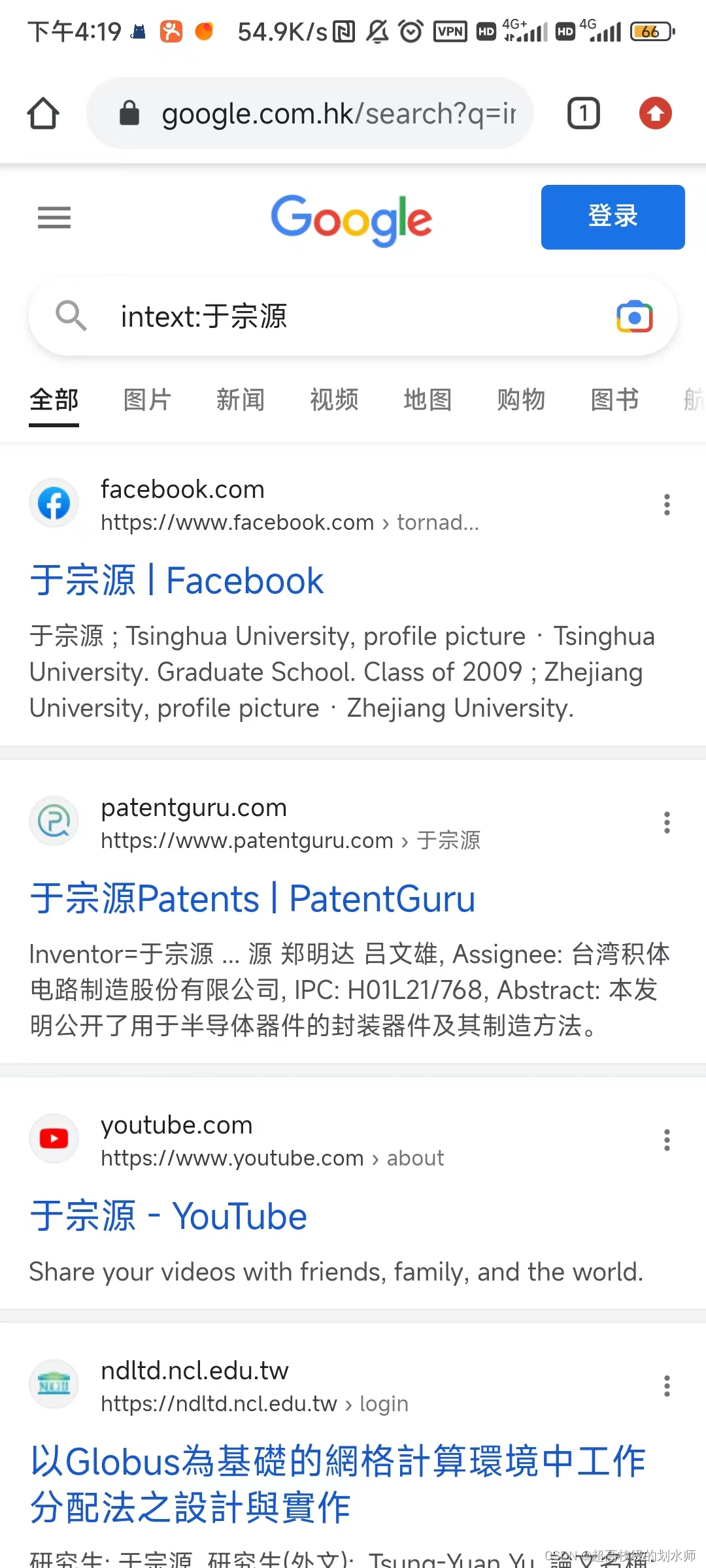

2.5.2 使用Google hacking技术精准搜索

在使用Google hacking技术时必须要用谷歌搜索,而谷歌搜索必须要翻墙,因此我在手机上实现了这个操作。以intext:于宗源为关键词,搜索出如下内容:

在这里搜索出来的东西就非常丰富多彩了,包括感谢信,脸书,还有一个日本古人的资料,但都和我没啥关系,油管也不是我本人。

但是他仍然非常恐怖,要谨慎上网!避免留下隐私痕迹。

3.问题及解决方案

-

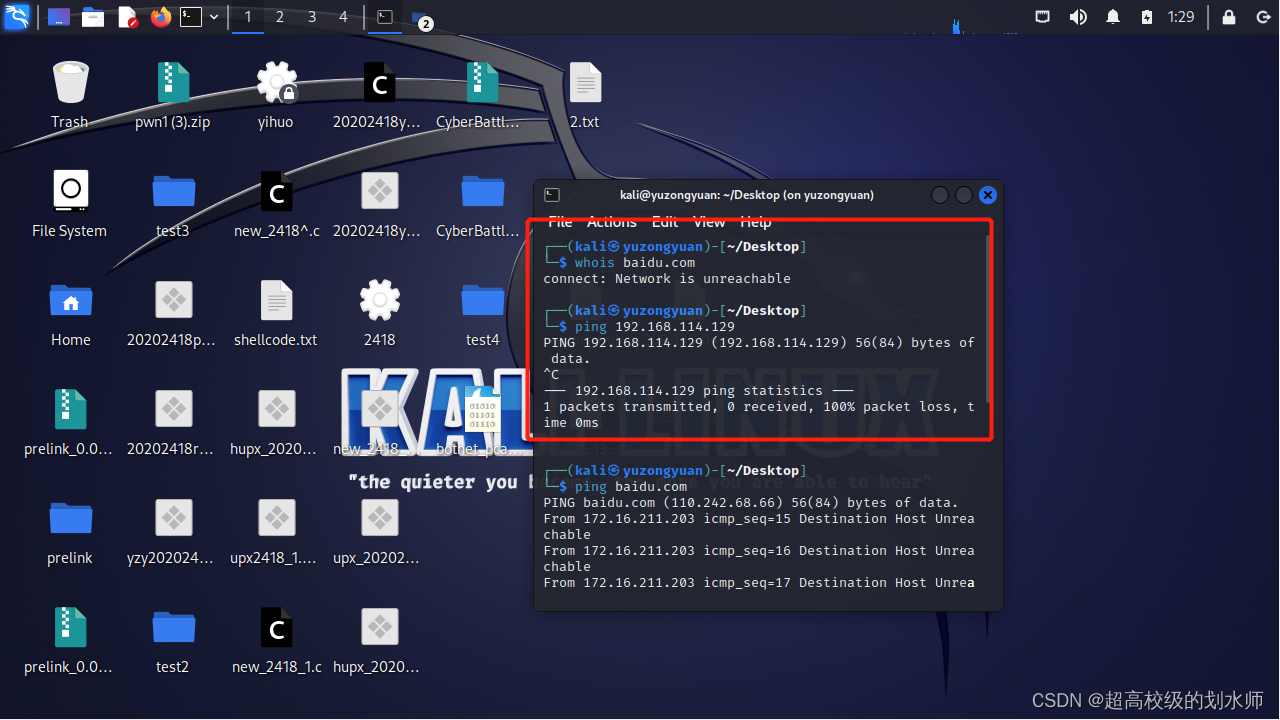

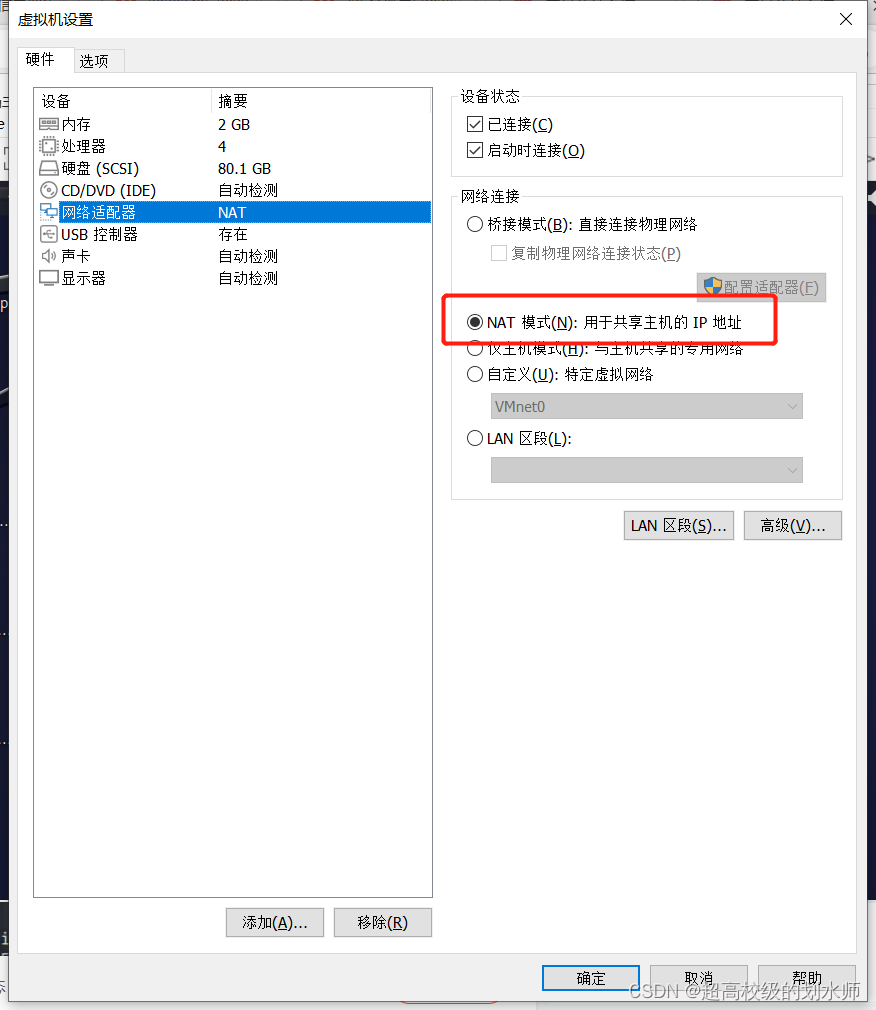

问题1:主机和虚拟机无法相互ping通

-

问题1解决方案:点击vmware的虚拟机设置,找到网络适配器,使用nat模式。

-

问题2:nmap扫描UDP、TCP端口时时间过长,且不出结果

-

问题2解决方案:别用windows的nmap,用Linux的nmap就行了!

-

问题3:微信上的ip地址显示不准确。

-

问题3解决方案:我找错ip地址了!当时做这个实验的时候恰好有个河南警察学院的同学在给我发消息,导致有两个连接数据传输都很大,应该是下面那个ip地址才对,因此微信也是能查出来的。

4.学习感悟、思考等

本次实验相较于前几次实验来说更加简单,但简单归简单,我还是通过这次实验学到了很多知识。在本次实验中,我学会了如何使用linux命令和在线网站查询了域名和IP的相关信息,实验Nmap和Nessus对目标机器进行了全方位扫描,还学习了如何高效使用搜索引擎。通过本次实验,我掌握运用了信息搜集的一些方法,认识到关闭不必要的端口对于系统安全的重要性。通过在网络上搜索个人信息还让我意识到,在互联网世界更要注意个人隐私信息,不要轻易泄露,相关信息如果被恶意搜集利用后果不堪设想。

423

423

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?