VulnHub系列 DC-4靶机详细渗透测试过程

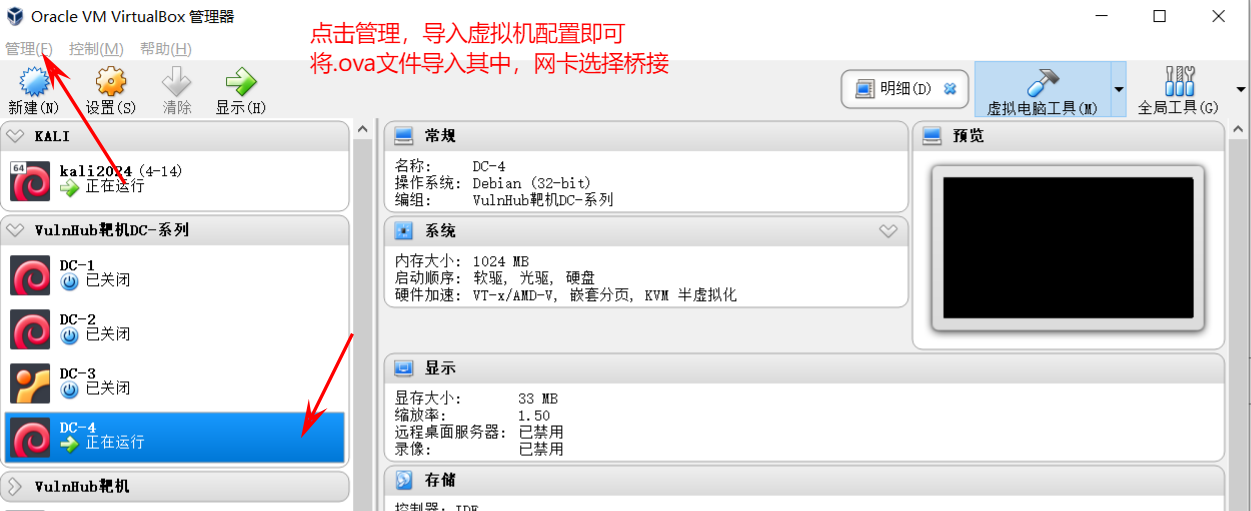

一、将靶机导入到虚拟机当中

靶机地址:

https://download.vulnhub.com/dc/DC-4.zip

二、渗透流程

主机发现

使用arp-scan命令或者nmap命令进行主机发现

端口扫描

nmap -p- 192.168.43.27

开放了22端口和80端口,可以再扫一下服务

nmap -p80,22 -sV -A 192.168.43.27

识别一下web服务,看有什么信息

whatweb http://192.168.43.27

并没有什么有价值的东西可利用,接下来访问Web界面

Web渗透

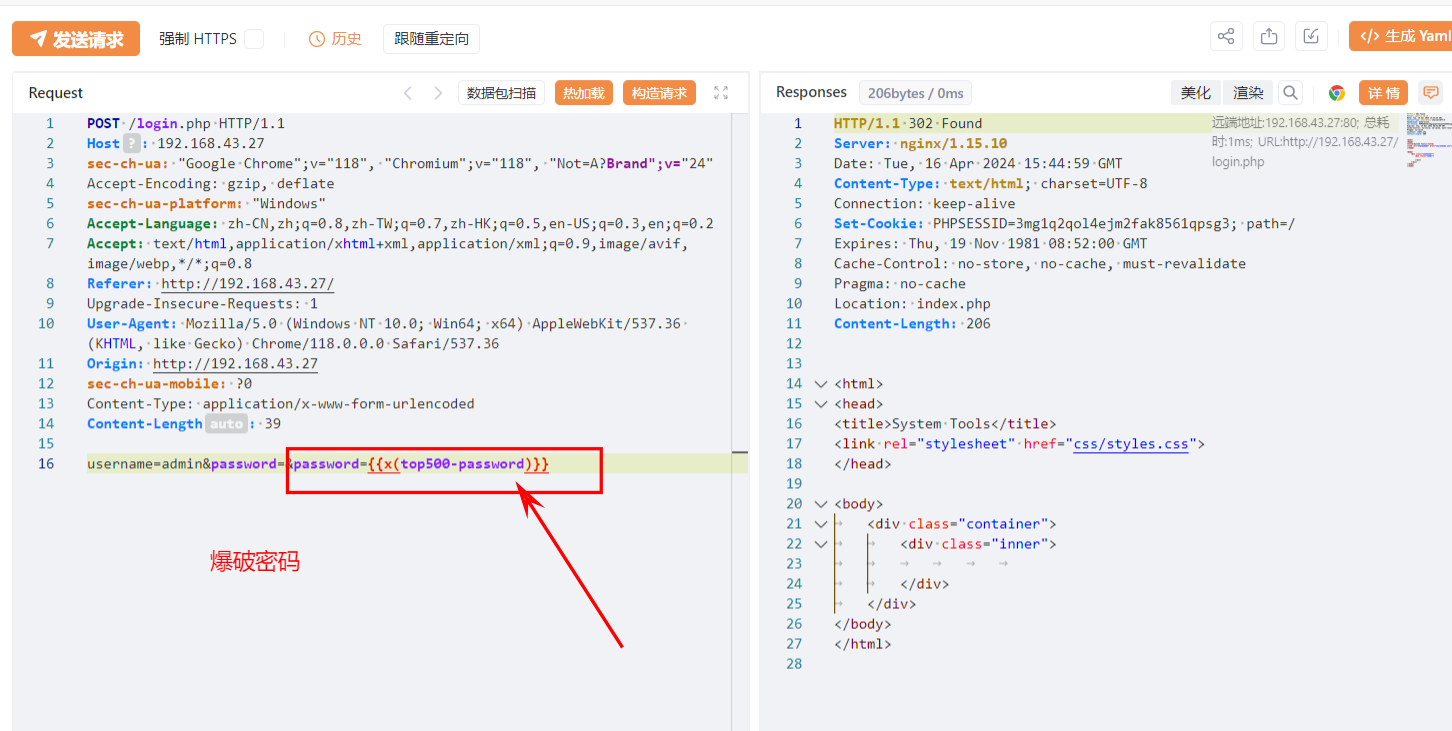

暴力破解

来到web界面,发现为登录界面,根据页面提示为管理员登录,但是通过简单信息收集并没有什么有效的信息,那么直接进行弱口令暴力破解

输入用户名admin,密码随意,抓取登录数据包,进行暴力破解

发送请求,等待即可,根据响应大小判断得到结果,密

本文详细描述了在VulnHub系列DC-4靶机上进行渗透测试的过程,包括主机发现、端口扫描、Web渗透中的暴力破解、命令执行和最终的提权。通过一步步操作,展示了如何利用漏洞获取反弹shell并实现提权。

本文详细描述了在VulnHub系列DC-4靶机上进行渗透测试的过程,包括主机发现、端口扫描、Web渗透中的暴力破解、命令执行和最终的提权。通过一步步操作,展示了如何利用漏洞获取反弹shell并实现提权。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

242

242

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?