目前,Office 文件已经默认禁用宏代码,攻击者开始转向利用其他微软的软件产品来进行恶意 Payload 投递。默认情况下,OneNote 应用也包含在 Office 2019 和 Microsoft 365 软件中,所以 OneNote 文件越来越受到攻击者的青睐。如果有人意外打开恶意 OneNote 文件,就会触发加载恶意 Payload。研究人员发现攻击者在 OneNote 中嵌入恶意脚本或二进制文件,与传统宏代码相比更加灵活。

背景

Microsoft OneNote 是一个数字笔记应用程序,是 Microsoft Office 套件的一部分。OneNote 文件本质上是数字笔记本,其中可以存储各种类型的信息。Microsoft OneNote 还支持用户嵌入外部文件,使用户能够存储视频、图片和可执行文件。当然,微软也阻止某些特定扩展名的嵌入对象,这些扩展名的文件被微软认为是危险的。

攻击者经常通过植入 Payload 来滥用嵌入对象的功能,恶意 OneNote 文件也总是将自身伪装成合法笔记,包含各类图片和按钮。攻击者使用图片来吸引受害者的注意力,攻击者期望毫无戒心的人点击按钮启动恶意 Payload。这种投递方式在 Payload 发送时很受欢迎,利用了人们对合法笔记应用程序的信任。

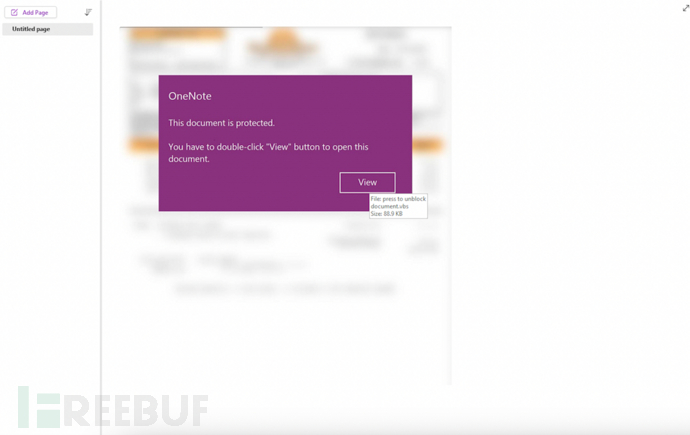

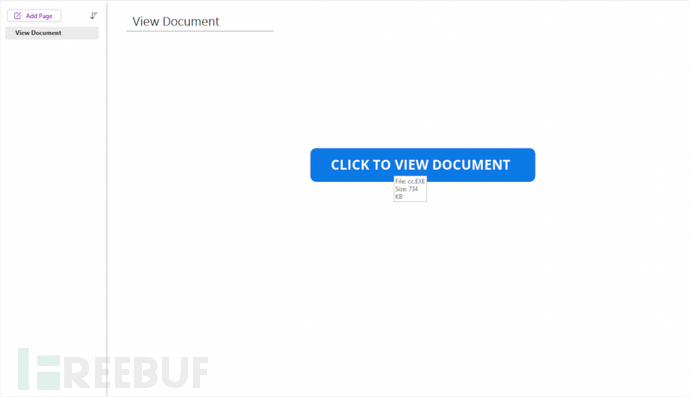

以下为三种不同类型的恶意 OneNote 文件,包含了不同类型的嵌入图片和按钮。通过将鼠标悬停在虚假按钮上,就可以看到 OneNote 文件中植入的 Payload 位置和类型。

示例 OneNote 文件

恶意 OneNote 文件要求受害者点击查看按钮以查看“受保护”的文档,点击后即可执行恶意 VBScript 文件。

示例 OneNote 文件

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

27

27

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?