一款植入间谍软件的伪造Alpine Quest应用被用于针对俄罗斯军方的Android设备,窃取定位数据、通讯录及敏感文件。

安全研究人员发现,热门Android导航应用Alpine Quest的恶意版本携带针对俄罗斯军人的间谍软件。Doctor Web公司的研究人员揭露,这款被篡改的软件内置Android.Spy.1292.origin间谍程序,可收集数据并通过远程指令扩展功能。

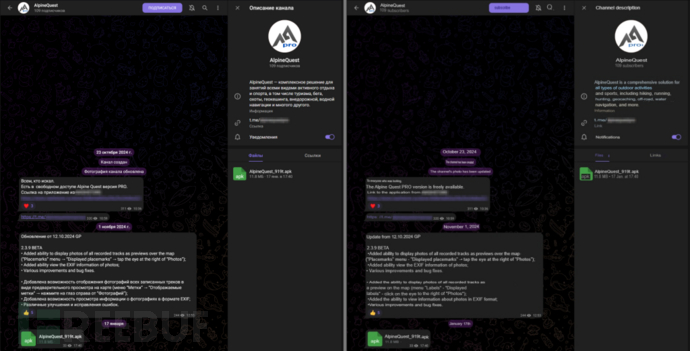

左图:推广恶意Alpine Quest应用的Telegram频道(俄语界面,来源Dr. Web)

右图:通过Yandex AI翻译的英文版界面(来源Hackread.com)

恶意软件传播途径

Alpine Quest原本是户外运动爱好者常用工具,但由于其离线地图功能,也被俄军士兵广泛使用。攻击者利用这一特点,将旧版应用重新打包后,通过伪造的Telegram频道以免费下载形式传播。下载链接指向针对俄罗斯用户的第三方应用商店,该商店将受感染软件标注为应用的"专业版"。

数据窃取机制

安装后,间谍软件会收集各类信息。每次应用启动时,都会将用户的手机号码、账户详情、通讯录、地理位置及设备文件列表发送至远程服务器。部分数据还会传送至攻击者控制的Telegram机器人,包括用户移动时的实时定位更新。

模块化攻击能力

Doctor Web分析显示,该间谍软件不仅限于被动追踪。在识别可用文件后,恶意软件可接收指令下载新模块,用于提取特定内容。从其行为模式看,攻击者特别关注通过Telegram和WhatsApp等通讯应用分享的文档。同时会搜寻Alpine Quest自动生成的locLog文件,该文件详细记录用户移动轨迹。

由于间谍软件捆绑在正常可用的应用版本中,其界面和功能表现正常,得以长期潜伏。模块化设计使其能根据攻击者目标动态扩展能力。

安全防护建议

Doctor Web建议用户避免从非官方渠道下载应用,即使这些渠道声称提供付费功能的免费版本。即使在官方应用商店,也应避免安装非必需应用。此前Google Play和App Store都曾出现过恶意软件绕过审核的案例。

目前尚未确定此次攻击的幕后组织,但历史上类似行动曾与乌克兰黑客组织有关联,包括被称为"乌克兰网络联盟"的Cyber Resistance组织。该组织在2023年曾针对俄军人员配偶窃取敏感个人信息。但本次间谍软件活动的归属仍未得到确认。

231

231

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?