攻击概述

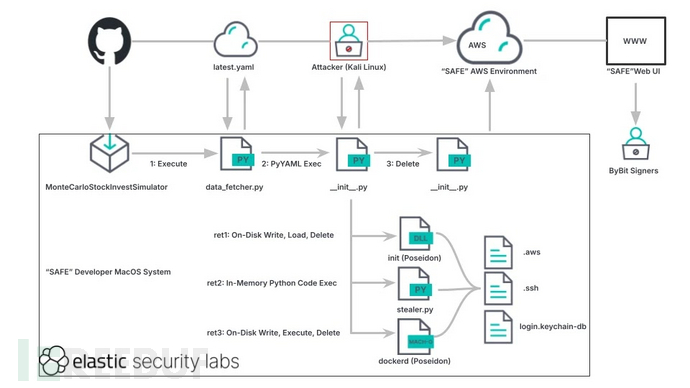

朝鲜国家支持的黑客组织实施了被安全专家称为迄今为止规模最大的加密货币盗窃行动,通过精心设计的攻击链成功窃取约6.25亿美元。该行动入侵了一位知名macOS开发者的工作环境,并利用亚马逊云服务(AWS)基础设施作为跳板。

这项针对多家加密货币交易所同时发起的高级持续性威胁(APT)行动,展现出前所未有的技术协调水平和操作安全性。

入侵路径分析

攻击初始阶段通过针对某加密货币交易平台高级开发者的鱼叉式钓鱼(spear-phishing)实现。该开发者拥有对平台代码库的特权访问权限。

攻击者部署了一种专门针对macOS环境的未公开记录恶意软件变种,该软件通过组合使用启动代理(launch agents)和动态库劫持(dylib hijacking)技术实现持久化驻留。

获得立足点后,攻击者完全掌控了开发者的工作环境,包括获取关键代码仓库和云服务的访问凭证。随后,攻击者转向托管交易平台部分基础设施的多个AWS实例。

技术细节

通过利用开发者的合法AWS凭证,攻击者在系统中部署了额外后门,同时规避了传统检测机制。该攻击行动持续约18天未被发现,直至异常交易模式触发安全警报。

Elastic安全研究人员通过监测多家加密货币交易所的异常网络流量模式识别出此次攻击。分析显示,攻击者使用包含多个代理节点和加密通信通道的复杂命令控制(C2)基础设施来隐藏真实位置。

"这标志着朝鲜网络攻击能力的重大升级,"Elastic研究团队在其分析报告中指出。

攻击执行流程

恶意软件采用多阶段感染机制,初始阶段伪装成看似无害的应用程序更新。执行后会部署以下shell脚本建立持久化:

#!/bin/bash

mkdir -p ~/Library/LaunchAgents/

cat > ~/Library/LaunchAgents/com.trading.updater.plist

Label com.trading.updater

ProgramArguments /usr/bin/python3 $HOME/.hidden/loader.py

RunAtLoad

KeepAlive

EOF

launchctl load ~/Library/LaunchAgents/com.trading.updater.plist

该脚本随后执行基于Python的加载器,从被入侵的AWS S3存储桶获取下一阶段有效载荷。恶意软件采用包括环境检查在内的多种反分析技术来检测虚拟化和调试尝试。

AWS跳板技术尤其值得关注,攻击者利用合法凭证创建临时实例作为转移加密货币钱包数据的中继点。通过将这些合法AWS资源作为流量路由节点,攻击者成功将其活动隐藏在可信云基础设施背后。

研究价值

安全研究人员在受控环境中完整复现了攻击链,为未来检测和防御类似攻击提供了关键见解。该事件凸显了朝鲜相关组织对全球金融机构和加密货币平台构成的持续威胁。

72

72

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?