- 工具介绍

Covenant是一个基于.NET的开源C2服务器,可以通过HTTP/HTTPS 控制Covenant agent,从而实现对目标的远程控制。Covenant agent在与C2通信时,使用base64/AES加密载荷的HTTP隧道构建加密通道。亦可选择使用SSL/TLS标准加密协议,但需自行准备证书,此工具并没有C&C服务端默认SSL证书。

- 工具原理分析

- 工作流程

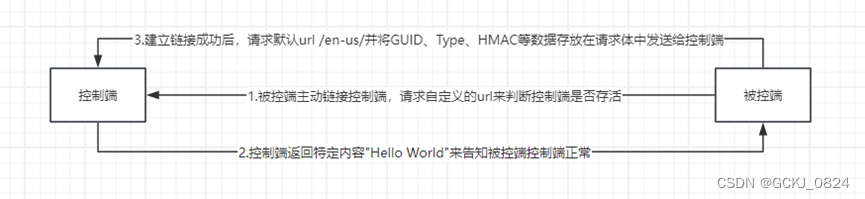

利用Covenant C2工具进行一次完整建联包含3个阶段,流程如下图所示:

- 阶段1:

被控制端主动连接控制端,并使用GET方法请求默认的url:/en-us/index.html、/en-us/docs.html、/en-us/test.html其中之一来判断控制端是否存活。

- 阶段2:

控制端会将特定内容”Hello World”返回给被控制端。

- 阶段3:

当建立连接成功后,被控制端会使用POST方法请求默认url:/en-us/index.html、/en-us/docs.html、/en-us/test.html其中之一,并将<

本文详细解析了Covenant这个.NET开源C2服务器的工作原理,包括其利用HTTP/HTTPS的加密通信机制,以及如何通过行为检测技术如心跳包周期性和默认证书指纹来识别。观成科技强调了针对加密C2工具的智能检测在保障网络安全中的重要性。

本文详细解析了Covenant这个.NET开源C2服务器的工作原理,包括其利用HTTP/HTTPS的加密通信机制,以及如何通过行为检测技术如心跳包周期性和默认证书指纹来识别。观成科技强调了针对加密C2工具的智能检测在保障网络安全中的重要性。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

1万+

1万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?