系统账号清理,将非登录用户的shell设为/sbin/nologin

chattr命令不能保护:/、/dev、/tmp、/var目录

chattr +i /etc/passwd /etc/shadow

lsattr /etc/passwd /etc/shadow

A:文件或目录atime(access time)不可修改(modified)=:更新为指定参数设定

a:即append,设定参数后,只能向文件中添加数据,而不能删除,多用于服务器日志文件安全,只有root才能设定这个属性

c:即compresse,设定文件是否压缩后在储存,读取时需要经过自动解压操作

i:设定文件不能被删除,改名设定链接关系,同时不能写入或新增内容,i参数对于文件系统的安全设置有很大帮助

j即journal,设定此参数使得当通过mount参数:data=ordered或者data=writeback,挂载的文件系统,文件在写入时会先被记录(在journal中)如果filesystem被设定参数为data=journal,则该参数自动失效

u:与s相反,当设定为u时,数据内容其实还存在磁盘中,可以用于undeletion

各参数选项中常用到的是a和i,a选项强制只可添加不可删除,多用于日志系统的安全设定,而i是更为严格的安全设定,只有superaser(root)或具有CAP Linux-IMMUTABIE处理能力(标识)的进程能够施加该选项

chattr +i /etc/passwd /etc/shadow 设定文件/etc/passwd /etc/shadow文件不能被修改、删除、创建链接

lsattr /etc/passwd /etc/shadow 查看效果

chattr -i /etc/passwd /etc/shadow 解锁

lsattr /etc/passwd /etc/shadow 查看文件保护效果

chage -d 0 zhangsan 强制在下次登录时更改密码

export TMOUT=600 全局变量设定600秒后自动注销

su -root 切换root用户,单打su也可以切换至root用户

auth sutt icieut pam.rootok.su

auth required pam-wheel.so.use-uid

认证管理(authentication management ):接受用户名和密码,进而对该用户密码进行认证

账户管理:检查账户是否被允许登陆系统,账号是否已经过期,账号的登录是否有时间段的限制等

控制类型也叫Control Flags,用于PAM验证类型的返回结果

requisite 验证失败时,立即结束整个验证过程返回Fail

sufficient 验证成功时立即返回,不再继续,否则忽略结果并继续

optional 不用于验证,只显示信息(通常用于session类型)

查看su的PAM配置文件:cat /etc/pam.d/su

默认情况下,任何用户都允许使用su命令,有机会反复尝试其他用户(如root)的登陆密码,带来安全风险

为了加强su命令的使用控制,可借助于PAM认证模块,只允许极个别用户使用

PAM(Pluggable Authentication Modules)可插拔式认证模块

service(服务)➡PAM(配置文件)➡pam_*.so

首先要确定哪一项服务,然后加载相应的PAM的配置文件(位于/etc/pam.d下)

最后调用认证文件(位于/lib/security下)进行安全认证

用户访问服务器是,服务器的某一个服务程序把用户的请求发送到PAM模块进行认证

从左到右第三个ALL代表的是新用户身份(sun_as_user,如root);

tail -f /var/log/secare 查看用户提权报考

[root@local host~]#grub2-mkpasswd-pbkdf2 //生成加密密钥

[root@local host~]#cp -rp /boot/grub2/grub.cfg /boot/grub2/grub.cfg.bak

[root@local host~]# cp -rp /etc/grub.d/00_header /etc/grub.d/00_header.bak

vim /etc/grub.d/00_header //将下面内容添加到文件最后

cat <<EOF 在我们使用cat <<EOF时,我们输入完成后们需要在一个新的一行输入EOF结束stdin的输入,EOF必须顶行写,前面不能用制表符或空格

set superuser="root"passwd_pbkdf2 root 复制生成密钥

使用grub2 -mkconfig 命令生成新的grub.cfg配置文件

[root@local host~] vi /etc/securetty

建立/etc/nologin文件,除root账户不受限制,其他用户均受限制

官方网站:http://www.openwall.com/john/

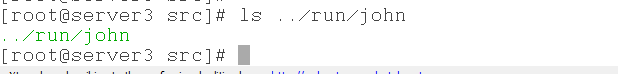

安装JR工具,安装方法make clean系统类型,主程序文件为john

rpm -ivh /mnt/Packages/nmap-xxx.rpm 安装nmap软件包

| nmap | -sT(tcp连接扫描 | 127.0.0.1 192.168.4.0/24 |

| nmap | -sU(udp扫描) | 192.168.4.100-200 |

| nmap | -sP(icmp扫描) |

|

| nmap | -sF(tcp fin扫描) |

|

| nmap | -sS(tcp syn扫描) |

|

| nmap | -p(指定端口扫描) | 21,22扫描多个端口用逗号进行分隔 |

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?