漏洞描述

在2.13.1版本之前的APache APISIX中,攻击者可以通过向受 jwt-auth 插件保护的路由发送不正确的 JSON Web 令牌来通过错误消息响应获取插件配置的机密。依赖库 lua-resty-jwt 中的错误逻辑允许将 RS256 令牌发送到需要 HS256 令牌的端点,错误响应中包含原始密钥值。

漏洞版本

Apache Apisix < 2.13.1

插件开启

在这里给大家演示的是Dashboard页面开启jwt插件。

1、当我们环境搭建完毕后、通过访问http://127.0.0.1:9000 登陆页 默认账号密码 admin admin

jwt-auth 是一个认证插件,它需要与 consumer 一起配合才能工作。

添加 JWT Authentication 到一个 service 或 route。 然后 consumer 将其密钥添加到查询字符串参数、请求头或 cookie 中以验证其请求。

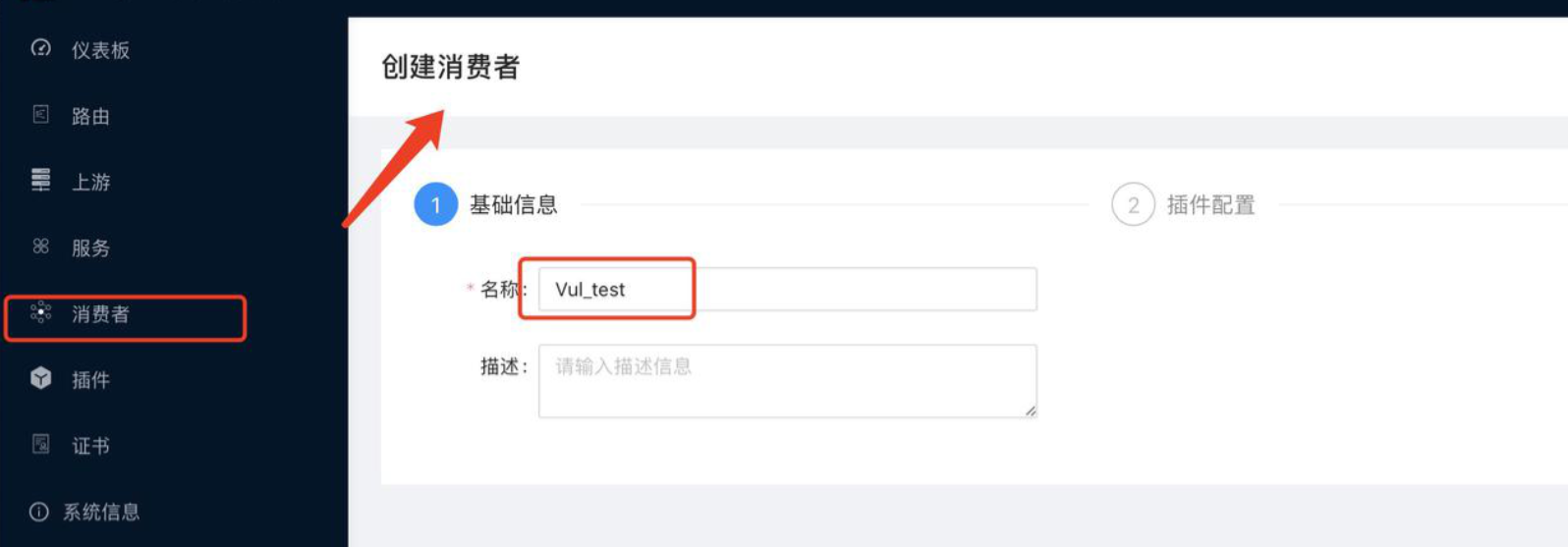

2、我们先创建一个consumer 名称的话 随便写。

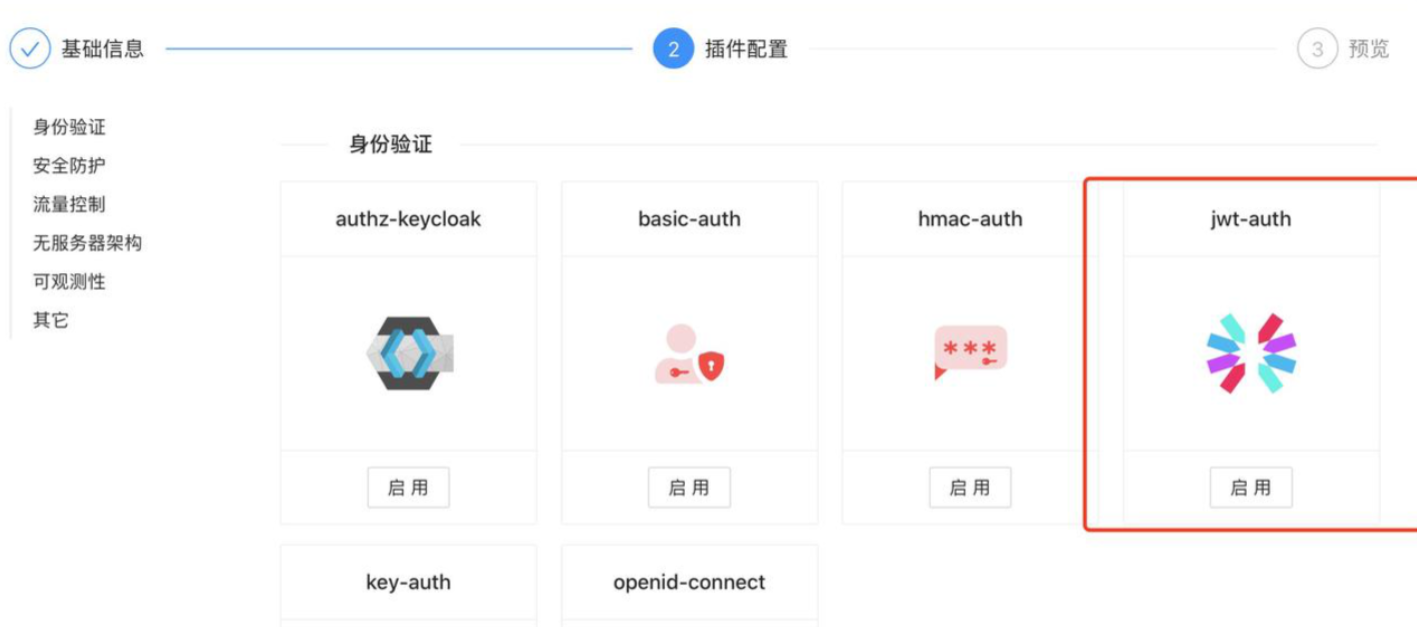

3、点击下一步、启用jwt-auth插件。

将{ “key”: “Vul_test”, “secret”: “admin_admin” } 填写到编辑器里,值的话可以随便写。

算法的默认配置是HS256 。

【相关技术文档】

1、网络安全学习路线

2、电子书籍(白帽子)

3、安全大厂内部视频

4、100份src文档

5、常见安全面试题

6、ctf大赛经典题目解析

7、全套工具包

8、应急响应笔记

4、接下来让我们创建路由。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

4163

4163

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?