系统安全及应用

前言:

学会加强系统账号安全、系统引导和登录安全,理解运用PAM安全应用

废话不多唠 开整

一 :账号安全基本措施

1.1 系统账号清理

将非登录用户的Shell设为/sbin/nologin

锁定长期不使用的账号 'usermod -L ’

删除无用的账号 ‘userdel -r’

锁定账号文件passwd、shadow,用以控制用户(包括root)无法创建删除修改账户

[root@localhost ~]# chattr +i /etc/passwd /etc/shadow

'给passwd和shadow加锁+i'

[root@localhost ~]# lsattr /etc/passwd /etc/shadow

'ls查看attr是否锁定,即查看状态'

----i----------- /etc/passwd '锁定'

----i----------- /etc/shadow '锁定'

+i 进行加锁 -i 解锁

lsattr 查看是否锁定

实操:

[root@localhost ~]# chattr +i /etc/passwd /etc/shadow '给账号文件加锁'

[root@localhost ~]# lsattr /etc/passwd /etc/shadow '查看账号文件状态'

----i----------- /etc/passwd

----i----------- /etc/shadow

[root@localhost ~]# id zhangsan '检查一下测试账号是否存在'

id: zhangsan: no such user '反馈没有'

[root@localhost ~]# useradd lisi '创建lisi'

useradd:无法打开 /etc/passwd '反馈无法打开账号文件去进行修改'

[root@localhost ~]# chattr -i /etc/passwd /etc/shadow '解锁'

[root@localhost ~]# useradd lisi '再次创建lisi'

[root@localhost ~]# passwd lisi

更改用户 lisi 的密码 。

新的 密码:

无效的密码: 密码少于 8 个字符

重新输入新的 密码:

passwd:所有的身份验证令牌已经成功更新。 '成功'

[root@localhost ~]# lsattr /etc/passwd /etc/shadow '此时再查看账号文件状态'

---------------- /etc/passwd

---------------- /etc/shadow

[root@localhost ~]# chattr +i /etc/passwd /etc/shadow '再次加锁'

[root@localhost ~]# userdel lisi '删除lisi'

userdel:无法打开 /etc/passwd '反馈无法删除'

[root@localhost ~]# chattr -i /etc/passwd /etc/shadow '解锁帐号文件'

[root@localhost ~]# userdel lisi '再次删除'

[root@localhost ~]# id lisi '查看lisi'

id: lisi: no such user '删除成功'

[root@localhost ~]# ls /home '查看普通用户的家目录'

gsy lisi 'lisi的家目录还在,因为删除时没有-r递归删除'

[root@localhost ~]# rm -rf /home/lisi '强制删除'

[root@localhost ~]# ls /home

gsy

1.2 密码安全控制

- 设置密码有效期

- 要求用户下次登陆时修改密码

[root@localhost ~]# vim /etc/login.defs '进入默认配置文件'

......

PASS_MAX_DAYS 99999 '默认设置为99999天'

PASS_MAX_DAYS 30 '可以先修改为30天验证'

修改默认配置文件适用于在修改配置文件保存之后的时间点后的用户创建,这个方法不会修改已创建的用户的密码有效期

[root@localhost ~]# tail -3 /etc/shadow '查看账号密码文件的后三行'

tcpdump:!!:18192::::::

gsy:$6$4r65p5GBvUZhGlnz$Cs.RsqZdbDij5eQeIxWRi3f4VERzZFsp1TSkgaURI3d0Beafr8TT//iBETmpgEsW//yoHoqfvL9k2BwmGQlx51::0:'99999':7:::

'用单引号单独标注出来的99999就是gsy用户的密码的有效期'

apache:!!:18213::::::

[root@localhost ~]# useradd lisi '创建lisi'

正在创建信箱文件: 文件已存在

[root@localhost ~]# passwd lisi '设置密码'

更改用户 lisi 的密码 。

新的 密码:

无效的密码: 密码少于 8 个字符

重新输入新的 密码:

passwd:所有的身份验证令牌已经成功更新。

[root@localhost ~]# tail -3 /etc/shadow '查看末尾三行'

gsy:$6$4r65p5GBvUZhGlnz$Cs.RsqZdbDij5eQeIxWRi3f4VERzZFsp1TSkgaURI3d0Beafr8TT//iBETmpgEsW//yoHoqfvL9k2BwmGQlx51::0:99999:7:::

apache:!!:18213::::::

lisi:$6$zpsumHLN$TvYWGP5LO4IVnjMnrEjUqGZeoDr7mtVFMqQ5DRjwTo1X6j5wHvSc7ZlJATPvlH2bFmp3vmZSpnqJ7ZgTL3MSu1:18214:0:'30':7:::

'新创建的lisi的密码有效期为30天'

对已存在的用户的密码有效期设置命令是

[root@localhost ~]# chage -M 时间 用户名

[root@localhost ~]# chage -M 99999 lisi

'设置lisi密码的有效期为99999'

[root@localhost ~]# tail -3 /etc/shadow '查看'

gsy:$6$4r65p5GBvUZhGlnz$Cs.RsqZdbDij5eQeIxWRi3f4VERzZFsp1TSkgaURI3d0Beafr8TT//iBETmpgEsW//yoHoqfvL9k2BwmGQlx51::0:99999:7:::

apache:!!:18213::::::

lisi:$6$zpsumHLN$TvYWGP5LO4IVnjMnrEjUqGZeoDr7mtVFMqQ5DRjwTo1X6j5wHvSc7ZlJATPvlH2bFmp3vmZSpnqJ7ZgTL3MSu1:18214:0:'99999':7:::

密码有效期设置

1.已创建的用户如何设置:chage -M 30

2.未创建的用户如何设置:使用vim编辑器去 /etc/longin.defs文件

login.defs 登录的默认文件

把/etc/login.defs中的有效期恢复为默认日期

#是注释符号,行首有#代表不会执行

# Please note that the parameters in this configuration file control the

# behavior of the tools from the shadow-utils component. None of these

# tools uses the PAM mechanism, and the utilities that use PAM (such as the

# passwd command) should therefore be configured elsewhere. Refer to

# /etc/pam.d/system-auth for more information.

#

# *REQUIRED*

# Directory where mailboxes reside, _or_ name of file, relative to the

# home directory. If you _do_ define both, MAIL_DIR takes precedence.

# QMAIL_DIR is for Qmail

#

#QMAIL_DIR Maildir

MAIL_DIR /var/spool/mail

#MAIL_FILE .mail

# Password aging controls:

#

# PASS_MAX_DAYS Maximum number of days a password may be used.

# PASS_MIN_DAYS Minimum number of days allowed between password changes.

# PASS_MIN_LEN Minimum acceptable password length.

# PASS_WARN_AGE Number of days warning given before a password expires.

#

PASS_MAX_DAYS 99999

PASS_MIN_DAYS 0

PASS_MIN_LEN 5

PASS_WARN_AGE 7

#

# Min/max values for automatic uid selection in useradd

#

UID_MIN 1000

UID_MAX 60000

:wq '保存退出'

[root@localhost ~]# chage --help

用法:chage [选项] 登录

选项:

-d, --lastday 最近日期 将最近一次密码设置时间设为“最近日期”

-E, --expiredate 过期日期 将帐户过期时间设为“过期日期”

-h, --help 显示此帮助信息并推出

-I, --inactive INACITVE 过期 INACTIVE 天数后,设定密码为失效状态

-l, --list 显示帐户年龄信息

-m, --mindays 最小天数 将两次改变密码之间相距的最小天数设为“最小天数”

-M, --maxdays 最大天数 将两次改变密码之间相距的最大天数设为“最大天数”

-R, --root CHROOT_DIR chroot 到的目录

-W, --warndays 警告天数 将过期警告天数设为“警告天数”

实操

[root@localhost ~]# chage -d 0 lisi '代表下一次登陆时及时修改密码'

[root@localhost etc]# su lisi '不带-,会切换用户,不会切换目录'

[lisi@localhost etc]$ exit

[root@localhost etc]# su - lisi '带- ,不仅切换用户,还会切换到用户的家目录'

上一次登录:四 11月 14 14:00:17 CST 2019pts/0 上

[lisi@localhost ~]$ exit

[root@localhost lisi]# su gsy '切换到同级别用户去登录lisi'

[gsy@localhost lisi]$ su lisi

密码:

您需要立即更改密码(root 强制)

为 lisi 更改 STRESS 密码。

(当前)UNIX 密码: '就是当前密码'

新的 密码:

无效的密码: 密码与原来的太相似

新的 密码:

无效的密码: 密码与原来的太相似

新的 密码:

无效的密码: 密码与原来的太相似

su: 已经超出服务重试的最多次数

[gsy@localhost lisi]$

chage -d 0 用户名 下次登陆时及时修改密码(修改的密码不允许连续数字、连续字母,可以为zxc196!@)

1.3 命令历史限制

- 减少记录的命令条数

[root@localhost lisi]# vim /etc/profile '进入/etc/profile'

HOSTNAME=`/usr/bin/hostname 2>/dev/null`

HISTSIZE=1000 '默认为1000,可以修改为200,减少历史命令缓存'

- 注销时自动清空命令历史

[root@localhost /]# vim ~/.bash_logout

'进入root家目录~中的注销变量文件去配置'

# ~/.bash_logout

history -c '增加'

clear '增加'

[root@localhost /]# source ~/.bash_logout

'使配置文件生效'

~

1.4 终端自动注销

- 闲置600s后自动注销

[root@localhost /]# vim ~/.bash_profile '编辑root家目录的环境变量'

# .bash_profile

# Get the aliases and functions

if [ -f ~/.bashrc ]; then

. ~/.bashrc

fi

'export TIMOUT=600' '单引号不含,此处为增加项,超过600s会自动注销'

# User specific environment and startup programs

PATH=$PATH:$HOME/bin

export PATH

注销时间不要太快,不然不好修改回来

二 : 使用su命令切换用户

2.1 用途及用法

- 用途: Substitute User, 切换用户

格式:

[root@localhost /]# su - 目标用户

用法:

su [选项] [-] [USER [参数]...]

将有效用户 id 和组 id 更改为 USER 的 id。

单个 - 视为 -l。如果未指定 USER,将假定为 root。

选项:

-m, -p, --preserve-environment 不重置环境变量

-g, --group <组> 指定主组

-G, --supp-group <组> 指定一个辅助组

-, -l, --login 使 shell 成为登录 shell

-c, --command <命令> 使用 -c 向 shell 传递一条命令

--session-command <命令> 使用 -c 向 shell 传递一条命令

而不创建新会话

-f, --fast 向shell 传递 -f 选项(csh 或 tcsh)

-s, --shell <shell> 若 /etc/shells 允许,则运行 shell

-h, --help 显示此帮助并退出

-V, --version 输出版本信息并退出

2.2 密码验证

- root切换到任意用户,不用验证密码

- 普通用户切换到其他用户,需要验证目标用户的密码

[root@localhost /]# su - gsy '带-选项标识将使用目标用户的登录shell环境'

上一次登录:四 11月 14 14:16:48 CST 2019pts/0 上

[gsy@localhost ~]$ su - root

密码:

上一次登录:四 11月 14 14:28:57 CST 2019pts/0 上

[root@localhost ~]# whoami

root

[root@localhost ~]#

2.3 限制使用su命令的用户

- 将允许使用su命令的用户加入wheel组,在wheel组内的用户才可以使用su切换用户命令

[root@localhost ~]# id gsy

uid=1000(gsy) gid=1000(gsy) 组=1000(gsy)

[root@localhost ~]# cat /etc/group | grep wheel

wheel:x:10:

[root@localhost ~]# cat /etc/gshadow | grep wheel

wheel:::

[root@localhost ~]# gpasswd -a gsy wheel

正在将用户“gsy”加入到“wheel”组中

[root@localhost ~]# id gsy

uid=1000(gsy) gid=1000(gsy) 组=1000(gsy),10(wheel)

[root@localhost ~]# cat /etc/group | grep wheel

wheel:x:10:gsy

[root@localhost ~]# cat /etc/gshadow | grep wheel

wheel:::gsy

- 启用pam_wheel认证模块

[root@localhost ~]# vim /etc/pam.d/su

%PAM-1.0

auth sufficient pam_rootok.so

# Uncomment the following line to implicitly trust users in the "wheel" group.

#auth sufficient pam_wheel.so trust use_uid

# Uncomment the following line to require a user to be in the "wheel" group.

#auth required pam_wheel.so use_uid '把#删掉即可启用'

auth substack system-auth

auth include postlogin

account sufficient pam_succeed_if.so uid = 0 use_uid quiet

account include system-auth

password include system-auth

session include system-auth

session include postlogin

session optional pam_xauth.so

记得wq保存退出

pam.su需要手动开启,在没有开启的时候,是默认所有用户都可以使用su去切换到别的用户,即使不在wheel中的用户也可以使用su

[root@localhost pam.d]# id gsy '查看gsy在哪组'

uid=1000(gsy) gid=1000(gsy) 组=1000(gsy),10(wheel)

[root@localhost pam.d]# id lisi '查看lisi在哪组'

uid=1001(lisi) gid=1001(lisi) 组=1001(lisi)

[root@localhost pam.d]# id root '查看root,不在wheel'

uid=0(root) gid=0(root) 组=0(root)

[root@localhost pam.d]# su gsy '直接切换到普通用户'

[gsy@localhost pam.d]$ su lisi '切换同级别用户'

密码:

[lisi@localhost pam.d]$ su gsy 'lisi切换到gsy'

密码:

su: 拒绝权限 'su拒绝权限'

[lisi@localhost pam.d]$ su root 'lisi切换root'

密码:

su: 拒绝权限

[lisi@localhost pam.d]$ exit '返回上个用户'

exit

[gsy@localhost pam.d]$ exit '返回上个用户'

exit

[root@localhost pam.d]# gpasswd -a lisi wheel '把lisi加入到wheel组'

正在将用户“lisi”加入到“wheel”组中

[root@localhost pam.d]# su lisi

[lisi@localhost pam.d]$ su gsy '再次切换到gsy'

密码:

[gsy@localhost pam.d]$ '切换成功'

2.4 查看su操作记录

- 安全日志文件; /var/log/secure

[root@localhost /]# cd /var/log

[root@localhost log]# ls

anaconda dmesg lastlog qemu-ga sssd wtmp yum.log

audit dmesg.old libvirt rhsm tallylog Xorg.0.log

boot.log firewalld maillog sa tuned Xorg.0.log.old

btmp gdm messages samba vmware-vgauthsvc.log.0 Xorg.1.log

chrony glusterfs ntpstats 'secure' vmware-vmsvc.log Xorg.1.log.old

cron grubby_prune_debug pluto speech-dispatcher vmware-vmusr.log Xorg.2.log

cups httpd ppp spooler wpa_supplicant.log Xorg.9.log

三 : Liunx中的PAM安全认证

3.1 su命令的安全隐患

- su命令的安全隐患

默认情况下,任何用户都允许使用su命令,从而恶意用户有机会反复尝试其他用户(如root)的登录密码,带来安全风险

为了加强su命令的使用控制,可以借助于PAM认证模块,只允许极个别用户使用su命令进行切换

PAM(Pluggable Authentication Modules)可拔插式认证模块,它是一种高效而且灵活便利的用户级别的认证方式,也是当前Linux服务器普遍使用的认证方式

3.2 PAM认证原理

- PAM认证一般遵循的顺序:Service(服务)>PAM(配置文件)>pam_*.so

PAM认证首先要确定哪一项服务,然后加载相应的PAM的配置文件(位于/etc/pam.d下),最后调用认证文件(位于/lib/security下)进行安全认证

用户访问服务器的时候,服务器的某一个服务程序把用户的请求发送到PAM模块进行认证

不同的应用程序所对应的PAM模块也是不同的

.so 为结尾的就是模块文件

3.3 PAM认证的构成

- 查看某个程序是否支持PAM认证,可以用ls命令进行查看/etc/pam.d,然后管道符号检索想要查询的程序;例如查看su是否支持PAM模块认证

ls /etc/pam.d | grep su

查看su的PAM配置文件:cat /etc/pam.d/su

每一行都是独立的认证过程

每一行可以区分为三个字段

认证类型

控制类型

PAM模块及其参数

3.4 PAM安全认证流程

- 控制类型也可以乘坐Control Flags,用于PAM验证类型的返回结果

1.required验证失败时仍然继续,但返回Fail

2.requisite验证失败则立即结束整个验证过程,返回fail(最重要的一步)

3.sufficient验证成功则立即返回,不再继续,否则忽略结果并继续

4.optional不用于验证,只显示信息(通常用session类型)

四 : 使用sudo机制提升权限

4.1 su命令的缺点

默认情况下,任何用户都允许使用su命令,从而恶意用户有机会反复尝试其他用户(如root)的登录密码,带来安全风险

4.2 sudo命令的用途及用法

用途:以其他用户身份(如root)执行授权的命令

用法:sudo 授权命令

4.3 配置sudo授权

visudo命令 或者 vim /etc/sudoers

记录格式: 用户 主机名列表 = 命令程序列表

[root@localhost log]# visudo

......

用户 主机名列表 = 命令程序列表

%wheel ALL = NOPASSWD:ALL

jerry localhost = /sbin/ifconfig

syrianer localhost = /sbin/*,!/sbin/ifconfig,!/sbin/route

'可以使用通配符号*和取反符号!'

Cmnd_Alias PKGTOOLS = /bin/rpm,/usr/bin/yum

mike localhost = PKGTOOLS

备注:

可以使用通配符号*和取反符号!

用户与主机名列表间用制表符隔开,=号左右有空格,命令程序列表中若是有两个及以上命令,命令与命令之间用逗号隔开,

命令程序要写绝对路径,用which查看为准

主机名用hostname查看

百分号开头代表组

localhost 指本地主机名

!/sbin/ifconfig 除了/sbin/ifconfig

cmnd_alias 命令别名 PKGTOOLS (中文意包装水池) 别名,相当于把相关的命令编排到一个组内,可以用于主机名列表处=别名

类似别名还包括user_Alias、Host_Alias

[root@localhost gsy]# id gsy '查看gsy的id'

uid=1000(gsy) gid=1000(gsy) 组=1000(gsy)

[root@localhost gsy]# id lisi '查看lisi的id'

id: lisi: no such user '没有lisi'

[root@localhost gsy]# useradd lisi '创建测试用户lisi'

[root@localhost gsy]# passwd lisi

更改用户 lisi 的密码 。

新的 密码:

无效的密码: 密码未通过字典检查 - 它没有包含足够的不同字符

重新输入新的 密码:

passwd:所有的身份验证令牌已经成功更新。

[root@localhost gsy]# id lisi '查看lisi的id'

uid=1001(lisi) gid=1001(lisi) 组=1001(lisi)

[root@localhost gsy]# ifconfig '以修改ip地址为例,先查看ip地址'

ens33: flags=4163<UP,BROADCAST,RUNNING,MULTICAST> mtu 1500

inet 192.168.139.153 netmask 255.255.255.0 broadcast 192.168.139.255

inet6 fe80::413b:c9ad:e0e:1afc prefixlen 64 scopeid 0x20<link>

ether 00:0c:29:d6:c0:8a txqueuelen 1000 (Ethernet)

RX packets 741 bytes 574698 (561.2 KiB)

RX errors 0 dropped 0 overruns 0 frame 0

TX packets 332 bytes 31777 (31.0 KiB)

TX errors 0 dropped 0 overruns 0 carrier 0 collisions 0

[root@localhost gsy]# su lisi

[lisi@localhost gsy]$ ifconfig ens33 10.10.10.10 '先正常的输入修改ip地址命令'

SIOCSIFADDR: 不允许的操作

SIOCSIFFLAGS: 不允许的操作 '反馈无法执行,没有权限'

[lisi@localhost gsy]$ sudo ifconfig ens33 10.10.10.10 'sudo提权执行'

我们信任您已经从系统管理员那里了解了日常注意事项。

总结起来无外乎这三点:

#1) 尊重别人的隐私。

#2) 输入前要先考虑(后果和风险)。

#3) 权力越大,责任越大。

[sudo] lisi 的密码:

lisi 不在 sudoers 文件中。此事将被报告。 '反馈说lisi不再sudoers文件,后面会去查看这个文件'

[lisi@localhost gsy]$ cd /

[lisi@localhost /]$ sudo -l '查看sudo权限'

[sudo] lisi 的密码:

对不起,用户 lisi 不能在 localhost 上运行 sudo。 '显示lsii不可以使用sudo'

[lisi@localhost /]$ su root

密码:

[root@localhost /]# gpasswd -a lisi wheel '把lisi加入wheel组内'

正在将用户“lisi”加入到“wheel”组中

[root@localhost /]# id lisi

uid=1001(lisi) gid=1001(lisi) 组=1001(lisi),10(wheel)

[root@localhost /]# su lisi

[lisi@localhost /]$ ifconfig ens33 10.10.10.10

SIOCSIFADDR: 不允许的操作

SIOCSIFFLAGS: 不允许的操作

[lisi@localhost /]$ sudo ifconfig ens33 10.10.10.10

我们信任您已经从系统管理员那里了解了日常注意事项。

总结起来无外乎这三点:

#1) 尊重别人的隐私。

#2) 输入前要先考虑(后果和风险)。

#3) 权力越大,责任越大。

[sudo] lisi 的密码:

SIOCSIFADDR: 文件已存在

[lisi@localhost /]$ ifconfig

ens33: flags=4163<UP,BROADCAST,RUNNING,MULTICAST> mtu 1500

inet 10.10.10.10 netmask 255.0.0.0 broadcast 10.255.255.255

inet6 fe80::413b:c9ad:e0e:1afc prefixlen 64 scopeid 0x20<link>

ether 00:0c:29:d6:c0:8a txqueuelen 1000 (Ethernet)

RX packets 2581 bytes 697151 (680.8 KiB)

RX errors 0 dropped 0 overruns 0 frame 0

TX packets 525 bytes 50661 (49.4 KiB)

TX errors 0 dropped 0 overruns 0 carrier 0 collisions 0

[lisi@localhost /]$ sudo -l

[sudo] lisi 的密码:

匹配 %2$s 上 %1$s 的默认条目:

!visiblepw, always_set_home, match_group_by_gid, env_reset, env_keep="COLORS DISPLAY HOSTNAME HISTSIZE KDEDIR LS_COLORS",

env_keep+="MAIL PS1 PS2 QTDIR USERNAME LANG LC_ADDRESS LC_CTYPE", env_keep+="LC_COLLATE LC_IDENTIFICATION LC_MEASUREMENT LC_MESSAGES",

env_keep+="LC_MONETARY LC_NAME LC_NUMERIC LC_PAPER LC_TELEPHONE", env_keep+="LC_TIME LC_ALL LANGUAGE LINGUAS _XKB_CHARSET XAUTHORITY",

secure_path=/sbin\:/bin\:/usr/sbin\:/usr/bin

用户 lisi 可以在 localhost 上运行以下命令:

(ALL) ALL

这个时候查询一下sudoers文件;即/etc/sudoers,使用lisi去vim /etc/sudoers会提示权限不足,需要su到root再去vim

[root@localhost /]# grep -v "^#" /etc/sudoers >> 1.txt

'这个命令是把/etc/sudoers中有效指令输入到1.txt中'

[root@localhost /]# cat 1.txt

Defaults !visiblepw

Defaults always_set_home

Defaults match_group_by_gid

Defaults env_reset

Defaults env_keep = "COLORS DISPLAY HOSTNAME HISTSIZE KDEDIR LS_COLORS"

Defaults env_keep += "MAIL PS1 PS2 QTDIR USERNAME LANG LC_ADDRESS LC_CTYPE"

Defaults env_keep += "LC_COLLATE LC_IDENTIFICATION LC_MEASUREMENT LC_MESSAGES"

Defaults env_keep += "LC_MONETARY LC_NAME LC_NUMERIC LC_PAPER LC_TELEPHONE"

Defaults env_keep += "LC_TIME LC_ALL LANGUAGE LINGUAS _XKB_CHARSET XAUTHORITY"

Defaults secure_path = /sbin:/bin:/usr/sbin:/usr/bin

root ALL=(ALL) ALL

%wheel ALL=(ALL) ALL '在wheel组内的用户可以在所有主机执行所有操作'

[root@localhost /]# vim /etc/sudoers 'vim进入配置文件'

## Allow root to run any commands anywhere

root ALL=(ALL) ALL

## Allows members of the 'sys' group to run networking, software,

## service management apps and more.

# %sys ALL = NETWORKING, SOFTWARE, SERVICES, STORAGE, DELEGATING, PROCESSES, LOCATE, DRIVERS

## Allows people in group wheel to run all commands

%wheel ALL=(ALL) ALL '这个命令,上面是解释'

## Same thing without a password

# %wheel ALL=(ALL) NOPASSWD: ALL

可以在/etc/sudoers 中手动配置一个条目

[root@localhost /]# which ifconfig '先which查找到命令的绝对路径'

/usr/sbin/ifconfig

[root@localhost /]# hostname '查看hostname'

localhost.localdomain

[root@localhost /]# vim /etc/sudoers

## Allow root to run any commands anywhere

root ALL=(ALL) ALL

lisi localhost = /usr/sbin/ifconfig '新加入这一行'

## Allows members of the 'sys' group to run networking, software,

## service management apps and more.

# %sys ALL = NETWORKING, SOFTWARE, SERVICES, STORAGE, DELEGATING, PROCESSES, LOCATE, DRIVERS

## Allows people in group wheel to run all commands

%wheel ALL=(ALL) ALL

:wq! 保存

[root@localhost /]# gpasswd -d lisi wheel '把lisi从wheel删除'

正在将用户“lisi”从“wheel”组中删除

[root@localhost /]# id lisi

uid=1001(lisi) gid=1001(lisi) 组=1001(lisi)

[root@localhost /]# su lisi '切换lisi'

[lisi@localhost /]$ ifconfig ens33 13.13.13.13i '直接使用命令'

SIOCSIFADDR: 不允许的操作

SIOCSIFFLAGS: 不允许的操作

[lisi@localhost /]$ sudo ifconfig ens33 13.13.13.13 '加上sudo'

[sudo] lisi 的密码:

[lisi@localhost /]$ ifconfig '查看ens33配置,发现已修改'

ens33: flags=4163<UP,BROADCAST,RUNNING,MULTICAST> mtu 1500

inet 13.13.13.13 netmask 255.0.0.0 broadcast 13.255.255.255

inet6 fe80::413b:c9ad:e0e:1afc prefixlen 64 scopeid 0x20<link>

ether 00:0c:29:d6:c0:8a txqueuelen 1000 (Ethernet)

RX packets 4927 bytes 874213 (853.7 KiB)

RX errors 0 dropped 0 overruns 0 frame 0

TX packets 812 bytes 95433 (93.1 KiB)

TX errors 0 dropped 0 overruns 0 carrier 0 collisions 0

[lisi@localhost /]$ sudo -l '再次查看sudo的权限'

匹配 %2$s 上 %1$s 的默认条目:

!visiblepw, always_set_home, match_group_by_gid, env_reset, env_keep="COLORS DISPLAY HOSTNAME HISTSIZE KDEDIR LS_COLORS",

env_keep+="MAIL PS1 PS2 QTDIR USERNAME LANG LC_ADDRESS LC_CTYPE", env_keep+="LC_COLLATE LC_IDENTIFICATION LC_MEASUREMENT LC_MESSAGES",

env_keep+="LC_MONETARY LC_NAME LC_NUMERIC LC_PAPER LC_TELEPHONE", env_keep+="LC_TIME LC_ALL LANGUAGE LINGUAS _XKB_CHARSET XAUTHORITY",

secure_path=/sbin\:/bin\:/usr/sbin\:/usr/bin

用户 lisi 可以在 localhost 上运行以下命令:

(root) /usr/sbin/ifconfig '可用权限'

[lisi@localhost /]$

4.4 查看sudo操作记录

需启用Defaults logfile配置

默认日志文件: /var/log/sudo

[root@localhost ~]# visudo '或者 vim /etc/sudoers也可以'

......

## Allow root to run any commands anywhere

root ALL=(ALL) ALL

lisi localhost = /usr/sbin/ifconfig

Defaults logfile = "/var/log/sudo" '输入设置'

## Allows members of the 'sys' group to run networking, software,

在启用默认配置文件/var/log/sudo后进行的sduo操作都会在此文件内记录

[root@localhost ~]# cat /var/log/sudo

Nov 14 19:24:15 : lisi : TTY=pts/1 ; PWD=/home/lisi ; USER=root ;

COMMAND=/sbin/ifconfig ens33 14.14.14.14

Nov 14 19:25:00 : lisi : TTY=pts/1 ; PWD=/home/lisi ; USER=root ; COMMAND=list

Nov 14 19:28:28 : lisi : TTY=pts/1 ; PWD=/home/lisi ; USER=root ;

COMMAND=/sbin/ifconfig ens33 15.15.15.15

输入错误的用户或密码就会退出去,正确则会安全进入

五 : 开关机安全控制

5.1 调整BIOS引导设置

将第一引导设备设为当前系统所在硬盘

禁止从其他设备(光盘、U盘、网络)引导系统

将安全级别设为isetup,并设置管理员密码

备注:禁止从其他设备引导系统操作,感觉若是出现忘记root密码就可能无法从光驱去修改,所以还是谨慎操作

5.2 GRUB限制

使用grub2-mkpasswd-pbkdf2生成密钥

修改/etc/grub.d/00_header文件中,添加密码记录

生成新的grub.cfg配置文件

pbkdf2 是一种算法

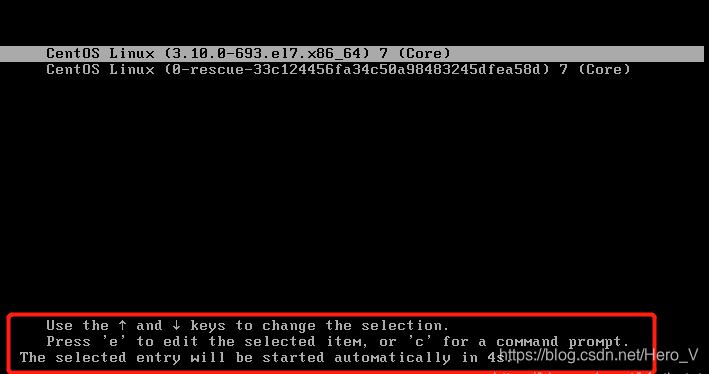

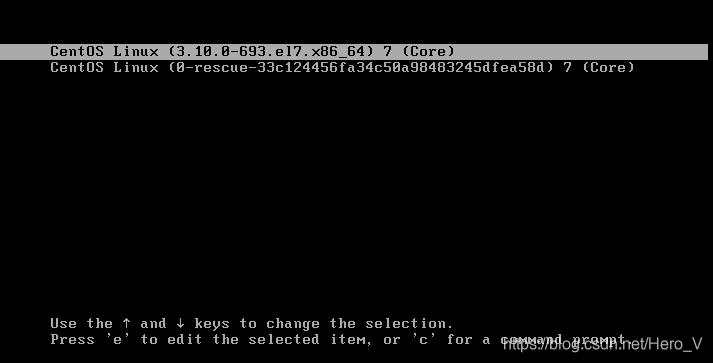

使用方向键来改变选择。按“e”来编辑选择的项目,或“c”作为命令提示符。所选条目将在4s中自动启动

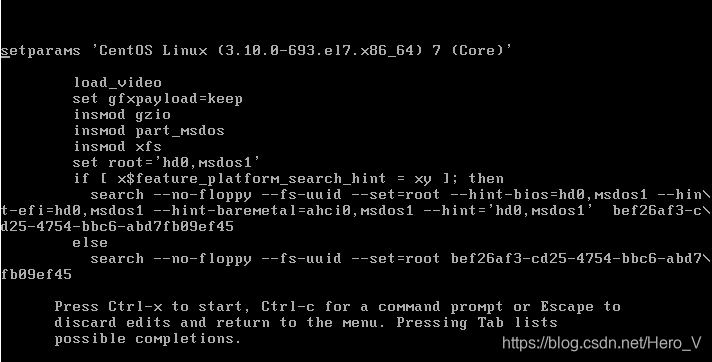

按e的界面

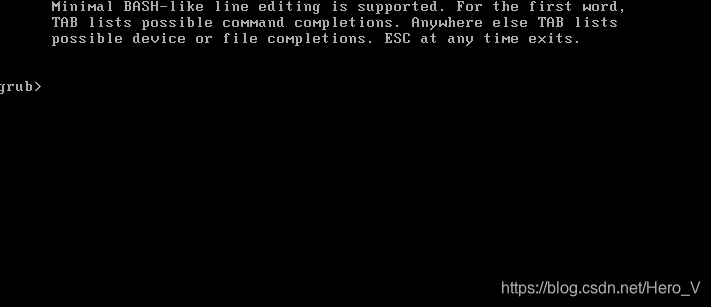

按c的界面

直接就可以进入编辑,可以对其进行设置密码,以保证安全性

设置grub密码步骤:

[root@localhost ~]# cd /boot/grub2 '切换到内核/boot/grub2目录'

[root@localhost grub2]# ls '查看'

device.map fonts grub.cfg grubenv i386-pc locale

[root@localhost grub2]# cp /boot/grub2/grub.cfg /boot/grub2/grub.cfg.bak '做操作前先把配置文件备份一份,防止做错无法恢复'

[root@localhost grub2]# ls '查看'

device.map fonts grub.cfg 'grub.cfg.bak' grubenv i386-pc locale '备份配置文件成功'

[root@localhost grub2]# cd /etc/grub.d/ '切换到配置/etc/grub.d目录'

[root@localhost grub.d]# ls '查看'

00_header 01_users 20_linux_xen 30_os-prober 41_custom

00_tuned 10_linux 20_ppc_terminfo 40_custom README

[root@localhost grub.d]# cp /etc/grub.d/00_header /etc/grub.d/00_header.bak

'把grub的头部文件备份'

[root@localhost grub.d]# ls

00_header 00_tuned 10_linux 20_ppc_terminfo 40_custom README

00_header.bak 01_users 20_linux_xen 30_os-prober 41_custom

[root@localhost grub.d]# grub2-mkpasswd-pbkdf2 '使用mkpasswd-pbkdf2算法去加密密码'

输入口令: '输入要设置的密码'

Reenter password:

PBKDF2 hash of your password is grub.pbkdf2.sha512.10000.0A69A269813E2E719399E15405F9006F0370B5812D9912FCC8E3F10E565AA70202B1B509594A592F399B6F96240E6E6572D6F9CEC1E0F032962A315D97E61E90.7291C86820FB883DC5D1339D991292DED755221AEAA381AF70232A7223CCA6AAE4039D3DDEA9E9400613894B6BA29D81FD1B72386285B7A534CFDA0CAD881AC7 'grub.pbkdf2.sha512往后是密码,复制粘贴'

[root@localhost grub.d]# vim /etc/grub.d/00_header

if [ "x${GRUB_BADRAM}" != "x" ] ; then

echo "badram ${GRUB_BADRAM}"

fi

cat << EOF '从这开始编辑'

set superusers="root"

password_pbkdf2 root grub.pbkdf2.sha512.10000.0A69A269813E2E719399E15405F9006F0370B5812D9912FCC8E3F10E565AA70202B1B509594A592F399B6F96240E6E6572D6F9CEC1E0F032962A315D97E61E90.7291C86820FB883DC5D1339D991292DED755221AEAA381AF70232A7223CCA6AAE4039D3DDEA9E9400613894B6BA29D81FD1B72386285B7A534CFDA0CAD881AC7

EOF

:wq

[root@localhost grub.d]# grub2-mkconfig -o /boot/grub2/grub.cfg '重新输出配置文件'

Generating grub configuration file ...

Found linux image: /boot/vmlinuz-3.10.0-693.el7.x86_64

Found initrd image: /boot/initramfs-3.10.0-693.el7.x86_64.img

Found linux image: /boot/vmlinuz-0-rescue-33c124456fa34c50a98483245dfea58d

Found initrd image: /boot/initramfs-0-rescue-33c124456fa34c50a98483245dfea58d.img

done

[root@localhost grub.d]#

[root@localhost grub.d]# init 6 '重启'

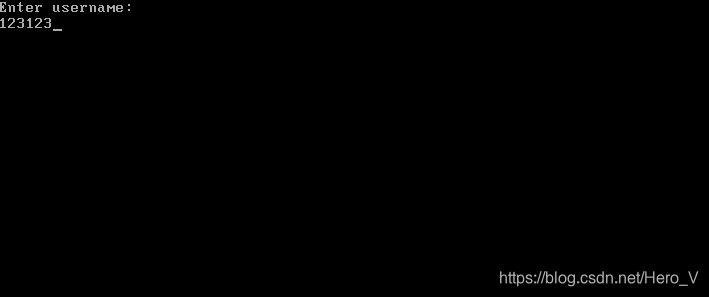

按e或c

输入错误的用户或密码就会退出去,正确则会安全进入

3255

3255

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?