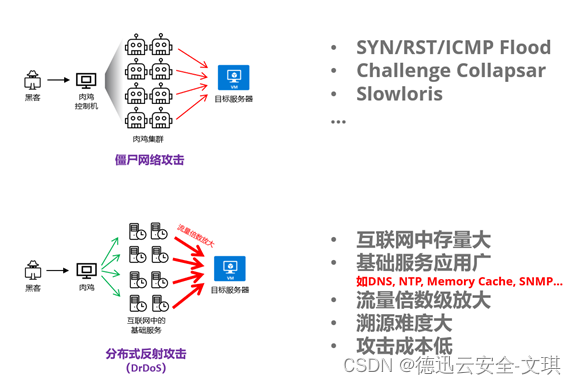

对网络安全有过一定了解的人肯定都听过DDOS攻击和CC攻击,DDOS主要针对IP攻击,CC攻击主要是用来攻击端口的,两者都是通过控制大量僵尸网络肉鸡流量对目标发起攻击的,对于没有防护措施的企业来说简直就是灭顶之灾。而且这两种攻击方式还在不断“进化”,让防御变得越来越困难。今天就来说说CC攻击的一个变异品种--慢速攻击。

慢速攻击是什么?

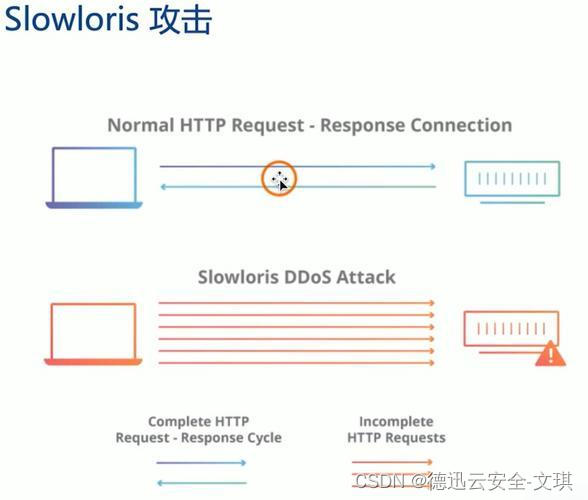

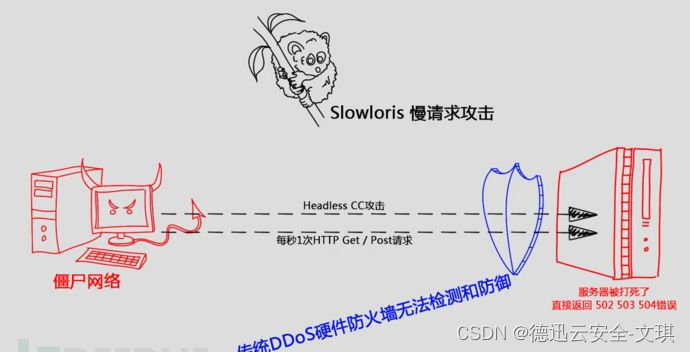

慢速攻击(Slowloris DDoS)是一种分布式拒绝服务攻击,其攻击目标是 OSI 模型的第 7 层。这类网络滥用旨在建立并保持与某个目标 FQDN 的多个 TCP 连接,并以慢速/少量的方式在已建立连接的各会话中生成 HTTP 请求或 HTTP 连接。部分攻击方 IP 会尝试建立大量 TCP 连接,并利用额外的成功连接或会话合并传入请求,从而耗尽应用程序或数据库资源。Slowloris 攻击得名于“懒猴”(slow loris,生活在亚洲的一种行动缓慢的灵长类动物),如果未被检测到,这种攻击会持续很长一段时间。通过 Anonymous、伊朗政府、Killnet 等攻击发起团体使用的 HOIC (High Orbit Ion Cannon) 和 LOIC (Low Orbit Ion Cannon) 等常用攻击工具框架,Slowloris 攻击走进主流视野。如今,我们也看到其他一些攻击者在利用相同的攻击技术,但将其与现代化基础架构以及命令与控制方法配合使用。

慢速攻击的攻击原理

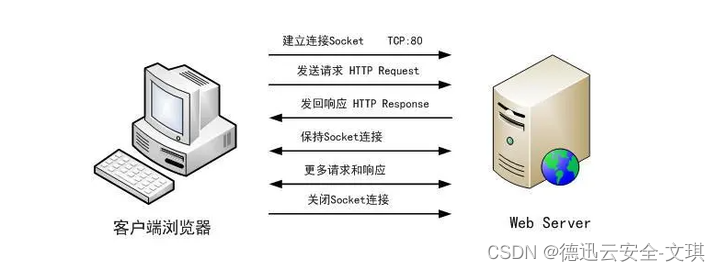

对任何一个开放了HTTP访问的服务器HTTP服务器,先建立了一个连接,指定一个比较大的content-length,然后以非常低的速度发包,比如1-10s发一个字节,然后维持住这个连接不断开。如果客户端持续建立这样的连接,那么服务器上可用的连接将一点一点被占满,从而导致拒绝服务。

和CC攻击一样,只要Web服务器开放了Web服务,那么它就可以是一个靶子,HTTP协议在接收到request之前是不对请求内容作校验的,所以即使你的Web应用没有可用的form表单,这个攻击一样有效。

在客户端以单线程方式建立较大数量的无用连接,并保持持续发包的代价非常的低廉。实际试验中一台普通PC可以建立的连接在3000个以上。这对一台普通的web server,将是致命的打击。更不用说结合肉鸡群做分布式DOS了。

想象有一座四车道桥梁,每个车道都有收费站。司机在收费站处停车,交出钞票或几枚硬币,然后过桥,即可为下一个司机腾出车道。现在想象一下,有四个驾驶员同时出现并占据了所有开放的车道,而他们每个人都慢慢地将小额硬币交给收费站操作员,一次交一枚硬币,堵塞所有可用车道数小时,并阻止其他驾驶员通过。这种令人丧气的情况就与低速缓慢攻击的工作原理非常相似。

慢速攻击的种类

一、Slow body

攻击者发送一个HTTP POST请求,该请求的Content-Length头部值很大,使得Web服务器或代理认为客户端要发送很大的数据。服务器会保持连接准备接收数据,但攻击客户端每次只发送很少量的数据,使该连接一直保持存活,消耗服务器的连接和内存资源。

二、Slow headers

Web应用在处理HTTP请求之前都要先接收完所有的http头部,因为HTTP头部中包含了一些Web应用可能用到的重要的信息。攻击者利用这点,发起一个HTTP请求,一直不停的发送HTTP头部,消耗服务器的连接和内存资源。

三、Slow read

客户端与服务器建立连接并发送了一个HTTP请求,客户端发送完整的请求给服务器端,然后一直保持这个连接,以很低的速度读取Response,比如很长一段时间客户端不读取任何数据,通过发送Zero Window到服务器,让服务器误以为客户端很忙,直到连接快超时前才读取一个字节,以消耗服务器的连接和内存资源。

慢速攻击的目的是什么?

网络犯罪分子发起攻击的目的可能是:造成竞争对手或敌手的网站宕机;作为政治黑客行动主义攻击的一环;分散防御者注意力,造成其无法注意到同时进行、更为危险的其他安全入侵,这种做法也叫作“烟雾弹式攻击”。通常,攻击者使用此类攻击的理由还包括其特征难以辨别,而且滥用率高。针对此类攻击实施抵御措施可能会造成较高的误报率,给访问 Web 服务器或 Web 应用程序不同模块的用户造成负面用户体验。

这种 DDoS 攻击可以说是简单而“优雅”的方法,让攻击者能在复杂性极低的情况下造成 Web 服务器宕机。但应对起来较为复杂,因为它们难以分辨,其抵御措施的质量也难以控制。Slowloris 攻击只需极少的带宽即可实施,它们通常采用 Python 编写,而且事实已经证明,这类攻击能非常有效地攻破许多类型的 Web 服务器软件,特别是 Apache 1.x 和 2.x。这些类型的攻击旨在伪装成合法请求,绕过发挥抵御作用的筛查程序。

不同于需要耗用大量带宽的反射式 DDoS 攻击,Slowloris 借助看似比普通 HTTP 请求要慢的 HTTP 请求耗尽服务器资源,但从其他方面来看,其流量似乎完全合乎标准。攻击者利用了 HTTP 协议的一项独有特性:客户端能够将 GET 或 POST HTTP 请求拆分成多个数据包或会话。攻击者使用 Slowloris 攻击 Web 服务器,方法是建立多个连接并尽可能长时间地保持连接处于打开状态。为达到这种效果,攻击者会将 HTTP 请求分配到全球多个 僵尸网络 IP 地址,并对每个来源的 TCP 连接进行多线程处理。为将连接保持在打开状态,Slowloris 软件可能会在一个 TCP 连接即将超时的时候为各请求发送 HTTP 标头,由此造成拒绝服务。最终,被攻击的服务器将达到其同时连接池的上限,无法再处理其他请求,由此达到拒绝其他合法服务的效果。Slowloris DDoS 攻击还会影响到其他网络基础架构,例如 Local Traffic Manager (LTM) 或者其他处理 TCP 会话管理的技术。

慢速攻击为何如此有效?

Slowloris DDoS 攻击被视为分布式拒绝服务攻击,它并不会发送大量的 HTTP 请求,每秒请求速率也不高,这种以较低的每秒请求速率发送合法 HTTP 请求数据包的做法让它很容易逃脱检测。此外,日志文件要到请求完成后才能写入,Slowloris 可能会在一段时间内造成服务器陷入瘫痪,而且在日志文件中无迹可寻,负责监控服务器的人员自然也不会收到危险信号。总的来说可以分为这三点:

1.隐蔽性高:慢速攻击以极低的速率发送请求,不易被传统的防火墙或入侵检测系统(IDS)所识别。

2.难以检测:由于慢速攻击的请求速率远低于正常流量,因此在网络监控中很难被区分出来。

3.消耗资源:慢速攻击通过持续发送请求,不断消耗服务器的CPU、内存和带宽等资源,导致服务性能下降甚至瘫痪。

攻击者可以使用 HTTP 标头、HTTP 发布请求或 TCP 流量进行低速缓慢攻击。以下是 3 个常见的攻击示例:

1.Slowloris 工具连接到服务器,然后缓慢发送部分 HTTP 标头。这将导致服务器保持连接打开状态以便接收其余的标头,这样就会将线程捆绑起来。

2.另一个名为 R.U.D.Y.(死亡之子)的工具会生成 HTTP POST 请求以填写表单字段。它告诉服务器将发送多少数据,但随后却非常缓慢地发送数据。服务器保持连接打开,因为它预计还有更多数据。

3.另一种低速缓慢攻击是 Sockstress 攻击,这种攻击利用 TCP/IP 三向握手中的漏洞,创建出不确定的连接。

慢速攻击与传统应用程序 DDoS 攻击有何区别

传统应用程序 DDoS 攻击旨在发送超出服务器处理能力的海量 HTTP 请求,用这种泛洪的方式造成服务器宕机,这需要攻击者具备大量资源。相比之下,Slowloris 攻击只需要按间隔较长、持续时间较短的定期频率发送几百个请求,而不必持续发送数以万计的 HTTP 请求。带宽并非检测此类 DDoS 攻击的关键指标。主要的区别在于:

1、性质不同,慢速DoS是攻击是采取入侵拒绝服务管理,DOS攻击是分布式阻断服务。

2、攻击方法不同,慢速DoS攻击是带宽消耗攻击,正常的DOS攻击系统资源消耗攻击。

3、防御方法不同,慢速DoS攻击需要积极谨慎地维护系统,正常的DOS攻击可以根据防护来进行防御。这是慢速DoS攻击与正常的DOS攻击的原理以及配置确定的。

安全团队应该评估连接企图的标准次数、处于开放状态的连接数量、连接池数量、传入 HTTP 请求的数量、不完整 HTTP 请求的数量、每个来源 IP 地址允许的连接数上限、维护会话表的负载均衡器、Web 服务器日志记录基础架构,以及 DMZ 内的其他网络或系统路径。

慢速攻击是如何实施的?

Slowloris 攻击的实施过程分为四步:

①攻击者向其僵尸网络或反向代理发出命令和控制指令,后者发送多个 HTTP 请求、随机化标头及使用其他规避技术,同时通过其全球网络建立与目标服务器的多个连接。

②目标服务器为每个请求建立一个 TCP 连接,并计划在相应 HTTP 请求完成时立即关闭该线程。服务器会将持续时间过长的连接设为超时,从而释放线程,使其可以接收后续请求。

③为了防止线程超时,攻击者会间歇性地发送不完整的请求标头或额外的 HTTP 请求,保持目标 Web 服务器保持活动状态,有效造成服务器认定需要等待该 HTTP 请求完成。

④在等待对方发送更多 HTTP 请求、发起 TCP 连接的过程中,目标服务器的可用连接数量最终会耗尽,无法再响应合法流量的请求,由此造成拒绝服务。

慢速攻击的防护策略

一、异常流量监控

部署专门的异常流量监控系统,实时监测网络流量。通过设定合理的阈值,对超过阈值的流量进行报警和记录。同时,结合流量分析技术,识别出慢速攻击的特征模式。

二、访问控制

采用访问控制策略,限制来自可疑IP地址或IP段的访问请求。对于频繁发送慢速请求的IP地址,可以采取临时封禁或加入黑名单等措施。

三、行为分析

利用行为分析技术,对用户的访问行为进行实时分析。通过识别异常行为模式,如短时间内多次尝试登录失败、频繁访问敏感页面等,及时发现并阻止慢速攻击。

四、负载均衡

部署负载均衡设备,将流量分散到多个服务器上,以减轻单一服务器承受的压力。同时,负载均衡设备还可以实现故障转移和冗余备份,提高系统的可靠性和稳定性。

五、接入SCDN

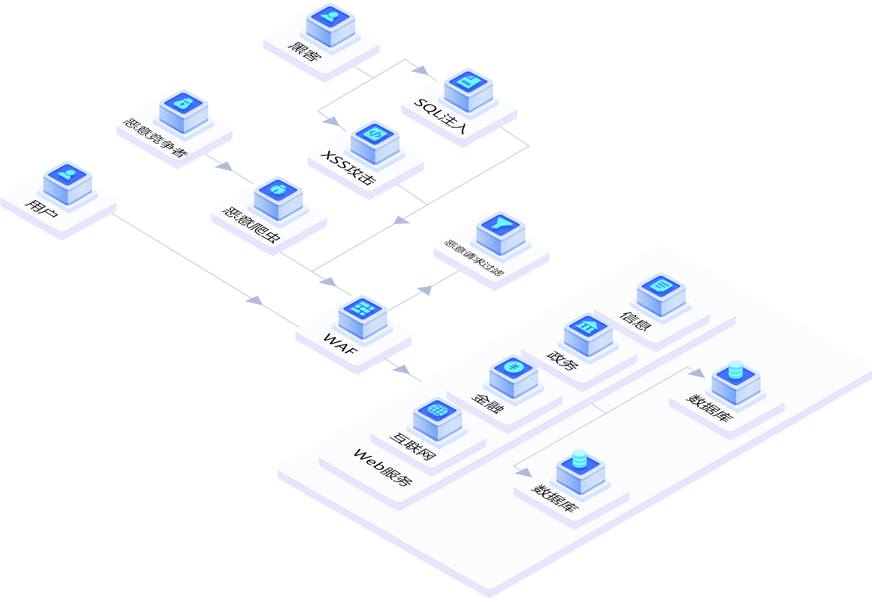

SCDN,是集分布式DDoS防护、CC防护、WAF防护、BOT行为分析为一体的安全加速解决方案。直白的说,SCDN是在高防的同时兼顾安全防黑,缓存加速功能,也就是在CDN的基础上多了一层防护。如H5 ,基于web的APP,websocket、http、https协议等都是适用的。在防护方面主要在于:

一、Web攻击防护

1.OWASP TOP 10威胁防护:有效防御 SQL注入、XSS攻击、命令/代码执行、文件包含、木马上传、路径穿越、恶意扫描等OWASP TOP 10攻击。并跟进0day漏洞,分析漏洞原理,并制定安全防护策略,及时进行防护。

2.AI检测和行为分析:通过对积累海量日志进行学习和训练输出多种Web安全防护模型,对用户多请求的多元因子进行智能分析,有效提高检出率,降低误报率;通过信息孤岛、行为检测分析,识别恶意攻击源,保护网站安全。

二、应用层DDoS防护

1.CC、HTTP Flood攻击防御:通过大数据分析平台,实时汇总分析攻击日志,提取攻击特征并进行威胁等级评估,形成威胁情报库。如请求没有命中威胁情报库中的高风险特征,则通过IP黑白名单、访问频率控制等防御攻击。并且实时动态学习网站访问特征,建立网站的正常访问基线。当请求与网站正常访问基线不一致时,启动人机校验(如JS验证、META验证等)方式进行验证,拦截攻击。

2.慢连接攻击防御:对Slow Headers攻击,通过检测请求头超时时间、最大包数量阈值进行防护以及对Slow Post攻击,通过检测请求小包数量阈值进行防护。

慢速攻击作为一种隐蔽性极强的网络安全威胁,需要采取有效的防护策略来应对。通过多种策略的综合运用,可以提高系统的抗攻击能力,降低慢速攻击成功的可能性。同时,网络安全从业者也需要保持警惕,不断学习和掌握新的网络安全技术,以应对日益复杂的网络安全威胁。

910

910

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?